Installera Microsoft Entra-etableringsagenten

Den här artikeln beskriver hur du installerar Microsoft Entra-etableringsagenten och hur du först konfigurerar den i administrationscentret för Microsoft Entra.

Viktigt!

Följande installationsanvisningar förutsätter att du har uppfyllt alla krav.

Kommentar

Den här artikeln handlar om att installera etableringsagenten med hjälp av guiden. Information om hur du installerar Microsoft Entra-etableringsagenten med hjälp av en CLI finns i Installera Microsoft Entra-etableringsagenten med hjälp av en CLI och PowerShell.

Mer information och ett exempel finns i följande video:

Grupphanterade tjänstkonton

Ett grupphanterat tjänstkonto (gMSA) är ett hanterat domänkonto som tillhandahåller automatisk lösenordshantering, förenklad SPN-hantering (Service Principal Name) och möjligheten att delegera hanteringen till andra administratörer. En gMSA utökar även den här funktionen över flera servrar. Microsoft Entra Cloud Sync stöder och rekommenderar användning av en gMSA för att köra agenten. Mer information finns i Gruppera hanterade tjänstkonton.

Uppdatera en befintlig agent så att den använder gMSA

Om du vill uppdatera en befintlig agent så att den använder det grupphanterade tjänstkonto som skapades under installationen uppgraderar du agenttjänsten till den senaste versionen genom att köra AADConnectProvisioningAgent.msi. Kör nu installationsguiden igen och ange autentiseringsuppgifterna för att skapa kontot när du uppmanas att göra det.

Installera agenten

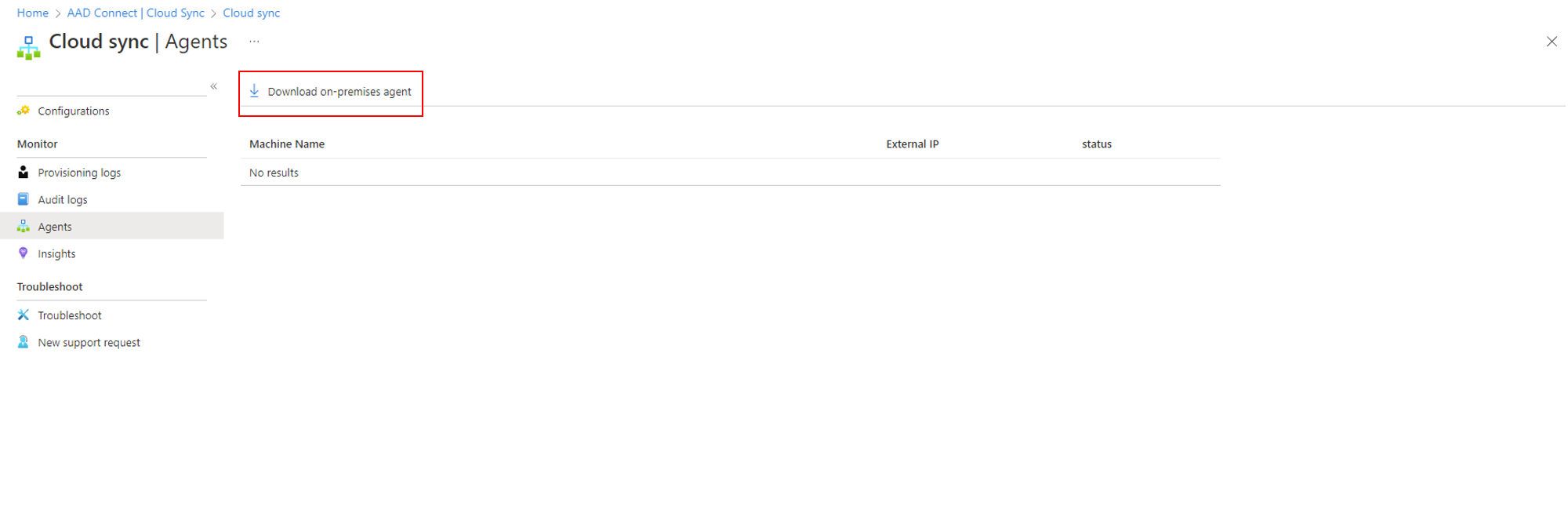

- I Azure-portalen väljer du Microsoft Entra-ID.

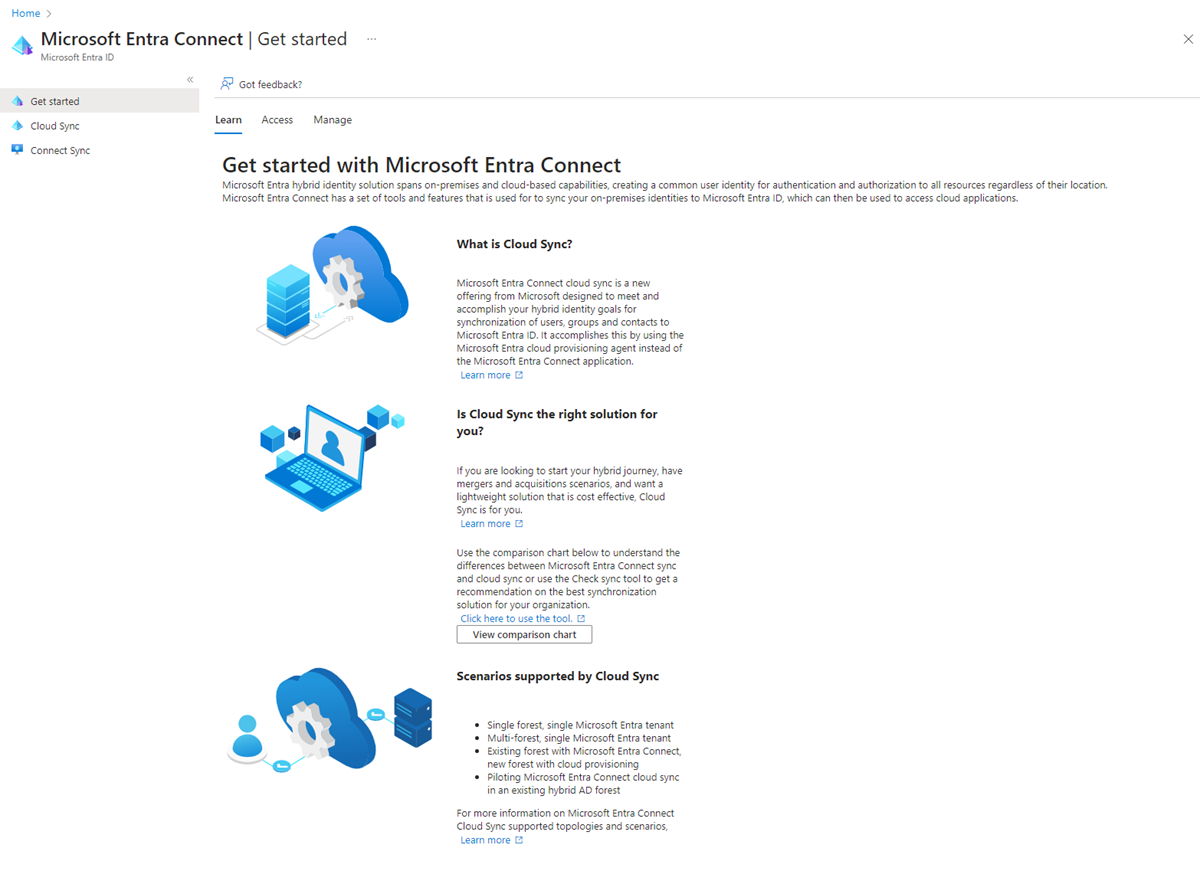

- Till vänster väljer du Microsoft Entra Connect.

- Till vänster väljer du Molnsynkronisering.

- Till vänster väljer du Agent.

- Välj Ladda ned lokal agent och välj Acceptera villkor och ladda ned.

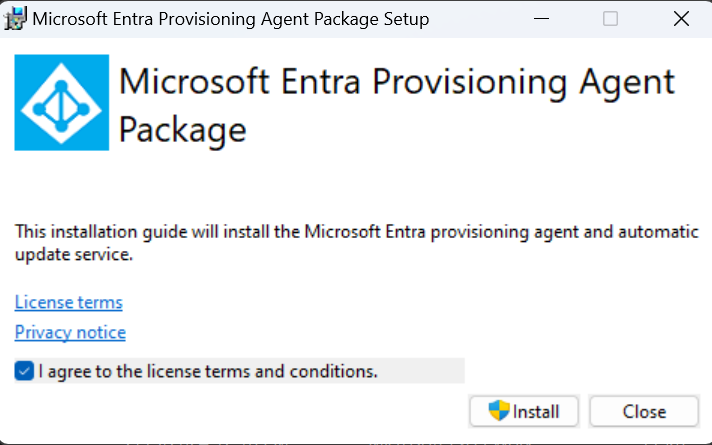

- När Microsoft Entra Connect Provisioning Agent Package har laddats ned kör du installationsfilen AADConnectProvisioningAgentSetup.exe från mappen för nedladdningar.

Kommentar

När du installerar för US Government Cloud-användning:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Mer information finns i "Installera en agent i det amerikanska myndighetsmolnet".

- På välkomstskärmen väljer du Jag godkänner licensen och villkoren och väljer sedan Installera.

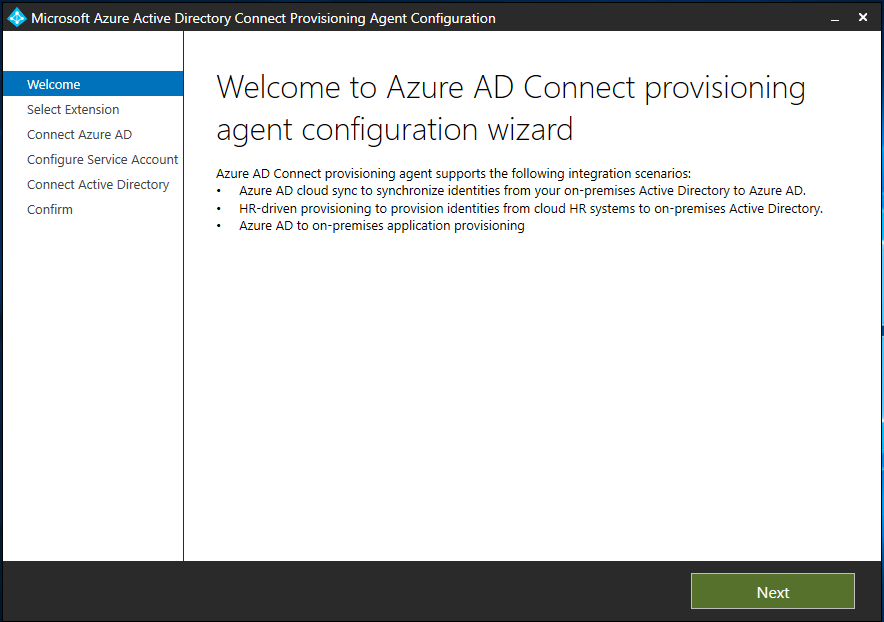

- När installationen är klar startas konfigurationsguiden. Välj Nästa för att starta konfigurationen.

- På skärmen Välj tillägg väljer du HR-driven etablering (Workday och SuccessFactors)/Microsoft Entra Connect-molnsynkronisering och väljer Nästa.

Kommentar

Om du installerar etableringsagenten för användning med lokal appetablering väljer du Lokal programetablering (Microsoft Entra-ID till program).

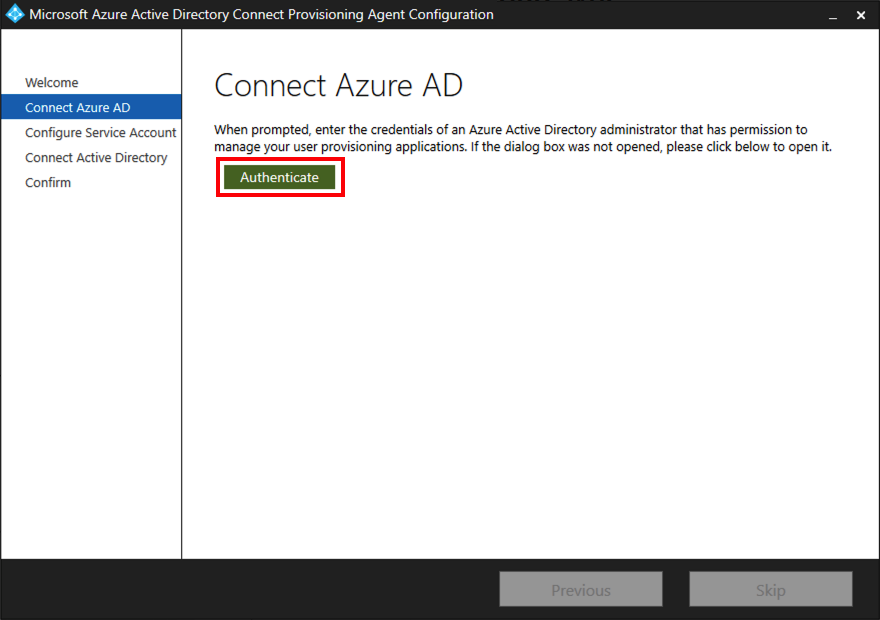

- Logga in med ett konto med minst rollen Hybrididentitetsadministratör . Om du har utökad säkerhet i Internet Explorer blockeras inloggningen. I så fall stänger du installationen, inaktiverar Förbättrad säkerhet i Internet Explorer och startar om installationen av Microsoft Entra Connect Provisioning Agent Package .

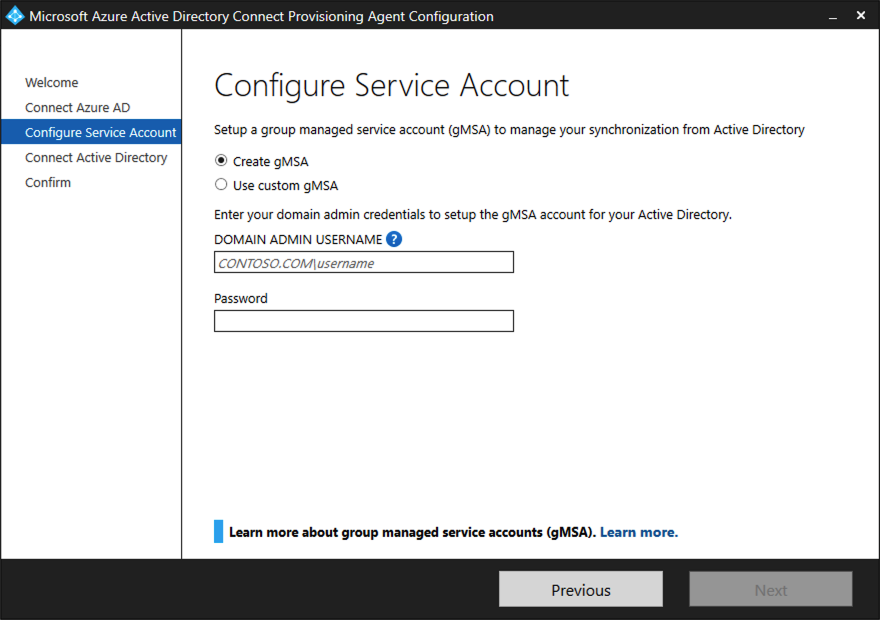

- På skärmen Konfigurera tjänstkonto väljer du ett grupphanterat tjänstkonto (gMSA). Det här kontot används för att köra agenttjänsten. Om ett hanterat tjänstkonto redan har konfigurerats i domänen av en annan agent och du installerar en andra agent väljer du Skapa gMSA eftersom systemet identifierar det befintliga kontot och lägger till de behörigheter som krävs för att den nya agenten ska kunna använda gMSA-kontot. När du uppmanas till det väljer du något av följande:

- Skapa gMSA som gör att agenten kan skapa det hanterade tjänstkontot provAgentgMSA$ åt dig. Det grupphanterade tjänstkontot (till exempel CONTOSO\provAgentgMSA$) skapas i samma Active Directory-domän där värdservern har anslutits. Om du vill använda det här alternativet anger du autentiseringsuppgifterna för Active Directory-domänadministratören (rekommenderas).

- Använd anpassad gMSA och ange namnet på det hanterade tjänstkonto som du har skapat manuellt för den här uppgiften.

Välj Nästa för att fortsätta.

På skärmen Anslut Active Directory går du vidare till nästa steg om domännamnet visas under Konfigurerade domäner. Annars skriver du ditt Active Directory-domännamn och väljer Lägg till katalog.

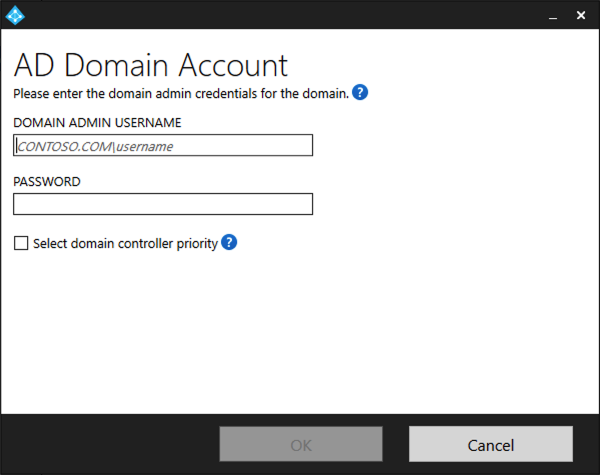

Logga in med ditt Active Directory-domänadministratörskonto. Domänadministratörskontot bör inte ha ett lösenord som har upphört att gälla. Om lösenordet har upphört att gälla eller ändras under agentinstallationen måste du konfigurera om agenten med de nya autentiseringsuppgifterna. Den här åtgärden lägger till din lokala katalog. Välj OK och sedan Nästa för att fortsätta.

- Följande skärmbild visar ett exempel på contoso.com konfigurerad domän. Klicka på Nästa när du vill fortsätta.

På skärmen Konfigurationen är klar väljer du Bekräfta. Den här åtgärden registrerar och startar om agenten.

När den här åtgärden har slutförts bör du få ett meddelande om att agentkonfigurationen har verifierats. Du kan välja Avsluta.

- Om du fortfarande får den första välkomstskärmen väljer du Stäng.

Verifiera agentinstallationen

Agentverifiering sker i Azure-portalen och på den lokala server som kör agenten.

Verifiering av Azure-portalagent

Så här kontrollerar du att agenten registreras av Microsoft Entra-ID:

- Logga in på Azure-portalen.

- Välj Microsoft Entra ID.

- Välj Microsoft Entra Connect och välj sedan Molnsynkronisering.

- På sidan för molnsynkronisering visas de agenter som du har installerat. Kontrollera att agenten visas och att statusen är felfri.

På den lokala servern

Följ dessa steg för att kontrollera att agenten körs:

- Logga in på servern med ett administratörskonto.

- Öppna tjänster antingen genom att navigera till den eller genom att gå till Start/Run/Services.msc.

- Under Tjänster kontrollerar du att Microsoft Entra Connect Agent Updater och Microsoft Entra Connect Provisioning Agent finns och att statusen körs.

Verifiera etableringsagentversionen

Följ dessa steg för att kontrollera vilken version av agenten som körs:

- Gå till "C:\Program Files\Microsoft Azure AD Connect Provisioning Agent"

- Högerklicka på "AADConnectProvisioningAgent.exe" och välj egenskaper.

- Klicka på informationsfliken så visas versionsnumret bredvid Produktversion.

Viktigt!

När du har installerat agenten måste du konfigurera och aktivera den innan den börjar synkronisera användare. Information om hur du konfigurerar en ny agent finns i Skapa en ny konfiguration för Microsoft Entra Cloud Sync.

Aktivera tillbakaskrivning av lösenord i molnsynkronisering

Du kan aktivera tillbakaskrivning av lösenord i SSPR direkt i portalen eller via PowerShell.

Aktivera tillbakaskrivning av lösenord i portalen

Utför följande steg för att använda tillbakaskrivning av lösenord och aktivera tjänsten självbetjäning av lösenordsåterställning (SSPR) för att identifiera molnsynkroniseringsagenten med hjälp av portalen:

- Logga in på administrationscentret för Microsoft Entra som minst en hybrididentitetsadministratör.

- Till vänster väljer du Skydd, väljer Lösenordsåterställning och sedan Lokal integrering.

- Kontrollera alternativet Aktivera tillbakaskrivning av lösenord för synkroniserade användare .

- (valfritt) Om Microsoft Entra Connect-etableringsagenter identifieras kan du dessutom kontrollera alternativet för att skriva tillbaka lösenord med Microsoft Entra Cloud Sync.

- Kontrollera alternativet Tillåt användare att låsa upp konton utan att återställa sitt lösenord till Ja.

- När du är klar väljer du Spara.

Använd PowerShell

Om du vill använda tillbakaskrivning av lösenord och aktivera tjänsten för självbetjäning av lösenordsåterställning (SSPR) för att identifiera molnsynkroniseringsagenten använder du cmdleten Set-AADCloudSyncPasswordWritebackConfiguration och klientens autentiseringsuppgifter för global administratör:

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Mer information om hur du använder tillbakaskrivning av lösenord med Microsoft Entra Cloud Sync finns i Självstudie: Aktivera tillbakaskrivning av lösenordsåterställning via molnsynkronisering via självbetjäning till en lokal miljö .

Installera en agent i us government-molnet

Som standard installeras Microsoft Entra-etableringsagenten i Azure-standardmiljön. Om du installerar agenten för amerikanska myndigheter gör du den här ändringen i steg 7 i föregående installationsprocedur:

I stället för att välja Öppna fil väljer du Starta>kör och går sedan till filen AADConnectProvisioningAgentSetup.exe. I rutan Kör efter den körbara filen anger du ENVIRONMENTNAME=AzureUSGovernment och väljer sedan OK.

Synkronisering av lösenordshash och FIPS med molnsynkronisering

Om servern har låsts enligt FIPS (Federal Information Processing Standard) inaktiveras MD5 (meddelandesammandragsalgoritm 5).

Om du vill aktivera MD5 för synkronisering av lösenordshash gör du följande:

- Gå till %programfiles%\Microsoft Azure AD Connect Provisioning Agent.

- Öppna AADConnectProvisioningAgent.exe.config.

- Gå till noden configuration/runtime längst upp i filen.

<enforceFIPSPolicy enabled="false"/>Lägg till noden.- Spara dina ändringar.

Som referens bör koden se ut som följande kodfragment:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Information om säkerhet och FIPS finns i Microsoft Entra-synkronisering av lösenordshash, kryptering och FIPS-efterlevnad.