Konfigurera Azure Multi-Factor Authentication Server så att den fungerar med AD FS 2.0

Den här artikeln gäller för organisationer som är federerade med Microsoft Entra-ID och som vill skydda resurser som finns lokalt eller i molnet. Skydda dina resurser genom att använda Azure Multi-Factor Authentication-servern och konfigurera den för att fungera med AD FS så att tvåstegsverifiering utlöses för slutpunkter med högt värde.

Den här dokumentationen beskriver hur du använder Azure Multi-Factor Authentication Server med AD FS 2.0. Information om AD FS finns i Skydda molnresurser och lokala resurser med Azure Multi-Factor Authentication Server med Windows Server.

Viktigt!

I september 2022 tillkännagav Microsoft utfasning av Azure Multi-Factor Authentication Server. Från och med den 30 september 2024 kommer Azure Multi-Factor Authentication Server-distributioner inte längre att hantera multifaktorautentiseringsbegäranden, vilket kan leda till att autentiseringar misslyckas för din organisation. För att säkerställa avbrottsfria autentiseringstjänster och förbli i ett tillstånd som stöds bör organisationer migrera sina användares autentiseringsdata till den molnbaserade multifaktorautentiseringstjänsten Microsoft Entra med hjälp av det senaste migreringsverktyget som ingår i den senaste Azure Multi-Factor Authentication Server-uppdateringen. Mer information finns i Migrering av Azure Multi-Factor Authentication Server.

Information om hur du kommer igång med molnbaserad MFA finns i Självstudie: Skydda användarinloggningshändelser med Azure multifaktorautentisering.

Om du använder molnbaserad MFA kan du läsa Skydda molnresurser med Azure multifaktorautentisering och AD FS.

Befintliga kunder som aktiverade MFA Server före den 1 juli 2019 kan ladda ned den senaste versionen, framtida uppdateringar och generera aktiveringsuppgifter som vanligt.

Skydda AD FS 2.0 med en proxy

Om du vill skydda AD FS 2.0 med en proxy installerar du Azure Multi-Factor Authentication Server på ADFS-proxyservern.

Konfigurera IIS-autentisering

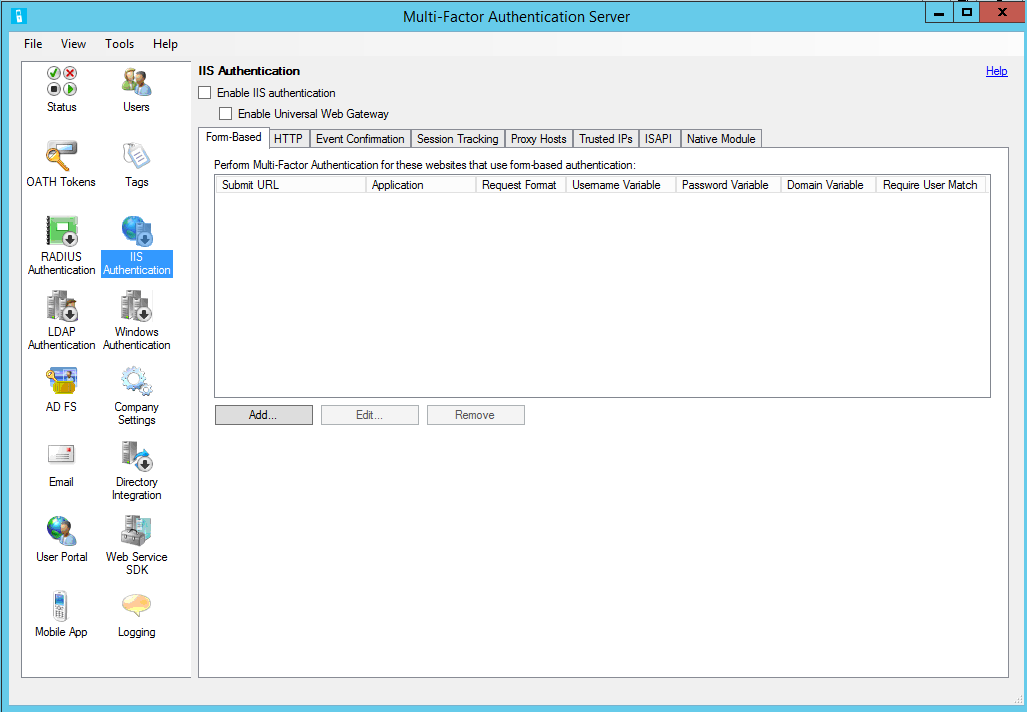

Klicka på ikonen för IIS-autentisering på den vänstra menyn i Azure Multi-Factor Authentication Server.

Klicka på fliken Formulärbaserad.

Klicka på Lägg till.

Om du vill identifiera användarnamn, lösenord och domänvariabler automatiskt anger du inloggnings-URL:en (till exempel

https://sso.contoso.com/adfs/ls) i dialogrutan Konfigurera formulärbaserad webbplats automatiskt och klickar på OK.Markera rutan Kräv användarmatchning för Azure-multifaktorautentisering om alla användare har importerats eller kommer att importeras till servern och omfattas av tvåstegsverifiering. Om ett stort antal användare ännu inte har importerats till servern och/eller kommer att undantas från tvåstegsverifiering lämnar du rutan avmarkerad.

Om det inte går att identifiera sidvariablerna automatiskt klickar du på knappen Ange manuellt... i dialogrutan Konfigurera formulärbaserad webbplats automatiskt.

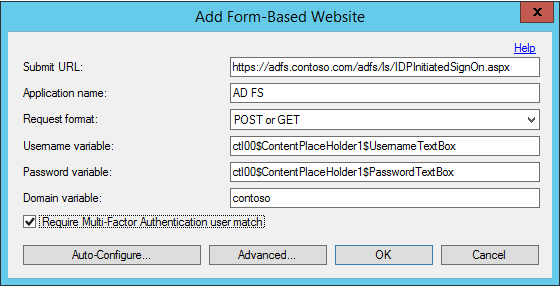

I dialogrutan Lägg till formulärbaserad webbplats anger du URL:en till AD FS-inloggningssidan i fältet Skicka URL (till exempel

https://sso.contoso.com/adfs/ls) och anger ett programnamn (valfritt). Programnamnet visas i azure-rapporter för multifaktorautentisering och kan visas i SMS- eller mobilappautentiseringsmeddelanden.Ange formatet för begäran till POST eller GET.

Ange användarnamnsvariabeln (ctl00$ContentPlaceHolder1$UsernameTextBox) och lösenordsvariabeln (ctl00$ContentPlaceHolder1$PasswordTextBox). Om en textruta för domänen visas på den formulärbaserade inloggningssidan anger du även domänvariabeln. Du kan behöva gå till inloggningssidan i en webbläsare, högerklicka på sidan och välja Visa källa för att hitta namnen på inmatningsrutorna på inloggningssidan.

Markera rutan Kräv användarmatchning för Azure-multifaktorautentisering om alla användare har importerats eller kommer att importeras till servern och omfattas av tvåstegsverifiering. Om ett stort antal användare ännu inte har importerats till servern och/eller kommer att undantas från tvåstegsverifiering lämnar du rutan avmarkerad.

Klicka på Avancerat... för att granska avancerade inställningar. Bland de inställningar som du kan konfigurera finns följande:

- Välj en anpassad nekandeväxlingsfil

- Cachelagra lyckade autentiseringar till webbplatsen med hjälp av cookies

- Välj hur du vill autentisera primära autentiseringsuppgifter

Eftersom AD FS-proxyservern sannolikt inte är ansluten till domänen kan du använda LDAP för att ansluta till domänkontrollanten för användarimport och förautentisering. Klicka på fliken Primär autentisering i dialogrutan Avancerad formulärbaserad webbplats och välj LDAP-bindning för autentiseringstypen Förautentisering.

När du är klar klickar du på OK så visas dialogrutan Lägg till formulärbaserad webbplats igen.

Stäng dialogrutan genom att klicka på OK.

När URL- och sidvariablerna har identifierats eller angetts visas webbplatsdata på panelen Formulärbaserad.

Klicka på fliken Intern modul och välj servern, webbplatsen som AD FS-proxyn körs under (t.ex. "Standardwebbplats") eller AD FS-proxyprogrammet (t.ex. "ls" under "adfs") för att aktivera IIS-plugin-programmet på önskad nivå.

Klicka på rutan Aktivera IIS-autentisering överst på skärmen.

Nu är IIS-autentisering aktiverat.

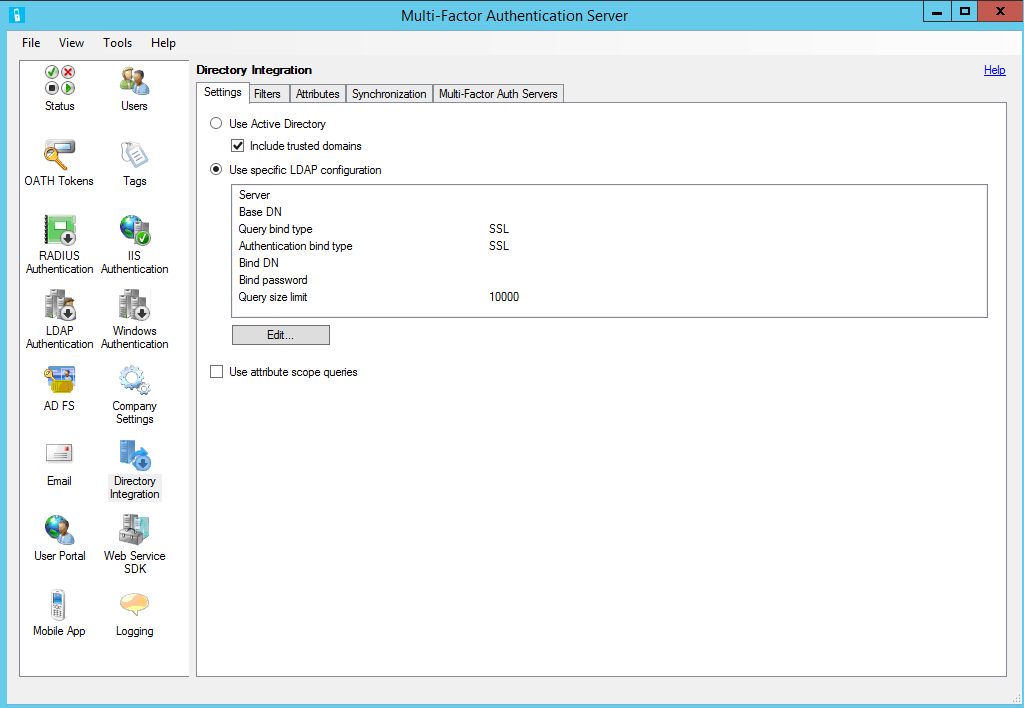

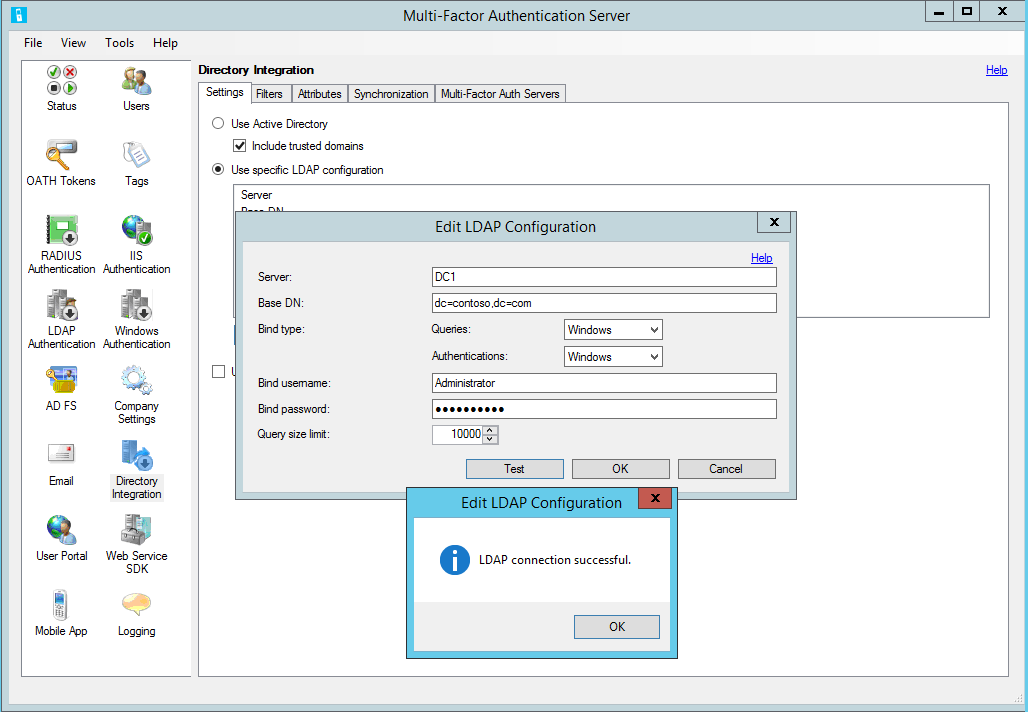

Konfigurera katalogintegrering

Du har aktiverat IIS-autentisering, men för att kunna utföra förautentisering till din Active Directory (AD) via LDAP måste du konfigurera LDAP-anslutningen till domänkontrollanten.

Det gör du genom att klicka på ikonen Katalogintegrering.

På fliken Inställningar väljer du alternativknappen Använd specifik LDAP-konfiguration.

Klicka på Redigera.

I dialogrutan Redigera LDAP-konfiguration fyller du i fälten med den information som krävs för att ansluta till AD-domänkontrollanten.

Testa LDAP-anslutningen genom att klicka på knappen Testa.

Klicka på OK om LDAP-anslutningstestet lyckas.

Konfigurera företagsinställningar

- Klicka därefter på ikonen Företagsinställningar och välj fliken Matcha användarnamn.

- Välj alternativknappen Matcha användarnamn med unikt identifierarattribut för LDAP.

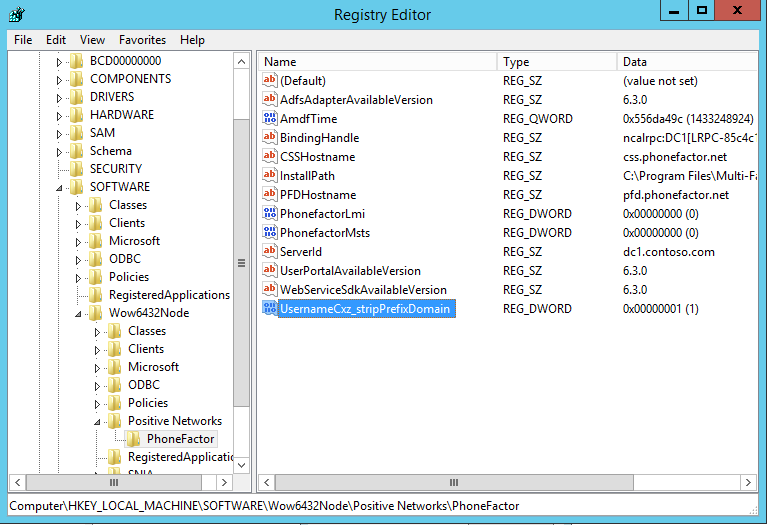

- Om användarna anger sitt användarnamn i formatet "domän\användarnamn" måste servern kunna ta bort domänen från användarnamnet när den skapar LDAP-frågan, vilket kan göras via en registerinställning.

- Öppna Registereditorn och gå till HKEY_LOCAL_MACHINE/SOFTWARE/Wow6432Node/Positive Networks/PhoneFactor på en 64-bitarsserver. Om du använder en 32-bitarsserver tar du bort /Wow6432Node från sökvägen. Skapa en DWORD-registernyckel med namnet "UsernameCxz_stripPrefixDomain" och ange värdet till 1. Azure multifaktorautentisering skyddar nu AD FS-proxyn.

Kontrollera att användarna importeras från Active Directory till servern. Information om hur du tillåter användare att hoppa över tvåstegsverifiering från interna IP-adresser finns i Betrodda IP-adresser.

AD FS 2.0 direkt utan någon proxy

Du kan skydda AD FS när AD FS-proxyn inte används. Installera Azure Multi-Factor Authentication Server på AD FS-servern och konfigurera servern genom att följa stegen nedan:

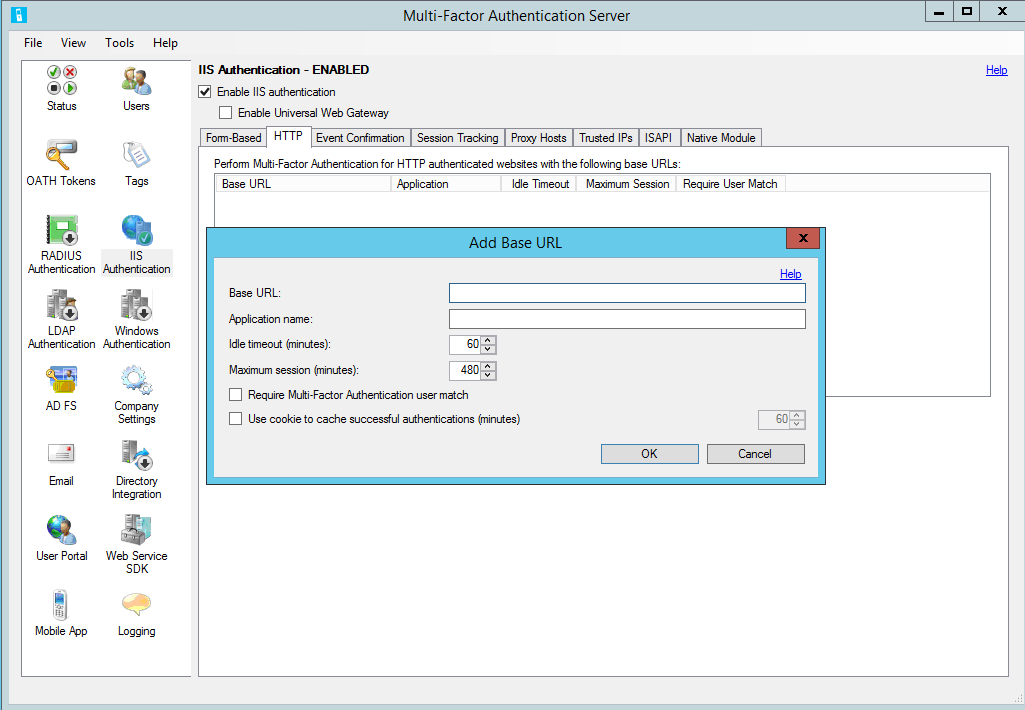

Klicka på ikonen för IIS-autentisering på den vänstra menyn i Azure Multi-Factor Authentication Server.

Klicka på fliken HTTP.

Klicka på Lägg till.

I dialogrutan Lägg till bas-URL anger du URL:en för AD FS-webbplatsen där HTTP-autentisering utförs (till exempel

https://sso.domain.com/adfs/ls/auth/integrated) i fältet Bas-URL. Ange sedan ett programnamn (valfritt). Programnamnet visas i azure-rapporter för multifaktorautentisering och kan visas i SMS- eller mobilappautentiseringsmeddelanden.Om du vill justerar du värdena för timeout vid inaktivitet och längsta sessionstid.

Markera rutan Kräv användarmatchning för Azure-multifaktorautentisering om alla användare har importerats eller kommer att importeras till servern och omfattas av tvåstegsverifiering. Om ett stort antal användare ännu inte har importerats till servern och/eller kommer att undantas från tvåstegsverifiering lämnar du rutan avmarkerad.

Markera kryssrutan för cachelagring av cookies om du vill.

Klicka på OK.

Klicka på fliken Intern modul och välj servern, webbplatsen (t.ex. "Standardwebbplats") eller AD FS-programmet (t.ex. "ls" under "adfs") för att aktivera IIS-plugin-programmet på önskad nivå.

Klicka på rutan Aktivera IIS-autentisering överst på skärmen.

Azure multifaktorautentisering skyddar nu AD FS.

Se till att användarna har importerats från Active Directory till servern. Se nästa avsnitt om du vill tillåta interna IP-adresser så att tvåstegsverifiering inte krävs när du loggar in på webbplatsen från dessa platser.

Tillförlitliga IP-adresser

Betrodda IP-adresser gör det möjligt för användare att kringgå Azure multifaktorautentisering för webbplatsbegäranden som kommer från specifika IP-adresser eller undernät. Du vill kanske till exempel undanta användare från tvåstegsverifiering när de loggar in från kontoret. För att göra det anger du kontorets undernät som en tillförlitlig IP-adress.

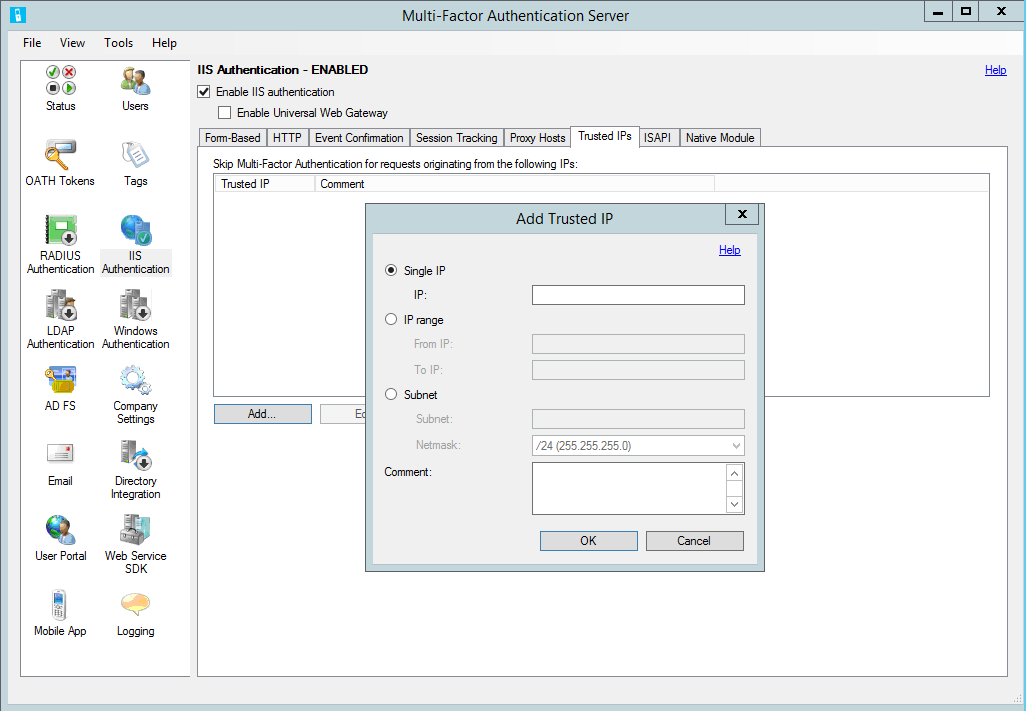

Så här konfigurerar du tillförlitliga IP-adresser

- Klicka på fliken Tillförlitliga IP-adresser i avsnittet IIS-autentisering.

- Klicka på knappen Lägg till.

- När dialogrutan Lägg till tillförlitlig IP-adress visas väljer du en av alternativknapparna Enkel IP, IP-intervall eller Undernät.

- Ange ip-adressen, ip-adressintervallet eller undernätet som ska tillåtas. Om du anger ett undernät väljer du lämplig nätmask och klickar på OK.