Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Organisationer kan förbättra säkerheten för Windows-enheter i Azure eller ansluta via Azure Arc genom att integrera Microsoft Entra-autentisering. Nu kan du använda Microsoft Entra ID som en grundläggande autentiseringsplattform till Remote Desktop Protocol (RDP) i Windows Server 2019 Datacenter Edition och senare, eller Windows 10 1809 och senare. Du kan sedan centralt styra och tillämpa rollbaserad åtkomstkontroll i Azure (RBAC) och principer för villkorsstyrd åtkomst som tillåter eller nekar åtkomst till enheterna.

Den här artikeln visar hur du skapar och konfigurerar en Windows-dator och loggar in med hjälp av Microsoft Entra ID-baserad autentisering.

Det finns många säkerhetsfördelar med att använda Microsoft Entra ID-baserad autentisering för att logga in på Windows-enheter i Azure eller anslutna med Azure Arc. De omfattar:

- Använd Microsoft Entra-autentisering inklusive lösenordslös för att logga in på Windows-enheter. Minska beroendet av lokala administratörskonton.

- Använd lösenordskomplexitet och lösenords giltighetstidspolicyer som du konfigurerar för Microsoft Entra ID för att även hjälpa till att skydda Windows-enheter.

- Använd rollbaserad åtkomstkontroll i Azure:

- Ange vem som kan logga in som en vanlig användare eller med administratörsbehörighet.

- När användare ansluter till eller lämnar ditt team kan du uppdatera en rollbaserad åtkomstkontrollprincip för Azure för att bevilja åtkomst efter behov.

- När anställda lämnar organisationen och deras användarkonton inaktiveras eller tas bort från Microsoft Entra-ID har de inte längre åtkomst till dina resurser.

- Använd policy för villkorsstyrd åtkomst "nätfiskeresistent MFA" och andra signaler, såsom inloggningsrisk för användare.

- Använd Azure Policy för att distribuera och granska principer för att kräva Microsoft Entra-inloggning för Windows-enheter och flagga användningen av icke godkända lokala konton på enheterna.

- Använd Intune för att automatisera och skala Microsoft Entra-anslutningen med mobil enhetshantering (MDM) och automatisk registrering av Azure Windows-virtuella maskiner (VM) som är en del av dina distributioner av virtuella skrivbordsmiljöer (VDI). MdM-automatisk registrering kräver Microsoft Entra ID P1-licenser. Virtuella Windows Server-datorer stöder inte MDM-registrering.

MdM-automatisk registrering kräver Microsoft Entra ID P1-licenser. Virtuella Windows Server-datorer stöder inte MDM-registrering.

Viktigt!

När du har aktiverat den här funktionen kommer din virtuella Azure-dator/Arc-aktiverade dator att vara Microsoft Entra-ansluten. Du kan inte ansluta dem till en annan domän, till exempel lokal Active Directory eller Microsoft Entra Domain Services. Om du behöver göra det kopplar du bort enheten från Microsoft Entra-systemet genom att avinstallera tillägget. Om du distribuerar en stödd "golden image" kan du dessutom aktivera Microsoft Entra ID-autentisering genom att installera tillägget.

Krav

Azure-regioner och Windows-distributioner som stöds

Den här funktionen stöder för närvarande följande Windows-distributioner:

- Windows 11 21H2 eller senare installerat.

- Windows 10, version 1809 eller senare installerat.

- Windows Server 1809 eller senare installerat med Desktop-upplevelse.

- Windows 11 24H2 eller senare installerat.

- Windows Server 2025 eller senare installerat med Skrivbordsmiljö.

Den här funktionen är nu tillgänglig i följande Azure-moln:

- Azure Global

- Azure för offentlig sektor

- Microsoft Azure drivs av 21Vianet

Anteckning

CIS-härdade avbildningar stöder Microsoft Entra ID-autentisering för Microsoft Windows Enterprise- och Microsoft Windows Server-erbjudanden. Mer information finns i: CIS Hardened Images på Microsoft Windows Enterprise.

Nätverkskrav

Om du vill aktivera Microsoft Entra-autentisering till virtuella datorer i Azure eller Arc-aktiverade Windows-servrar måste du se till att nätverkskonfigurationen tillåter utgående åtkomst till följande slutpunkter via TCP-port 443.

Azure Global:

-

https://enterpriseregistration.windows.net: Enhetsregistrering.

-

http://169.254.169.254: Azure Instance Metadata Service-slutpunkt.

-

http://localhost:40342: Arc Instance Metadata Service-slutpunkt.

-

https://login.microsoftonline.com: Autentiseringsflöden. -

https://pas.windows.net: Rollbaserade åtkomstkontrollflöden i Azure.

Azure Government:

-

https://enterpriseregistration.microsoftonline.us: Enhetsregistrering.

-

http://169.254.169.254: Azure Instance Metadata Service-slutpunkt.

-

http://localhost:40342: Arc Instance Metadata Service-slutpunkt.

-

https://login.microsoftonline.us: Autentiseringsflöden. -

https://pasff.usgovcloudapi.net: Rollbaserade åtkomstkontrollflöden i Azure.

Microsoft Azure drivs av 21Vianet:

-

https://enterpriseregistration.partner.microsoftonline.cn: Enhetsregistrering.

-

http://169.254.169.254: Azure Instance Metadata Service-slutpunkt.

-

http://localhost:40342: Arc Instance Metadata Service-slutpunkt.

-

https://login.chinacloudapi.cn: Autentiseringsflöden. -

https://pas.chinacloudapi.cn: Rollbaserade åtkomstkontrollflöden i Azure.

För Azure Arc-aktiverade Windows-servrar finns fler nätverkskrav i dokumentationen för Arc-ansluten server.

Autentiseringskrav

Microsoft Entra-gästkonton kan inte ansluta till virtuella Azure-datorer, Azure Bastion-aktiverade virtuella datorer eller Arc-aktiverade Windows-servrar via Microsoft Entra-autentisering.

Aktivera Microsoft Entra-inloggning för en virtuell Windows-dator i Azure eller Arc-aktiverad Windows Server

Om du vill använda Microsoft Entra-inloggning för en virtuell Windows-dator i Azure eller Arc-aktiverad Windows Server måste du:

- Aktivera Microsoft Entra-inloggningstillägget för enheten.

- Konfigurera Azure-rolltilldelningar för användare.

Aktivera Microsoft Entra-inloggningstillägg

Följ lämplig länk för din enhet för detaljerad distributions instruktioner och exempel.

Du måste aktivera systemtilldelad hanterad identitet på din virtuella Azure-dator eller Arc-aktiverade Windows Server innan du installerar Microsoft Entra-inloggningstillägget för virtuella datorer. Hanterade identiteter lagras i en enda Microsoft Entra-klientorganisation och stöder för närvarande inte scenarier mellan kataloger.

Följande exempel visar Azure-mallar för Azure Virtual Machine-tillägg och tillägg för Arc-aktiverad Windows Server.

{

"$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string"

},

"location": {

"type": "string"

}

},

"resources": [

{

"name": "[concat(parameters('vmName'),'/AADLogin')]",

"type": "Microsoft.Compute/virtualMachines/extensions",

"location": "[parameters('location')]",

"apiVersion": "2015-06-15",

"properties": {

"publisher": "Microsoft.Azure.ActiveDirectory",

"type": "AADLoginForWindows",

"typeHandlerVersion": "1.0",

"autoUpgradeMinorVersion": true

}

}

]

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string"

},

"location": {

"type": "string"

}

},

"resources": [

{

"name": "[concat(parameters('vmName'),'/AADLogin')]",

"type": "Microsoft.HybridCompute/machines/extensions",

"location": "[parameters('location')]",

"apiVersion": "2024-07-10",

"properties": {

"publisher": "Microsoft.Azure.ActiveDirectory",

"type": "AADLoginForWindows",

"typeHandlerVersion": "2.1.0.0",

"autoUpgradeMinorVersion": true,

"settings": {

"mdmId": ""

}

}

}

]

}

Anteckning

Microsoft Entra-inloggningstillägget för Arc-aktiverade Windows Server kräver egenskapen mdmId kapslad i settings. Värdet för egenskapen kan lämnas som en tom sträng.

När tillägget har installerats på enheten provisioningState visar Succeeded.

Konfigurera rolltilldelningar

Ett användarkonto i Microsoft Entra måste läggas till i en rolltilldelning i Azure innan användaren tillåts logga in på virtuella Azure-datorer eller Arc-ansluten Windows Server. Samma roller används för både virtuella Azure-datorer och Arc-aktiverade Windows Server.

Om du vill tilldela användarroller måste du ha rollen Administratör för dataåtkomst för virtuell dator eller någon roll som innehåller Microsoft.Authorization/roleAssignments/write åtgärden, till exempel rollen Rollbaserad administratör för åtkomstkontroll . Men om du använder en annan roll än Virtual Machine Data Access Administrator rekommenderar vi att du lägger till ett villkor för att minska behörigheten att skapa rolltilldelningar.

- Administratörsinloggning för virtuell dator: Användare som har den här rollen tilldelad kan logga in på en virtuell Azure-dator med administratörsbehörighet.

- Användarinloggning för virtuell dator: Användare som har den här rollen tilldelad kan logga in på en virtuell Azure-dator med vanliga användarbehörigheter.

Anteckning

Det går inte att manuellt höja en användare till att bli lokal administratör på enheten genom att lägga till användaren i en medlem i den lokala administratörsgruppen eller genom att köra net localgroup administrators /add "AzureAD\UserUpn" kommandot. Du måste använda roller i Azure för att auktorisera inloggning.

Anteckning

En Azure-användare som har rollen Ägare eller Deltagare tilldelad har inte automatiskt behörighet att logga in på enheter. Anledningen är att tillhandahålla en granskad separation mellan den uppsättning personer som styr virtuella datorer och uppsättningen personer som har åtkomst till virtuella datorer.

Följande dokumentation innehåller stegvis information om hur du lägger till användarkonton i rolltilldelningar i Azure:

- Tilldela Azure-roller med hjälp av Azure-portalen

- Tilldela Azure-roller med hjälp av Azure CLI

- Tilldela Azure-roller med hjälp av Azure PowerShell

Logga in med Microsoft Entra-autentiseringsuppgifter till en virtuell Windows-dator

Du kan logga in via RDP med någon av två metoder:

- Lösenordslös med någon av de Microsoft Entra-autentiseringsuppgifter som stöds (rekommenderas)

- Lösenord och begränsad lösenordslös inloggning med Windows Hello för företag distribueras med certifikatbaserad förtroendemodell.

Logga in med lösenordslös autentisering med Microsoft Entra-ID

Om du vill använda lösenordslös autentisering för dina virtuella Windows-datorer i Azure behöver du Windows-klientdatorn och sessionsvärden (VM) på följande operativsystem:

- Windows 11 med kumulativa uppdateringar 2022–2010 för Windows 11 (KB5018418) eller senare installerat.

- Windows 10, version 20H2 eller senare med kumulativa uppdateringar 2022–2010 för Windows 10 (KB5018410) eller senare installerat.

- Windows Server 2022 med kumulativ uppdatering 2022-10 för Microsoft Server-operativsystem (KB5018421) eller senare installerat.

Anteckning

När du använder webbkontot för att logga in på fjärrdatoralternativet finns det inget krav på att den lokala enheten ska vara ansluten till en domän eller Microsoft Entra-ID.

Så här ansluter du till fjärrdatorn:

- Starta Anslutning till fjärrskrivbord från Windows Search eller genom att köra

mstsc.exe. - Välj Använd ett webbkonto för att logga in på fjärrdatoralternativet på fliken Avancerat . Det här alternativet motsvarar RDP-egenskapen

enablerdsaadauth. Mer information finns i RDP-egenskaper som stöds med Fjärrskrivbordstjänster. - Ange namnet på fjärrdatorn och välj Anslut.

Viktigt!

IP-adress kan inte användas med Använd ett webbkonto för att logga in på fjärrdatoralternativet . Namnet måste matcha värdnamnet för fjärrenheten i Microsoft Entra-ID:t och vara nätverksadresserbart och matcha ip-adressen för fjärrenheten.

- När du uppmanas att ange autentiseringsuppgifter anger du ditt användarnamn i

user@domain.comformat. - Du uppmanas sedan att tillåta fjärrskrivbordsanslutningen när du ansluter till en ny dator. Microsoft Entra kommer ihåg upp till 15 värdar i 30 dagar innan användaren uppmanas igen. Om du ser den här dialogen väljer du Ja för att ansluta.

Viktigt!

Om din organisation använder villkorsstyrd åtkomst från Microsoft Entra måste enheten uppfylla kraven för villkorsstyrd åtkomst för att tillåta anslutning till fjärrdatorn. Principer för villkorsstyrd åtkomst kan tillämpas på programmet Microsoft Remote Desktop (a4a365df-50f1-4397-bc59-1a1564b8bb9c) för kontrollerad åtkomst.

Anteckning

Windows-låsskärmen i fjärrsessionen stöder inte Microsoft Entra-autentiseringstoken eller lösenordslösa autentiseringsmetoder som FIDO-nycklar. Bristen på stöd för dessa autentiseringsmetoder innebär att användarna inte kan låsa upp sina skärmar i en fjärrsession. När du försöker låsa en fjärrsession, antingen via användaråtgärd eller systemprincip, kopplas sessionen i stället från och tjänsten skickar ett meddelande till användaren. Om du kopplar från sessionen ser du också till att när anslutningen återupptas efter en period av inaktivitet, utvärderar Microsoft Entra ID tillämpliga principer för villkorsstyrd åtkomst på nytt.

Logga in med lösenords-/begränsad lösenordslös autentisering med Microsoft Entra-ID

Viktigt!

Fjärranslutning till virtuella datorer som är anslutna till Microsoft Entra-ID tillåts endast från Windows 10 eller senare datorer som antingen är Microsoft Entra-registrerade (minsta nödvändiga version är 20H1) eller Microsoft Entra-anslutna eller Microsoft Entra-hybridanslutna till samma katalog som den virtuella datorn. För RDP med hjälp av Microsoft Entra-autentiseringsuppgifter måste användarna dessutom tillhöra någon av de två Azure-rollerna, virtual machine administrator login eller virtual machine user login.

Om du använder en Microsoft Entra-registrerad Windows 10- eller senare-dator måste du ange autentiseringsuppgifter i AzureAD\UPN formatet (till exempel AzureAD\john@contoso.com). För närvarande kan du använda Azure Bastion för att logga in med Microsoft Entra-autentisering via Azure CLI och den interna RDP-klienten mstsc.

Logga in på din virtuella Windows Server 2019-dator med hjälp av Microsoft Entra-ID:

- Gå till översiktssidan för den virtuella datorn som är aktiverad med Microsoft Entra-inloggning.

- Välj Anslut för att öppna fönstret Anslut till virtuell dator .

- Välj Ladda ned RDP-fil.

- Välj Öppna för att öppna anslutningsklienten för fjärrskrivbord.

- Välj Anslut för att öppna dialogrutan Windows-inloggning.

- Logga in med dina Microsoft Entra-autentiseringsuppgifter.

Nu är du inloggad på den virtuella Windows Server 2019 Azure-datorn med rollbehörigheterna som tilldelade, till exempel VM-användare eller VM-administratör.

Anteckning

Du kan spara .RDP filen lokalt på datorn för att starta framtida fjärrskrivbordsanslutningar till den virtuella datorn, i stället för att gå till översiktssidan för den virtuella datorn i Azure-portalen och använda anslutningsalternativet.

Tillämpa principer för villkorsstyrd åtkomst

Du kan tillämpa principer för villkorsstyrd åtkomst, till exempel "nätfiskeresistent MFA" eller riskkontroll för användarinloggning, innan användarna kan komma åt Windows-enheter i Azure eller Arc-aktiverade Windows Server. Om du vill tillämpa en princip för villkorsstyrd åtkomst måste du välja inloggningsappen Microsoft Azure Windows Virtual Machine från tilldelningsalternativet molnappar eller åtgärder.

Principer för villkorsstyrd åtkomst som begränsar inloggning med enhetskonfigurationsregler stöds inte när du ansluter från en Windows Server-enhet.

Anteckning

Om du behöver MFA som kontroll måste du ange ett MFA-anspråk som en del av klienten som initierar RDP-sessionen till windows-målenheten. Fjärrskrivbordsprogrammet i Windows stöder principer för villkorsstyrd åtkomst, men om du använder webbinloggning måste du använda en PIN-kod för Windows Hello för företag eller biometrisk autentisering. Stöd för biometrisk autentisering har lagts till i RDP-klienten i Windows 10 version 1809. Fjärrskrivbord med Windows Hello for Business-autentisering är endast tillgängligt för distributioner som använder en certifikatsmodell och är inte tillgängligt för en nyckelmodell.

Använda Azure Policy för att uppfylla standarder och utvärdera efterlevnad

Använda Azure Policy för att:

- Kontrollera att Microsoft Entra-inloggning är aktiverat för dina nya och befintliga Windows-enheter.

- Bedöm regelefterlevnaden i miljön i större skala på en compliance-dashboard.

Med den här funktionen kan du använda många nivåer av tillämpning. Du kan flagga nya och befintliga Windows-enheter i din miljö som inte har Microsoft Entra-inloggning aktiverat. Du kan också använda Azure Policy för att distribuera Microsoft Entra-tillägget till virtuella Windows-datorer i Azure eller Arc-aktiverad Windows Server.

Förutom dessa funktioner kan du använda Azure Policy för att identifiera och flagga Windows-datorer som har icke godkända lokala konton som skapats på deras enheter. Mer information finns i Azure Policy.

Felsökning av distributionsproblem

Tillägget AADLoginForWindows måste vara installerat för att enheten ska kunna slutföra Microsoft Entra-anslutningsprocessen. Om tillägget inte kan installeras korrekt utför du följande steg:

Anslut till enheten och granska filen CommandExecution.log under C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1.

Om tillägget startas om efter det första felet sparas loggen med distributionsfelet som CommandExecution_YYYYMMDDHHMMSSSSS.log.

Öppna ett PowerShell-fönster på enheten. Kontrollera att följande förfrågningar till Azure Instance Metadata Service-slutpunkten som körs på värden returnerar det förväntade resultatet:

För virtuella Azure-datorer:

Kommando som ska köras Förväntad utdata curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Rätt information om den virtuella Azure-datorn curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"Giltigt klient-ID som är associerat med Azure-prenumerationen curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Giltig åtkomsttoken utfärdad av Microsoft Entra-ID för den hanterade identitet som har tilldelats den här virtuella datorn För Arc-aktiverade Windows-servrar:

Kommando som ska köras Förväntad utdata curl.exe -H Metadata:true "http://localhost:40342/metadata/instance?api-version=2017-08-01"Rätt information om Azure Arc-aktiverad Windows Server curl.exe -H Metadata:true "http://localhost:40342/metadata/identity/info?api-version=2018-02-01"Giltigt klient-ID som är associerat med Azure-prenumerationen curl.exe -H Metadata:true "http://localhost:40342/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Giltig åtkomsttoken utfärdad av Microsoft Entra ID för den hanterade identitet som har tilldelats till den här Azure Arc-aktiverade Windows Server Du kan avkoda åtkomsttoken med hjälp av ett verktyg som https://jwt.ms/. Kontrollera att

oidvärdet i åtkomsttoken matchar enhetens hanterade identitet.Kontrollera att de nödvändiga slutpunkterna är tillgängliga från enheten via PowerShell:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Ersätt

<TenantID>med det Microsoft Entra-klient-ID som är associerat med Azure-prenumerationen.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.net, ochpas.windows.netbör returnera 404 Hittades inte, vilket är förväntat beteende.Visa enhetstillståndet genom att köra

dsregcmd /status. Målet är att enhetstillståndet ska visas somAzureAdJoined : YES.Microsoft Entra-kopplingsaktivitet registreras i Händelseloggen under Användarenhetsregistrering\Admin i Händelseloggen (lokal)\Program och tjänstloggar\Microsoft\Windows\Användarenhetsregistrering\Admin.

Om tillägget AADLoginForWindows misslyckas med en felkod kan du utföra följande steg.

Enhetsnamnet finns redan

Om det finns ett enhetsobjekt med samma DisplayName som värdnamnet för den virtuella Azure-datorn, misslyckas enheten med att ansluta till Microsoft Entra på grund av ett fel om duplicerat värdnamn. Undvik duplicering genom att ändra värdnamnet.

Terminalfelkod 1007 och slutkod -2145648574

Terminalfelkod 1007 och slutkod -2145648574 översätta till DSREG_E_MSI_TENANTID_UNAVAILABLE. Tillägget kan inte hämta Microsoft Entra-klientinformation.

Anslut till enheten som lokal administratör och kontrollera att slutpunkten returnerar ett giltigt klient-ID från Azure Instance Metadata Service. Kör följande kommando från ett upphöjt PowerShell-fönster på enheten:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Det här problemet kan också inträffa när administratören försöker installera tillägget AADLoginForWindows, men enheten har ingen systemtilldelad hanterad identitet. I så fall går du till enhetens identitetsfönster . På fliken Systemtilldelat kontrollerar du att växlingsknappen Status är inställd på På.

Slutkod - 2145648607

Slutkod - 2145648607 översätts till DSREG_AUTOJOIN_DISC_FAILED. Tillägget kan inte nå https://enterpriseregistration.windows.net slutpunkten.

Kontrollera att de nödvändiga slutpunkterna är tillgängliga från enheten via PowerShell:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Ersätt

<TenantID>med Microsoft Entra-klient-ID för Azure-prenumerationen. Om du behöver hitta klientorganisations-ID:t kan du hovra över ditt kontonamn eller välja Entra ID>Översikt>Egenskaper>Klientorganisations-ID.Försök att ansluta till

enterpriseregistration.windows.netkan returnera 404 Hittades inte, vilket är förväntat beteende. Försök att ansluta tillpas.windows.netkan fråga efter PIN-autentiseringsuppgifter eller returnera 404 Hittades inte. (Du behöver inte ange PIN-koden.) Båda är tillräckliga för att verifiera att URL:en kan nås.Om något av kommandona misslyckas med "Det gick inte att lösa värden

<URL>", kan du prova att köra det här kommandot för att avgöra vilken DNS-server som används av Windows:nslookup <URL>Ersätt

<URL>med de fullständigt kvalificerade domännamn som slutpunkterna använder, till exempellogin.microsoftonline.com.Se om kommandot kan lyckas genom att ange en offentlig DNS-server:

nslookup <URL> 208.67.222.222Om det behövs ändrar du den DNS-server som tilldelats till den nätverkssäkerhetsgrupp som enheten tillhör.

Slutkod 51

Slutkod 51 översätts till "Det här tillägget stöds inte i det här operativsystemet".

Tillägget AADLoginForWindows är endast avsett att installeras på virtuella Azure-datorer med operativsystemen Windows Server 2019 eller Windows 10 1809 eller senare och Arc-aktiverade Windows-servrar med operativsystemen Windows Server 2025 eller Windows 11 24H2 på Arc-aktiverad Windows Server. Kontrollera att din version eller build av Windows är kompatibel. Om det inte stöds avinstallerar du tillägget.

Felsöka inloggningsproblem

Använd följande information för att korrigera inloggningsproblem.

Du kan visa tillståndet för enheten och enkel inloggning (SSO) genom att köra dsregcmd /status. Målet är att enhetstillståndet ska visas som AzureAdJoined : YES och att SSO-tillståndet ska visa AzureAdPrt : YES.

RDP-inloggning via Microsoft Entra-konton registreras i Loggboken under Program och tjänstloggar\Microsoft\Windows\AAD\Operational händelseloggar.

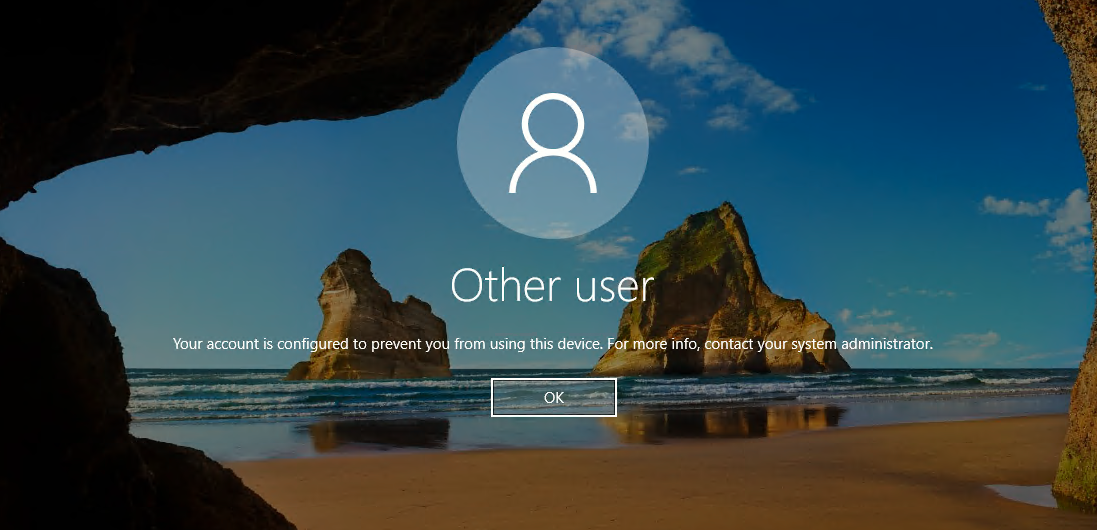

Azure-rollen har inte tilldelats

Du kan få följande felmeddelande när du initierar en fjärrskrivbordsanslutning till enheten: "Ditt konto har konfigurerats för att förhindra att du använder den här enheten. Kontakta systemadministratören om du vill ha mer information."

Verifiera de rollbaserade åtkomstkontrollprinciper i Azure som ger användaren rollen Virtuell datoradministratörsinloggning eller Inloggning för virtuell dator.

Om du har problem med Rolltilldelningar i Azure kan du läsa Felsöka rollbaserad åtkomstkontroll i Azure.

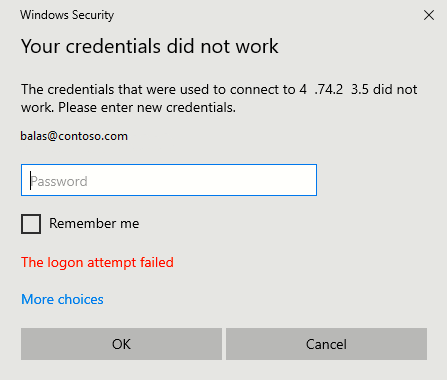

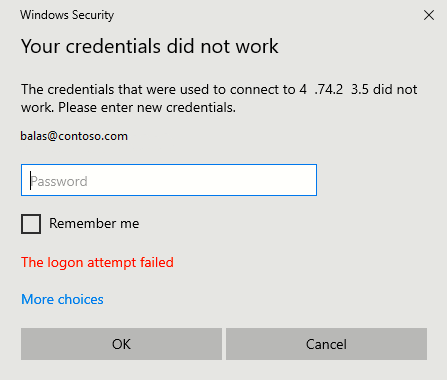

Obehörig klient- eller lösenordsändring krävs

Du kan få följande felmeddelande när du initierar en fjärrskrivbordsanslutning till enheten: "Dina autentiseringsuppgifter fungerade inte."

Prova följande lösningar:

Den Windows 10- eller senare dator som du använder för att initiera fjärrskrivbordsanslutningen måste vara Microsoft Entra-ansluten eller Microsoft Entra-hybrid ansluten till samma Microsoft Entra-katalog. Mer information om enhetsidentitet finns i artikeln Vad är en enhetsidentitet?.

Windows 10 Build 20H1 har lagt till stöd för en Microsoft Entra-registrerad dator för att initiera en RDP-anslutning till enheten. När du använder en dator som är Microsoft Entra-registrerad (inte Microsoft Entra-ansluten eller Microsoft Entra-hybridanslutning) som RDP-klient för att initiera anslutningar till enheten måste du ange autentiseringsuppgifter i formatet

AzureAD\UPN(till exempelAzureAD\john@contoso.com).Kontrollera att tillägget AADLoginForWindows inte avinstallerades efter att Microsoft Entra-anslutningen har slutförts.

Kontrollera också att säkerhetsprincipen Nätverkssäkerhet: Tillåt att PKU2U-autentiseringsbegäranden till den här datorn använder onlineidentiteter är aktiverade på både servern och klienten.

Kontrollera att användaren inte har något tillfälligt lösenord. Tillfälliga lösenord kan inte användas för att logga in på en fjärrskrivbordsanslutning.

Logga in med användarkontot i en webbläsare. Logga till exempel in på Azure-portalen i ett privat webbläsarfönster. Om du uppmanas att ändra lösenordet anger du ett nytt lösenord. Försök sedan ansluta igen.

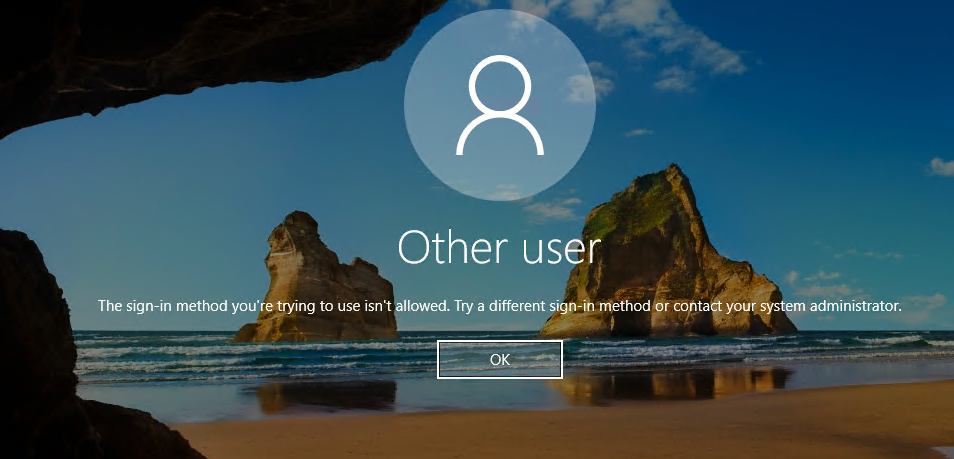

MFA-inloggningsmetod krävs

Du kan se följande felmeddelande när du initierar en anslutning till fjärrskrivbord till enheten: "Inloggningsmetoden som du försöker använda är inte tillåten. Prova en annan inloggningsmetod eller kontakta systemadministratören."

Om du konfigurerar en princip för villkorsstyrd åtkomst som kräver MFA måste du se till att enheten som initierar anslutningen använder stark autentisering, till exempel Windows Hello.

Ett annat MFA-relaterat felmeddelande är det som beskrevs tidigare: "Dina autentiseringsuppgifter fungerade inte."

Om du konfigurerar en äldre aktiverad/tvingad Microsoft Entra-multifaktorautentiseringsinställning per användare och du ser felet kan du lösa problemet genom att ta bort den per användare konfigurerade multifaktorautentiseringsinställningen. Mer information finns i artikeln Aktivera microsoft entra multifaktorautentisering per användare för att skydda inloggningshändelser.

Om Windows Hello för företag inte är ett alternativ konfigurerar du en princip för villkorsstyrd åtkomst som exkluderar inloggningsappen microsoft Azure Windows Virtual Machine. Mer information om Windows Hello för företag finns i Översikt över Windows Hello för företag.

Stöd för biometrisk autentisering med RDP har lagts till i Windows 10 version 1809. Användning av Windows Hello för företag autentisering under RDP är tillgängligt för distributioner som använder en certifikatförtroendemodell eller nyckelförtroendemodell.

Dela din feedback om den här funktionen eller rapportera problem med att använda den på Microsoft Entra-feedbackforumet.

Applikation saknas

Om inloggningsprogrammet för Microsoft Azure Windows Virtual Machine saknas i Villkorsstyrd Åtkomst kontrollerar du att programmet finns i klientorganisationen.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Entra ID>Enterprise-appar.

- Ta bort filtren för att se alla program och sök efter den virtuella datorn. Om du inte ser Microsoft Azure Windows Virtual Machine-inloggning som ett resultat saknas tjänstens huvudkonto i klientorganisationen.

Ett annat sätt att verifiera det är via Graph PowerShell:

- Installera Graph PowerShell SDK.

- Kör

Connect-MgGraph -Scopes "ServicePrincipalEndpoint.ReadWrite.All", följt av"Application.ReadWrite.All". - Logga in med ett globalt administratörskonto.

- Godkänn behörighetsprompten.

- Kör

Get-MgServicePrincipal -ConsistencyLevel eventual -Search '"DisplayName:Azure Windows VM Sign-In"'.Om det här kommandot inte resulterar i några utdata och returnerar dig till PowerShell-prompten kan du skapa tjänstens huvudnamn med följande Graph PowerShell-kommando:

New-MgServicePrincipal -AppId 372140e0-b3b7-4226-8ef9-d57986796201Framgångsrika resultat visar att inloggningsappen för Microsoft Azure Windows Virtual Machine och dess ID skapades.

- Logga ut från Graph PowerShell med hjälp av kommandot

Disconnect-MgGraph.

Vissa klienter kan se programmet med namnet Azure Windows VM Sign-in i stället för Microsoft Azure Windows Virtual Machine Sign-in. Programmet har samma program-ID på 372140e0-b3b7-4226-8ef9-d57986796201.

Det går inte att använda den här funktionen när krav på kompatibel enhetsprincip för villkorsstyrd åtkomst tillämpas på azure Windows VM-inloggningsresurs och du ansluter från en Windows Server-enhet

Windows Server-enhetsefterlevnadskonfiguration i principen för villkorsstyrd åtkomst stöds inte.

Nästa steg

Mer information om Microsoft Entra-ID finns i Vad är Microsoft Entra-ID?.