Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Microsoft Entra Domain Services tillhandahåller hanterade domäntjänster som domänanslutning, grupprincip, LDAP, Kerberos/NTLM-autentisering som är helt kompatibel med Windows Server Active Directory. Med en domän som hanteras av Domain Services kan du tillhandahålla domänanslutningsfunktioner och hantering till virtuella datorer (VM) i Azure. Den här självstudien visar hur du skapar en virtuell Windows Server-dator och sedan ansluter den till en hanterad domän.

I den här guiden kommer du att lära dig hur man:

- Skapa en virtuell Windows Server-dator

- Ansluta den virtuella Windows Server-datorn till ett virtuellt Azure-nätverk

- Ansluta den virtuella datorn till den hanterade domänen

Om du inte har någon Azure-prenumeration skapar du ett konto innan du börjar.

Förutsättningar

För att slutföra den här självstudien behöver du följande resurser:

- En aktiv Azure-prenumeration.

- Om du inte har en Azure-prenumeration skapar du ett konto.

- En Microsoft Entra-klient som är associerad med din prenumeration, antingen synkroniserad med en lokal katalog eller en katalog som endast är molnbaserad.

- Om det behövs, skapa en Microsoft Entra-klientorganisation eller associera en Azure-prenumeration med ditt konto.

- En hanterad domän i Microsoft Entra Domain Services har aktiverats och konfigurerats i din Microsoft Entra-klientorganisation.

- Om det behövs, skapa och konfigurera en Microsoft Entra Domain Services-hanterad domän.

- Ett användarkonto som är en del av den hanterade domänen.

- Kontrollera att synkronisering av lösenordshash i Microsoft Entra Connect eller lösenordsåterställning via självbetjäning har utförts så att kontot kan logga in på en hanterad domän.

- En Azure Bastion-värd som har distribuerats i ditt virtuella domäntjänstnätverk.

- Om det behövs skapar du en Azure Bastion-värd.

Om du redan har en virtuell dator som du vill domänansluta går du vidare till avsnittet för att ansluta den virtuella datorn till den hanterade domänen.

Logga in på Azure-portalen

I den här självstudien skapar du en virtuell Windows Server-dator för att ansluta till din hanterade domän med hjälp av Azure-portalen. Kom igång genom att först logga in på Azure-portalen.

Skapa en virtuell Windows Server-dator

Om du vill se hur du ansluter en dator till en hanterad domän ska vi skapa en virtuell Windows Server-dator. Den här virtuella datorn är ansluten till ett virtuellt Azure-nätverk som ger anslutning till den hanterade domänen. Processen för att ansluta till en hanterad domän är densamma som att ansluta till en vanlig lokal Active Directory Domain Services-domän.

Om du redan har en virtuell dator som du vill domänansluta går du vidare till avsnittet för att ansluta den virtuella datorn till den hanterade domänen.

På menyn i Azure-portalen eller på sidan Start väljer du Skapa en resurs.

Klicka på Skapa under Virtuell dator.

I fönstret Grundläggande konfigurerar du de här inställningarna för den virtuella datorn. Använd standardvärdena för andra alternativ.

Parameter Föreslaget värde Resursgrupp Välj eller skapa en resursgrupp, till exempel myResourceGroup Namn på virtuell maskin Ange ett namn på den virtuella datorn, till exempel myVM Region Välj den region som du vill skapa den virtuella datorn i, till exempel USA, östra Bild Välj en Windows Server-version Användarnamn Ange ett användarnamn för det lokala administratörskonto som ska skapas på den virtuella datorn, till exempel azureuser Lösenord Ange och bekräfta sedan ett säkert lösenord som den lokala administratören kan skapa på den virtuella datorn. Ange inte autentiseringsuppgifter för ett domänanvändarkonto. Windows LAPS stöds inte. Som standard är virtuella datorer som skapats i Azure tillgängliga från Internet med RDP. När RDP är aktiverat kommer automatiserade inloggningsattacker sannolikt att inträffa, vilket kan inaktivera konton med vanliga namn som administratör eller administratör på grund av flera misslyckade efterföljande inloggningsförsök.

RDP bör endast aktiveras när det behövs och begränsas till en uppsättning auktoriserade IP-intervall. Den här konfigurationen hjälper till att förbättra säkerheten för den virtuella datorn och minskar området för potentiella attacker. Du kan också skapa och använda en Azure Bastion-värd som endast tillåter åtkomst via administrationscentret för Microsoft Entra via TLS. I nästa steg i den här självstudien använder du en Azure Bastion-värd för att ansluta till den virtuella datorn på ett säkert sätt.

Under Offentliga inkommande portar väljer du Ingen.

När du är klar väljer du Nästa: Diskar.

I den nedrullningsbara menyn för os-disktyp väljer du Standard SSD och sedan Nästa: Nätverk.

Den virtuella datorn måste ansluta till ett undernät för virtuellt Azure-nätverk som kan kommunicera med det undernät som din hanterade domän distribueras till. Vi rekommenderar att en hanterad domän distribueras till ett eget dedikerat undernät. Distribuera inte den virtuella datorn i samma undernät som din hanterade domän.

Det finns två huvudsakliga sätt att distribuera den virtuella datorn och ansluta till ett lämpligt virtuellt nätverksundernät:

- Skapa ett, eller välj ett befintligt, undernät i samma virtuella nätverk som den hanterade domänen distribueras.

- Välj ett undernät i ett virtuellt Azure-nätverk som är anslutet med hjälp av Azure virtual network peering.

Om du väljer ett virtuellt nätverksundernät som inte är anslutet till undernätet för din hanterade domän kan du inte ansluta den virtuella datorn till den hanterade domänen. I den här självstudien ska vi skapa ett nytt undernät i det virtuella Azure-nätverket.

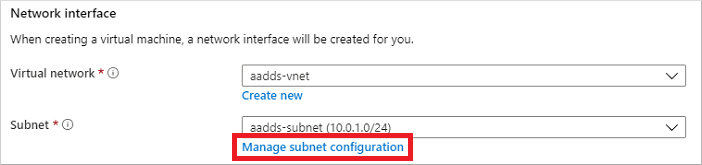

I fönstret Nätverk väljer du det virtuella nätverk där din hanterade domän distribueras, till exempel aadds-vnet

I det här exemplet visas det befintliga aadds-undernätet som den hanterade domänen är ansluten till. Anslut inte den virtuella datorn till det här undernätet. Om du vill skapa ett undernät för den virtuella datorn väljer du Hantera undernätskonfiguration.

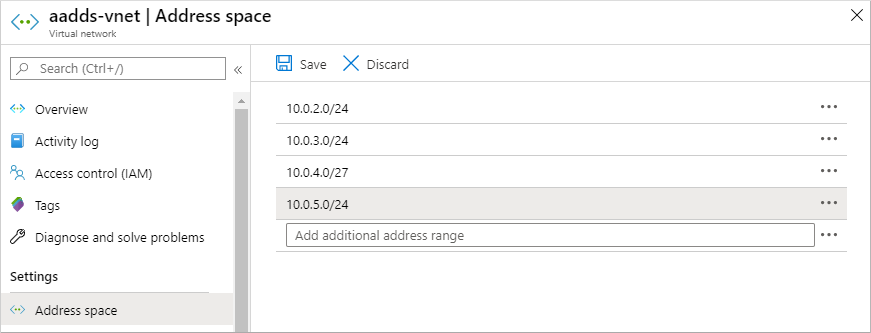

Välj Adressutrymme i den vänstra menyn i fönstret för det virtuella nätverket. Det virtuella nätverket skapas med ett enda adressutrymme på 10.0.2.0/24, som används av standardundernätet. Andra undernät, till exempel för arbetsbelastningar eller Azure Bastion, kan också redan finnas.

Lägg till ytterligare ett IP-adressintervall i det virtuella nätverket. Storleken på det här adressintervallet och det faktiska IP-adressintervallet som ska användas beror på andra nätverksresurser som redan har distribuerats. IP-adressintervallet får inte överlappa några befintliga adressintervall i din Azure- eller lokala miljö. Se till att du storleksanpassar IP-adressintervallet tillräckligt stort för det antal virtuella datorer som du förväntar dig att distribuera till undernätet.

I följande exempel läggs ett ytterligare IP-adressintervall på 10.0.5.0/24 till. När du är klar väljer du Spara.

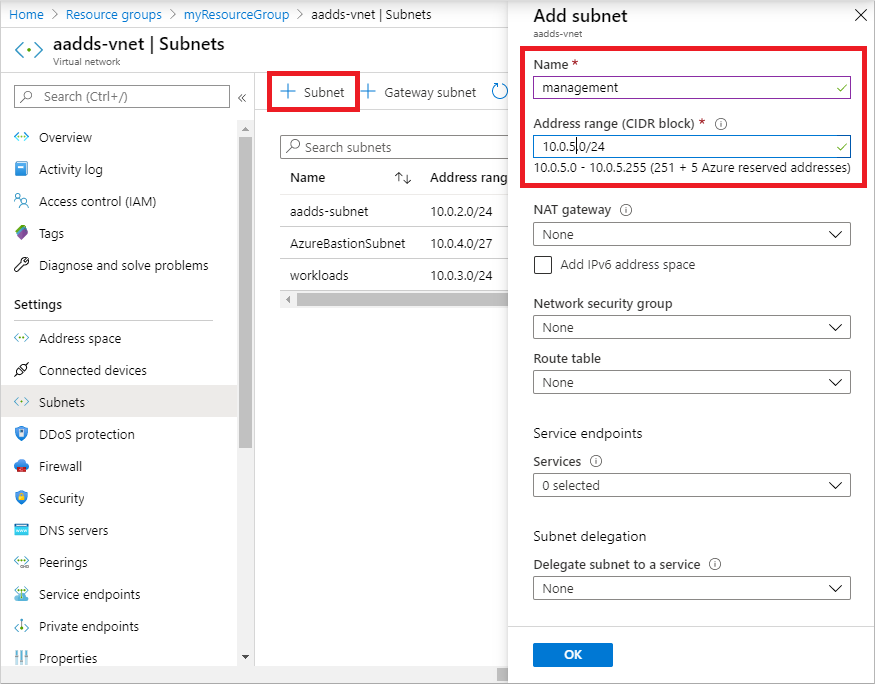

I den vänstra menyn i fönstret för det virtuella nätverket väljer du Sedan Undernät och sedan + Undernät för att lägga till ett undernät.

Välj + Undernät och ange sedan ett namn för undernätet, till exempel hantering. Ange ett adressintervall (CIDR-block), till exempel 10.0.5.0/24. Kontrollera att det här IP-adressintervallet inte överlappar andra befintliga Azure- eller lokala adressintervall. Lämna de andra alternativen som standardvärden och välj sedan OK.

Det tar några sekunder att skapa undernätet. När det har skapats väljer du X för att stänga undernätsfönstret.

I fönstret Nätverk för att skapa en virtuell dator väljer du det undernät som du skapade från den nedrullningsbara menyn, till exempel hantering. Kontrollera återigen att du väljer rätt undernät och inte distribuerar den virtuella datorn i samma undernät som din hanterade domän.

För Offentlig IP väljer du Ingen i den nedrullningsbara menyn. När du använder Azure Bastion i den här självstudien för att ansluta till hanteringen behöver du ingen offentlig IP-adress tilldelad till den virtuella datorn.

Lämna de andra alternativen som standardvärden, och välj Hantering sedan.

Ställ in Startdiagnostik påAv. Lämna de andra alternativen som standardvärden och välj sedan Granska + skapa.

Granska inställningarna för den virtuella datorn och välj sedan Skapa.

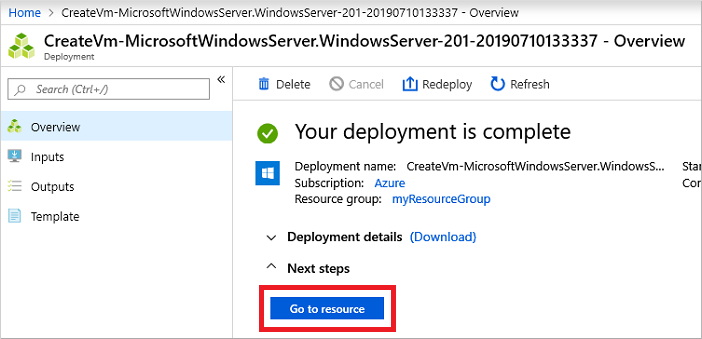

Det tar några minuter att skapa den virtuella datorn. Administrationscentret för Microsoft Entra visar status för distributionen. När den virtuella datorn är klar väljer du Gå till resurs.

Ansluta till den virtuella Windows Server-datorn

Om du vill ansluta till dina virtuella datorer på ett säkert sätt använder du en Azure Bastion-värd. Med Azure Bastion distribueras en hanterad värd till ditt virtuella nätverk och tillhandahåller webbaserade RDP- eller SSH-anslutningar till virtuella datorer. Inga offentliga IP-adresser krävs för de virtuella datorerna och du behöver inte öppna regler för nätverkssäkerhetsgrupp för extern fjärrtrafik. Du ansluter till virtuella datorer med hjälp av administrationscentret för Microsoft Entra från webbläsaren. Om det behövs skapar du en Azure Bastion-värd.

Utför följande steg om du vill använda en Bastion-värd för att ansluta till den virtuella datorn:

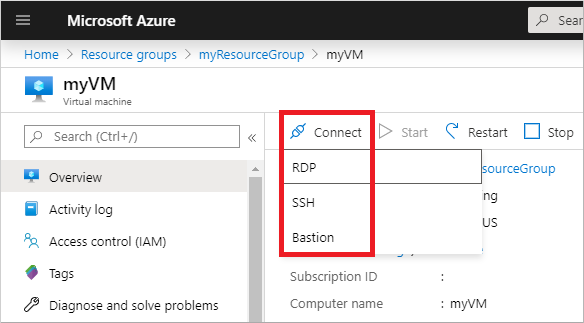

I fönstret Översikt för den virtuella datorn väljer du Anslut och sedan Bastion.

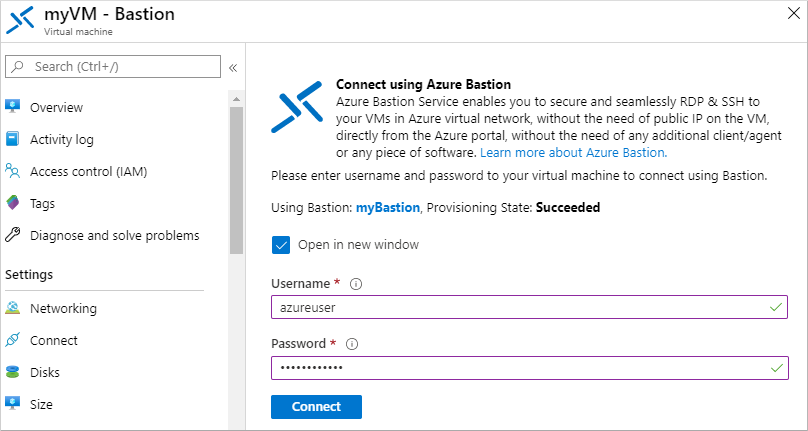

Ange autentiseringsuppgifterna för den virtuella dator som du angav i föregående avsnitt och välj sedan Anslut.

Om det behövs kan du tillåta att webbläsaren öppnar popup-fönster för att Bastion-anslutningen ska visas. Det tar några sekunder att ansluta till den virtuella datorn.

Ansluta den virtuella datorn till den hanterade domänen

När den virtuella datorn har skapats och en webbaserad RDP-anslutning har upprättats med Hjälp av Azure Bastion ska vi nu ansluta den virtuella Windows Server-datorn till den hanterade domänen. Den här processen är densamma som en dator som ansluter till en vanlig domän lokal Active Directory Domain Services.

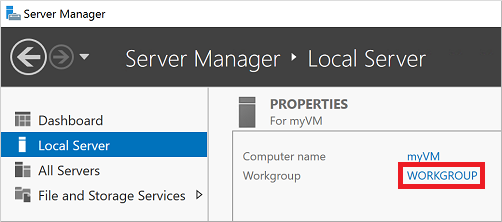

Om Serverhanteraren inte öppnas som standard när du loggar in på den virtuella datorn väljer du Start-menyn och väljer sedan Serverhanteraren.

I den vänstra rutan i Serverhanteraren-fönstret väljer du Lokal server. Under Egenskaper i den högra rutan väljer du Arbetsgrupp.

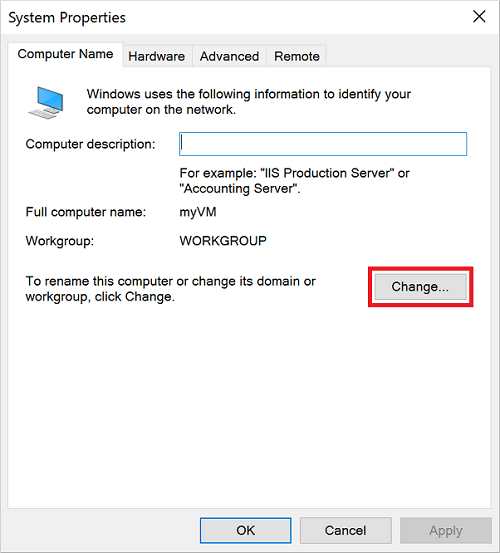

I fönstret Systemegenskaper väljer du Ändra för att ansluta till den hanterade domänen.

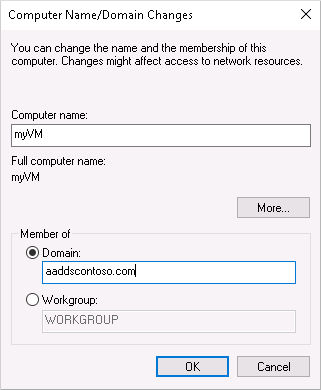

I rutan Domän anger du namnet på den hanterade domänen, till exempel aaddscontoso.com och väljer sedan OK.

Ange domänautentiseringsuppgifter för att ansluta till domänen. Ange autentiseringsuppgifter för en användare som är en del av den hanterade domänen. Kontot måste vara en del av den hanterade domänen eller Microsoft Entra-klientorganisationen – konton från externa kataloger som är associerade med din Microsoft Entra-klientorganisation kan inte autentiseras korrekt under domänanslutningsprocessen.

Kontoautentiseringsuppgifter kan anges på något av följande sätt:

-

UPN-format (rekommenderas) – Ange upn-suffixet (user principal name) för användarkontot enligt konfigurationen i Microsoft Entra-ID. UPN-suffixet för användaren contosoadmin skulle till exempel vara

contosoadmin@aaddscontoso.onmicrosoft.com. Det finns ett par vanliga användningsfall där UPN-formatet kan användas på ett tillförlitligt sätt för att logga in på domänen i stället för SAMAccountName-formatet :- Om en användares UPN-prefix är långt, till exempel deehasareallylongname, kan SAMAccountName genereras automatiskt.

- Om flera användare har samma UPN-prefix i din Microsoft Entra-klientorganisation, till exempel dee, kan deras SAMAccountName-format genereras automatiskt.

-

SAMAccountName-format – Ange kontonamnet i SAMAccountName-format . Till exempel skulle SAMAccountName för användaren contosoadmin vara

AADDSCONTOSO\contosoadmin.

-

UPN-format (rekommenderas) – Ange upn-suffixet (user principal name) för användarkontot enligt konfigurationen i Microsoft Entra-ID. UPN-suffixet för användaren contosoadmin skulle till exempel vara

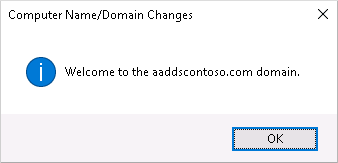

Det tar några sekunder att ansluta till den hanterade domänen. När det är klart välkomnar följande meddelande dig till domänen:

Välj OK för att gå vidare.

Starta om den virtuella datorn för att slutföra processen för att ansluta till den hanterade domänen.

Tips

Du kan domänansluta en virtuell dator med PowerShell med cmdleten Add-Computer . Följande exempel ansluter till AADDSCONTOSO-domänen och startar sedan om den virtuella datorn. När du uppmanas till det anger du autentiseringsuppgifterna för en användare som är en del av den hanterade domänen:

Add-Computer -DomainName AADDSCONTOSO -Restart

Om du vill domänansluta en virtuell dator utan att ansluta till den och konfigurera anslutningen manuellt kan du använda Azure PowerShell-cmdleten Set-AzVmAdDomainExtension .

När den virtuella Windows Server-datorn har startats om skickas alla principer som tillämpas i den hanterade domänen till den virtuella datorn. Nu kan du också logga in på den virtuella Windows Server-datorn med lämpliga domänautentiseringsuppgifter.

Rensa resurser

I nästa självstudie använder du den här virtuella Windows Server-datorn för att installera hanteringsverktygen som gör att du kan administrera den hanterade domänen. Om du inte vill fortsätta i den här självstudieserien läser du följande rensningssteg för att ta bort den virtuella datorn. Annars gå vidare till nästa handledning.

Koppla bort den virtuella datorn från den hanterade domänen

Om du vill ta bort den virtuella datorn från den hanterade domänen följer du stegen igen för att ansluta den virtuella datorn till en domän. I stället för att ansluta till den hanterade domänen väljer du att ansluta till en arbetsgrupp, till exempel standardarbetsgruppen. När den virtuella datorn har startats om tas datorobjektet bort från den hanterade domänen.

Om du tar bort den virtuella datorn utan att koppla från domänen finns ett överblivet datorobjekt kvar i Domain Services.

Ta bort den virtuella datorn

Om du inte använder den här virtuella Windows Server-datorn tar du bort den virtuella datorn med hjälp av följande steg:

- På den vänstra menyn väljer du Resursgrupper

- Välj din resursgrupp, till exempel myResourceGroup.

- Välj den virtuella datorn, till exempel myVM, och välj sedan Ta bort. Välj Ja för att bekräfta borttagningen av resursen. Det tar några minuter att ta bort den virtuella datorn.

- När den virtuella datorn tas bort väljer du OS-disken, nätverksgränssnittskortet och andra resurser med myVM-prefixet och tar bort dem.

Felsöka problem med domänanslutning

Den virtuella Windows Server-datorn bör anslutas till den hanterade domänen på samma sätt som en vanlig lokal dator ansluter till en Active Directory-domän Services-domän. Om den virtuella Windows Server-datorn inte kan ansluta till den hanterade domänen indikerar det att det finns ett anslutningsproblem eller autentiseringsuppgifter. Granska följande felsökningsavsnitt för att ansluta till den hanterade domänen.

Anslutningsproblem

Om du inte får en uppmaning om att ange autentiseringsuppgifter för att ansluta till domänen, finns det ett anslutningsproblem. Den virtuella datorn kan inte nå den hanterade domänen i det virtuella nätverket.

När du har provat var och en av dessa felsökningssteg kan du försöka ansluta den virtuella Windows Server-datorn till den hanterade domänen igen.

- Kontrollera att den virtuella datorn är ansluten till samma virtuella nätverk som Domain Services är aktiverat i eller har en peer-ansluten nätverksanslutning.

- Försök att pinga DNS-domännamnet för den hanterade domänen, till exempel

ping aaddscontoso.com.- Om ping-begäran misslyckas försöker du pinga IP-adresserna för den hanterade domänen, till exempel

ping 10.0.0.4. IP-adressen för din miljö visas på sidan Egenskaper när du väljer den hanterade domänen i listan över Azure-resurser. - Om du kan pinga IP-adressen men inte domänen kan DNS vara felaktigt konfigurerat. Bekräfta att IP-adresserna för den hanterade domänen är konfigurerade som DNS-servrar för det virtuella nätverket.

- Om ping-begäran misslyckas försöker du pinga IP-adresserna för den hanterade domänen, till exempel

- Försök att rensa DNS-matchningscache på den virtuella datorn med hjälp av

ipconfig /flushdnskommandot .

Problem med autentiseringsuppgifter

Om du får en uppmaning om att ange autentiseringsuppgifter för att ansluta till domänen, men sedan får ett felmeddelande efter att du har angett dessa uppgifter, kan den virtuella datorn ansluta till den hanterade domänen. De autentiseringsuppgifter som du angav tillåter inte att den virtuella datorn ansluter till den hanterade domänen.

När du har provat var och en av dessa felsökningssteg kan du försöka ansluta den virtuella Windows Server-datorn till den hanterade domänen igen.

- Kontrollera att det användarkonto som du anger tillhör den hanterade domänen.

- Bekräfta att kontot är en del av den hanterade domänen eller Microsoft Entra-klientorganisationen. Konton från externa kataloger som är associerade med din Microsoft Entra-klientorganisation kan inte autentiseras korrekt under domänanslutningsprocessen.

- Prova att använda UPN-formatet för att ange autentiseringsuppgifter, till exempel

contosoadmin@aaddscontoso.onmicrosoft.com. Om det finns många användare med samma UPN-prefix i klientorganisationen eller om UPN-prefixet är för långt kan SAMAccountName för ditt konto genereras automatiskt. I dessa fall kan SAMAccountName-formatet för ditt konto skilja sig från vad du förväntar dig eller använder i din lokala domän. - Kontrollera att du har aktiverat lösenordssynkronisering till din hanterade domän. Utan det här konfigurationssteget finns inte nödvändiga lösenordshashvärden i den hanterade domänen för att autentisera inloggningsförsöket korrekt.

- Vänta tills lösenordssynkroniseringen har slutförts. När ett användarkontos lösenord ändras uppdaterar en automatisk bakgrundssynkronisering från Microsoft Entra ID lösenordet i Domain Services. Det tar lite tid innan lösenordet är tillgängligt för användning av domänanslutning.

Nästa steg

I den här självstudiekursen lärde du dig att:

- Skapa en virtuell Windows Server-dator

- Ansluta till den virtuella Windows Server-datorn till ett virtuellt Azure-nätverk

- Ansluta den virtuella datorn till den hanterade domänen

Om du vill administrera din hanterade domän konfigurerar du en virtuell hanteringsdator med hjälp av Active Directory Administrationscenter (ADAC).