Självstudie: Konfigurera säker LDAP för en hanterad Domän för Microsoft Entra Domain Services

Lightweight Directory Access Protocol (LDAP) används för att kommunicera med din hanterade domän med Microsoft Entra Domain Services. Som standard krypteras inte LDAP-trafiken, vilket är ett säkerhetsproblem för många miljöer.

Med Microsoft Entra Domain Services kan du konfigurera den hanterade domänen så att den använder säkert Lightweight Directory Access Protocol (LDAPS). När du använder säker LDAP krypteras trafiken. Säker LDAP kallas även LDAP över Secure Sockets Layer (SSL)/Transport Layer Security (TLS).

Den här självstudien visar hur du konfigurerar LDAPS för en domän som hanteras av Domain Services.

I den här självstudien lär du dig att:

- Skapa ett digitalt certifikat för användning med Microsoft Entra Domain Services

- Aktivera säker LDAP för Microsoft Entra Domain Services

- Konfigurera säker LDAP för användning via offentligt Internet

- Binda och testa säker LDAP för en hanterad domän

Om du inte har någon Azure-prenumeration skapar du ett konto innan du börjar.

Förutsättningar

För att slutföra den här självstudien behöver du följande resurser och behörigheter:

- En aktiv Azure-prenumeration.

- Om du inte har en Azure-prenumeration skapar du ett konto.

- En Microsoft Entra-klient som är associerad med din prenumeration, antingen synkroniserad med en lokal katalog eller en katalog som endast är molnbaserad.

- Om det behövs skapar du en Microsoft Entra-klientorganisation eller associerar en Azure-prenumeration med ditt konto.

- En hanterad domän i Microsoft Entra Domain Services har aktiverats och konfigurerats i din Microsoft Entra-klientorganisation.

- Om det behövs skapar och konfigurerar du en hanterad Domän för Microsoft Entra Domain Services.

- Verktyget LDP.exe installerat på datorn.

- Om det behövs installerar du RSAT (Remote Server Administration Tools) för Active Directory-domän Services och LDAP.

- Du behöver Microsoft Entra-roller som programadministratör och gruppadministratör för att aktivera säker LDAP.

Logga in på Microsoft Entra administrationscenter

I den här självstudien konfigurerar du säker LDAP för den hanterade domänen med hjälp av administrationscentret för Microsoft Entra. Kom igång genom att först logga in på administrationscentret för Microsoft Entra.

Skapa ett certifikat för säker LDAP

För att använda säker LDAP används ett digitalt certifikat för att kryptera kommunikationen. Det här digitala certifikatet tillämpas på din hanterade domän och låter verktyg som LDP.exe använda säker krypterad kommunikation när du frågar efter data. Det finns två sätt att skapa ett certifikat för säker LDAP-åtkomst till den hanterade domänen:

- Ett certifikat från en offentlig certifikatutfärdare (CA) eller en företagscertifikatutfärdare.

- Om din organisation hämtar certifikat från en offentlig certifikatutfärdare hämtar du det säkra LDAP-certifikatet från den offentliga certifikatutfärdare. Om du använder en företagscertifikatutfärdare i din organisation hämtar du det säkra LDAP-certifikatet från företagscertifikatutfärdare.

- En offentlig certifikatmottagare fungerar bara när du använder ett anpassat DNS-namn med din hanterade domän. Om DNS-domännamnet för din hanterade domän slutar med .onmicrosoft.com kan du inte skapa ett digitalt certifikat för att skydda anslutningen till den här standarddomänen. Microsoft äger domänen .onmicrosoft.com , så en offentlig certifikatutfärdare utfärdar inget certifikat. I det här scenariot skapar du ett självsignerat certifikat och använder det för att konfigurera säker LDAP.

- Ett självsignerat certifikat som du skapar själv.

- Den här metoden är bra för testningsändamål och är vad den här självstudien visar.

Certifikatet som du begär eller skapar måste uppfylla följande krav. Din hanterade domän stöter på problem om du aktiverar säker LDAP med ett ogiltigt certifikat:

- Betrodd utfärdare – Certifikatet måste utfärdas av en utfärdare som är betrodd av datorer som ansluter till den hanterade domänen med säker LDAP. Den här utfärdaren kan vara en offentlig certifikatutfärdare eller en företagscertifikatutfärdare som är betrodd av dessa datorer.

- Livslängd – Certifikatet måste vara giltigt i minst de kommande 3–6 månaderna. Säker LDAP-åtkomst till din hanterade domän avbryts när certifikatet upphör att gälla.

- Ämnesnamn – Certifikatets ämnesnamn måste vara din hanterade domän. Om din domän till exempel heter aaddscontoso.com måste certifikatets ämnesnamn vara *.aaddscontoso.com.

- Dns-namnet eller certifikatets alternativa namn för certifikatet måste vara ett jokerteckencertifikat för att säkerställa att den säkra LDAP:en fungerar korrekt med Domain Services. Domänkontrollanter använder slumpmässiga namn och kan tas bort eller läggas till för att säkerställa att tjänsten förblir tillgänglig.

- Nyckelanvändning – Certifikatet måste konfigureras för digitala signaturer och nyckelchiffrering.

- Certifikatsyfte – Certifikatet måste vara giltigt för TLS-serverautentisering.

Det finns flera tillgängliga verktyg för att skapa självsignerade certifikat, till exempel OpenSSL, Keytool, MakeCert, Cmdleten New-SelfSignedCertificate och så vidare.

I den här självstudien ska vi skapa ett självsignerat certifikat för säker LDAP med cmdleten New-SelfSignedCertificate .

Öppna ett PowerShell-fönster som administratör och kör följande kommandon. Ersätt variabeln $dnsName med DNS-namnet som används av din egen hanterade domän, till exempel aaddscontoso.com:

# Define your own DNS name used by your managed domain

$dnsName="aaddscontoso.com"

# Get the current date to set a one-year expiration

$lifetime=Get-Date

# Create a self-signed certificate for use with Azure AD DS

New-SelfSignedCertificate -Subject *.$dnsName `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName

Följande exempelutdata visar att certifikatet har genererats och lagras i det lokala certifikatarkivet (LocalMachine\MY):

PS C:\WINDOWS\system32> New-SelfSignedCertificate -Subject *.$dnsName `

>> -NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

>> -Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName.com

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\MY

Thumbprint Subject

---------- -------

959BD1531A1E674EB09E13BD8534B2C76A45B3E6 CN=aaddscontoso.com

Förstå och exportera nödvändiga certifikat

Om du vill använda säker LDAP krypteras nätverkstrafiken med hjälp av PKI (Public Key Infrastructure).

- En privat nyckel tillämpas på den hanterade domänen.

- Den här privata nyckeln används för att dekryptera den säkra LDAP-trafiken. Den privata nyckeln bör endast tillämpas på den hanterade domänen och inte distribueras i stor utsträckning till klientdatorer.

- Ett certifikat som innehåller den privata nyckeln använder . PFX-filformat .

- När du exporterar certifikatet måste du ange krypteringsalgoritmen TripleDES-SHA1 . Detta gäller endast .pfx-filen och påverkar inte den algoritm som används av själva certifikatet. Observera att alternativet TripleDES-SHA1 endast är tillgängligt från och med Windows Server 2016.

- En offentlig nyckel tillämpas på klientdatorerna.

- Den här offentliga nyckeln används för att kryptera den säkra LDAP-trafiken. Den offentliga nyckeln kan distribueras till klientdatorer.

- Certifikat utan den privata nyckeln använder . CER-filformat .

Dessa två nycklar, privata och offentliga nycklar, ser till att endast lämpliga datorer kan kommunicera med varandra. Om du använder en offentlig certifikatutfärdare eller företagscertifikatutfärdare får du ett certifikat som innehåller den privata nyckeln och som kan tillämpas på en hanterad domän. Den offentliga nyckeln bör redan vara känd och betrodd av klientdatorer.

I den här självstudien skapade du ett självsignerat certifikat med den privata nyckeln, så du måste exportera lämpliga privata och offentliga komponenter.

Exportera ett certifikat för Microsoft Entra Domain Services

Innan du kan använda det digitala certifikatet som skapades i föregående steg med din hanterade domän ska du exportera certifikatet till en . PFX-certifikatfil som innehåller den privata nyckeln.

Om du vill öppna dialogrutan Kör väljer du Windows + R-nycklarna.

Öppna Microsoft Management Console (MMC) genom att ange mmc i dialogrutan Kör och välj sedan OK.

I kommandotolken För användarkontokontroll väljer du Ja för att starta MMC som administratör.

På arkivmenyn väljer du Lägg till/ta bort snapin-modul...

I snapin-modulguiden Certifikat väljer du Datorkonto och sedan Nästa.

På sidan Välj dator väljer du Lokal dator: (datorn som den här konsolen körs på)och väljer sedan Slutför.

I dialogrutan Lägg till eller ta bort snapin-moduler väljer du OK för att lägga till snapin-modulen för certifikat i MMC.

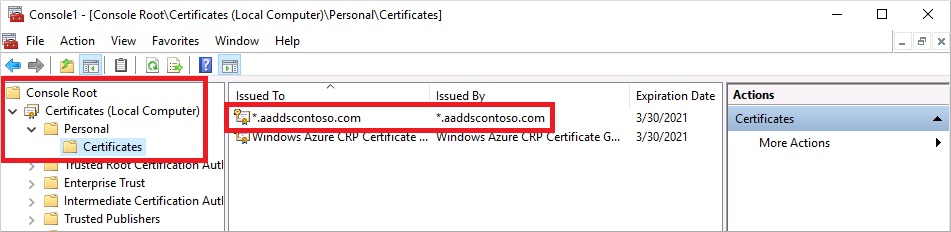

I MMC-fönstret expanderar du Konsolrot. Välj Certifikat (lokal dator) och expandera sedan noden Personlig följt av noden Certifikat .

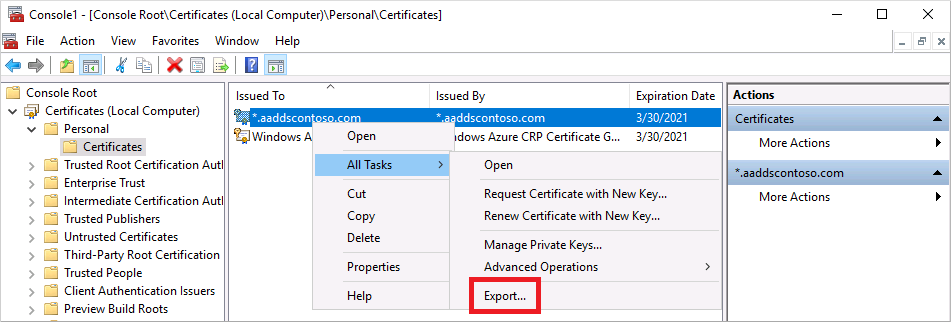

Det självsignerade certifikatet som skapades i föregående steg visas, till exempel aaddscontoso.com. Högerklicka på det här certifikatet och välj sedan Exportera alla uppgifter > ...

I guiden Certifikatexport väljer du Nästa.

Den privata nyckeln för certifikatet måste exporteras. Om den privata nyckeln inte ingår i det exporterade certifikatet misslyckas åtgärden för att aktivera säker LDAP för din hanterade domän.

På sidan Exportera privat nyckel väljer du Ja, exporterar den privata nyckeln och väljer sedan Nästa.

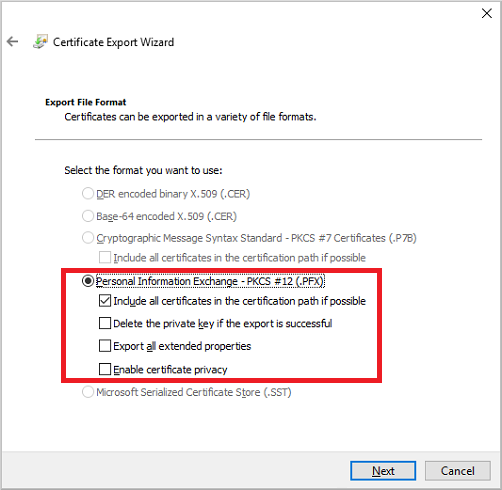

Hanterade domäner stöder endast . PFX-certifikatfilformat som innehåller den privata nyckeln. Exportera inte certifikatet som . CER-certifikatfilformat utan den privata nyckeln.

På sidan Exportera filformat väljer du Personal Information Exchange – PKCS #12 (. PFX) som filformat för det exporterade certifikatet. Markera kryssrutan för Inkludera alla certifikat i certifieringssökvägen om möjligt:

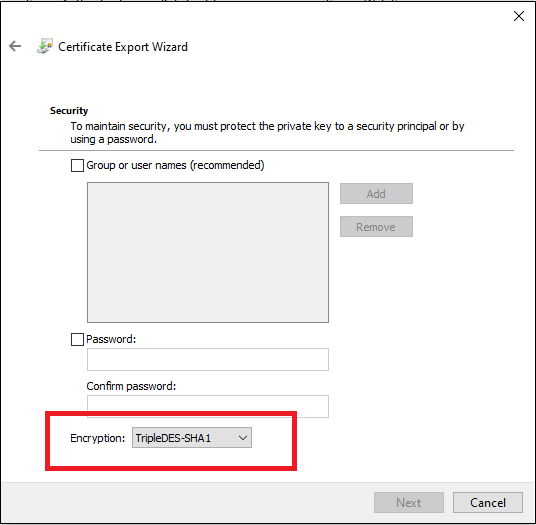

Eftersom det här certifikatet används för att dekryptera data bör du noggrant kontrollera åtkomsten. Ett lösenord kan användas för att skydda användningen av certifikatet. Utan rätt lösenord kan certifikatet inte tillämpas på en tjänst.

På sidan Säkerhet väljer du alternativet Lösenord för att skydda . PFX-certifikatfil. Krypteringsalgoritmen måste vara TripleDES-SHA1. Ange och bekräfta ett lösenord och välj sedan Nästa. Det här lösenordet används i nästa avsnitt för att aktivera säker LDAP för din hanterade domän.

Om du exporterar med powershell-cmdleten export-pfxcertificate måste du skicka flaggan -CryptoAlgorithmOption med hjälp av TripleDES_SHA1.

På sidan Fil att exportera anger du filnamnet och platsen där du vill exportera certifikatet, till exempel

C:\Users\<account-name>\azure-ad-ds.pfx. Anteckna lösenordet och platsen för . PFX-fil eftersom den här informationen skulle krävas i nästa steg.På granskningssidan väljer du Slutför för att exportera certifikatet till en . PFX-certifikatfil . En bekräftelsedialogruta visas när certifikatet har exporterats.

Låt MMC vara öppen för användning i följande avsnitt.

Exportera ett certifikat för klientdatorer

Klientdatorer måste lita på utfärdaren av det säkra LDAP-certifikatet för att kunna ansluta till den hanterade domänen med hjälp av LDAPS. Klientdatorerna behöver ett certifikat för att kryptera data som dekrypteras av Domain Services. Om du använder en offentlig certifikatutfärdare bör datorn automatiskt lita på dessa certifikatutfärdare och ha ett motsvarande certifikat.

I den här självstudien använder du ett självsignerat certifikat och genererade ett certifikat som innehåller den privata nyckeln i föregående steg. Nu ska vi exportera och sedan installera det självsignerade certifikatet i det betrodda certifikatarkivet på klientdatorn:

Gå tillbaka till arkivet mmc för certifikat (lokal dator) > personliga > certifikat . Det självsignerade certifikatet som skapades i ett tidigare steg visas, till exempel aaddscontoso.com. Högerklicka på det här certifikatet och välj sedan Exportera alla uppgifter > ...

I guiden Certifikatexport väljer du Nästa.

Eftersom du inte behöver den privata nyckeln för klienter väljer du Nej på sidan Exportera privat nyckel, exportera inte den privata nyckeln och väljer sedan Nästa.

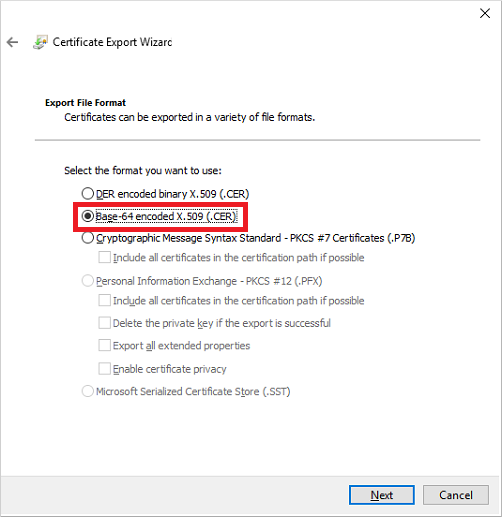

På sidan Exportera filformat väljer du Base-64-kodad X.509 (. CER) som filformat för det exporterade certifikatet:

På sidan Fil att exportera anger du filnamnet och platsen där du vill exportera certifikatet, till exempel

C:\Users\<account-name>\azure-ad-ds-client.cer.På granskningssidan väljer du Slutför för att exportera certifikatet till en . CER-certifikatfil . En bekräftelsedialogruta visas när certifikatet har exporterats.

. CER-certifikatfilen kan nu distribueras till klientdatorer som behöver lita på den säkra LDAP-anslutningen till den hanterade domänen. Nu ska vi installera certifikatet på den lokala datorn.

Öppna Utforskaren och bläddra till platsen där du sparade . CER-certifikatfil, till exempel

C:\Users\<account-name>\azure-ad-ds-client.cer.Högerklicka på . CER-certifikatfil och välj sedan Installera certifikat.

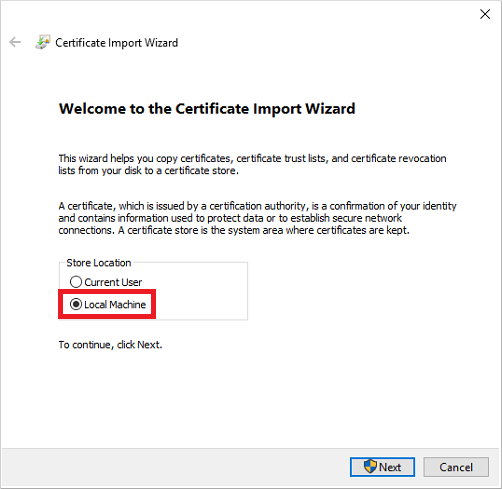

I guiden Importera certifikat väljer du att lagra certifikatet på den lokala datorn och väljer sedan Nästa:

När du uppmanas till det väljer du Ja för att tillåta att datorn gör ändringar.

Välj att Automatiskt välja certifikatarkivet baserat på typ av certifikat och välj sedan Nästa.

På granskningssidan väljer du Slutför för att importera . CER-certifikat . file En bekräftelsedialogruta visas när certifikatet har importerats.

Aktivera säker LDAP för Microsoft Entra Domain Services

Med ett digitalt certifikat som skapats och exporterats som innehåller den privata nyckeln och klientdatorn är inställd på att lita på anslutningen aktiverar du nu säker LDAP på din hanterade domän. Utför följande konfigurationssteg för att aktivera säker LDAP på en hanterad domän:

I administrationscentret för Microsoft Entra anger du domäntjänster i rutan Sök efter resurser. Välj Microsoft Entra Domain Services i sökresultatet.

Välj din hanterade domän, till exempel aaddscontoso.com.

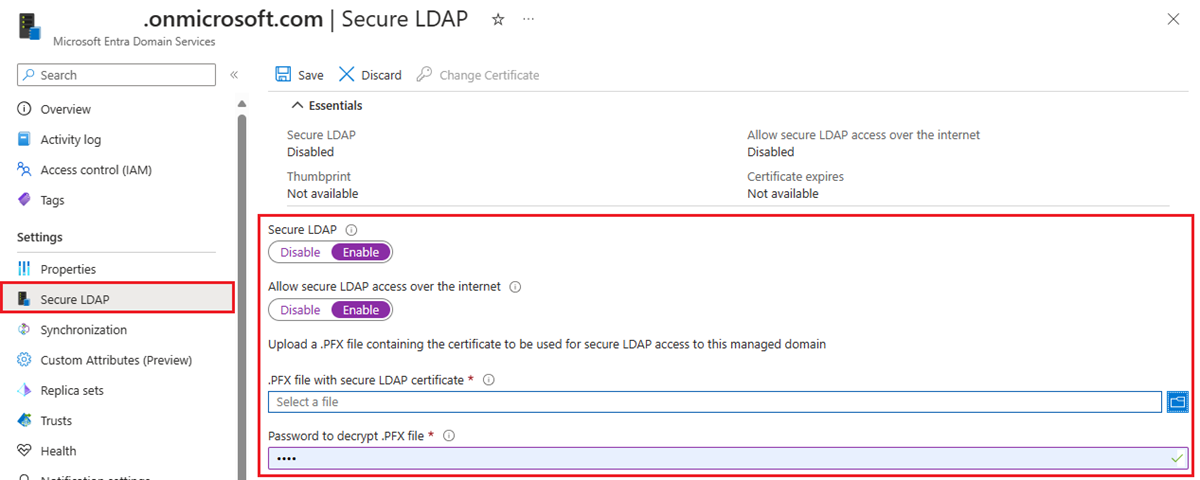

Till vänster i fönstret Microsoft Entra Domain Services väljer du Säker LDAP.

Som standard är säker LDAP-åtkomst till din hanterade domän inaktiverad. Aktivera genom att växla Säker LDAP.

Säker LDAP-åtkomst till din hanterade domän via Internet är inaktiverad som standard. När du aktiverar offentlig säker LDAP-åtkomst är domänen känslig för lösenordsattacker via Internet. I nästa steg konfigureras en nätverkssäkerhetsgrupp för att låsa åtkomsten till endast de nödvändiga käll-IP-adressintervallen.

Växla Tillåt säker LDAP-åtkomst via Internet till Aktivera.

Välj mappikonen bredvid . PFX-fil med säkert LDAP-certifikat. Bläddra till sökvägen till . PFX-fil och välj sedan certifikatet som skapades i ett tidigare steg som innehåller den privata nyckeln.

Viktigt!

Som du nämnde i föregående avsnitt om certifikatkrav kan du inte använda ett certifikat från en offentlig certifikatutfärdare med standarddomänen .onmicrosoft.com . Microsoft äger domänen .onmicrosoft.com , så en offentlig certifikatutfärdare utfärdar inget certifikat.

Kontrollera att certifikatet har rätt format. Om det inte är det genererar Azure-plattformen certifikatverifieringsfel när du aktiverar säker LDAP.

Ange lösenordet för att dekryptera . PFX-fil som angavs i ett tidigare steg när certifikatet exporterades till en . PFX-fil .

Välj Spara för att aktivera säker LDAP.

Ett meddelande visas om att säker LDAP konfigureras för den hanterade domänen. Du kan inte ändra andra inställningar för den hanterade domänen förrän åtgärden har slutförts.

Det tar några minuter att aktivera säker LDAP för din hanterade domän. Om det säkra LDAP-certifikatet som du anger inte matchar de villkor som krävs misslyckas åtgärden för att aktivera säker LDAP för den hanterade domänen.

Några vanliga orsaker till felet är om domännamnet är felaktigt, krypteringsalgoritmen för certifikatet inte är TripleDES-SHA1 eller om certifikatet upphör snart eller redan har upphört att gälla. Du kan återskapa certifikatet med giltiga parametrar och sedan aktivera säker LDAP med det uppdaterade certifikatet.

Ändra ett certifikat som upphör att gälla

- Skapa ett ersättningssäkert LDAP-certifikat genom att följa stegen för att skapa ett certifikat för säker LDAP.

- Om du vill tillämpa ersättningscertifikatet på Domain Services går du till den vänstra menyn för Microsoft Entra Domain Services i administrationscentret för Microsoft Entra, väljer Säker LDAP och sedan Ändra certifikat.

- Distribuera certifikatet till alla klienter som ansluter med hjälp av säker LDAP.

Lås säker LDAP-åtkomst via Internet

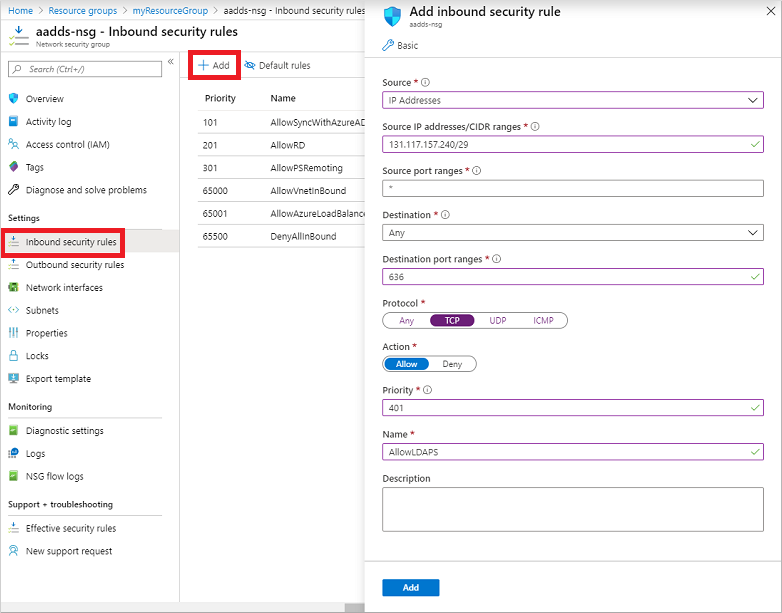

När du aktiverar säker LDAP-åtkomst via Internet till din hanterade domän skapar den ett säkerhetshot. Den hanterade domänen kan nås från Internet på TCP-port 636. Vi rekommenderar att du begränsar åtkomsten till den hanterade domänen till specifika kända IP-adresser för din miljö. En regel för Nätverkssäkerhetsgrupp i Azure kan användas för att begränsa åtkomsten till säker LDAP.

Nu ska vi skapa en regel för att tillåta inkommande säker LDAP-åtkomst via TCP-port 636 från en angiven uppsättning IP-adresser. En standardregel för DenyAll med lägre prioritet gäller för all annan inkommande trafik från Internet, så att endast de angivna adresserna kan nå din hanterade domän med säker LDAP.

I administrationscentret för Microsoft Entra söker du efter och väljer Resursgrupper.

Välj din resursgrupp, till exempel myResourceGroup, och välj sedan din nätverkssäkerhetsgrupp, till exempel aaads-nsg.

Listan över befintliga regler för inkommande och utgående säkerhet visas. Välj Inställningar > Inkommande säkerhetsregler till vänster i fönstret nätverkssäkerhetsgrupp.

Välj Lägg till och skapa sedan en regel för att tillåta TCP-port 636. För bättre säkerhet väljer du källan som IP-adresser och anger sedan din egen giltiga IP-adress eller ditt eget intervall för din organisation.

Inställning Värde Source IP-adresser Källans IP-adresser/CIDR-intervall En giltig IP-adress eller ett intervall för din miljö Källportintervall * Mål Alla Målportintervall 636 Protokoll TCP Åtgärd Tillåt Prioritet 401 Name AllowLDAPS När du är klar väljer du Lägg till för att spara och tillämpa regeln.

Konfigurera DNS-zon för extern åtkomst

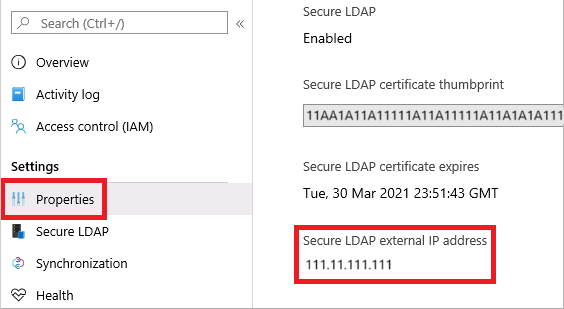

Med säker LDAP-åtkomst aktiverad via Internet uppdaterar du DNS-zonen så att klientdatorerna kan hitta den här hanterade domänen. Den säkra externa IP-adressen för LDAP visas på fliken Egenskaper för din hanterade domän:

Konfigurera din externa DNS-provider för att skapa en värdpost, till exempel ldaps, för att matcha den här externa IP-adressen. Om du vill testa lokalt på datorn först kan du skapa en post i Windows-värdfilen. Om du vill redigera värdfilen på den lokala datorn öppnar du Anteckningar som administratör och öppnar sedan filen C:\Windows\System32\drivers\etc\hosts.

Följande exempel på DNS-post, antingen med din externa DNS-provider eller i den lokala värdfilen, löser trafik för till den externa IP-adressen 168.62.205.103för ldaps.aaddscontoso.com :

168.62.205.103 ldaps.aaddscontoso.com

Testa frågor till den hanterade domänen

Om du vill ansluta och binda till din hanterade domän och söka över LDAP använder du verktyget LDP.exe . Det här verktyget ingår i RSAT-paketet (Remote Server Administration Tools). Mer information finns i installera verktyg för fjärrserveradministration.

- Öppna LDP.exe och anslut till den hanterade domänen. Välj Anslut ion och välj sedan Anslut....

- Ange det säkra LDAP DNS-domännamnet för din hanterade domän som skapades i föregående steg, till exempel ldaps.aaddscontoso.com. Om du vill använda säker LDAP anger du Port till 636 och markerar sedan kryssrutan för SSL.

- Välj OK för att ansluta till den hanterade domänen.

Sedan binder du till din hanterade domän. Användare (och tjänstkonton) kan inte utföra enkla LDAP-bindningar om du har inaktiverat synkronisering av NTLM-lösenordshash på din hanterade domän. Mer information om hur du inaktiverar synkronisering av NTLM-lösenordshash finns i Skydda din hanterade domän.

- Välj menyalternativet Anslut ion och välj sedan Bind....

- Ange autentiseringsuppgifterna för ett användarkonto som tillhör den hanterade domänen. Ange användarkontots lösenord och ange sedan din domän, till exempel aaddscontoso.com.

- För Bindningstyp väljer du alternativet För Bind med autentiseringsuppgifter.

- Välj OK för att binda till din hanterade domän.

Så här ser du de objekt som lagras i din hanterade domän:

Välj menyalternativet Visa och välj sedan Träd.

Lämna fältet BaseDN tomt och välj sedan OK.

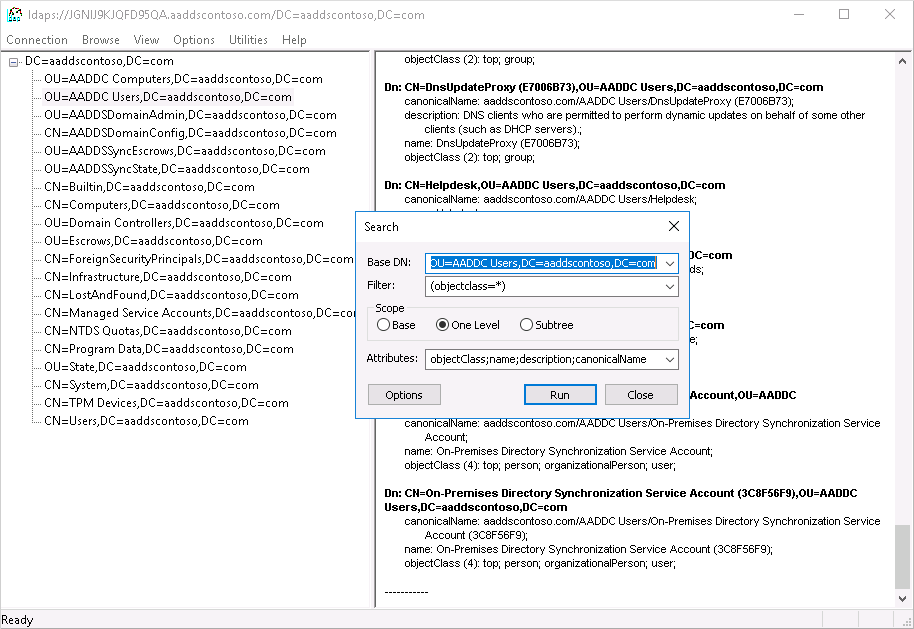

Välj en container, till exempel AADDC-användare, högerklicka sedan på containern och välj Sök.

Låt de förifyllda fälten vara inställda och välj sedan Kör. Resultatet av frågan visas i det högra fönstret, enligt följande exempelutdata:

Om du vill fråga en specifik container direkt från menyn Visa > träd kan du ange ett BaseDN , till exempel OU=AADDC Users,DC=AADDSCONTOSO,DC=COM eller OU=AADDC Computers,DC=AADDSCONTOSO,DC=COM. Mer information om hur du formaterar och skapar frågor finns i grunderna för LDAP-frågor.

Kommentar

Om ett självsignerat certifikat används kontrollerar du att självsignerat certifikat har lagts till på betrodda rotcertifikatutfärdare för att LDAPS ska fungera med LDP.exe

Rensa resurser

Om du har lagt till en DNS-post i datorns lokala värdfil för att testa anslutningen för den här självstudien tar du bort den här posten och lägger till en formell post i DNS-zonen. Utför följande steg för att ta bort posten från den lokala värdfilen:

- Öppna Anteckningar som administratör på den lokala datorn

- Bläddra till och öppna filen

C:\Windows\System32\drivers\etc\hosts. - Ta bort raden för posten som du lade till, till exempel

168.62.205.103 ldaps.aaddscontoso.com

Felsökning

Om du får ett felmeddelande om att LDAP.exe inte kan ansluta kan du prova att gå igenom de olika aspekterna av att hämta anslutningen:

- Konfigurera domänkontrollanten

- Konfigurera klienten

- Nätverk

- Upprätta TLS-sessionen

För certifikatmottagarens namnmatchning använder domänkontrollanten domännamnet Domain Services (inte Microsoft Entra-domännamnet) för att söka i certifikatarkivet efter certifikatet. Stavfel hindrar till exempel domänkontrollanten från att välja rätt certifikat.

Klienten försöker upprätta TLS-anslutningen med det namn som du angav. Trafiken måste ta sig hela vägen. Domänkontrollanten skickar den offentliga nyckeln för serverautentiseringscertifikatet. Certifikatet måste ha rätt användning i certifikatet, namnet som är signerat i ämnesnamnet måste vara kompatibelt för att klienten ska kunna lita på att servern är det DNS-namn som du ansluter till (dvs. ett jokertecken fungerar, utan stavfel) och klienten måste lita på utfärdaren. Du kan söka efter eventuella problem i den kedjan i systemloggen i Loggboken och filtrera händelserna där källan är lika med Schannel. När dessa delar är på plats bildar de en sessionsnyckel.

Mer information finns i TLS Handshake.

Nästa steg

I den här självstudiekursen lärde du dig att:

- Skapa ett digitalt certifikat för användning med Microsoft Entra Domain Services

- Aktivera säker LDAP för Microsoft Entra Domain Services

- Konfigurera säker LDAP för användning via offentligt Internet

- Binda och testa säker LDAP för en hanterad domän