Konfigurera F5 BIG-IP Access Policy Manager för formulärbaserad enkel inloggning

Lär dig hur du konfigurerar F5 BIG-IP Access Policy Manager (APM) och Microsoft Entra ID för säker hybridåtkomst (SHA) till formulärbaserade program. BIG-IP-publicerade tjänster för enkel inloggning med Microsoft Entra (SSO) har fördelar:

- Förbättrad Nolltillit styrning via Microsoft Entra-förautentisering och villkorlig åtkomst

- Fullständig enkel inloggning mellan Microsoft Entra-ID och BIG-IP-publicerade tjänster

- Hanterade identiteter och åtkomst från ett kontrollplan

- Se administrationscentret för Microsoft Entra

Lära sig mer:

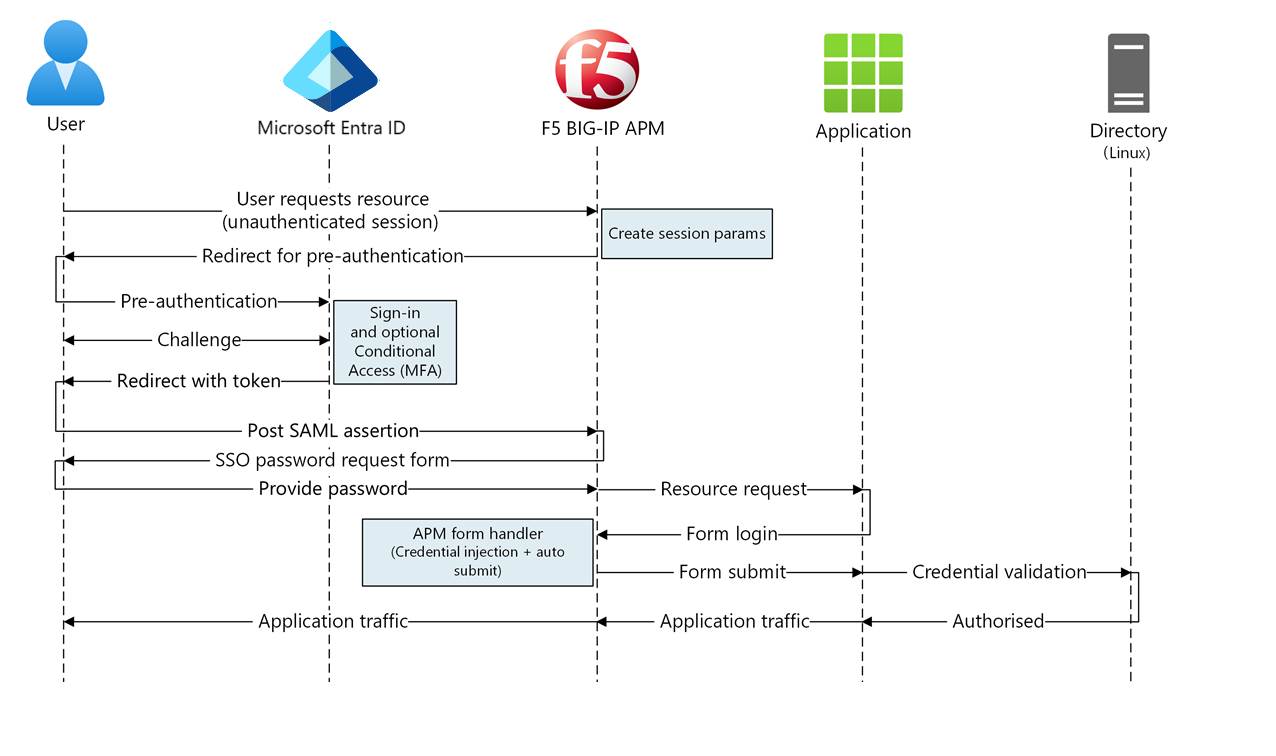

Scenariobeskrivning

I scenariot finns det ett internt äldre program som har konfigurerats för formulärbaserad autentisering (FBA). Helst hanterar Microsoft Entra-ID programåtkomst eftersom äldre saknar moderna autentiseringsprotokoll. Moderniseringen tar tid och ansträngning, vilket ökar risken för stilleståndstid. Distribuera i stället en BIG-IP mellan det offentliga Internet och det interna programmet. Den här konfigurationen portar inkommande åtkomst till programmet.

Med en BIG-IP framför programmet kan du överlagra tjänsten med Microsoft Entra-förautentisering och huvudbaserad enkel inloggning. Överlägget förbättrar programmets säkerhetsstatus.

Scenarioarkitektur

SHA-lösningen har följande komponenter:

- Program – BIG-IP-publicerad tjänst som skyddas av SHA.

- Programmet validerar användarautentiseringsuppgifter

- Använd valfri katalog, öppen källkod och så vidare

- Microsoft Entra ID – SAML-identitetsprovider (Security Assertion Markup Language) som verifierar användarautentiseringsuppgifter, villkorsstyrd åtkomst och enkel inloggning till BIG-IP.

- Med enkel inloggning tillhandahåller Microsoft Entra ID attribut till BIG-IP, inklusive användaridentifierare

- BIG-IP – omvänd proxy och SAML-tjänstprovider (SP) till programmet.

- BIG-IP-delegering av autentisering till SAML IdP utför sedan huvudbaserad enkel inloggning till serverdelsprogrammet.

- Enkel inloggning använder cachelagrade användarautentiseringsuppgifter mot andra formulärbaserade autentiseringsprogram

SHA stöder SP- och IdP-initierade flöden. Följande diagram illustrerar det SP-initierade flödet.

- Användaren ansluter till programslutpunkten (BIG-IP).

- BIG-IP APM-åtkomstprincip omdirigerar användaren till Microsoft Entra ID (SAML IdP).

- Microsoft Entra förautentiserar användaren och tillämpar framtvingade principer för villkorsstyrd åtkomst.

- Användaren omdirigeras till BIG-IP (SAML SP) och enkel inloggning sker med en utfärdad SAML-token.

- BIG-IP uppmanar användaren att ange ett programlösenord och lagrar det i cacheminnet.

- BIG-IP skickar en begäran till programmet och får ett inloggningsformulär.

- APM-skriptet fyller i användarnamnet och lösenordet och skickar sedan formuläret.

- Webbservern hanterar programnyttolasten och skickar den till klienten.

Förutsättningar

Du behöver följande komponenter:

- En Azure-prenumeration

- Om du inte har något får du ett kostnadsfritt Azure-konto

- En av följande roller: Molnprogramadministratör eller programadministratör

- En BIG-IP eller distribuera en BIG-IP Virtual Edition (VE) i Azure

- Någon av följande F5 BIG-IP-licenser:

- F5 BIG-IP® Bästa paket

- Fristående licens för F5 BIG-IP Access Policy Manager™ (APM)

- F5 APM-tilläggslicens (BIG-IP Access Policy Manager™) på en BIG IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 dagars utvärderingsversion av big-IP-fullständig funktion. Se Kostnadsfria utvärderingsversioner

- Användaridentiteter som synkroniseras från en lokal katalog till Microsoft Entra-ID

- Ett SSL-certifikat för att publicera tjänster via HTTPS eller använda standardcertifikat vid testning

- Se SSL-profil

- Ett formulärbaserat autentiseringsprogram eller konfigurera en formulärbaserad IIS-app (Internet Information Services) för testning

BIG-IP-konfiguration

Konfigurationen i den här artikeln är en flexibel SHA-implementering: manuellt skapande av BIG-IP-konfigurationsobjekt. Använd den här metoden för scenarier som mallarna för guidad konfiguration inte täcker.

Not

Ersätt exempelsträngar eller värden med dem från din miljö.

Registrera F5 BIG-IP i Microsoft Entra-ID

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

BIG-IP-registrering är det första steget för enkel inloggning mellan entiteter. Appen som du skapar från F5 BIG-IP-gallerimallen är den förlitande parten som representerar SAML SP för det BIG-IP-publicerade programmet.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Alla program.

- I fönstret Alla program väljer du Nytt program.

- Fönstret Bläddra i Microsoft Entra-galleriet öppnas.

- Paneler visas för molnplattformar, lokala program och aktuella program. Ikoner för aktuella program visar stöd för federerad enkel inloggning och etablering.

- Sök efter F5 i Azure-galleriet.

- Välj F5 BIG-IP APM Microsoft Entra ID-integrering.

- Ange ett namn som det nya programmet använder för att identifiera programinstansen.

- Välj Lägg till.

- Välj Skapa.

Aktivera enkel inloggning till F5 BIG-IP

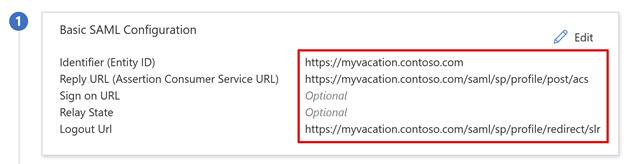

Konfigurera BIG-IP-registreringen för att uppfylla SAML-token som BIG-IP APM begär.

- I den vänstra menyn går du till avsnittet Hantera och väljer Enkel inloggning.

- Fönstret Enkel inloggning visas.

- På sidan Välj en enkel inloggningsmetod väljer du SAML.

- Välj Nej, jag sparar senare.

- I fönstret Konfigurera enkel inloggning med SAML väljer du pennikonen.

- För Identifierare ersätter du värdet med den BIG-IP-publicerade program-URL:en.

- För Svars-URL ersätter du värdet, men behåller sökvägen för programmets SAML SP-slutpunkt. Med den här konfigurationen fungerar SAML-flödet i IdP-initierat läge.

- Microsoft Entra ID utfärdar en SAML-försäkran och sedan omdirigeras användaren till BIG-IP-slutpunkten.

- För SP-initierat läge anger du programmets URL för inloggnings-URL.

- För Utloggnings-URL anger du SLO-slutpunkten (BIG-IP APM single logout) som förbereds av tjänstens värdhuvud.

- Sedan avslutas BIG-IP APM-användarsessioner när användare loggar ut från Microsoft Entra-ID.

- Välj Spara.

- Stäng FÖNSTRET SAML-konfiguration.

- Hoppa över SSO-testprompten.

- Anteckna egenskaperna för avsnittet Användarattribut och anspråk . Microsoft Entra ID utfärdar egenskaperna för BIG-IP APM-autentisering och enkel inloggning till serverdelsprogrammet.

- I fönstret SAML-signeringscertifikat väljer du Ladda ned.

- XML-filen federationsmetadata sparas på datorn.

Not

Från Traffic Management Operating System (TMOS) v16 och senare är /saml/sp/profile/redirect/sloSAML SLO-slutpunkten .

Not

Microsoft Entra SAML-signeringscertifikat har en livslängd på tre år.

Läs mer: Självstudie: Hantera certifikat för federerad enkel inloggning

Tilldela användare och grupper

Microsoft Entra ID utfärdar token för användare som beviljats åtkomst till ett program. Så här beviljar du specifika användare och grupper programåtkomst:

- I översiktsfönstret för F5 BIG-IP-programmet väljer du Tilldela användare och grupper.

- Välj + Lägg till användare/grupp.

- Välj de användare och grupper som du vill använda.

- Välj Tilldela.

Avancerad konfiguration för BIG-IP

Använd följande instruktioner för att konfigurera BIG-IP.

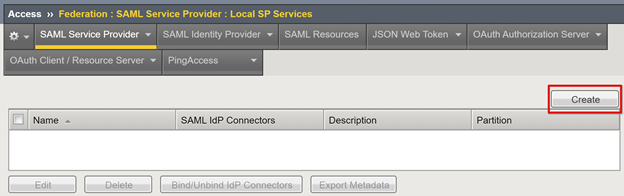

Konfigurera INSTÄLLNINGAR för SAML-tjänstprovider

SAML SP-inställningar definierar de SAML SP-egenskaper som APM använder för att överlägga det äldre programmet med SAML-förautentisering. Så här konfigurerar du dem:

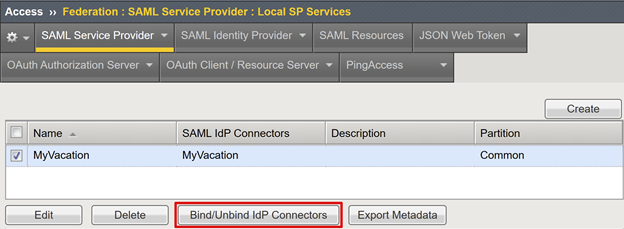

Välj ÅTKOMSTFEDERATION>>SAML-tjänstprovider.

Välj Lokala SP-tjänster.

Välj Skapa.

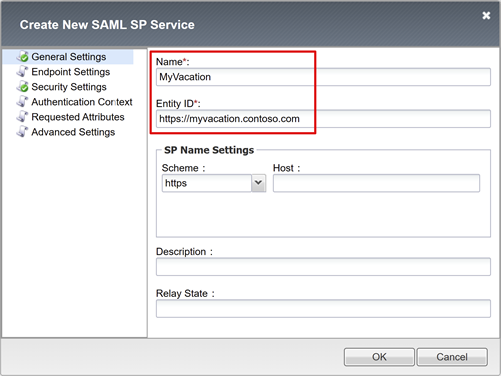

I Skapa ny SAML SP-tjänst för Namn och Entitets-ID anger du det definierade namnet och entitets-ID:t.

Not

Värden för SP-namninställningar krävs om entitets-ID:t inte matchar värdnamnsdelen av den publicerade URL:en. Eller så krävs värden om entitets-ID:t inte är i vanligt värdnamnsbaserat URL-format.

Om entitets-ID:t är

urn:myvacation:contosoonlineanger du programmets externa schema och värdnamn.

Konfigurera en extern IdP-anslutning

En SAML IdP-anslutningsapp definierar inställningar för BIG-IP APM för att lita på Microsoft Entra ID som dess SAML-IdP. Inställningarna ansluter SAML-tjänstleverantören till en SAML-IdP, som upprättar federationsförtroendet mellan APM och Microsoft Entra ID.

Så här konfigurerar du anslutningsappen:

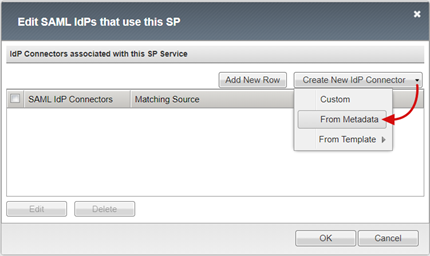

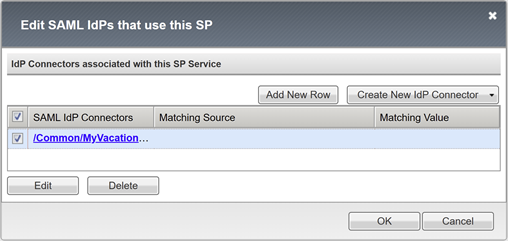

Välj det nya SAML-tjänstproviderobjektet.

Välj Bind/Koppla bort IdP-anslutningsappar.

I listan Skapa ny IdP-anslutningsapp väljer du Från metadata.

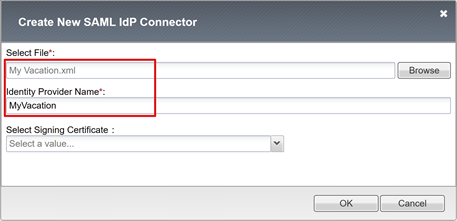

I fönstret Skapa ny SAML IdP-anslutningsapp bläddrar du efter XML-filen federationsmetadata som du laddade ned.

Ange ett identitetsprovidernamn för APM-objektet som representerar den externa SAML-IdP:n. Till exempel MyVacation_EntraID.

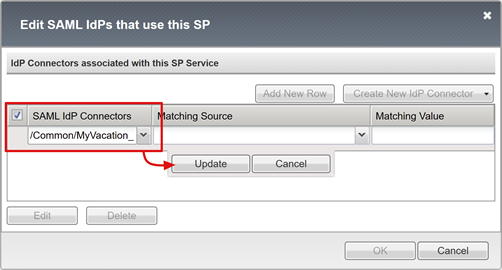

Välj Lägg till ny rad.

Välj den nya SAML IdP-anslutningsappen.

Välj Uppdatera.

Välj OK.

Konfigurera formulärbaserad enkel inloggning

Skapa ett APM SSO-objekt för FBA SSO till serverdelsprogram.

Utför enkel inloggning med FBA i klientinitierat läge eller BIG-IP-initierat läge. Båda metoderna emulerar en användarinloggning genom att mata in autentiseringsuppgifter i användarnamn- och lösenordstaggar. Formuläret skickas. Användare anger lösenord för att få åtkomst till ett FBA-program. Lösenordet cachelagras och återanvänds för andra FBA-program.

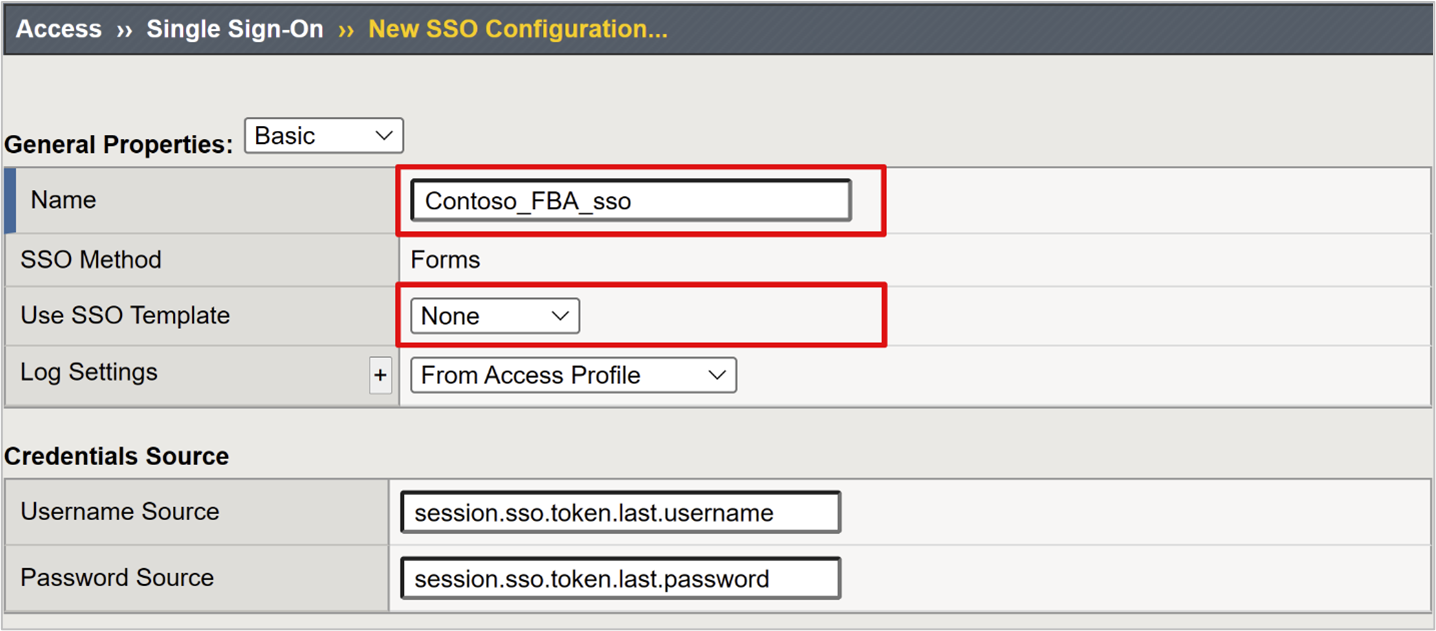

Välj Åtkomst>enkel inloggning.

Välj Formulärbaserad.

Välj Skapa.

Som Namn anger du ett beskrivande namn. Till exempel Contoso\FBA\sso.

För Använd SSO-mall väljer du Ingen.

För Användarnamnskälla anger du användarnamnskällan för att fylla i formuläret för lösenordssamling. Standardvärdet

session.sso.token.last.usernamefungerar bra eftersom det har den inloggade användaren Microsoft Entra User Principal Name (UPN).För Lösenordskälla behåller du standardvärdet

session.sso.token.last.passwordför APM-variabeln BIG-IP som används för att cachelagrar användarlösenord.

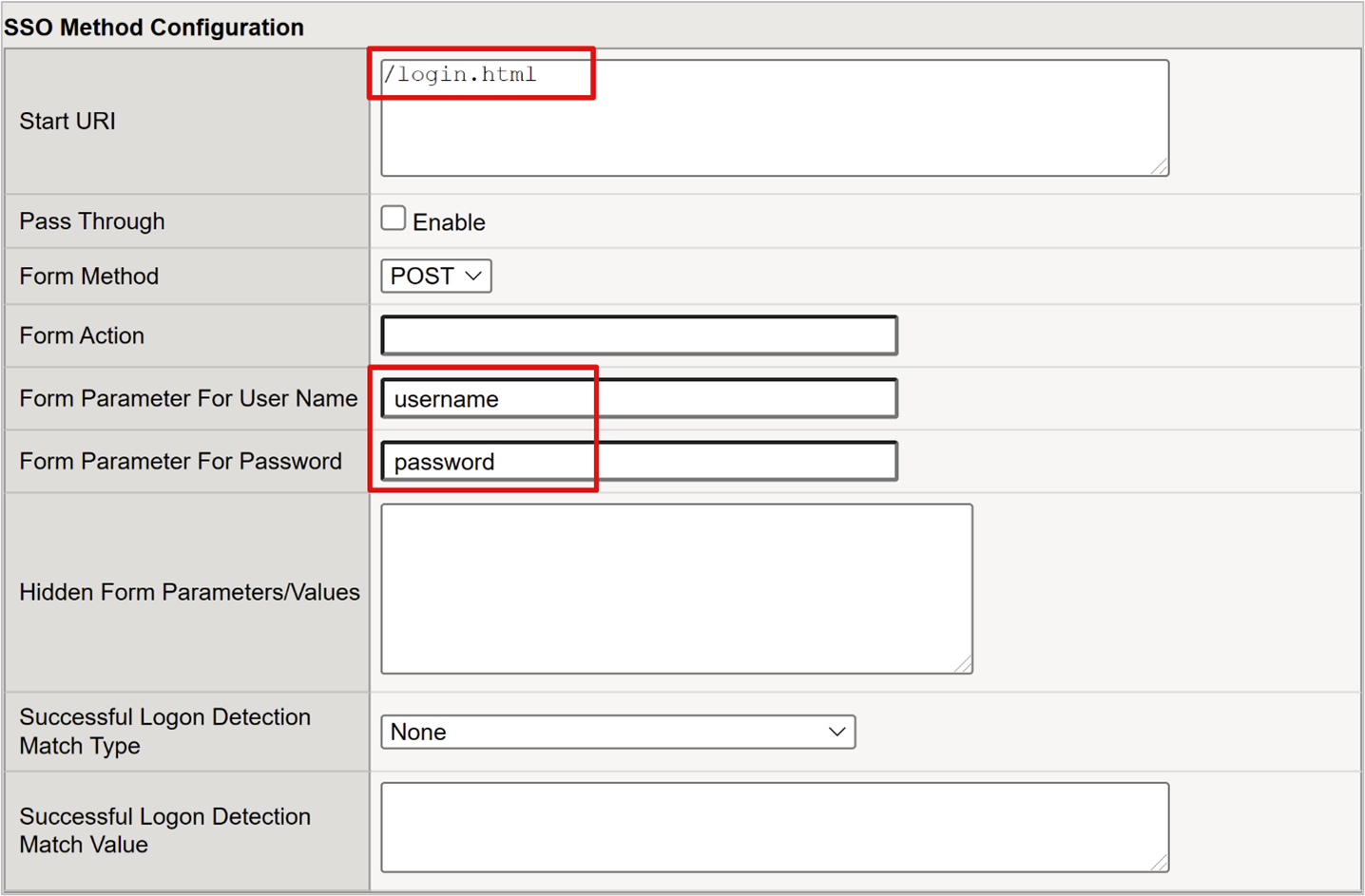

För Starta URI anger du URI för FBA-programinloggning. Om begärande-URI:n matchar det här URI-värdet kör den APM-formulärbaserade autentiseringen enkel inloggning.

För Formuläråtgärd lämnar du den tom. Sedan används den ursprungliga begärande-URL:en för enkel inloggning.

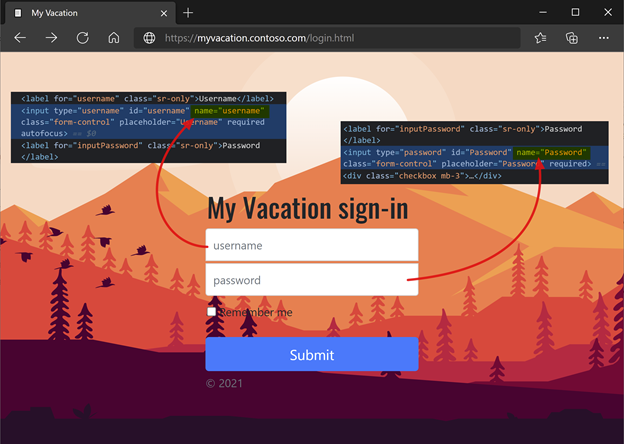

För Formulärparameter för Användarnamn anger du fältelementet för inloggningsformulärets användarnamn. Använd webbläsarens utvecklingsverktyg för att fastställa elementet.

För Formulärparameter för lösenord anger du fältelementet för inloggningsformulärets lösenord. Använd webbläsarens utvecklingsverktyg för att fastställa elementet.

Mer information finns i techdocs.f5.com för manuella kapitel: metoder för enkel inloggning.

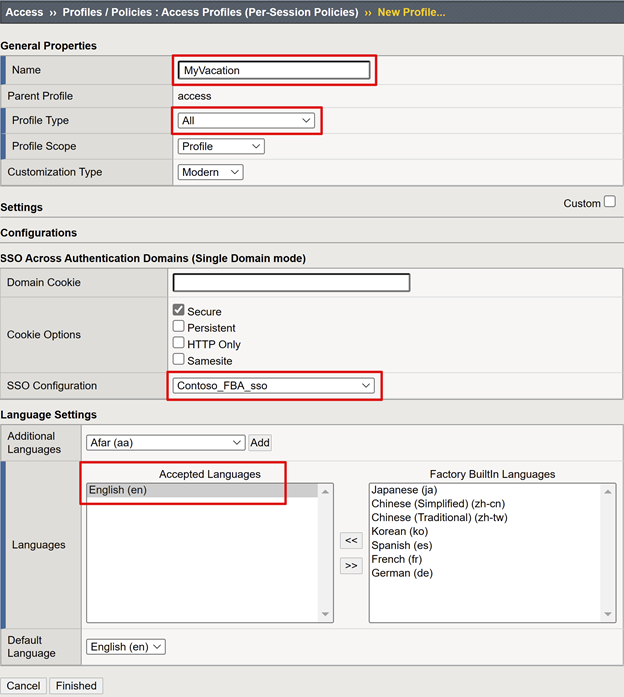

Konfigurera en åtkomstprofil

En åtkomstprofil binder APM-elementen som hanterar åtkomsten till virtuella BIG-IP-servrar, inklusive åtkomstprinciper, SSO-konfiguration och användargränssnittsinställningar.

Välj Åtkomstprofiler>/Principer.

Välj Åtkomstprofiler (principer per session).

Välj Skapa.

Ange ett namn.

För Profiltyp väljer du Alla.

För SSO-konfiguration väljer du det FBA SSO-konfigurationsobjekt som du skapade.

För Accepterat språk väljer du minst ett språk.

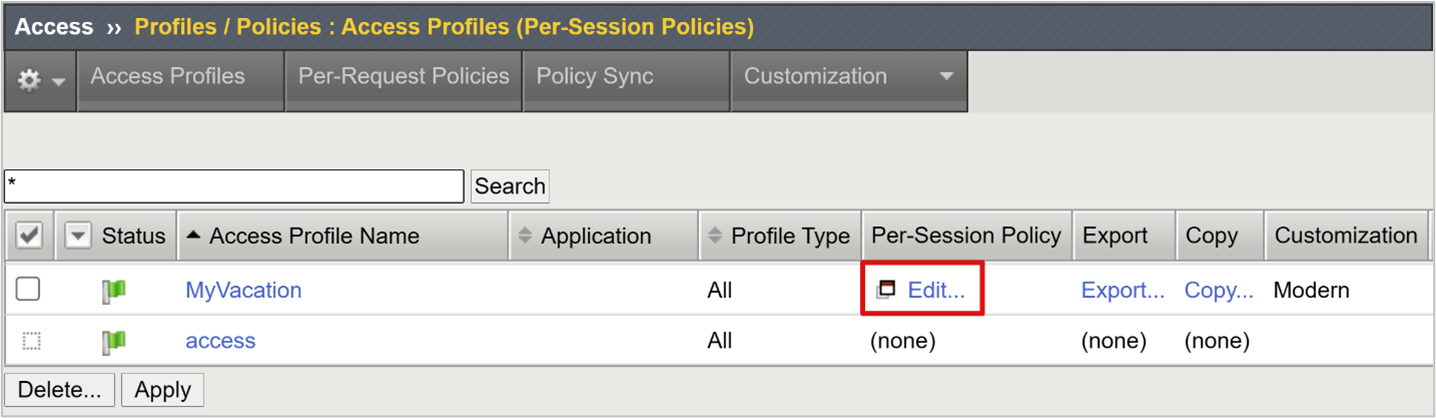

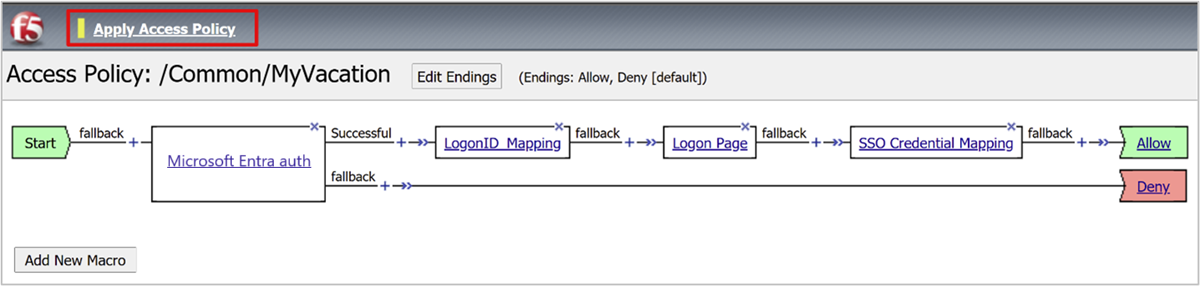

I kolumnen Per session-princip väljer du Redigera för profilen.

Redigeraren för visuell APM-princip startar.

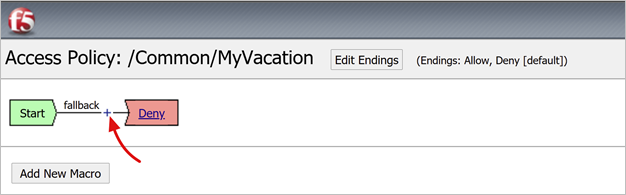

Under Reserv väljer du + tecknet.

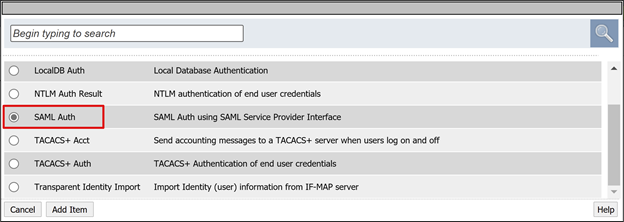

- I popup-fönstret väljer du Autentisering.

- Välj SAML-autentisering.

- Välj Lägg till objekt.

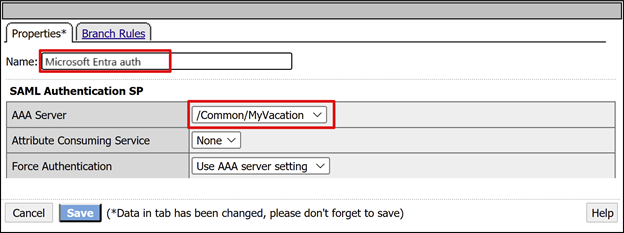

- På SAML-autentiserings-SP ändrar du Namnet till Microsoft Entra-autentisering.

- I listrutan AAA Server anger du det SAML-tjänstproviderobjekt som du skapade.

- På grenen Lyckad väljer du + tecknet.

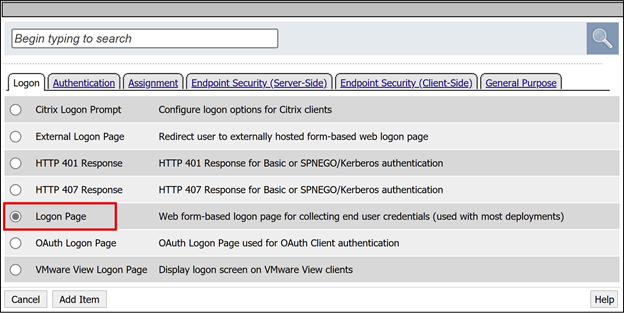

- I popup-fönstret väljer du Autentisering.

- Välj Inloggningssida.

- Välj Lägg till objekt.

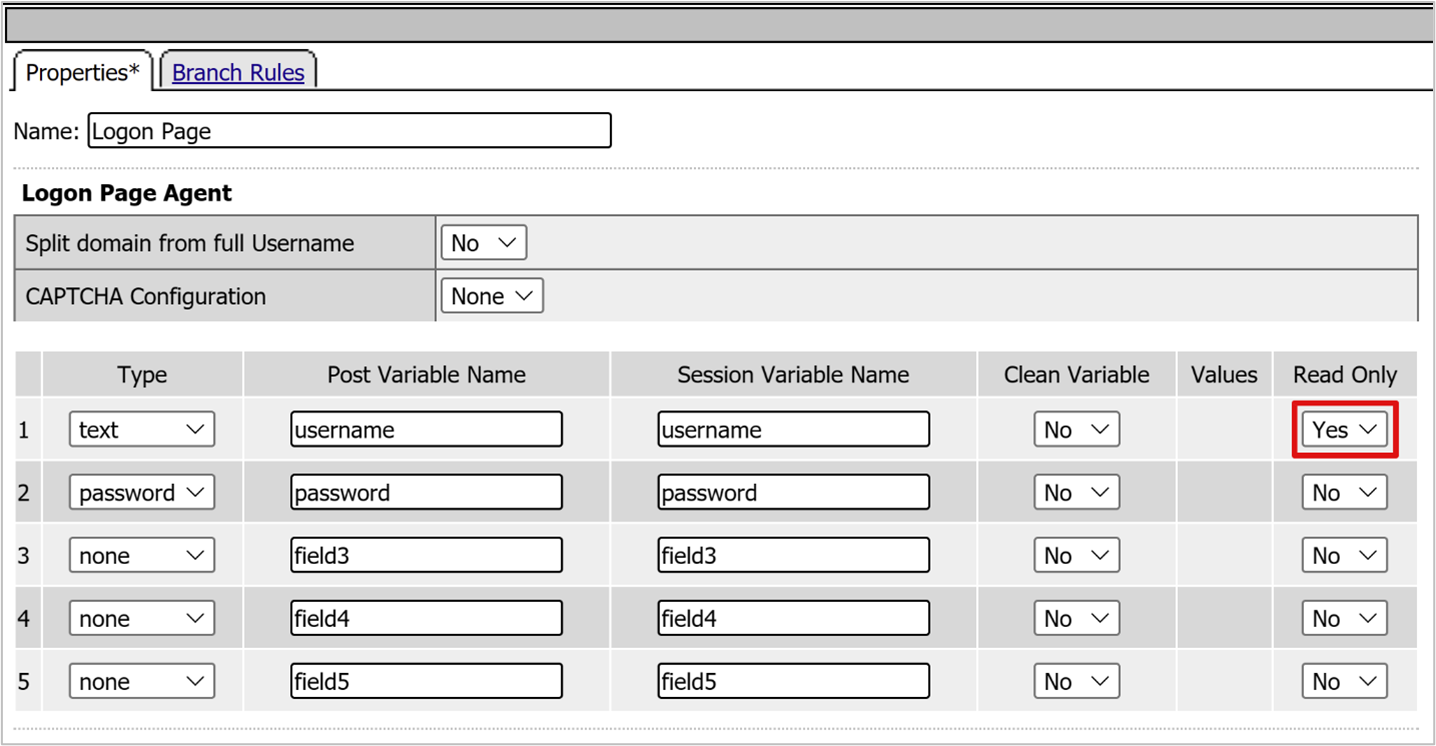

- Som användarnamn väljer du Ja i kolumnen Skrivskyddad.

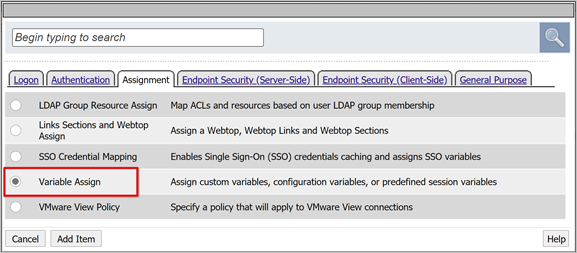

För återställning av inloggningssidan väljer du + tecknet. Den här åtgärden lägger till ett mappningsobjekt för SSO-autentiseringsuppgifter.

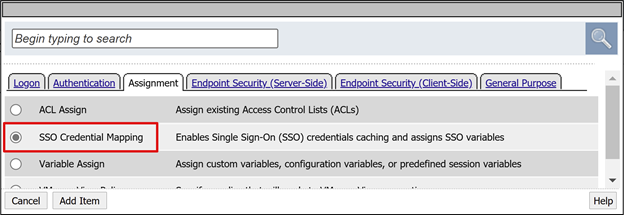

I popup-fönstret väljer du fliken Tilldelning .

Välj Mappning av SSO-autentiseringsuppgifter.

Välj Lägg till objekt.

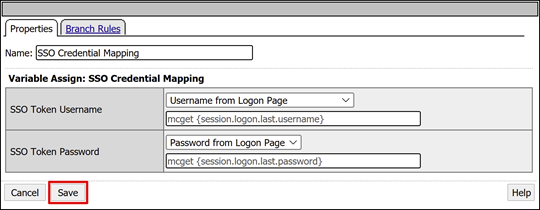

I Variabeltilldela: Mappning av SSO-autentiseringsuppgifter behåller du standardinställningarna.

Välj Spara.

I den övre rutan Neka väljer du länken.

Grenen Lyckades ändras till Tillåt.

Välj Spara.

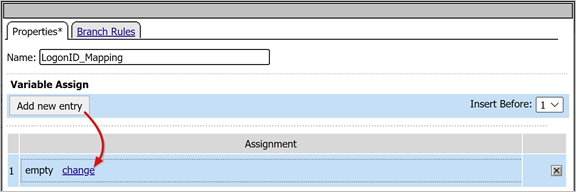

(Valfritt) Konfigurera attributmappningar

Du kan lägga till en LogonID_Mapping konfiguration. Sedan har listan big-IP-aktiva sessioner det inloggade användar-UPN, inte ett sessionsnummer. Använd den här informationen för att analysera loggar eller felsökning.

För grenen SAML Auth Lyckades väljer du + tecknet.

I popup-fönstret väljer du Tilldelning.

Välj Variabeltilldela.

Välj Lägg till objekt.

På fliken Egenskaper anger du ett Namn. Till exempel LogonID_Mapping.

Under Variabeltilldela väljer du Lägg till ny post.

Välj ändra.

För anpassad variabel använder du

session.logon.last.username.För Sessionsvariabel, användare

session.saml.last.identity.Välj Slutförd.

Välj Spara.

Välj Tillämpa åtkomstprincip.

Stäng redigeraren för visualiseringsprinciper.

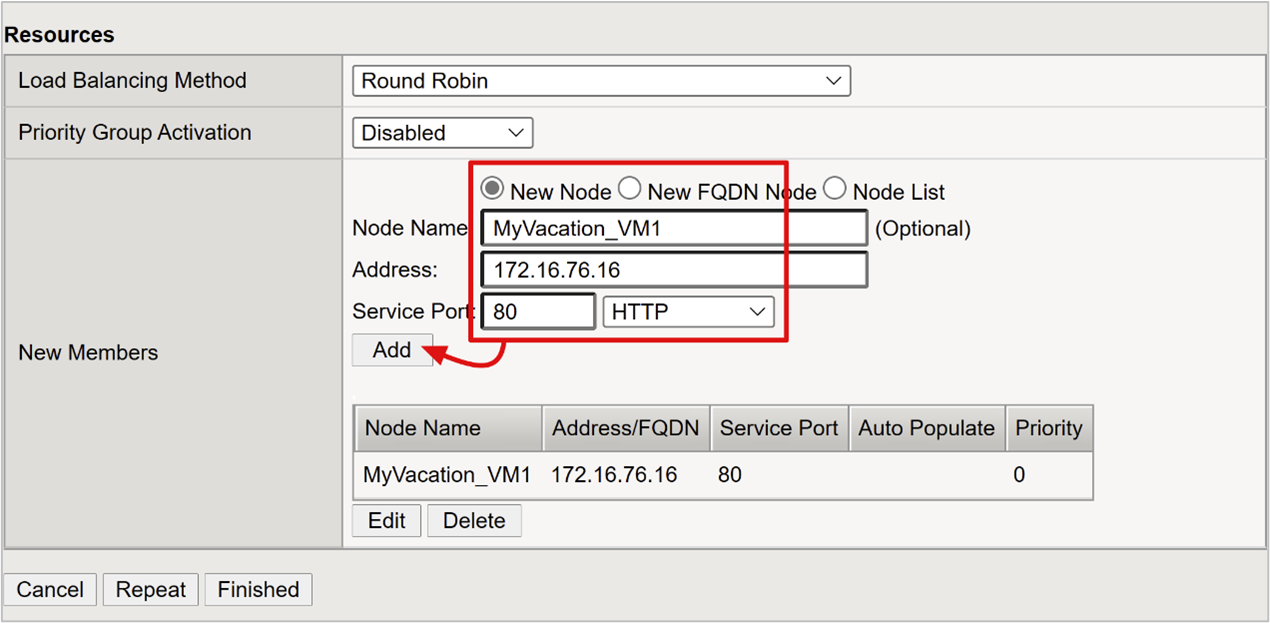

Konfigurera en serverdelspool

Om du vill aktivera BIG-IP för att vidarebefordra klienttrafik korrekt skapar du ett BIG-IP-nodobjekt som representerar serverdelsservern som är värd för ditt program. Placera sedan noden i en BIG-IP-serverpool.

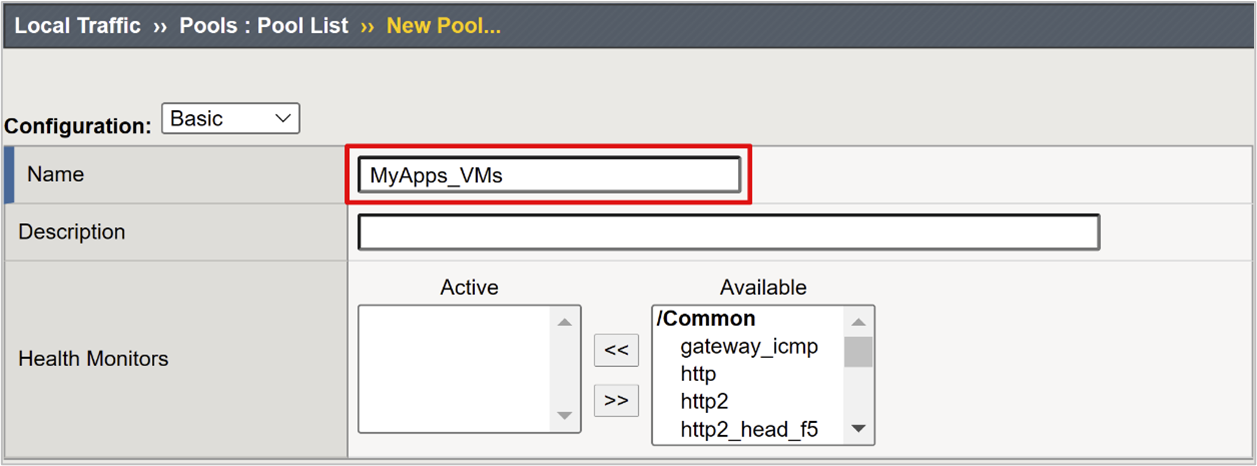

Välj Lokala trafikpooler>.

Välj Poollista.

Välj Skapa.

Ange ett namn för ett serverpoolobjekt. Till exempel MyApps_VMs.

För Nodnamn anger du ett servervisningsnamn. Den här servern är värd för serverdelswebbprogrammet.

För Adress anger du programserverns värd-IP-adress.

För Tjänstport anger du DEN HTTP/S-port som programmet lyssnar på.

Not

Hälsoövervakare kräver konfiguration som den här artikeln inte omfattar. Gå till support.f5.com för K13397: Översikt över http health monitor request formatting for the BIG-IP DNS system .Go to support.f5.com for K13397: Overview of HTTP health monitor request formatting for the BIG-IP DNS system.go to support.f5.com for K13397: Overview of HTTP health monitor request formatting for the BIG-IP DNS system.

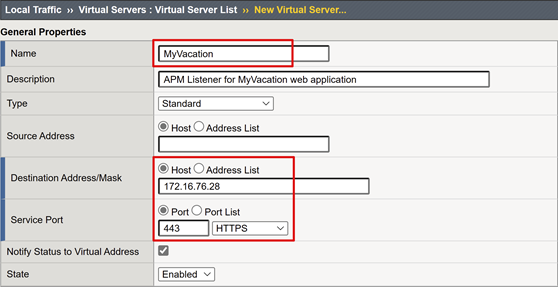

Konfigurera en virtuell server

En virtuell server är ett BIG-IP-dataplansobjekt som representeras av en virtuell IP-adress. Servern lyssnar efter klientbegäranden till programmet. All mottagen trafik bearbetas och utvärderas mot APM-åtkomstprofilen som är associerad med den virtuella servern. Trafiken dirigeras enligt principen.

Så här konfigurerar du en virtuell server:

Välj Lokala virtuella trafikservrar>.

Välj Listan Virtuell server.

Välj Skapa.

Ange ett namn.

För Måladress/Mask väljer du Värd och anger en IPv4- eller IPv6-adress. Adressen tar emot klienttrafik för det publicerade serverdelsprogrammet.

För Tjänstport väljer du Port, anger 443 och väljer HTTPS.

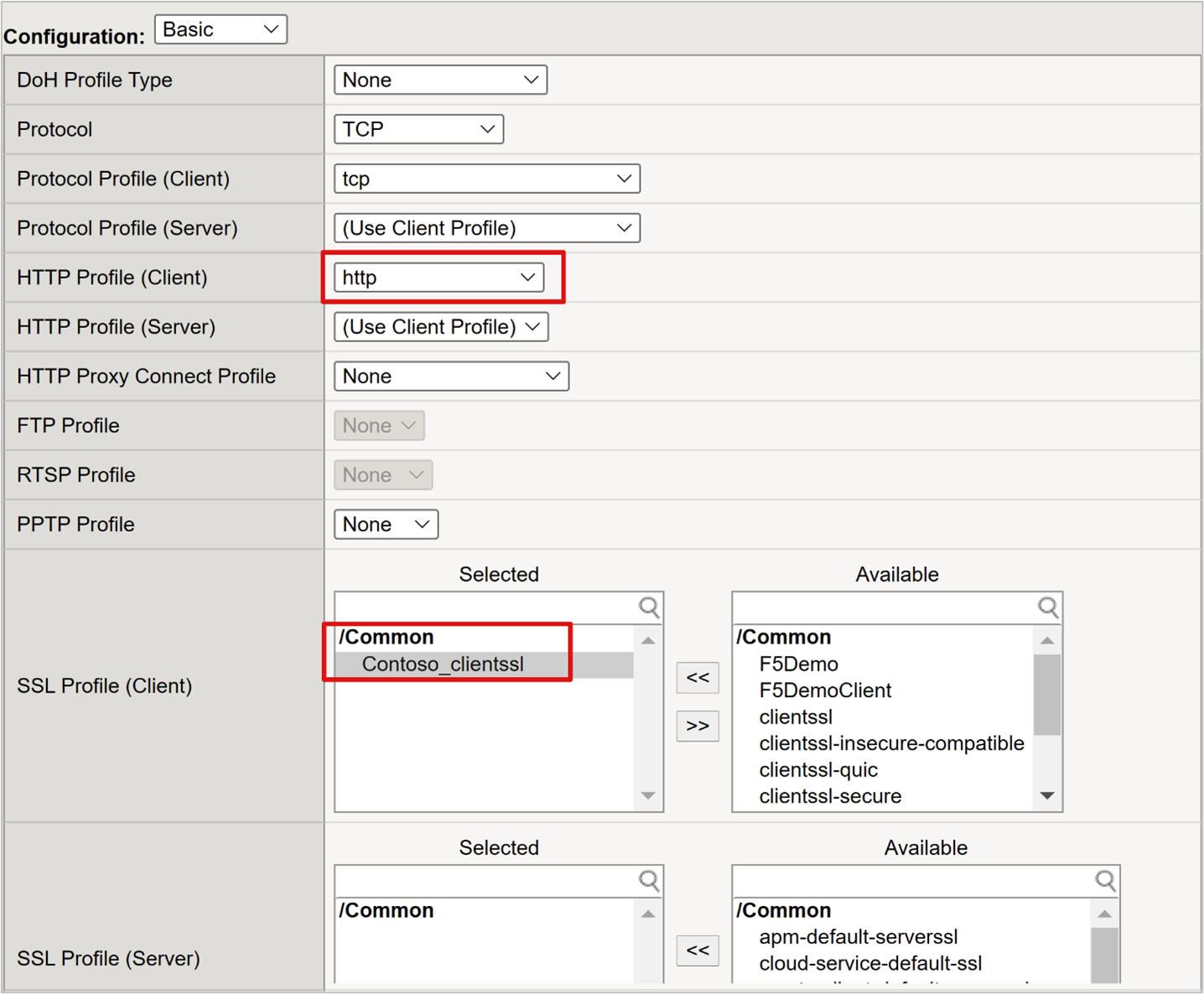

För HTTP-profil (klient) väljer du http.

För SSL-profil (klient) väljer du den profil som du skapade eller lämnar standardvärdet för testning. Med det här alternativet kan en virtuell server för TLS (Transport Layer Security) publicera tjänster via HTTPS.

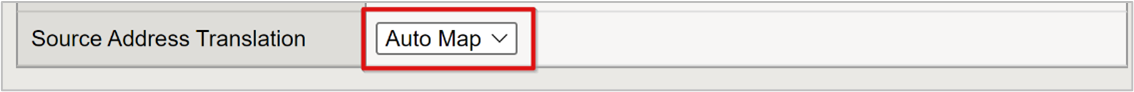

För Källadressöversättning väljer du Automatisk mappning.

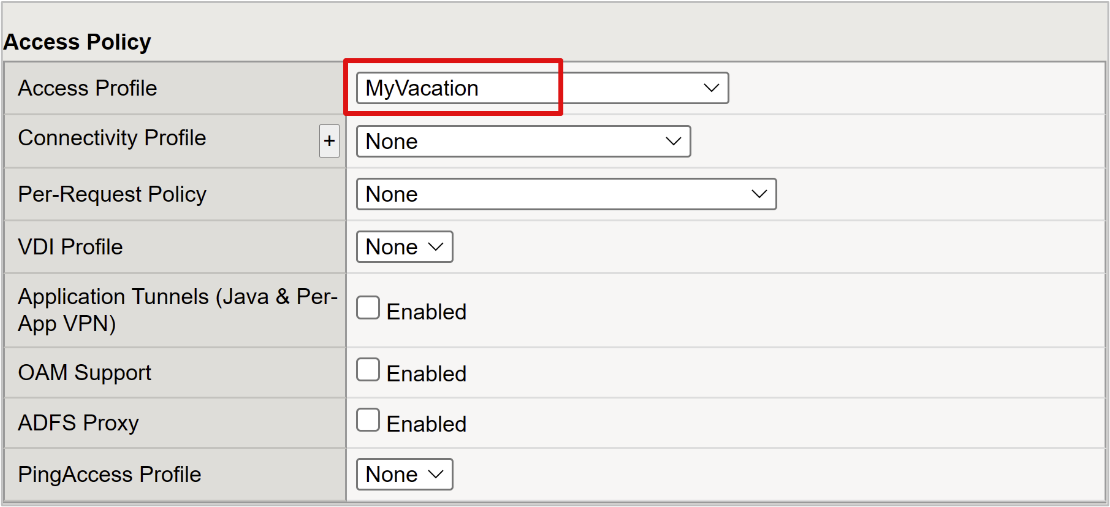

Under Åtkomstprincip går du till rutan Åtkomstprofil och anger det namn som du skapade. Den här åtgärden binder Microsoft Entra SAML-förautentiseringsprofilen och FBA SSO-principen till den virtuella servern.

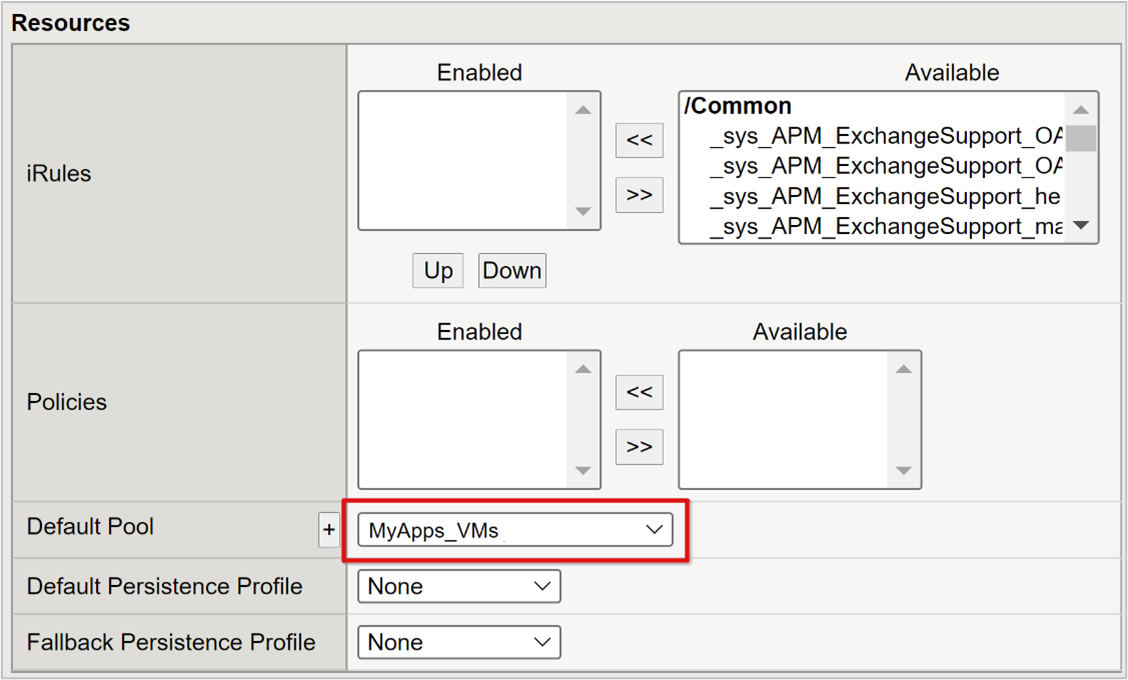

- Under Resurser för Standardpool väljer du de serverdelspoolobjekt som du skapade.

- Välj Slutförd.

Konfigurera inställningar för sessionshantering

Inställningar för hantering av BIG-IP-sessioner definierar villkor för sessionsavslut och fortsättning. Skapa en princip i det här området.

- Gå till Åtkomstprincip.

- Välj Åtkomstprofiler.

- Välj Åtkomstprofil.

- Välj ditt program i listan.

Om du har definierat ett URI-värde för enkel utloggning i Microsoft Entra-ID avslutar IdP-initierad utloggning från MyApps klienten och BIG-IP APM-sessionen. Xml-filen för importerade programfederationsmetadata tillhandahåller APM med Microsoft Entra SAML-slutpunkten för SP-initierad utloggning. Se till att APM svarar korrekt på en användares utloggning.

Om det inte finns någon BIG IP-webbportal kan användarna inte instruera APM att logga ut. Om användaren loggar ut från programmet är BIG-IP omedvetet. Programsessionen kan återställas via enkel inloggning. För SP-initierad utloggning ska du se till att sessionerna avslutas på ett säkert sätt.

Du kan lägga till en SLO-funktion i utloggningsknappen för programmet. Den här funktionen omdirigerar klienten till Microsoft Entra SAML-utloggningsslutpunkten. Om du vill hitta slutpunkten för SAML-utloggning går du till Slutpunkter för appregistreringar>.

Om du inte kan ändra appen ska du låta BIG-IP-lyssna efter apputloggningsanropet och utlösa SLO.

Lära sig mer:

- K42052145: Konfigurera automatisk sessionsavslutning (utloggning) baserat på ett URI-refererat filnamn

- K12056: Översikt över alternativet Inkludera utloggnings-URI

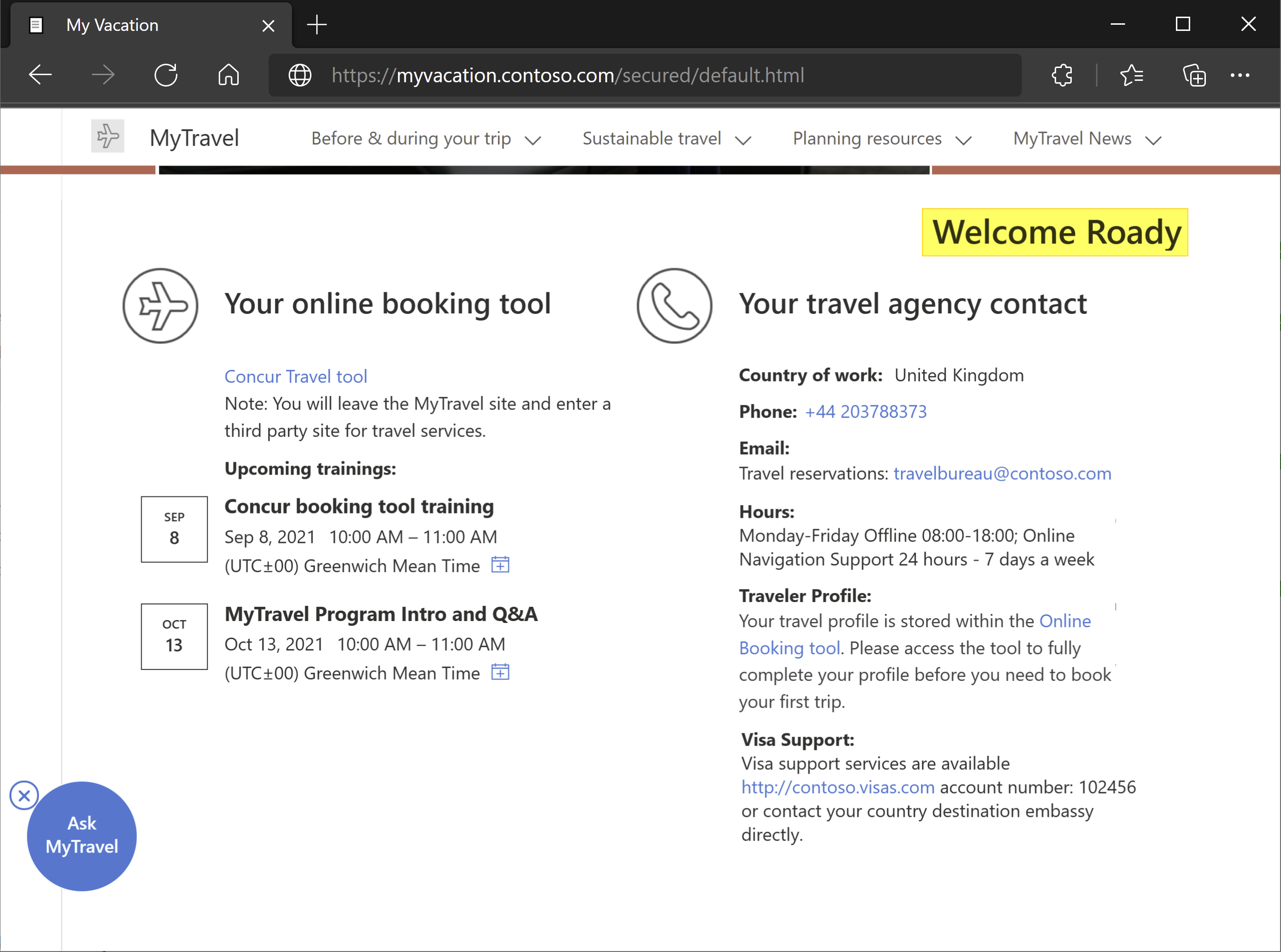

Publicerat program

Ditt program publiceras och är tillgängligt med SHA med appens URL eller Microsoft-portaler.

Programmet visas som en målresurs i villkorlig åtkomst. Läs mer: Skapa en princip för villkorsstyrd åtkomst.

För ökad säkerhet blockerar du direkt åtkomst till programmet och framtvingar en sökväg via BIG-IP.

Test

Användaren ansluter till programmets externa URL eller i Mina appar och väljer programikonen.

Användaren autentiserar till Microsoft Entra-ID.

Användaren omdirigeras till BIG-IP-slutpunkten för programmet.

Lösenordsprompten visas.

APM fyller användarnamnet med UPN från Microsoft Entra ID. Användarnamnet är skrivskyddat för sessionskonsekvens. Dölj det här fältet om det behövs.

Informationen skickas.

Användaren är inloggad i programmet.

Felsöka

När du felsöker bör du tänka på följande information:

BIG-IP utför enkel inloggning med FBA när den parsar inloggningsformuläret vid URI:n

- BIG-IP söker efter taggarna för användarnamn och lösenordselement från din konfiguration

Bekräfta att elementtaggar är konsekventa eller att enkel inloggning misslyckas

Komplexa formulär som genereras dynamiskt kan kräva utvecklingsverktygsanalys för att förstå inloggningsformuläret

Klientinitiering är bättre för inloggningssidor med flera formulär

- Du kan välja formulärnamnet och anpassa JavaScript-formulärhanterarlogik

FBA SSO-metoder döljer formulärinteraktioner för att optimera användarupplevelsen och säkerheten:

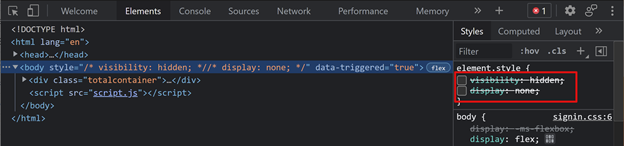

- Du kan kontrollera om autentiseringsuppgifterna matas in

- I klientinitierat läge inaktiverar du automatisk insändning av formulär i din SSO-profil

- Använd utvecklingsverktyg för att inaktivera de två formategenskaper som förhindrar att inloggningssidan visas

Öka loggverositeten

BIG-IP-loggar innehåller information om att isolera autentiserings- och SSO-problem. Öka loggverositetsnivån:

- Gå till Översikt över åtkomstprincip>.

- Välj Händelseloggar.

- Välj Inställningar.

- Välj raden i ditt publicerade program.

- Välj Redigera.

- Välj Åtkomstsystemloggar.

- I listan med enkel inloggning väljer du Felsök.

- Välj OK.

- Återskapa problemet.

- Granska loggarna.

Återställ inställningarna annars finns det för mycket data.

BIG-IP-felmeddelande

Om ett BIG-IP-fel visas efter Microsoft Entra-förautentisering kan problemet bero på Microsoft Entra ID och BIG-IP SSO.

- Gå till Åtkomstöversikt>.

- Välj Åtkomstrapporter.

- Kör rapporten för den senaste timmen.

- Granska loggarna för att få ledtrådar.

Använd länken Visa sessionsvariabler för sessionen för att avgöra om APM tar emot förväntade Microsoft Entra-anspråk.

Inget BIG-IP-felmeddelande

Om inget BIG-IP-felmeddelande visas kan problemet bero på serverdelsbegäran eller enkel inloggning med BIG-IP-till-program.

- Välj Översikt över åtkomstprincip>.

- Välj Aktiva sessioner.

- Välj den aktiva sessionslänken.

Använd länken Visa variabler på den här platsen för att fastställa rotorsaken, särskilt om APM inte kan hämta rätt användaridentifierare och lösenord.

Mer information finns i techdocs.f5.com för manuellt kapitel: Sessionsvariabler.