Självstudie: Aktivera samhantering för nya Internetbaserade enheter

När du investerar i molnet med hjälp av Intune för säkerhet och modern etablering kanske du inte vill förlora dina väletablerade processer för att använda Configuration Manager för att hantera datorer i din organisation. Med samhantering kan du hålla den processen på plats.

I den här självstudien konfigurerar du samhantering av Windows 10-enheter eller senare enheter i en miljö där du använder både Microsoft Entra-ID och lokal Active Directory men inte har någon Microsoft Entra-hybrid-ID-instans . Configuration Manager-miljön innehåller en enda primär plats med alla platssystemroller som finns på samma server, platsservern. Den här självstudien börjar med att dina Windows 10- eller senare enheter redan har registrerats med Intune.

Om du har en Microsoft Entra-hybridinstans som ansluter till lokal Active Directory med Microsoft Entra-ID rekommenderar vi att du följer vår kompletterande självstudie, Aktivera samhantering för Configuration Manager-klienter.

Använd den här självstudien när:

- Du har Enheter med Windows 10 eller senare som du kan använda för samhantering. Dessa enheter kan ha etablerats via Windows Autopilot eller vara direkt från din maskinvaru-OEM.

- Du har Enheter med Windows 10 eller senare på Internet som du hanterar med Intune och du vill lägga till Configuration Manager-klienten i dem.

I den här självstudien kommer du att:

- Granska förutsättningarna för Azure och din lokala miljö.

- Begär ett offentligt SSL-certifikat för molnhanteringsgatewayen (CMG).

- Aktivera Azure-tjänster i Configuration Manager.

- Distribuera och konfigurera en CMG.

- Konfigurera hanteringsplatsen och klienterna så att de använder CMG:en.

- Aktivera samhantering i Configuration Manager.

- Konfigurera Intune för att installera Configuration Manager-klienten.

Förhandskrav

Azure-tjänster och -miljö

Azure-prenumeration (kostnadsfri utvärderingsversion).

Microsoft Entra ID P1 eller P2.

Microsoft Intune-prenumeration med Intune konfigurerat för automatisk registrering av enheter.

Tips

En kostnadsfri utvärderingsversion av en Enterprise Mobility + Security-prenumeration innehåller både Microsoft Entra ID P1 eller P2 och Microsoft Intune.

Du behöver inte längre köpa och tilldela enskilda Intune- eller Enterprise Mobility + Security-licenser till dina användare. Mer information finns i Vanliga frågor och svar om produkt- och licensiering.

Lokal infrastruktur

En version som stöds av Den aktuella grenen i Configuration Manager.

I den här självstudien används förbättrad HTTP för att undvika mer komplexa krav för en infrastruktur för offentliga nycklar. När du använder förbättrad HTTP måste den primära plats som du använder för att hantera klienter konfigureras för att använda Configuration Manager-genererade certifikat för HTTP-platssystem.

Utfärdare för hantering av mobila enheter (MDM) har angetts till Intune.

Externa certifikat

CMG-serverautentiseringscertifikat. Det här SSL-certifikatet kommer från en offentlig och globalt betrodd certifikatprovider. Du exporterar det här certifikatet som en .pfx-fil med den privata nyckeln.

Senare i den här självstudien ger vi vägledning om hur du konfigurerar begäran för det här certifikatet.

Behörigheter

I den här självstudien använder du följande behörigheter för att utföra uppgifter:

- Ett konto som är global administratör för Microsoft Entra-ID

- Ett konto som är domänadministratör i din lokala infrastruktur

- Ett konto som är en fullständig administratör för alla omfång i Configuration Manager

Begära ett offentligt certifikat för molnhanteringsgatewayen

När dina enheter är på Internet kräver samhantering Configuration Manager CMG. MED CMG kan dina Internetbaserade Windows-enheter kommunicera med din lokala Configuration Manager-distribution. För att upprätta ett förtroende mellan enheter och Configuration Manager-miljön kräver CMG ett SSL-certifikat.

I den här självstudien används ett offentligt certifikat som kallas ett CMG-serverautentiseringscertifikat som härleder utfärdare från en globalt betrodd certifikatleverantör. Även om det är möjligt att konfigurera samhantering med hjälp av certifikat som härleder utfärdare från din lokala Microsoft-certifikatutfärdare, ligger användningen av självsignerade certifikat utanför omfånget för den här självstudien.

CMG-serverns autentiseringscertifikat används för att kryptera kommunikationstrafiken mellan Configuration Manager-klienten och CMG:en. Certifikatet spårar tillbaka till en betrodd rot för att verifiera serverns identitet till klienten. Det offentliga certifikatet innehåller en betrodd rot som Windows-klienter redan litar på.

Om det här certifikatet:

- Du identifierar ett unikt namn för din CMG-tjänst i Azure och anger sedan det namnet i certifikatbegäran.

- Du genererar din certifikatbegäran på en specifik server och skickar sedan begäran till en offentlig certifikatprovider för att hämta det nödvändiga SSL-certifikatet.

- Du importerar certifikatet som du får från providern till det system som genererade begäran. Du använder samma dator för att exportera certifikatet när du senare distribuerar CMG till Azure.

- När CMG:en har installerats skapar den en CMG-tjänst i Azure med det namn som du angav i certifikatet.

Identifiera ett unikt namn för din molnhanteringsgateway i Azure

När du begär CMG-serverautentiseringscertifikatet anger du vad som måste vara ett unikt namn för att identifiera din molntjänst (klassisk) i Azure. Som standard använder det offentliga Azure-molnet cloudapp.net och CMG:en finns i den cloudapp.net domänen som <YourUniqueDnsName.cloudapp.net>.

Tips

I den här självstudien använder CMG-serverautentiseringscertifikatet ett fullständigt kvalificerat domännamn (FQDN) som slutar i contoso.com. När du har skapat CMG konfigurerar du en kanonisk namnpost (CNAME) i organisationens offentliga DNS. Den här posten skapar ett alias för cmg:en som mappar till det namn som du använder i det offentliga certifikatet.

Innan du begär ditt offentliga certifikat kontrollerar du att det namn som du vill använda är tillgängligt i Azure. Du skapar inte tjänsten direkt i Azure. Configuration Manager använder i stället det namn som anges i det offentliga certifikatet för att skapa molntjänsten när du installerar CMG:en.

Logga in på Microsoft Azure-portalen.

Välj Skapa en resurs, välj kategorin Beräkning och välj sedan Molntjänst. Sidan Molntjänst (klassisk) öppnas.

För DNS-namn anger du prefixnamnet för den molntjänst som du ska använda.

Det här prefixet måste vara samma som det du använder senare när du begär ett offentligt certifikat för CMG-serverns autentiseringscertifikat. I den här självstudien använder vi MyCSG, som skapar namnområdet för MyCSG.cloudapp.net. Gränssnittet bekräftar om namnet är tillgängligt eller redan används av en annan tjänst.

När du har bekräftat att det namn som du vill använda är tillgängligt är du redo att skicka certifikatsigneringsbegäran (CSR).

Begär certifikatet

Använd följande information för att skicka en begäran om certifikatsignering för din CMG till en offentlig certifikatprovider. Ändra följande värden så att de är relevanta för din miljö:

- MyCMG för att identifiera tjänstnamnet för molnhanteringsgatewayen

- Contoso som företagsnamn

- Contoso.com som offentlig domän

Vi rekommenderar att du använder din primära platsserver för att generera CSR. När du hämtar certifikatet måste du registrera det på samma server som genererade CSR. Den här registreringen säkerställer att du kan exportera certifikatets privata nyckel, vilket krävs.

Begär en nyckelprovidertyp av version 2 när du genererar en CSR. Endast version 2-certifikat stöds.

Tips

När du distribuerar en CMG väljs som standard alternativet Tillåt CMG att fungera som en molndistributionsplats och hantera innehåll från Azure Storage . Även om det molnbaserade innehållet inte krävs för att använda samhantering är det användbart i de flesta miljöer.

Den molnbaserade distributionsplatsen (CDP) är inaktuell. Från och med version 2107 kan du inte skapa nya CDP-instanser. Om du vill tillhandahålla innehåll till Internetbaserade enheter aktiverar du CMG:en för att distribuera innehåll. Mer information finns i Inaktuella funktioner.

Här är information om molnhanteringsgatewayens CSR:

- Eget namn: CloudServiceNameCMG.YourCompanyPubilcDomainName.com (exempel: MyCSG.contoso.com)

- Alternativt namn på certifikatmottagare: Samma som det gemensamma namnet (CN)

- Organisation: Namnet på din organisation

- Avdelning: Per din organisation

- Stad: Per din organisation

- Tillstånd: Per din organisation

- Land: Per din organisation

- Nyckelstorlek: 2048

- Provider: Microsoft RSA SChannel Cryptographic Provider

Importera certifikatet

När du har fått det offentliga certifikatet importerar du det till det lokala certifikatarkivet på datorn som skapade CSR. Exportera sedan certifikatet som en .pfx-fil så att du kan använda det för din CMG i Azure.

Offentliga certifikatleverantörer tillhandahåller vanligtvis instruktioner för import av certifikatet. Processen för att importera certifikatet bör likna följande vägledning:

Leta upp .pfx-filen för certifikatet på den dator som certifikatet ska importeras till.

Högerklicka på filen och välj sedan Installera PFX.

När guiden Importera certifikat startar väljer du Nästa.

På sidan Fil som ska importeras väljer du Nästa.

På sidan Lösenord anger du lösenordet för den privata nyckeln i rutan Lösenord och väljer sedan Nästa.

Välj alternativet för att göra nyckeln exporterbar.

På sidan Certifikatarkiv väljer du Automatiskt certifikatarkivet baserat på typ av certifikat och väljer sedan Nästa.

Välj Slutför.

Exportera certifikatet

Exportera CMG-serverns autentiseringscertifikat från servern. Omexportering av certifikatet gör det användbart för din molnhanteringsgateway i Azure.

På servern där du importerade det offentliga SSL-certifikatet kör du certlm.msc för att öppna Certificate Manager-konsolen.

I Certificate Manager-konsolen väljer du Personliga>certifikat. Högerklicka sedan på cmg-serverns autentiseringscertifikat som du registrerade i föregående procedur och välj Exportera alla uppgifter>.

I guiden Certifikatexport väljer du Nästa, Ja, exportera den privata nyckeln och sedan Nästa.

På sidan Exportera filformat väljer du Personal Information Exchange – PKCS #12 (. PFX), välj Nästa och ange ett lösenord.

För filnamnet anger du ett namn som C:\ConfigMgrCloudMGServer. Du refererar till den här filen när du skapar cmg-filen i Azure.

Välj Nästa och bekräfta sedan följande inställningar innan du väljer Slutför för att slutföra exporten:

- Exportera nycklar: Ja

- Inkludera alla certifikat i certifieringssökvägen: Ja

- Filformat: Personal Information Exchange (*.pfx)

När du har slutfört exporten letar du upp pfx-filen och placerar en kopia av den i C:\Certs på den primära platsservern i Configuration Manager som ska hantera Internetbaserade klienter.

Mappen Certs är en tillfällig mapp som du kan använda när du flyttar certifikat mellan servrar. Du kommer åt certifikatfilen från den primära platsservern när du distribuerar CMG till Azure.

När du har kopierat certifikatet till den primära platsservern kan du ta bort certifikatet från det personliga certifikatarkivet på medlemsservern.

Aktivera Azure-molntjänster i Configuration Manager

Om du vill konfigurera Azure-tjänster från Configuration Manager-konsolen använder du guiden Konfigurera Azure-tjänster och skapar två Microsoft Entra-appar:

- Serverapp: En webbapp i Microsoft Entra-ID.

- Klientapp: En intern klientapp i Microsoft Entra-ID.

Kör följande procedur från den primära platsservern:

Öppna Configuration Manager-konsolen, gå till Administration>Cloud ServicesAzure Services> och välj sedan Konfigurera Azure-tjänster.

På sidan Konfigurera Azure-tjänst anger du ett eget namn för den molnhanteringstjänst som du konfigurerar. Exempel: Min molnhanteringstjänst.

Välj sedan Molnhantering>Nästa.

Tips

Mer information om de konfigurationer som du gör i guiden finns i Starta Azure-tjänstguiden.

På sidan Appegenskaper för Webbapp väljer du Bläddra för att öppna dialogrutan Serverapp . Välj Skapa och konfigurera sedan följande fält:

Programnamn: Ange ett eget namn för appen, till exempel Cloud Management-webbapp.

Url för startsida: Configuration Manager använder inte det här värdet, men Microsoft Entra-ID kräver det. Som standard är det här värdet

https://ConfigMgrService.App-ID-URI: Det här värdet måste vara unikt i din Microsoft Entra-klientorganisation. Det finns i den åtkomsttoken som Configuration Manager-klienten använder för att begära åtkomst till tjänsten. Som standard är det här värdet

https://ConfigMgrService. Ändra standardvärdet till något av följande rekommenderade format:-

api://{tenantId}/{string}till exempelapi://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrService -

https://{verifiedCustomerDomain}/{string}till exempelhttps://contoso.onmicrosoft.com/ConfigMgrService

-

Välj sedan Logga in och ange ett globalt Administratörskonto för Microsoft Entra. Dessa autentiseringsuppgifter sparas inte i Configuration Manager. Den här personen kräver inte behörigheter i Configuration Manager och behöver inte vara samma konto som kör Azure Services-guiden.

När du har loggat in visas resultatet. Välj OK för att stänga dialogrutan Skapa serverprogram och återgå till sidan Appegenskaper .

För Intern klientapp väljer du Bläddra för att öppna dialogrutan Klientapp .

Välj Skapa för att öppna dialogrutan Skapa klientprogram och konfigurera sedan följande fält:

Programnamn: Ange ett eget namn för appen, till exempel den interna molnhanteringsklientappen.

Svars-URL: Configuration Manager använder inte det här värdet, men Microsoft Entra-ID kräver det. Som standard är det här värdet

https://ConfigMgrClient.

Välj sedan Logga in och ange ett globalt Administratörskonto för Microsoft Entra. Precis som webbappen sparas inte dessa autentiseringsuppgifter och kräver inte behörigheter i Configuration Manager.

När du har loggat in visas resultatet. Välj OK för att stänga dialogrutan Skapa klientprogram och återgå till sidan Appegenskaper . Välj sedan Nästa för att fortsätta.

På sidan Konfigurera identifieringsinställningar markerar du kryssrutan Aktivera Identifiering av Microsoft Entra-användare . Välj Nästa och slutför sedan konfigurationen av identifieringsdialogrutorna för din miljö.

Fortsätt genom sidorna Sammanfattning, Förlopp och Slutförande och stäng sedan guiden.

Azure-tjänster för Microsoft Entra-användaridentifiering är nu aktiverade i Configuration Manager. Låt konsolen vara öppen för tillfället.

Öppna en webbläsare och logga in på Azure-portalen.

Välj Alla tjänster>Microsoft Entra ID>Appregistreringar och sedan:

Välj den webbapp som du skapade.

Gå till API-behörigheter, välj Bevilja administratörsmedgivande för din klientorganisation och välj sedan Ja.

Välj den interna klientapp som du skapade.

Gå till API-behörigheter, välj Bevilja administratörsmedgivande för din klientorganisation och välj sedan Ja.

I Configuration Manager-konsolen går du tillAdministrationsöversikt> Cloud >ServicesAzure Services> och väljer din Azure-tjänst. Högerklicka sedan på Microsoft Entra-användaren Identifiera och välj Kör fullständig identifiering nu. Bekräfta åtgärden genom att välja Ja .

På den primära platsservern öppnar du configuration manager-filen SMS_AZUREAD_DISCOVERY_AGENT.log och letar efter följande post för att bekräfta att identifieringen fungerar: UDX har publicerats för Microsoft Entra-användare.

Som standard finns loggfilen i %Program_Files%\Microsoft Configuration Manager\Logs.

Skapa molntjänsten i Azure

I det här avsnittet av självstudien skapar du CMG-molntjänsten och skapar sedan DNS CNAME-poster för båda tjänsterna.

Skapa CMG

Använd den här proceduren för att installera en molnhanteringsgateway som en tjänst i Azure. CMG:en installeras på platsen på den översta nivån i hierarkin. I den här självstudien fortsätter vi att använda den primära platsen där certifikat har registrerats och exporterats.

Öppna Configuration Manager-konsolen på den primära platsservern. Gå till Administration>Översikt Över>Cloud Services>Cloud Management Gateway och välj sedan Skapa cloud management gateway.

På sidan Allmänt :

Välj din molnmiljö för Azure-miljön. I den här självstudien används AzurePublicCloud.

Välj Azure Resource Manager-distribution.

Logga in på din Azure-prenumeration. Configuration Manager fyller i ytterligare information baserat på den information som du konfigurerade när du aktiverade Azure-molntjänster för Configuration Manager.

Gå vidare genom att klicka på Nästa.

På sidan Inställningar bläddrar du till och väljer filen med namnet ConfigMgrCloudMGServer.pfx. Den här filen är den som du exporterade när du har importerat CMG-serverns autentiseringscertifikat. När du har angett lösenordet fylls informationen om Tjänstnamn och Distributionsnamn i automatiskt, baserat på informationen i .pfx-certifikatfilen.

Ange regioninformationen .

För Resursgrupp använder du en befintlig resursgrupp eller skapar en grupp med ett eget namn som inte använder några blanksteg, till exempel ConfigMgrCloudServices. Om du väljer att skapa en grupp läggs gruppen till som en resursgrupp i Azure.

Om du inte är redo att konfigurera i stor skala anger du 1 för VM-instanser. Antalet vm-instanser gör att en enda CMG-molntjänst kan skalas ut för att stödja fler klientanslutningar. Senare kan du använda Configuration Manager-konsolen för att returnera och redigera antalet VM-instanser som du använder.

Markera kryssrutan Verifiera återkallning av klientcertifikat .

Markera kryssrutan Tillåt CMG att fungera som en molndistributionsplats och hantera innehåll från Azure Storage .

Gå vidare genom att klicka på Nästa.

Granska värdena på sidan Avisering och välj sedan Nästa.

Granska sidan Sammanfattning och välj Nästa för att skapa CMG-molntjänsten. Välj Stäng för att slutföra guiden.

I CMG-noden i Configuration Manager-konsolen kan du nu visa den nya tjänsten.

Skapa DNS CNAME-poster

När du skapar en DNS-post för CMG:n aktiverar du dina Windows 10- eller senare enheter både i och utanför företagsnätverket för att använda namnmatchning för att hitta CMG-molntjänsten i Azure.

Vårt CNAME-postexempel är MyCMG.contoso.com, som blir MyCMG.cloudapp.net. I exemplet:

Företagsnamnet är Contoso med ett offentligt DNS-namnområde på contoso.com.

CMG-tjänstnamnet är MyCMG, som blir MyCMG.cloudapp.net i Azure.

Konfigurera hanteringsplatsen och klienterna så att de använder CMG:en

Konfigurera inställningar som gör det möjligt för lokala hanteringsplatser och klienter att använda molnhanteringsgatewayen.

Eftersom vi använder förbättrad HTTP för klientkommunikation behöver vi inte använda en HTTPS-hanteringsplats.

Skapa CMG-anslutningspunkten

Konfigurera platsen så att den stöder utökad HTTP:

I Configuration Manager-konsolen går du tillAdministrationsöversikt>>Platskonfigurationsplatser>. Öppna egenskaperna för den primära platsen.

På fliken Kommunikationssäkerhet väljer du alternativet HTTPS eller HTTP för Använd Configuration Manager-genererade certifikat för HTTP-platssystem. Välj sedan OK för att spara konfigurationen.

Gå till Administration>Översikt Över>platskonfigurationsservrar>och platssystemroller. Välj servern med en hanteringsplats där du vill installera CMG-anslutningspunkten.

Välj Lägg till platssystemroller>nästa>nästa.

Välj Anslutningspunkt för molnhanteringsgateway och välj sedan Nästa för att fortsätta.

Granska standardvalen på sidan För molnhanteringsgatewayens anslutningspunkt och kontrollera att rätt CMG har valts.

Om du har flera CMG:er kan du använda listrutan för att ange en annan CMG. Du kan också ändra den CMG som används efter installationen.

Gå vidare genom att klicka på Nästa.

Välj Nästa för att starta installationen och visa sedan resultatet på sidan Slutförande . Välj Stäng för att slutföra installationen av anslutningspunkten.

Gå till Administration>Översikt Över>platskonfigurationsservrar>och platssystemroller. Öppna Egenskaper för hanteringsplatsen där du installerade anslutningspunkten.

På fliken Allmänt markerar du kryssrutan Tillåt Cloud Management Gateway-trafik i Configuration Manager och väljer sedan OK för att spara konfigurationen.

Tips

Även om det inte krävs för att aktivera samhantering rekommenderar vi att du gör samma redigering för alla programuppdateringsplatser.

Konfigurera klientinställningar för att dirigera klienter att använda CMG

Använd klientinställningar för att konfigurera Configuration Manager-klienter för att kommunicera med CMG:en:

Öppna Configuration Manager-konsolen>Administration>Översikt Klientinställningar> och redigera sedan informationen om standardklientinställningar.

Välj Cloud Services.

På sidan Standardinställningar anger du följande inställningar till Ja:

Registrera automatiskt nya Windows 10-domänanslutna enheter med Microsoft Entra-ID

Gör det möjligt för klienter att använda en molnhanteringsgateway

Tillåt åtkomst till molndistributionsplats

På sidan Klientprincip anger du Aktivera begäranden om användarprinciper från Internetklienter till Ja.

Spara konfigurationen genom att välja OK .

Aktivera samhantering i Configuration Manager

Med Azure-konfigurationer, platssystemroller och klientinställningar på plats kan du konfigurera Configuration Manager för att aktivera samhantering. Du måste dock fortfarande göra några konfigurationer i Intune när du har aktiverat samhantering innan den här självstudien är klar.

En av dessa uppgifter är att konfigurera Intune för att distribuera Configuration Manager-klienten. Den uppgiften blir enklare genom att spara kommandoraden för klientdistribution som är tillgänglig från konfigurationsguiden för samhantering. Därför aktiverar vi samhantering nu innan vi slutför konfigurationerna för Intune.

Termen pilotgrupp används i alla dialogrutor för samhantering och konfiguration. En pilotgrupp är en samling som innehåller en delmängd av dina Configuration Manager-enheter. Använd en pilotgrupp för din första testning. Lägg till enheter efter behov tills du är redo att flytta arbetsbelastningarna för alla Configuration Manager-enheter.

Det finns ingen tidsgräns för hur länge en pilotgrupp kan användas för arbetsbelastningar. Du kan använda en pilotgrupp på obestämd tid om du inte vill flytta en arbetsbelastning till alla Configuration Manager-enheter.

Vi rekommenderar att du skapar en lämplig samling innan du påbörjar proceduren för att skapa en pilotgrupp. Sedan kan du välja den samlingen utan att avsluta proceduren för att göra det. Du kan behöva flera samlingar eftersom du kan tilldela en annan pilotgrupp för varje arbetsbelastning.

Aktivera samhantering för version 2111 och senare

Från och med Configuration Manager version 2111 ändrades registreringsupplevelsen för samhantering. Guiden Konfiguration av molnanslutning gör det enklare att aktivera samhantering och andra molnfunktioner. Du kan välja en strömlinjeformad uppsättning rekommenderade standardinställningar eller anpassa dina funktioner för molnanslutning. Det finns också en ny inbyggd enhetssamling för samhantering av berättigade enheter som hjälper dig att identifiera klienter. Mer information om hur du aktiverar samhantering finns i Aktivera molnanslutning.

Obs!

Med den nya guiden flyttar du inte arbetsbelastningar samtidigt som du aktiverar samhantering. Om du vill flytta arbetsbelastningar redigerar du egenskaperna för samhantering när du har aktiverat molnanslutning.

Aktivera samhantering för version 2107 och tidigare

När du aktiverar samhantering kan du använda det offentliga Azure-molnet, Azure Government-molnet eller Azure China 21Vianet-molnet (tillagt i version 2006). Följ dessa anvisningar för att aktivera samhantering:

I Configuration Manager-konsolen går du till arbetsytan Administration , expanderar Cloud Services och väljer noden Molnanslutning . Välj Konfigurera molnanslutning i menyfliksområdet för att öppna guiden Konfiguration av molnanslutning.

För version 2103 och tidigare expanderar du Cloud Services och väljer noden Samhantering . Välj Konfigurera samhantering i menyfliksområdet för att öppna konfigurationsguiden för samhantering.

På registreringssidan i guiden väljer du någon av följande miljöer för Azure-miljön:

Offentligt Azure-moln

Azure Government-moln

Azure China Cloud (tillagt i version 2006)

Obs!

Uppdatera Configuration Manager-klienten till den senaste versionen på dina enheter innan du registrerar dig för Azure China-molnet.

När du väljer Azure China-molnet eller Azure Government-molnet inaktiveras alternativet Ladda upp till Administrationscenter för Microsoft Endpoint Manager för klientanslutning .

Välj Logga in. Logga in som global Microsoft Entra-administratör och välj sedan Nästa. Du loggar in den här gången i den här guiden. Autentiseringsuppgifterna lagras eller återanvänds inte någon annanstans.

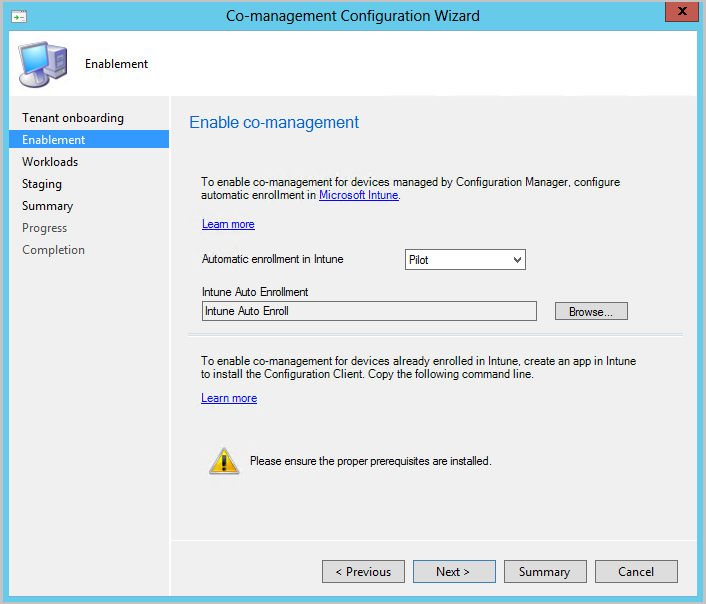

På sidan Aktivering väljer du följande inställningar:

Automatisk registrering i Intune: Aktiverar automatisk klientregistrering i Intune för befintliga Configuration Manager-klienter. Med det här alternativet kan du aktivera samhantering på en delmängd klienter för att först testa samhantering och sedan distribuera samhantering med hjälp av en stegvis metod. Om användaren avregistrerar en enhet registreras enheten igen vid nästa utvärdering av principen.

- Pilot: Endast Configuration Manager-klienter som är medlemmar i intune-samlingen för automatisk registrering registreras automatiskt i Intune.

- Alla: Aktivera automatisk registrering för alla klienter som kör Windows 10 version 1709 eller senare.

- Ingen: Inaktivera automatisk registrering för alla klienter.

Automatisk registrering i Intune: Den här samlingen bör innehålla alla klienter som du vill registrera i samhantering. Det är i princip en supermängd av alla andra mellanlagringssamlingar.

Automatisk registrering är inte omedelbart för alla klienter. Det här beteendet hjälper registreringen att skala bättre för stora miljöer. Configuration Manager slumpmässigar registreringen baserat på antalet klienter. Om din miljö till exempel har 100 000 klienter sker registreringen under flera dagar när du aktiverar den här inställningen.

En ny samhanterad enhet registreras nu automatiskt i Microsoft Intune-tjänsten baserat på dess Microsoft Entra-enhetstoken. Den behöver inte vänta tills en användare loggar in på enheten för att den automatiska registreringen ska starta. Den här ändringen bidrar till att minska antalet enheter med registreringsstatusen Väntande användarinloggning. För att stödja det här beteendet måste enheten köra Windows 10 version 1803 eller senare. Mer information finns i Registreringsstatus för samhantering.

Om du redan har enheter som registrerats i samhantering registreras nu nya enheter omedelbart efter att de uppfyller kraven.

För Internetbaserade enheter som redan har registrerats i Intune kopierar och sparar du kommandot på sidan Aktivering . Du använder det här kommandot för att installera Configuration Manager-klienten som en app i Intune för Internetbaserade enheter. Om du inte sparar det här kommandot nu kan du granska konfigurationen för samhantering när som helst för att hämta det här kommandot.

Tips

Kommandot visas bara om du har uppfyllt alla krav, till exempel om du konfigurerar en molnhanteringsgateway.

På sidan Arbetsbelastningar för varje arbetsbelastning väljer du vilken enhetsgrupp som ska flyttas över för hantering med Intune. Mer information finns i Arbetsbelastningar.

Om du bara vill aktivera samhantering behöver du inte byta arbetsbelastning nu. Du kan växla arbetsbelastningar senare. Mer information finns i Så här växlar du arbetsbelastningar.

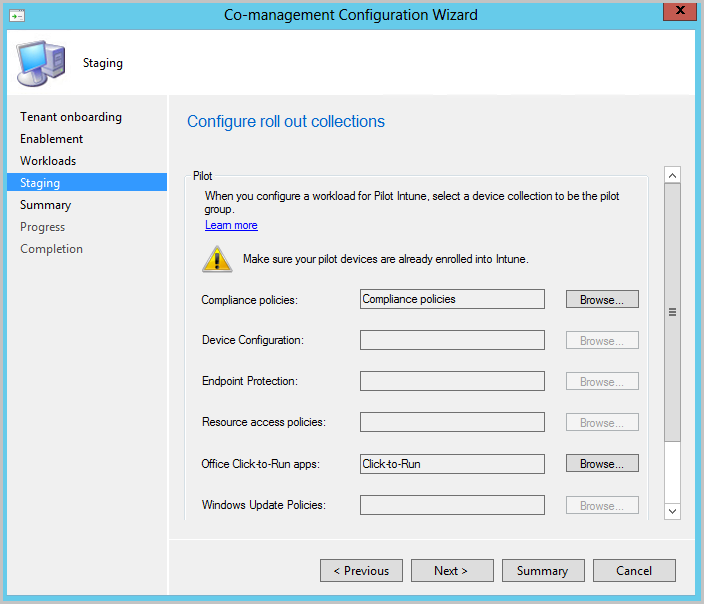

- Pilot Intune: Växlar endast den associerade arbetsbelastningen för de enheter i pilotsamlingarna som du anger på sidan Mellanlagring . Varje arbetsbelastning kan ha en annan pilotsamling.

- Intune: Växlar den associerade arbetsbelastningen för alla samhanterade Windows 10-enheter eller senare enheter.

Viktigt

Innan du växlar några arbetsbelastningar kontrollerar du att du konfigurerar och distribuerar motsvarande arbetsbelastning i Intune. Kontrollera att arbetsbelastningar alltid hanteras av något av hanteringsverktygen för dina enheter.

På sidan Mellanlagring anger du pilotsamlingen för var och en av de arbetsbelastningar som är inställda på Pilot Intune.

Slutför guiden för att aktivera samhantering.

Använda Intune för att distribuera Configuration Manager-klienten

Du kan använda Intune för att installera Configuration Manager-klienten på Windows 10 eller senare enheter som för närvarande endast hanteras med Intune.

När en tidigare ohanterad Windows 10-enhet eller senare registreras med Intune installeras sedan Configuration Manager-klienten automatiskt.

Obs!

Om du planerar att distribuera Configuration Manager-klienten till enheter som går via Autopilot rekommenderar vi att du riktar in dig på användare för tilldelning av Configuration Manager-klienten i stället för enheter.

Den här åtgärden undviker en konflikt mellan installation av verksamhetsspecifika appar och Win32-appar under Autopilot.

Skapa en Intune-app för att installera Configuration Manager-klienten

Logga in på administrationscentret för Microsoft Intune från den primära platsservern. Gå sedan till Appar>Alla appar>Lägg till.

För apptyp väljer du Branschspecifik app under Annat.

För appaketfilen bläddrar du till platsen för Configuration Manager-filen ccmsetup.msi (till exempel C:\Program Files\Microsoft Configuration Manager\bin\i386\ccmsetup.msi). Välj sedan Öppna>OK.

Välj Appinformation och ange sedan följande information:

Beskrivning: Ange Configuration Manager-klienten.

Utgivare: Ange Microsoft.

Kommandoradsargument: Ange

CCMSETUPCMDkommandot. Du kan använda kommandot som du sparade på sidan Aktivering i konfigurationsguiden för samhantering. Det här kommandot innehåller namnen på din molntjänst och ytterligare värden som gör det möjligt för enheter att installera Configuration Manager-klientprogramvaran.Kommandoradsstrukturen bör likna det här exemplet, som endast använder parametrarna

CCMSETUPCMDochSMSSiteCode:CCMSETUPCMD="CCMHOSTNAME=<ServiceName.CLOUDAPP.NET/CCM_Proxy_MutualAuth/<GUID>" SMSSiteCode="<YourSiteCode>"Tips

Om du inte har kommandot tillgängligt kan du visa egenskaperna

CoMgmtSettingsProdför i Configuration Manager-konsolen för att hämta en kopia av kommandot. Kommandot visas bara om du har uppfyllt alla krav, till exempel om du konfigurerar en CMG.

Välj OK>Lägg till. Appen skapas och blir tillgänglig i Intune-konsolen. När appen är tillgänglig kan du använda följande avsnitt för att tilldela appen till dina enheter från Intune.

Tilldela Intune-appen för att installera Configuration Manager-klienten

Följande procedur distribuerar appen för att installera Configuration Manager-klienten som du skapade i föregående procedur:

Logga in på Microsoft Intune administrationscenter. Välj Appar>Alla appar och välj sedan ConfigMgr Client Setup Bootstrap. Det är den app som du skapade för att distribuera Configuration Manager-klienten.

Välj Egenskaper och välj sedan Redigera för Tilldelningar. Välj Lägg till grupp under Obligatoriska tilldelningar för att ange de Microsoft Entra-grupper som har användare och enheter som du vill delta i samhantering.

Välj Granska och spara>Spara för att spara konfigurationen. Appen krävs nu av användare och enheter som du har tilldelat den till. När appen har installerat Configuration Manager-klienten på en enhet hanteras den av samhantering.

Sammanfattning

När du har slutfört konfigurationsstegen i den här självstudien kan du börja samhantera dina enheter.

Nästa steg

- Granska statusen för samhanterade enheter med hjälp av instrumentpanelen för samhantering.

- Använd Windows Autopilot för att etablera nya enheter.

- Använd regler för villkorlig åtkomst och Intune-efterlevnad för att hantera användaråtkomst till företagsresurser.