Förbereda iOS-appar för appskyddsprinciper med Intune App Wrapping Tool

Använd Microsoft Intune App Wrapping Tool för iOS för att aktivera Intune appskyddsprinciper för interna iOS-appar utan att ändra koden för själva appen.

Verktyget är ett macOS-kommandoradsprogram som skapar en omslutning runt en app. När en app har bearbetats kan du ändra appens funktioner genom att distribuera appskyddsprinciper till den.

Information om hur du laddar ned verktyget finns i Microsoft Intune App Wrapping Tool för iOS på GitHub.

Anteckning

Om du har problem med att använda Intune App Wrapping Tool med dina appar skickar du en begäran om hjälp på GitHub.

Innan du kör App Wrapping Tool måste du uppfylla några allmänna krav:

Ladda ned Microsoft Intune App Wrapping Tool för iOS från GitHub.

En macOS-dator som har Xcode-verktygsuppsättningen version 14.0 eller senare installerad.

IOS-indataappen måste utvecklas och signeras av ditt företag eller en oberoende programvaruleverantör (ISV).

Indataappfilen måste ha tillägget .ipa eller .app.

Indataappen måste kompileras för iOS 14.0 eller senare.

Indataappen kan inte krypteras.

Indataappen kan inte ha utökade filattribut.

Indataappen måste ha rättigheter inställda innan de bearbetas av Intune App Wrapping Tool. Berättiganden ger appen fler behörigheter och funktioner utöver de som vanligtvis beviljas. Instruktioner finns i Ställa in apprättigheter .

- Kontrollera att det finns giltiga signeringscertifikat i systemnyckelringen. Om du har problem med kodsignering av appar använder du följande steg för att lösa problemet:

- Återställa förtroendeinställningar för alla relaterade certifikat

- Installera mellanliggande certifikat i systemnyckelringen och inloggningsnyckelringen

- Avinstallera och installera om alla relaterade certifikat

- Registrera dina appar med Microsoft Entra ID. Mer information finns i Registrera ett program med Microsofts identitetsplattform.

- Lägg till den anpassade omdirigerings-URL:en i appinställningarna. Mer information finns i Konfigurera MSAL.

- Ge din app åtkomst till Intune MAM-tjänsten. Mer information finns i Ge din app åtkomst till Intune Mobile App Management-tjänsten.

- När ovanstående ändringar har slutförts kör du den senaste versionen av Intune-programhanteringsverktyget. Konfigurera dina appar för Microsoft Authentication Library (MSAL): Lägg till Microsoft Entra programklient-ID i kommandoradsparametrarna med Intune App Wrapping Tool. Mer information finns i Kommandoradsparametrar.

Anteckning

Parametrarna -ac och -ar är obligatoriska parametrar. Varje app behöver en unik uppsättning av dessa parametrar.

-aa krävs endast för program med en enda klientorganisation.

- Distribuera appen.

Om du vill distribuera omslutna appar exklusivt till organisationens användare behöver du ett konto med Apple Developer Enterprise Program och flera entiteter för appsignering som är länkade till ditt Apple Developer-konto.

Mer information om hur du distribuerar iOS-appar internt till organisationens användare finns i den officiella guiden för att distribuera Apple Developer Enterprise Program Apps.

Du behöver följande för att distribuera appar som omsluts av Intune:

Ett utvecklarkonto med Apple Developer Enterprise Program.

Internt och ad hoc-certifikat för distributionssignering med giltig teamidentifierare.

- Du behöver SHA1-hashen för signeringscertifikatet som en parameter till Intune App Wrapping Tool.

Etableringsprofil för intern distribution.

Längst upp till höger på sidan klickar du på Registrera.

Läs checklistan för vad du behöver registrera. Klicka på Starta din registrering längst ned på sidan.

Logga in med Din organisations Apple-ID. Om du inte har något klickar du på Skapa Apple-ID.

Välj din entitetstyp och klicka på Fortsätt.

Fyll i formuläret med din organisations information. Klicka på Fortsätt. Nu kontaktar Apple dig för att kontrollera att du har behörighet att registrera din organisation.

Efter verifieringen klickar du på Godkänn licens.

När du har godkänt licensen slutför du genom att köpa och aktivera programmet.

Om du är teamagenten (den person som ansluter till Apple Developer Enterprise Program för din organisations räkning) skapar du ditt team först genom att bjuda in gruppmedlemmar och tilldela roller. Om du vill lära dig hur du hanterar ditt team kan du läsa Apple-dokumentationen om att hantera ditt utvecklarkontoteam.

Gå till Apple Developer-portalen.

Längst upp till höger på sidan klickar du på Konto.

Logga in med din organisations Apple-ID.

Klicka på Certifikat, ID & profiler.

Klicka på

i det övre högra hörnet för att lägga till ett iOS-certifikat.

i det övre högra hörnet för att lägga till ett iOS-certifikat.Välj att skapa ett internt och ad hoc-certifikat under Produktion.

Anteckning

Om du inte planerar att distribuera appen och bara vill testa den internt kan du använda ett iOS App Development-certifikat i stället för ett certifikat för produktion. Om du använder ett utvecklingscertifikat kontrollerar du att profilen för mobiletablering refererar till de enheter där appen ska installeras.

Klicka på Nästa längst ned på sidan.

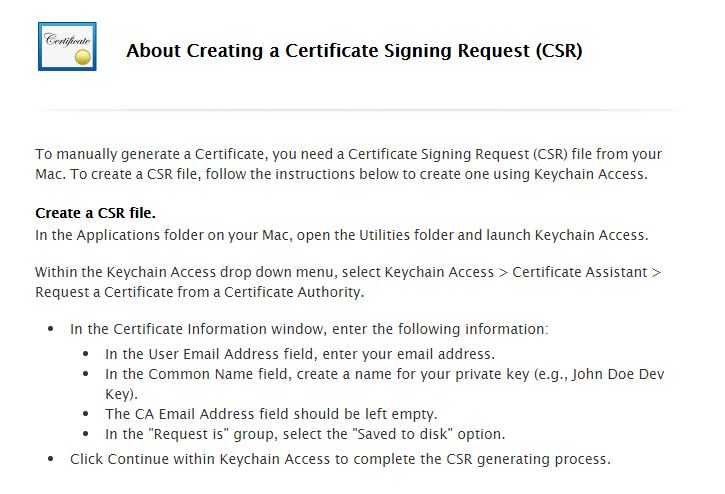

Läs anvisningarna för att skapa en begäran om certifikatsignering (CSR) med hjälp av nyckelringsåtkomstprogrammet på din macOS-dator.

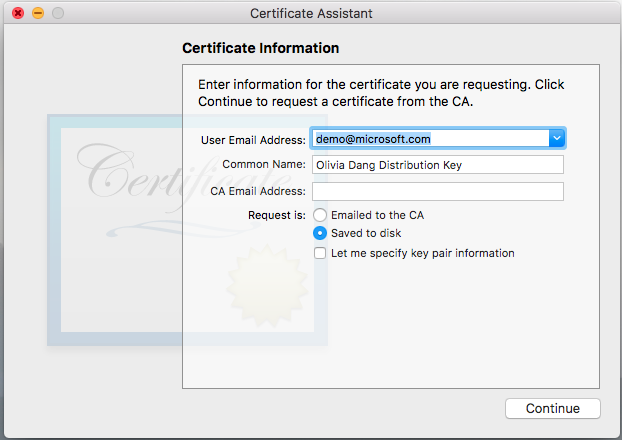

Följ anvisningarna ovan för att skapa en begäran om certifikatsignering. Starta nyckelringsåtkomstprogrammet på din macOS-dator.

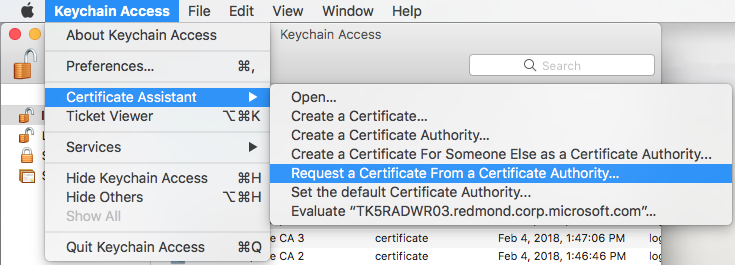

På macOS-menyn högst upp på skärmen går du till Nyckelringscertifikatassistenten >> Begär ett certifikat från en certifikatutfärdare.

Följ anvisningarna från Apple-utvecklarwebbplatsen ovan om hur du skapar en CSR-fil. Spara CSR-filen på din macOS-dator.

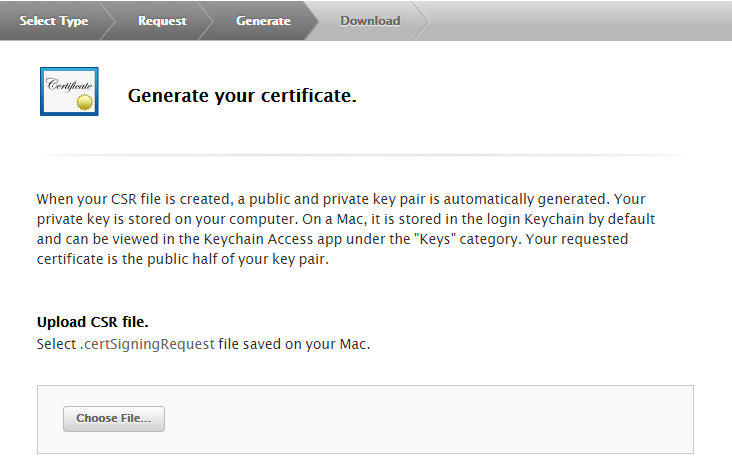

Gå tillbaka till Apple-utvecklarwebbplatsen. Klicka på Fortsätt. Ladda sedan upp CSR-filen.

Apple genererar ditt signeringscertifikat. Ladda ned och spara den på en minnesvärd plats på din macOS-dator.

Dubbelklicka på certifikatfilen som du precis laddade ned för att lägga till certifikatet i en nyckelring.

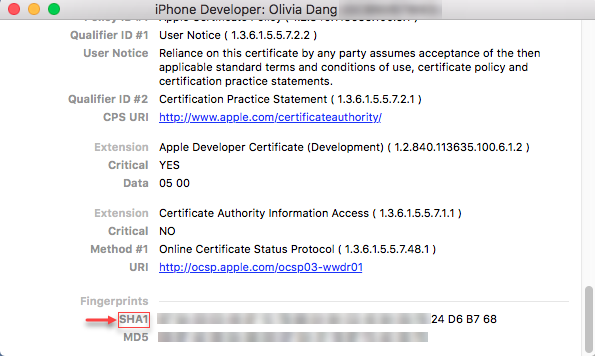

Öppna Nyckelringsåtkomst igen. Leta upp certifikatet genom att söka efter dess namn i det övre högra sökfältet. Högerklicka på objektet för att öppna menyn och klicka på Hämta information. På exempelskärmarna använder vi ett utvecklingscertifikat i stället för ett produktionscertifikat.

Ett informationsfönster visas. Rulla längst ned och titta under etiketten Fingeravtryck . Kopiera SHA1-strängen (suddig) för att använda som argument för "-c" för App Wrapping Tool.

Gå tillbaka till Apple Developer-kontoportalen och logga in med ditt organisations Apple-ID.

Klicka på Certifikat, ID & profiler.

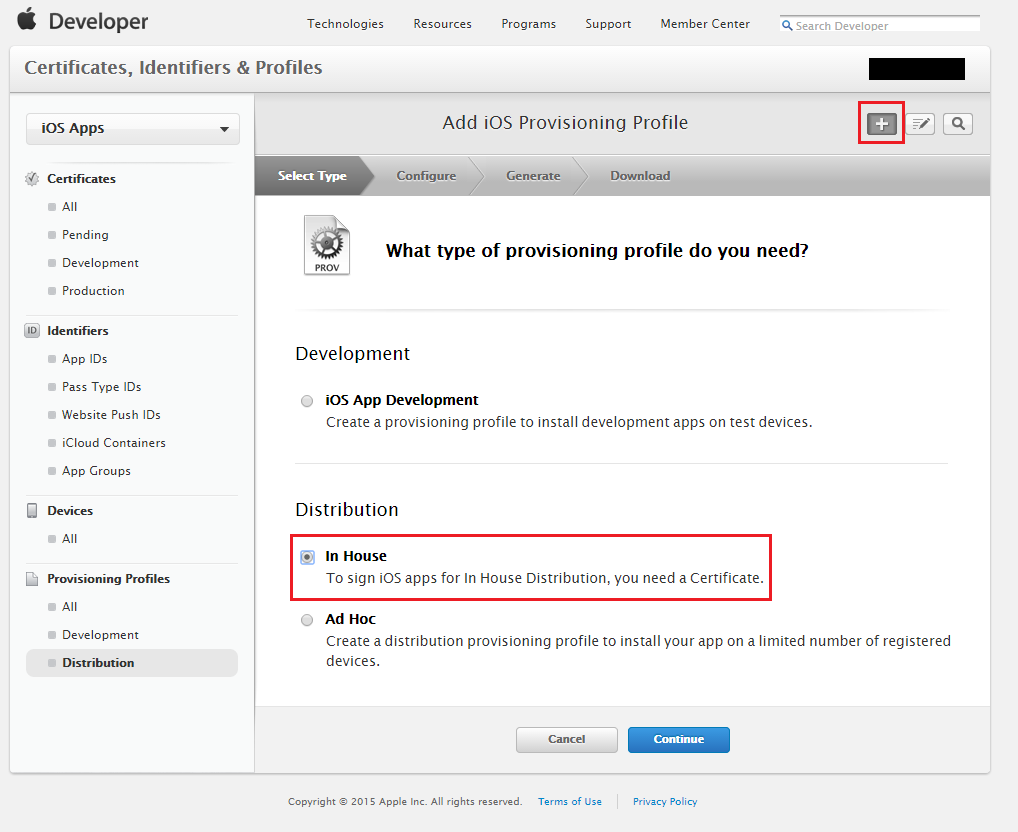

Klicka på

i det övre högra hörnet för att lägga till en iOS-etableringsprofil.

i det övre högra hörnet för att lägga till en iOS-etableringsprofil.Välj att skapa en In House-etableringsprofil under Distribution.

Klicka på Fortsätt. Se till att länka det tidigare genererade signeringscertifikatet till etableringsprofilen.

Följ stegen för att ladda ned din profil (med tillägget .mobileprovision) till din macOS-dator.

Spara filen på en minnesvärd plats. Den här filen används för parametern -p när du använder App Wrapping Tool.

Ladda ned filerna för App Wrapping Tool från GitHub till en macOS-dator.

Dubbelklicka på Microsoft Intune programbegränsningar packager för iOS.dmg. Ett fönster med licensavtalet för slutanvändare (EULA) visas. Läs dokumentet noggrant.

Välj Godkänn för att godkänna licensavtalet, som monterar paketet på datorn.

Viktigt

Intune släpper regelbundet uppdateringar av Intune App Wrapping Tool. Kontrollera regelbundet Intune App Wrapping Tool för iOS för uppdateringar och lägg till uppdateringar i programutvecklingscykeln för att säkerställa att dina appar stöder de senaste appskyddsprincipinställningarna.

Öppna macOS-terminalen och kör följande kommando:

/Volumes/IntuneMAMAppPackager/IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager -i /<path of input app>/<app filename> -o /<path to output folder>/<app filename> -p /<path to provisioning profile> -c <SHA1 hash of the certificate> [-b [<output app build string>]] [-v] [-e] [-x /<array of extension provisioning profile paths>]

Anteckning

Vissa parametrar är valfria enligt följande tabell.

Exempel: Följande exempelkommando kör App Wrapping Tool i appen med namnet MyApp.ipa. En etableringsprofil och SHA-1-hash för signeringscertifikatet anges och används för att signera den omslutna appen. Utdataappen (MyApp_Wrapped.ipa) skapas och lagras i din skrivbordsmapp.

./IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager -i ~/Desktop/MyApp.ipa -o ~/Desktop/MyApp_Wrapped.ipa -p ~/Desktop/My_Provisioning_Profile_.mobileprovision -c "12 A3 BC 45 D6 7E F8 90 1A 2B 3C DE F4 AB C5 D6 E7 89 0F AB" -v true

Du kan använda följande kommandoradsparametrar med App Wrapping Tool:

Exempel: Följande exempelkommando kör App Wrapping Tool, med de kommandon som krävs när du omsluter ett program för användning i en enda klientorganisation.

Bash./IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager -i ~/Desktop/MyApp.ipa -o ~/Desktop/MyApp_Wrapped.ipa -p ~/Desktop/My_Provisioning_Profile_.mobileprovision -c "12 A3 BC 45 D6 7E F8 90 1A 2B 3C DE F4 AB C5 D6 E7 89 0F AB" -aa https://login.microsoftonline.com/<tenantID> -ac "Client ID of the input app if the app uses the Microsoft Authentication Library" -ar "Redirect/Reply URI of the input app if the app uses the Microsoft Authentication Library" -v true

| Egenskap | Så här använder du den |

|---|---|

| -jag |

<Path of the input native iOS application file>. Filnamnet måste sluta med .app eller .ipa. |

| -o | <Path of the wrapped output application> |

| -p | <Path of your provisioning profile for iOS apps> |

| -c | <SHA1 hash of the signing certificate> |

| -h | Visar detaljerad användningsinformation om tillgängliga kommandoradsegenskaper för App Wrapping Tool. |

| -AC |

<Client ID of the input app if the app uses the Microsoft Authentication Library> Det här är GUID:t i fältet Klient-ID från appens lista på bladet Appregistrering. |

| -Ar |

<Redirect/Reply URI of the input app if the app uses the Microsoft Authentication Library> Det här är omdirigerings-URI:n som konfigurerats i din appregistrering. Vanligtvis är det URL-protokollet för programmet som Microsoft Authenticator-appen skulle återgå till efter asynkron autentisering. |

| -Aa | (Krävs för appar för en enskild klientorganisation) <Authority URI of the input app> dvs https://login.microsoftonline.com/<tenantID>/ |

| -v | (Valfritt) Matar ut utförliga meddelanden till konsolen. Vi rekommenderar att du använder den här flaggan för att felsöka eventuella fel. |

| -e | (Valfritt) Använd den här flaggan om du vill att App Wrapping Tool ta bort saknade rättigheter när appen bearbetas. Mer information finns i Ställa in apprättigheter . |

| -Xe | (Valfritt) Skriver ut information om iOS-tilläggen i appen och vilka rättigheter som krävs för att använda dem. Mer information finns i Ställa in apprättigheter . |

| -x | (Valfritt) <An array of paths to extension provisioning profiles>. Använd detta om din app behöver tilläggsetableringsprofiler. |

| -b | (Valfritt) Använd -b utan argument om du vill att den omslutna utdataappen ska ha samma paketversion som indataappen (rekommenderas inte). Använd -b <custom bundle version> om du vill att den omslutna appen ska ha en anpassad CFBundleVersion. Om du väljer att ange en anpassad CFBundleVersion är det en bra idé att öka den interna appens CFBundleVersion med den minst betydande komponenten, till exempel 1.0.0–> 1.0.1. |

| -f | (Valfritt) <Path to a plist file specifying arguments.> Använd den här flaggan framför plist-filen om du väljer att använda plist-mallen för att ange resten av IntuneMAMPackager-egenskaperna som -i, -o och -p. Se Använda en plist för att mata in argument. |

| -Dt | (Valfritt) Inaktivera insamling av Microsoft Intune klienttelemetri. |

| -deciliter | (Valfritt) Inaktivera MSAL-loggar från INtune-loggarna för program som har integrerats med MSAL och implementerar sina egna MSAL-loggningsåteranrop. |

Ett enkelt sätt att köra App Wrapping Tool är att placera alla kommandoargument i en plist-fil. Plist är ett filformat som liknar XML som du kan använda för att mata in kommandoradsargument med hjälp av ett formulärgränssnitt.

I mappen IntuneMAMPackager/Contents/MacOS öppnar Parameters.plist du (en tom plist-mall) med en textredigerare eller Xcode. Ange argumenten för följande nycklar:

| Plist-nyckel | Typ | Standardvärde | Kommentar |

|---|---|---|---|

| Sökväg för indataprogrampaket | Sträng | tom | Samma som -i |

| Sökväg för utdataprogrampaket | Sträng | tom | Samma som -o |

| Etableringsprofilsökväg | Sträng | tom | Samma som -p |

| SHA-1-certifikathash | Sträng | tom | Samma som -c |

| MSAL-utfärdare | Sträng | tom | Samma som -aa |

| MSAL-klient-ID | Sträng | tom | Samma som -ac |

| MSAL-svars-URI | Sträng | tom | Samma som -ar |

| Utförlig aktiverad | Boolesk | falsk | Samma som -v |

| Ta bort rättigheter som saknas | Boolesk | falsk | Samma som -e |

| Förhindra standardversionsuppdatering | Boolesk | falsk | Motsvarar att använda -b utan argument |

| Åsidosättning av byggsträng | Sträng | tom | Den anpassade CFBundleVersion för den omslutna utdataappen |

| Sökvägar för tilläggsetableringsprofil | Matris med strängar | tom | En matris med tilläggsetableringsprofiler för appen. |

| Inaktivera telemetri | Boolesk | falsk | Samma som -dt |

| Inaktivera åsidosättning av MSAL-logg | Boolesk | falsk | Samma som -dl |

Kör IntuneMAMPackager med plist som enda argument:

./IntuneMAMPackager –f Parameters.plist

När omslutningsprocessen har slutförts visas meddelandet "Programmet har omslutits". Om ett fel inträffar kan du läsa Felmeddelanden för hjälp.

Den omslutna appen sparas i utdatamappen som du angav tidigare. Du kan ladda upp appen till Intune administrationscenter och associera den med en princip för hantering av mobilprogram.

Viktigt

När du laddar upp en omsluten app kan du försöka uppdatera en äldre version av appen om en äldre version (omsluten eller inbyggd) redan har distribuerats till Intune. Om du får ett fel laddar du upp appen som en ny app och tar bort den äldre versionen.

Nu kan du distribuera appen till dina användargrupper och rikta appskyddsprinciper till appen. Appen körs på enheten med de appskyddsprinciper som du har angett.

De viktigaste scenarierna där du skulle behöva skriva om dina program är följande:

- Själva programmet har släppt en ny version. Den tidigare versionen av appen omsluts och laddades upp till Intune administrationscenter.

- Intune App Wrapping Tool för iOS har släppt en ny version som möjliggör viktiga felkorrigeringar eller nya, specifika Intune funktioner för programskyddsprinciper. Detta sker efter 6–8 veckor via GitHub-lagringsplatsen för Microsoft Intune App Wrapping Tool för iOS.

För iOS/iPadOS, även om det är möjligt att omsluta med en annan certifikat-/etableringsprofil än den ursprungliga som användes för att signera appen, misslyckas om de rättigheter som anges i appen inte ingår i den nya etableringsprofilen. Om du använder kommandoradsalternativet "-e", som tar bort eventuella rättigheter som saknas från appen, kan det orsaka felaktiga funktioner i appen om du vill tvinga omslutningen att inte misslyckas i det här scenariot.

Några metodtips för omarbetning är:

- Se till att en annan etableringsprofil har alla nödvändiga rättigheter som en tidigare etableringsprofil.

Använd följande information för att felsöka problem med appomslutningsverktyget.

Om appomslutningsverktyget inte kan slutföras visas något av följande felmeddelanden i konsolen:

| Felmeddelande | Mer information |

|---|---|

| Du måste ange en giltig etableringsprofil för iOS. | Etableringsprofilen kanske inte är giltig. Kontrollera att du har rätt behörigheter för enheter och att din profil är korrekt inriktad på utveckling eller distribution. Etableringsprofilen kan också ha upphört att gälla. |

| Ange ett giltigt namn på indataprogrammet. | Kontrollera att det angivna indataprogramnamnet är korrekt. |

| Ange en giltig sökväg till utdataprogrammet. | Kontrollera att sökvägen till det angivna utdataprogrammet finns och att den är korrekt. |

| Ange en giltig indataetableringsprofil. | Kontrollera att du har angett ett giltigt etableringsprofilnamn och tillägg. Etableringsprofilen kanske saknar rättigheter, eller så kanske du inte har inkluderat kommandoradsalternativet -p. |

| Det gick inte att hitta det angivna indataprogrammet. Ange ett giltigt namn och sökväg för indataprogrammet. | Kontrollera att sökvägen till indataappen är giltig och finns. Kontrollera att indataappen finns på den platsen. |

| Det gick inte att hitta den angivna indataetableringsprofilfilen. Ange en giltig indataetableringsprofilfil. | Kontrollera att sökvägen till indataetableringsfilen är giltig och att den angivna filen finns. |

| Det gick inte att hitta utdataprogrammappen som du angav. Ange en giltig sökväg till utdataprogrammet. | Kontrollera att den angivna utdatasökvägen är giltig och finns. |

| Utdataappen har inte .ipa-tillägget . | Endast appar med tilläggen .app och .ipa godkänns av App Wrapping Tool. Kontrollera att utdatafilen har ett giltigt tillägg. |

| Ett ogiltigt signeringscertifikat har angetts. Ange ett giltigt Apple-signeringscertifikat. | Kontrollera att du har laddat ned rätt signeringscertifikat från Apple-utvecklarportalen. Certifikatet kanske har upphört att gälla eller kanske saknar en offentlig eller privat nyckel. Om ditt Apple-certifikat och din etableringsprofil kan användas för att signera en app i Xcode korrekt är de giltiga för App Wrapping Tool. Kontrollera också att signeringscertifikatet har ett unikt namn i värddatorns nyckelring. Om det finns flera versioner av samma certifikat i nyckelringen kan det här felet returneras. |

| Indataprogrammet som du angav är ogiltigt. Ange ett giltigt program. | Kontrollera att du har ett giltigt iOS-program som har kompilerats som en .app- eller .ipa-fil. |

| Indataprogrammet som du angav är krypterat. Ange ett giltigt okrypterat program. | App Wrapping Tool stöder inte krypterade appar. Ange en okrypterad app. |

| Indataprogrammet som du angav har inte ett PIE-format (Position Independent Executable). Ange ett giltigt program i PIE-format. | PIE-appar (Position Independent Executable) kan läsas in på en slumpmässig minnesadress när de körs. Detta kan ha säkerhetsfördelar. Mer information om säkerhetsfördelar finns i dokumentationen för Apple Developer. |

| Den angivna indataappen har redan omslutits. Ange ett giltigt oöppnat program. | Du kan inte bearbeta en app som redan har bearbetats av verktyget. Om du vill bearbeta en app igen kör du verktyget med den ursprungliga versionen av appen. |

| Det angivna indataprogrammet är inte signerat. Ange ett giltigt signerat program. | Appomslutningsverktyget kräver att appar signeras. Läs utvecklardokumentationen för att lära dig hur du signerar en omsluten app. |

| Det angivna indataprogrammet måste ha formatet .ipa eller .app. | Endast .app- och .ipa-tillägg accepteras av appomslutningsverktyget. Kontrollera att indatafilen har ett giltigt tillägg och har kompilerats som en .app- eller .ipa-fil. |

| Den angivna indataappen har redan omslutits och har den senaste versionen av principmallen. | App Wrapping Tool skriver inte om en befintlig omsluten app med den senaste versionen av principmallen. |

| VARNING! Du har inte angett något SHA1-certifikatshash. Kontrollera att det omslutna programmet är signerat innan du distribuerar. | Kontrollera att du anger en giltig SHA1-hash som följer kommandoradsflaggan –c. |

Använd följande steg för att hämta loggar för dina omslutna program under felsökningen.

- Gå till iOS-inställningsappen på enheten och välj din LOB-app.

- Välj Microsoft Intune.

- Växla inställningen Visa diagnostikkonsol till På.

- Starta ditt LOB-program.

- Klicka på länken "Kom igång".

- Du kan nu skicka loggar direkt till Microsoft eller dela dem via ett annat program på enheten.

Anteckning

Loggningsfunktionen är aktiverad för appar som har omslutit med Intune App Wrapping Tool version 7.1.13 eller senare.

Din app kanske loggar användbar information till iOS-klientenhetskonsolen. Den här informationen är användbar när du har problem med programmet och behöver avgöra om problemet är relaterat till App Wrapping Tool eller själva appen. Använd följande steg för att hämta den här informationen:

Återskapa problemet genom att köra appen.

Samla in konsolens utdata genom att följa Apples instruktioner för felsökning av distribuerade iOS-appar.

Omslutna appar ger också användarna möjlighet att skicka loggar direkt från enheten via e-post när appen kraschar. Användare kan skicka loggarna till dig för att undersöka och vidarebefordra till Microsoft om det behövs.

App Wrapping Tool för iOS har vissa krav som måste uppfyllas för att garantera fullständig funktionalitet.

| Krav | Information |

|---|---|

| Etableringsprofil för iOS | Kontrollera att etableringsprofilen är giltig innan du inkluderar den. App Wrapping Tool kontrollerar inte om etableringsprofilen har upphört att gälla när en iOS-app bearbetas. Om en etableringsprofil har upphört att gälla kommer appomslutningsverktyget att innehålla etableringsprofilen som har upphört att gälla och du vet inte att det finns något problem förrän appen inte kan installeras på en iOS-enhet. |

| iOS-signeringscertifikat | Kontrollera att signeringscertifikatet är giltigt innan du anger det. Verktyget kontrollerar inte om ett certifikat har upphört att gälla vid bearbetning av iOS-appar. Om hashen för ett utgånget certifikat tillhandahålls bearbetas och signeras appen, men det går inte att installera den på enheterna. Kontrollera att certifikatet för signering av den omslutna appen har en matchning i etableringsprofilen. Verktyget verifierar inte om etableringsprofilen har en matchning för certifikatet som tillhandahålls för signering av det omslutna programmet. |

| Autentisering | En enhet måste ha en PIN-kod för att krypteringen ska fungera. Om du trycker på statusfältet på enheten på enheter som du har distribuerat en omsluten app till måste användaren logga in igen med ett arbets- eller skolkonto. Standardprincipen i en omsluten app är autentisering vid nystart. iOS hanterar alla externa meddelanden (till exempel ett telefonsamtal) genom att avsluta appen och sedan starta om den. |

Innan du omsluter din app kan du bevilja rättigheter för att ge appen ytterligare behörigheter och funktioner som överskrider vad en app vanligtvis kan göra. En berättigandefil används under kodsignering för att ange särskilda behörigheter i din app (till exempel åtkomst till en delad nyckelring). Specifika apptjänster som kallas funktioner aktiveras i Xcode under apputvecklingen. När funktionen är aktiverad återspeglas funktionerna i rättighetsfilen. Mer information om rättigheter och funktioner finns i Lägga till funktioner i iOS-utvecklarbiblioteket. En fullständig lista över funktioner som stöds finns i Funktioner som stöds.

| Funktion | Beskrivning | Rekommenderad vägledning |

|---|---|---|

| Appgrupper | Använd appgrupper för att tillåta att flera appar får åtkomst till delade containrar och tillåter ytterligare kommunikation mellan olika processer mellan appar. Om du vill aktivera appgrupper öppnar du fönstret Funktioner och klickar på PÅ i App Grupper. Du kan lägga till appgrupper eller välja befintliga. |

Använd omvänd DNS-notation när du använder App Grupper: group.com.companyName.AppGroup |

| Bakgrundslägen | Om du aktiverar bakgrundslägen kan din iOS-app fortsätta att köras i bakgrunden. | |

| Dataskydd | Dataskydd lägger till en säkerhetsnivå för filer som lagras på disk av din iOS-app. Dataskyddet använder den inbyggda krypteringsmaskinvaran som finns på specifika enheter för att lagra filer i ett krypterat format på disken. Din app måste etableras för att använda dataskydd. | |

| Köp i appen | Köp via app bäddar in en butik direkt i din app genom att du kan ansluta till butiken och på ett säkert sätt bearbeta betalningar från användaren. Du kan använda köp i appen för att samla in betalning för förbättrade funktioner eller för ytterligare innehåll som kan användas av din app. | |

| Delning av nyckelringar | Genom att aktivera delning av nyckelringar kan din app dela lösenord i nyckelringen med andra appar som utvecklats av ditt team. | Använd omvänd DNS-notation när du använder nyckelringsdelning: com.companyName.KeychainGroup |

| Personlig VPN | Aktivera personlig VPN så att din app kan skapa och styra en anpassad system-VPN-konfiguration med hjälp av ramverket för nätverkstillägg. | |

| Push-meddelanden | Med Apple Push Notification Service (APNs) kan en app som inte körs i förgrunden meddela användaren att den har information för användaren. | För att push-meddelanden ska fungera måste du använda en appspecifik etableringsprofil. Följ stegen i Apples utvecklardokumentation. |

| Konfiguration av trådlösa tillbehör | När du aktiverar konfiguration av trådlösa tillbehör läggs ramverket för externt tillbehör till i projektet och appen kan konfigurera MFi-Wi-Fi tillbehör. |

Aktivera funktioner i din app:

a. I Xcode går du till appens mål och klickar på Funktioner.

b. Aktivera lämpliga funktioner. Detaljerad information om varje funktion och hur du fastställer rätt värden finns i Lägga till funktioner i iOS-utvecklarbiblioteket.

c. Observera eventuella ID:t som du skapade under processen. Dessa kan också kallas

AppIdentifierPrefixvärdena.d. Skapa och signera din app som ska omslutas.

Aktivera berättiganden i din etableringsprofil:

a. Logga in på Apple Developer Member Center.

b. Skapa en etableringsprofil för din app. Anvisningar finns i Hämta förhandskraven för Intune App Wrapping Tool för iOS.

c. Aktivera samma rättigheter som du har i din app i din etableringsprofil. Du måste ange samma ID:t (värdena

AppIdentifierPrefix) som du angav under utvecklingen av din app.d. Slutför etableringsprofilguiden och ladda ned filen.

Kontrollera att du har uppfyllt alla krav och omslut sedan appen.

Om App Wrapping Tool för iOS visar ett berättigandefel kan du prova följande felsökningssteg.

| Fråga | Orsak | Åtgärd |

|---|---|---|

| Det gick inte att parsa berättiganden som genererats från indataprogrammet. | App Wrapping Tool kan inte läsa rättighetsfilen som extraherades från appen. Rättighetsfilen kan vara felaktigt formaterad. | Granska rättighetsfilen för din app. Följande instruktioner beskriver hur du gör det. När du inspekterar rättighetsfilen kontrollerar du om det finns någon felaktig syntax. Filen ska vara i XML-format. |

| Berättiganden saknas i etableringsprofilen (berättiganden saknas visas). Paketera om appen med en etableringsprofil som har dessa rättigheter. | Det finns ett matchningsfel mellan de rättigheter som är aktiverade i etableringsprofilen och de funktioner som är aktiverade i appen. Det här matchningsfelet gäller även för de ID:ar som är associerade med vissa funktioner (till exempel appgrupper och nyckelringsåtkomst). | I allmänhet kan du skapa en ny etableringsprofil som möjliggör samma funktioner som appen. När ID:t mellan profilen och appen inte matchar ersätter App Wrapping Tool ID:t om det går. Om du fortfarande får det här felet när du har skapat en ny etableringsprofil kan du prova att ta bort rättigheter från appen med hjälp av parametern -e (se Använda parametern -e för att ta bort rättigheter från en app). |

Så här granskar du befintliga rättigheter för en signerad app och etableringsprofil:

Leta upp .ipa-filen och ändra dess tillägg till .zip.

Expandera filen .zip. Då skapas en nyttolastmapp som innehåller ditt .app-paket.

Använd codesignverktyget för att kontrollera berättigandena i .app-paketet, där

YourApp.appär det faktiska namnet på ditt .app-paket.:Bashcodesign -d --entitlements :- "Payload/YourApp.app"Använd säkerhetsverktyget för att kontrollera berättigandena för appens inbäddade etableringsprofil, där

YourApp.appär det faktiska namnet på ditt .app-paket.Bashsecurity cms -D -i "Payload/YourApp.app/embedded.mobileprovision"

Det här kommandot tar bort alla aktiverade funktioner i appen som inte finns i rättighetsfilen. Om du tar bort funktioner som används av appen kan det bryta din app. Ett exempel på var du kan ta bort saknade funktioner finns i en leverantörsproducerad app som har alla funktioner som standard.

./IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager –i /<path of input app>/<app filename> -o /<path to output folder>/<app filename> –p /<path to provisioning profile> –c <SHA1 hash of the certificate> -e

Använd följande metodtips för säkerhet och sekretess när du använder App Wrapping Tool.

Signeringscertifikatet, etableringsprofilen och den verksamhetsspecifika app som du anger måste finnas på samma macOS-dator som du använder för att köra programhanteringsverktyget. Om filerna finns på en UNC-sökväg kontrollerar du att de är tillgängliga från macOS-datorn. Sökvägen måste skyddas via IPsec- eller SMB-signering.

Det omslutna programmet som importeras till administrationscentret ska finnas på samma dator som du kör verktyget på. Om filen finns på en UNC-sökväg kontrollerar du att den är tillgänglig på den dator som kör administrationscentret. Sökvägen måste skyddas via IPsec- eller SMB-signering.

Miljön där App Wrapping Tool laddas ned från GitHub-lagringsplatsen måste skyddas via IPsec- eller SMB-signering.

Den app som du bearbetar måste komma från en tillförlitlig källa för att säkerställa skydd mot attacker.

Kontrollera att utdatamappen som du anger i App Wrapping Tool är skyddad, särskilt om det är en fjärrmapp.

iOS-appar som innehåller en dialogruta för filuppladdning kan tillåta användare att kringgå, klippa ut, kopiera och klistra in begränsningar som tillämpas på appen. En användare kan till exempel använda dialogrutan filuppladdning för att ladda upp en skärmbild av appdata.

När du övervakar dokumentmappen på enheten från en omsluten app kan du se en mapp med namnet .msftintuneapplauncher. Om du ändrar eller tar bort den här filen kan det påverka hur begränsade appar fungerar korrekt.

Genom att registrera anpassade URL-scheman kan specifika URL:er omdirigeras till din app. Med iOS och iPadOS kan flera appar registrera samma anpassade URL-schema och operativsystemet avgör vilket program som anropas. I Apple-dokumentationen Definiera ett anpassat URL-schema för din app finns rekommendationer för att undvika anpassade url-schemakollisioner och säkerhetsriktlinjer för hantering av felaktiga URL:er.