Konfigurera och använda PKCS-certifikat med Intune

Microsoft Intune stöder användning av PKCS-certifikat (private and public key pair). Den här artikeln granskar vad som krävs för att använda PKCS-certifikat med Intune, inklusive export av ett PKCS-certifikat och lägger sedan till det i en Intune-enhetskonfigurationsprofil.

Microsoft Intune innehåller inbyggda inställningar för att använda PKCS-certifikat för åtkomst och autentisering till organisationens resurser. Certifikat autentiserar och skyddar åtkomsten till företagets resurser, till exempel ett VPN- eller WiFi-nätverk. Du distribuerar de här inställningarna till enheter med hjälp av enhetskonfigurationsprofiler i Intune.

Information om hur du använder importerade PKCS-certifikat finns i Importerade PFX-certifikat.

Tips

PKCS-certifikatprofiler stöds för fjärrskrivbord med flera sessioner i Windows Enterprise.

Krav

Om du vill använda PKCS-certifikat med Intune behöver du följande infrastruktur:

Active Directory-domän:

Alla servrar som anges i det här avsnittet måste vara anslutna till active directory-domänen.Mer information om hur du installerar och konfigurerar Active Directory Domain Services (AD DS) finns i DESIGN och planering för AD DS.

Certifikatutfärdare:

En certifikatutfärdare för företag (CA).Information om hur du installerar och konfigurerar Active Directory Certificate Services (AD CS) finns i Steg-för-steg-guide för Active Directory Certificate Services.

Varning

Intune kräver att du kör AD CS med en certifikatutfärdare för företag (CA), inte en fristående certifikatutfärdare.

En klient:

Så här ansluter du till företagscertifikatet.Rotcertifikat:

En exporterad kopia av rotcertifikatet från din Företagscertifikatutfärdare.Certifikatanslutning för Microsoft Intune:

Information om certifikatanslutningsappen finns i:

Exportera rotcertifikatet från företagscertifikatutfärdare

För att autentisera en enhet med VPN, WiFi eller andra resurser behöver en enhet ett rotcertifikat eller mellanliggande CA-certifikat. Följande steg beskriver hur du hämtar det certifikat som krävs från din Enterprise CA.

Använd en kommandorad:

Logga in på rotcertifikatutfärdarservern med administratörskontot.

Gå till Starta>körning och ange sedan Cmd för att öppna kommandotolken.

Ange certutil -ca.cert ca_name.cer för att exportera rotcertifikatet som en fil med namnet ca_name.cer.

Konfigurera certifikatmallar på certifikatutfärdare

Logga in på din Enterprise CA med ett konto som har administratörsbehörighet.

Öppna konsolen Certifikatutfärdare , högerklicka på Certifikatmallar och välj Hantera.

Leta upp mallen Användarcertifikat , högerklicka på den och välj Duplicera mall för att öppna Egenskaper för ny mall.

Obs!

För scenarier med S/MIME-e-postsignering och kryptering använder många administratörer separata certifikat för signering och kryptering. Om du använder Microsoft Active Directory Certificate Services kan du använda mallen Endast Exchange-signatur för S/MIME-certifikat för e-postsignering och Exchange-användarmallen för S/MIME-krypteringscertifikat. Om du använder en tredjepartscertifikatutfärdare föreslås det att du går igenom deras vägledning för att konfigurera signerings- och krypteringsmallar.

På fliken Kompatibilitet :

- Ange Certifikatutfärdare till Windows Server 2008 R2

- Ange Certifikatmottagare till Windows 7/Server 2008 R2

På fliken Allmänt :

- ange mallens visningsnamn till något meningsfullt för dig.

- Avmarkera Publicera certifikat i Active Directory.

Varning

Mallnamnet är som standard samma som mallens visningsnamnutan blanksteg. Anteckna mallnamnet. Du behöver det senare.

I Hantering av begäranden väljer du Tillåt att privat nyckel exporteras.

Obs!

Till skillnad från SCEP genereras certifikatets privata nyckel på servern där certifikatanslutningsappen är installerad och inte på enheten med PKCS. Certifikatmallen måste tillåta att den privata nyckeln exporteras så att anslutningsappen kan exportera PFX-certifikatet och skicka det till enheten.

När certifikaten installeras på själva enheten markeras den privata nyckeln som inte exporterbar.

I Kryptografi bekräftar du att minsta nyckelstorlek är inställd på 2048.

Windows- och Android-enheter stöder användning av 4 096-bitars nyckelstorlek med en PKCS-certifikatprofil. Om du vill använda den här nyckelstorleken anger du 4096 som Minsta nyckelstorlek.

Obs!

För Windows-enheter stöds 4096-bitars nyckellagring endast i KSP ( Software Key Storage Provider ). Följande stöder inte lagring av nycklar av den här storleken:

- TPM för maskinvara (Trusted Platform Module). Som en tillfällig lösning kan du använda Programvaru-KSP för nyckellagring.

- Windows Hello för företag. Det finns ingen lösning för Windows Hello för företag just nu.

I Ämnesnamn väljer du Ange i begäran.

I Tillägg bekräftar du att du ser Kryptera filsystem, säker e-post och klientautentisering under Programprinciper.

Viktigt

För iOS/iPadOS-certifikatmallar går du till fliken Tillägg , uppdaterar Nyckelanvändning och bekräftar att Signatur är bevis på ursprung inte har valts.

I Säkerhet:

- (Obligatoriskt): Lägg till datorkontot för servern där du installerar certifikatanslutningsappen för Microsoft Intune. Tillåt läs- ochregistreringsbehörigheter för det här kontot.

- (Valfritt men rekommenderas): Ta bort gruppen Domänanvändare från listan över grupper eller användarnamn som tillåts för den här mallen genom att välja gruppen Domänanvändare och välja Ta bort. Granska de andra posterna i Grupper eller användarnamn för behörigheter och tillämplighet för din miljö.

Spara certifikatmallen genom att välja Använd>OK . Stäng konsolen Certifikatmallar.

I konsolen Certifikatutfärdarehögerklickar du på Certifikatmallar>Ny>certifikatmall att utfärda. Välj den mall som du skapade i föregående steg. Välj OK.

Använd följande steg för att servern ska hantera certifikat för registrerade enheter och användare:

- Högerklicka på certifikatutfärdare och välj Egenskaper.

- På fliken Säkerhet lägger du till datorkontot för den server där du kör anslutningsappen.

- Bevilja problem och hantera certifikat och begära certifikat Tillåt behörigheter till datorkontot.

Logga ut från enterprise-CA:en.

Ladda ned, installera och konfigurera certifikatanslutningsappen för Microsoft Intune

Mer information finns i Installera och konfigurera certifikatanslutningsappen för Microsoft Intune.

Skapa en betrodd certifikatprofil

Logga in på Microsoft Intune administrationscenter.

Välj och gå till Enheter>Hantera enheter>Konfiguration>Skapa.

Ange följande egenskaper:

-

Plattform: Välj plattform för de enheter som ska ta emot den här profilen.

- Android-enhetsadministratör

- Android Enterprise:

- Fullständigt hanterad

- Hängiven

- Corporate-Owned arbetsprofil

- Personally-Owned arbetsprofil

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil: Välj Betrott certifikat. Eller välj Mallar>Betrott certifikat.

-

Plattform: Välj plattform för de enheter som ska ta emot den här profilen.

Välj Skapa.

Ange följande egenskaper i Grundinställningar:

- Namn: Ange ett beskrivande namn på profilen. Namnge dina profiler så att du enkelt kan identifiera dem senare. Ett exempel på ett bra profilnamn är Anpassad OMA-URI VPN-profil för Android för hela företaget.

- Beskrivning: Ange en beskrivning för profilen. Denna inställning är valfri, men rekommenderas.

Välj Nästa.

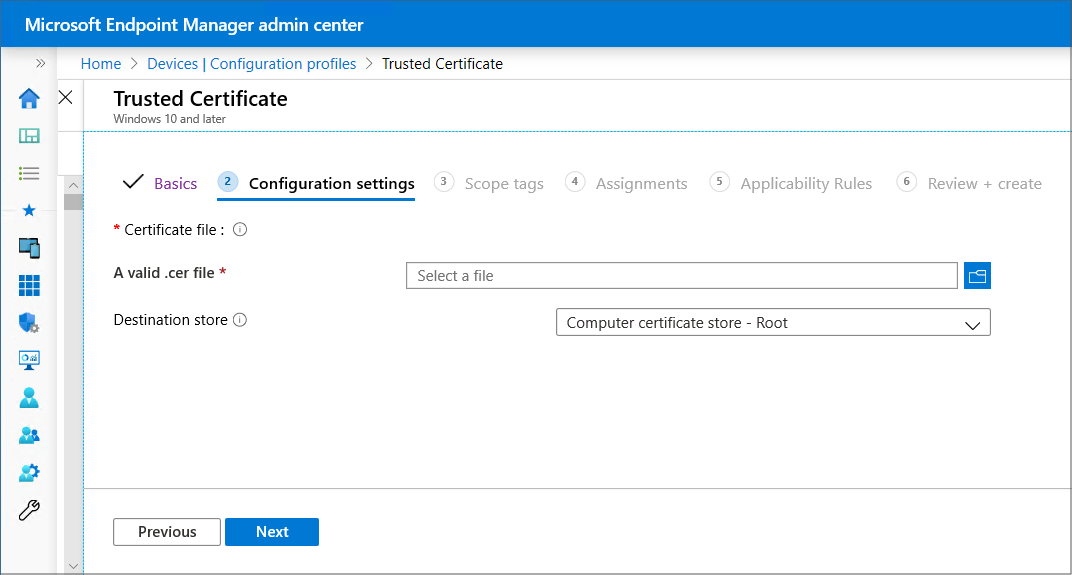

I Konfigurationsinställningar anger du den .cer filen för rotcertifikatutfärdarcertifikatet som du tidigare exporterade.

Obs!

Beroende på vilken plattform du valde i steg 3 kan det hända att du har möjlighet att välja målarkivet för certifikatet.

Välj Nästa.

I Tilldelningar väljer du den eller de användar- eller enhetsgrupper som ska tilldelas profilen. Mer detaljerad information finns i Skapa filter i Microsoft Intune och tillämpa dem genom att välja Redigera filter.

Planera att distribuera den här certifikatprofilen till samma grupper som tar emot PKCS-certifikatprofilen och som tar emot en konfigurationsprofil som en Wi-Fi profil som använder certifikatet. Mer information om att tilldela profiler finns i Tilldela användar- och enhetsprofiler.

Välj Nästa.

(Gäller endast Windows 10/11) I Tillämplighetsregler anger du tillämplighetsregler för att förfina tilldelningen av den här profilen. Du kan välja att tilldela eller inte tilldela profilen baserat på operativsystemets utgåva eller version av en enhet.

Mer information finns i Tillämplighetsregler i Skapa en enhetsprofil i Microsoft Intune.

Granska inställningarna under Granska + skapa. När du väljer Skapa sparas dina ändringar och profilen tilldelas. Principen visas också i profillistan.

Skapa en PKCS-certifikatprofil

Viktigt

Microsoft Intune avslutar stödet för hantering av Android-enhetsadministratörer på enheter med åtkomst till Google Mobile Services (GMS) den 31 december 2024. Efter det datumet är enhetsregistrering, teknisk support, felkorrigeringar och säkerhetskorrigeringar otillgängliga. Om du för närvarande använder hantering av enhetsadministratörer rekommenderar vi att du växlar till ett annat Android-hanteringsalternativ i Intune innan supporten upphör. Mer information finns i Avsluta stödet för Android-enhetsadministratör på GMS-enheter.

Logga in på Microsoft Intune administrationscenter.

Välj och gå till Enheter>Hantera enheter>Konfiguration>Skapa.

Ange följande egenskaper:

-

Plattform: Välj plattform för dina enheter. Dina alternativ:

- Android-enhetsadministratör

- Android Enterprise:

- Fullständigt hanterad

- Hängiven

- Corporate-Owned arbetsprofil

- Personally-Owned arbetsprofil

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil: Välj PKCS-certifikat. Eller välj PKCS-certifikat för mallar>.

Obs!

På enheter med en Android Enterprise-profil visas inte certifikat som installerats med en PKCS-certifikatprofil på enheten. Kontrollera statusen för profilen i Intune-administrationscentret för att bekräfta lyckad certifikatdistribution.

-

Plattform: Välj plattform för dina enheter. Dina alternativ:

Välj Skapa.

Ange följande egenskaper i Grundinställningar:

- Namn: Ange ett beskrivande namn på profilen. Namnge dina profiler så att du enkelt kan identifiera dem senare. Ett bra profilnamn är till exempel PKCS-profil för hela företaget.

- Beskrivning: Ange en beskrivning för profilen. Denna inställning är valfri, men rekommenderas.

Välj Nästa.

Under Konfigurationsinställningar visas olika inställningar som du kan konfigurera beroende på vilken plattform du väljer. Välj din plattform för detaljerade inställningar:

- Android-enhetsadministratör

- Android enterprise

- iOS/iPadOS

- Windows 10/11

Inställning Plattform Information Tröskelvärde för förnyelse (%) - Alla

Rekommenderat är 20 % Certifikatets giltighetsperiod - Alla

Om du inte har ändrat certifikatmallen kan det här alternativet vara inställt på ett år.

Använd en giltighetsperiod på fem dagar eller upp till 24 månader. När giltighetsperioden är mindre än fem dagar är det hög sannolikhet att certifikatet går in i ett tillstånd som snart upphört att gälla eller har upphört att gälla, vilket kan göra att MDM-agenten på enheter avvisar certifikatet innan det installeras.Nyckellagringsprovider (KSP) - Windows 10/11

För Windows väljer du var nycklarna ska lagras på enheten. Certifikatutfärdare - Alla

Visar det interna fullständigt kvalificerade domännamnet (FQDN) för din Enterprise CA. Certifikatutfärdarnamn - Alla

Visar namnet på din företagscertifikatutfärdare, till exempel "Contoso-certifikatutfärdare". Certifikatmallens namn - Alla

Visar namnet på certifikatmallen. Certifikattyp - Android Enterprise (företagsägd och Personally-Owned arbetsprofil)

- iOS

- macOS

- Windows 10/11

Välj en typ: - Användarcertifikat kan innehålla både användar- och enhetsattribut i certifikatets ämne och alternativt ämnesnamn (SAN).

-

Enhetscertifikat kan bara innehålla enhetsattribut i certifikatets ämne och SAN. Använd Enhet för scenarier som användarlösa enheter, till exempel helskärmslägen eller andra delade enheter.

Den här markeringen påverkar formatet Ämnesnamn.

Format för ämnesnamn - Alla

Mer information om hur du konfigurerar format för ämnesnamn finns i Format för ämnesnamn senare i den här artikeln.

För följande plattformar bestäms formatet Ämnesnamn av certifikattypen:- Android Enterprise (arbetsprofil)

- iOS

- macOS

- Windows 10/11

Alternativt namn på certifikatmottagare - Alla

För Attribut väljer du Användarens huvudnamn (UPN) om inget annat krävs, konfigurerar ett motsvarande värde och väljer sedan Lägg till.

Du kan använda variabler eller statisk text för SAN för båda certifikattyperna. Användning av en variabel krävs inte.

Mer information finns i Format för ämnesnamn senare i den här artikeln.Utökad nyckelanvändning - Android-enhetsadministratör

- Android Enterprise (enhetsägare, företagsägd och Personally-Owned arbetsprofil)

- Windows 10/11

Certifikat kräver vanligtvis klientautentisering så att användaren eller enheten kan autentisera till en server. Ge alla appar åtkomst till privat nyckel - macOS

Ställ in på Aktivera för att ge appar som har konfigurerats för den associerade mac-enheten åtkomst till PKCS-certifikatets privata nyckel.

Mer information om den här inställningen finns i AllowAllAppsAccess avsnittet Certifikatnyttolast i Referens för konfigurationsprofil i Apple-utvecklardokumentationen.Rotcertifikat - Android-enhetsadministratör

- Android Enterprise (enhetsägare, företagsägd och Personally-Owned arbetsprofil)

Välj en certifikatprofil för rotcertifikatutfärdare som tidigare har tilldelats. Det här steget gäller endast för Android Enterprise-enhetsprofiler för fullständigt hanterad, dedikerad och Corporate-Owned arbetsprofil.

I Appar konfigurerar du Certifikatåtkomst för att hantera hur certifikatåtkomst beviljas till program. Välj mellan:

- Kräv användargodkännande för appar(standard) – Användarna måste godkänna användning av ett certifikat av alla program.

- Bevilja tyst för specifika appar (kräver användargodkännande för andra appar) – Med det här alternativet väljer du Lägg till appar och väljer sedan en eller flera appar som tyst kommer att använda certifikatet utan användarinteraktion.

Välj Nästa.

Under Tilldelningar väljer du de användare eller grupper som ska ta emot din profil. Planera att distribuera den här certifikatprofilen till samma grupper som tar emot den betrodda certifikatprofilen och som tar emot en konfigurationsprofil som en Wi-Fi profil som använder certifikatet. Mer information om att tilldela profiler finns i Tilldela användar- och enhetsprofiler.

Välj Nästa.

Granska inställningarna under Granska + skapa. När du väljer Skapa sparas dina ändringar och profilen tilldelas. Principen visas också i profillistan.

Format för ämnesnamn

När du skapar en PKCS-certifikatprofil för följande plattformar beror alternativen för ämnesnamnformatet på vilken certifikattyp du väljer, antingen Användare eller Enhet.

Plattformar:

- Android Enterprise (företagsägd och Personally-Owned arbetsprofil)

- iOS

- macOS

- Windows 10/11

Obs!

Det finns ett känt problem med att använda PKCS för att hämta certifikat , vilket är samma problem som för SCEP när ämnesnamnet i den resulterande certifikatsigneringsbegäran (CSR) innehåller något av följande tecken som ett undantaget tecken (fortsätter med ett omvänt snedstreck \):

- +

- ;

- ,

- =

Obs!

Från och med Android 12 stöder Android inte längre användning av följande maskinvaruidentifierare för personligt ägda arbetsprofilenheter :

- Serienummer

- IMEI

- MEID

Intune-certifikatprofiler för personligt ägda arbetsprofilenheter som förlitar sig på dessa variabler i ämnesnamnet eller SAN kan inte etablera ett certifikat på enheter som kör Android 12 eller senare vid den tidpunkt då enheten registrerades med Intune. Enheter som registrerades före uppgraderingen till Android 12 kan fortfarande ta emot certifikat så länge Intune tidigare har hämtat enheternas maskinvaruidentifierare.

Mer information om detta och andra ändringar som introducerats med Android 12 finns i blogginlägget Android Day Zero Support för Microsoft Endpoint Manager .

Typ av användarcertifikat

Formatalternativen för formatet Ämnesnamn innehåller två variabler: Eget namn (CN) och E-post (E). E-post (E) anges vanligtvis med variabeln {{EmailAddress}}. Exempel: E={{EmailAddress}}Eget namn (CN) kan anges till någon av följande variabler:

CN={{UserName}}: Användarens användarnamn, till exempel Jane Doe.

CN={{UserPrincipalName}}: Användarens huvudnamn, till exempel janedoe@contoso.com.

CN={{AAD_Device_ID}}: Ett ID som tilldelas när du registrerar en enhet i Microsoft Entra-ID. Det här ID:t används vanligtvis för att autentisera med Microsoft Entra-ID.

CN={{DeviceId}}: Ett ID som tilldelas när du registrerar en enhet i Intune.

CN={{SERIALNUMBER}}: Det unika serienumret (SN) som vanligtvis används av tillverkaren för att identifiera en enhet.

CN={{IMEINumber}}: Det unika IMEI-nummer (International Mobile Equipment Identity) som används för att identifiera en mobiltelefon.

CN={{OnPrem_Distinguished_Name}}: En sekvens med relativa unika namn avgränsade med kommatecken, till exempel CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Om du vill använda variabeln {{OnPrem_Distinguished_Name}} måste du synkronisera användarattributet onpremisesdistinguishedname med hjälp av Microsoft Entra Connect till ditt Microsoft Entra-ID.

CN={{onPremisesSamAccountName}}: Administratörer kan synkronisera attributet samAccountName från Active Directory till Microsoft Entra ID med hjälp av Microsoft Entra Connect till ett attribut som heter onPremisesSamAccountName. Intune kan ersätta variabeln som en del av en certifikatutfärdarbegäran i ämnet för ett certifikat. Attributet samAccountName är användarens inloggningsnamn som används för att stödja klienter och servrar från en tidigare version av Windows (före Windows 2000). Formatet för användarens inloggningsnamn är: DomainName\testUser eller endast testUser.

Om du vill använda variabeln {{onPremisesSamAccountName}} måste du synkronisera användarattributet onPremisesSamAccountName med hjälp av Microsoft Entra Connect till ditt Microsoft Entra-ID.

Alla enhetsvariabler som anges i följande avsnitt enhetscertifikattyp kan också användas i användarcertifikatets ämnesnamn.

Genom att använda en kombination av en eller flera av dessa variabler och statiska textsträngar kan du skapa ett anpassat format för ämnesnamn, till exempel: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Det exemplet innehåller ett format för ämnesnamn som använder variablerna CN och E och strängar för värden för organisationsenhet, organisation, plats, delstat och land. Funktionen CertStrToName beskriver den här funktionen och dess strängar som stöds.

Användarattribut stöds inte för enheter som inte har användarassociationer, till exempel enheter som har registrerats som dedikerade Android Enterprise. En profil som till exempel använder CN={{UserPrincipalName}} i ämnet eller SAN kan inte hämta användarens huvudnamn när det inte finns någon användare på enheten.

Typ av enhetscertifikat

Formatalternativen för formatet Ämnesnamn innehåller följande variabler:- {{AAD_Device_ID}}

- {{DeviceId}} – det här är Intune-enhets-ID:t

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Gäller endast för Windows- och domänanslutna enheter)

- {{MEID}}

Du kan ange dessa variabler, följt av texten för variabeln, i textrutan. Till exempel kan det gemensamma namnet för en enhet med namnet Device1 läggas till som CN={{DeviceName}}Device1.

Viktigt

- När du anger en variabel omger du variabelnamnet inom klammerparenteser { } enligt exemplet för att undvika ett fel.

- Enhetsegenskaper som används i ämnet eller SAN för ett enhetscertifikat, till exempel IMEI, SerialNumber och FullyQualifiedDomainName, är egenskaper som kan förfalskas av en person med åtkomst till enheten.

- En enhet måste ha stöd för alla variabler som anges i en certifikatprofil för att profilen ska kunna installeras på den enheten. Om till exempel {{IMEI}} används i ämnesnamnet för en SCEP-profil och tilldelas till en enhet som inte har ett IMEI-nummer kan profilen inte installeras.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för