Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Microsoft Tunnel Gateway installeras i en container på en Linux-server som körs antingen lokalt eller i molnet. Beroende på din miljö och infrastruktur kan andra konfigurationer och programvara som Azure ExpressRoute behövas.

Innan du påbörjar installationen måste du utföra följande uppgifter:

- Granska och konfigurera förutsättningar för Microsoft Tunnel.

- Kör beredskapsverktyget för Microsoft Tunnel för att bekräfta att din miljö är redo att stödja användningen av tunneln.

När dina förutsättningar är klara går du tillbaka till den här artikeln för att påbörja installationen och konfigurationen av tunneln.

Skapa en serverkonfiguration

Med hjälp av en serverkonfiguration kan du skapa en konfiguration en gång och ha den konfigurationen som används av flera servrar. Konfigurationen omfattar IP-adressintervall, DNS-servrar och regler för delade tunnlar. Senare tilldelar du en serverkonfiguration till en plats, som automatiskt tillämpar serverkonfigurationen på varje server som ansluter till platsen.

Så här skapar du en serverkonfiguration

Logga in på Microsoft Intune administrationscenter>För klientorganisationsadministration>>väljer dufliken>ServerkonfigurationerSkapa ny.

På fliken Grundläggande anger du namn och beskrivning(valfritt) och väljer Nästa.

På fliken Inställningar konfigurerar du följande objekt:

IP-adressintervall: IP-adresser inom det här intervallet hyrs ut till enheter när de ansluter till Tunnel Gateway. Det angivna IP-adressintervallet för tunnelklienten får inte vara i konflikt med ett lokalt nätverksintervall.

- Överväg att använda APIPA-intervallet (Automatic Private IP Addressing) på 169.254.0.0/16, eftersom det här intervallet undviker konflikter med andra företagsnätverk.

- Om klientens IP-adressintervall står i konflikt med målet använder det loopback-adressen och kommunicerar inte med företagsnätverket.

- Du kan välja vilket klient-IP-adressintervall som helst som du vill använda om det inte står i konflikt med företagets nätverks IP-adressintervall.

Serverport: Ange den port som servern lyssnar efter anslutningar.

DNS-servrar: Dessa servrar används när en DNS-begäran kommer från en enhet som ansluter till Tunnel Gateway.

DNS-suffixsökning(valfritt): Den här domänen tillhandahålls till klienter som standarddomän när de ansluter till Tunnel Gateway.

Inaktivera UDP-Connections(valfritt): När du väljer det ansluter klienter endast till VPN-servern med TCP-anslutningar. Eftersom den fristående tunnelklienten kräver användning av UDP markerar du kryssrutan för att inaktivera UDP-anslutningar först när du har konfigurerat dina enheter att använda Microsoft Defender för Endpoint som tunnelklientapp.

På fliken Inställningar konfigurerar du även regler för delade tunnlar, som är valfria.

Du kan inkludera eller exkludera adresser. Inkluderade adresser dirigeras till Tunnel Gateway. Exkluderade adresser dirigeras inte till Tunnel Gateway. Du kan till exempel konfigurera en inkluderingsregel för 255.255.0.0 eller 192.168.0.0/16.

Använd följande alternativ för att inkludera eller exkludera adresser:

- IP-intervall som ska inkluderas

- IP-intervall som ska undantas

Obs!

Använd inte ett IP-intervall som anger 0.0.0.0 i någon av inkluderings- eller exkluderingsadresserna. Tunnel Gateway kan inte dirigera trafik när det här intervallet används.

På fliken Granska + skapa granskar du konfigurationen och väljer sedan Skapa för att spara den.

Obs!

Som standard förblir varje VPN-session aktiv i endast 3 600 sekunder (en timme) innan den kopplas från (en ny session upprättas omedelbart om klienten är inställd på att använda AlwaysOn VPN).

Du kan dock ändra tidsgränsvärdet för sessionen tillsammans med andra inställningar för serverkonfiguration med hjälp av graph-anrop (microsoftTunnelConfiguration) Mer information finns i Ändra tidsgränsen för VPN-sessionen för tunnelservrar senare i den här artikeln.

Skapa en webbplats

Platser är logiska grupper av servrar som är värdar för Microsoft Tunnel. Du tilldelar en serverkonfiguration till varje plats som du skapar. Den konfigurationen tillämpas på varje server som ansluter till platsen.

Så här skapar du en platskonfiguration

Logga in på Microsoft Intune administrationscenter>För klientorganisationsadministration>>väljer du fliken>WebbplatserSkapa.

I fönstret Skapa en webbplats anger du följande egenskaper:

Namn: Ange ett namn för den här webbplatsen.

Beskrivning: Om du vill kan du ange en egen beskrivning av webbplatsen.

Offentlig IP-adress eller FQDN: Ange en offentlig IP-adress eller FQDN, som är anslutningspunkten för enheter som använder tunneln. Den här IP-adressen eller det fullständiga domännamnet kan identifiera en enskild server eller en belastningsutjämningsserver. IP-adressen eller FQDN måste kunna matchas i offentlig DNS och den matchade IP-adressen måste vara offentligt dirigerbar.

Serverkonfiguration: Om du vill välja en serverkonfiguration som ska associeras med den här platsen använder du listrutan.

URL för intern nätverksåtkomstkontroll: Ange en HTTP- eller HTTPS-URL för en plats i det interna nätverket. Var femte minut försöker varje server som har tilldelats den här webbplatsen att komma åt URL:en för att bekräfta att den har åtkomst till ditt interna nätverk. Servrar rapporterar status för den här kontrollen som tillgänglighet för internt nätverk på fliken Hälsokontroll för servrar.

Uppgradera servrar automatiskt på den här platsen: Om ja, uppgraderar servrar automatiskt när en uppgradering är tillgänglig. Om Nej är uppgraderingen manuell och en administratör måste godkänna en uppgradering innan den kan starta.

Mer information finns i Uppgradera Microsoft Tunnel.

Begränsa serveruppgraderingar till underhållsperiod: Om ja, kan serveruppgraderingar för den här platsen bara starta mellan den angivna starttiden och sluttiden. Det måste vara minst en timme mellan starttiden och sluttiden. När värdet är Nej finns det ingen underhållsperiod och uppgraderingar startar så snart som möjligt beroende på hur Servrar för automatisk uppgradering på den här platsen konfigureras.

När värdet är Ja konfigurerar du följande alternativ:

- Tidszon – Den tidszon som du väljer avgör när underhållsperioden startar och slutar på alla servrar på platsen, oavsett tidszonen för enskilda servrar.

- Starttid – Ange den tidigaste tid som uppgraderingscykeln kan starta, baserat på den tidszon som du har valt.

- Sluttid – Ange den senaste tiden som uppgraderingscykeln kan starta, baserat på den tidszon som du har valt. Uppgraderingscykler som startar före den här tiden fortsätter att köras och kan slutföras efter den här tiden.

Mer information finns i Uppgradera Microsoft Tunnel.

Välj Skapa för att spara webbplatsen.

Installera Microsoft Tunnel Gateway

Innan du installerar Microsoft Tunnel Gateway på en Linux-server konfigurerar du klientorganisationen med minst en serverkonfiguration och skapar sedan en plats. Senare anger du den plats som en server ansluter till när du installerar tunneln på den servern.

Med en serverkonfiguration och en plats kan du sedan använda följande procedur för att installera Microsoft Tunnel Gateway.

Men om du planerar att installera Microsoft Tunnel Gateway till en rotlös Podman-container kan du läsa Använda en rotlös Podman-container innan du påbörjar installationen. Det länkade avsnittet beskriver ytterligare krav och en modifierad kommandorad för installationsskriptet. När de extra förutsättningarna har konfigurerats kan du gå tillbaka hit för att fortsätta med följande installationsprocedur.

Använda skriptet för att installera Microsoft Tunnel

Ladda ned installationsskriptet för Microsoft Tunnel med någon av följande metoder:

Ladda ned verktyget direkt med hjälp av en webbläsare. Gå till för att https://aka.ms/microsofttunneldownload ladda ned filen mstunnel-setup.

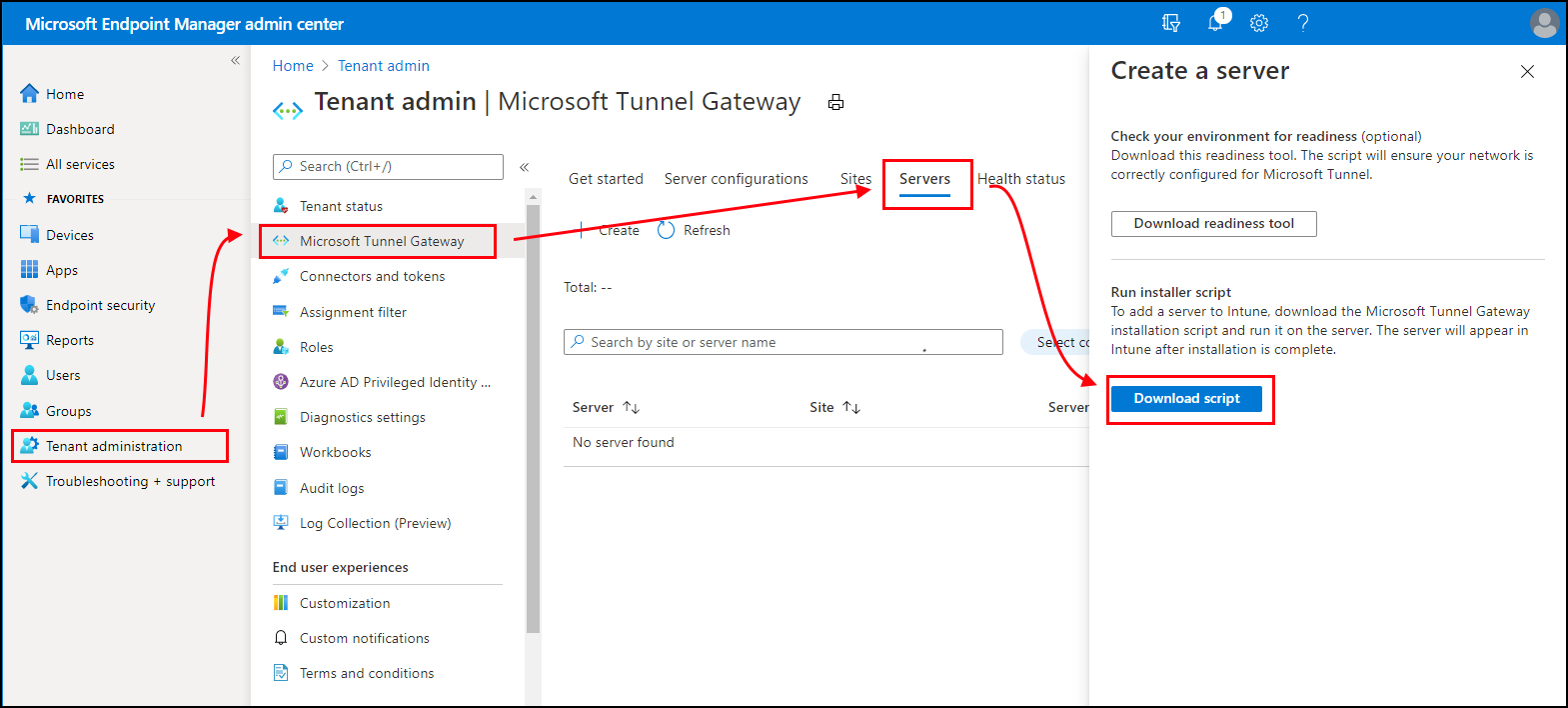

Logga in på Microsoft Intune administrationscenter>för klientorganisationsadministration>Microsoft Tunnel Gateway, välj fliken Servrar, välj Skapa för att öppna fönstret Skapa en server och välj sedan Ladda ned skript.

Använd ett Linux-kommando för att ladda ned tunnelprogramvaran direkt. På den server där du installerar tunneln kan du till exempel använda wget eller curl för att öppna länken https://aka.ms/microsofttunneldownload.

Om du till exempel vill använda wget - och logginformation till mstunnel-setup under nedladdningen kör du

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload

Starta serverinstallationen genom att köra skriptet som rot. Du kan till exempel använda följande kommandorad:

sudo ./mstunnel-setup. Skriptet installerar alltid den senaste versionen av Microsoft Tunnel.Viktigt

Om du installerar Tunnel till en rotlös Podman-container använder du följande ändrade kommandorad för att starta skriptet:

mst_rootless_mode=1 ./mstunnel-setupSå här ser du detaljerade konsolutdata under registreringsprocessen för tunnel- och installationsagenten:

Kör

export mst_verbose_log="true"innan du kör skriptet ./mstunnel-setup . Bekräfta att utförlig loggning är aktiverat genom att köraexport.När installationen är klar redigerar du miljöfilen /etc/mstunnel/env.sh för att lägga till en ny rad:

mst_verbose_log="true". När du har lagt till raden kör dumst-cli server restartför att starta om servern.

Viktigt

För det amerikanska myndighetsmolnet måste kommandoraden referera till regeringens molnmiljö. Det gör du genom att köra följande kommandon för att lägga till intune_env=FXP på kommandoraden:

- Springa

sudo ./mstunnel-setup - Springa

sudo intune_env=FXP ./mstunnel-setup

Tips

Om du stoppar installationen och skriptet kan du starta om det genom att köra kommandoraden igen. Installationen fortsätter där du slutade.

När du startar skriptet hämtar det containeravbildningar från Microsoft Tunnel Gateway-containeravbildningar från Intune-tjänsten och skapar nödvändiga mappar och filer på servern.

Under installationen uppmanas du att utföra flera administratörsuppgifter i skriptet.

När du uppmanas av skriptet godkänner du licensavtalet (EULA).

Granska och konfigurera variabler i följande filer för att stödja din miljö.

- Miljöfil: /etc/mstunnel/env.sh. Mer information om dessa variabler finns i artikeln Miljövariabler i referensen för Microsoft Tunnel.

När du uppmanas till det kopierar du hela kedjan av din TLS-certifikatfil (Transport Layer Security) till Linux-servern. Skriptet visar rätt plats att använda på Linux-servern.

TLS-certifikatet skyddar anslutningen mellan de enheter som använder tunneln och Tunnel Gateway-slutpunkten. Certifikatet måste ha IP-adressen eller FQDN för Tunnel Gateway-servern i dess SAN.

Den privata nyckeln är fortfarande tillgänglig på den dator där du skapar certifikatsigneringsbegäran för TLS-certifikatet. Den här filen måste exporteras med namnet site.key.

Installera TLS-certifikatet och den privata nyckeln. Använd följande vägledning som matchar filformatet:

PFX:

- Certifikatfilens namn måste vara site.pfx. Kopiera certifikatfilen till /etc/mstunnel/private/site.pfx.

PEM:

Den fullständiga kedjan (rot, mellanliggande, slutentitet) måste finnas i en enda fil med namnet site.crt. Om du använder ett certifikat som utfärdats av en offentlig provider som Digicert kan du välja att ladda ned hela kedjan som en enda .pem-fil.

Certifikatfilens namn måste vara *site.crt. Kopiera det fullständiga kedjecertifikatet till /etc/mstunnel/certs/site.crt. Till exempel:

cp [full path to cert] /etc/mstunnel/certs/site.crtDu kan också skapa en länk till det fullständiga kedjecertifikatet i /etc/mstunnel/certs/site.crt. Till exempel:

ln -s [full path to cert] /etc/mstunnel/certs/site.crtKopiera den privata nyckelfilen till /etc/mstunnel/private/site.key. Till exempel:

cp [full path to key] /etc/mstunnel/private/site.keyDu kan också skapa en länk till den privata nyckelfilen i /etc/mstunnel/private/site.key. Till exempel:

ln -s [full path to key file] /etc/mstunnel/private/site.keyDen här nyckeln ska inte krypteras med ett lösenord. Filnamnet för den privata nyckeln måste vara site.key.

När installationen har installerat certifikatet och skapat Tunnel Gateway-tjänsterna uppmanas du att logga in och autentisera med Intune. Användarkontot måste tilldelas behörigheter som motsvarar Intune-administratören. Kontot som du använder för att slutföra autentiseringen måste ha en Intune licens. Autentiseringsuppgifterna för det här kontot sparas inte och används bara för inledande inloggning för att Microsoft Entra ID. Efter lyckad autentisering används Azure-app-ID:t/hemliga nycklar för autentisering mellan Tunnel Gateway och Microsoft Entra.

Den här autentiseringen registrerar Tunnel Gateway med Microsoft Intune och din Intune klientorganisation.

Öppna en webbläsare till https://Microsoft.com/devicelogin och ange enhetskoden som tillhandahålls av installationsskriptet och logga sedan in med dina Intune administratörsautentiseringsuppgifter.

När Microsoft Tunnel Gateway har registrerats med Intune hämtar skriptet information om dina plats- och serverkonfigurationer från Intune. Skriptet uppmanar dig sedan att ange GUID för tunnelplatsen som du vill att den här servern ska ansluta till. Skriptet visar en lista över dina tillgängliga webbplatser.

När du har valt en plats hämtar installationsprogrammet serverkonfigurationen för platsen från Intune och tillämpar den på den nya servern för att slutföra Installationen av Microsoft Tunnel.

När installationsskriptet är klart kan du navigera i Microsoft Intune administrationscenter till fliken Microsoft Tunnel Gateway för att visa status på hög nivå för tunneln. Du kan också öppna fliken Hälsostatus för att bekräfta att servern är online.

Om du använder Red Hat Enterprise Linux (RHEL) 8.4 eller senare måste du starta om Tunnel Gateway-servern genom att ange

mst-cli server restartinnan du försöker ansluta klienter till den.

Konfigurera Podman att använda proxyn för att ladda ned avbildningsuppdateringar

När du har installerat Tunnel Gateway-servern kan du konfigurera Podman att använda proxyn för att ladda ned (hämta) uppdaterade avbildningar för Podman. Den här konfigurationen är viktig för att möjliggöra framtida uppgraderingar:

På tunnelservern använder du en kommandotolk för att köra följande kommando för att öppna en redigerare för åsidosättningsfilen för Microsoft Tunnel-tjänsten:

systemctl edit --force mstunnel_monitorLägg till följande tre rader i filen. Ersätt varje instans av adressen med ditt proxy-DN eller din adress och spara sedan filen. Om proxyadressen till exempel är

10.10.10.1och tillgänglig på porten3128kan den första raden efter [Tjänsten] visas somEnvironment=”http_proxy=http//10.10.10.1:3128”och följande rad somEnvironment=”https_proxy=http//10.10.10.1:3128”[Service] Environment="http_proxy=address" Environment="https_proxy=address"Kör sedan följande i kommandotolken:

systemctl restart mstunnel_monitorKör slutligen följande i kommandotolken för att bekräfta att konfigurationen lyckades:

systemctl show mstunnel_monitor | grep http_proxyOm konfigurationen lyckas liknar resultatet följande information:

Environment="http_proxy=address:port" Environment="https_proxy=address:port"

Uppdatera proxyservern som används av tunnelservern

Om du vill ändra proxyserverkonfigurationen som används av Linux-värden på tunnelservern använder du följande procedur:

På tunnelservern redigerar du /etc/mstunnel/env.sh och anger den nya proxyservern.

Kör

mst-cli install.Det här kommandot återskapar containrarna med den nya proxyserverinformationen. Under den här processen uppmanas du att verifiera innehållet i /etc/mstunnel/env.sh och kontrollera att certifikatet är installerat. Certifikatet bör redan finnas från den tidigare proxyserverkonfigurationen.

Bekräfta båda och slutför konfigurationen genom att ange ja.

Lägga till betrodda rotcertifikat i tunnelcontainrar

Betrodda rotcertifikat måste läggas till i tunnelcontainrarna när:

- Utgående servertrafik kräver SSL-proxygranskning.

- Slutpunkterna som används av tunnelcontainrarna är inte undantagna från proxygranskning.

Trappsteg:

- Kopiera de betrodda rotcertifikaten med .crt-tillägget till

/etc/mstunnel/ca-trust - Starta om tunnelcontainrar med hjälp av "mst-cli server restart" och "mst-cli agent restart"

Ändra tidsgränsen för VPN-session för tunnelservrar

Du kan använda Microsoft Graph Beta och PowerShell för att ändra tidsgränsen för TUNNEL Server VPN-sessionen. Som standard sparas TUNNEL Server VPN-sessionen i en timme. Du kan ange en kortare sessionstimeout med hjälp av en Windows-dator och PowerShell för att ändra tidsgränsen för sessionen.

Som standard behålls VPN-sessionen för tunnelservern i en timme. Du kan använda Microsoft Graph Beta och PowerShell för att ange en kortare sessionstimeout, till exempel fem eller tio minuter.

Förhandskrav

Installera PowerShell-modulen Microsoft Graph Beta med namnet Microsoft.Graph.Beta på en Windows-dator. Mer information om det här kravet finns i Installera Microsoft Graph PowerShell SDK i PowerShell-dokumentationen.

PowerShell-kommandon för att ändra tidsgränsen för VPN-sessionen

På den Windows-dator där du har importerat Graph-modulen använder du ett administratörskonto för att köra följande PowerShell-kommandon.

I följande PowerShell-kommandon ersätter du variabler, som ser ut ungefär <id>som , med det avsedda värdet omgivet av dubbla citattecken. Om ID :t från steg 2 till exempel är lika med 12345-abcde-67890-fghij visas kommandoraden för steg 3 som Get-MgBetaDeviceManagementMicrosoftTunnelConfiguration -MicrosoftTunnelConfigurationId "12345-abcde-67890-fghij" | Format-List

Anslut till Graph med ett konto med administratörsbehörigheter:

Connect-MgGraph -Scopes "DeviceManagementConfiguration.ReadWrite.All"Visa en lista över tunnelkonfigurationerna och kopiera sedan ID:t för den konfiguration som du vill ändra:

Get-MgBetaDeviceManagementMicrosoftTunnelConfigurationHämta information om konfigurationen (fältet AdvancedSettings bör vara tomt):

Get-MgBetaDeviceManagementMicrosoftTunnelConfiguration -MicrosoftTunnelConfigurationId <id> | Format-ListSkapa den nya inställningen med önskat värde:

$setting = New-Object -TypeName Microsoft.Graph.Beta.PowerShell.Models.MicrosoftGraphKeyValuePair; $setting.Name = “session-timeout"; $setting.Value = <integer-in-seconds>Uppdatera konfigurationens AdvancedSettings:

Update-MgBetaDeviceManagementMicrosoftTunnelConfiguration -MicrosoftTunnelConfigurationId <id> -AdvancedSettings @($setting)Kontrollera att AdvancedSettings har uppdaterats:

Get-MgBetaDeviceManagementMicrosoftTunnelConfiguration -MicrosoftTunnelConfigurationId <id> | Format-List

Alla servrar bör få den nya konfigurationen inom fem minuter efter ändringen. Kontrollera inställningen på en server genom att kontrollera /etc/mstunnel/ocserv.conf det uppdaterade värdet.

Distribuera Microsoft Tunnel-klientappen

För att kunna använda Microsoft Tunnel behöver enheterna åtkomst till en Microsoft Tunnel-klientapp. Microsoft Tunnel använder Microsoft Defender för Endpoint som tunnelklientapp:

Android: Ladda ned Microsoft Defender för Endpoint för användning som Microsoft Tunnel-klientapp från Google Play-butiken. Se Lägga till Android Store-appar i Microsoft Intune.

När du använder Microsoft Defender för Endpoint som tunnelklientprogram och som ett MTD-program (Mobile Threat Defense) läser du Använda Microsoft Defender för Endpoint för MTD och som Microsoft Tunnel-klientapp för viktig konfigurationsvägledning.

iOS/iPadOS: Ladda ned Microsoft Defender för Endpoint för användning som Microsoft Tunnel-klientapp från Apple App Store. Se Lägga till iOS Store-appar i Microsoft Intune.

Mer information om hur du distribuerar appar med Intune finns i Lägga till appar i Microsoft Intune.

Skapa en VPN-profil

När Microsoft Tunnel har installerats och enheterna har installerats Microsoft Defender för Endpoint kan du distribuera VPN-profiler för att dirigera enheter att använda tunneln. Det gör du genom att skapa VPN-profiler med anslutningstypen Microsoft Tunnel:

Android: Android-plattformen stöder routning av trafik via en per app-VPN och regler för delade tunnlar oberoende av varandra eller samtidigt.

iOS/iPadOS iOS-plattformen har stöd för routning av trafik via vpn per app eller regler för delade tunnlar, men inte båda samtidigt. Om du aktiverar ett per app-VPN för iOS ignoreras dina regler för delade tunnlar.

Android

Logga in på Microsoft Intune administrationscenter>Enheter>Hantera enheter>Konfiguration> på fliken Principer och välj Skapa.

För Plattform väljer du Android Enterprise. För Profil väljer du VPN för företagsägd arbetsprofil eller personligt ägd arbetsprofil och väljer sedan Skapa.

Obs!

Microsoft Tunnel stöder inte dedikerade Android Enterprise-enheter .

På fliken Grundläggande anger du namn och beskrivning(valfritt) och väljer Nästa.

För Anslutningstyp väljer du Microsoft Tunnel och konfigurerar sedan följande information:

Bas-VPN:

- För Anslutningsnamn anger du ett namn som ska visas för användarna.

- För Microsoft Tunnel Site väljer du den tunnelplats som den här VPN-profilen använder.

Per app-VPN:

- Appar som har tilldelats i VPN-profilen per app skickar apptrafik till tunneln.

- När du startar en app på Android startas inte per app-VPN. Men när VPN har Always-on VPN inställt påAktivera är VPN redan anslutet och apptrafiken använder aktiv VPN. Om VPN inte är inställt på Always-on måste användaren starta VPN-anslutningen manuellt innan den kan användas.

- Om du använder Defender för Endpoint-appen för att ansluta till Tunnel, har webbskydd aktiverat och använder per app-VPN gäller webbskydd endast för apparna i vpn-listan per app. På enheter med en arbetsprofil rekommenderar vi i det här scenariot att du lägger till alla webbläsare i arbetsprofilen i vpn-listan per app för att säkerställa att all webbtrafik för arbetsprofiler skyddas.

- Om du vill aktivera ett per app-VPN väljer du Lägg till och bläddrar sedan till anpassade eller offentliga appar som har importerats till Intune.

Always-on VPN:

- För Always-on VPN väljer du Aktivera för att ställa in VPN-klienten att automatiskt ansluta och återansluta till VPN. Vpn-anslutningar med alltid aktiverad anslutning förblir anslutna. Om Per app-VPN är inställt på Aktivera går endast trafiken från appar som du väljer genom tunneln.

Proxy:

Konfigurera proxyserverinformation för din miljö.

Obs!

Proxyserverkonfigurationer stöds inte med versioner av Android före version 10. Mer information finns i VpnService.Builder i android-utvecklardokumentationen.

Mer information om VPN-inställningar finns i Inställningar för Android Enterprise-enheter för att konfigurera VPN

Viktigt

För Android Enterprise-enheter som använder Microsoft Defender för Endpoint som ett Microsoft Tunnel-klientprogram och som en MTD-app måste du använda anpassade inställningar för att konfigurera Microsoft Defender för Endpoint i stället för att använda en separat appkonfigurationsprofil. Om du inte tänker använda någon Defender för Endpoint-funktion, inklusive webbskydd, använder du anpassade inställningar i VPN-profilen och anger inställningen defendertoggle till 0.

På fliken Tilldelningar konfigurerar du grupper som ska ta emot den här profilen.

På fliken Granska + skapa granskar du konfigurationen och väljer sedan Skapa för att spara den.

iOS

Logga in på Microsoft Intune administrationscenter>Enheter>Hantera enheter>Konfiguration>Skapa.

För Plattform väljer du iOS/iPadOS och sedan för Profil väljer du VPN och sedan Skapa.

På fliken Grundläggande anger du namn och beskrivning(valfritt) och väljer Nästa.

För Anslutningstyp väljer du Microsoft Tunnel och konfigurerar sedan följande objekt:

Bas-VPN:

- För Anslutningsnamn anger du ett namn som ska visas för användarna.

- För Microsoft Tunnel Site klickar du på Välj en plats och väljer sedan den tunnelplats som används av den här VPN-profilen.

Obs!

När du använder både Microsoft Tunnel VPN-anslutning och Defender Web Protection i kombinerat läge på iOS-enheter är det viktigt att konfigurera reglerna på begäran för att aktivera inställningen Koppla från i viloläge på ett effektivt sätt. Om du inte gör det kommer både tunnel-VPN och Defender VPN att kopplas från när iOS-enheten går in i viloläge, medan VPN är aktiverat.

Men på grund av en konflikt mellan hur ett program med en enda Sign-On (SSO) hämtar åtkomsttoken och hur tunnel-VPN på begäran-regler fungerar, stöds inte konfiguration av en regel på begäran för att ansluta till alla domäner när du även använder "Deisconnect on Sleep" när du använder enkel inloggning.

I allmänhet rekommenderas att konfigurera regler på begäran för VPN per app, eftersom det gör att appar kan initiera VPN-anslutningar efter behov och ser till att inställningen "Koppla från i viloläge" fungerar som avsett.

Per app-VPN:

Om du vill aktivera ett per app-VPN väljer du Aktivera. Extra konfigurationssteg krävs för virtuella vpn-nätverk per app för iOS. När per app-VPN har konfigurerats ignorerar iOS dina regler för delade tunnlar.Mer information finns i Per app-VPN för iOS/iPadOS.

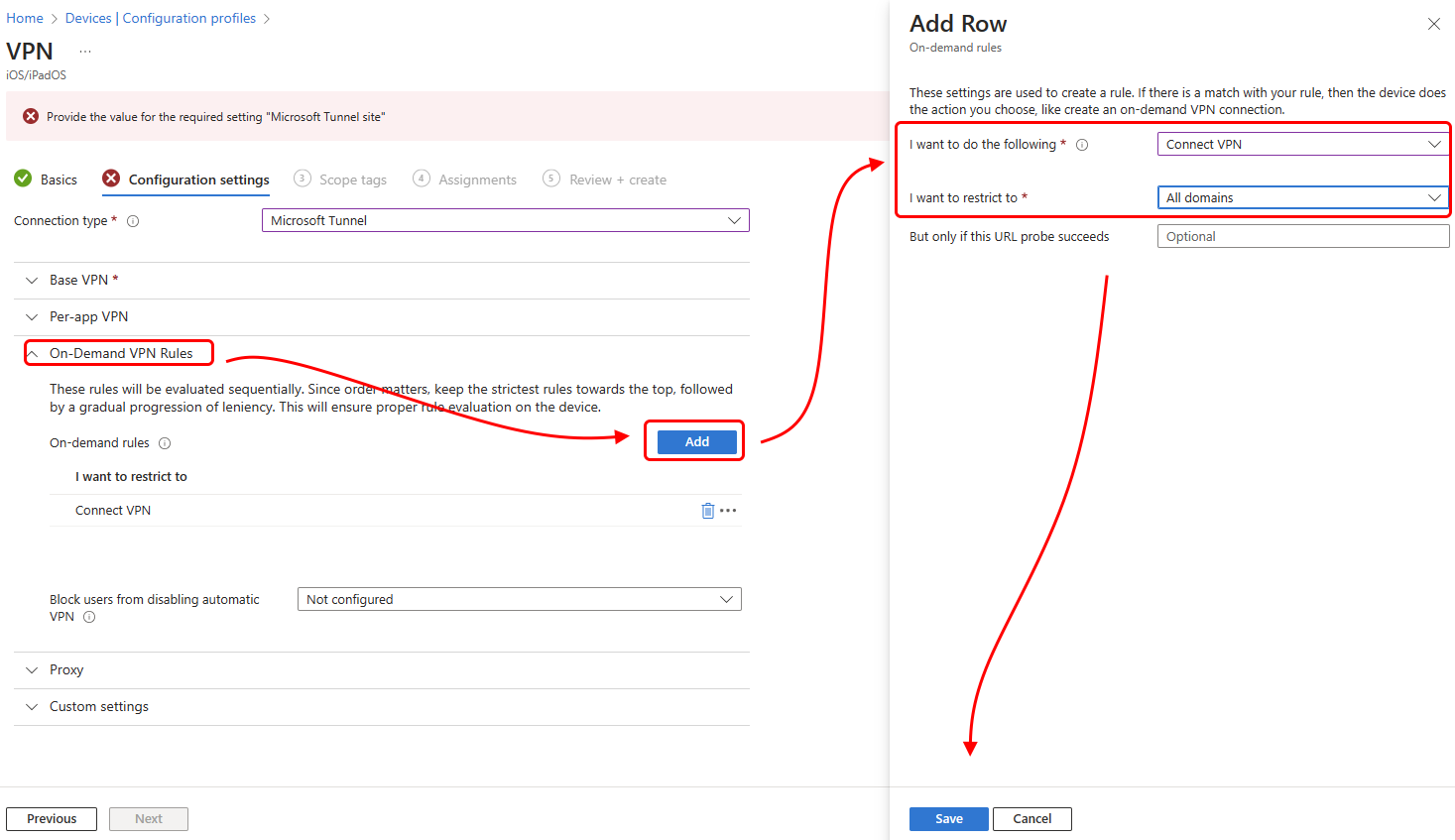

VPN-regler på begäran:

Definiera regler på begäran som tillåter användning av VPN när villkor uppfylls för specifika FQDN eller IP-adresser.Mer information finns i Automatiska VPN-inställningar.

Proxy:

Konfigurera proxyserverinformation för din miljö.

Obs!

När du använder både Vpn-anslutning i Microsoft Tunnel och Defender Web Protection i kombinerat läge på iOS-enheter är det viktigt att konfigurera reglerna på begäran för att aktivera inställningen Koppla från i strömsparläge på ett effektivt sätt. Så här konfigurerar du regeln på begäran när du konfigurerar VPN-tunnelprofilen:

- På sidan Konfigurationsinställning expanderar du avsnittet VPN-regler på begäran .

- För Regler på begäran väljer du Lägg till för att öppna fönstret Lägg till rad .

- I fönstret Lägg till rad anger du Jag vill göra följande för Att ansluta VPN och sedan för Jag vill begränsa välj en begränsning, till exempel Alla domäner.

- Du kan också lägga till en URL i fältet Men endast om den här URL-avsökningen lyckas .

- Välj Spara.

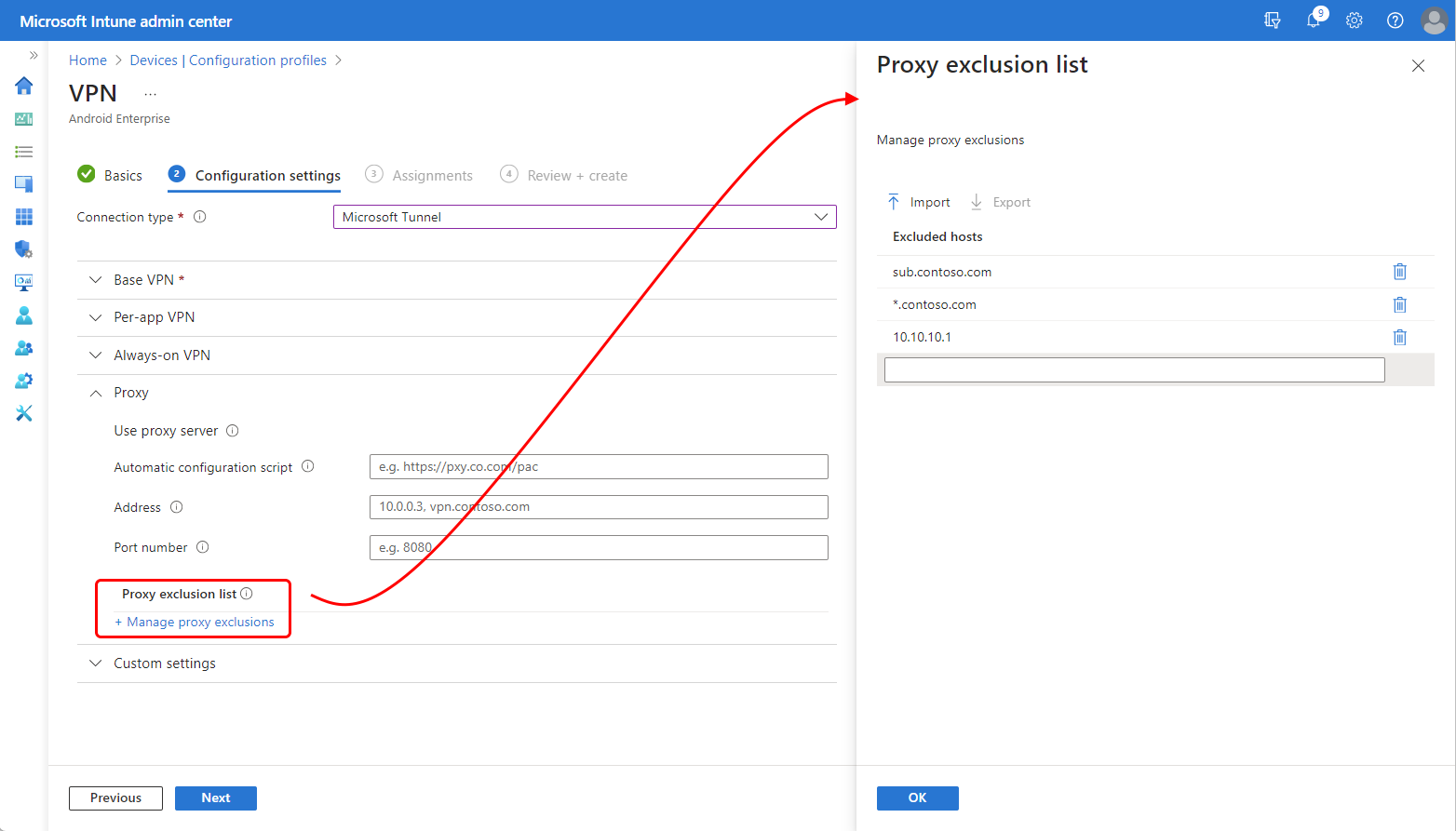

Använda en lista över proxyundantag för Android Enterprise

När du använder en enda direkt proxyserver i din miljö kan du använda en lista över proxyundantag i dina Microsoft Tunnel VPN-profiler för Android Enterprise. Proxyundantagslistor stöds för Microsoft Tunnel och Microsoft Tunnel för MAM.

Viktigt

Listan över proxyundantag stöds bara när du använder en enda proxydirigeringsserver. De stöds inte i miljöer där flera proxyservrar används.

Listan över proxyundantag i VPN-profilen stöder inmatning av specifika domäner som ska undantas från din direkta proxykonfiguration för enheter som tar emot och använder profilen.

Följande format stöds för undantagslistposter:

- Fullständiga URL:er med exakta underdomänmatchning. Till exempel

sub.contoso.com - Ett ledande jokertecken i URL:er. Med det fullständiga URL-exemplet kan vi till exempel ersätta det inledande underdomännamnet (sub) med en asterisk för att utöka stödet för att inkludera alla underdomäner för contso.com:

*.contoso.com - IPv4- och IPv6-adresser

Format som inte stöds är:

- Interna jokertecken. Till exempel:

con*oso.com,contos*.comochcontoso.*

Konfigurera listan över proxyundantag

Du kan konfigurera undantagslistan när du redigerar eller skapar en VPN-profil för Microsoft Tunnel för Android Enterprise-plattformen.

På sidan Konfigurationsinställningar när du har angett Anslutningstyp till Microsoft Tunnel:

Expandera Proxy och välj sedan Hantera proxyundantag för listan Proxyundantag.

I fönstret Proxyundantagslista :

- I textrutan anger du en enskild URL eller IP-adress. Varje gång du lägger till en post tillhandahålls en ny textpostruta för fler poster.

- Välj Importera för att öppna fönstret Importera proxyundantag , där du sedan kan importera en lista som är i CSV-filformat.

- Välj Exportera för att exportera den aktuella undantagslistan från den här profilen i CSV-filformat.

Välj OK för att spara konfigurationen av proxyundantagslistan och fortsätt redigera VPN-profilen.

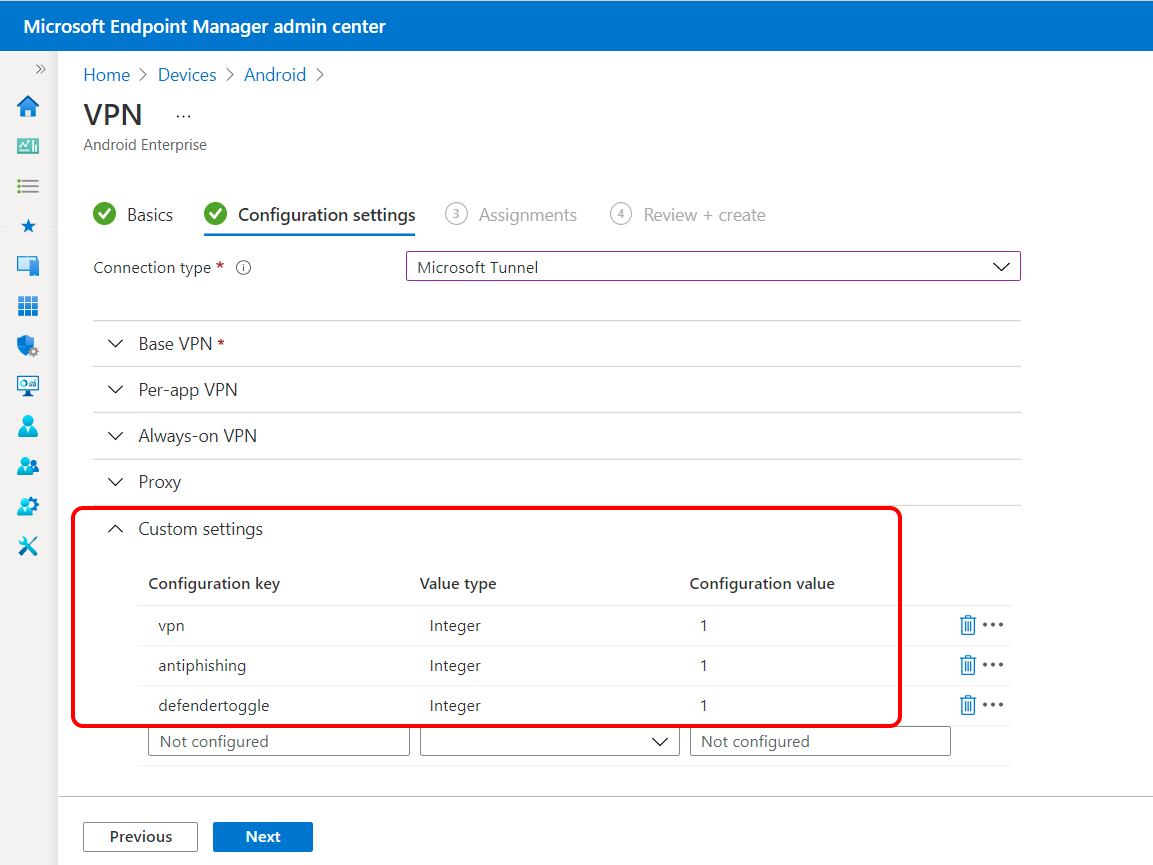

Använda anpassade inställningar för Microsoft Defender för Endpoint

Intune stöder Microsoft Defender för Endpoint både som en MTD-app och som Microsoft Tunnel-klientprogram på Android Enterprise-enheter. Om du använder Defender för Endpoint för både Microsoft Tunnel-klientprogrammet och som en MTD-app kan du använda anpassade inställningar i VPN-profilen för Microsoft Tunnel för att förenkla dina konfigurationer. Användning av anpassade inställningar i VPN-profilen ersätter behovet av att använda en separat appkonfigurationsprofil.

För enheter som har registrerats som personligt ägda Android Enterprise-arbetsprofiler som använder Defender för Endpoint i båda syftena måste du använda anpassade inställningar i stället för en appkonfigurationsprofil. På dessa enheter står appkonfigurationsprofilen för Defender för Endpoint i konflikt med Microsoft Tunnel och kan förhindra att enheten ansluter till Microsoft Tunnel.

Om du använder Microsoft Defender för Endpoint för Microsoft Tunnel men inte MTD fortsätter du att använda konfigurationsprofilen för apptunnel för att konfigurera Microsoft Defender för Endpoint som en tunnelklient.

Lägga till appkonfigurationsstöd för Microsoft Defender för Endpoint till en VPN-profil för Microsoft Tunnel

Använd följande information för att konfigurera anpassade inställningar i en VPN-profil för att konfigurera Microsoft Defender för Endpoint i stället för en separat appkonfigurationsprofil. Tillgängliga inställningar varierar beroende på plattform.

För Android Enterprise-enheter:

| Konfigurationsnyckel | Värdetyp | Konfigurationsvärde | Beskrivning |

|---|---|---|---|

| Vpn | Heltal | Alternativ: 1 – Aktivera (standard) 0 – Inaktivera |

Ställ in på Aktivera för att tillåta Microsoft Defender för Endpoint skydd mot nätfiske att använda ett lokalt VPN. |

| antiphishing | Heltal | Alternativ: 1 – Aktivera (standard) 0 – Inaktivera |

Ställ in på Aktivera för att aktivera Microsoft Defender för Endpoint skydd mot nätfiske. När funktionen för skydd mot nätfiske är inaktiverad är den inaktiverad. |

| defendertoggle | Heltal | Alternativ: 1 – Aktivera (standard) 0 – Inaktivera |

Ange till Aktivera för att använda Microsoft Defender för Endpoint. När funktionen är inaktiverad är ingen Microsoft Defender för Endpoint tillgänglig. |

För iOS/iPad-enheter:

| Konfigurationsnyckel | Värden | Beskrivning |

|---|---|---|

| TunnelOnly |

Sant – Alla Defender för Endpoint-funktioner är inaktiverade. Den här inställningen bör användas om du endast använder appen för tunnelfunktioner.

False(standard) – Defender för Endpoint-funktioner är aktiverade. |

Avgör om Defender-appen endast är begränsad till Microsoft Tunnel eller om appen även stöder den fullständiga uppsättningen defender för endpoint-funktioner. |

| WebProtection |

True(standard) – Webbskydd är aktiverat och användarna kan se fliken webbskydd i Defender för Endpoint-appen.

Falskt – Webbskydd är inaktiverat. Om en TUNNEL VPN-profil distribueras kan användarna bara se flikarna Instrumentpanel och Tunnel i Defender för Endpoint-appen. |

Avgör om Defender för Endpoint Web Protection (funktioner för skydd mot nätfiske) är aktiverat för appen. Som standard är den här funktionen aktiverad. |

| Registrera automatiskt |

Sant – Om Webbskydd är aktiverat beviljas Defender för Endpoint-appen automatiskt behörigheter för att lägga till VPN-anslutningar utan att fråga användaren. En "Anslut VPN"-regel på begäran krävs. Mer information om regler på begäran finns i Automatiska VPN-inställningar.

False(default) – Om Webbskydd är aktiverat uppmanas användaren att tillåta att Defender för Endpoint-appen lägger till VPN-konfigurationer. |

Avgör om Defender för Endpoint Web Protection är aktiverat utan att användaren uppmanas att lägga till en VPN-anslutning (eftersom webskyddsfunktioner kräver ett lokalt VPN). Den här inställningen gäller endast om WebProtection har angetts till Sant. |

Konfigurera TunnelOnly-läge för att uppfylla EU:s datagräns

I slutet av kalenderåret 2022 måste alla personuppgifter, inklusive kundinnehåll (CC), EUII, EUPI och supportdata lagras och bearbetas i Europeiska unionen (EU) för EU-klienter.

VPN-funktionen i Microsoft Tunnel i Defender för Endpoint är KOMPATIBEL med EU-datagränsen (EUDB). Även om komponenterna för skydd mot hot i Defender för Endpoint som är relaterade till loggning ännu inte är EUDB-kompatibla, är Defender för Endpoint en del av dataskyddstillägget (DPA) och är kompatibelt med den allmänna dataskyddsförordningen (GDPR).

Under tiden kan Microsoft Tunnel-kunder med EU-klientorganisationer aktivera TunnelOnly-läge i Defender för Endpoint-klientappen. Använd följande steg för att konfigurera detta:

Följ stegen i Installera och konfigurera EN VPN-lösning för Microsoft Tunnel för Microsoft Intune | Microsoft Learn för att skapa en appkonfigurationsprincip som inaktiverar Defender för Endpoint-funktioner.

Skapa en nyckel med namnet TunnelOnly och ange värdet till Sant.

Genom att konfigurera TunnelOnly-läget inaktiveras alla Defender för Endpoint-funktioner medan Tunnel-funktioner fortfarande är tillgängliga för användning i appen.

Gästkonton och Microsoft-konton (MSA) som inte är specifika för organisationens klientorganisation stöds inte för åtkomst mellan klientorganisationer med hjälp av Microsoft Tunnel VPN. Det innebär att dessa typer av konton inte kan användas för att komma åt interna resurser på ett säkert sätt via VPN. Det är viktigt att ha den här begränsningen i åtanke när du konfigurerar säker åtkomst till interna resurser med hjälp av Microsoft Tunnel VPN.

Mer information om EU:s datagräns finns i EU-datagräns för Microsoft Cloud | Vanliga frågor och svar på Microsofts säkerhets- och efterlevnadsblogg.

Installera Linux-systemgranskning när tunnelservern har installerats

Linux-systemgranskning kan hjälpa dig att identifiera säkerhetsrelevent information eller säkerhetsöverträdelser på en Linux-server som är värd för Microsoft Tunnel. Linux-systemgranskning rekommenderas för Microsoft Tunnel, men krävs inte. Om du vill använda systemgranskning måste en Linux-server ha det valfria paketet för granskning installerat på /etc/audit/auditd.conf.

Om du redan har installerat en tunnelserver på Linux och granskning saknas använder du informationen i följande procedur för att installera den. Information om hur du installerar granskad på en Linux-server innan du installerar Microsoft Tunnel finns i Installera granskad manuellt för Linux-systemgranskning i Microsoft Tunnel-krav.

Installera granskad på en tunnelserver

När Microsoft Tunnel-servern redan är installerad på en Linux-server kan du använda kommandoradsverktyget mst-cli och följande steg för att installera auditd.

Innan du startar installationsproceduren använder du följande länk för att ladda ned filen mst.rules från Microsoft: https://aka.ms/TunnelAuditdRules. (Länken laddar ned en liten textfil med namnet mst.rules.)

Installera det granskade biblioteket och plugin-program. Kör följande kommando på Linux-servern:

- Ubuntu:

sudo apt install auditd audispd-plugins - RHEL:

sudo dnf install audit audit-libs audispd-plugins(Som standard bör RHEL redan ha granskning installerat.)

- Ubuntu:

Kopiera de granskade reglerna för tunnel mst.rules till Linux-servern:

- Kopiera filen mst.rules till servern och kör sedan följande kommando för att flytta dem till rätt mapp:

sudo cp /path/to/mst.rules /etc/audit/rules.d

- Kopiera filen mst.rules till servern och kör sedan följande kommando för att flytta dem till rätt mapp:

Kör följande kommando för att läsa in de nya granskade reglerna:

sudo augenrules --loadKontrollera att de nya reglerna tillämpas. Kör "sudo auditctl -l"

Loggarna sparas i /var/log/audit/audit.log. Du kan använda sudo ausearch kommandot för att söka i loggen. Till exempel sudo ausearch -f TARGET_DIRECTORY.

Uppgradera Microsoft Tunnel

Intune släpper regelbundet uppdateringar till Microsoft Tunnel-servern. Om du vill behålla stödet måste tunnelservrarna köra den senaste versionen, eller högst en version bakom.

När en ny uppgradering är tillgänglig som standard startar Intune automatiskt uppgraderingen av tunnelservrar så snart som möjligt på var och en av dina tunnelplatser. För att hjälpa dig att hantera uppgraderingar kan du konfigurera alternativ som hanterar uppgraderingsprocessen:

Du kan tillåta automatisk uppgradering av servrar på en plats eller kräva administratörsgodkännande innan uppgraderingarna påbörjas.

Du kan konfigurera en underhållsperiod som begränsar när uppgraderingar på en plats kan starta.

Mer information om uppgraderingar för Microsoft Tunnel, inklusive hur du visar tunnelstatus och konfigurerar uppgraderingsalternativ, finns i Uppgradera Microsoft Tunnel.

Uppdatera TLS-certifikatet på Linux-servern

Du kan använda kommandoradsverktyget ./mst-cli för att uppdatera TLS-certifikatet på servern:

PFX:

- Kopiera certifikatfilen till /etc/mstunnel/private/site.pfx

- Springa:

mst-cli import_cert - Springa:

mst-cli server restart

PEM:

- Kopiera det nya certifikatet till /etc/mstunnel/certs/site.crt

- Kopiera den privata nyckeln till /etc/mstunnel/private/site.key

- Springa:

mst-cli import_cert - Springa:

mst-cli server restart

Obs!

Kommandot "import-cert" med ytterligare en parameter som kallas "delay". Med den här parametern kan du ange fördröjningen i minuter innan det importerade certifikatet används. Exempel: mst-cli import_cert fördröjning 10080

Mer information om mst-cli finns i Referens för Microsoft Tunnel.

Använda en rotlös Podman-container

När du använder Red Hat Linux med Podman-containrar som värd för Microsoft Tunnel kan du konfigurera containern som en rotlös container.

Användning av en rotlös container kan hjälpa till att begränsa påverkan från en containerutrymning, med alla filer i och under mappen /etc/mstunnel på servern som ägs av ett användarkonto för icke-privilegierad användartjänst. Kontonamnet på Linux-servern som kör Tunnel ändras inte från en standardinstallation, men skapas utan rotanvändarbehörighet.

Om du vill använda en rotlös Podman-container måste du:

- Konfigurera ytterligare krav som beskrivs i följande avsnitt.

- Ändra skriptkommandoraden när du startar Installationen av Microsoft Tunnel.

Med förhandskraven på plats kan du sedan använda installationsskriptproceduren för att först ladda ned installationsskriptet och sedan köra installationen med hjälp av kommandoraden för det ändrade skriptet.

Ytterligare krav för rotlösa Podman-containrar

Användning av en rotlös Podman-container kräver att din miljö uppfyller följande krav, som utöverstandardkraven för Microsoft Tunnel:

Plattform som stöds:

Linux-servern måste köra Red Hat (RHEL) 8.8 eller senare.

Containern måste köra Podman 4.6.1 eller senare. Rotlösa containrar stöds inte med Docker.

Den rotlösa containern måste installeras under mappen /home .

Mappen /home måste ha minst 10 GB ledigt utrymme.

Dataflöde:

- Det högsta dataflödet får inte överstiga 230 Mbps

Nätverk:

Följande nätverksinställningar, som inte är tillgängliga i ett rotlöst namnområde, måste anges i /etc/sysctl.conf:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

Om du dessutom binder den rotlösa tunnelgatewayen till en port som är mindre än 1024, måste du också lägga till följande inställning i /etc/sysctl.conf och ange samma port som du använder:

net.ipv4.ip_unprivileged_port_start

Om du till exempel vill ange port 443 använder du följande post: net.ipv4.ip_unprivileged_port_start=443

När du har redigerat sysctl.conf måste du starta om Linux-servern innan de nya konfigurationerna träder i kraft.

Utgående proxy för den rotlösa användaren:

Om du vill ha stöd för en utgående proxy för den rotlösa användaren redigerar du /etc/profile.d/http_proxy.sh och lägger till följande två rader. På följande rader är 10.10.10.1:3128 ett exempel på adress:portpost . När du lägger till dessa rader ersätter du 10.10.10.1:3128 med värdena för proxy-IP-adressen och porten:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

Kommandoraden för den ändrade installationen för rotlösa Podman-containrar

Om du vill installera Microsoft Tunnel i en rotlös Podman-container använder du följande kommandorad för att starta installationsskriptet. Den här kommandoraden anger mst_rootless_mode som en miljövariabel och ersätter användningen av standardkommandoraden för installation under steg 2 i installationsproceduren:

mst_rootless_mode=1 ./mstunnel-setup

Avinstallera Microsoft Tunnel

Om du vill avinstallera produkten kör du mst-cli uninstall från Linux-servern som rot. Detta tar också bort servern från Intune administrationscenter.

Relaterat innehåll

Använda villkorlig åtkomst med Microsoft Tunnel

Övervaka Microsoft Tunnel