Microsoft Tunnel för hantering av mobilprogram för Android

Obs!

Den här funktionen är tillgänglig som ett Intune tillägg. Mer information finns i Använda Intune Suite-tilläggsfunktioner.

När du lägger till Microsoft Tunnel for Mobile Application Management (MAM) i din klientorganisation kan du använda Microsoft Tunnel VPN Gateway med oregistrerade Android-enheter för att stödja MAM-scenarier. Med stöd för MAM kan dina oregistrerade enheter använda Tunnel för att på ett säkert sätt ansluta till din organisation och ge användare och appar säker åtkomst till organisationens data.

Gäller för:

- Android enterprise

Om du vill utöka din befintliga Microsoft Tunnel-konfiguration så att den stöder MAM skapar och distribuerar du tre profiler som konfigurerar det här stödet på dina oregistrerade enheter:

- Appkonfigurationsprincip för Microsoft Defender. Den här principen konfigurerar Microsoft Defender för Endpoint på en enhet som VPN-tunnelklientapp.

- Appkonfigurationsprincip för Microsoft Edge. Den här principen konfigurerar Microsoft Edge för att stödja identitetsväxling, som automatiskt ansluter och kopplar från VPN-tunneln när du växlar från ett Microsoft"Work or school"-konto till ett Microsoft "personligt konto" i Microsoft Edge.

- Appskydd princip för att automatiskt starta anslutningen till Microsoft Tunnel när MAM-aktiverad app på enheten får åtkomst till företagsresurser.

Med dessa principer på plats stöder dina befintliga plats- och serverkonfigurationer för Tunnel åtkomst från enheter som inte har registrerats i Intune. Dessutom kan du välja att distribuera dina konfigurationer för MAM Tunnel till registrerade enheter i stället för att använda MDM-tunnelkonfigurationer. En registrerad enhet får dock endast använda MDM-tunnelkonfigurationerna eller MAM-tunnelkonfigurationerna, men inte båda. Registrerade enheter kan till exempel inte ha en app som Microsoft Edge som använder MAM-tunnelkonfigurationer medan andra appar använder MDM-tunnelkonfigurationer.

Prova den interaktiva demonstrationen:

Den interaktiva demonstrationen Microsoft Tunnel for Mobile Application Management för Android visar hur Tunnel för MAM utökar Microsoft Tunnel-VPN Gateway för att stödja Android-enheter som inte har registrerats med Intune.

Förhandskrav

Infrastruktur och klientorganisation:

Tunnel för MAM kräver samma överväganden och krav som att använda Tunnel för registrerade enheter. Mer information finns i Tunnelkrav.

När du har konfigurerat Microsoft Tunnel är du redo att lägga till de två appkonfigurationsprinciperna och den Appskydd princip som gör att oregistrerade enheter kan använda Tunnel. Konfigurationen av dessa principer beskrivs i följande avsnitt.

Enheter:

Användare av enheter som inte har registrerats med Intune måste installera följande appar på sin Android-enhet innan de kan använda scenariot Tunnel för MAM. Alla dessa appar kan installeras manuellt från Google Play Store:

Microsoft Defender – Hämta den från Microsoft Defender – Appar på Google Play. Microsoft Defender innehåller tunnelklientappen som enheten använder för att ansluta till Microsoft Tunnel. För att stödja Tunnel för MAM måste Microsoft Defender för Endpoint vara version 1.0.4722.0101 eller senare.

Microsoft Edge – Hämta den från Microsoft Edge: Webbläsare – Appar på Google Play.

Företagsportal – Hämta den på Intune-företagsportal – Appar på Google Play. Enheter måste installera Företagsportal-appen, även om användarna inte behöver logga in på appen eller registrera sin enhet med Intune.

Verksamhetsspecifika appar:

För dina verksamhetsspecifika appar (LOB) integrerar du dem med MAM SDK. Senare kan du lägga till dina LOB-appar i din appskyddsprincip och appkonfigurationsprinciper för MAM Tunnel. Se Komma igång med MAM för Android.

Obs!

Kontrollera att dina Android LOB-program stöder direktproxy eller automatisk proxykonfiguration (PAC) för både MDM och MAM.

MAM SDK-version:

Om du vill använda Android Trusted Roots-funktionerna för Microsoft Tunnel för MAM kräver en MAM SDK-version av 9.5.0 eller senare går du till Version 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android på github.com.

Stöd för myndighetsmoln

Microsoft Tunnel för MAM på Android stöds med följande nationella molnmiljöer:

- U.S. Government Community Cloud (GCC) High

- Usa:s försvarsdepartement (DoD)

Microsoft Tunnel för MAM på Android stöder inte FIPS (Federal Information Processing Standard).

Mer information finns i Microsoft Intune för GCC-tjänstbeskrivning för US Government.

Konfigurera principer för att stödja Microsoft Tunnel för MAM

Om du vill använda Tunnel för MAM skapar och distribuerar du de tre profilerna som beskrivs i följande avsnitt. Dessa principer kan skapas i valfri ordning:

- Appkonfigurationsprincip för Microsoft Edge

- Appkonfigurationsprincip för Microsoft Defender

- Appskydd princip för Microsoft Edge

När alla tre har konfigurerats och distribuerats till samma grupper utlöser appskyddsprincipen automatiskt Tunnel för att ansluta till VPN när Microsoft Edge startas.

Du kan också konfigurera en betrodd certifikatprofil för användning med Microsoft Edge och med dina verksamhetsspecifika appar när de måste ansluta till lokala resurser och skyddas av ett SSL/TLS-certifikat som utfärdats av en lokal eller privat certifikatutfärdare (CA). Som standard stöder Microsoft Edge betrodda rotcertifikat. För LOB-appar använder du MAM SDK för att lägga till stöd för betrodda rotcertifikat.

Appkonfigurationsprincip för Microsoft Defender

Skapa en appkonfigurationsprincip för att konfigurera Microsoft Defender för Endpoint på enheten för användning som tunnelklientapp.

Obs!

Se till att endast en enda konfigurationsprincip för Defender-appen riktar sig mot den oregistrerade enheten. Om du riktar in dig på mer än 1 appkonfigurationsprincip med olika tunnelinställningar för Defender för Endpoint skapas problem med tunnelanslutningen på enheten.

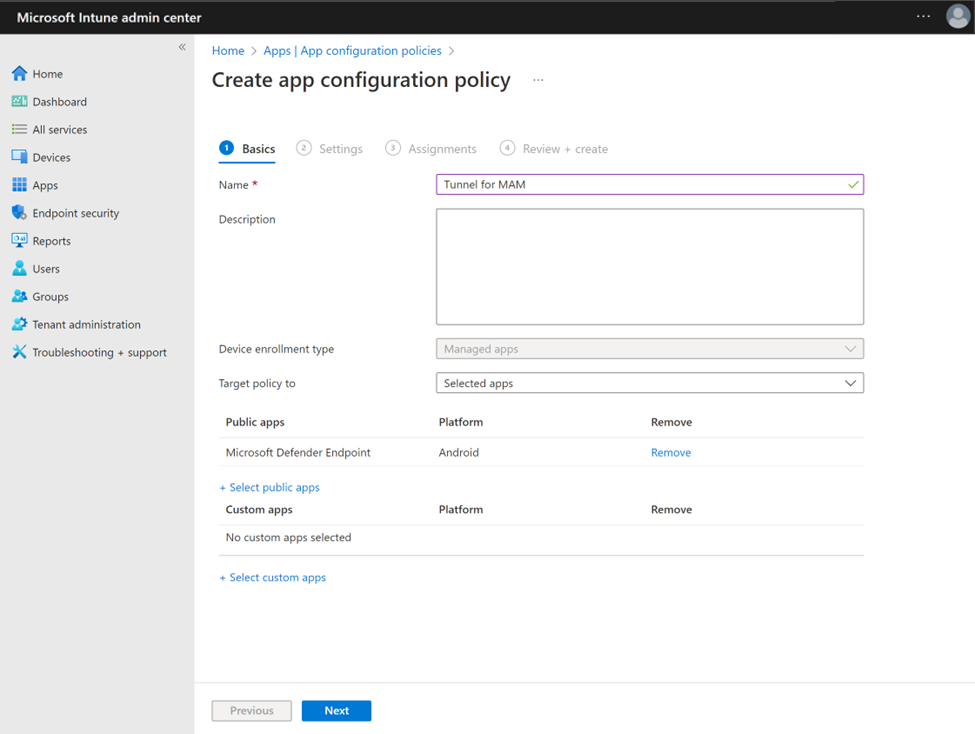

Logga in på Microsoft Intune administrationscenter och gå till Appar>App Configuration principer>Lägg till>hanterade appar.

På fliken Grunder :

- Ange ett namn för den här principen och en Beskrivning (valfritt).

- Klicka på Välj offentliga appar, välj Microsoft Defender slutpunkt för Android och klicka sedan på Välj.

När Microsoft Defender slutpunkt visas för Offentliga appar väljer du Nästa.

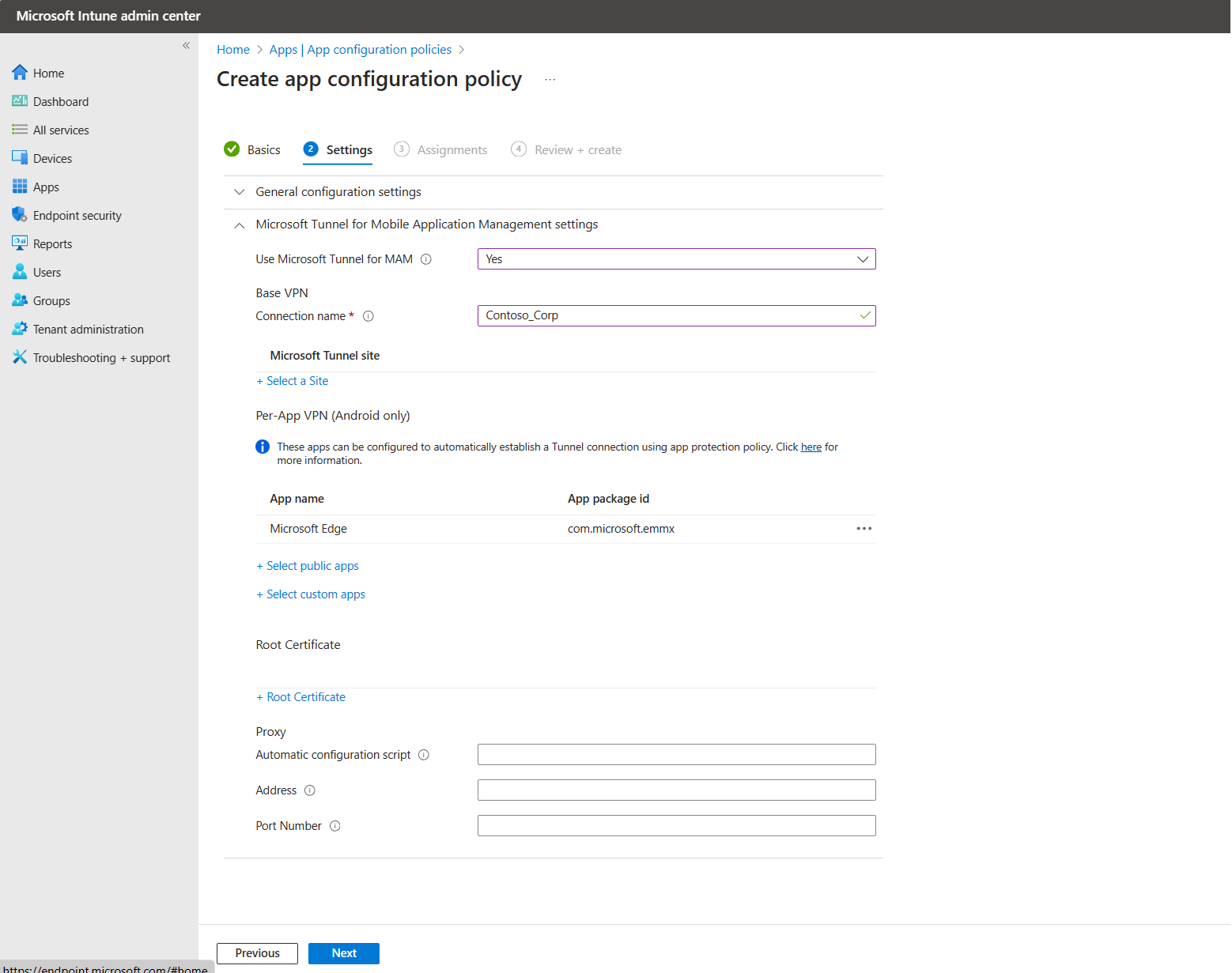

På fliken Inställningar hoppar du över kategorin Allmänna konfigurationsinställningar , som inte används för den här principen. Gör följande konfigurationer för kategorin Microsoft Tunnel-inställningar :

- Ställ in Använd Microsoft Tunnel VPN på Ja.

- För Anslutningsnamn anger du anslutningsnamnet för vpn-anslutningen.

Klicka sedan på Välj en webbplats:

För Webbplatsnamn väljer du en tillgänglig webbplats och klickar sedan på OK.

Per app-VPN (endast Android) är en valfri inställning. Välj offentliga eller anpassade appar för att begränsa användningen av VPN-tunnelanslutningen till de angivna apparna.

Viktigt

För att säkerställa sömlös identitetsväxling och korrekta tunnelmeddelanden i Microsoft Edge är det viktigt att du inkluderar Edge i din VPN-lista per app.

Viktigt

MAM Tunnel för Android stöder inte användning av Always-on VPN. När Always-on VPN är inställt på Aktivera ansluter inte Tunnel utan skickar meddelanden om anslutningsfel till enhetsanvändaren.

Proxy är en valfri inställning. Konfigurera proxyinställningar för att uppfylla dina lokala nätverkskrav.

Obs!

Proxyserverkonfigurationer stöds inte med versioner av Android före version 10. Mer information finns i VpnService.Builder i android-utvecklardokumentationen.

När du är klar väljer du Nästa för att fortsätta.

På fliken Tilldelningar väljer du Lägg till Grupper och väljer sedan samma Microsoft Entra grupper som du distribuerade konfigurationsprofilen för Microsoft Edge-appen till och väljer sedan Nästa.

På fliken Granska + skapa väljer du Skapa för att slutföra skapandet av principen och distribuera principen till de tilldelade grupperna.

Den nya principen visas i listan över appkonfigurationsprinciper.

Appkonfigurationsprincip för Microsoft Edge

Skapa en appkonfigurationsprincip för Microsoft Edge. Den här principen konfigurerar Microsoft Edge för att stödja identitetsväxling, vilket ger möjlighet att automatiskt ansluta VPN-tunneln när du loggar in eller växlar till ett Microsoft-konto för "arbete eller skola" och kopplar automatiskt från VPN-tunneln när du växlar till ett personligt Microsoft-konto.

Logga in på Microsoft Intune administrationscenter och gå till Appar>App Configuration principer>Lägg till>hanterade appar.

På fliken Grunder :

- Ange ett namn för principen och en Beskrivning (valfritt).

- Klicka på Välj offentliga appar, välj Microsoft Edge för Android och klicka sedan på Välj.

När Microsoft Edge har listats för offentliga appar väljer du Nästa.

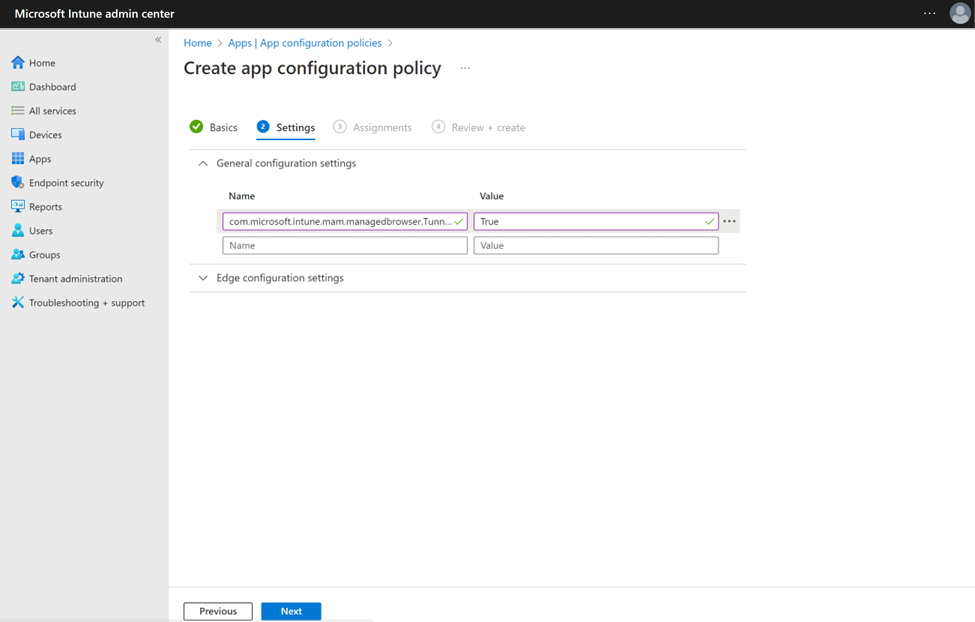

På fliken Inställningar konfigurerar du paret Namn och Värde i kategorin Allmänna konfigurationsinställningar enligt följande:

Namn Beskrivning com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Värde:TrueNär inställningen är inställd Truepå ger den stöd för strikt tunnelläge till Edge. När användare loggar in på Edge med ett organisationskonto, om VPN inte är anslutet, blockerar strikt tunnelläge Internettrafik.

När VPN återansluter är internetbläddring tillgängligt igen.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Värde:TrueNär inställningen är inställd Truepå ger den stöd för identitetsväxling till Edge.

När användarna loggar in med arbetskontot eller skolkontot ansluter Edge automatiskt till VPN-nätverket. När användare aktiverar privat surfning växlar Edge till ett personligt konto och kopplar från VPN-anslutningen.Följande bild visar inställningen

Identity switchi en appkonfigurationsprincip för Microsoft Edge:

Obs!

Se till att det inte finns några avslutande blanksteg i slutet av konfigurationsinställningen Allmänt.

Du kan använda samma princip för att konfigurera andra Microsoft Edge-konfigurationer i kategorin Konfigurationsinställningar för Microsoft Edge . När ytterligare konfigurationer för Microsoft Edge är klara väljer du Nästa.

På fliken Tilldelningar väljer du Lägg till Grupper och väljer sedan en eller flera Microsoft Entra grupper som ska ta emot den här principen. När du har konfigurerat grupper väljer du Nästa.

På fliken Granska + skapa väljer du Skapa för att slutföra skapandet av principen och distribuera principen till de tilldelade grupperna.

Den nya principen visas i listan över appkonfigurationsprinciper.

Appskydd princip för Microsoft Edge

Skapa en appskyddsprincip för att automatiskt starta VPN-anslutningen för Microsoft Tunnel när appen startas.

Obs!

När appen startas försöker VPN-tunnelanslutningen starta, när den har startats, kommer enheten att ha åtkomst till de lokala nätverksvägar som är tillgängliga via Microsoft Tunnel Gateway. Om du vill begränsa tunnelnätverksåtkomsten till specifika appar konfigurerar du inställningarna för "Per app-VPN (endast Android).

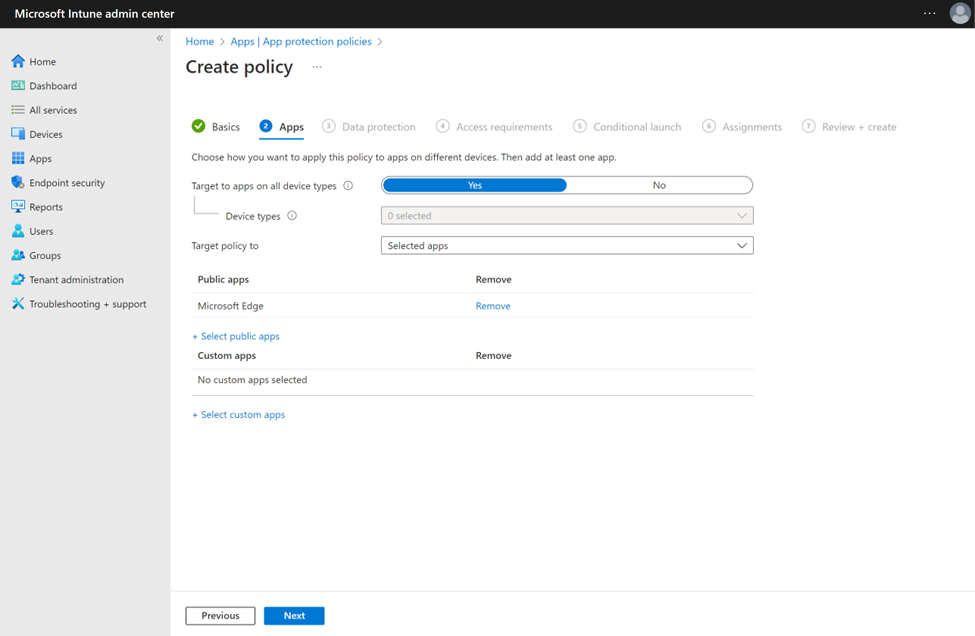

Logga in på Microsoft Intune administrationscenter och gå till Appar>Appskydd principer>Skapa princip>Android.

På fliken Grundläggande anger du ett Namn för den här principen och en Beskrivning (valfritt) och väljer sedan Nästa.

På fliken Appar klickar du på Välj offentliga appar, väljer Microsoft Edge och klickar sedan på Välj.

När Microsoft Edge visas för Offentliga appar väljer du Nästa.

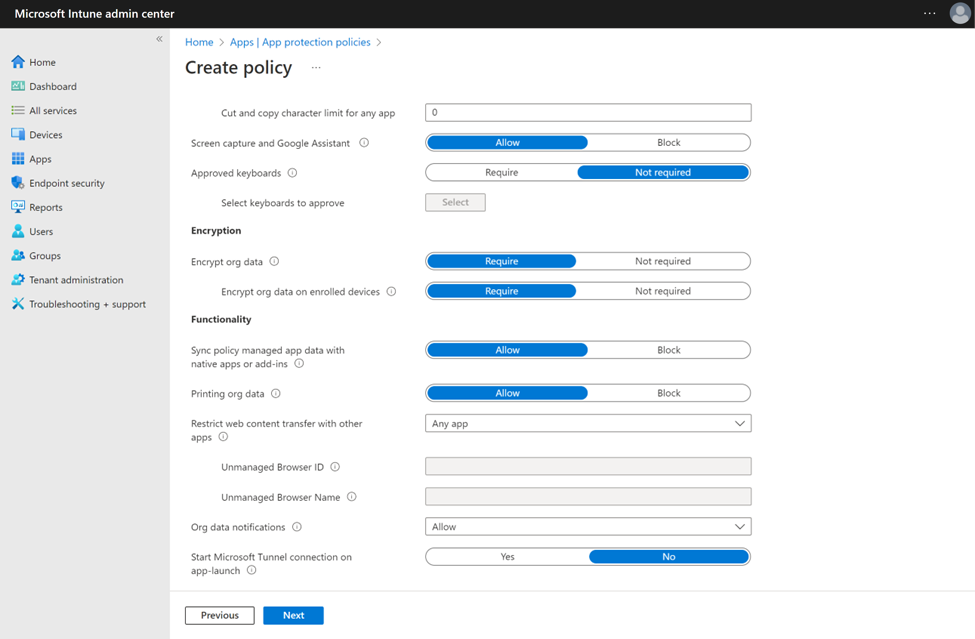

På fliken Dataskydd bläddrar du längst ned och anger Starta Microsoft Tunnel-anslutning vid appstart till Ja och väljer sedan Nästa.

Fortsätt förbi flikarna Åtkomstkrav och Villkorsstyrd start .

På fliken Tilldelningar väljer du Lägg till Grupper och väljer sedan samma Microsoft Entra grupper som du distribuerade de två appkonfigurationsprofilerna till och väljer sedan Nästa.

På fliken Granska + skapa väljer du Skapa för att slutföra skapandet av principen och distribuera principen till de tilldelade grupperna.

Den nya principen visas i listan över appkonfigurationsprinciper.

Konfigurera verksamhetsspecifika program

Om du har integrerat dina LOB-appar med MAM SDK kan du använda dem med Microsoft Tunnel genom att lägga till dem som anpassade appar i de tre MAM Tunnel-principerna som du tidigare har skapat.

Mer information om hur du lägger till anpassade appar i principer finns i följande artiklar för de två principtyperna:

För att stödja LOB-appar på dina oregistrerade enheter måste apparna distribueras som tillgängliga appar inifrån Microsoft Intune administrationscenter. Du kan inte använda Intune för att distribuera appar som nödvändiga appar till oregistrerade enheter.

Använda en betrodd certifikatprofil

Verksamhetsspecifika appar som använder MAM-tunneln på Android måste integreras med Intune App SDK och måste använda den nya tunnel för MAM-förtroendehanteraren för att använda stöd för betrodda rotcertifikat för sina LOB-appar. För att stödja betrodda rotcertifikat måste du använda den lägsta SDK-versionen (eller senare) enligt beskrivningen i avsnittet Krav i den här artikeln.

Hantering av betrodda rotcertifikat:

Om ditt program kräver SSL/TLS-certifikat som utfärdats av en lokal eller privat certifikatutfärdare för att ge säker åtkomst till interna webbplatser och program har Intune App SDK lagt till stöd för hantering av certifikatförtroende med hjälp av API-klasserna MAMTrustedRootCertsManager och MAMCertTrustWebViewClient.

Krav:

Certifikatformat som stöds av Tunnel för MAM Android:

- DER-kodad binär X.509

- PEM

MAMCertTrustWebViewClient stöder:

- Android 10 eller senare

MAMTrustedRootCertsManager stöder:

- SSLContext

- SSLSocketFactory

- TrustManager

- Webbvy

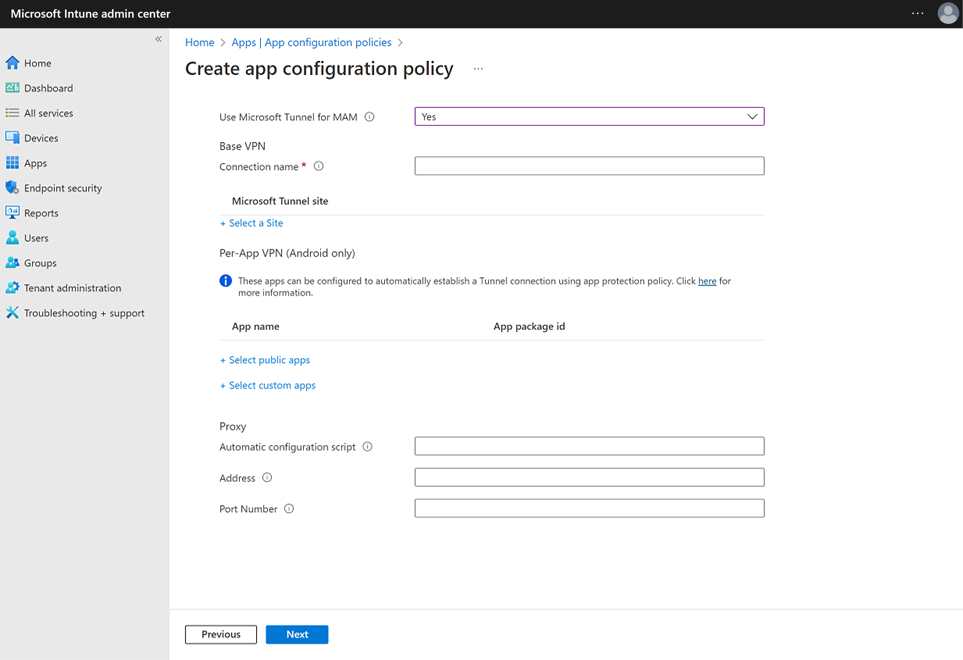

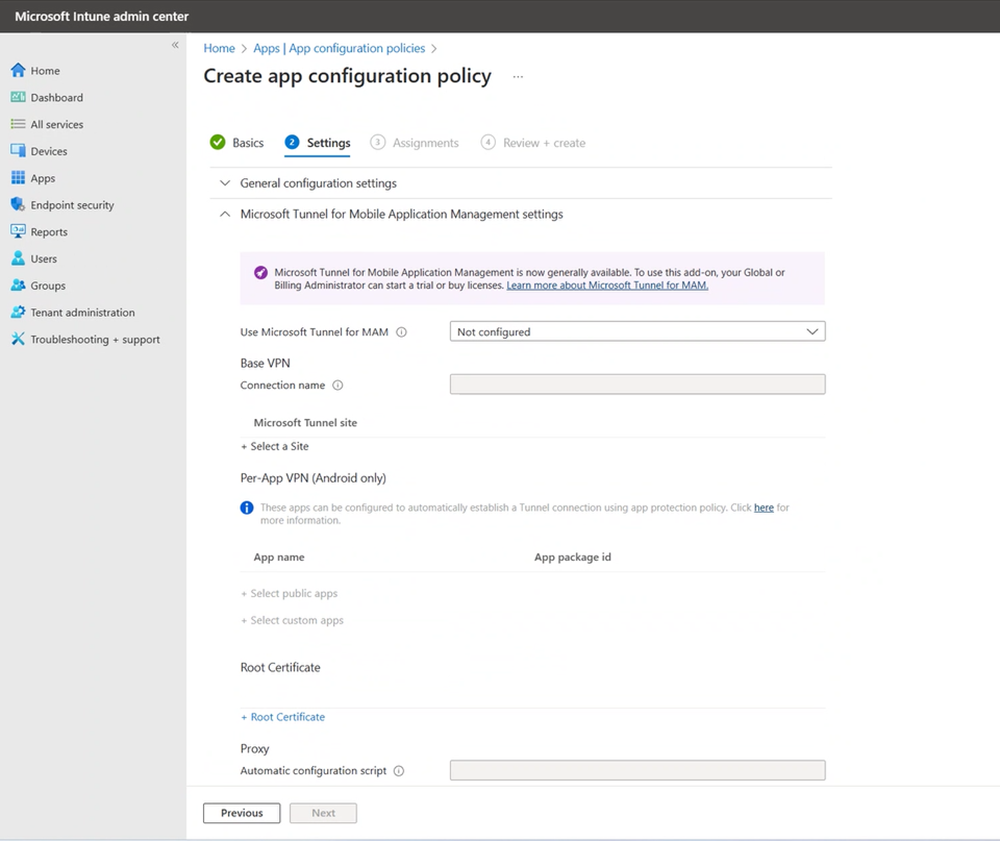

Under konfigurationen av appkonfigurationsprofilen för en app som ska använda Tunnel för MAM väljer du den certifikatprofil som ska användas:

På fliken Inställningar i din appkonfigurationsprofil expanderar du inställningarna för Microsoft Tunnel för hantering av mobilprogram.

Konfigurera följande alternativ:

- Ange Använd Microsoft Tunnel för MAM till Ja.

- För Anslutningsnamn anger du ett användarnamn för den här anslutningen, till exempel mam-tunnel-vpn.

- Välj sedan Välj en plats och välj en av dina Microsoft Tunnel Gateway-platser. Om du inte har konfigurerat en Tunnel Gateway-plats läser du Konfigurera Microsoft Tunnel.

- Om din app kräver ett betrott certifikat väljer du Rotcertifikat för att öppna fönstret Välj rotcertifikat och väljer sedan en betrodd certifikatprofil som ska användas.

Information om hur du konfigurerar rotcertifikatprofiler finns i Betrodda rotcertifikatprofiler för Microsoft Intune.

När du har konfigurerat MAM-inställningarna för tunnel väljer du Nästa för att öppna fliken Tilldelningar .

Kända problem

Följande är kända problem eller begränsningar för MAM Tunnel för Android.

Tunnel för hantering av mobilprogram stöder inte Microsoft Defender i personligt profilläge

Information om Microsoft Defender i personligt profilläge finns i Microsoft Defender i Personlig profil på Android Enterprise i BYOD-läge.

Lösning: Ingen.

MAM-tunnel stöds inte vid användning av MDM-tunneln

Du kan välja att använda MAM-tunnel med registrerade enheter i stället för att använda MDM-tunnelkonfigurationer. En registrerad enhet får dock endast använda MDM-tunnelkonfigurationerna eller MAM-tunnelkonfigurationerna, men inte båda. Registrerade enheter kan till exempel inte ha en app som Microsoft Edge som använder MAM-tunnelkonfigurationer medan andra appar använder MDM-tunnelkonfigurationer.

Lösning: Ingen.

Verksamhetsspecifika program som använder WebView och Intune SDK för betrott rotstöd, interna slutpunkter kan inte ändras

Lösning: Distribuera och installera det betrodda rotcertifikatet manuellt på oregistrerade Android-enheter som använder LOB Apps med WebView on Tunnel.

Android kan inte skapa certifikatkedjan när du använder en privat certifikatutfärdare

När du använder WebView med MAMCertTrustWebViewClient i MAM för att verifiera certifikat delegerar MAM till Android för att skapa en certifikatkedja från certifikat som tillhandahålls av administratörerna och servern. Om en server som använder privata certifikat tillhandahåller den fullständiga kedjan till den anslutande webbvyn, men administratören endast distribuerar rotcertifikatet, kan Android misslyckas med att skapa certifikatkedjan och misslyckas vid kontroll av serverförtroendet. Det här beteendet beror på att Android kräver mellanliggande certifikat för att skapa kedjan till en acceptabel nivå.

Lösning: För att säkerställa korrekt certifikatverifiering måste administratörer distribuera rotcertifikatet och alla mellanliggande certifikat i Intune. Om rotcertifikatet tillsammans med alla mellanliggande certifikat inte distribueras kan Android misslyckas med att skapa certifikatkedjan och kan inte lita på servern.

Defender för Endpoint-certifikatfel när du använder ett TLS/SSL-certifikat från en privat certifikatutfärdare

När Microsoft Tunnel Gateway-servern använder ett TLS/SSL-certifikat som utfärdats av en privat (lokal) certifikatutfärdare genererar Microsoft Defender för Endpoint ett certifikatfel när du försöker ansluta.

Kringgå: Installera motsvarande betrodda rotcertifikat manuellt för den privata certifikatutfärdare på Android-enheten. En framtida uppdatering av Defender för Endpoint-appen ger stöd och tar bort behovet av att manuellt installera det betrodda rotcertifikatet.

Microsoft Edge kan inte nå interna resurser under en kort tid efter att ha startats

Direkt efter att Microsoft Edge har öppnats försöker webbläsaren ansluta till interna resurser innan den ansluter till Tunnel. Det här beteendet resulterar i att webbläsaren rapporterar att resursen eller mål-URL:en inte är tillgänglig.

Lösning: Uppdatera webbläsaranslutningen på enheten. Resursen blir tillgänglig när anslutningen till Tunnel har upprättats.

De tre appar som krävs för att stödja Tunnel för oregistrerade enheter visas inte i Företagsportal-appen på en enhet

När Microsoft Edge, Microsoft Defender för Endpoint och Företagsportal har tilldelats till en enhet som tillgänglig med eller utan registrering kan målanvändaren inte hitta apparna i Företagsportal eller på portal.manage.microsoft.com.

Lösning: Installera alla tre apparna manuellt från Google Play-butiken. Du hittar länkar till alla tre appar på Google Play i den här artikeln avsnittet Krav .

Fel: "MSTunnel VPN kunde inte startas, kontakta IT-administratören om du behöver hjälp"

Det här felmeddelandet kan inträffa även om tunneln är ansluten.

Lösning: Det här meddelandet kan ignoreras.

Fel: Ogiltig licensiering, kontakta administratören

Det här felet uppstår när versionen av Microsoft Defender för Endpoint inte stöder Tunnel.

Lösning: Installera den version av Defender för Endpoint som stöds från Microsoft Defender – Appar på Google Play.

Det finns inte stöd för att använda flera principer för Defender för att konfigurera olika tunnelplatser för olika appar

Användning av två eller flera appkonfigurationsprinciper för Microsoft Defender som anger olika tunnelplatser stöds inte och kan resultera i ett konkurrenstillstånd som förhindrar lyckad användning av Tunnel.

Lösning: Rikta in varje enhet mot en enda appkonfigurationsprincip för Microsoft Defender, vilket säkerställer att varje oregistrerad enhet är konfigurerad att endast använda en plats.

Koppla från automatiskt med branschspecifika appar

Vi stöder inte automatisk frånkoppling i verksamhetsspecifika scenarier (LOB).

Om Edge är det enda program som anges i VPN-konfigurationen per app fungerar funktionen för automatisk frånkoppling korrekt. Om det finns andra program som ingår i VPN-konfigurationen per app fungerar inte funktionen för automatisk frånkoppling. I det här fallet måste användarna koppla från manuellt för att säkerställa att alla anslutningar avslutas.

Lösning: Användare måste koppla från anslutningar manuellt i LOB-scenarier.

Nästa steg

Se även: