Distribuera din identitetsinfrastruktur för Microsoft 365

Ta en titt på allt innehåll för småföretag på small business-hjälp och utbildning.

I Microsoft 365 för företag banar en välplanerad och utförd identitetsinfrastruktur vägen för starkare säkerhet, inklusive att begränsa åtkomsten till dina produktivitetsarbetsbelastningar och deras data till endast autentiserade användare och enheter. Säkerhet för identiteter är en viktig del av en Nolltillit distribution, där alla försök att komma åt resurser både lokalt och i molnet autentiseras och auktoriseras.

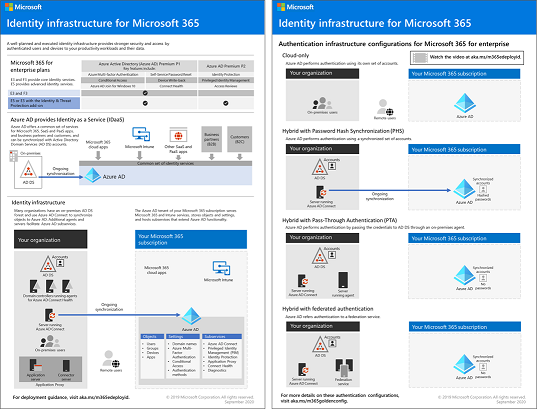

Information om identitetsfunktionerna för varje Microsoft 365 för företag, rollen för Microsoft Entra ID, lokala och molnbaserade komponenter och de vanligaste autentiseringskonfigurationerna finns i affischen identitetsinfrastruktur.

Granska den här tvåsidiga affischen för att snabbt få en översikt över identitetsbegrepp och konfigurationer för Microsoft 365 för företag.

Du kan ladda ned den här affischen och skriva ut den i brev-, juridisk- eller tabloidformat (11 x 17).

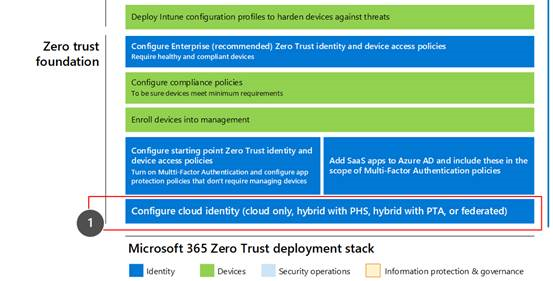

Den här lösningen är det första steget för att skapa Distributionsstacken för Microsoft 365 Nolltillit.

Mer information finns i distributionsplanen för Microsoft 365 Nolltillit.

Vad finns i den här lösningen

Den här lösningen vägleder dig genom distributionen av en identitetsinfrastruktur för din Microsoft 365-klientorganisation för att ge dina anställda åtkomst och skydd mot identitetsbaserade attacker.

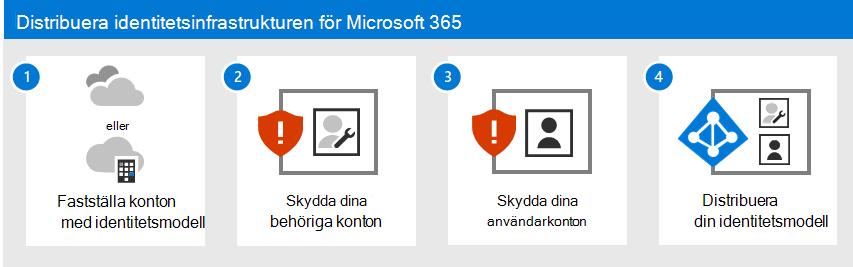

Stegen i den här lösningen är:

- Fastställ din identitetsmodell.

- Skydda dina Microsoft 365-privilegierade konton.

- Skydda dina Microsoft 365-användarkonton.

- Distribuera din identitetsmodell.

Den här lösningen stöder huvudprinciperna för Nolltillit:

- Verifiera explicit: Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter.

- Använd åtkomst med lägst behörighet: Begränsa användaråtkomst med just-in-time och just-enough-access (JIT/JEA), riskbaserade anpassningsbara principer och dataskydd.

- Anta överträdelse: Minimera sprängradie och segmentåtkomst. Verifiera end-to-end-kryptering och använd analys för att få synlighet, öka hotidentifieringen och förbättra skyddet.

Till skillnad från vanlig intranätåtkomst, som litar på allt bakom en organisations brandvägg, behandlar Noll förtroende varje inloggning och åtkomst som om den kommer från ett nätverk utan kontroll, oavsett om det finns bakom organisationens brandvägg eller på Internet. Noll förtroende kräver skydd för nätverk, infrastruktur, identiteter, slutpunkter, appar och data.

Microsoft 365 funktioner

Microsoft Entra ID tillhandahåller en fullständig uppsättning identitetshanterings- och säkerhetsfunktioner för din Microsoft 365-klientorganisation.

| Resurs eller funktion | Beskrivning | Licensiering |

|---|---|---|

| Multifaktorautentisering (MFA) | MFA kräver att användarna tillhandahåller två former av verifiering, till exempel ett användarlösenord plus ett meddelande från Microsoft Authenticator-appen eller ett telefonsamtal. MFA minskar avsevärt risken för att stulna autentiseringsuppgifter kan användas för att komma åt din miljö. Microsoft 365 använder Microsoft Entra multifaktorautentiseringstjänst för MFA-baserade inloggningar. | Microsoft 365 E3 eller E5 |

| Villkorsstyrd åtkomst | Microsoft Entra ID utvärderar villkoren för användarens inloggning och använder principer för villkorsstyrd åtkomst för att fastställa tillåten åtkomst. I den här vägledningen visar vi till exempel hur du skapar en princip för villkorsstyrd åtkomst som kräver enhetsefterlevnad för åtkomst till känsliga data. Detta minskar risken för att en hackare med egna enheter och stulna autentiseringsuppgifter kan komma åt känsliga data. Den skyddar också känsliga data på enheterna eftersom enheterna måste uppfylla specifika krav för hälsa och säkerhet. | Microsoft 365 E3 eller E5 |

| Microsoft Entra grupper | Principer för villkorsstyrd åtkomst, enhetshantering med Intune och även behörigheter till filer och webbplatser i din organisation förlitar sig på tilldelningen till användarkonton eller Microsoft Entra grupper. Vi rekommenderar att du skapar Microsoft Entra grupper som motsvarar de skyddsnivåer som du implementerar. Till exempel är medlemmar i din verkställande personal sannolikt högre värdemål för hackare. Därför är det klokt att lägga till användarkonton för dessa anställda i en Microsoft Entra grupp och tilldela den här gruppen till principer för villkorsstyrd åtkomst och andra principer som tillämpar en högre skyddsnivå för åtkomst. | Microsoft 365 E3 eller E5 |

| Microsoft Entra ID Protection | Gör att du kan identifiera potentiella säkerhetsrisker som påverkar organisationens identiteter och konfigurera automatiska reparationsprinciper till låg, medelhög och hög inloggningsrisk och användarrisk. Den här vägledningen förlitar sig på den här riskutvärderingen för att tillämpa principer för villkorsstyrd åtkomst för multifaktorautentisering. Den här vägledningen innehåller också en princip för villkorsstyrd åtkomst som kräver att användarna ändrar sitt lösenord om högriskaktivitet identifieras för deras konto. | Microsoft 365 E5 Microsoft 365 E3 med E5-säkerhetstillägget, EMS E5- eller Microsoft Entra ID P2-licenserna |

| Självbetjäning av lösenordsåterställning (SSPR) | Tillåt användarna att återställa sina lösenord på ett säkert sätt och utan hjälpåtgärder, genom att tillhandahålla verifiering av flera autentiseringsmetoder som administratören kan kontrollera. | Microsoft 365 E3 eller E5 |

| Microsoft Entra lösenordsskydd | Identifiera och blockera kända svaga lösenord och deras varianter och ytterligare svaga termer som är specifika för din organisation. Globala förbjudna standardlösenordlistor tillämpas automatiskt på alla användare i en Microsoft Entra klientorganisation. Du kan definiera ytterligare poster i en anpassad förbjuden lösenordslista. När användare ändrar eller återställer sina lösenord kontrolleras dessa förbjudna lösenordslistor för att använda starka lösenord. | Microsoft 365 E3 eller E5 |

Nästa steg

Använd de här stegen för att distribuera en identitetsmodell och autentiseringsinfrastruktur för din Microsoft 365-klientorganisation:

- Fastställ din molnidentitetsmodell.

- Skydda dina Microsoft 365-privilegierade konton.

- Skydda dina Microsoft 365-användarkonton.

- Distribuera din molnidentitetsmodell: endast moln eller hybrid.

Ytterligare Microsoft-molnidentitetsresurser

Hantera

Information om hur du hanterar distributionen av microsofts molnidentitet finns i:

Så här gör Microsoft identiteter för Microsoft 365

Lär dig hur IT-experter på Microsoft hanterar identiteter och säker åtkomst.

Obs!

Den här IT Showcase-resursen är endast tillgänglig på engelska.

Så här gjorde Contoso identiteter för Microsoft 365

Ett exempel på hur en fiktiv men representativ multinationell organisation har distribuerat en hybrididentitetsinfrastruktur för Microsoft 365-molntjänster finns i Identitet för Contoso Corporation.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för