Översikt: DELADE VPN-tunnlar för Microsoft 365

Obs!

Den här artikeln är en del av en uppsättning artiklar som behandlar Microsoft 365-optimering för fjärranvändare.

- Detaljerad information om hur du implementerar delade VPN-tunnlar finns i Implementera DELADE VPN-tunnlar för Microsoft 365.

- En detaljerad lista över scenarier med delade VPN-tunnlar finns i Vanliga scenarier med delade VPN-tunnlar för Microsoft 365.

- Vägledning om hur du skyddar Teams medietrafik i VPN-miljöer med delade tunnlar finns i Skydda Teams medietrafik för DELADE VPN-tunnlar.

- Information om hur du konfigurerar Stream och livehändelser i VPN-miljöer finns i Särskilda överväganden för Stream och livehändelser i VPN-miljöer.

- Information om hur du optimerar microsoft 365 globala klientprestanda för användare i Kina finns i Microsoft 365-prestandaoptimering för kinesiska användare.

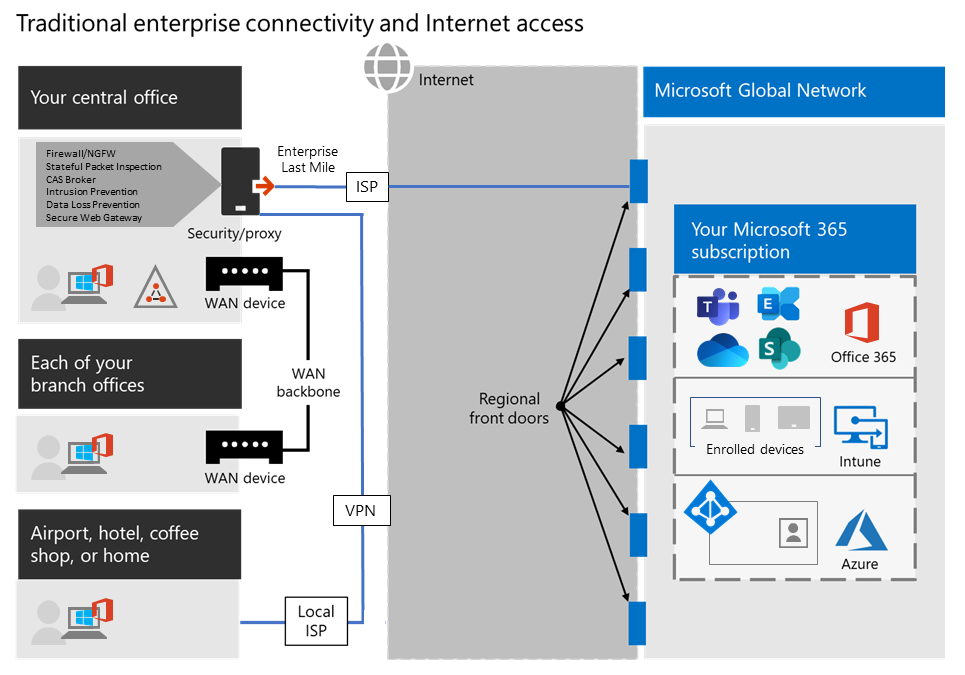

Företag har traditionellt använt VPN för att stödja säkra fjärrupplevelser för sina användare. Kärnarbetsbelastningar fanns kvar lokalt, men ett VPN från fjärrklienten som dirigerades via ett datacenter i företagsnätverket var den primära metoden för fjärranvändare att komma åt företagsresurser. För att skydda dessa anslutningar skapar företag lager av nätverkssäkerhetslösningar längs VPN-sökvägarna. Den här säkerheten skapades för att skydda den interna infrastrukturen och för att skydda mobil surfning av externa webbplatser genom att omdirigera trafik till VPN och sedan ut via den lokala Internetperimetern. VPN:er, nätverksperimeter och tillhörande säkerhetsinfrastruktur har ofta skapats och skalats för en definierad trafikvolym, vanligtvis med de flesta anslutningar som initieras inifrån företagsnätverket och de flesta av dem håller sig inom de interna nätverksgränserna.

Under en längre tid var VPN-modeller där alla anslutningar från fjärranvändarens enhet dirigeras tillbaka till det lokala nätverket (kallas tvingad tunneltrafik) i stort sett hållbara så länge den samtidiga skalan för fjärranvändare var blygsam och trafikvolymerna som passerar VPN var låga. Vissa kunder fortsatte att använda VPN-tvingad tunneltrafik som status quo även efter att deras program flyttade inifrån företagets perimeter till offentliga SaaS-moln.

Användningen av tvingad tunnelbaserad VPN för anslutning till distribuerade och prestandakänsliga molnprogram är inte optimal, men de negativa effekterna har accepterats av vissa företag för att upprätthålla säkerhetsstatus quo. Ett exempeldiagram över det här scenariot visas här:

Bild 1: En traditionell VPN-lösning för tvingad tunnel.

Det här problemet har vuxit i många år, och många kunder rapporterar en betydande förändring av nätverkstrafikmönstren. Trafik som brukade finnas lokalt ansluter nu till externa molnslutpunkter. Många Microsoft-kunder rapporterar att tidigare var cirka 80 % av deras nätverkstrafik till en intern källa (representeras av den streckade linjen i föregående diagram). Under 2020 minskade antalet till cirka 20 % eller lägre eftersom de har flyttat större arbetsbelastningar till molnet. Dessa trender är inte ovanliga med andra företag. När molnresan fortskrider blir ovanstående modell allt mer besvärlig och ohållbar, vilket hindrar en organisation från att vara flexibel när de flyttar in i en molnbaserad värld.

Den globala COVID-19-krisen eskalerade detta problem för att kräva omedelbar reparation. Behovet av att säkerställa medarbetarnas säkerhet genererade aldrig tidigare skådade krav på företags-IT för att stödja produktivitet från hemmet i massiv skala, vilket fortfarande är sant i tiden efter krisen. Microsoft 365 är väl positionerat för att hjälpa kunderna att uppfylla den efterfrågan, men hög samtidighet hos användare som arbetar hemifrån genererar en stor mängd Microsoft 365-trafik som, om de dirigeras via tvingad tunnel-VPN och lokala nätverksperimeter, orsakar snabb mättnad och kör VPN-infrastruktur ur kapacitet. I den här verkligheten efter krisen är det inte längre bara ett prestandaproblem att använda VPN för att få åtkomst till Microsoft 365, utan även en hård vägg som inte bara påverkar Microsoft 365 utan även kritiska affärsåtgärder som fortfarande måste förlita sig på VPN för att fungera.

Microsoft har arbetat nära kunder och branschen i stort för att tillhandahålla effektiva, moderna lösningar på dessa problem inifrån våra egna tjänster och för att anpassa sig till branschens bästa praxis. Anslutningsprinciper för Microsoft 365-tjänsten har utformats för att fungera effektivt för fjärranvändare samtidigt som en organisation kan upprätthålla säkerhet och kontroll över sina anslutningar. Dessa lösningar kan också implementeras snabbt med begränsat arbete men ändå få en betydande positiv effekt på de problem som beskrivs ovan.

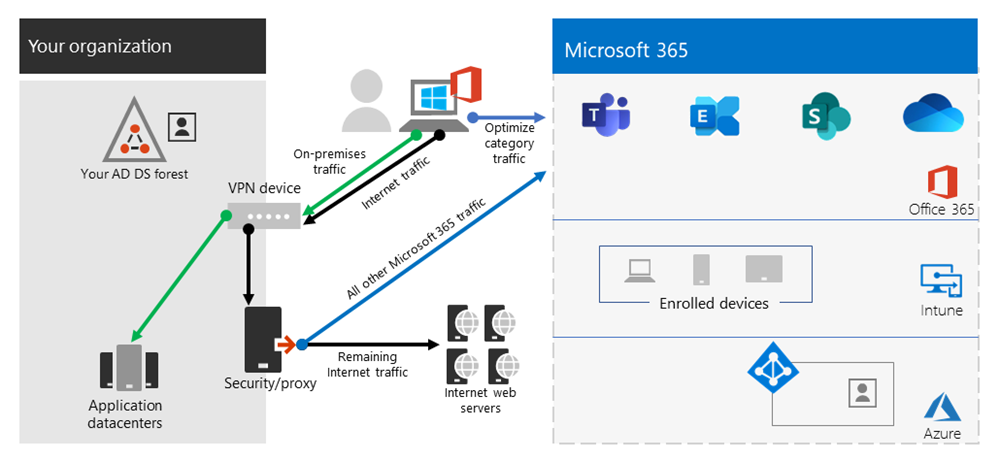

För kunder som ansluter sina fjärrarbetsenheter till företagets nätverk eller molninfrastruktur via VPN rekommenderar Microsoft att de viktigaste Microsoft 365-scenarierna Microsoft Teams, SharePoint och Exchange Online dirigeras via en vpn-konfiguration med delade tunnlar. Detta blir särskilt viktigt som frontlinjen strategi för att underlätta fortsatt anställdas produktivitet under storskaliga arbets-från-hem händelser såsom COVID-19 krisen.

Bild 2: En VPN-lösning för delad tunnel med definierade Microsoft 365-undantag som skickas direkt till tjänsten. All annan trafik passerar VPN-tunneln oavsett mål.

Kärnan i den här metoden är att tillhandahålla en metod för företag för att minska risken för vpn-infrastrukturmättnad och dramatiskt förbättra Microsoft 365-prestanda inom kortast möjliga tidsram. Om du konfigurerar VPN-klienter för att tillåta den mest kritiska, stora Microsoft 365-trafiken för att kringgå VPN-tunneln får du följande fördelar:

Minimerar omedelbart rotorsaken till en majoritet av kundrapporterade prestanda- och nätverkskapacitetsproblem i företags-VPN-arkitekturer som påverkar Microsoft 365-användarupplevelsen

Den rekommenderade lösningen riktar sig specifikt till Microsoft 365-tjänstslutpunkter kategoriserade som Optimera i artikeln Microsoft 365-URL:er och IP-adressintervall. Trafik till dessa slutpunkter är mycket känslig för svarstid och bandbreddsbegränsning, och om den kan kringgå VPN-tunneln kan slutanvändarupplevelsen förbättras dramatiskt och företagets nätverksbelastning minskas. Microsoft 365-anslutningar som inte utgör den största delen av bandbredden eller användarupplevelsens fotavtryck kan fortsätta att dirigeras via VPN-tunneln tillsammans med resten av den Internetbundna trafiken. Mer information finns i Vpn-strategin för delade tunnlar.

Kan konfigureras, testas och implementeras snabbt av kunder och utan ytterligare infrastruktur- eller programkrav

Beroende på VPN-plattformen och nätverksarkitekturen kan implementeringen ta så lite som några timmar. Mer information finns i Implementera delade VPN-tunnlar.

Bevarar säkerhetsstatusen för kundens VPN-implementeringar genom att inte ändra hur andra anslutningar dirigeras, inklusive trafik till Internet

Den rekommenderade konfigurationen följer principen om lägsta behörighet för VPN-trafikfel och gör det möjligt för kunder att implementera VPN med delad tunnel utan att utsätta användare eller infrastruktur för ytterligare säkerhetsrisker. Nätverkstrafik som dirigeras direkt till Microsoft 365-slutpunkter krypteras, valideras för integritet av Office-klientprogramsstackar och begränsas till IP-adresser som är dedikerade till Microsoft 365-tjänster som är förstärkta både på program- och nätverksnivå. Mer information finns i Alternativa sätt för säkerhetspersonal och IT att uppnå moderna säkerhetskontroller i dagens unika fjärrarbetsscenarier (Microsoft Security Team-bloggen).

Stöds internt av de flesta VPN-plattformar för företag

Microsoft fortsätter att samarbeta med branschpartner som producerar kommersiella VPN-lösningar för att hjälpa partner att utveckla riktade väglednings- och konfigurationsmallar för sina lösningar i enlighet med rekommendationerna ovan. Mer information finns i HOWTO-guider för vanliga VPN-plattformar.

Tips

Microsoft rekommenderar att du fokuserar VPN-konfigurationen för delade tunnlar på dokumenterade dedikerade IP-intervall för Microsoft 365-tjänster. FQDN- eller AppID-baserade konfigurationer för delade tunnlar, även om det är möjligt på vissa VPN-klientplattformar, kanske inte helt täcker viktiga Microsoft 365-scenarier och kan vara i konflikt med IP-baserade VPN-routningsregler. Därför rekommenderar Microsoft inte att du använder Microsoft 365 FQDN för att konfigurera VPN med delad tunnel. Användning av FQDN-konfiguration kan vara användbart i andra relaterade scenarier, till exempel .pac-filanpassningar eller för att implementera proxy bypass.

Fullständig implementeringsvägledning finns i Implementera delade VPN-tunnlar för Microsoft 365.

En stegvis process för att konfigurera Microsoft 365 för distansarbetare finns i Konfigurera infrastrukturen för distansarbete.

Vpn-strategin för delade tunnlar

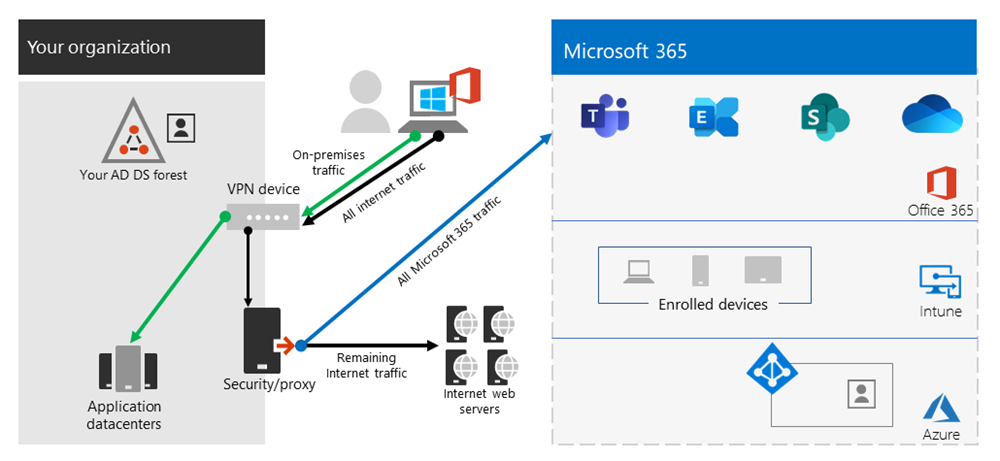

Traditionella företagsnätverk är ofta utformade för att fungera säkert för en värld före moln där de viktigaste data, tjänster, program finns lokalt och är direkt anslutna till det interna företagsnätverket, liksom de flesta användare. Nätverksinfrastrukturen bygger därför på dessa element i att avdelningskontoren är anslutna till huvudkontoret via MPLS-nätverk (Multiprotocol Label Switching), och fjärranvändare måste ansluta till företagsnätverket via ett VPN för att få åtkomst till både lokala slutpunkter och Internet. I den här modellen passerar all trafik från fjärranslutna användare företagsnätverket och dirigeras till molntjänsten via en gemensam utgående punkt.

Bild 2: En vanlig VPN-lösning för fjärranvändare där all trafik tvingas tillbaka till företagsnätverket oavsett mål.

När organisationer flyttar data och program till molnet har den här modellen börjat bli mindre effektiv eftersom den snabbt blir besvärlig, dyr och oberäknad, vilket avsevärt påverkar användarnas nätverksprestanda och effektivitet och begränsar organisationens förmåga att anpassa sig till föränderliga behov. Många Microsoft-kunder har rapporterat att för några år sedan var 80 % av nätverkstrafiken till ett internt mål, men 2020 ansluter 80 % plus trafik till en extern molnbaserad resurs.

COVID-19-krisen förvärrade detta problem för att kräva omedelbara lösningar för de allra flesta organisationer. Många kunder har upptäckt att den framtvingade VPN-modellen inte är skalbar eller tillräckligt högpresterande för 100 % fjärrarbetsscenarier, till exempel den som den här krisen har krävt. Snabba lösningar krävs för att dessa organisationer ska fungera effektivt.

För Microsoft 365-tjänsten har Microsoft utformat anslutningskraven för tjänsten med det här problemet i åtanke, där en fokuserad, strikt kontrollerad och relativt statisk uppsättning tjänstslutpunkter kan optimeras enkelt och snabbt för att leverera höga prestanda för användare som har åtkomst till tjänsten och minska belastningen på VPN-infrastrukturen så att den kan användas av trafik som fortfarande kräver det.

Microsoft 365 kategoriserar de slutpunkter som krävs för Microsoft 365 i tre kategorier: Optimera, Tillåt och Standard. Optimera slutpunkter är vårt fokus här och har följande egenskaper:

- Finns Microsofts ägda och hanterade slutpunkter i Microsofts infrastruktur?

- Är dedikerade till grundläggande Microsoft 365-arbetsbelastningar som Exchange Online, SharePoint, Skype för företag Online och Microsoft Teams

- Har IP-adresser angetts

- Låg förändringstakt och förväntas förbli liten i antal (för närvarande 20 IP-undernät)

- Är känsliga för hög volym och/eller svarstid

- Kan ha nödvändiga säkerhetselement som tillhandahålls i tjänsten i stället för infogade i nätverket

- Står för cirka 70–80 % av trafikvolymen till Microsoft 365-tjänsten

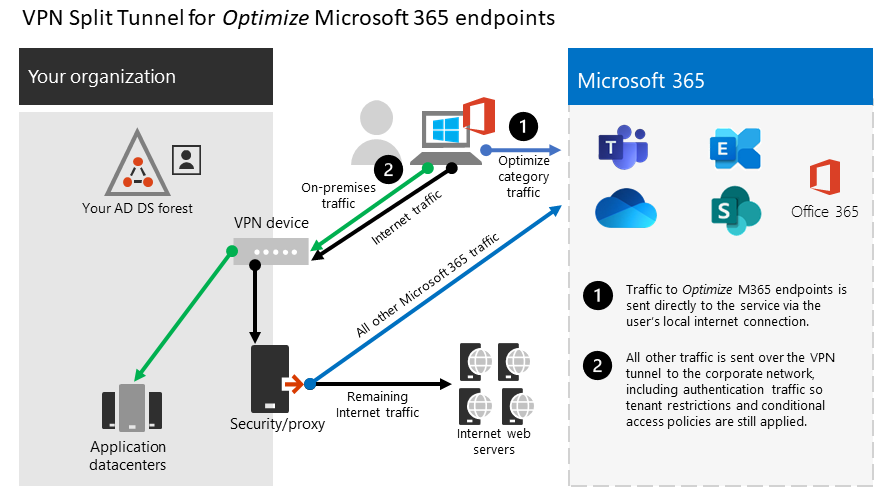

Den här nära begränsade uppsättningen slutpunkter kan delas upp ur den framtvingade VPN-tunneln och skickas säkert och direkt till Microsoft 365-tjänsten via användarens lokala gränssnitt. Detta kallas delade tunnlar.

Säkerhetselement som DLP, AV-skydd, autentisering och åtkomstkontroll kan levereras mycket effektivare mot dessa slutpunkter i olika lager i tjänsten. Eftersom vi också avleder huvuddelen av trafikvolymen från VPN-lösningen frigör detta VPN-kapaciteten för affärskritisk trafik som fortfarande är beroende av den. Det bör också ta bort behovet av att i många fall gå igenom ett långt och kostsamt uppgraderingsprogram för att hantera detta nya sätt att arbeta.

Bild 3: En VPN-lösning för delad tunnel med definierade Microsoft 365-undantag som skickas direkt till tjänsten. All annan trafik tvingas tillbaka till företagsnätverket oavsett mål.

Ur ett säkerhetsperspektiv har Microsoft en uppsättning säkerhetsfunktioner som kan användas för att tillhandahålla liknande eller till och med förbättrad säkerhet än den som levereras av infogad inspektion av lokala säkerhetsstackar. Microsoft Security-teamets blogginlägg Alternativa sätt för säkerhetspersonal och IT att uppnå moderna säkerhetskontroller i dagens unika fjärrarbetsscenarier innehåller en tydlig sammanfattning av tillgängliga funktioner och du hittar mer detaljerad vägledning i den här artikeln. Du kan också läsa om Microsofts implementering av DELADE VPN-tunnlar i Körs på VPN: Hur Microsoft håller sin fjärranslutna personal ansluten.

I många fall kan den här implementeringen uppnås på bara några timmar, vilket ger snabb lösning på ett av de mest akuta problem som organisationer står inför när de snabbt övergår till fullskaligt distansarbete. Vägledning för implementering av VPN-delade tunnlar finns i Implementera VPN-delade tunnlar för Microsoft 365.

Vanliga frågor och svar

Microsofts säkerhetsteam har publicerat alternativa sätt för säkerhetspersonal och IT att uppnå moderna säkerhetskontroller i dagens unika fjärrarbetsscenarier, ett blogginlägg som beskriver viktiga sätt för säkerhetspersonal och IT-personal att uppnå moderna säkerhetskontroller i dagens unika fjärrarbetsscenarier. Nedan visas dessutom några av de vanliga kundfrågorna och svaren i det här ämnet.

Hur gör jag för att hindra användare från att komma åt andra klienter som jag inte litar på där de kan exfiltera data?

Svaret är en funktion som kallas klientbegränsningar. Autentiseringstrafiken är inte hög eller särskilt svarstidskänslig, så den kan skickas via VPN-lösningen till den lokala proxyn där funktionen används. En lista över betrodda klienter underhålls här och om klienten försöker hämta en token till en klient som inte är betrodd, nekar proxyn bara begäran. Om klienten är betrodd är en token tillgänglig om användaren har rätt autentiseringsuppgifter och rättigheter.

Så även om en användare kan göra en TCP/UDP-anslutning till de optimerade markerade slutpunkterna, utan en giltig token för att få åtkomst till den aktuella klientorganisationen, kan de helt enkelt inte logga in och komma åt/flytta data.

Tillåter den här modellen åtkomst till konsumenttjänster, till exempel personliga OneDrive-konton?

Nej, det gör det inte, Microsoft 365-slutpunkterna är inte samma som konsumenttjänsterna (Onedrive.live.com som exempel) så den delade tunneln tillåter inte att en användare får direkt åtkomst till konsumenttjänster. Trafik till konsumentslutpunkter fortsätter att använda VPN-tunneln och befintliga principer fortsätter att gälla.

Hur gör jag för att tillämpa DLP och skydda mina känsliga data när trafiken inte längre flödar genom min lokala lösning?

För att förhindra oavsiktligt avslöjande av känslig information har Microsoft 365 en omfattande uppsättning inbyggda verktyg. Du kan använda de inbyggda DLP-funktionerna i Teams och SharePoint för att identifiera olämpligt lagrad eller delad känslig information. Om en del av din strategi för distansarbete omfattar en BYOD-princip (Bring Your Own Device) kan du använda appbaserad villkorlig åtkomst för att förhindra att känsliga data laddas ned till användarnas personliga enheter

Hur gör jag för att utvärdera och behålla kontrollen över användarens autentisering när de ansluter direkt?

Förutom funktionen för klientbegränsningar som anges i Q1 kan principer för villkorlig åtkomst tillämpas för att dynamiskt bedöma risken för en autentiseringsbegäran och reagera på lämpligt sätt. Microsoft rekommenderar att Nolltillit modellen implementeras över tid och vi kan använda Microsoft Entra principer för villkorsstyrd åtkomst för att upprätthålla kontrollen i en mobil och molnbaserad värld. Principer för villkorlig åtkomst kan användas för att fatta ett realtidsbeslut om huruvida en autentiseringsbegäran lyckas baserat på flera faktorer, till exempel:

- Enhet, är enheten känd/betrodd/domänansluten?

- IP – kommer autentiseringsbegäran från en känd företags-IP-adress? Eller från ett land/en region som vi inte litar på?

- Program – Har användaren behörighet att använda det här programmet?

Vi kan sedan utlösa principer som att godkänna, utlösa MFA eller blockera autentisering baserat på dessa principer.

Hur gör jag för att skydda mot virus och skadlig kod?

Återigen ger Microsoft 365 skydd för optimera markerade slutpunkter i olika lager i själva tjänsten, som beskrivs i det här dokumentet. Som nämnts är det mycket mer effektivt att tillhandahålla dessa säkerhetselement i själva tjänsten i stället för att försöka göra det i linje med enheter som kanske inte helt förstår protokollen/trafiken. Som standard genomsöker SharePoint automatiskt filuppladdningar efter känd skadlig kod

För Exchange-slutpunkterna som anges ovan gör Exchange Online Protection och Microsoft Defender för Microsoft 365 ett utmärkt jobb med att tillhandahålla säkerheten för trafiken till tjänsten.

Kan jag skicka mer än bara Optimera trafikdirigering?

Prioritet bör ges till optimera markerade slutpunkter eftersom dessa ger maximal nytta för en låg arbetsnivå. Om du vill krävs dock tillåt markerade slutpunkter för att tjänsten ska fungera och ha IP-adresser för de slutpunkter som kan användas om det behövs.

Det finns också olika leverantörer som erbjuder molnbaserade proxy-/säkerhetslösningar som kallas säkra webbgatewayer som ger central säkerhet, kontroll och företagsprincipprogram för allmän webbsurfning. Dessa lösningar kan fungera bra i en molnbaserad värld, om de är mycket tillgängliga, högpresterande och etablerade nära dina användare genom att tillåta säker Internetåtkomst från en molnbaserad plats nära användaren. Detta tar bort behovet av en hårnål via VPN/företagsnätverket för allmän surfningstrafik, samtidigt som central säkerhetskontroll tillåts.

Även med dessa lösningar på plats rekommenderar Microsoft fortfarande starkt att Optimera markerad Microsoft 365-trafik skickas direkt till tjänsten.

Mer information om hur du tillåter direkt åtkomst till en Azure-Virtual Network finns i Fjärrarbete med Hjälp av Azure VPN Gateway punkt-till-plats.

Varför krävs port 80? Skickas trafik i klartext?

Port 80 används endast för sådant som omdirigering till en port 443-session, inga kunddata skickas eller är tillgängliga via port 80. Kryptering beskriver kryptering för data under överföring och i vila för Microsoft 365, och Typer av trafik beskriver hur vi använder SRTP för att skydda Teams medietrafik.

Gäller det här rådet för användare i Kina som använder en världsomspännande instans av Microsoft 365?

Nej, det gör det inte. Den enda varning till ovanstående råd är användare i Kina som ansluter till en världsomspännande instans av Microsoft 365. På grund av den vanliga förekomsten av överbelastning av gränsöverskridande nätverk i regionen kan direkta utgående internetprestanda vara varierande. De flesta kunder i regionen använder ett VPN för att föra in trafiken i företagsnätverket och använda sin auktoriserade MPLS-krets eller liknande utgående trafik utanför landet/regionen via en optimerad sökväg. Detta beskrivs ytterligare i artikeln Microsoft 365-prestandaoptimering för kinesiska användare.

Fungerar konfiguration av delade tunnlar för Teams som körs i en webbläsare?

Ja, med varningar. De flesta Teams-funktioner stöds i de webbläsare som anges i Hämta klienter för Microsoft Teams.

Dessutom stöder Microsoft Edge 96 och senare VPN-delade tunnlar för peer-to-peer-trafik genom att aktivera Edge WebRtcRespectOsRoutingTableEnabled-principen . För närvarande kanske andra webbläsare inte stöder VPN-delade tunnlar för peer-to-peer-trafik.

Relaterade artiklar

Implementera DELADE VPN-tunnlar för Microsoft 365

Vanliga scenarier med delade VPN-tunnlar för Microsoft 365

Skydda Teams medietrafik för delade VPN-tunnlar

Särskilda överväganden för Stream och livehändelser i VPN-miljöer

Microsoft 365-prestandaoptimering för kinesiska användare

Principer för nätverksanslutning i Microsoft 365

Utvärdera Microsoft 365 nätverksanslutningar

Nätverks- och prestandajustering för Microsoft 365

Körs på VPN: Hur Microsoft håller sin fjärranslutna personal ansluten

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för