STEG 1: Konfigurera din nätverksmiljö för att säkerställa anslutningen med Defender för Endpoint-tjänsten

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Viktigt

Viss information i den här artikeln gäller en förhyrd produkt som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier, uttryckta eller underförstådda, med avseende på den information som tillhandahålls här.

Innan du registrerar enheter till Defender för Endpoint kontrollerar du att nätverket är konfigurerat för att ansluta till tjänsten. Det första steget i den här processen är att lägga till URL:er i listan över tillåtna domäner om proxyservern eller brandväggsreglerna förhindrar åtkomst till Defender för Endpoint. Den här artikeln innehåller även information om proxy- och brandväggskrav för äldre versioner av Windows-klienten och Windows Server.

Aktivera åtkomst till Microsoft Defender för Endpoint-tjänst-URL:er på proxyservern

Om en proxy eller brandvägg blockerar all trafik och endast tillåter specifika domäner lägger du som standard till de domäner som anges i det nedladdningsbara bladet i listan över tillåtna domäner.

Följande nedladdningsbara kalkylblad visar de tjänster och deras associerade URL:er som nätverket måste kunna ansluta till. Se till att det inte finns några brandväggs- eller nätverksfiltreringsregler för att neka åtkomst för dessa URL:er. Du kan också behöva skapa en tillåt-regel specifikt för dem.

Obs!

(Gäller för offentlig förhandsversion)

- Som en del av förhandsversionen konsolideras vissa Defender för Endpoint-tjänster bakom URL:en:

*.endpoint.security.microsoft.com. Du har möjlighet att använda den reducerade uppsättningen URL:er i Microsoft Defender XDR för Defender för Endpoint. Du har också det nya alternativet att konfigurera tillåtna listor med statiska dedikerade IP-intervall för Defender för Endpoint. Mer information finns i Onboarding devices using streamlined method (Registrera enheter med en strömlinjeformad metod ) och granska den uppdaterade listan i föregående tabell. - Om du vill använda den nya onboarding-metoden måste enheterna uppfylla specifika krav och använda ett nytt registreringspaket. Mer information finns i krav. Du kan migrera tidigare registrerade enheter. Se migrera enheter till en strömlinjeformad anslutning.

- Vissa tjänster ingår inte i den här konsolideringen. Du måste kontrollera att du upprätthåller anslutningen till de tjänster som krävs. Mer information om tjänster som inte ingår i konsolideringen finns i det strömlinjeformade URL-bladet eller registreringsenheter med hjälp av en effektiv metod.

- Enheter som kör MMA-agenten stöds inte i en strömlinjeformad lösning och måste registreras med hjälp av metoden på nednivå. En lista över nödvändiga URL:er finns på fliken MMA i listan över strömlinjeformade URL:er. Enheter som kör äldre Windows version 1607, 1703, 1709 eller 1803 kan registrera sig med det nya registreringspaketet men kräver fortfarande en längre lista med URL:er. Mer information finns i föregående tabell.

| Lista över kalkylblad med domäner | Beskrivning |

|---|---|

| Microsoft Defender för Endpoint konsoliderad URL-lista (NY – strömlinjeformad) |

VIKTIGT: För närvarande i offentlig förhandsversion. Kalkylblad med konsoliderade URL:er för att effektivisera enhetsanslutningen. Ladda ned kalkylbladet här. Tillämpligt operativsystem: En fullständig lista finns i Strömlinjeformad anslutning. - Windows 10 1809+ - Windows 11 – Windows Server 2019 – Windows Server 2022 – Windows Server 2012 R2, Windows Server 2016 R2 som kör en modern enhetlig Lösning för Defender för Endpoint (kräver installation via MSI). – macOS-versioner som stöds och kör 101.23102.* + – Versioner som stöds av Linux som kör 101.23102.* + Lägsta komponentversioner: – Klient för program mot skadlig kod: 4.18.2211.5 - Motor: 1.1.19900.2 – Säkerhetsinformation: 1.391.345.0 - Xplat-version: 101.23102.* + - Sensor/KB-version: >10.8040.*/ 8 mars 2022+ Om du flyttar tidigare registrerade enheter till den strömlinjeformade metoden kan du läsa Migrera enhetsanslutning. |

| Microsoft Defender för Endpoint URL-lista för kommersiella kunder (Standard) | Kalkylblad med specifika DNS-poster för tjänstplatser, geografiska platser och operativsystem för kommersiella kunder. Microsoft Defender för Endpoint plan 1 och plan 2 delar samma url:er för proxytjänsten. |

| Microsoft Defender för Endpoint URL-lista för Gov/GCC/DoD | Kalkylblad med specifika DNS-poster för tjänstplatser, geografiska platser och operativsystem för Gov/GCC/DoD-kunder. Ladda ned kalkylbladet här. |

Obs!

- Windows 10 version 1607, 1703, 1709, 1803 (RS1-RS4) stöds i onboarding-paketet men kräver en längre URL-lista (se uppdaterat URL-blad). Dessa versioner stöder inte omregistrering (måste vara helt avregistrerade först).

- Enheter som körs på Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Servrar som inte har uppgraderats till Unified Agent (MMA) måste fortsätta att använda MMA-registreringsmetod.

Om en proxy eller brandvägg har HTTPS-skanning (SSL-inspektion) aktiverad, utesluter du domänerna som visas i tabellen ovan från HTTPS-skanningen.

Öppna alla URL:er där geografikolumnen är WW i brandväggen. För rader där geografikolumnen inte är WW öppnar du URL:erna till din specifika dataplats. Information om hur du verifierar dataplatsinställningen finns i Verifiera datalagringsplats och uppdatera inställningar för datakvarhållning för Microsoft Defender för Endpoint. Uteslut inte URL:en *.blob.core.windows.net från någon typ av nätverksgranskning. Undanta i stället endast de blob-URL:er som är specifika för MDE och som visas i listan över domäner i kalkylbladet.

Obs!

Gäller för standarduppsättningen med URL:ar:

Windows-enheter som körs med version 1803 eller tidigare behöver settings-win.data.microsoft.com.

URL:er som innehåller v20 i dem behövs bara om du har Windows-enheter som kör version 1803 eller senare. Behövs till exempel us-v20.events.data.microsoft.com för en Windows-enhet som kör version 1803 eller senare och registreras i datalagringsregionen USA.

Om en proxy eller brandvägg blockerar anonym trafik från Defender för Endpoint-sensorn och den ansluter från systemkontexten är det viktigt att se till att anonym trafik tillåts i proxyn eller brandväggen för tidigare listade URL:er.

Obs!

Microsoft tillhandahåller ingen proxyserver. Dessa URL:er är tillgängliga via proxyservern som du konfigurerar.

Viktigt

I enlighet med säkerhets- och efterlevnadsstandarderna för Defender för Endpoint bearbetas och lagras dina data i enlighet med din klientorganisations fysiska plats. Baserat på klientens plats kan trafiken flöda genom någon av dessa IP-regioner (som motsvarar Azures datacenterregioner). Mer information finns i Datalagring och sekretess.

Microsoft Monitoring Agent (MMA) – proxy- och brandväggskrav för äldre versioner av Windows-klienten eller Windows Server

Obs!

(Gäller för offentlig förhandsversion)

Tjänster som använder MMA-baserade lösningar kan inte utnyttja den nya strömlinjeformade anslutningslösningen (konsoliderad URL och alternativ för att använda statiska IP-adresser). För Windows Server 2016 och Windows Server 2012 R2 måste du uppdatera till den nya enhetliga lösningen.

Informationen i listan över proxy- och brandväggskonfigurationsinformation krävs för att kommunicera med Log Analytics-agenten (kallas ofta Microsoft Monitoring Agent) för tidigare versioner av Windows, till exempel Windows 7 SP1, Windows 8.1 och Windows Server 2008 R2*.

| Agentreurs | Portar | Riktning | Kringgå HTTPS-inspektion |

|---|---|---|---|

*.ods.opinsights.azure.com |

Port 443 | Utgående | Ja |

*.oms.opinsights.azure.com |

Port 443 | Utgående | Ja |

*.blob.core.windows.net |

Port 443 | Utgående | Ja |

*.azure-automation.net |

Port 443 | Utgående | Ja |

Obs!

Dessa anslutningskrav gäller för föregående Microsoft Defender för Endpoint av Windows Server 2016 och Windows Server 2012 R2 som kräver MMA. Instruktioner för att publicera dessa operativsystem med den nya enhetliga lösningen finns på Registrera Windows-servrar eller migrera till den nya enhetliga lösningen i servermigreringsscenarier i Microsoft Defender för Endpoint.

Obs!

Som en molnbaserad lösning kan IP-intervallet ändras. Vi rekommenderar att du går över till DNS-matchningsinställningen.

Registrera enheter utan Internetanslutning

För enheter utan direkt internetanslutning är användningen av en proxylösning den rekommenderade metoden. För äldre Windows-enheter som registrerats med hjälp av den tidigare MMA-baserade lösningen är användningen av OMS-gatewaylösningen en alternativ metod.

Obs!

(Gäller för offentlig förhandsversion)

Med den här förhandsversionen kan du använda brandväggsenheter med statiska IP-intervall. Mer information finns i: Strömlinjeformad enhetsanslutning och strömlinjeformad URL-lista.

Mer information om registreringsmetoder finns i följande artiklar:

- Registrera tidigare versioner av Windows

- Registrera servrar till Microsoft Defender för Endpoint-tjänsten

Viktigt

- Microsoft Defender för Endpoint är en molnsäkerhetslösning. "Registrera enheter utan Internetåtkomst" innebär att Internetåtkomst för slutpunkterna måste konfigureras via en proxy. Microsoft Defender för Endpoint stöder inte slutpunkter utan direkt- eller proxyåtkomst till Internet. Systemomfattande proxykonfiguration rekommenderas.

- Windows eller Windows Server i frånkopplade miljöer måste kunna uppdatera certifikatförtroendet Listor offline via en intern fil eller webbserver.

- Mer information om hur du uppdaterar CTL:er offline finns i Konfigurera en fil eller webbserver för att ladda ned CTL-filerna.

Enheter som kör Windows 10 eller senare, Windows Server 2012 R2 eller senare, Linux och macOS

Beroende på operativsystemet kan proxyn som ska användas för Microsoft Defender för Endpoint konfigureras automatiskt, vanligtvis med hjälp av automatisk upptäckt eller en autokonfigurationsfil, eller statiskt specifik för Defender för Endpoint-tjänster som körs på enheten.

- Information om Windows-enheter finns i Konfigurera enhetsproxy och Internetanslutningsinställningar

- Information om Linux-enheter finns i Konfigurera Microsoft Defender för Endpoint på Linux för identifiering av statisk proxy

- Information om macOS-enheter finns i Microsoft Defender för Endpoint på Mac

Windows-enheter som kör den tidigare MMA-baserade lösningen

Obs!

- En OMS-gatewayserver kan inte användas som proxy för frånkopplade Windows- eller Windows Server-enheter när den konfigureras via "TelemetryProxyServer"-registret eller grupprincipobjektet.

- För Windows eller Windows Server – även om du kan använda TelemetryProxyServer måste den peka på en standardproxyenhet eller -installation.

- Konfigurera Azure Log Analytics (kallades tidigare OMS Gateway) för att fungera som proxy eller hubb:

- Azure Log Analytics-agent

- Installera och konfigurera Microsoft Monitoring Agent (MMA) punkt till Defender för Endpoint Workspace-nyckel &-ID

Registrera tidigare versioner av Windows

Obs!

Klienter som inte har någon åtkomst till Internet kan inte registreras för Microsoft Defender slutpunkt. En klient måste antingen ha åtkomst till de url:er som krävs direkt eller ha åtkomst via en proxy eller brandvägg.

Som en del av den strömlinjeformade förhandsversionen kan du nu använda IP-adresser som alternativ till vissa URL:er för Defender för Endpoint-tjänsten.

Bekräfta krav för TJÄNSTENS URL för Microsoft Monitoring Agent (MMA)

Se följande vägledning för att eliminera kravet på jokertecken (*) för din specifika miljö när du använder Microsoft Monitoring Agent (MMA) för tidigare versioner av Windows.

Registrera ett tidigare operativsystem med Microsoft Monitoring Agent (MMA) i Defender för Endpoint (mer information finns i Publicera tidigare versioner av Windows på Defender för Endpoint och Registrera Windows-servrar).

Kontrollera att datorn rapporterar till Microsoft Defender-portalen.

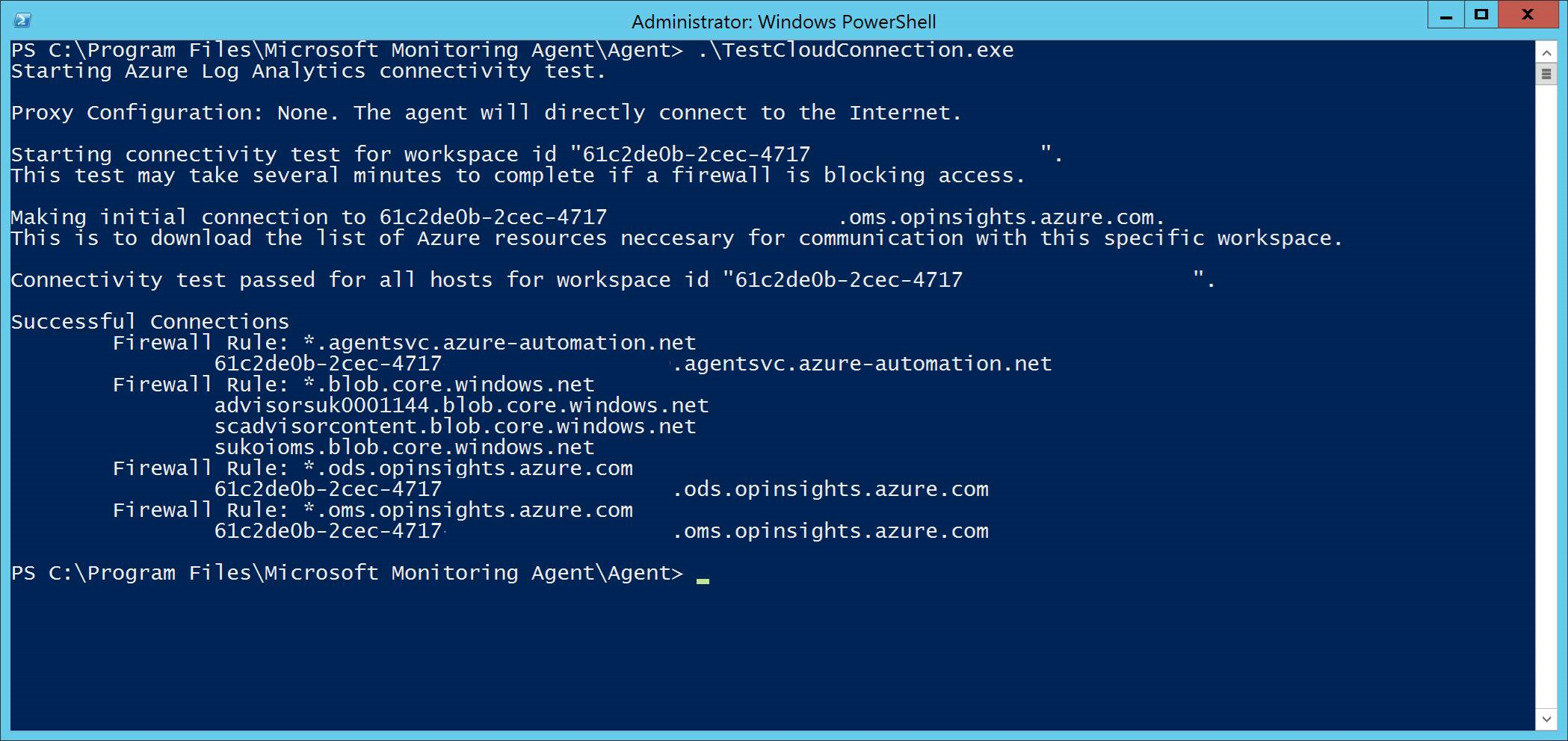

Kör TestCloudConnection.exe verktyget från

C:\Program Files\Microsoft Monitoring Agent\Agentför att verifiera anslutningen och för att hämta de URL:er som krävs för din specifika arbetsyta.I listan Microsoft Defender för Endpoint URL:er finns en fullständig lista över krav för din region (se kalkylbladet för tjänst-URL:er).

Jokertecken (*) som används i *.ods.opinsights.azure.com, *.oms.opinsights.azure.comoch *.agentsvc.azure-automation.net URL-slutpunkter kan ersättas med ditt specifika arbetsyte-ID. Arbetsyte-ID:t är specifikt för din miljö och arbetsyta. Den finns i avsnittet Onboarding i din klientorganisation i Microsoft Defender-portalen.

*.blob.core.windows.net URL-slutpunkten kan ersättas med url:erna som visas i avsnittet "Brandväggsregel: *.blob.core.windows.net" i testresultaten.

Obs!

Vid registrering via Microsoft Defender för molnet kan flera arbetsytor användas. Du måste utföra TestCloudConnection.exe proceduren på den registrerade datorn från varje arbetsyta (för att avgöra om det finns några ändringar i URL:erna för *.blob.core.windows.net mellan arbetsytorna).

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för