STEG 2: Konfigurera dina enheter för att ansluta till Defender för Endpoint-tjänsten med hjälp av en proxy

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Viktigt

Enheter som har konfigurerats för endast IPv6-trafik stöds inte.

Defender för Endpoint-sensorn kräver att Microsoft Windows HTTP (WinHTTP) rapporterar sensordata och kommunicerar med Defender för Endpoint-tjänsten. Den inbäddade Defender för Endpoint-sensorn körs i systemkontext med hjälp av LocalSystem-kontot.

Tips

För organisationer som använder vidarebefordrade proxyservrar som en gateway till Internet kan du använda nätverksskydd för att undersöka anslutningshändelser som inträffar bakom vidarebefordrade proxyservrar.

WinHTTP-konfigurationsinställningen är oberoende av proxyinställningarna för Windows Internet (WinINet) för webbläsarproxy (se WinINet jämfört med WinHTTP). Den kan bara identifiera en proxyserver med hjälp av följande identifieringsmetoder:

Metoder för automatisk upptäckt:

Transparent proxy

WPAD (Web Proxy Auto-discovery Protocol)

Obs!

Om du använder transparent proxy eller WPAD i nätverkstopologin behöver du inte särskilda konfigurationsinställningar.

Manuell konfiguration av statisk proxy:

Registerbaserad konfiguration

WinHTTP konfigurerad med netsh-kommando: Passar endast för stationära datorer i en stabil topologi (till exempel ett skrivbord i ett företagsnätverk bakom samma proxy)

Obs!

Defender antivirus och EDR-proxyservrar kan anges oberoende av varandra. I de avsnitt som följer bör du vara medveten om dessa skillnader.

Konfigurera proxyservern manuellt med hjälp av en registerbaserad statisk proxy

Konfigurera en registerbaserad statisk proxy för Defender för slutpunktsidentifiering och svarssensor (EDR) för att rapportera diagnostikdata och kommunicera med Defender för Endpoint-tjänster om en dator inte har tillåtelse att ansluta till Internet.

Obs!

När du använder det här alternativet på Windows 10, Windows 11, Windows Server 2019 eller Windows Server 2022 rekommenderar vi att du skapar följande (eller senare) och ackumulerar samlade uppdateringar:

- Windows 11

- Windows 10 version 1809 eller Windows Server 2019 eller Windows Server 2022 –https://support.microsoft.com/kb/5001384

- Windows 10, version 1909 -https://support.microsoft.com/kb/4601380

- Windows 10, version 2004 -https://support.microsoft.com/kb/4601382

- Windows 10, version 20H2 -https://support.microsoft.com/kb/4601382

De här uppdateringarna förbättrar anslutningen och tillförlitligheten för CnC-kanalen (kommando och kontroll).

Den statiska proxyn kan konfigureras via grupprincip (GP), båda inställningarna under grupprincipvärden ska konfigureras till proxyservern för användning av EDR. Grupprincipen är tillgänglig i Administrativa mallar.

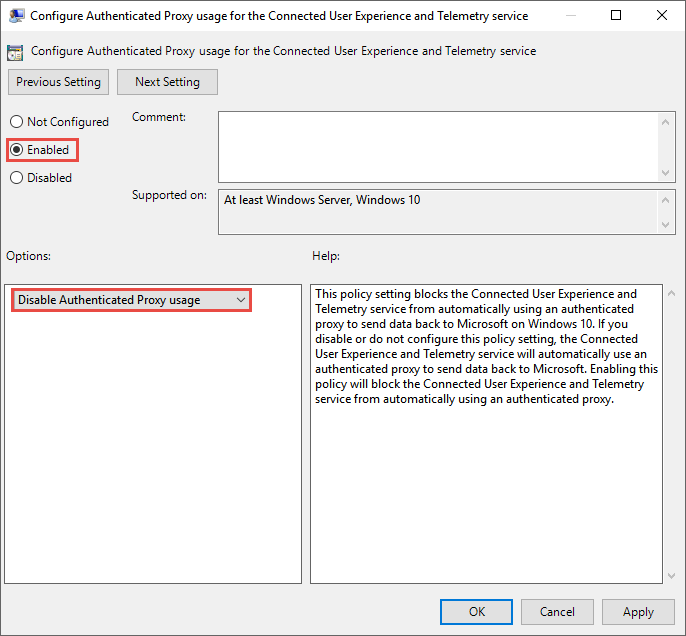

Administrativa mallar > Datainsamling och förhandsversioner > av Windows-komponenter > Konfigurera autentiserad proxyanvändning för tjänsten Ansluten användarupplevelse och telemetri.

Ange den till Aktiverad och välj Inaktivera autentiserad proxyanvändning.

Administrativa mallar > Datainsamling och förhandsversioner > av Windows-komponenter > Konfigurera anslutna användarupplevelser och telemetri:

Konfigurera proxyn.

| Grupprincip | Registernyckel | Registerpost | Värde |

|---|---|---|---|

| Konfigurera autentiserad proxyanvändning för den anslutna användarupplevelsen och telemetritjänsten | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| Konfigurera anslutna användarupplevelser och telemetri | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port Exempel: 10.0.0.6:8080 (REG_SZ) |

Obs!

Om du använder inställningen "TelemetryProxyServer" på enheter som annars är helt offline, vilket innebär att operativsystemet inte kan ansluta för listan över återkallade onlinecertifikat eller Windows Update, måste du lägga till den ytterligare registerinställningen PreferStaticProxyForHttpRequest med värdet 1.

Den överordnade registersökvägen för "PreferStaticProxyForHttpRequest" är "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection"

Följande kommando kan användas för att infoga registervärdet på rätt plats:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

Registervärdet ovan gäller endast från och med MsSense.exe version 10.8210.* och senare, eller version 10.8049.* och senare.

Konfigurera en statisk proxy för Microsoft Defender Antivirus

Microsoft Defender Antivirus molnlevererad skydd ger nästan omedelbart, automatiserat skydd mot nya och nya hot. Observera att anslutningen krävs för anpassade indikatorer när Defender Antivirus är din aktiva lösning mot skadlig kod. För EDR i blockeringsläge finns en primär lösning mot skadlig kod när du använder en lösning som inte kommer från Microsoft.

Konfigurera den statiska proxyn med hjälp av grupprincip som finns i administrativa mallar:

Administrativa mallar > Windows-komponenter > Microsoft Defender Antivirus > Definiera proxyserver för anslutning till nätverket.

Ange den till Aktiverad och definiera proxyservern. Observera att URL:en måste ha antingen http:// eller https://. Versioner som stöds för https:// finns i Hantera Microsoft Defender Antivirus-uppdateringar.

Under registernyckeln

HKLM\Software\Policies\Microsoft\Windows Defenderanger principen registervärdetProxyServersom REG_SZ.Registervärdet

ProxyServerhar följande strängformat:<server name or ip>:<port>Till exempel: http://10.0.0.6:8080

Obs!

Om du använder statisk proxyinställning på enheter som annars är helt offline, vilket innebär att operativsystemet inte kan ansluta för listan över återkallade onlinecertifikat eller Windows Update, måste du lägga till de ytterligare registerinställningen SSLOptions med dword-värdet 0. Den överordnade registersökvägen för "SSLOptions" är "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet"

I återhämtningssyfte och i realtid för molnlevererad skydd cachelagrar Microsoft Defender Antivirus den senast kända fungerande proxyn. Se till att proxylösningen inte utför SSL-inspektion. Detta bryter den säkra molnanslutningen.

Microsoft Defender Antivirus använder inte den statiska proxyn för att ansluta till Windows Update eller Microsoft Update för nedladdning av uppdateringar. I stället använder den en systemomfattande proxy om den konfigureras att använda Windows Update, eller den konfigurerade interna uppdateringskällan enligt den konfigurerade återställningsordningen.

Om det behövs kan du använda Administrativa mallar > Windows-komponenter > Microsoft Defender Antivirus > Definiera automatisk proxykonfiguration (.pac) för att ansluta till nätverket. Om du behöver konfigurera avancerade konfigurationer med flera proxyservrar använder du Windows-komponenter > för administrativa mallar > Microsoft Defender Antivirus > Define-adresser för att kringgå proxyservern och förhindra att Microsoft Defender Antivirus använder en proxyserver för dessa mål.

Du kan använda PowerShell med cmdleten Set-MpPreference för att konfigurera följande alternativ:

- ProxyBypass

- ProxyPacUrl

- ProxyServer

Obs!

Om du vill använda proxyn korrekt konfigurerar du dessa tre olika proxyinställningar:

- Microsoft Defender för Endpoint (MDE)

- AV (Antivirus)

- Slutpunktsidentifiering och svar (EDR)

Konfigurera proxyservern manuellt med netsh-kommandot

Använd netsh för att konfigurera en systemomfattande statisk proxy.

Obs!

- Detta påverkar alla program, inklusive Windows-tjänster som använder WinHTTP med standardproxyn.

Öppna en upphöjd kommandorad:

- Gå till Start och skriv cmd.

- Högerklicka på Kommandotolken och välj Kör som administratör.

Skriv följande kommando och tryck på Retur:

netsh winhttp set proxy <proxy>:<port>Till exempel:

netsh winhttp set proxy 10.0.0.6:8080

Återställ winhttp-proxyn genom att ange följande kommando och trycka på Retur:

netsh winhttp reset proxy

Se Netsh-kommandosyntax, kontexter och formatering för mer information.

Nästa steg

STEG 3: Verifiera klientanslutningen till Microsoft Defender för Endpoint-tjänst-URL:er

Relaterade artiklar

- Frånkopplade miljöer, proxyservrar och Microsoft Defender för Endpoint

- Använd grupprincip inställningar för att konfigurera och hantera Microsoft Defender Antivirus

- Registrera Windows-enheter

- Felsöka Microsoft Defender för Endpoint onboarding-problem

- Registrera enheter utan Internetåtkomst till Microsoft Defender för Endpoint

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för