Prova Microsoft Defender XDR incidenthanteringsfunktioner i en pilotmiljö

Gäller för:

- Microsoft Defender XDR

Den här artikeln är steg 2 av 2 i processen för att utföra en undersökning och svar av en incident i Microsoft Defender XDR med hjälp av en pilotmiljö. Mer information om den här processen finns i översiktsartikeln .

När du har utfört ett incidentsvar för en simulerad attack finns här några Microsoft Defender XDR funktioner att utforska:

| Funktion | Beskrivning |

|---|---|

| Prioritera incidenter | Använd filtrering och sortering av incidentkön för att avgöra vilka incidenter som ska hanteras härnäst. |

| Hantera incidenter | Ändra incidentegenskaper för att säkerställa korrekt tilldelning, lägga till taggar och kommentarer och för att lösa en incident. |

| Automatiska undersökningar och svar | Använd funktioner för automatiserad undersökning och svar (AIR) för att hjälpa ditt säkerhetsteam att hantera hot mer effektivt och effektivt. Åtgärdscentret är en "enda fönsterruta" för incident- och aviseringsuppgifter, till exempel godkännande av väntande reparationsåtgärder. |

| Avancerad jakt | Använd frågor för att proaktivt inspektera händelser i nätverket och hitta hotindikatorer och entiteter. Du använder också avancerad jakt under undersökningen och reparationen av en incident. |

Prioritera incidenter

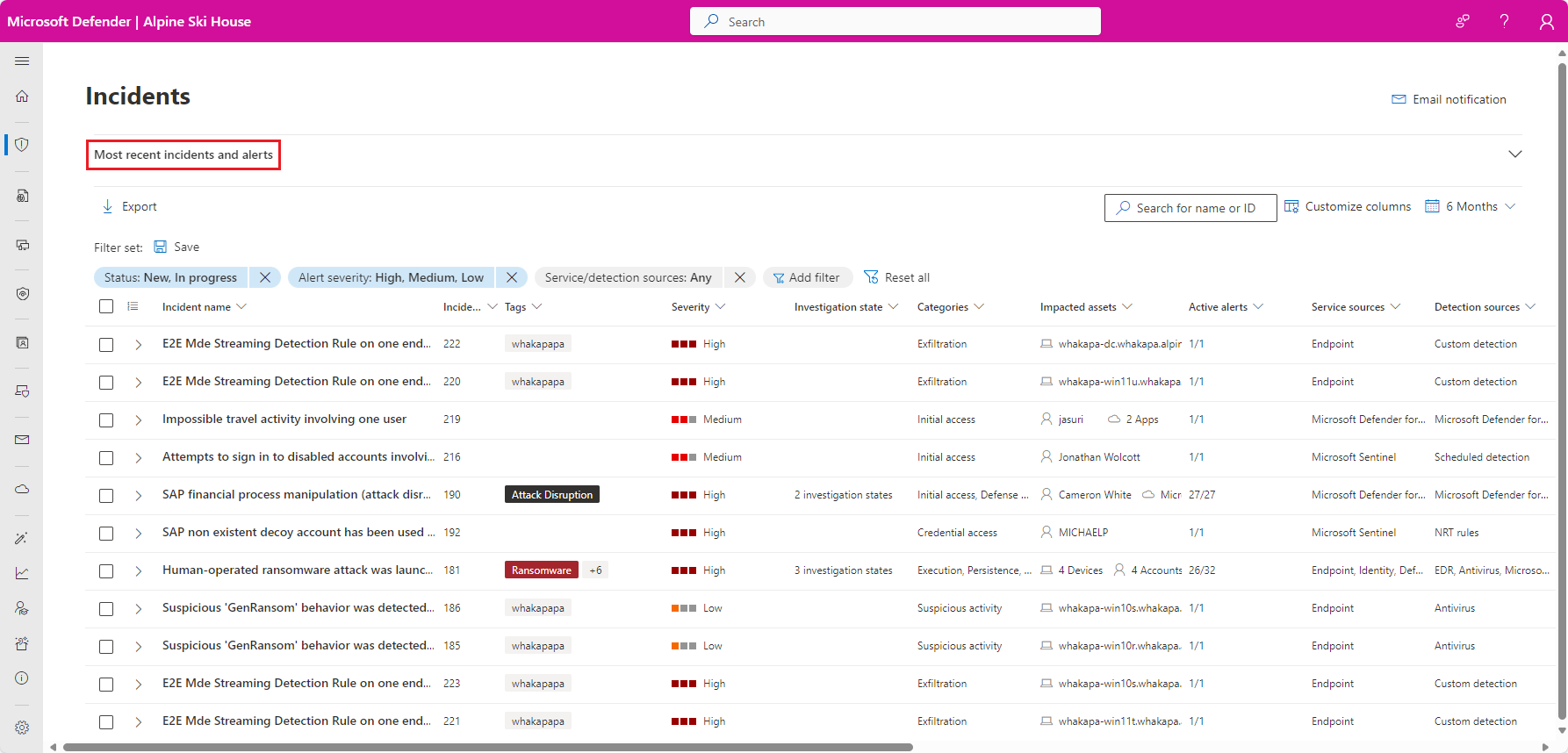

Du kommer till incidentkön från Incidenter & aviseringar > Incidenter vid snabbstart av Microsoft Defender-portalen. Här är ett exempel.

Avsnittet Senaste incidenter och aviseringar visar en graf över antalet mottagna aviseringar och incidenter som skapats under de senaste 24 timmarna.

Om du vill granska listan över incidenter och prioritera deras betydelse för tilldelning och undersökning kan du:

Konfigurera anpassningsbara kolumner (välj Välj kolumner) för att ge dig insyn i olika egenskaper för incidenten eller de påverkade entiteterna. Detta hjälper dig att fatta ett välgrundat beslut om prioriteringen av incidenter för analys.

Använd filtrering för att fokusera på ett specifikt scenario eller hot. Genom att använda filter i incidentkön kan du avgöra vilka incidenter som kräver omedelbar uppmärksamhet.

I standardincidentkön väljer du Filter för att se fönstret Filter , där du kan ange en specifik uppsättning incidenter. Här är ett exempel.

Mer information finns i Prioritera incidenter.

Hantera incidenter

Du kan hantera incidenter från fönstret Hantera incident för en incident. Här är ett exempel.

Du kan visa det här fönstret från länken Hantera incident på:

- Egenskapsfönstret för en incident i incidentkön.

- Sammanfattningssida för en incident.

Här är de sätt som du kan hantera dina incidenter på:

Redigera incidentnamnet

Ändra det automatiskt tilldelade namnet baserat på bästa praxis för säkerhetsteamet.

Lägga till incidenttaggar

Lägg till taggar som ditt säkerhetsteam använder för att klassificera incidenter, som kan filtreras senare.

Tilldela incidenten

Tilldela det till ett användarkontonamn som kan filtreras senare.

Lösa en incident

Stäng incidenten när den har åtgärdats.

Ange klassificering och bestämning

Klassificera och välj hottyp när du löser en incident.

Lägg till kommentarer

Använd kommentarer för förlopp, anteckningar eller annan information baserat på bästa praxis för säkerhetsteamet. Den fullständiga kommentarshistoriken är tillgänglig från alternativet Kommentarer och historik på informationssidan för en incident.

Mer information finns i Hantera incidenter.

Granska automatiserad undersökning och svar med Åtgärdscenter

Beroende på hur automatiserade undersöknings- och svarsfunktioner konfigureras för din organisation vidtas reparationsåtgärder automatiskt eller endast efter godkännande av ditt säkerhetsåtgärdsteam. Alla åtgärder, oavsett om de väntar eller slutförs, visas i Åtgärdscenter, som visar väntande och slutförda åtgärder för dina enheter, e-post & samarbetsinnehåll och identiteter på en plats.

Här är ett exempel.

Från Åtgärdscenter kan du välja väntande åtgärder och sedan godkänna eller avvisa dem i det utfällbara fönstret. Här är ett exempel.

Godkänn (eller avvisa) väntande åtgärder så snart som möjligt så att dina automatiserade undersökningar kan fortsätta och slutföras i tid.

Mer information finns i Automatiserad undersökning och svar och Åtgärdscenter.

Använda avancerad jakt

Obs!

Innan vi går igenom den avancerade jaktsimuleringen watch följande video för att förstå avancerade jaktbegrepp, se var du hittar den i portalen och veta hur den kan hjälpa dig i dina säkerhetsåtgärder.

Om den valfria fillösa PowerShell-attacksimuleringen var en verklig attack som redan hade nått åtkomststeget för autentiseringsuppgifter kan du använda avancerad jakt när som helst i undersökningen för att proaktivt söka igenom händelser och poster i nätverket med hjälp av det du redan vet från de genererade aviseringarna och de berörda entiteterna.

Baserat på information i SMB-aviseringen (User and IP Address Reconnaissance) kan du till exempel använda IdentityDirectoryEvents tabellen för att hitta alla SMB-sessionsuppräkningshändelser eller hitta fler identifieringsaktiviteter i olika andra protokoll i Microsoft Defender for Identity data med hjälp av IdentityQueryEvents tabellen.

Krav för jaktmiljö

Det finns en enda intern postlåda och enhet som krävs för den här simuleringen. Du behöver också ett externt e-postkonto för att skicka testmeddelandet.

Kontrollera att din klientorganisation har aktiverat Microsoft Defender XDR.

Identifiera en målpostlåda som ska användas för att ta emot e-post.

Postlådan måste övervakas av Microsoft Defender för Office 365

Enheten från krav 3 måste ha åtkomst till den här postlådan

Konfigurera en testenhet:

a. Kontrollera att du använder Windows 10 version 1903 eller senare.

b. Anslut testenheten till testdomänen.

c. Aktivera Microsoft Defender Antivirus. Om du har problem med att aktivera Microsoft Defender Antivirus kan du läsa det här felsökningsavsnittet.

Kör simuleringen

Från ett externt e-postkonto skickar du ett e-postmeddelande till postlådan som identifieras i steg 2 i avsnittet krav för jaktmiljö. Inkludera en bifogad fil som tillåts via befintliga principer för e-postfilter. Den här filen behöver inte vara skadlig eller körbar. Föreslagna filtyper är .pdf, .exe (om det tillåts) eller en Office-dokumenttyp, till exempel en Word fil.

Öppna det skickade e-postmeddelandet från enheten som konfigurerats enligt definitionen i steg 3 i avsnittet krav för jaktmiljö. Öppna den bifogade filen eller spara filen på enheten.

Gå på jakt

Öppna Microsoft Defender-portalen.

I navigeringsfönstret väljer du Jakt > Avancerad jakt.

Skapa en fråga som börjar med att samla in e-posthändelser.

Välj Fråga > ny.

I de Email grupperna under Avancerad jakt dubbelklickar du på EmailEvents. Du bör se detta i frågefönstret.

EmailEventsÄndra tidsramen för frågan till de senaste 24 timmarna. Om vi antar att e-postmeddelandet som du skickade när du körde simuleringen ovan var under de senaste 24 timmarna, ändrar du annars tidsramen efter behov.

Välj Kör fråga. Du kan ha olika resultat beroende på din pilotmiljö.

Obs!

Se nästa steg för filtreringsalternativ för att begränsa datareturen.

Obs!

Avancerad jakt visar frågeresultat som tabelldata. Du kan också välja att visa data i andra formattyper, till exempel diagram.

Titta på resultaten och se om du kan identifiera e-postmeddelandet som du öppnade. Det kan ta upp till två timmar innan meddelandet visas i avancerad jakt. Om du vill begränsa resultatet kan du lägga till where-villkoret i frågan för att bara söka efter e-postmeddelanden som har "yahoo.com" som sin SenderMailFromDomain. Här är ett exempel.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Klicka på de resulterande raderna i frågan så att du kan granska posten.

Nu när du har kontrollerat att du kan se e-postmeddelandet lägger du till ett filter för de bifogade filerna. Fokusera på alla e-postmeddelanden med bifogade filer i miljön. I den här simuleringen fokuserar du på inkommande e-postmeddelanden, inte de som skickas ut från din miljö. Ta bort eventuella filter som du har lagt till för att hitta meddelandet och lägg till |. where AttachmentCount > 0 and EmailDirection == "Inbound""

Följande fråga visar resultatet med en kortare lista än din första fråga för alla e-posthändelser:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Ta sedan med informationen om den bifogade filen (till exempel: filnamn, hashvärden) i resultatuppsättningen. Det gör du genom att ansluta till tabellen EmailAttachmentInfo . De vanliga fält som ska användas för anslutning är i det här fallet NetworkMessageId och RecipientObjectId.

Följande fråga innehåller även ytterligare en rad " | project-rename EmailTimestamp=Timestamp" som hjälper dig att identifiera vilken tidsstämpel som var relaterad till e-postmeddelandet jämfört med tidsstämplar relaterade till filåtgärder som du lägger till i nästa steg.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdAnvänd sedan SHA256-värdet från tabellen EmailAttachmentInfo för att hitta DeviceFileEvents (filåtgärder som utfördes på slutpunkten) för hashen. Det gemensamma fältet här är SHA256-hashen för den bifogade filen.

Den resulterande tabellen innehåller nu information från slutpunkten (Microsoft Defender för Endpoint) som enhetsnamn, vilken åtgärd som utfördes (i det här fallet filtrerad för att endast inkludera FileCreated-händelser) och var filen lagrades. Kontonamnet som är associerat med processen inkluderas också.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Nu har du skapat en fråga som identifierar alla inkommande e-postmeddelanden där användaren öppnade eller sparade den bifogade filen. Du kan också förfina den här frågan för att filtrera efter specifika avsändardomäner, filstorlekar, filtyper och så vidare.

Funktioner är en särskild typ av koppling, som gör att du kan hämta mer TI-data om en fil som dess förekomst, undertecknare och utfärdarinformation osv. Om du vill ha mer information om filen använder du funktionsberikningen FileProfile():

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

Skapa en identifiering

När du har skapat en fråga som identifierar information som du vill få aviseringar om om de inträffar i framtiden kan du skapa en anpassad identifiering från frågan.

Anpassade identifieringar kör frågan enligt den frekvens du anger, och resultatet av frågorna skapar säkerhetsaviseringar baserat på de tillgångar som påverkas som du väljer. Dessa aviseringar korreleras med incidenter och kan sorteras som andra säkerhetsaviseringar som genereras av någon av produkterna.

På frågesidan tar du bort raderna 7 och 8 som lades till i steg 7 i jaktinstruktionerna för Go och klickar på Skapa identifieringsregel.

Obs!

Om du klickar på Skapa identifieringsregel och du har syntaxfel i frågan sparas inte identifieringsregeln. Dubbelkolla frågan för att säkerställa att det inte finns några fel.

Fyll i de obligatoriska fälten med den information som gör det möjligt för säkerhetsteamet att förstå aviseringen, varför den genererades och vilka åtgärder du förväntar dig att de ska vidta.

Se till att du fyller i fälten med tydlighet för att ge nästa användare ett välgrundat beslut om den här identifieringsregelaviseringen

Välj vilka entiteter som påverkas i den här aviseringen. I det här fallet väljer du Enhet och postlåda.

Fastställ vilka åtgärder som ska utföras om aviseringen utlöses. I det här fallet kör du en antivirusgenomsökning, även om andra åtgärder kan vidtas.

Välj omfånget för aviseringsregeln. Eftersom den här frågan omfattar enheter är enhetsgrupperna relevanta i den här anpassade identifieringen enligt Microsoft Defender för Endpoint kontext. När du skapar en anpassad identifiering som inte innehåller enheter som påverkade entiteter gäller inte omfånget.

För den här piloten kanske du vill begränsa den här regeln till en delmängd av testenheterna i produktionsmiljön.

Välj Skapa. Välj sedan Anpassade identifieringsregler på navigeringspanelen.

På den här sidan kan du välja identifieringsregeln, som öppnar en informationssida.

Expertutbildning om avancerad jakt

Spårning av angriparen är en webbsändningsserie för nya säkerhetsanalytiker och erfarna hotjägare. Den vägleder dig genom grunderna i avancerad jakt hela vägen till att skapa egna avancerade frågor.

Se Få expertutbildning om avancerad jakt för att komma igång.

Navigering som du kan behöva

Skapa Microsoft Defender XDR utvärderingsmiljön

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för