Använd Azure Multi-Factor Authentication Server för att aktivera PAM eller SSPR

I följande dokument beskrivs hur du konfigurerar Azure Multi-Factor Authentication Server som ett andra säkerhetslager när användarna aktiverar roller i Privileged Access Management eller Self-Service Lösenordsåterställning.

Viktigt

I september 2022 meddelade Microsoft utfasning av Azure Multi-Factor Authentication Server. Från och med den 30 september 2024 kommer Distributioner av Azure Multi-Factor Authentication Server inte längre att hantera MFA-begäranden (multifaktorautentisering). Kunder på Azure Multi-Factor Authentication Server bör planera att flytta till i stället använda antingen anpassade MFA-providers eller Windows Hello eller smartkortsbaserad autentisering i AD. Om du vill använda en annan MFA-provider kan du läsa artikeln om hur du använder API för anpassad multifaktorautentisering.

I artikeln nedan beskrivs konfigurationsuppdateringen och stegen för att aktivera befintliga distributioner av MIM som flyttas från MIM med hjälp av den tidigare SDK:en till MIM med hjälp av Azure Multi-Factor Authentication Server.

Förutsättningar

För att kunna migrera för att använda Azure Multi-Factor Authentication Server med MIM behöver du:

- Internetåtkomst från varje MIM-tjänst eller Azure Multi-Factor Authentication Server som tillhandahåller PAM och SSPR för att kontakta Microsoft Entra multifaktorautentiseringstjänst

- En Azure-prenumeration

- Installationen använder redan SDK från juli 2019 eller tidigare

- Microsoft Entra ID P1- eller P2-licenser för kandidatanvändare

- telefonnummer till alla kandidatanvändare

- MIM-snabbkorrigering 4.5. eller mer se versionshistorik för meddelanden

Serverkonfiguration för Azure Multi-Factor Authentication

Anteckning

I konfigurationen behöver du ett giltigt SSL-certifikat installerat för SDK:t.

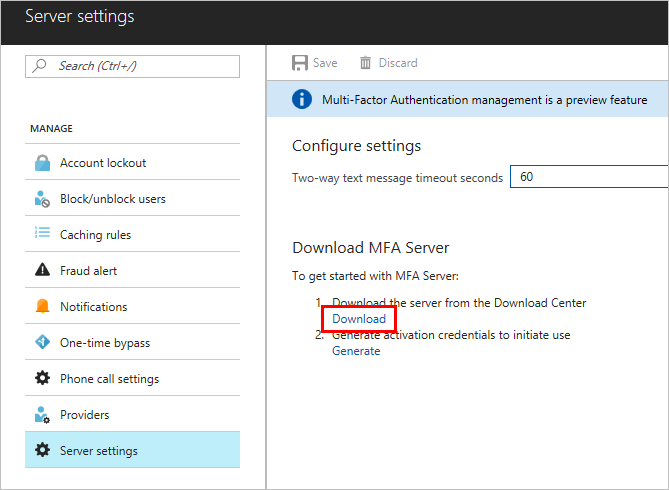

Steg 1: Ladda ned Azure Multi-Factor Authentication Server från Azure Portal

Viktigt

Från och med den 1 juli 2019 erbjuder Microsoft inte längre Azure Multi-Factor Authentication Server för nya distributioner.

Logga in på Azure Portal och följ anvisningarna i Komma igång med Azure Multi-Factor Authentication Server för att ladda ned Azure Multi-Factor Authentication Server.

Steg 2: Generera autentiseringsuppgifter för aktivering

Använd länken Generera aktiveringsautentiseringsuppgifter för att initiera användningslänken för att generera aktiveringsautentiseringsuppgifter. Spara för senare användning när det har genererats.

Steg 3: Installera Azure Multi-Factor Authentication Server

När du har laddat ned servern installerar du den. Dina aktiveringsautentiseringsuppgifter krävs.

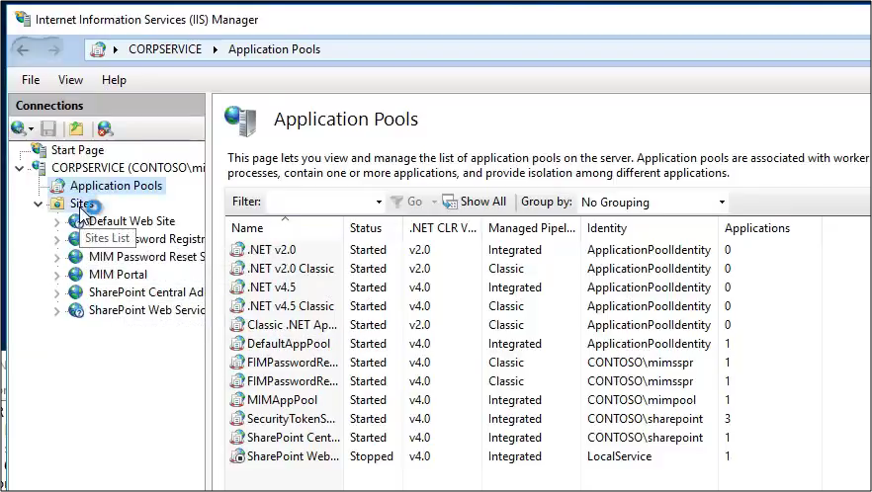

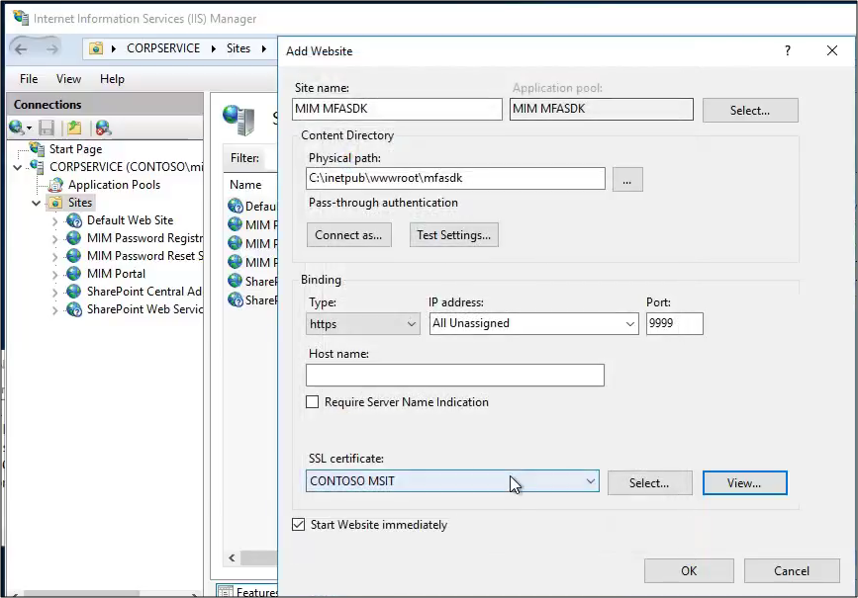

Steg 4: Skapa ditt IIS-webbprogram som ska vara värd för SDK:t

Öppna

Skapa en ny webbplats med namnet "MIM MFASDK" och länka den till en tom katalog.

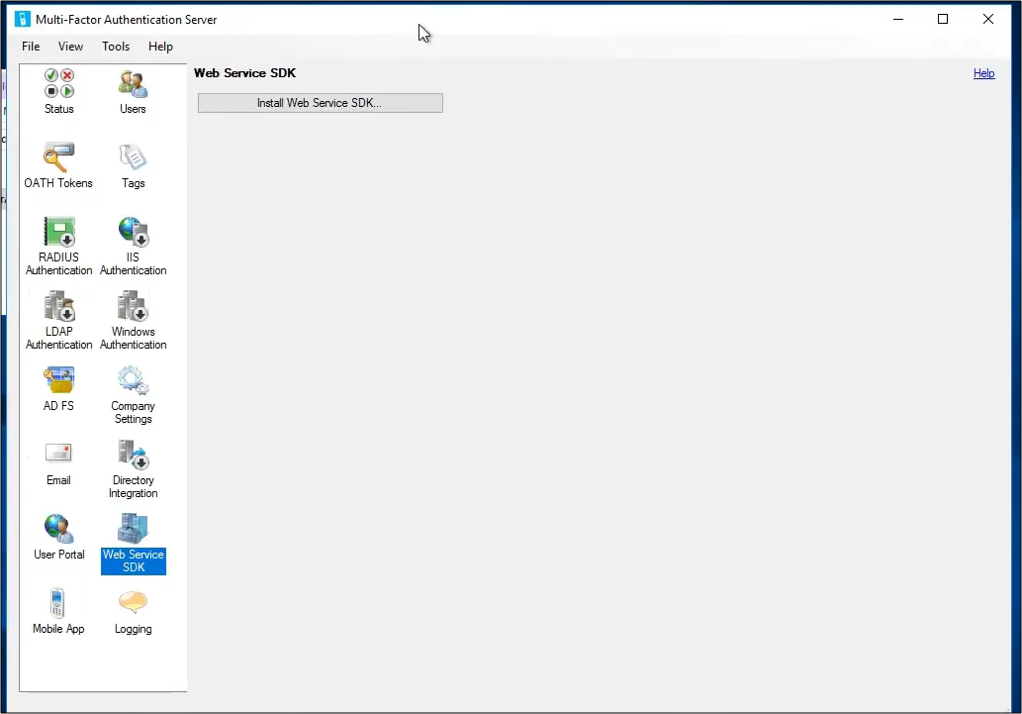

Öppna Serverkonsolen för Multi-Factor Authentication och klicka på Webbtjänst-SDK.

När guiden öppnas klickar du på konfigurationen och väljer "MIM MFASDK" och apppool.

Anteckning

Guiden kräver att en administratörsgrupp skapas. Mer information finns i dokumentationen om Azure Multi-Factor Authentication Server.

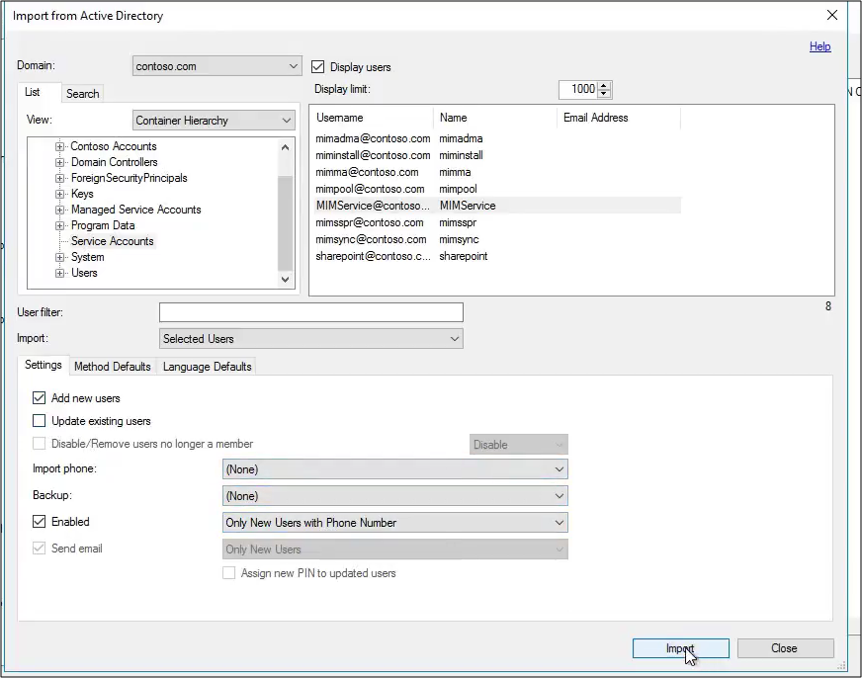

Importera sedan MIM-tjänstkontot. I konsolen väljer du "Användare".

a. Klicka på "Importera från Active Directory". b. Gå till tjänstkontot, till exempel "contoso\mimservice". c. Klicka på "Importera" och "Stäng".

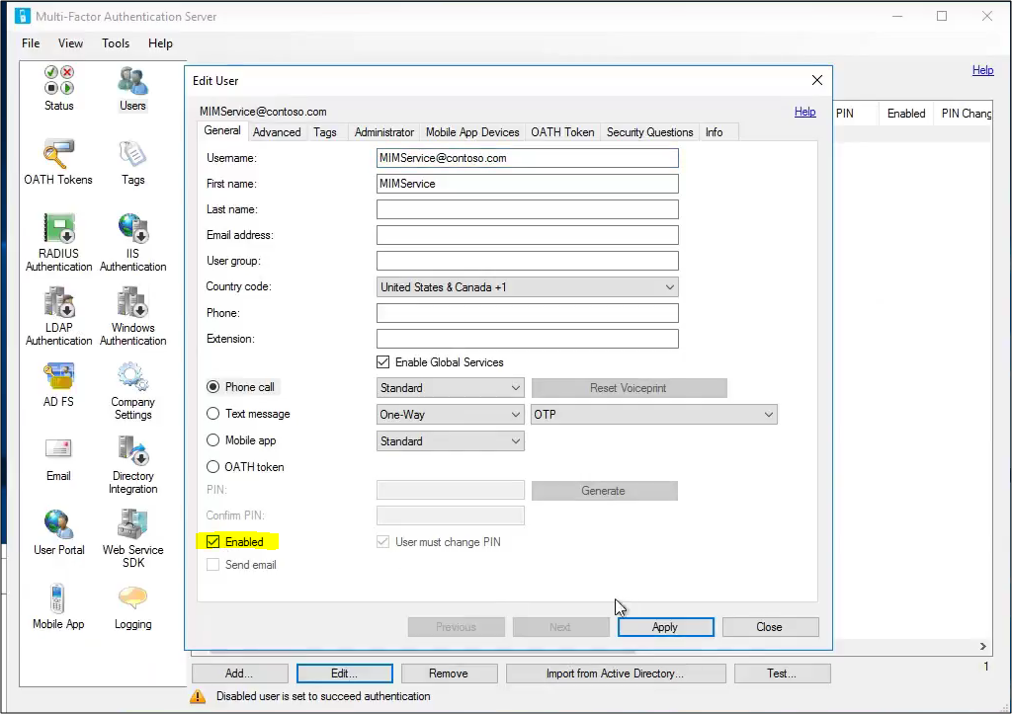

Redigera MIM-tjänstkontot för att aktivera det.

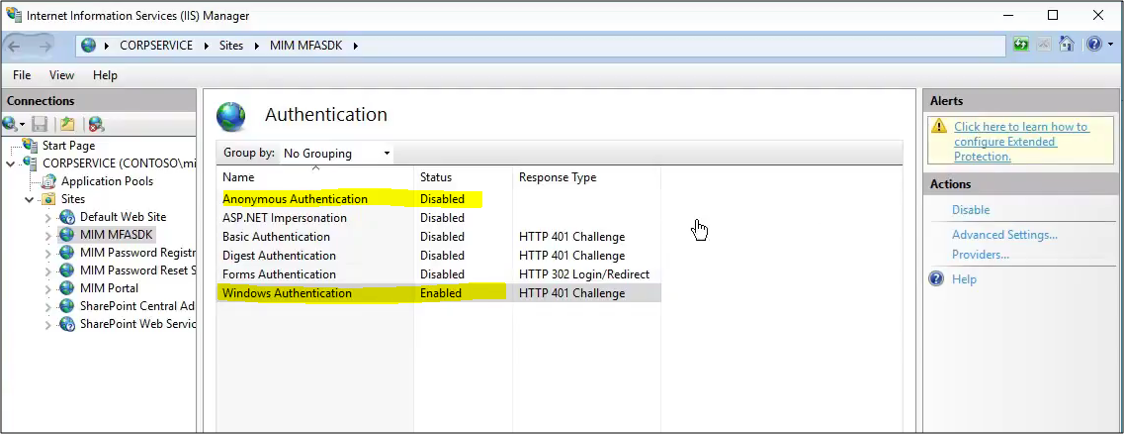

Uppdatera IIS-autentiseringen på webbplatsen "MIM MFASDK". Inaktivera först "Anonym autentisering" och aktivera sedan "Windows-autentisering".

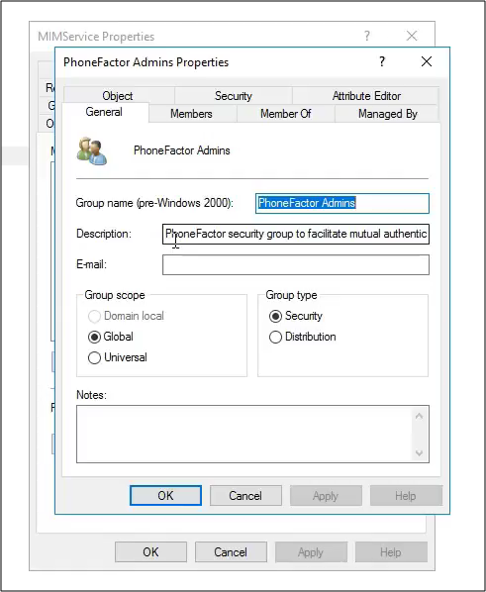

Sista steget: Lägg till MIM-tjänstkontot i "PhoneFactor Admins"

Konfigurera MIM-tjänsten för Azure Multi-Factor Authentication Server

Steg 1: Korrigera server till 4.5.202.0

Steg 2: Säkerhetskopiera och öppna MfaSettings.xml som finns i "C:\Program Files\Microsoft Forefront Identity Manager\2010\Service"

Steg 3: Uppdatera följande rader

Ta bort/avmarkera följande konfigurationsposter

<><LICENSE_KEY/LICENSE_KEY>

<><GROUP_KEY/GROUP_KEY>

<><CERT_PASSWORD/CERT_PASSWORD>

<CertFilePath></CertFilePath>Uppdatera eller lägg till följande rader i följande för att MfaSettings.xml

<Username>mimservice@contoso.com</Username>

<LOCMFA>true</LOCMFA>

<LOCMFASRV>https://CORPSERVICE.contoso.com:9999/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx</LOCMFASRV>Starta om MIM-tjänsten och testa funktioner med Azure Multi-Factor Authentication Server.

Anteckning

Om du vill återställa inställningen ersätter du MfaSettings.xml med säkerhetskopieringsfilen i steg 2