Komma igång med Azure Multi-Factor Authentication Server

Den här sidan beskriver en ny installation av servern och konfigurerar den med lokal Active Directory. Om du redan har MFA-servern installerad och vill uppgradera kan du läsa Uppgradera till den senaste Azure Multi-Factor Authentication-servern. Information om hur du installerar webbtjänsten finns i Distribuera Azure Multi-Factor Authentication Server Mobile App Web Service.

Viktig

I september 2022 tillkännagav Microsoft utfasning av Azure Multi-Factor Authentication Server. Från och med den 30 september 2024 kommer Azure Multi-Factor Authentication Server-distributioner inte längre att hantera multifaktorautentiseringsbegäranden, vilket kan leda till att autentiseringar misslyckas för din organisation. För att säkerställa avbrottsfria autentiseringstjänster och förbli i ett tillstånd som stöds bör organisationer migrera sina användares autentiseringsdata till den molnbaserade multifaktorautentiseringstjänsten Microsoft Entra med hjälp av det senaste migreringsverktyget som ingår i den senaste Azure Multi-Factor Authentication Server-uppdateringen. Mer information finns i Migrering av Azure Multi-Factor Authentication Server.

Information om hur du kommer igång med molnbaserad MFA finns i Självstudie: Skydda användarinloggningshändelser med Azure multifaktorautentisering.

Planera distributionen

Innan du laddar ned Azure Multi-Factor Authentication Server bör du tänka på vad dina krav på belastning och hög tillgänglighet är. Använd den här informationen för att bestämma hur och var du ska distribuera.

En bra riktlinje för hur mycket minne du behöver är antalet användare som du förväntar dig att autentisera regelbundet.

| Användare | BAGGE |

|---|---|

| 1-10,000 | 4 GB |

| 10,001-50,000 | 8 GB |

| 50,001-100,000 | 12 GB |

| 100,000-200,001 | 16 GB |

| 200,001+ | 32 GB |

Behöver du konfigurera flera servrar för hög tillgänglighet eller belastningsutjämning? Det finns många sätt att konfigurera den här konfigurationen med Azure Multi-Factor Authentication Server. När du installerar din första Azure Multi-Factor Authentication-server blir den huvudservern. Andra servrar blir underordnade och synkroniserar automatiskt användare och konfiguration med huvudservern. Sedan kan du konfigurera en primär server och låta resten fungera som säkerhetskopiering, eller så kan du konfigurera belastningsutjämning mellan alla servrar.

När en huvudserver för Azure Multi-Factor Authentication går offline kan de underordnade servrarna fortfarande bearbeta tvåstegsverifieringsbegäranden. Du kan dock inte lägga till nya användare och befintliga användare kan inte uppdatera sina inställningar förrän huvudservern är online igen eller när en underordnad befordras.

Förbereda din miljö

Kontrollera att servern som du använder för Azure multifaktorautentisering uppfyller följande krav.

| Krav för Azure Multi-Factor Authentication Server | Beskrivning |

|---|---|

| Hårdvara | |

| Mjukvara | |

| Behörigheter | Domänadministratörs- eller företagsadministratörskonto för registrering med Active Directory |

1Om Azure Multi-Factor Authentication Server inte kan aktiveras på en virtuell Azure-dator som kör Windows Server 2019 eller senare kan du prova att använda en tidigare version av Windows Server.

Serverkomponenter för Azure Multi-Factor Authentication

Det finns tre webbkomponenter som utgör Azure Multi-Factor Authentication Server:

- Webbtjänst-SDK – Aktiverar kommunikation med de andra komponenterna och installeras på Azure Multi-Factor Authentication Server-programservern

- Användarportal – en IIS-webbplats (Internet Information Services) som gör det möjligt för användare att registrera sig i Microsoft Entra multifaktorautentisering och underhålla sina konton.

- Mobile App Web Service – Aktiverar användning av en mobilapp som Microsoft Authenticator-appen för tvåstegsverifiering.

Alla tre komponenterna kan installeras på samma server om servern är internetuppkopplad. Om komponenterna delas upp installeras Webbtjänst-SDK på programservern för Microsoft Entra-multifaktorautentisering och användarportalen och Webbtjänsten för mobilappar installeras på en Internetuppkopplad server.

Brandväggskrav för Azure Multi-Factor Authentication Server

Varje MFA-server måste kunna kommunicera på port 443 utgående till följande adresser:

Om utgående brandväggar är begränsade på port 443 öppnar du följande IP-adressintervall:

| IP-undernät | Netmask | IP-intervall |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Om du inte använder funktionen Händelsebekräftelse och användarna inte använder mobilappar för att verifiera från enheter i företagsnätverket behöver du bara följande intervall:

| IP-undernät | Netmask | IP-intervall |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Ladda ned MFA-servern

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

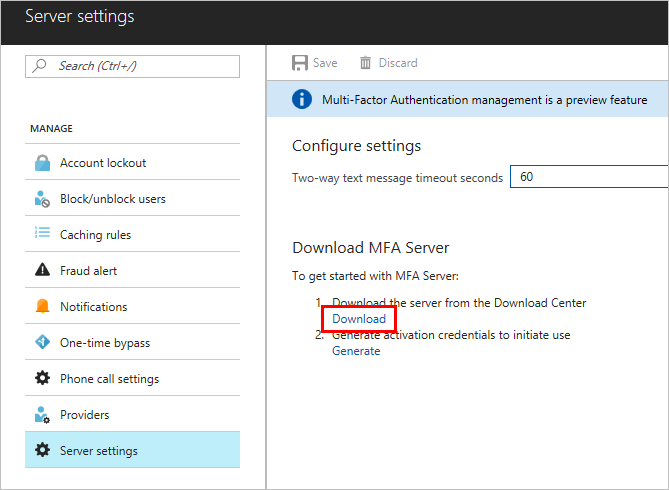

Följ dessa steg för att ladda ned Azure Multi-Factor Authentication Server:

Viktig

I september 2022 tillkännagav Microsoft utfasning av Azure Multi-Factor Authentication Server. Från och med den 30 september 2024 kommer Azure Multi-Factor Authentication Server-distributioner inte längre att hantera multifaktorautentiseringsbegäranden, vilket kan leda till att autentiseringar misslyckas för din organisation. För att säkerställa avbrottsfria autentiseringstjänster och förbli i ett tillstånd som stöds bör organisationer migrera sina användares autentiseringsdata till den molnbaserade multifaktorautentiseringstjänsten Microsoft Entra med hjälp av det senaste migreringsverktyget som ingår i den senaste Azure Multi-Factor Authentication Server-uppdateringen. Mer information finns i Migrering av Azure Multi-Factor Authentication Server.

Information om hur du kommer igång med molnbaserad MFA finns i Självstudie: Skydda användarinloggningshändelser med Azure multifaktorautentisering.

Befintliga kunder som aktiverade MFA Server före den 1 juli 2019 kan ladda ned den senaste versionen, framtida uppdateringar och generera aktiveringsuppgifter som vanligt. Följande steg fungerar bara om du var en befintlig MFA Server-kund.

-

Logga in på administrationscentret för Microsoft Entra som global administratör.

Bläddra till Inställningar för multifaktorautentisering>för skydd>.

Välj Ladda ned och följ anvisningarna på nedladdningssidan för att spara installationsprogrammet.

Håll den här sidan öppen eftersom vi refererar till den när du har kört installationsprogrammet.

Installera och konfigurera MFA-servern

Nu när du har laddat ned servern kan du installera och konfigurera den. Se till att servern som du installerar den på uppfyller kraven som anges i planeringsavsnittet.

- Dubbelklicka på den körbara filen.

- På skärmen Välj installationsmapp kontrollerar du att mappen är korrekt och klickar på Nästa. Följande bibliotek är installerade:

- När installationen är klar väljer du Slutför. Konfigurationsguiden startar.

- På sidan som du laddade ned servern från klickar du på knappen Generera autentiseringsuppgifter för aktivering. Kopiera den här informationen till Azure Multi-Factor Authentication Server i de angivna rutorna och klicka på Aktivera.

Not

En global administratör krävs för att hantera den här funktionen.

Skicka ett e-postmeddelande till användarna

För att underlätta distributionen tillåter du att MFA Server kommunicerar med dina användare. MFA Server kan skicka ett e-postmeddelande för att informera dem om att de har registrerats för tvåstegsverifiering.

E-postmeddelandet som du skickar ska bestämmas av hur du konfigurerar användarna för tvåstegsverifiering. Om du till exempel kan importera telefonnummer från företagskatalogen bör e-postmeddelandet innehålla standardtelefonnumren så att användarna vet vad de kan förvänta sig. Om du inte importerar telefonnummer, eller om användarna ska använda mobilappen, skickar du ett e-postmeddelande som instruerar dem att slutföra sin kontoregistrering. Inkludera en hyperlänk till Azure multifaktorautentisering Användarportal i e-postmeddelandet.

Innehållet i e-postmeddelandet varierar också beroende på vilken verifieringsmetod som har angetts för användaren (telefonsamtal, SMS eller mobilapp). Om användaren till exempel måste använda en PIN-kod när de autentiserar anger e-postmeddelandet vad deras ursprungliga PIN-kod har angetts till. Användarna måste ändra sin PIN-kod under sin första verifiering.

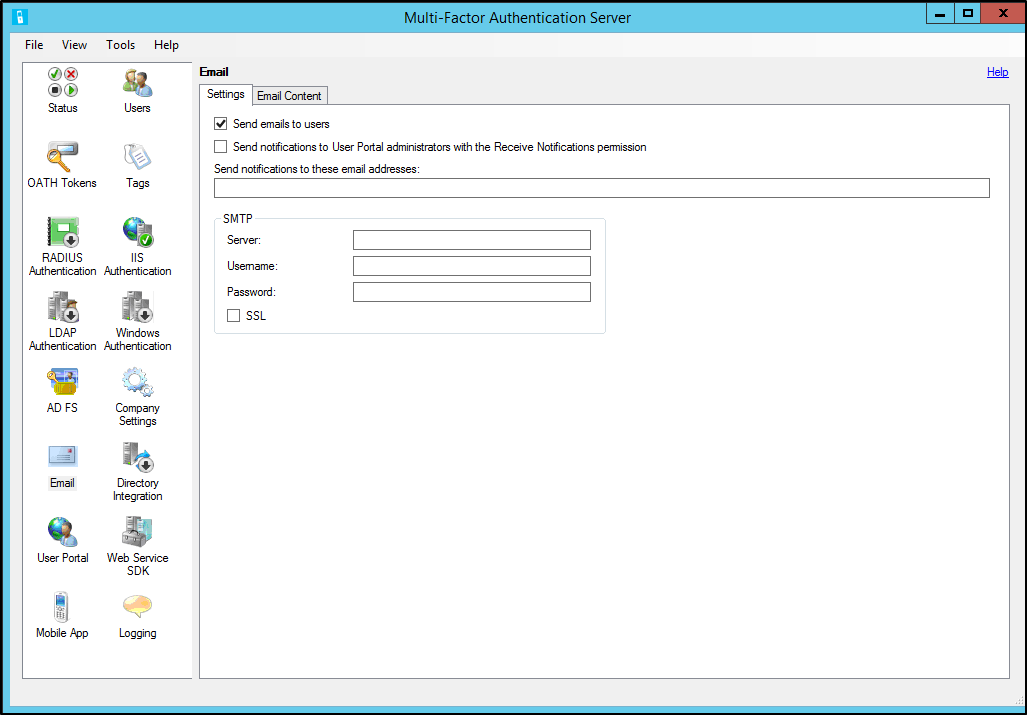

Konfigurera e-post- och e-postmallar

Klicka på e-postikonen till vänster för att konfigurera inställningarna för att skicka dessa e-postmeddelanden. På den här sidan kan du ange SMTP-information (Simple Mail Transfer Protocol) för e-postservern och skicka e-post genom att markera kryssrutan Skicka e-post till användare .

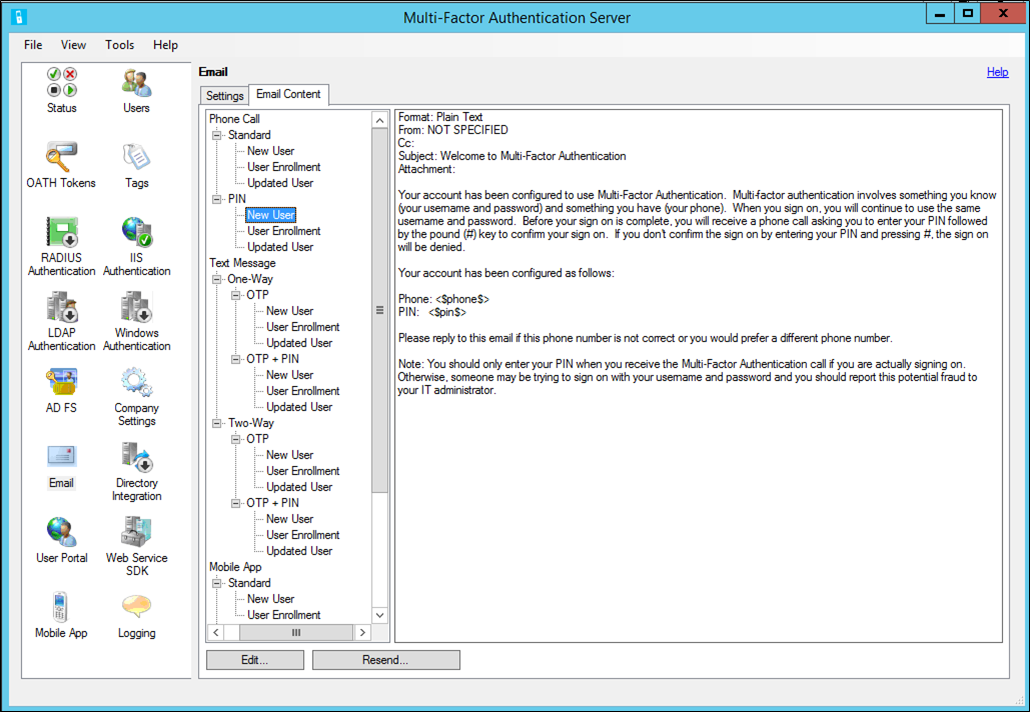

På fliken E-postinnehåll kan du se de e-postmallar som är tillgängliga att välja mellan. Beroende på hur du har konfigurerat användarna att utföra tvåstegsverifiering väljer du den mall som passar dig bäst.

Importera användare från Active Directory

Nu när servern är installerad vill du lägga till användare. Du kan välja att skapa dem manuellt, importera användare från Active Directory eller konfigurera automatisk synkronisering med Active Directory.

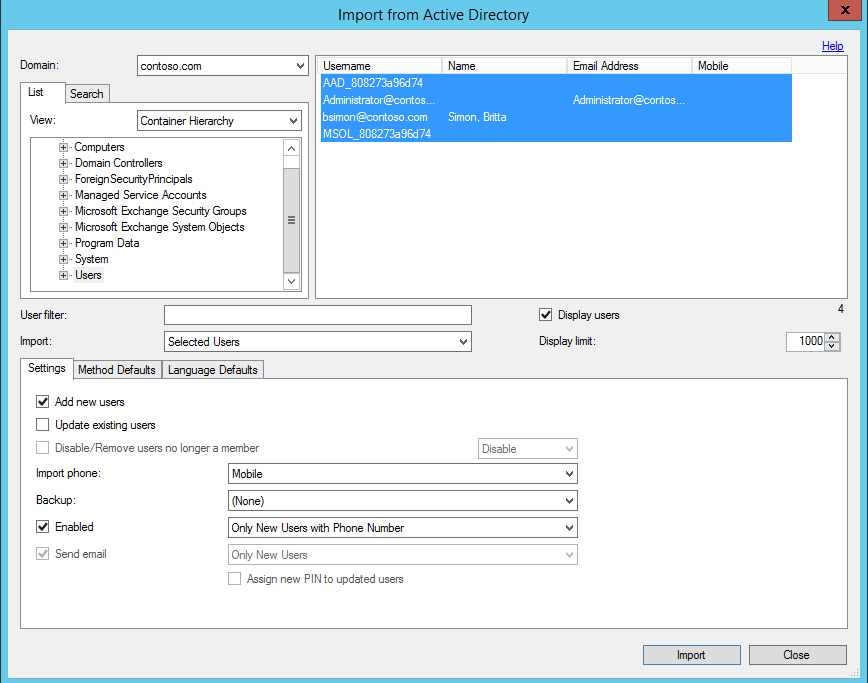

Manuell import från Active Directory

Välj Användare till vänster i Azure Multi-Factor Authentication Server.

Längst ned väljer du Importera från Active Directory.

Nu kan du antingen söka efter enskilda användare eller söka i Windows Server Active Directory efter organisationsenheter (OUs) med användare i dem. I det här fallet anger vi användar-OU.

Markera alla användare till höger och klicka på Importera. Du bör få ett popup-fönster som säger att du lyckades. Stäng importfönstret.

Automatiserad synkronisering med Active Directory

- Välj Katalogintegrering till vänster i Azure Multi-Factor Authentication Server.

- Gå till fliken Synkronisering .

- Längst ned väljer du Lägg till

- I rutan Lägg till synkroniseringsobjekt som visas väljer du domän, organisationsenhet eller säkerhetsgrupp, inställningar, metodstandarder och språkstandarder för den här synkroniseringsaktiviteten och klickar på Lägg till.

- Markera kryssrutan Aktivera synkronisering med Active Directory och välj ett synkroniseringsintervall mellan en minut och 24 timmar.

Så hanterar Azure Multi-Factor Authentication Server användardata

När du använder multifaktorautentiseringsservern lokalt lagras en användares data på de lokala servrarna. Inga beständiga användardata lagras i molnet. När användaren utför en tvåstegsverifiering skickar MFA-servern data till molntjänsten Microsoft Entra multifaktorautentisering för att utföra verifieringen. När dessa autentiseringsbegäranden skickas till molntjänsten skickas följande fält i begäran och loggarna så att de är tillgängliga i kundens autentiserings-/användningsrapporter. Vissa av fälten är valfria så att de kan aktiveras eller inaktiveras i multifaktorautentiseringsservern. Kommunikationen från MFA-servern till MFA-molntjänsten använder SSL/TLS via utgående port 443. Följande fält är:

- Unikt ID – antingen användarnamn eller internt MFA-server-ID

- För- och efternamn (valfritt)

- E-postadress (valfritt)

- Telefonnummer – när du gör ett röstsamtal eller SMS-autentisering

- Enhetstoken – när du utför autentisering med mobilappar

- Autentiseringsläge

- Autentiseringsresultat

- MFA-servernamn

- MFA Server IP

- Klient-IP – om tillgängligt

Förutom fälten ovan lagras även verifieringsresultatet (lyckat/nekande) och orsaken till eventuella avslag med autentiseringsdata och är tillgängliga via autentiserings-/användningsrapporterna.

Viktig

Från och med mars 2019 kommer alternativen för telefonsamtal inte att vara tillgängliga för MFA Server-användare i kostnadsfria/utvärderingsversioner av Microsoft Entra-klienter. SMS påverkas inte av den här ändringen. Telefonsamtalet fortsätter att vara tillgängligt för användare i betalda Microsoft Entra-klienter. Den här ändringen påverkar endast kostnadsfria/utvärderingsversioner av Microsoft Entra-klienter.

Säkerhetskopiera och återställa Azure Multi-Factor Authentication Server

Att se till att du har en bra säkerhetskopia är ett viktigt steg att ta med alla system.

Om du vill säkerhetskopiera Azure Multi-Factor Authentication Server kontrollerar du att du har en kopia av mappen C:\Program Files\Multi-Factor Authentication Server\Data , inklusive filen PhoneFactor.pfdata .

Om en återställning behövs utför du följande steg:

- Installera om Azure Multi-Factor Authentication Server på en ny server.

- Aktivera den nya Azure Multi-Factor Authentication-servern.

- Stoppa MultiFactorAuth-tjänsten.

- Skriv över PhoneFactor.pfdata med den säkerhetskopierade kopian.

- Starta MultiFactorAuth-tjänsten.

Den nya servern är nu igång med den ursprungliga säkerhetskopierade konfigurationen och användardata.

Hantera TLS/SSL-protokoll och chiffersviter

När du har uppgraderat till eller installerat MFA Server version 8.x eller senare rekommenderar vi att äldre och svagare chiffersviter inaktiveras eller tas bort om det inte krävs av din organisation. Information om hur du slutför den här uppgiften finns i artikeln Hantera SSL/TLS-protokoll och chiffersviter för Active Directory Federation Services (AD FS) (AD FS).

Nästa steg

- Konfigurera användarportalen för självbetjäning.

- Konfigurera Azure Multi-Factor Authentication Server med Active Directory Federation Service, RADIUS-autentisering eller LDAP-autentisering (Lightweight Directory Access Protocol).

- Konfigurera Fjärrskrivbordsgateway och Azure Multi-Factor Authentication Server med RADIUS.

- Distribuera Webbtjänsten för Azure Multi-Factor Authentication Server Mobile App.

- Avancerade scenarier med Azure multifaktorautentisering och VPN från tredje part.