Hantera utbetalningar med api:et för utbetalningstjänsten

Den här artikeln beskriver hur du kan komma åt utbetalningsdata via API:erna för utbetalningstjänsten i stället för partnercentrets användargränssnitt. Dessa API:er är ett programmatiskt sätt att tillhandahålla funktionen Exportera data i Partnercenter.

Viktigt!

Azure Active Directory (Azure AD) Graph är inaktuell från och med den 30 juni 2023. Framöver gör vi inga ytterligare investeringar i Azure AD Graph. Azure AD Graph-API:er har inget serviceavtal eller underhållsåtagande utöver säkerhetsrelaterade korrigeringar. Investeringar i nya funktioner och funktioner görs endast i Microsoft Graph.

Vi drar tillbaka Azure AD Graph i stegvisa steg så att du har tillräckligt med tid för att migrera dina program till Microsoft Graph-API:er. Vid ett senare tillfälle som vi kommer att meddela kommer vi att blockera skapandet av nya program med hjälp av Azure AD Graph.

Mer information finns i Viktigt: Utfasning av Azure AD Graph Och Utfasning av Powershell-moduler.

Tillgängliga API:er

Se alla tillgängliga API:er på Partnerutbetalningar.

Förutsättningar

- Registrera ett program med Microsoft Identity i Azure-portalen och lägg till lämpliga ägare och roller i programmet.

- Installera Visual Studio.

Registrera en app på Microsoft Identity Platform

Microsoft platforma za identitete hjälper dig att skapa program som dina användare och kunder kan logga in på med hjälp av sina Microsoft-identiteter eller sociala konton och ge auktoriserad åtkomst till dina egna API:er eller Microsoft-API:er som Microsoft Graph.

Logga in på Azure-portalen med ett arbets- eller skolkonto eller en personligt Microsoft-konto.

Om ditt konto ger dig åtkomst till fler än en klientorganisation väljer du ditt konto i det övre högra hörnet och ställer in portalsessionen på rätt Microsoft Entra-klientorganisation.

I det vänstra navigeringsfönstret väljer du Microsoft Entra-tjänsten, sedan Appregistreringar och sedan Ny registrering. Sidan Registrera ett program visas.

Ange registreringsinformation för ditt program:

- Namn: Ange ett beskrivande programnamn som ska visas för appens användare.

- Kontotyper som stöds: Välj vilka konton programmet ska stödja.

Kontotyper som stöds Beskrivning Endast konton i den här organisationskatalogen Välj det här alternativet om du skapar en verksamhetsspecifik app. Det här alternativet är inte tillgängligt om du inte registrerar programmet i en katalog. Det här alternativet mappar till endast Microsoft Entra-klientorganisation. Det här alternativet är standard om du inte registrerar appen utanför en katalog. I fall där appen är registrerad utanför en katalog är standardvärdet Microsoft Entra multitenant och personliga Microsoft-konton. Endast konton en organisationsenhetskatalog Välj det här alternativet om du vill rikta dig till mot alla företags- och utbildningskunder. Det här alternativet mappar till en Microsoft Entra-endast multitenant. Om du har registrerat appen som endast Microsoft Entra-klientorganisation kan du uppdatera den till Microsoft Entra multitenant och tillbaka till en enda klient via bladet Autentisering. Konton i alla organisationskataloger och privata Microsoft-konton Välj det här alternativet om du vill rikta de bredaste kunduppsättningarna. Det här alternativet mappar till Microsoft Entra-konton med flera klientorganisationer och personliga Microsoft-konton. Om du har registrerat appen som Microsoft Entra-konton för flera klientorganisationer och personliga Microsoft-konton kan du inte ändra det här valet i användargränssnittet. I stället måste du använda programmets manifestredigeraren för att ändra de kontotyper som stöds. (valfritt) Omdirigerings-URI: Välj den typ av app som du skapar, webb- eller offentlig klient (mobil och skrivbord) och ange sedan omdirigerings-URI :n (eller svars-URL:en) för ditt program. (Omdirigerings-URL:en är där autentiseringssvaret skickas när användaren har autentiserats.)

För webbappar anger du grundläggande URL för appen. Till exempel kan

http://localhost:31544vara URL för en webbapp som körs på din lokala dator. Användare skulle då använda den här URL:en för att logga in till ett webbklientprogram. För offentliga klientprogram anger du den URI som används av Microsoft Entra-ID för att returnera tokensvar. Ange ett värde som är specifikt för ditt program, till exempelmyapp://auth.

Välj Registrera. Microsoft Entra-ID tilldelar ett unikt program-ID (klient)-ID till ditt program och programmets översiktssida läses in.

Om du vill lägga till funktioner i ditt program kan du välja andra konfigurationsalternativ som varumärkesanpassning, certifikat och hemligheter, API-behörigheter med mera.

Plattformsspecifika egenskaper

I följande tabell visas de egenskaper som du behöver konfigurera och kopiera för olika typer av appar. Tilldelad innebär att du bör använda värdet som tilldelats av Microsoft Entra ID.

| Apptyp | Plattform | App-ID (klient-ID) | Klienthemlighet | Omdirigerings-URI/URL | Implicit flöde |

|---|---|---|---|---|---|

| Inbyggt/mobilt | Inbyggd | Tilldelad | Nej | Tilldelad | Nej |

| Webbapp | Webb | Tilldelad | Ja | Ja | Valfritt OpenID Connect-mellanprogram använder hybridflöde som standard (Ja) |

| Ensidesapp (SPA) | Webb | Tilldelad | Ja | Ja | Ja, SPA:erna använder Implicit Flöde i OpenID Connect |

| Tjänst/daemon | Webb | Tilldelad | Ja | Ja | Nej |

Skapa ett huvudnamn för tjänsten

För att få åtkomst till resurser i din prenumeration måste du tilldela programmet en roll. Mer information om hur du bestämmer vilken roll som ger rätt behörigheter för programmet finns i Inbyggda Azure-roller.

Kommentar

Du kan ange omfånget på prenumerationsnivå, resursgrupp eller resursnivå. Behörigheter ärvs till lägre omfångsnivåer. Om du till exempel lägger till ett program i rollen Läsare för en resursgrupp kan det läsa resursgruppen och alla resurser som den innehåller.

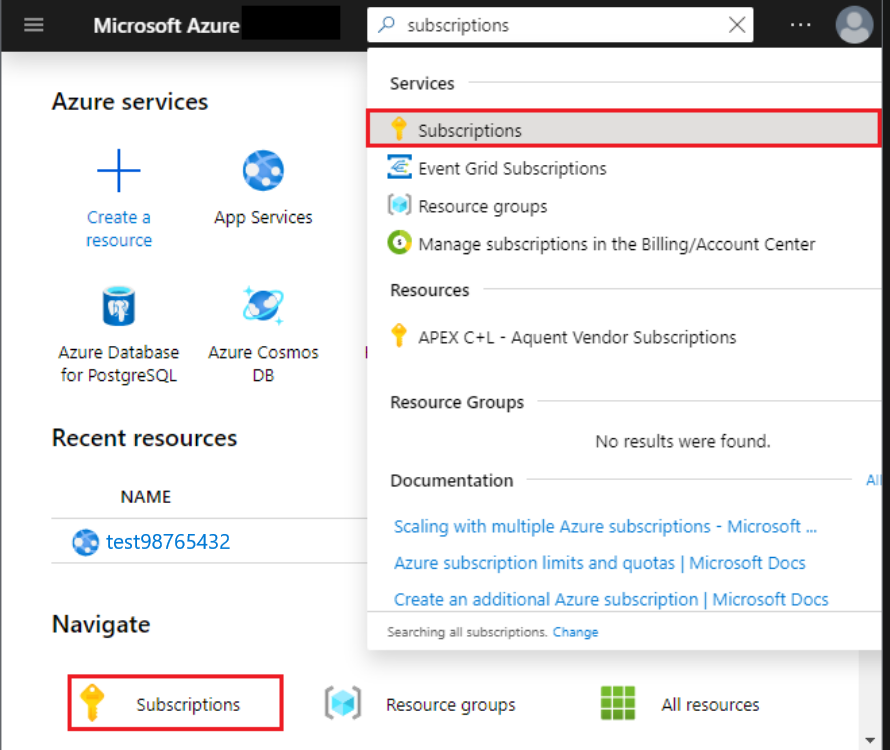

I Azure-portalen väljer du den omfångsnivå som programmet ska tilldelas till. Om du till exempel vill tilldela en roll i prenumerationsomfånget söker du efter och väljer Prenumerationer eller väljer Prenumerationer på startsidan.

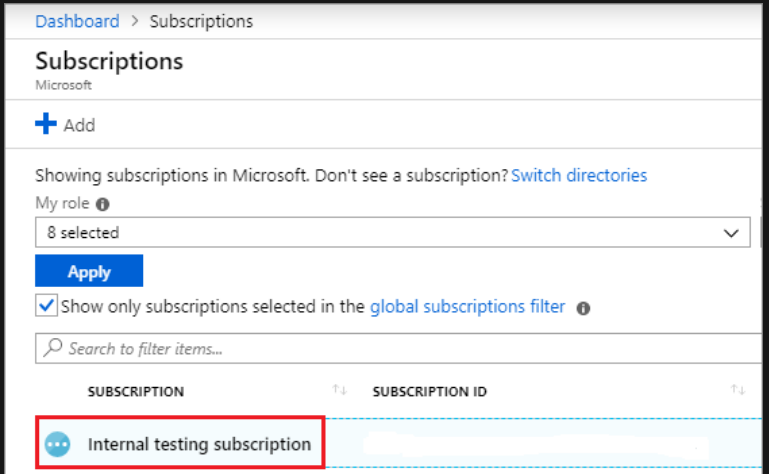

Välj den prenumeration som programmet ska tilldelas till.

Kommentar

Om du inte ser den prenumeration du letar efter väljer du det globala prenumerationsfiltret och ser till att den prenumeration du vill ha har valts för portalen.

Välj Åtkomstkontroll (IAM) och sedan Lägg till rolltilldelning.

Välj den roll som du vill tilldela programmet. Om du till exempel vill att programmet ska kunna köra åtgärder som omstart, starta och stoppa instanser väljer du rollen Deltagare. Läs mer om tillgängliga roller.

Som standard visas inte Microsoft Entra-program i de tillgängliga alternativen. Sök efter ditt program genom att söka efter namnet och välja det i resultatet. I skärmbilden

example-appnedan visas den Microsoft Entra-app som du har registrerat.Välj Spara. Du kan sedan se ditt program i listan över användare med en roll för det omfånget.

Du kan börja använda tjänstens huvudnamn för att köra skript eller appar. Information om hur du hanterar tjänstens huvudnamns behörigheter finns i Status för användarmedgivande, granska behörigheter, se inloggningsinformation med mera) och visa dina Företagsprogram i Azure-portalen.

Konfigurera API-behörigheter

Det här avsnittet innehåller instruktioner om hur du konfigurerar nödvändiga API-behörigheter. Mer information om hur du konfigurerar API-behörigheter för Partnercenter finns i Partner-API-autentisering.

Bevilja behörighet till Graph API

Öppna appregistreringarna i Azure-portalen.

Välj ett program eller skapa en app om du inte redan har en.

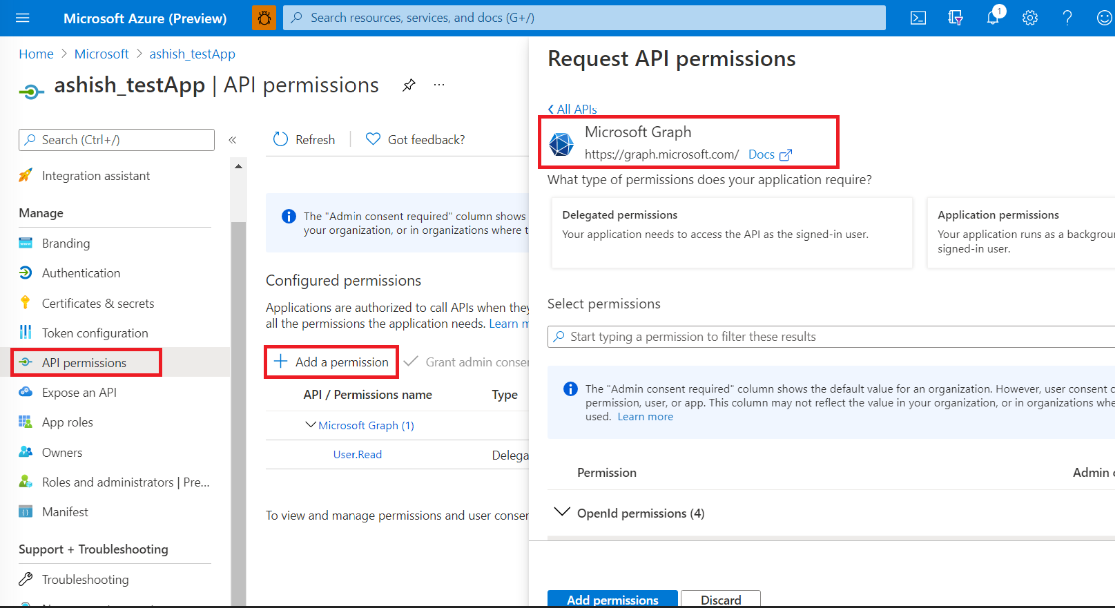

På programmets översiktssida går du till Hantera, väljer API-behörigheter och sedan Lägg till en behörighet.

Välj Microsoft Graph i listan över tillgängliga API:er.

Välj Delegerade behörigheter och lägg till nödvändiga behörigheter. Mer information finns i Konfigurera appåtkomst.

Medgivande till API-åtkomst till PartnerCenter-API via Microsoft Entra-appen

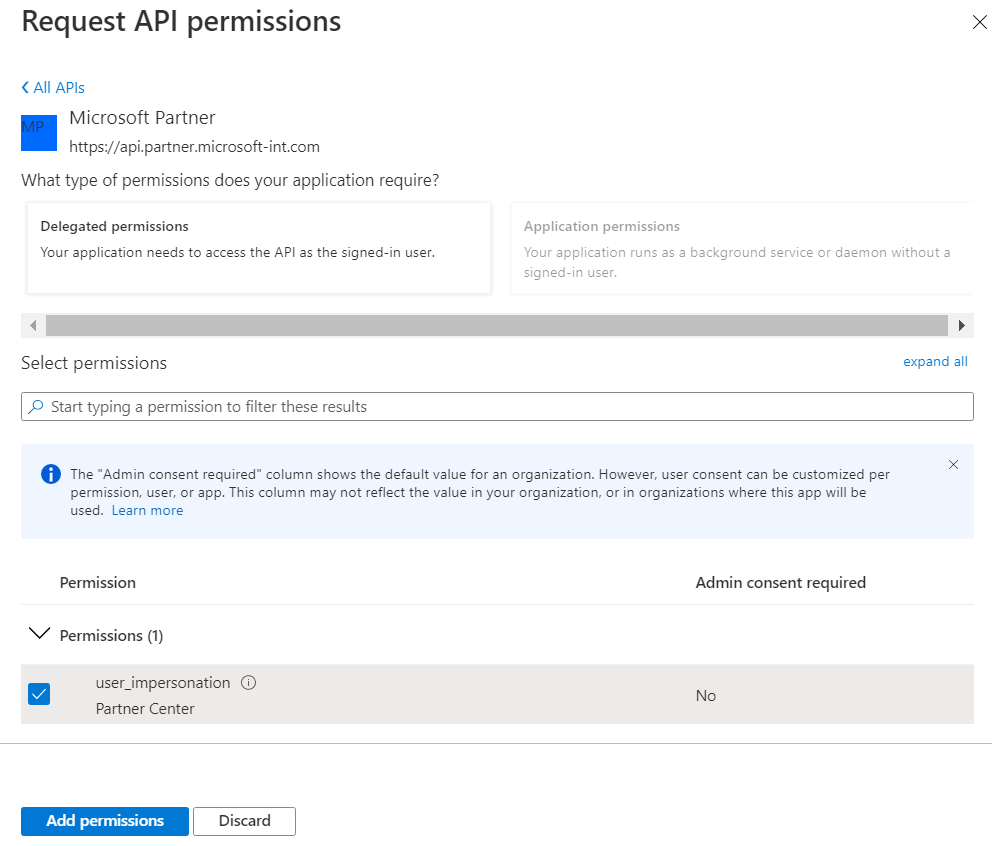

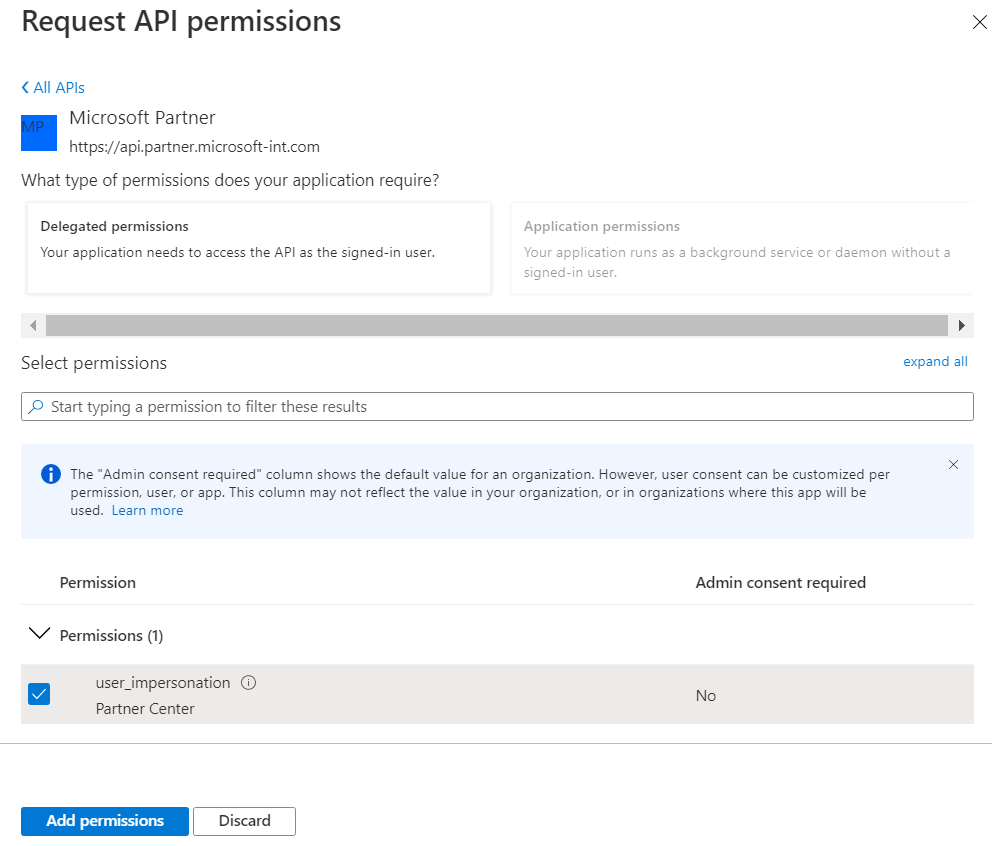

För ditt program väljer du API-behörigheter och väljer sedan Lägg till en behörighet från skärmen Begär API-behörigheter och sedan API:er som min organisation använder.

Sök efter Microsoft Partner -API (Microsoft Dev Center) (4990cffe-04e8-4e8b-808a-1175604b879f).

Ange Delegerade behörigheter till Partnercenter.

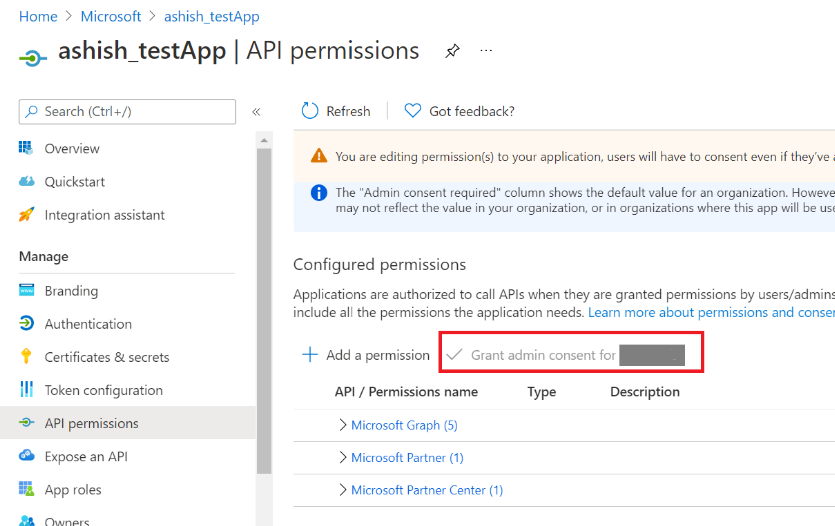

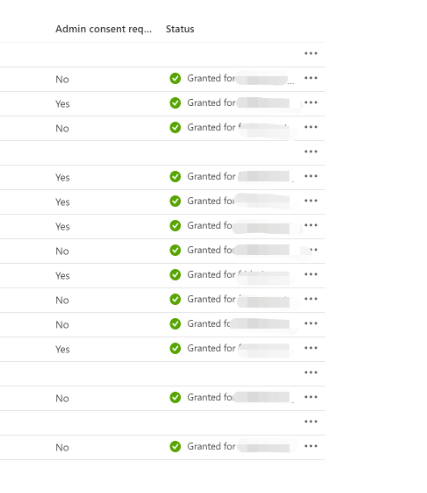

Bevilja administratörsmedgivande för API:erna.

Kontrollera att Administratörsmedgivande är aktiverat på skärmen Status för administratörsmedgivande.

I avsnittet Autentisering kontrollerar du att alternativet Tillåt offentliga klientflöden är inställt på Ja.

Kör exempelkoden i Visual Studio

Exempelkod som visar hur API:et kan användas för betalnings- och transaktionshistorik finns i GitHub-lagringsplatsen Partner-Center-Payout-API:er .

Exempelkodanteckningar

- Konfiguration av klienthemligheter och certifikat enligt beskrivningen i avsnittet Autentisering: Två alternativ i Så här skapar du ett huvudnamn för tjänsten i Azure-portalen krävs inte.

- Konton med multifaktorautentisering (MFA) stöds inte för närvarande och orsakar ett fel.

- Utbetalnings-API stöder endast användar-/lösenordsbaserade autentiseringsuppgifter.