Konfigurera leverantör för OpenID Connect för portaler

Anteckning

Från och med den 12 oktober 2022 byter Power Apps-portaler namn till Power Pages. Mer information: Microsoft Power Pages är nu allmänt tillgänglig (blogg)

Vi kommer snart migrera och sammanfoga dokumentationen för Power Apps-portaler med Power Pages-dokumentationen.

Leverantörer av externa OpenID Connect-identiteter är tjänster som uppfyller specifikationer för Open ID Connect. OpenID Connect presenterar begreppet ID-token, som är ett säkerhetstoken som gör att klienten kan verifiera användarens identitet. Med ID-token får du även grundläggande profilinformation om användaren—också kallar anspråk.

I den här artikeln förklaras hur en identitetsleverantör som stöder OpenID Connect kan integreras med Power Apps-portaler. Exempel på OpenID Connect-providrar för portaler: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD med flera innehavare.

Stöd för verifiering som stöds och som inte stöds i portaler

- Implicit beviljande

- Det här flödet är standardmetoden för autentisering som används av portaler.

- Auktoriseringskod

- I portalerna används client_secret_post-metoden för att kommunicera med token slutpunkt av identitetsserver.

- Använd private_key_jwt-metod för autentisering med token slutpunkt stöds inte.

- Hybrid (begränsat stöd)

- För portalerna kräver att id_token finnss i svaret, så att response_type värdet som kodmodul inte stöds.

- Hybridflödet i portalerna följer samma flöde för implicit beviljande och använder id_token för att logga in i användarna direkt.

- Portaler stöder inte PKCE-baserade tekniker (bevisnyckeln för kodutbyte)–för att autentisera användare.

Anteckning

Ändringar i autentiseringsinställningarna kan ta några minuter för att visa på portalen. Starta om portalen med hjälp av Portalåtgärderna om du vill visa ändringarna direkt.

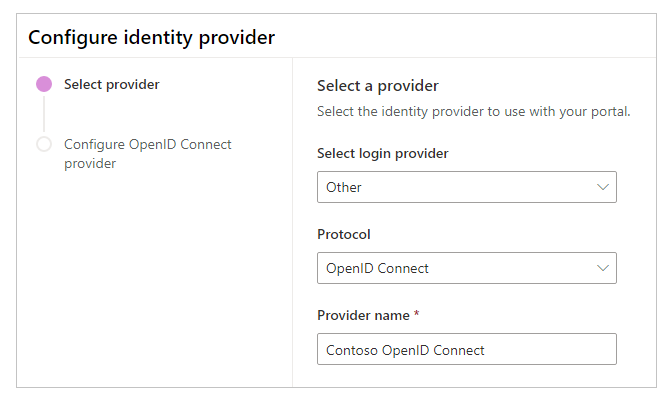

Konfigurera OpenID Connect-provider

På samma sätt som för alla andra provider måste du logga in på Power Apps för att konfigurera OpenID Connect-providern.

Välj Lägg till provider för portalen.

Välj Inloggningsprovider som Annat.

Välj protokoll som OpenID Connect.

Ange ett providernamn.

Välj Nästa.

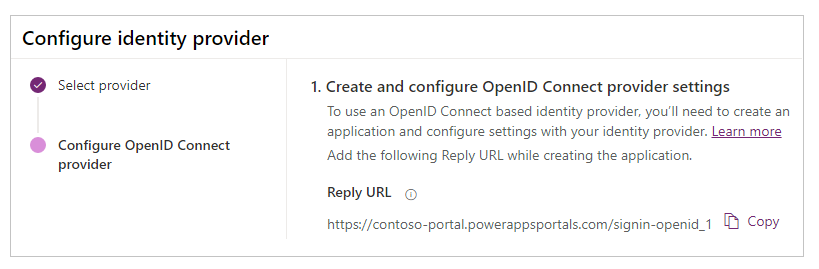

Skapa programmet och konfigurerar inställningarna med din identitetsprovider.

Anteckning

Svars-URL:en används av -programmet för att omdirigera användare till portalen när autentiseringen har lyckats. Om portalen använder ett anpassat domännamn kanske du har en annan URL än den som finns här.

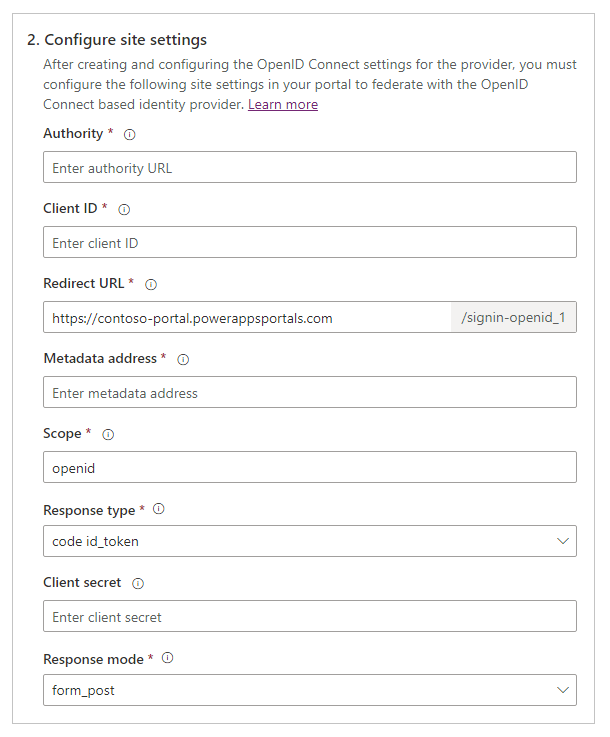

Ange följande webbplatsinställningarna för portalkonfigurationen.

Anteckning

Se till att du granskar—och ändrar—standardvärdena om det behövs.

Namn Beskrivning Utfärdare Den utfärdar-URL som är associerad med identitetsprovidern.

Exempel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Klient-ID ID för programmet som skapas med identitetsprovidern och som ska användas med portalen. Omdirigerings-URL Platsen dit identitetsprovidern skickar autentiseringssvaret.

Exempel:https://contoso-portal.powerappsportals.com/signin-openid_1

Obs! Om du använder standardportal-URL kan du kopiera och klistra in Svars-URL som visas i steg Skapa och konfigurera inställningar för OpenID Connect. Om du använder ett anpassat domännamn anger du webbadressen manuellt Kontrollera emellertid att värdet som anges här är exakt samma som det värde du angav som värdet omdirigerings-URI för programmet i konfigurationen av identitetsprovidern (t.ex. Azure-portalen).Metadataadress Identifieringslutpunkten för hämtning av metadata. Gemensamt format: [utfärdar-URL]/.well-known/openid-configuration.

Exempel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationDefinitionsområde En blankstegsavgränsad lista med omfattningar som kan begäras via omfattningsparametern OpenID Connect.

Standardvärde:openid

Exempel (Azure AD):openid profile email

Mer information: Konfigurera ytterligare anspråk när du använder OpenID Connect för portaler med Azure ADSvarstyp Värdet för OpenID Connect-parametern response_type.

Möjliga värden omfattar:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Standardvärde:code id_tokenKlienthemlighet Klienthemlighetvärde från providerprogrammet. Det kan också kallas ett Apphemlighet eller Konsumenthemlighet. Den här inställningen är obligatorisk om den valda svarstypen är code.Svarsläge Värdet för OpenID Connect-parametern response_mode. Värdet ska vara queryfråga" om den valda svarstypen ärcode". Standardvärde:form_post.-

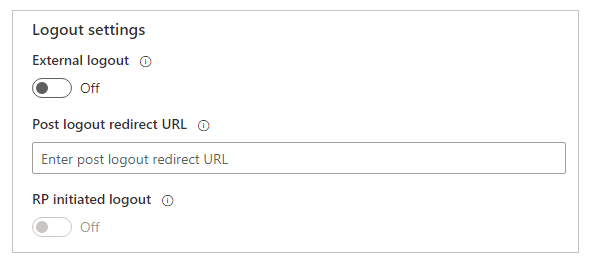

Konfigurera inställningar för att logga ut användare.

Namn Beskrivning Extern utloggning Aktiverar eller inaktiverar extern kontoutloggning. När det är aktiverat kan användarna omdirigeras till den externa användarmiljön för utloggning när de loggar ut från portalen. När den är inaktiverad loggas användare bara ut från portalen. Omdirigerings-URL efter utloggning Platsen dit identitetsprovidern omdirigerar en användare efter extern utloggning. Den här platsen bör också anges i konfigurationen för identitetsprovidern. RP-initierad utloggning Aktiverar eller inaktiverar en utloggning som initierats av den förlitande parten. Om du vill använda den här inställningen ska den externa utloggningen först aktiveras. (Valfritt) Konfigurera ytterligare inställningar.

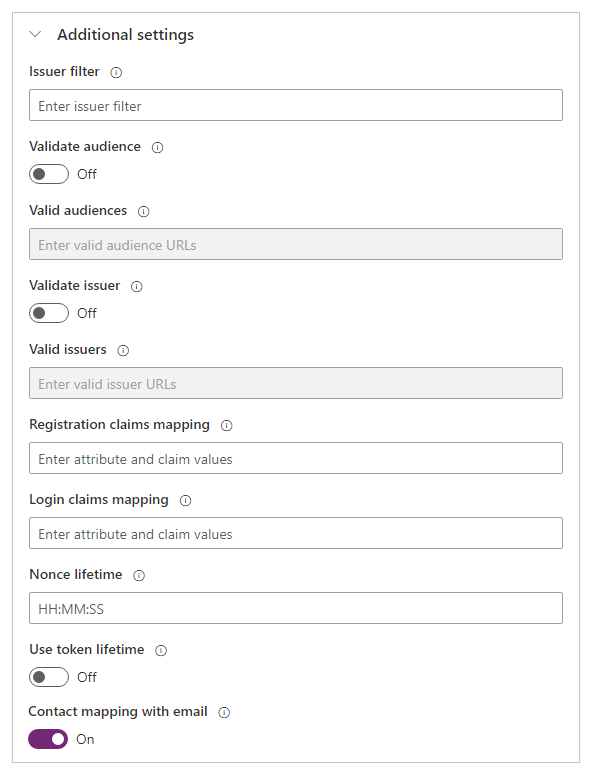

Namn Beskrivning Utfärdarfilter Ett jokerbaserat filter som passar för alla utfärdare över alla innehavare.

Exempel:https://sts.windows.net/*/Verifiera målgrupp Om alternativet aktiveras verifieras målgruppen när token valideras. Giltiga målgrupper Kommaavgränsad lista med URL:er för målgrupper. Verifiera utgivare Om alternativet aktiveras, verifieras utfärdaren när token valideras. Giltiga utfärdare Kommaavgränsad lista med URL:er för utfärdare. Mappning av registreringsanspråk Lista över logiska namnanspråkspar för att mappa anspråksvärden som returneras från providern under registreringen för attributen för kontaktposten.

Format:field_logical_name=jwt_attribute_namedärfield_logical_nameär det logiska namnet för fältet i portaler och detjwt_attribute_nameär det attribut vars värde returnerades från identitetsprovider.

Exempel:firstname=given_name,lastname=family_namenär du använder Omfattning somprofileför Azure AD. I det här exempletfirstnameärlastnamedet logiska namnet för profilfälten i portalergiven_nameochfamily_nameär attributen med de värden som identitetsleverantören returnerat för respektive fält.Mappning av inloggningsanspråk Lista över logiska namnanspråkspar som ska mappa anspråksvärden som returneras från providern vid varje inloggning till kontaktpostens attribut.

Format:field_logical_name=jwt_attribute_namedärfield_logical_nameär det logiska namnet för fältet i portaler ochjwt_attribute_nameär det attribut vars värde returnerades från identitetsprovidern.

Exempel:firstname=given_name,lastname=family_namenär du använder Omfattning somprofileför Azure AD. I det här exempletfirstnameärlastnamedet logiska namnet för profilfälten i portalergiven_nameochfamily_nameär attributen med de värden som identitetsleverantören returnerat för respektive fält.Nonce-livstid Livstid för nonce-värde i minuter. Standard: 10 minuter. Använd tokens livstid Anger att livslängden för autentiseringssessionen (till exempel cookies) ska matcha autentiseringstokens livslängd. Om det här värdet anges åsidosätter värdet tidsintervallet för programcookien i webbplatsinställningen Authentication/ApplicationCookie/ExpireTimeSpan. Kontaktkarta med e-post Ange om kontakter ska mappas till en motsvarande e-post.

Om det anges till På associeras en unik kontaktpost till en matchande e-postadress och tilldelar den externa identitetsprovidern efter lyckad inloggning.Anteckning

UI_Locales skickas nu automatiskt i autentiseringsbegäran och anges till det språk som väljs på portalen.

Redigera OpenID Connect-provider

Information om hur du redigerar en konfigurerad OpenID Connect-provider finns i Redigera en provider.

Se även

Konfigurera leverantör för OpenID Connect för portler med Azure AD

Vanliga frågor om att använda OpenID ansluta i portaler

Anteckning

Kan du berätta om dina inställningar för dokumentationsspråk? Svara i en kort undersökning. (observera att undersökningen är på engelska)

Undersökningen tar ungefär sju minuter. Inga personuppgifter samlas in (sekretesspolicy).

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för