Samla in granskningsloggar med hjälp av en HTTP-åtgärd

Synkroniseringsflödena för granskningsloggen ansluter till API-referensen Office 365 för hanteringsaktivitet för att samla in telemetridata, till exempel unika användare och starter för appar. Flödena använder en HTTP-åtgärd för att få åtkomst till API:et. I den här artikeln ställer du in appregistreringen för HTTP-åtgärden och de miljövariabler som behövs för att köra flödena.

Obs

Startpaketet för Center of Excellence (CoE) fungerar utan dessa flöden, men användningsinformationen, till exempel appstarter och unika användare, på instrumentpanelen Power BI är tom.

Förutsättningar

- Slutför artiklarna Innan du ställer in CoE-startpaketet och Ställ in lagerkomponenter .

- Konfigurera din miljö.

- Logga in med rätt identitet.

Tips!

Konfigurera endast granskningsloggflöden om du väljer molnflöden som mekanism för inventering och telemetri.

Innan du ställer in granskningsloggflöden

- Spårningssökning för Microsoft 365 måste aktiveras för att anslutningen för granskningslogg ska fungera. Mer information finns i Aktivera eller inaktivera sökning i granskningsloggar.

- Klientorganisationen måste ha en prenumeration som stöder enhetlig granskningsloggning. Mer information finns i Tillgänglighet för Säkerhets- och efterlevnadscenter för företags- och företagsplaner.

- Microsoft Entra Behörigheter kan krävas för att konfigurera appregistreringen Microsoft Entra . Beroende på din Entra-konfiguration kan detta vara en programutvecklarroll eller högre. Granska de minst privilegierade rollerna efter uppgift i Microsoft Entra ID för mer vägledning.

Obs

Office 365-API:er för hantering använder Microsoft Entra ID för att tillhandahålla autentiseringstjänster som du kan använda för att bevilja ditt program åtkomsträttigheter till dem.

Skapa en Microsoft Entra programregistrering för Office 365 hanterings-API

Med de här stegen konfigureras en Microsoft Entra programregistrering för ett HTTP-samtal i Power Automate-flöde för att ansluta till granskningsloggen. Mer information finns i Kom igång med Office 365 hanterings-API:er.

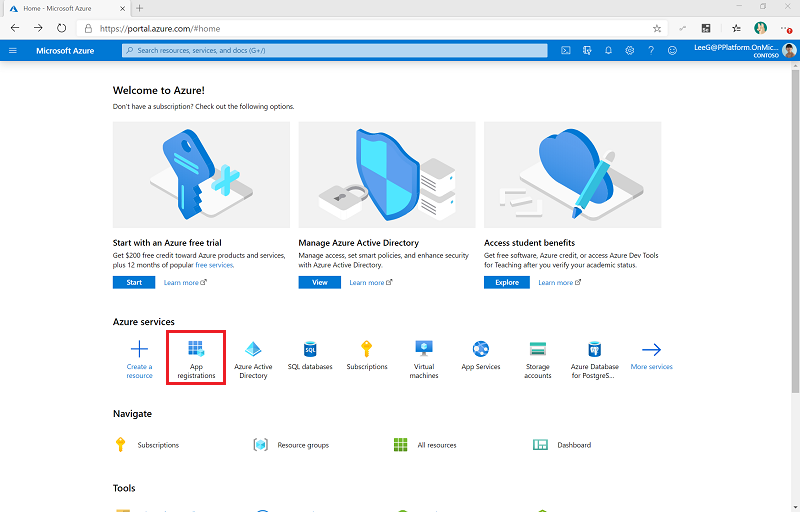

Logga in på Azure-portal.

Välj + Ny registrering.

Ange ett namn, till Microsoft 365 exempel Hantering, men ändra inte någon annan inställning, och välj sedan Registrera.

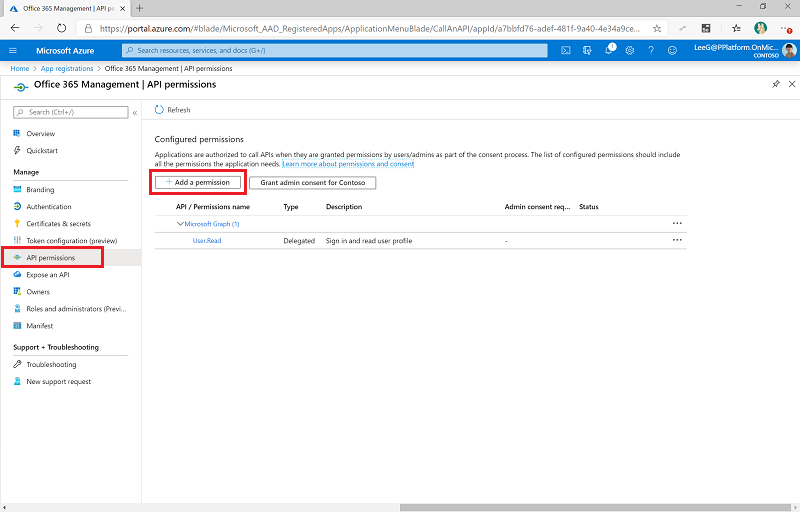

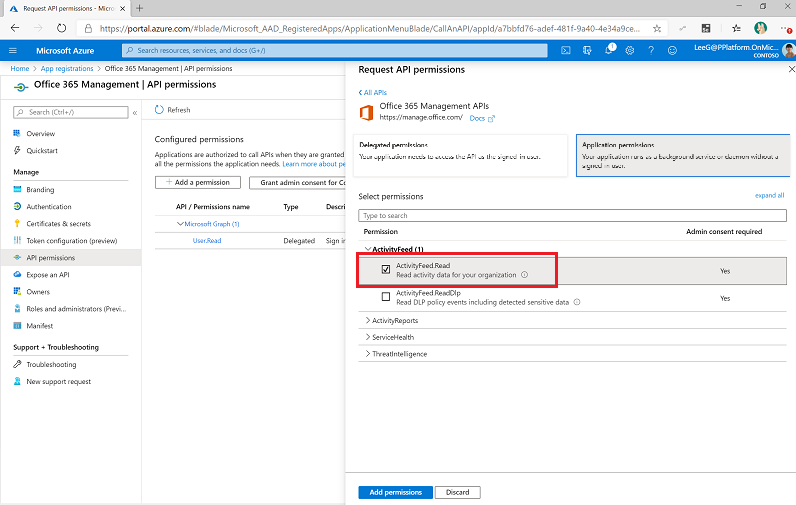

Välj Office 365 hanterings-API och konfigurera behörigheter enligt följande:

Välj Bevilja administratörsmedgivande för (din organisation). Information om hur du konfigurerar administratörsinnehåll finns i Bevilja administratörsmedgivande för hela klientorganisationen till ett program.

API-behörigheterna återspeglar nu delegerade ActivityFeed.Read med en status av Beviljad för (din organisation).

Välj Certifikat och hemligheter.

Välj + Ny klienthemlighet.

Lägg till en beskrivning och ett förfallodatum (i enlighet med organisationens policyer) och välj sedan Lägg till.

Kopiera och klistra in program-ID:t (klienten) i ett textdokument, till exempel Anteckningar.

Välj Översiktoch kopiera och klistra in ID-värdena för program (klient) och katalog (klientorganisation) i samma text dokument. Se till att du anger vilket GUID som är för vilket värde. Du behöver dessa värden när du konfigurerar det anpassade anslutningsprogrammet.

Uppdatera miljövariabler

Miljövariabler används för att lagra klient-ID:t och hemligheten för appregistreringen. Variabler används också för att lagra publik och auktoritetstjänstslutpunkter, beroende på ditt moln (kommersiellt, GCC, GCC High DoD) för HTTP-åtgärden. Uppdatera miljövariablerna innan du slår på flödena.

Du kan lagra klienthemligheten antingen i oformaterad text i miljövariabeln Granskningsloggar – Klienthemlighet , vilket inte rekommenderas. I stället rekommenderar vi att du skapar och lagrar klienthemligheten i Azure Key Vault och refererar till den i miljövariabeln Granskningsloggar – Klientens Azure-hemlighet .

Kommentar

Flödet som använder den här miljövariabeln är konfigurerat med ett villkor som förväntar sig antingen miljövariabeln Granskningsloggar – klienthemlighet eller Granskningsloggar – Azure klienthemlighet. Du behöver dock inte redigera flödet för att arbeta med Azure Key Vault.

| Name | Description | Värden |

|---|---|---|

| Granskningsloggar – Målgrupp | Parametern publik för HTTP-anropen | Kommersiell (standard): https://manage.office.comGCC: https://manage-gcc.office.comGCC High: https://manage.office365.usDod: https://manage.protection.apps.mil |

| Granskningsloggar – utfärdare | Auktoritetsfältet i HTTP-anropen | Kommersiell (standard): https://login.windows.netGCC: https://login.windows.netGCC High: https://login.microsoftonline.usDod: https://login.microsoftonline.us |

| Granskningsloggar – ClientID | Klient-ID för appregistrering | Programklient-ID:t kommer från steget Skapa en Microsoft Entra appregistrering för hanterings-API:et Office 365 . |

| Granskningsloggar – klienthemlighet | Klienthemlighet för appregistrering (inte det hemliga ID:t utan det faktiska värdet) i oformaterad text | Programmets klienthemlighet kommer från steget Skapa en Microsoft Entra appregistrering för hanterings-API:et Office 365 . Lämna tomt om du använder Azure Key Vault för att lagra ditt klient-ID och din klienthemlighet. |

| Granskningsloggar – Azure klienthemlighet | Azure 密钥保管库 referens för klienthemligheten för appregistrering | Azure 密钥保管库-referensen för programmets klienthemlighet kommer från steget Skapa en Microsoft Entra appregistrering för hanterings-API:et Office 365 . Låt vara tomt om du lagrar klient-ID:t i oformaterad text i miljövariabeln Granskningsloggar – klienthemlighet. Den här variabeln förväntar sig referensen Azure Key Vault, inte the the mans. Mer information finns i Använda Azure 密钥保管库 hemligheter i miljövariabler. |

Starta en prenumeration på innehåll i granskningslogg

- Gå till make.powerapps.com.

- Välj Lösningar.

- Gå till lösningen Center of Excellence – Kärnkomponenter.

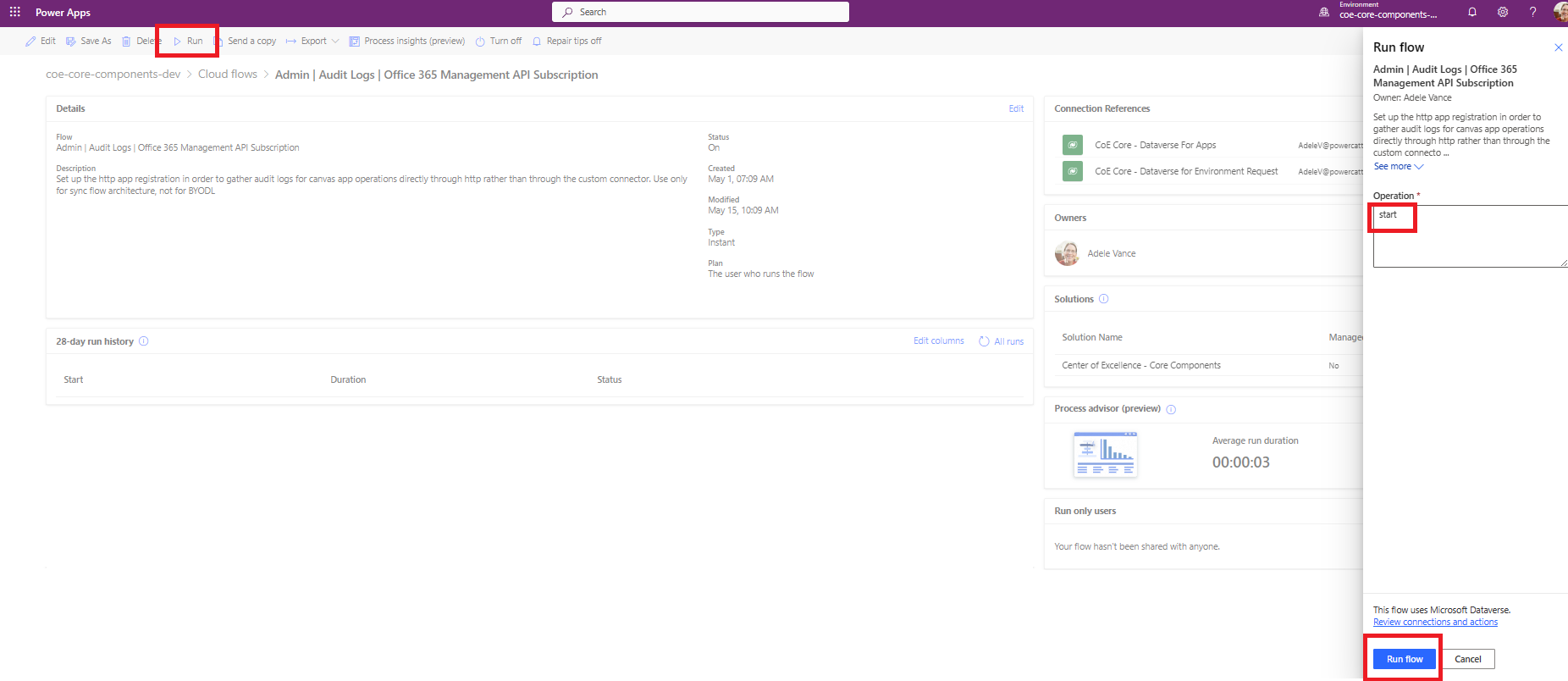

- Aktivera Admin | Gransknings loggar | Office 365 Prenumerationsflöde för hanterings-API och kör det, ange start som den åtgärd som ska köras.

- Öppna flödet och kontrollera att åtgärden för att starta prenumerationen har godkänts.

Viktigt

Om du tidigare har aktiverat prenumerationen visas ett meddelande om att prenumerationen redan är aktiverad . Det innebär att prenumerationen har aktiverats tidigare. Du kan ignorera det här meddelandet och fortsätta med installationen. Om du inte ser meddelandet ovan eller ett svar (200) misslyckades begäran sannolikt. Dit kan det finnas ett fel med din installation som hindrar flödet från att fungera. Vanliga problem med kontrollen är:

- Är granskningsloggar aktiverade, och har du behörighet att visa granskningsloggarna? Testa om loggarna är aktiverade genom att söka i Microsoft Efterlevnadshanteraren.

- Har du aktiverat granskningsloggen nyligen? Om så är fallet kan du försöka igen om några minuter så att granskningsloggen hinner aktiveras.

- Verifiera att du korrekt följt stegen i Microsoft Entra programregistrering.

- Verifiera att du har uppdaterat miljövariablerna för dessa flöden korrekt.

Aktivera flöden

- Gå till make.powerapps.com.

- Välj Lösningar.

- Gå till lösningen Center of Excellence – Kärnkomponenter.

- Aktivera Admin | Gransknings loggar | Uppdatera dataflöde (V2). Det här flödet uppdaterar tabellen med information om PowerApps senaste start och lägger till metadata i granskningsloggposterna.

- Aktivera Admin | Gransknings loggar | Synkronisera flödet för granskningsloggar (V2). Det här flödet körs enligt ett timschema och samlar in granskningslogghändelser i granskningsloggtabellen.

Så här hämtar du äldre data

Den här lösningen samlar in appstarter när den har konfigurerats, men är inte konfigurerad för att samla in historiska appstarter. Beroende på din Microsoft 365 licens är historiska data tillgängliga i upp till ett år med hjälp av granskningsloggen i Microsoft Purview.

Du kan läsa in historiska data i tabellerna för CoE-startpaket manuellt med hjälp av ett av flödena i lösningen.

Obs

Användaren som hämtar granskningsloggar behöver behörighet för att komma åt dem. Mer information finns i Innan du söker i granskningsloggarna.

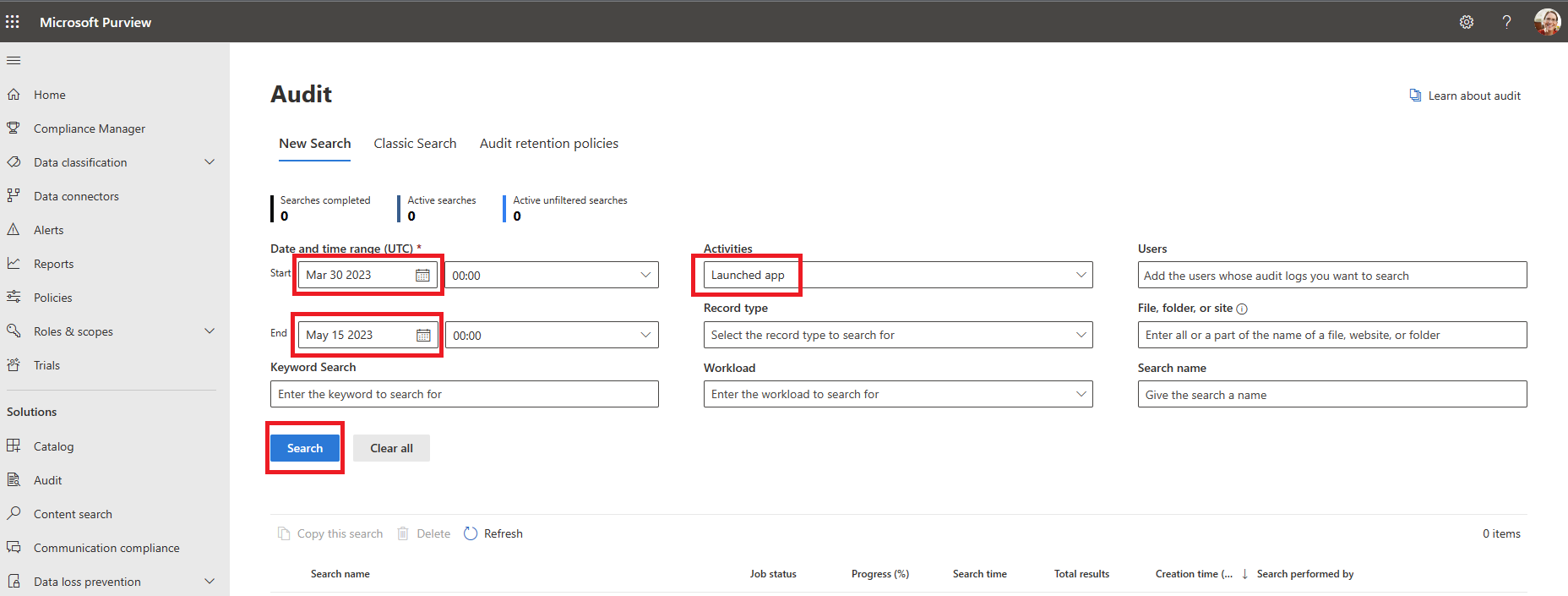

Bläddra till Sökning för granskningsloggen.

Sök efter den lanserade appaktiviteten i det tillgängliga datumintervallet.

När sökningen har körts väljExportera för att ladda ned resultaten.

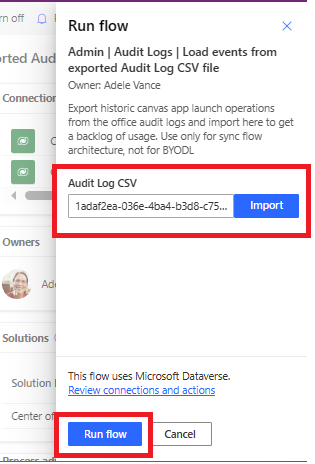

Bläddra till det här flödet i kärnlösningen: Admin | Gransknings loggar | Läs in händelser från den exporterade CSV-filen för granskningsloggen.

Aktivera flödet och kör det genom att välja den nedladdade filen för CSV-parametern Granskningslogg.

Obs

Om du inte ser att filen läses in när du har valt Importera kan den överskrida den tillåtna innehållsstorleken för den här utlösaren. Försök med att dela upp filen i mindre filer (50 000 rader per fil) och kör flödet en gång per fil. Flödet kan köras samtidigt för flera filer.

När du är klar ingår dessa loggar i telemetrin. Den senast lanserade listan över appar uppdateras om fler nyare starter hittas.

Felsökning

API-behörigheter

Gå till din appregistrering och kontrollera att du har rätt API-behörigheter. Din appregistrering kräver att programbehörigheter inte delegeras. Kontrollera att statusen är Beviljad.

Hemlig miljövariabel – Azure-hemlighet

Om du använder Azure Key Value för att lagra appregistreringshemligheten kontrollerar du att Azure Key Vault behörigheterna är korrekta.

En användare måste ha rollen Key Vault hemlig användare för att kunna läsa och i rollen Key Vault deltagare för att uppdatera.

Om du har andra problem med Azure 密钥保管库 angående en brandvägg, statiska IP-adresser för Dataverse miljön eller andra sådana funktionsproblem kontaktar du produktsupporten för att lösa dem.

Variabel för hemlig miljö – oformaterad text

Om du använder oformaterad text för att lagra appregistreringshemligheten kontrollerar du att du har angett själva det hemliga värdet och inte det hemliga ID:t. Det hemliga värdet är en längre sträng med en större teckenuppsättning än ett GUID, till exempel kan strängen ha tilde-tecken.

Jag hittade en bugg med CoE-startpaketet. Vart ska jag gå?

Om du vill rapportera ett fel mot lösningen går du till aka.ms/coe-starter-kit-issues.