Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

![]()

Slutpunkter är enheter som har åtkomst till en organisations resurser och program. Moderna arbetsplatser omfattar olika enheter som begär åtkomst både inom och utanför företagsnätverket.

Noll förtroendelösningar för slutpunkter handlar om att verifiera säkerheten för de enheter som har åtkomst till arbetsdata, inklusive de program som körs på enheterna. Partner kan integrera med Microsofts slutpunktslösningar för att verifiera enhets- och appsäkerhet, framtvinga principer för lägsta behörighet och förbereda sig i förväg för överträdelser.

Den här vägledningen gäller programvaruleverantörer och teknikpartner som vill förbättra sina slutpunktssäkerhetslösningar genom att integrera med Microsoft-produkter.

Zero Trust-integrering för slutpunkter-guide

Den här integreringsguiden innehåller instruktioner för att integrera med följande produkter:

- Microsoft Defender för Endpoint, som hjälper företagsnätverk att förhindra, identifiera, undersöka och svara på avancerade hot.

- Microsoft Intune, som ger skydd och säkerhet för de enheter som anställda använder och de program som körs på dessa enheter.

- Microsoft Defender för IoT, som ger säkerhet i dina ot-nätverk (operational technology).

Microsoft Defender för Endpoint

Microsoft Defender för Endpoint är en säkerhetsplattform för företagsslutpunkter som är utformad för att hjälpa företagsnätverk att förhindra, identifiera, undersöka och svara på avancerade hot. Den använder en kombination av slutpunktsbeteendesensorer, molnsäkerhetsanalys och hotinformation.

Defender för Endpoint stöder program som inte kommer från Microsoft för att förbättra funktionerna för identifiering, undersökning och hotinformation på plattformen. Dessutom kan partner utöka sina befintliga säkerhetserbjudanden ovanpå det öppna ramverket och en omfattande och fullständig uppsättning API:er för att skapa tillägg och integreringar med Defender för Endpoint.

På sidan Microsoft Defender för Endpoint-partnermöjligheter och scenarier beskrivs flera kategorier av integreringar som stöds. Dessutom kan andra idéer för integreringsscenarier vara:

- Effektivisering av hotreparation: Microsoft Defender för Endpoint kan vidta omedelbara eller operatorstödda svar för att hantera aviseringar. Partner kan använda åtgärder för slutpunktssvar, till exempel datorisolering, filkarantän för att blockera IoC över den hanterade slutpunkten.

- Kombinera nätverksåtkomstkontroll med enhetssäkerhet: Risk- eller exponeringspoäng kan användas för att implementera och tillämpa principer för nätverks- och programåtkomst.

För att bli en Defender för Endpoint-lösningspartner måste du följa och slutföra stegen som finns i Bli en Microsoft Defender för Endpoint-partner.

Microsoft Intune

Microsoft Intune, som innehåller Microsoft Intune-tjänsten och Microsoft Configuration Manager, ger skydd och säkerhet för de enheter som anställda använder och de program som körs på dessa enheter. Intune innehåller principer för enhetsefterlevnad som säkerställer att anställda får åtkomst till program och data från enheter som uppfyller företagets säkerhetsprinciper. Den innehåller även programskyddsprinciper som tillhandahåller programbaserade säkerhetskontroller för både fullständigt hanterade och medarbetarägda enheter.

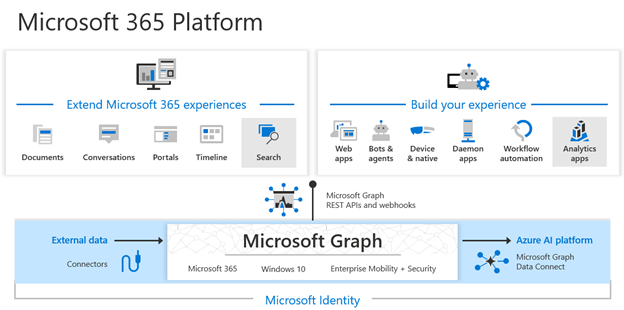

För att integrera med Microsoft Intune använder ISV:er Microsoft Graph och Microsoft Intune-programhanterings-SDK. Intune-integreringen med Microsoft Graph API tillåter någon av de funktioner som erbjuds av administratörskonsolen för Intune. Information som enhetsefterlevnadstillstånd, konfiguration av efterlevnadsprinciper, inställningar för programskyddsprinciper med mera finns i Microsoft Graph-API:et. Dessutom kan du automatisera uppgifter i Intune som ytterligare förbättrar kundens Zero Trust-berättelse. Allmän vägledning för att arbeta med Intune i Microsoft Graph finns i Microsoft Graph-dokumentationslagringsplatsen. Här fokuserar vi på scenarier som rör Noll förtroende.

Kontrollera att enheter följer säkerhets- och efterlevnadsstandarder

ISV-lösningar kan använda Intune-enhetens efterlevnads- och principinformation för att stödja principen Noll förtroende för Verifiera explicit. Med efterlevnadsdata om användare och enheter från Intune kan ISV:ns program fastställa en enhets riskstatus när det gäller användning av programmet. Genom att göra dessa verifieringar ser ISV till att enheter som använder tjänsten är kompatibla med kundernas säkerhet och efterlevnadsstandarder och principer.

Med Microsoft Graph API kan ISV:er integreras med Intune via en uppsättning RESTful-API:er. Dessa API:er är samma som används av administrationscentret för Microsoft Intune för att visa, skapa, hantera, distribuera och rapportera om alla åtgärder, data och aktiviteter i Intune. Objekt av särskilt intresse för ISV:er som stöder Noll förtroende-initiativ är möjligheten att visa enhetsefterlevnadstillstånd och konfigurera efterlevnadsregler och principer. Se Microsofts rekommendationer för att använda Microsoft Entra-ID och Intune för noll förtroendekonfiguration och -efterlevnad: Säkra slutpunkter med Noll förtroende. Intune:s efterlevnadsregler är grundläggande för enhetsbaserad stöd för villkorsstyrd åtkomst via Microsoft Entra-ID. ISV:er bör också visa funktionen för villkorsstyrd åtkomst och API:er för att förstå hur du slutför scenarier för användar- och enhetsefterlevnad och villkorsstyrd åtkomst.

Helst som en ISV ansluter ditt program till Microsoft Graph-API:erna som ett molnprogram och upprättar en tjänst-till-tjänst-anslutning. Program med flera klienter ger ISV:er centraliserad programdefinition och kontroll och gör det möjligt för kunder att individuellt samtycka till att ISV-programmet fungerar mot deras klientdata. Granska informationen om Hyresgäster i Microsoft Entra ID för registrering och skapande av Microsoft Entra-applikationer med en eller flera klientorganisationer. Programmets autentisering kan använda Microsoft Entra-ID för enkel inloggning.

När du har skapat ditt program måste du komma åt enheten och efterlevnadsinformationen med hjälp av Microsoft Graph-API:et. Dokumentation om hur du använder Microsoft Graph finns i Microsoft Graph Dev Center. Microsoft Graph API är en RESTful-uppsättning API:er som följer ODATA-standarder för dataåtkomst och frågor.

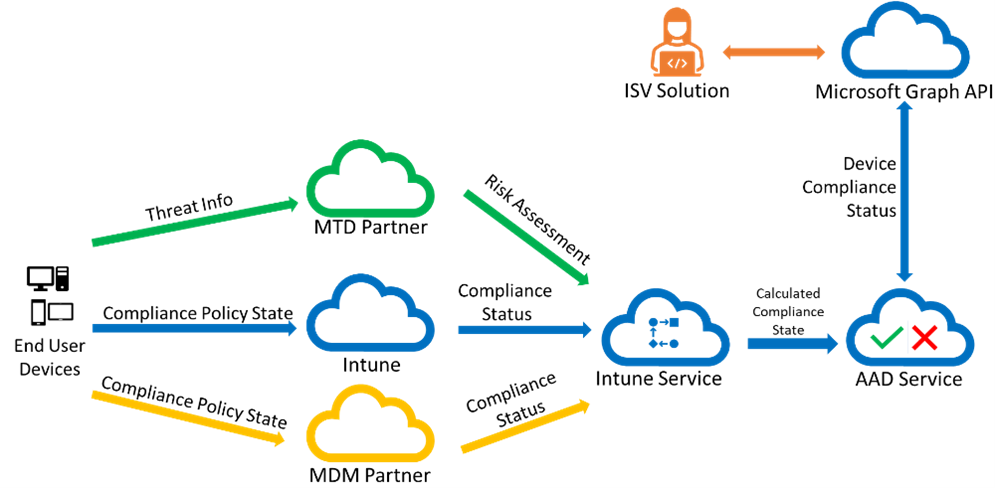

Hämta enhetsefterlevnadstillstånd

Det här diagrammet visar hur information om enhetsefterlevnad flödar från enheten till din ISV-lösning. Slutanvändarenheter tar emot policyer från Intune, en partner för mobilhotförsvar (MTD), eller en partner för efterlevnad av hantering av mobila enheter (MDM). När efterlevnadsinformationen har samlats in från enheterna beräknar Intune det övergripande efterlevnadstillståndet för varje enhet och lagrar den i Microsoft Entra-ID. Med hjälp av Microsoft Graph-API:et kan din lösning läsa och svara på enhetens efterlevnadstillstånd och tillämpa principerna för Noll förtroende.

När enheten registreras i Intune skapas en enhetspost i Intune med ytterligare enhetsinformation, inklusive enhetens efterlevnadsstatus. Intune vidarebefordrar enhetsefterlevnadstillståndet till Microsoft Entra-ID, där Microsoft Entra-ID också lagrar efterlevnadstillståndet för varje enhet. Genom att göra en GET på https://graph.microsoft.com/v1.0/deviceManagement/managedDevices kan du se alla registrerade enheter för en hyresgäst och deras efterlevnadsstatus. Eller så kan du fråga https://graph.microsoft.com/v1.0/devices om du vill hämta en lista över de Microsoft Entra-registrerade och inscrivna enheterna och deras efterlevnadstatus.

Till exempel, den här begäran:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Returnerar:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Du kan också hämta en lista över efterlevnadsprinciper, deras distributioner och status för användare och enheter för dessa efterlevnadsprinciper. Information om hur du anropar Graph för att hämta information om efterlevnadsprinciper börjar här: Hämta deviceCompliancePolicy – Microsoft Graph v1.0. En bra bakgrund till efterlevnadsprinciper för enheter och hur de används finns här: Efterlevnadsprinciper för enheter i Microsoft Intune – Azure.

När du har identifierat en specifik policy kan du ställa en fråga för att få tillståndet för en enhet för en viss efterlevnadsinställning. Anta till exempel att en efterlevnadsprincip har distribuerats för att kräva ett lösenord på låset, fråga Get deviceComplianceSettingState om det specifika tillståndet för den inställningen. Den här frågan anger om enheten är kompatibel eller inkompatibel med lösenordslåsinställningen. Samma metod kan användas för andra efterlevnadspolicyer för enheter som kunder har distribuerat.

Efterlevnadsinformation är grundläggande för Microsoft Entra ID:s funktion för villkorsstyrd åtkomst. Intune fastställer enhetsefterlevnad baserat på efterlevnadsprinciper och skriver efterlevnadstillståndet till Microsoft Entra-ID. Sedan använder kunderna principer för villkorsstyrd åtkomst för att avgöra om några åtgärder vidtas för inkompatibilitet, inklusive att blockera användarna från att komma åt företagsdata från en inkompatibel enhet.

Följ principen för lägsta behörighetsåtkomst

En ISV-integrering med Intune vill se till att deras program stöder principen Noll förtroende för att tillämpa åtkomst med minst privilegier. Intune-integrering stöder två viktiga metoder för åtkomstkontroll – delegerade behörigheter eller programbehörigheter. ISV-programmet måste använda en av behörighetsmodellerna. Delegerade behörigheter ger dig detaljerad kontroll över de specifika objekt i Intune som programmet har åtkomst till, men kräver att en administratör loggar in med sina autentiseringsuppgifter. Som jämförelse tillåter programbehörigheter ISV:s app att komma åt eller kontrollera klasser av data och objekt, i stället för specifika enskilda objekt, men kräver inte att en användare loggar in.

Förutom att skapa ditt program som en enskild klientorganisation eller ett program med flera klienter (föredraget) måste du deklarera de delegerade behörigheter eller programbehörigheter som krävs av ditt program för att få åtkomst till Intune-information och utföra åtgärder mot Intune. Visa information om hur du kommer igång med behörigheter här: Konfigurera appbehörigheter för ett webb-API.

Microsoft Defender för IoT

Nätverksarkitekturer för driftsteknik (OT) skiljer sig ofta från traditionell IT-infrastruktur och använder unik teknik med patentskyddade protokoll. OT-enheter kan också ha åldrande plattformar med begränsad anslutning och ström, eller specifika säkerhetskrav och unika exponeringar för fysiska attacker.

Distribuera Microsoft Defender för IoT för att tillämpa Noll förtroende-principer på ditt OT-nätverk, övervaka trafik för avvikande eller obehörigt beteende när trafik korsar platser och zoner. Håll utkik efter hot och sårbarheter som är specifika för OT-enheter, vilket minskar riskerna när de identifieras.

Påskynda åtgärder genom att dela Defender för IoT-data i ditt säkerhetsåtgärdscenter (SOC) och andra delar av organisationen. Integrera med Microsoft-tjänster, till exempel Microsoft Sentinel och Defender för Endpoint, eller andra partnertjänster, inklusive både SIEM- och biljettsystem. Till exempel:

Vidarebefordra lokala aviseringsdata direkt till SIEM:er som Splunk, IBM QRadar med mera. Splunk och IBM QRadar stöder också Event Hubs-inmatning, som du kan använda för att vidarebefordra molnaviseringar från Defender för IoT.

Integrera med ServiceNows Operational Technology Manager för att importera Defender for IoT-data till ServiceNow och riskbaserad åtgärd med produktionsprocesskontext.

Mer information finns i:

- Kom igång med OT-säkerhetsövervakning

- Zero Trust och dina OT-nätverk

- Övervaka med noll förtroende

- Defender för IoT-integreringskatalog