Övervaka dina nätverk med Hjälp av Azure Network Watcher

- 9 minuter

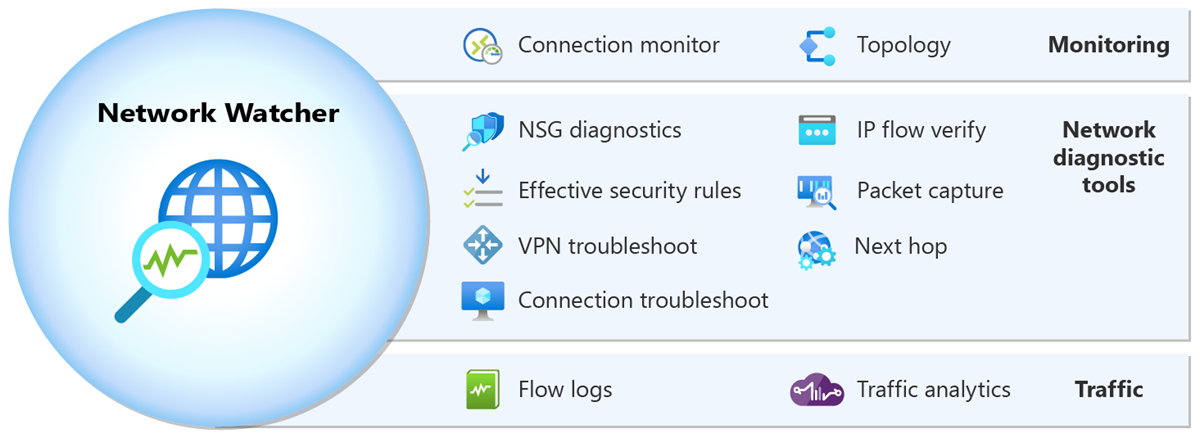

Azure Network Watcher

Azure Network Watcher är en regional tjänst som gör att du kan övervaka och diagnostisera nätverksförhållanden. Verktyg för nätverksdiagnostik och visualisering hjälper dig att förstå, diagnostisera och få insikter om ditt nätverk i Azure. Network Watcher är utformat för att övervaka och reparera nätverkshälsan för IaaS-produkter som omfattar virtuella datorer, virtuella nätverk, Application Gateways och Load Balancers.

Azure Network Watcher (video)

Anmärkning

Network Watcher aktiveras automatiskt när du skapar ett virtuellt nätverk.

Azure Network Watcher-verktyg

Övervakningsverktyg

- Nätverkstopologi genererar en visualisering av hela nätverket för att förstå nätverkskonfigurationen.

- Anslutningsövervakaren tillhandahåller anslutningsövervakning från slutpunkt till slutpunkt för Azure- och hybridslutpunkter.

Diagnosverktyg

Ip Flow Verify hjälper dig att identifiera problem med trafikfiltrering på virtuell datornivå. Den kontrollerar om ett paket tillåts eller nekas till eller från en IP-adress (IPv4- eller IPv6-adress). Den anger också vilken säkerhetsregel som tillät eller nekade trafiken.

Next Hop hjälper dig att identifiera routningsproblem. Den kontrollerar om trafiken dirigeras korrekt till det avsedda målet.

Effektiva säkerhetsregler visar alla säkerhetsregler som tillämpas på nätverksgränssnittet, undernätet som nätverksgränssnittet finns i och summan av båda.

Felsökning av anslutningar testar anslutningar mellan resurser. Till exempel en virtuell dator, en VM-skalningsuppsättning eller en programgateway.

Med Packet Capture kan du fjärrskapa paketinsamlingssessioner för att registrera all nätverkstrafik till och från en virtuell dator (VM) eller en VM-skalningsuppsättning.

Med VPN-felsökning kan du felsöka virtuella nätverksgatewayer och deras anslutningar.

Trafikverktyg

Med flödesloggar kan du logga information om din Azure IP-trafik och lagra data i Azure Storage. Du kan logga IP-trafik som flödar via en nätverkssäkerhetsgrupp eller ett virtuellt Azure-nätverk.

Trafikanalys ger omfattande visualiseringar av flödesloggdata.

Tips/Råd

Läs mer om Azure Network Watcher i utbildningsmodulen Introduktion till Network Watcher .