Översikt över anslutningsövervakaren

Viktigt!

Anslutningsövervakaren (klassisk) är inaktuell och inte längre tillgänglig. Mer information finns i Migrera från anslutningsövervakaren (klassisk) för att migrera dina anslutningsövervakare från anslutningsövervakaren (klassisk) till den nya anslutningsövervakaren.

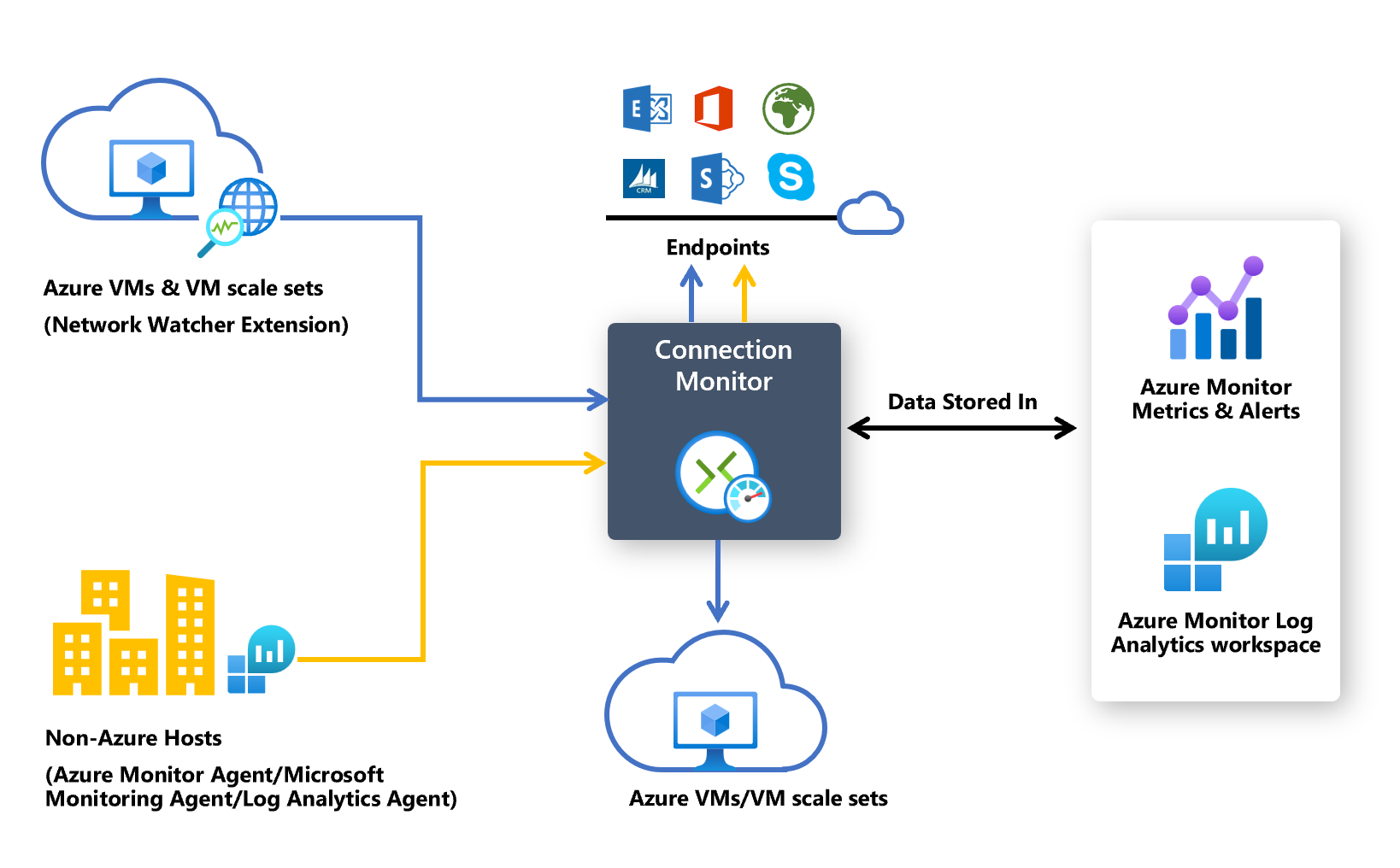

Anslutningsövervakaren tillhandahåller enhetlig anslutning från slutpunkt till slutpunkt i Network Watcher. Funktionen Anslutningsövervakare stöder hybrid- och Azure-molndistributioner. Network Watcher innehåller verktyg för övervakning, diagnostisering och visning av anslutningsrelaterade mått för dina Azure-distributioner.

Här följer några användningsfall för Anslutningsövervakare:

- Din virtuella klientwebbserver (VM) eller vm-skalningsuppsättning kommunicerar med en virtuell databasserverdator i ett program med flera nivåer. Du vill kontrollera nätverksanslutningen mellan de två vm-/eller skalningsuppsättningarna.

- Du vill att virtuella datorer/skalningsuppsättningar i till exempel regionen USA, östra ska pinga virtuella datorer/skalningsuppsättningar i regionen USA, centrala och jämföra nätverksfördröjningar mellan regioner.

- Du har flera lokala kontorsplatser, en i Seattle, Washington, till exempel, och en annan i Ashburn, Virginia. Dina kontorsplatser ansluter till Microsoft 365-URL:er. För dina användare av Microsoft 365-URL:er vill du jämföra svarstiderna mellan Seattle och Ashburn.

- Ditt hybridprogram behöver anslutning till en Azure Storage-kontoslutpunkt. Din lokala webbplats och ditt Azure-program ansluter till samma slutpunkt. Du vill jämföra svarstiderna för den lokala platsen med svarstiderna för Azure-programmet.

- Du vill kontrollera anslutningen mellan dina lokala installationer och de virtuella Azure-datorer/VM-skalningsuppsättningar som är värdar för ditt molnprogram.

- Du vill kontrollera anslutningen från en eller flera instanser av en Azure Virtual Machine Scale Set till ditt Azure- eller icke-Azure-flernivåprogram.

Här följer några fördelar med anslutningsövervakaren:

- Enhetlig, intuitiv upplevelse för Azure- och hybridövervakningsbehov

- Anslutningsövervakning mellan regioner och arbetsytor

- Högre avsökningsfrekvenser och bättre insyn i nätverksprestanda

- Snabbare aviseringar för dina hybriddistributioner

- Stöd för anslutningskontroller som baseras på HTTP, Transmission Control Protocol (TCP) och Internet Control Message Protocol (ICMP)

- Stöd för mått och Log Analytics för både Azure- och icke-Azure-testkonfigurationer

Följ dessa steg för att börja använda Anslutningsövervakaren för övervakning:

- Installera övervakningsagenter.

- Aktivera Network Watcher i din prenumeration.

- Skapa en anslutningsövervakare.

- Analysera övervakningsdata och ange aviseringar.

- Diagnostisera problem i nätverket.

Följande avsnitt innehåller information om de här stegen.

Installera övervakningsagenter

Anslutningsövervakaren förlitar sig på enkla körbara filer för att köra anslutningskontroller. Den stöder anslutningskontroller från både Azure-miljöer och lokala miljöer. Vilken körbar fil du använder beror på om den virtuella datorn finns i Azure eller lokalt.

Kommentar

Övervakningstillägg för Azure- och icke-Azure-slutpunkter aktiveras automatiskt när du använder Azure-portalen för att skapa en anslutningsövervakare.

Agenter för virtuella Azure-datorer och VM-skalningsuppsättningar

Om du vill att anslutningsövervakaren ska identifiera dina virtuella Azure-datorer eller vm-skalningsuppsättningar som övervakningskällor installerar du tillägget för den virtuella datorn Network Watcher Agent på dem. Det här tillägget kallas även network watcher-tillägget. Virtuella Azure-datorer och skalningsuppsättningar kräver tillägget för att utlösa övervakning från slutpunkt till slutpunkt och andra avancerade funktioner.

Du kan installera Network Watcher-tillägget när du skapar en virtuell dator eller en skalningsuppsättning. Du kan också installera, konfigurera och felsöka Network Watcher-tillägget separat för Linux och Windows.

Regler för en nätverkssäkerhetsgrupp (NSG) eller brandvägg kan blockera kommunikationen mellan källan och målet. Anslutningsövervakaren identifierar det här problemet och visar det som ett diagnostikmeddelande i topologin. Om du vill aktivera anslutningsövervakning kontrollerar du att NSG- och brandväggsreglerna tillåter paket via TCP eller ICMP mellan källan och målet.

Om du vill undvika installationsprocessen för att aktivera Network Watcher-tillägget kan du fortsätta med att skapa Anslutningsövervakaren och tillåta automatisk aktivering av Network Watcher-tillägg på dina virtuella Azure-datorer och skalningsuppsättningar.

Kommentar

Om automatisk tilläggsuppgradering inte är aktiverad på vm-skalningsuppsättningarna måste du uppgradera Network Watcher-tillägget manuellt när en ny version släpps.

Eftersom Anslutningsövervakaren nu stöder enhetlig automatisk aktivering av övervakningstillägg kan användaren godkänna automatisk uppgradering av vm-skalningsuppsättningen med automatisk aktivering av Network Watcher-tillägget när anslutningsövervakaren för vm-skalningsuppsättningar skapas med manuell uppgradering.

Agenter för lokala datorer

Om du vill att Anslutningsövervakaren ska identifiera dina lokala datorer som källor för övervakning installerar du Log Analytics-agenten på datorerna. Aktivera sedan lösningen Övervakare av nätverksprestanda. Dessa agenter är länkade till Log Analytics-arbetsytor, så du måste konfigurera arbetsytans ID och primärnyckel innan agenterna kan börja övervaka.

Information om hur du installerar Log Analytics-agenten för Windows-datorer finns i Installera Log Analytics-agenten i Windows.

Om sökvägen innehåller brandväggar eller virtuella nätverksinstallationer (NVA) kontrollerar du att målet kan nås.

Så här öppnar du porten:

För Windows-datorer kör du PowerShell-skriptet EnableRules.ps1 utan några parametrar i ett PowerShell-fönster med administratörsbehörighet.

För Linux-datorer ändrar du PortNumber-värdet manuellt. Så här gör du:

- Gå till /var/opt/microsoft/omsagent/npm_state.

- Öppna filen npmdregistry.

- Ändra PortNumber-värdet:

“PortNumber:<port of your choice>”.

Kommentar

Portnumren som du använder ska vara desamma för alla agenter som används på en arbetsyta.

Skriptet skapar de registernycklar som krävs av lösningen. Den skapar också Windows-brandväggsregler för att tillåta agenter att skapa TCP-anslutningar med varandra. Registernycklarna som skapas av skriptet anger om du vill logga felsökningsloggarna och sökvägen för loggfilen. Skriptet definierar också den agent-TCP-port som används för kommunikation. Värdena för dessa nycklar anges automatiskt av skriptet. Ändra inte dessa nycklar manuellt. Som standard är porten som öppnas 8084. Du kan använda en anpassad port genom att ange parameterportNumber till skriptet. Använd samma port på alla datorer där skriptet körs.

Mer information finns i avsnittet "Nätverkskrav" i Log Analytics-agentöversikten.

Skriptet konfigurerar endast Windows-brandväggen lokalt. Om du har en nätverksbrandvägg kontrollerar du att den tillåter trafik som är avsedd för TCP-porten som används av Övervakaren av nätverksprestanda.

Log Analytics Windows-agenten kan vara multi-homed för att skicka data till flera arbetsytor och System Center Operations Manager-hanteringsgrupper. Linux-agenten kan bara skicka data till ett enda mål, antingen en arbetsyta eller en hanteringsgrupp.

Aktivera lösningen Övervakare av nätverksprestanda för lokala datorer

Följ dessa steg för att aktivera lösningen Övervakare av nätverksprestanda för lokala datorer:

I Azure-portalen går du till Network Watcher.

Under Övervakning väljer du Anslutningsövervakare.

Välj + Aktivera icke-Azure.

I Aktivera icke-Azure väljer du den prenumeration och arbetsyta där du vill aktivera lösningen och väljer sedan Skapa.

När du har aktiverat lösningen tar det några minuter att visa arbetsytan.

Till skillnad från Log Analytics-agenter kan lösningen Övervakare av nätverksprestanda konfigureras för att endast skicka data till en enda Log Analytics-arbetsyta.

Om du vill undvika installationsprocessen för att aktivera Network Watcher-tillägget kan du fortsätta med att skapa anslutningsövervakaren och tillåta automatisk aktivering av övervakningslösningen på dina lokala datorer.

Aktivera Network Watcher i din prenumeration

Alla prenumerationer som har ett virtuellt nätverk är aktiverade med Network Watcher. När du skapar ett virtuellt nätverk i din prenumeration aktiveras Network Watcher automatiskt i det virtuella nätverkets region och prenumeration. Den här automatiska aktiveringen påverkar inte dina resurser eller medför en avgift. Kontrollera att Network Watcher inte uttryckligen är inaktiverat för din prenumeration.

Kontrollera att Network Watcher är tillgängligt för din region. Mer information finns i Aktivera Network Watcher.

Skapa en anslutningsövervakare

Anslutningsövervakaren övervakar kommunikationen med jämna mellanrum. Den informerar dig om ändringar i nåbarhet och svarstid. Du kan också kontrollera den aktuella och historiska nätverkstopologin mellan källagenter och målslutpunkter.

Källor kan vara virtuella Azure-datorer/skalningsuppsättningar eller lokala datorer som har en installerad övervakningsagent. Målslutpunkter kan vara Microsoft 365-URL:er, Dynamics 365 URL:er, anpassade URL:er, resurs-ID:n för virtuella Azure-datorer, IPv4, IPv6, FQDN eller valfritt domännamn.

Åtkomstanslutningsövervakare

I Azure-portalen går du till Network Watcher.

I den vänstra rutan, under Övervakning, väljer du Anslutningsövervakare.

Alla anslutningsövervakare som skapades i Anslutningsövervakaren visas. Om du vill visa de anslutningsövervakare som skapades i den klassiska upplevelsen av Anslutningsövervakaren väljer du fliken Anslutningsövervakare .

Skapa en anslutningsövervakare

I anslutningsövervakare som du skapar i Anslutningsövervakaren kan du lägga till både lokala datorer och virtuella Azure-datorer/skalningsuppsättningar som källor. Dessa anslutningsövervakare kan också övervaka anslutningen till slutpunkter. Slutpunkterna kan finnas på Azure eller någon annan URL eller IP-adress.

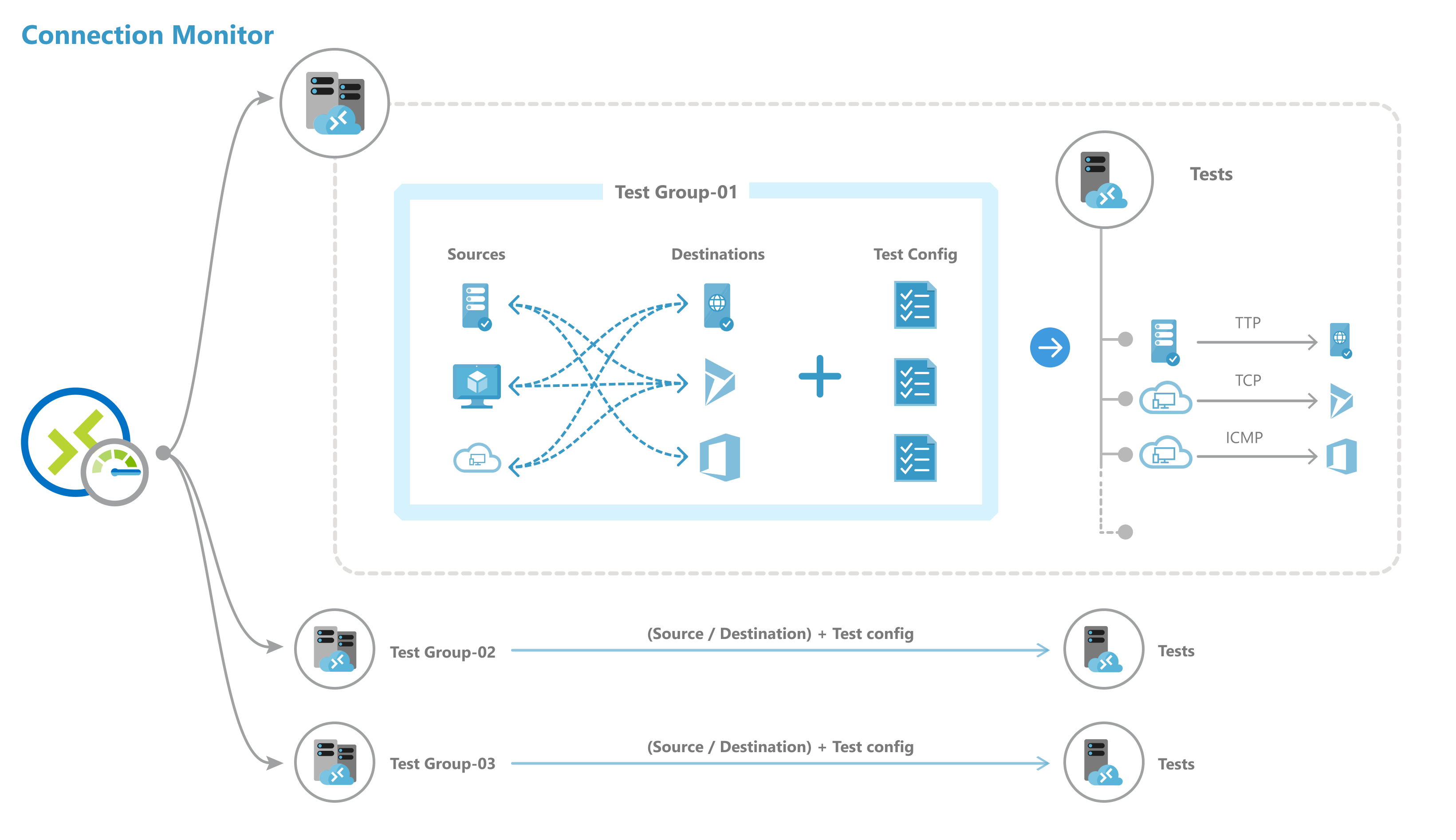

Anslutningsövervakaren innehåller följande entiteter:

- Resurs för anslutningsövervakare: En regionspecifik Azure-resurs. Alla följande entiteter är egenskaper för en anslutningsövervakarresurs.

- Slutpunkt: En källa eller ett mål som deltar i anslutningskontroller. Exempel på slutpunkter är virtuella Azure-datorer/skalningsuppsättningar, lokala agenter, URL:er och IP-adresser.

- Testkonfiguration: En protokollspecifik konfiguration för ett test. Baserat på det protokoll du väljer kan du definiera port, tröskelvärden, testfrekvens och andra egenskaper.

- Testgrupp: Den grupp som innehåller källslutpunkter, målslutpunkter och testkonfigurationer. En anslutningsövervakare kan innehålla mer än en testgrupp.

- Test: Kombinationen av en källslutpunkt, målslutpunkt och testkonfiguration. Ett test är den mest detaljerade nivån där övervakningsdata är tillgängliga. Övervakningsdata innehåller procentandelen kontroller som misslyckades och returtid (RTT).

Du kan skapa en anslutningsövervakare med hjälp av Azure-portalen, ARMClient eller Azure PowerShell.

Alla källor, mål och testkonfigurationer som du lägger till i en testgrupp delas upp i enskilda tester. Här är ett exempel på hur källor och mål ordnas:

- Testgrupp: TG1

- Källor: 3 (A, B, C)

- Destinationer: 2 (D, E)

- Testkonfigurationer: 2 (Config 1, Config 2)

- Totalt antal tester som skapats: 12

| Testnummer | Källa | Mål | Testkonfiguration |

|---|---|---|---|

| 1 | A | D | Konfiguration 1 |

| 2 | A | D | Konfiguration 2 |

| 3 | A | E | Konfiguration 1 |

| 4 | A | E | Konfiguration 2 |

| 5 | B | D | Konfiguration 1 |

| 6 | B | D | Konfiguration 2 |

| 7 | F | E | Konfiguration 1 |

| 8 | F | E | Konfiguration 2 |

| 9 | C | D | Konfiguration 1 |

| 10 | C | D | Konfiguration 2 |

| 11 | C | E | Konfiguration 1 |

| 12 | C | E | Konfiguration 2 |

Skalningsgränser

Anslutningsövervakare har följande skalningsgränser:

- Maximalt antal anslutningsövervakare per prenumeration per region: 100

- Maximalt antal testgrupper per anslutningsövervakare: 20

- Maximalt antal källor och mål per anslutningsövervakare: 100

- Maximalt antal testkonfigurationer per anslutningsövervakare: 20

Övervakningstäckning för Azure- och icke-Azure-resurser:

Anslutningsövervakaren tillhandahåller fem olika täckningsnivåer för övervakning av sammansatta resurser, dvs. virtuella nätverk, undernät och skalningsuppsättningar. Täckningsnivån definieras som % av instanserna av en sammansatt resurs som faktiskt ingår i övervakningen av dessa resurser som källor eller mål. Användare kan manuellt välja en täckningsnivå från Låg, Under genomsnitt, Genomsnitt, Över genomsnitt och Full för att definiera en ungefärlig % av de instanser som ska ingå i övervakningen av den specifika resursen som en slutpunkt.

Analysera övervakningsdata och ange aviseringar

När du har skapat en anslutningsövervakare kontrollerar källor anslutningen till mål baserat på testkonfigurationen.

Vid övervakning av slutpunkter utvärderar Anslutningsövervakaren statusen för slutpunkter en gång var 24:e timme. Om en virtuell dator frigörs eller inaktiveras under en 24-timmarscykel rapporterar anslutningsövervakaren därför ett obestämt tillstånd på grund av att det inte finns några data i nätverkssökvägen till slutet av 24-timmarscykeln innan statusen för den virtuella datorn omvärderas och vm-statusen rapporteras som frigjord.

Kommentar

Om du övervakar en VM-skalningsuppsättning kan instanser av en viss skalningsuppsättning som valts för övervakning (antingen av användaren eller som standard hämtas som en del av den valda täckningsnivån) frigöras eller skalas ned mitt i 24-timmarscykeln. Under den här tidsperioden kommer anslutningsövervakaren inte att kunna identifiera den här åtgärden och därmed rapportera ett obestämt tillstånd på grund av att det inte finns några data. Användare uppmanas att tillåta slumpmässigt urval av vm-skalningsuppsättningar inom täckningsnivåer i stället för att välja vissa instanser av skalningsuppsättningar för övervakning, för att minimera riskerna för icke-identifiering av frigjorda eller nedskalade vm-skalningsuppsättningar i en 24-timmarscykel och leda till ett obestämd tillstånd för anslutningsövervakaren.

Kontrollerar i ett test

Beroende på vilket protokoll du väljer i testkonfigurationen kör Anslutningsövervakaren en serie kontroller för käll-målparet. Kontrollerna körs enligt den testfrekvens som du väljer.

Om du använder HTTP beräknar tjänsten antalet HTTP-svar som returnerade en giltig svarskod. Du kan ange giltiga svarskoder med hjälp av PowerShell och Azure CLI. Resultatet avgör procentandelen misslyckade kontroller. För att beräkna RTT mäter tjänsten tiden mellan ett HTTP-anrop och svaret.

Om du använder TCP eller ICMP beräknar tjänsten procentandelen paketförlust för att fastställa procentandelen misslyckade kontroller. För att beräkna RTT mäter tjänsten den tid det tog att ta emot bekräftelsen (ACK) för de paket som skickades. Om du har aktiverat traceroute-data för dina nätverkstester kan du visa hopp-för-hopp-förlust och svarstid för ditt lokala nätverk.

Tillstånd för ett test

Beroende på vilka data som kontrollerna returnerar kan testerna ha följande tillstånd:

- Pass: Faktiska värden för procentandelen misslyckade kontroller och RTT ligger inom de angivna tröskelvärdena.

- Misslyckas: Faktiska värden för procentandelen misslyckade kontroller eller RTT överskred de angivna tröskelvärdena. Om inget tröskelvärde anges når ett test tillståndet Fel när procentandelen misslyckade kontroller är 100.

- Varning:

- Om ett tröskelvärde har angetts och Anslutningsövervakaren observerar en procentsats med kontroller som är mer än 80 procent av tröskelvärdet markeras testet som Varning.

- I avsaknad av angivna tröskelvärden tilldelar Anslutningsövervakaren automatiskt ett tröskelvärde. När tröskelvärdet överskrids ändras teststatusen till Varning. För tur och retur-tid i TCP- eller ICMP-tester är tröskelvärdet 750 millisekunder (ms). För procentandelen check-failed är tröskelvärdet 10 procent.

- Obestämd: Inga data på Log Analytics-arbetsytan. Kontrollera måtten.

- Körs inte: Inaktiverad genom att inaktivera testgruppen.

Datainsamling, analys och aviseringar

De data som anslutningsövervakaren samlar in lagras på Log Analytics-arbetsytan. Du konfigurerar den här arbetsytan när du skapade anslutningsövervakaren.

Övervakningsdata är också tillgängliga i Azure Monitor Metrics. Du kan använda Log Analytics för att behålla dina övervakningsdata så länge du vill. Azure Monitor lagrar mått i endast 30 dagar som standard.

Du kan ange måttbaserade aviseringar för data.

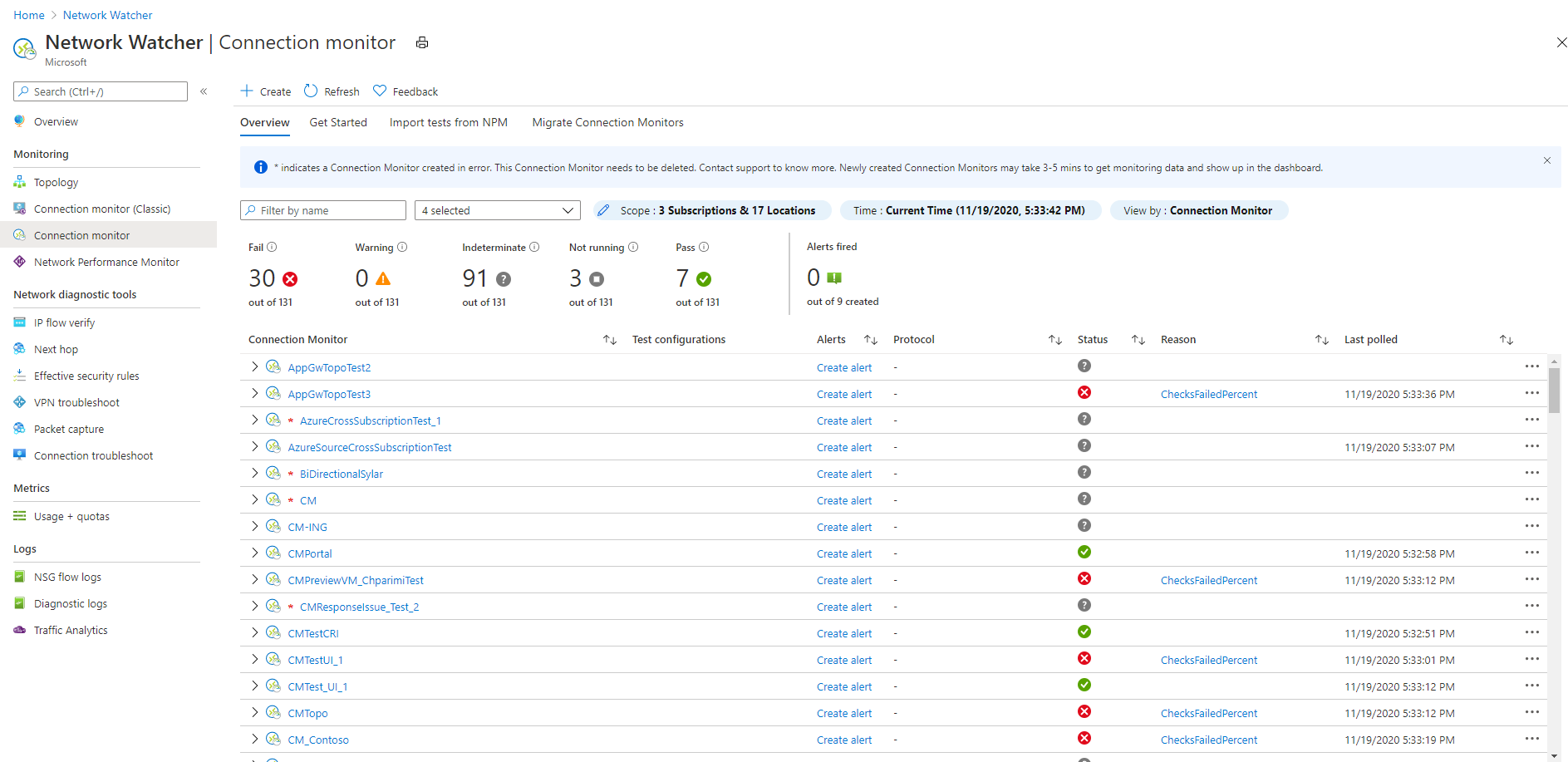

Övervaka instrumentpaneler

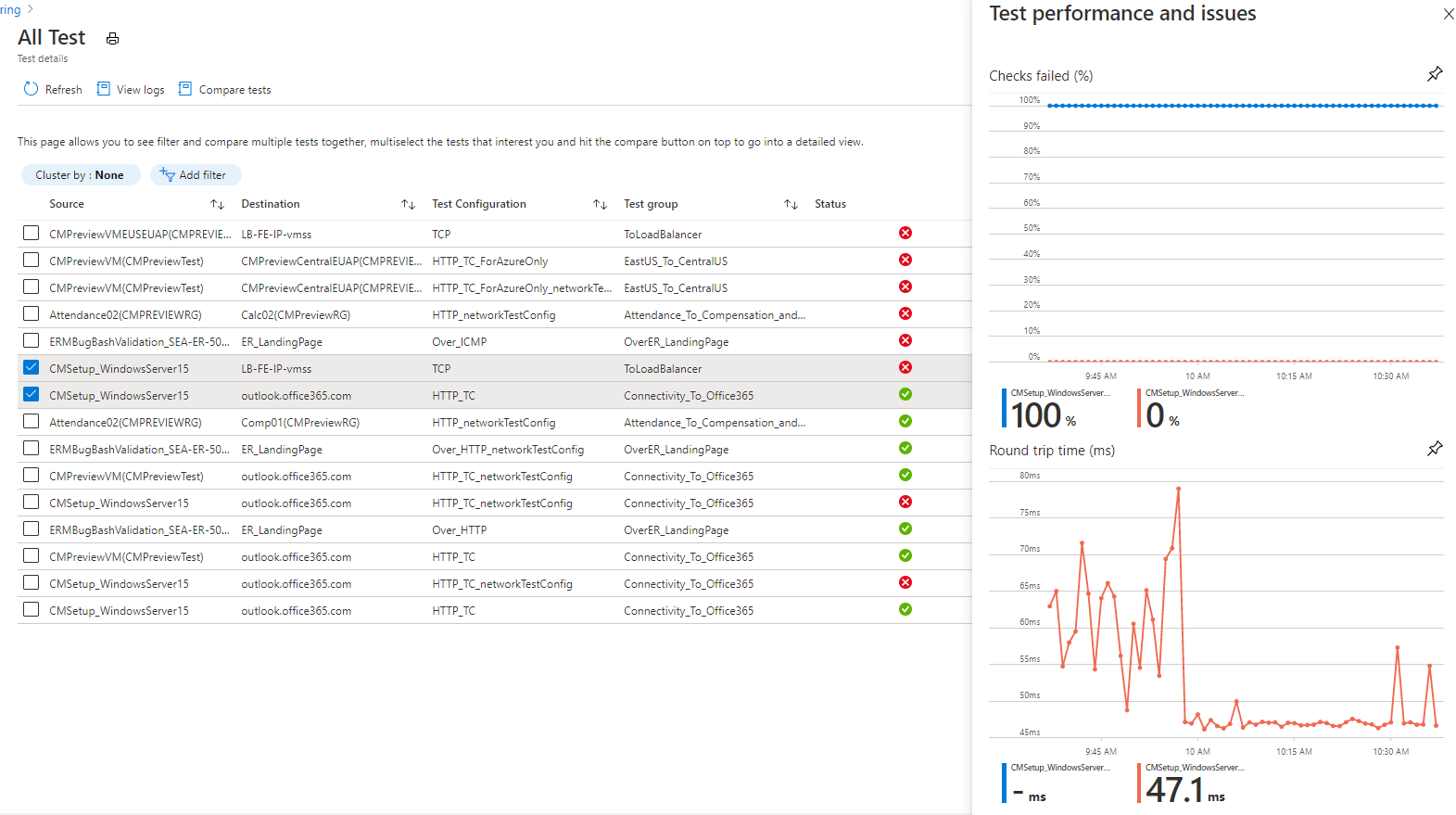

På instrumentpanelerna för övervakning kan du visa en lista över de anslutningsövervakare som du kan komma åt för dina prenumerationer, regioner, tidsstämplar, källor och måltyper.

När du går till Anslutningsövervakaren från Network Watcher kan du visa data genom att:

- Anslutningsövervakare: En lista över alla anslutningsövervakare som har skapats för dina prenumerationer, regioner, tidsstämplar, källor och måltyper. Den här vyn är standard.

- Testgrupper: En lista över alla testgrupper som har skapats för dina prenumerationer, regioner, tidsstämplar, källor och måltyper. Dessa testgrupper filtreras inte av anslutningsövervakare.

- Test: En lista över alla tester som kördes för dina prenumerationer, regioner, tidsstämplar, källor och måltyper. Dessa tester filtreras inte av anslutningsövervakare eller testgrupper.

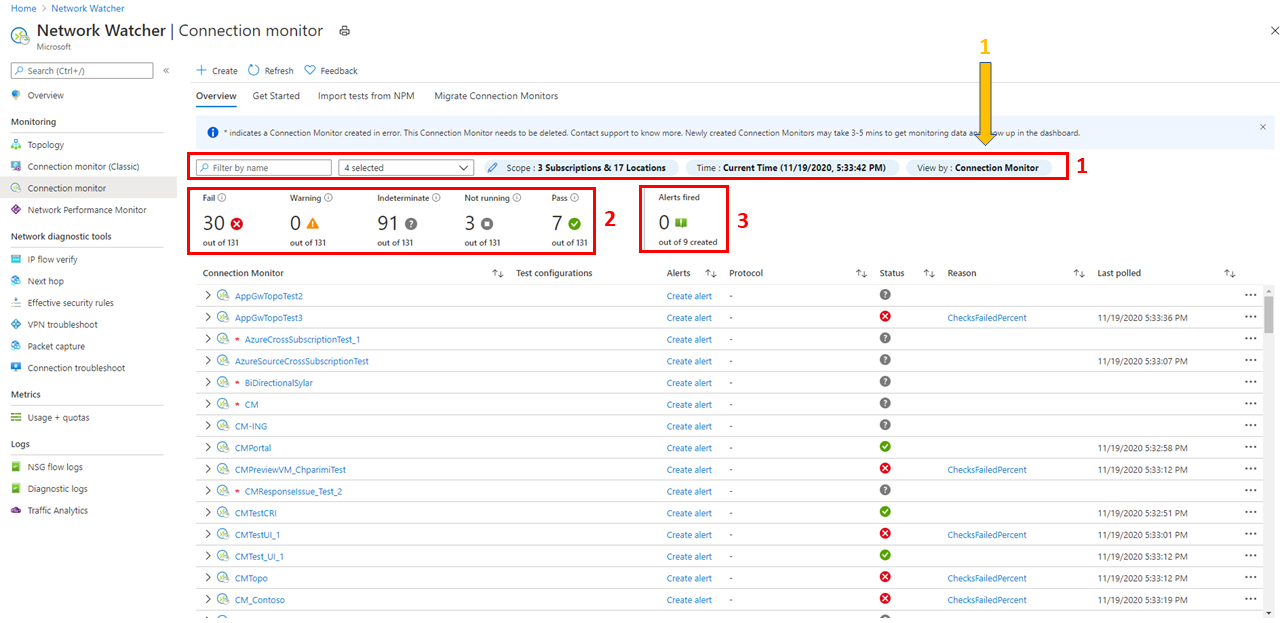

I följande bild visas de tre datavyerna med pil 1.

På instrumentpanelen kan du expandera varje anslutningsövervakare för att visa dess testgrupper. Sedan kan du expandera varje testgrupp för att visa de tester som körs i den.

Du kan filtrera en lista baserat på:

Filter på den översta nivån: Sök i listan efter text, entitetstyp (anslutningsövervakare, testgrupp eller test) tidsstämpel och omfång. Omfånget omfattar prenumerationer, regioner, källor och måltyper. Se ruta 1 i följande bild.

Tillståndsbaserade filter: Filtrera efter tillståndet för anslutningsövervakaren, testgruppen eller testet. Se ruta 2 i följande bild.

Aviseringsbaserat filter: Filtrera efter aviseringar som utlöses på anslutningsövervakarresursen. Se ruta 3 i följande bild.

Om du till exempel vill visa alla tester i Anslutningsövervakaren, där käll-IP-adressen är 10.192.64.56, följer du dessa steg:

- Ändra vyn till Test.

- I sökrutan anger du 10.192.64.56.

- Under Omfång går du till filtret på den översta nivån och väljer Källor.

Följ dessa steg om du bara vill visa misslyckade tester i Anslutningsövervakaren, där käll-IP-adressen är 10.192.64.56:

- Ändra vyn till Test.

- För det tillståndsbaserade filtret väljer du Misslyckas.

- I sökrutan anger du 10.192.64.56.

- Under Omfång går du till filtret på den översta nivån och väljer Källor.

Följ dessa steg om du bara vill visa misslyckade tester i Anslutningsövervakaren, där målet är outlook.office365.com:

- Ändra vyn till Test.

- För det tillståndsbaserade filtret väljer du Misslyckas.

- I rutan Sök anger du office.live.com.

- Under Omfång går du till filtret på den översta nivån och väljer Mål.

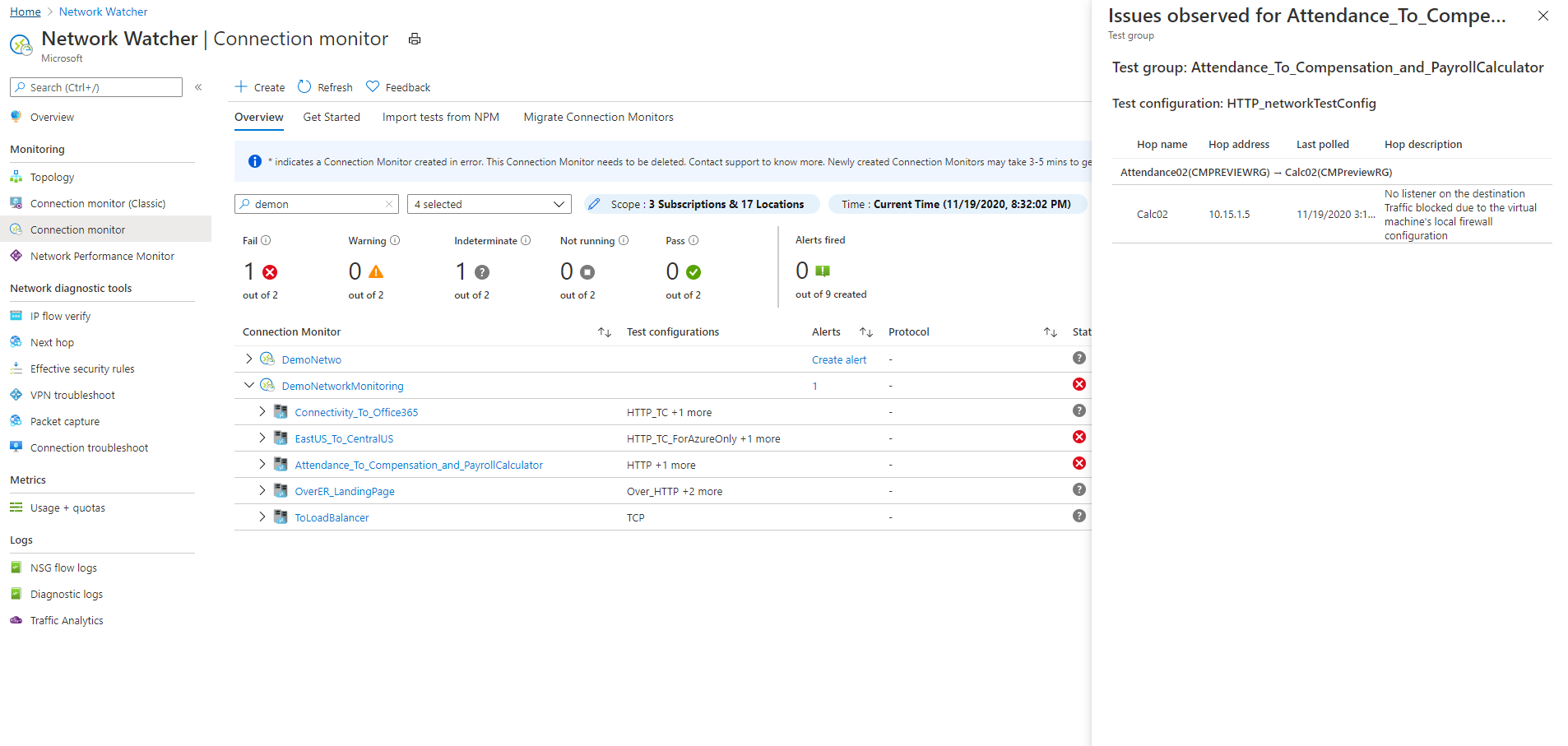

Om du vill veta orsaken till felet för en anslutningsövervakare eller testgrupp eller test väljer du kolumnen Orsak . Detta anger vilket tröskelvärde (procentandel med kontroller som misslyckades eller RTT) som överträddes och visar relaterade diagnostikmeddelanden.

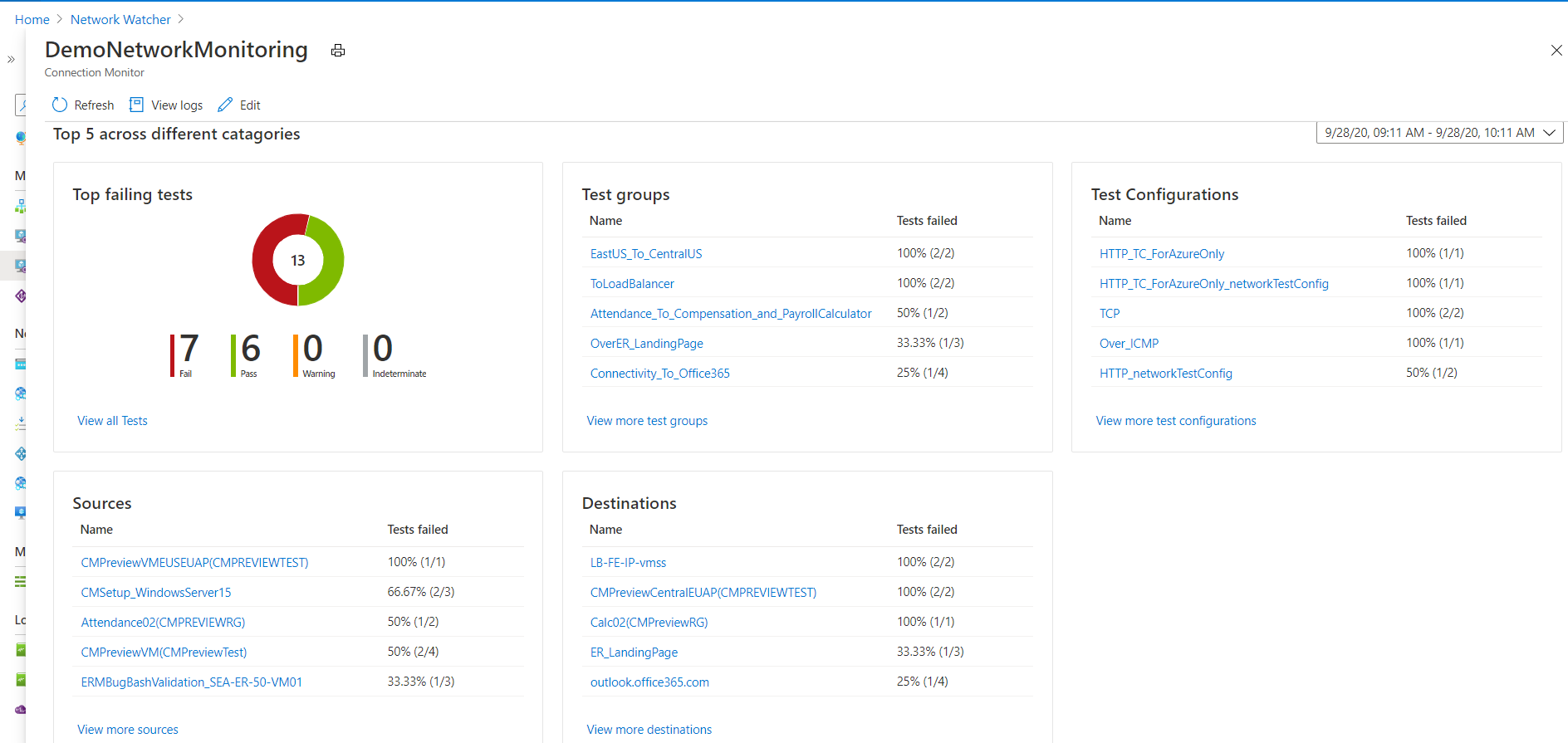

Om du vill visa trender i RTT och procentandelen misslyckade kontroller för en anslutningsövervakare gör du följande:

Välj den anslutningsövervakare som du vill undersöka.

Fönstret visar följande avsnitt:

- Essentials: Resursspecifika egenskaper för den valda anslutningsövervakaren.

- Sammanfattning:

- De aggregerade trendlinjerna för RTT och procentandelen misslyckade kontroller för alla tester i anslutningsövervakaren. Du kan ange en viss tid för att visa informationen.

- De fem främsta i testgrupper, källor och mål, baserat på RTT eller procentandelen misslyckade kontroller.

- Flikar: Testgrupper, källor, mål och testkonfigurationer. Visar en lista över testgrupper, källor eller mål i anslutningsövervakaren. Sök efter misslyckade tester, aggregerade RTT- och check-failed-procentvärden. Du kan också gå tillbaka i tiden för att visa data.

- Problem: Problem på hoppnivå för varje test i anslutningsövervakaren.

I det här fönstret kan du:

Välj Visa alla tester för att visa alla tester i anslutningsövervakaren.

Välj Visa alla testgrupper, Visa testkonfigurationer, Visa källor och Visa mål för att visa information som är specifik för var och en.

Välj en testgrupp, testkonfiguration, källa eller mål för att visa alla tester i entiteten.

Om du vill visa trender i RTT och procentandelen misslyckade kontroller för en testgrupp väljer du den testgrupp som du vill undersöka.

Du kan visa och navigera mellan dem på samma sätt som i anslutningsövervakaren: essentials, summary, table for test groups, sources, destinations och test configurations.

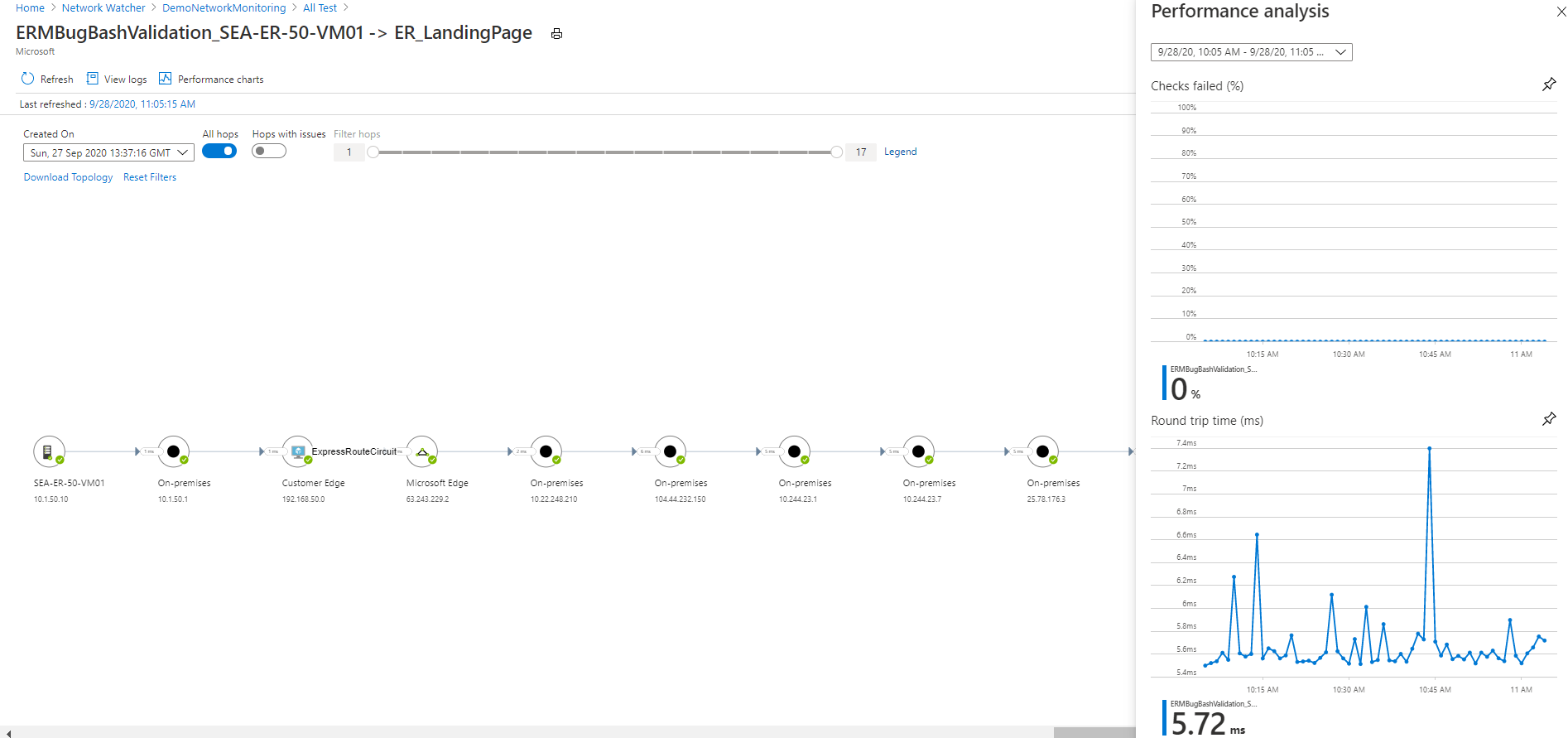

Följ dessa steg om du vill visa trender i RTT och procentandelen misslyckade kontroller för ett test:

Välj det test som du vill undersöka. Du kan visa nätverkstopologin och trenddiagrammen från slutpunkt till slutpunkt för check-failed-procent och tur-och-retur-tid.

Om du vill visa de identifierade problemen väljer du valfritt hopp i sökvägen i topologin. Hoppen är Azure-resurser.

Kommentar

Den här funktionen är för närvarande inte tillgänglig för lokala nätverk.

Logga frågor i Log Analytics

Använd Log Analytics för att skapa anpassade vyer av dina övervakningsdata. Alla data som visas kommer från Log Analytics. Du kan interaktivt analysera data på lagringsplatsen. Korrelera data från Agent Health eller andra lösningar som baseras på Log Analytics. Exportera data till Excel eller Power BI eller skapa en delningsbar länk.

Nätverkstopologi i Anslutningsövervakaren

Du skapar vanligtvis topologi för anslutningsövervakare med hjälp av resultatet av ett traceroute-kommando som utförs av agenten. Traceroute-kommandot hämtar i princip alla hopp från källa till mål.

Men i fall där antingen källan eller målet ligger inom Azure-gränser skapar du topologin genom att slå samman resultatet av två distinkta åtgärder. Den första åtgärden är resultatet av kommandot traceroute. Den andra åtgärden är resultatet av ett internt kommando som identifierar en logisk väg baserat på (kundens) nätverkskonfiguration inom Azure-gränser. Det här interna kommandot liknar nästa hoppdiagnostikverktyg för Network Watcher.

Eftersom den andra åtgärden är logisk och den första åtgärden vanligtvis inte identifierar några hopp inom Azure-gränser, visar några hopp i det sammanslagna resultatet (främst de inom Azure-gränser) inte svarstidsvärden.

Mått i Azure Monitor

I anslutningsövervakare som skapades före anslutningsövervakaren är alla fyra mått tillgängliga: % Avsökningar misslyckades, AverageRoundtripMs, ChecksFailedPercent och RoundTripTimeMs.

I anslutningsövervakare som skapades i anslutningsövervakaren är data endast tillgängliga för CheckFailedPercent, RoundTripTimeMs och testresultatmått.

Mått genereras enligt övervakningsfrekvens och de beskriver aspekter av en anslutningsövervakare vid en viss tidpunkt. Mått för anslutningsövervakare har också flera dimensioner, till exempel SourceName, DestinationName, TestConfiguration och TestGroup. Du kan använda dessa dimensioner för att visualisera specifika data och rikta in dig på dem när du definierar aviseringar.

Azure-mått tillåter för närvarande en minsta kornighet på 1 minut. Om frekvensen är mindre än 1 minut visas aggregerade resultat.

När du använder mått anger du resurstypen som Microsoft.Network/networkWatchers/connectionMonitors.

| Metric | Visningsnamn | Enhet | Sammansättningstyp | beskrivning | Dimensioner |

|---|---|---|---|---|---|

| ChecksFailedPercent | % kontroller misslyckades | Procent | Genomsnitt | Procentandel misslyckade kontroller för ett test. | ConnectionMonitorResourceId SourceAddress SourceName SourceResourceId SourceType Protokoll DestinationAddress DestinationName DestinationResourceId DestinationType DestinationPort TestGroupName TestConfigurationName Region Käll-IP Mål-IP SourceSubnet DestinationSubnet |

| RoundTripTimeMs | Tur och retur-tid (ms) | Millisekunder | Genomsnitt | RTT för kontroller som skickas mellan källa och mål. Det här värdet är inte genomsnittligt. | ConnectionMonitorResourceId SourceAddress SourceName SourceResourceId SourceType Protokoll DestinationAddress DestinationName DestinationResourceId DestinationType DestinationPort TestGroupName TestConfigurationName Region Käll-IP Mål-IP SourceSubnet DestinationSubnet |

| TestResult | Testresultat | Antal | Genomsnitt | Testresultat för anslutningsövervakaren. Tolkning av resultatvärden: 0 – Obestämd 1 - Pass 2- Varning 3 – Misslyckas |

SourceAddress SourceName SourceResourceId SourceType Protokoll DestinationAddress DestinationName DestinationResourceId DestinationType DestinationPort TestGroupName TestConfigurationName Käll-IP Mål-IP SourceSubnet DestinationSubnet |

Måttbaserade aviseringar för anslutningsövervakare

Du kan skapa måttaviseringar på anslutningsövervakare med hjälp av följande metoder:

Från Anslutningsövervakaren skapar du måttaviseringar när du skapar anslutningsövervakare med hjälp av Azure-portalen.

Från Anslutningsövervakaren skapar du måttaviseringar med hjälp av Konfigurera aviseringar på instrumentpanelen.

Skapa måttaviseringar från Azure Monitor genom att följa dessa steg:

- Välj den anslutningsövervakarresurs som du skapade i Anslutningsövervakaren.

- Kontrollera att Mått har valts som signaltyp för anslutningsövervakaren.

- I Lägg till villkor väljer du CheckFailedPercent eller RoundTripTimeMs som signalnamn.

- För Signaltyp väljer du Mått. Välj till exempel ChecksFailedPercent.

- Alla dimensioner för måttet visas. Välj dimensionsnamnet och dimensionsvärdet. Välj till exempel Källadress och ange sedan IP-adressen för alla källor i anslutningsövervakaren.

- I Aviseringslogik anger du följande värden:

- Villkorstyp: Statisk.

- Villkor och tröskelvärde.

- Sammansättningskornighet och utvärderingsfrekvens: Anslutningsövervakaren uppdaterar data varje minut.

- I Åtgärder väljer du din åtgärdsgrupp.

- Ange aviseringsinformation.

- Skapa aviseringsregeln.

Diagnostisera problem i nätverket

Anslutningsövervakaren hjälper dig att diagnostisera problem i anslutningsövervakaren och nätverket. Problem i ditt hybridnätverk identifieras av Log Analytics-agenterna som du installerade tidigare. Problem i Azure identifieras av Network Watcher-tillägget.

Du kan visa problem i Azure-nätverket i nätverkstopologin.

För nätverk vars källor är lokala virtuella datorer kan följande problem identifieras:

- Tidsgränsen för begäran har överskrids.

- Slutpunkten matchas inte av DNS – tillfällig eller beständig. URL:en är ogiltig.

- Inga värdar hittades.

- Källan kan inte ansluta till målet. Målet kan inte nås via ICMP.

- Certifikatrelaterade problem:

- Klientcertifikat som krävs för att autentisera agenten.

- Listan över återkallade certifikat är inte tillgänglig.

- Slutpunktens värdnamn matchar inte certifikatets ämnes- eller ämnes alternativa namn.

- Rotcertifikat saknas i källans arkiv för betrodda certifikatutfärdare för lokala datorer.

- SSL-certifikatet har upphört att gälla, är ogiltigt, återkallat eller inkompatibelt.

För nätverk vars källor är virtuella Azure-datorer kan följande problem identifieras:

Agentproblem:

- Agenten har stoppats.

- Dns-matchning misslyckades.

- Inget program eller lyssnare lyssnar på målporten.

- Det gick inte att öppna socketen.

Problem med vm-tillstånd:

- Startar

- Stoppas

- Stoppat

- Frigör

- Frigjord

- Startar om

- Inte allokerad

ARP-tabellposten saknas.

Trafiken blockerades på grund av lokala brandväggsproblem eller NSG-regler.

Problem med virtuell nätverksgateway:

- Vägar saknas.

- Tunneln mellan två gatewayer är frånkopplad eller saknas.

- Den andra gatewayen hittades inte av tunneln.

- Ingen peering-information hittades.

Kommentar

Om det finns två anslutna gatewayer och en av dem inte finns i samma region som källslutpunkten identifierar Anslutningsövervakaren den som en "ingen väg har lärt sig" för topologivyn. Anslutningen påverkas inte. Det här är ett känt problem och vi håller på att åtgärda det.

- Vägen saknades i Microsoft Edge.

- Trafiken stoppades på grund av systemvägar eller användardefinierad väg (UDR).

- BGP (Border Gateway Protocol) är inte aktiverat på gatewayanslutningen.

- Den dynamiska IP-adressavsökningen (DIP) ligger nere vid lastbalanseraren.

Jämföra supporttyper för Azure-anslutningsövervakning

Du kan migrera tester från Övervakare av nätverksprestanda och anslutningsövervakare (klassisk) till den senaste anslutningsövervakaren med ett enda klick och utan stilleståndstid.

Migreringen hjälper dig att skapa följande resultat:

Agenter och brandväggsinställningar fungerar som de är. Inga ändringar krävs.

Befintliga anslutningsövervakare mappas till Testgrupptestformat > för anslutningsövervakare>. Genom att välja Redigera kan du visa och ändra egenskaperna för den senaste anslutningsövervakaren, ladda ned en mall för att göra ändringar i Anslutningsövervakaren och skicka den via Azure Resource Manager.

Virtuella Azure-datorer med Network Watcher-tillägget skickar data till både arbetsytan och måtten. Anslutningsövervakaren gör data tillgängliga via de nya måtten (ChecksFailedPercent och RoundTripTimeMs) i stället för de gamla måtten (ProbesFailedPercent och AverageRoundtripMs). De gamla måtten migreras till nya mått som ProbesFailedPercent > ChecksFailedPercent och AverageRoundtripMs > RoundTripTimeMs.

Dataövervakning:

- Aviseringar: Migreras automatiskt till de nya måtten.

- Instrumentpaneler och integreringar: Kräver manuell redigering av måttuppsättningen.

Det finns flera skäl att migrera från Övervakare av nätverksprestanda och anslutningsövervakare (klassisk) till Anslutningsövervakare. I följande tabell visas några användningsfall som visar hur den senaste anslutningsövervakaren fungerar mot övervakaren av nätverksprestanda och anslutningsövervakaren (klassisk).

| Funktion | Övervakare av nätverksprestanda | Anslutningsövervakare (klassisk) | Anslutningsövervakaren |

|---|---|---|---|

| Enhetlig upplevelse för Azure och hybridövervakning | Inte tillgängligt | Inte tillgängliga | Tillgängligt |

| Övervakning mellan prenumerationer, regioner och arbetsytor | Tillåter övervakning mellan prenumerationer och regioner, men tillåter inte övervakning mellan arbetsytor. | Inte tillgängliga | Tillåter övervakning mellan prenumerationer och arbetsytor. arbetsytor har en regional gräns. |

| Stöd för centraliserad arbetsyta | Inte tillgängligt | Inte tillgängliga | Tillgängligt |

| Flera källor kan pinga flera mål | Med prestandaövervakning kan flera källor pinga flera mål. Med övervakning av tjänstanslutning kan flera källor pinga en enda tjänst eller URL. Med ExpressRoute kan flera källor pinga flera mål. | Inte tillgängliga | Tillgängligt |

| Enhetlig topologi i lokala miljöer, internethopp och Azure | Inte tillgängligt | Inte tillgängliga | Tillgängligt |

| HTTP-statuskodkontroller | Inte tillgängligt | Inte tillgängliga | Tillgängligt |

| Anslutningsdiagnostik | Inte tillgängliga | Tillgängligt | Tillgängligt |

| Sammansatta resurser – Virtuella nätverk, undernät och lokala anpassade nätverk | Prestandaövervakning stöder undernät, lokala nätverk och logiska nätverksgrupper. Övervakning av tjänstanslutningar och ExpressRoute stöder endast övervakning av lokala och arbetsytor. | Inte tillgängliga | Tillgängligt |

| Anslutningsmått och måttmätningar | Inte tillgängliga | Förlust, svarstid och RTT. | Tillgängligt |

| Automation – PowerShell, the Azure CLI, Terraform | Inte tillgängliga | Tillgängligt | Tillgängligt |

| Stöd för Linux | Prestandaövervakning stöder Linux. Service Connectivity Monitor och ExpressRoute stöder inte Linux. | Tillgängligt | Tillgängligt |

| Stöd för offentliga moln, myndigheter, mooncake och luftgapade moln | Tillgängligt | Tillgänglig | Tillgängligt |

Relaterat innehåll

- Information om hur du skapar en anslutningsövervakare finns i Övervaka nätverkskommunikation mellan två virtuella datorer med hjälp av Azure-portalen.

- Du hittar svar på de vanligaste frågorna i Vanliga frågor och svar om anslutningsövervakare.

- Information om hur du migrerar till Anslutningsövervakaren finns i Migrera från anslutningsövervakaren (klassisk) och migrera dina tester från Övervakaren av nätverksprestanda.

- Mer information om schemafält för anslutningsövervakare finns i Schema för anslutningsövervakare.