Implementera en brandvägg för webbprogram

- 7 minuter

Webbapplikationsbrandvägg (WAF) ger ett centraliserat skydd av dina webbprogram mot vanliga exploateringar och sårbarheter. SQL-inmatningar och skript för flera platser är några av de vanligaste attackerna.

Det är svårt att förhindra attacker i programkod. Förebyggande kan kräva rigoröst underhåll, korrigeringar och övervakning i flera lager av programmet. En centraliserad WAF gör säkerhetshanteringen enklare. En WAF ger också programadministratörer bättre skydd mot hot och intrång. En WAF-lösning kan reagera snabbare på ett säkerhetshot genom att centralt korrigera en känd säkerhetsrisk, i stället för att skydda varje enskild webbapp.

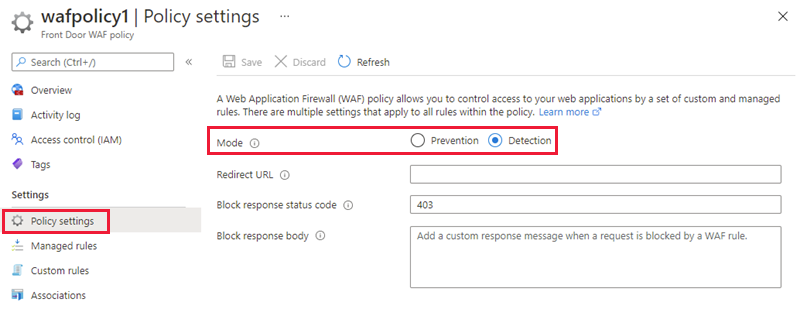

Principlägen för brandvägg för webbaserade program

Det finns två WAF-principlägen: Identifiering och förebyggande. Som standard är WAF-policy i identifieringsläge. I identifieringsläge blockerar WAF inte några begäranden. I stället loggas begäranden som matchar WAF-reglerna. I förebyggande läge blockeras och loggas begäranden som matchar regler.

Brandväggen för webbprogram fungerar med Application Gateway, Azure Front Door Service och Azure CDN-tjänsten.

Microsofts hanterade regeluppsättningar, regelgrupper och regler

Azure Web Application Firewall förhindrar kända kryphål genom att tillämpa regler på en apps inkommande HTTP/HTTPS-begäranden. En regel är utformad för att identifiera och förhindra ett visst hot.

De regler som Azure Web Application Firewall använder för att identifiera och blockera vanliga sårbarheter är främst hanterade regler som tillhör olika regelgrupper. Varje regelgrupp är en samling regler och en hanterad regeluppsättning är en samling regelgrupper. Hanterade regeluppsättningar inkluderar Microsoft Threat Intelligence-baserade regelgrupper, CVE-regelgrupper (Common Vulnerabilities and Exposures) och grundläggande regelgrupper (CRS). Vanliga hot som WAF söker efter är:

- Skript för flera webbplatser. En hotaktör använder en webbapplikation för att skicka skadlig kod till en annan användares webbläsare.

- Lokal filinkludering. En angripare utnyttjar sårbarheter i en servers hantering av include-instruktioner, oftast i PHP-skript.

- PHP-inmatningsattacker. Angriparen infogar text som är särskilt konfigurerad för att lura servern att köra PHP-kommandon.

- Fjärrkommandokörning. Angriparen lurar en server att köra kommandon som är associerade med serverns operativsystem.

- Sessionskorrigering. En angripare utnyttjar en säkerhetsrisk för webbappen som gör att angriparen kan hämta ett giltigt sessions-ID.

- SQL-inmatningsskydd. I ett webbformulärfält infogar angriparen (eller "matar in") text som är särskilt konfigurerad för att lura servern att köra SQL-kommandon.

- Protokollanfallare. En angripare infogar särskilt konfigurerad text i en HTTP/HTTPS-begäranderubrik.

Tips/Råd

Läs mer om brandväggen för webbprogram i modulen Introduktion till Azure Web Application Firewall .