Utforma lösningar för nätverkssegmentering

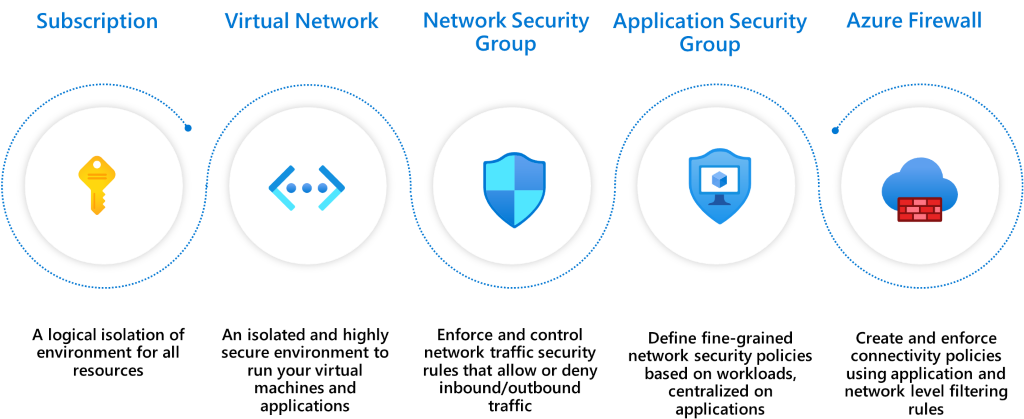

Azure-funktioner för segmentering

När du arbetar med Azure har du många segmenteringsalternativ.

- Prenumeration: En högnivåkonstruktion som ger plattformsdriven separation mellan entiteter. Det är avsett att skapa gränser mellan stora organisationer inom ett företag och kommunikationen mellan resurser i olika prenumerationer måste etableras uttryckligen.

- Virtuellt nätverk (VNets): Skapat i en prenumeration i privata adressutrymmen. De tillhandahåller inneslutning på nätverksnivå av resurser utan trafik som är tillåten som standard mellan två virtuella nätverk. Precis som prenumerationer måste all kommunikation mellan virtuella nätverk uttryckligen etableras.

- Nätverkssäkerhetsgrupper (NSG): En mekanismer för åtkomstkontroll för att styra trafik mellan resurser i ett virtuellt nätverk och även med externa nätverk, till exempel Internet, andra virtuella nätverk. NSG:er kan ta segmenteringsstrategin till en detaljerad nivå genom att skapa perimeterer för ett undernät, en virtuell dator eller en grupp virtuella datorer. Information om möjliga åtgärder med undernät i Azure finns i Undernät (Virtuella Azure-nätverk).

- Programsäkerhetsgrupper (ASG:er): Liknar NSG:er men refereras med en programkontext. Du kan gruppera en uppsättning virtuella datorer under en programtagg och definiera trafikregler som sedan tillämpas på var och en av de underliggande virtuella datorerna.

- Azure Firewall: En molnbaserad tillståndskänslig brandvägg som en tjänst som kan distribueras i ditt virtuella nätverk eller i Azure Virtual WAN Hub-distributioner för filtrering av trafik som flödar mellan molnresurser, Internet och lokalt. Du skapar regler eller principer (med Hjälp av Azure Firewall eller Azure Firewall Manager) som anger tillåt/neka trafik med hjälp av layer 3 till layer 7-kontroller. Du kan också filtrera trafik som går till Internet med hjälp av både Azure Firewall och tredje part genom att dirigera viss eller all trafik via tredjepartssäkerhetsleverantörer för avancerad filtrering och användarskydd.

Segmenteringsmönster

Här följer några vanliga mönster för segmentering av en arbetsbelastning i Azure ur ett nätverksperspektiv. Varje mönster ger en annan typ av isolering och anslutning. Välj ett mönster baserat på organisationens behov.

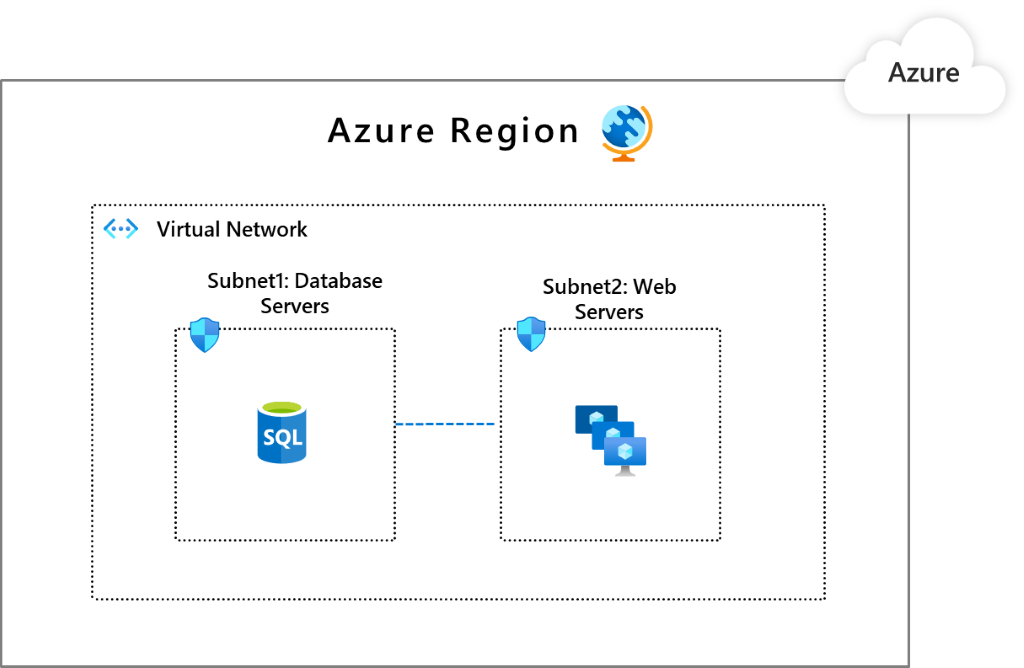

Mönster 1: Enskilt virtuellt nätverk

Alla komponenter i arbetsbelastningen finns i ett enda virtuellt nätverk. Det här mönstret är lämpligt att du arbetar i en enda region eftersom ett virtuellt nätverk inte kan sträcka sig över flera regioner.

Vanliga sätt att skydda segment, till exempel undernät eller programgrupper, är att använda NSG:er och ASG:er. Du kan också använda en nätverksvirtualiserad installation (NVA) från Azure Marketplace eller Azure Firewall för att framtvinga och skydda den här segmenteringen.

I den här avbildningen har Subnet1 databasarbetsbelastningen. Undernät2 har webbarbetsbelastningarna. Du kan konfigurera NSG:er som tillåter att Subnet1 endast kommunicerar med Subnet2 och Subnet2 bara kan kommunicera med Internet.

Tänk dig ett användningsfall där du har flera arbetsbelastningar som placeras i separata undernät. Du kan placera kontroller som gör att en arbetsbelastning kan kommunicera med serverdelen för en annan arbetsbelastning.

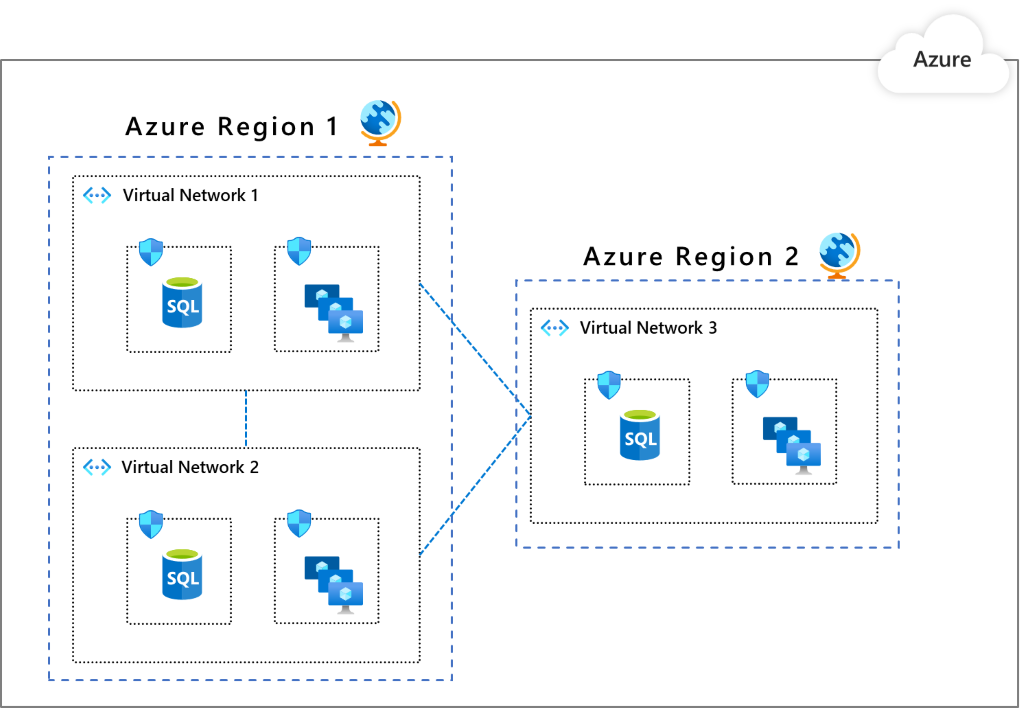

Mönster 2: Flera virtuella nätverk som kommunicerar med peering

Resurserna sprids eller replikeras i flera virtuella nätverk. De virtuella nätverken kan kommunicera via peering. Det här mönstret är lämpligt när du behöver gruppera program i separata virtuella nätverk. Eller så behöver du flera Azure-regioner. En fördel är den inbyggda segmenteringen eftersom du uttryckligen måste peer-koppla ett virtuellt nätverk till ett annat. Peering för virtuella nätverk är inte transitivt. Du kan segmentera ytterligare inom ett virtuellt nätverk med hjälp av NSG:er och ASG:er enligt mönster 1.

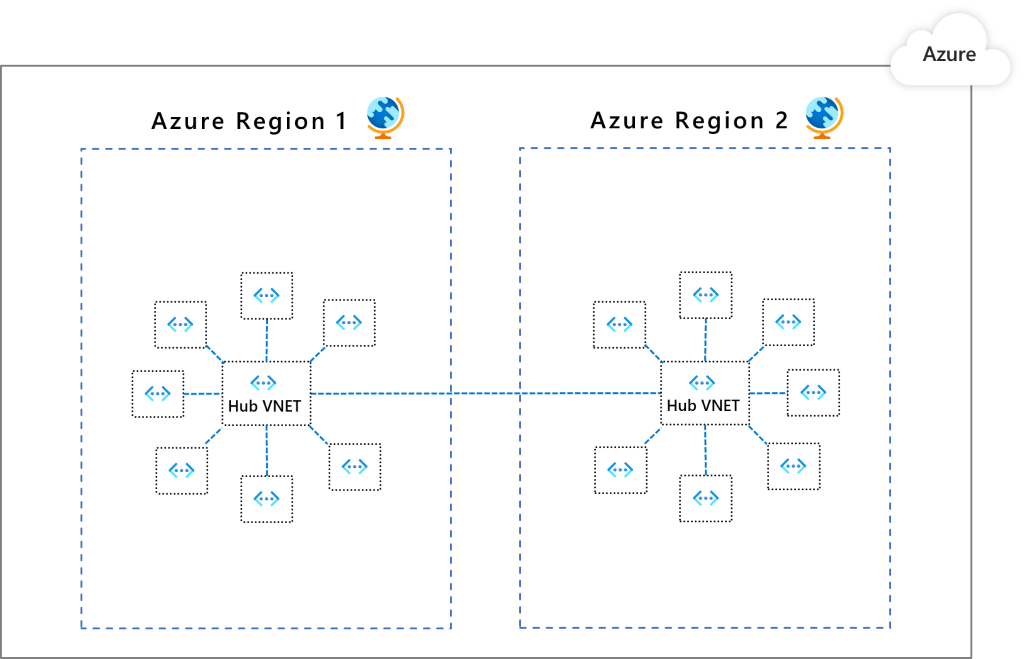

Mönster 3: Flera virtuella nätverk i en hubb- och ekermodell

Ett virtuellt nätverk har angetts som en hubb i en viss region för alla andra virtuella nätverk som ekrar i den regionen. Hubben och dess ekrar är anslutna via peering. All trafik passerar via hubben som kan fungera som en gateway till andra hubbar i olika regioner. I det här mönstret konfigureras säkerhetskontrollerna på hubbarna så att de kan segmentera och styra trafiken mellan andra virtuella nätverk på ett skalbart sätt. En fördel med det här mönstret är att när nätverkstopologin växer växer inte kostnaderna för säkerhetsstatusen (förutom när du expanderar till nya regioner).

Det rekommenderade interna alternativet är Azure Firewall. Det här alternativet fungerar i både virtuella nätverk och prenumerationer för att styra trafikflöden med kontrollerna layer 3 till layer 7. Du kan definiera dina kommunikationsregler och tillämpa dem konsekvent. Nedan följer några exempel:

- VNet 1 kan inte kommunicera med VNet 2, men det kan kommunicera VNet 3.

- VNet 1 kan inte komma åt offentligt Internet förutom *.github.com.

Med förhandsversionen av Azure Firewall Manager kan du centralt hantera principer i flera Azure-brandväggar och göra det möjligt för DevOps-team att ytterligare anpassa lokala principer.

Mönsterjämförelse

| Att tänka på | Mönster 1 | Mönster 2 | Mönster 3 |

|---|---|---|---|

| Anslut ivitet/routning: hur varje segment kommunicerar med varandra | Systemroutning ger standardanslutning till alla arbetsbelastningar i alla undernät. | Samma som ett mönster 1. | Ingen standardanslutning mellan ekernätverk. En layer 3-router, till exempel Azure Firewall, i hubben krävs för att aktivera anslutningen. |

| Trafikfiltrering på nätverksnivå | Trafik tillåts som standard. Använd NSG, ASG för att filtrera trafik. | Samma som ett mönster 1. | Trafik mellan virtuella ekernätverk nekas som standard. Öppna valda sökvägar för att tillåta trafik via Azure Firewall-konfiguration. |

| Centraliserad loggning | NSG, ASG-loggar för det virtuella nätverket. | Aggregera NSG- och ASG-loggar i alla virtuella nätverk. | Azure Firewall loggar all accepterad/nekad trafik som skickas via hubben. Visa loggarna i Azure Monitor. |

| Oavsiktliga öppna offentliga slutpunkter | DevOps kan oavsiktligt öppna en offentlig slutpunkt via felaktiga NSG- och ASG-regler. | Samma som ett mönster 1. | Oavsiktligt öppnade offentliga slutpunkter i en eker aktiverar inte åtkomst eftersom returpaketet släpps via tillståndskänslig brandvägg (asymmetrisk routning). |

| Skydd på programnivå | NSG eller ASG tillhandahåller endast stöd för nätverksnivå. | Samma som ett mönster 1. | Azure Firewall stöder FQDN-filtrering för HTTP/S och MSSQL för utgående trafik och mellan virtuella nätverk. |