Implementera principkontroller och tilldelningar för villkorsstyrd åtkomst

Visual Studio App Center har stöd för villkorsstyrd åtkomst i Microsoft Entra, en avancerad funktion i Microsoft Entra-ID som gör att du kan ange detaljerade principer som styr vem som har åtkomst till dina resurser. Med villkorlig åtkomst kan du skydda dina program genom att begränsa användarnas åtkomst baserat på saker som grupp, enhetstyp, plats och roll.

Konfigurera villkorsstyrd åtkomst

Det här är en förkortad guide för att konfigurera villkorlig åtkomst. Fullständig dokumentation finns på Vad är villkorlig åtkomst?.

Öppna Din Active Directory-klientorganisation i Azure-portalen, öppna säkerhetsinställningarna och välj Villkorlig åtkomst.

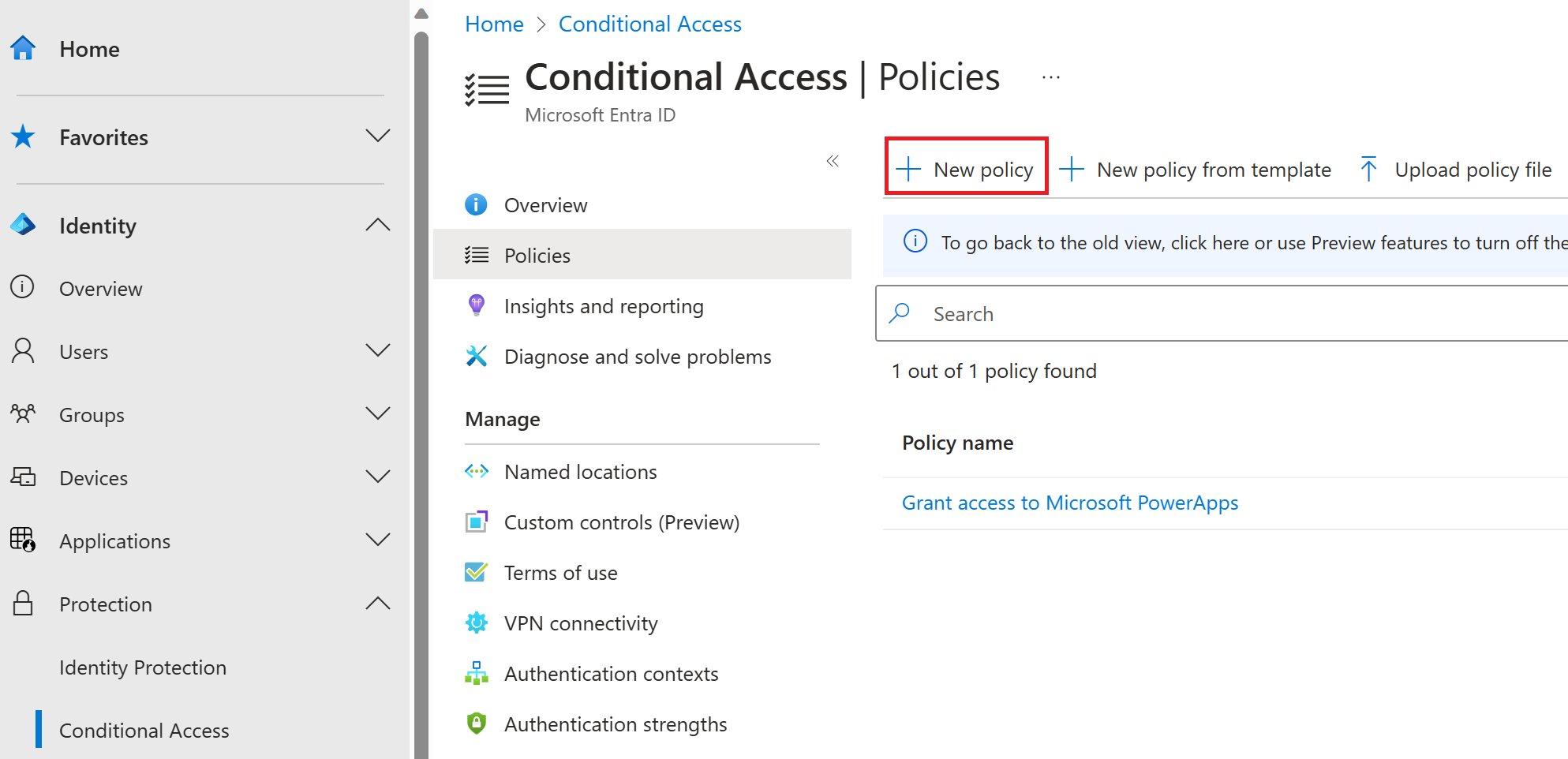

I Inställningar för villkorsstyrd åtkomst väljer du Ny princip för att skapa en princip.

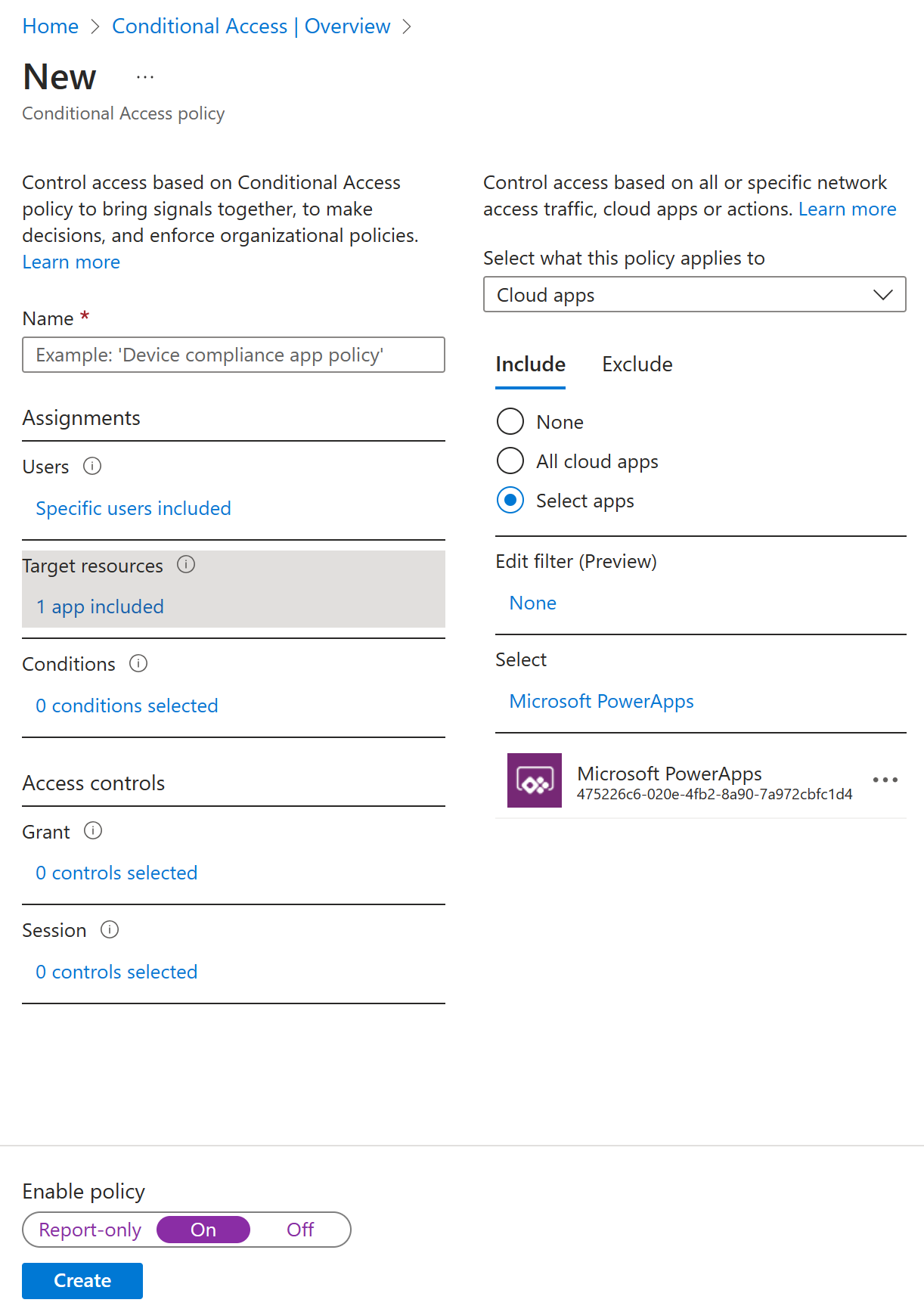

I Nya principinställningar väljer du Molnappar eller åtgärder och väljer Visual Studio App Center som mål för principen. Välj sedan de andra villkor som du vill tillämpa, aktivera principen och välj Skapa för att spara den.

Risk- och villkorsbaserad åtkomst – inloggning

De flesta användare har ett normalt beteende som kan spåras. När de faller utanför denna norm kan det vara riskabelt att låta dem bara logga in. Du vill blockera den användaren eller be dem att utföra multifaktorautentisering för att bevisa att de verkligen är de som de säger att de är.

En inloggningsrisk är sannolikheten att en viss autentiseringsbegäran inte auktoriserats av identitetsägaren. Organisationer med Microsoft Entra ID Premium P2-licenser kan skapa principer för villkorlig åtkomst som innehåller inloggningsriskidentifieringar för Microsoft Entra Identity Protection.

Den här principen kan tilldelas antingen via själva villkorlig åtkomst eller via Microsoft Entra Identity Protection. Organisationer bör välja ett av två alternativ för att aktivera en inloggningsriskbaserad princip för villkorsstyrd åtkomst som kräver en säker lösenordsändring.

Risk- och villkorsbaserad åtkomst – användare

Microsoft arbetar med forskare, brottsbekämpning, olika säkerhetsteam på Microsoft och andra betrodda källor för att hitta läckta användarnamn och lösenordspar. Organisationer med Microsoft Entra ID Premium P2-licenser kan skapa principer för villkorlig åtkomst som innehåller användarriskidentifieringar för Microsoft Entra Identity Protection.

Precis som inloggningsriskbaserad villkorlig åtkomst kan den här principen tilldelas antingen via själva villkorlig åtkomst eller via Microsoft Entra Identity Protection.

Säkra registrering av säkerhetsinformation

Det är nu möjligt att skydda när och hur användare registrerar sig för multifaktorautentisering och lösenordsåterställning med självbetjäning med användaråtgärder i principen för villkorsstyrd åtkomst. Den här förhandsversionsfunktionen är tillgänglig för organisationer som har aktiverat den kombinerade förhandsversionen av registreringen. Den här funktionen kan vara aktiverad i organisationer där de vill använda villkor som betrodd nätverksplats för att begränsa åtkomsten till registrering för multifaktorautentisering och självbetjäning av lösenordsåterställning (SSPR).

Skapa en princip för att kräva registrering från en betrodd plats

Följande princip gäller för alla valda användare som försöker registrera sig med hjälp av den kombinerade registreringsupplevelsen och blockerar åtkomst om de inte ansluter från en plats som är markerad som ett betrott nätverk.

I administrationscentret för Microsoft Entra bläddrar du till Identitet, sedan Skydd och sedan Villkorlig åtkomst.

Välj + Skapa ny princip.

I Namn anger du ett namn för den här principen. Till exempel kombinerad registrering av säkerhetsinformation i betrodda nätverk.

Under Tilldelningar väljer du Användare och grupper och väljer de användare och grupper som du vill att principen ska gälla för.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

- Välj Klar.

Under Molnappar eller åtgärder väljer du Användaråtgärder och kontrollerar Registrera säkerhetsinformation.

Under Villkor väljer du Platser.

- Konfigurera Ja.

- Ta med valfri plats.

- Exkludera alla betrodda platser.

- Välj Klar på skärmen Platser .

- Välj Klar på skärmen Villkor .

Under Villkor anger du Konfigurera till Ja i Klientappar (förhandsversion) och väljer Klar.

Under Åtkomstkontroller väljer du Bevilja.

- Välj Blockera åtkomst.

- Använd sedan alternativet Välj .

Välj På för Aktivera princip.

Välj sedan Spara.

I steg 6 i den här principen har organisationer val som de kan göra. Principen ovan kräver registrering från en betrodd nätverksplats. Organisationer kan välja att använda alla tillgängliga villkor i stället för platser. Kom ihåg att den här principen är en blockprincip, så allt som ingår blockeras.

Du kan välja att använda enhetstillstånd i stället för plats i steg 6 ovan:

- Under Villkor väljer du Enhetstillstånd (förhandsversion).

- Konfigurera Ja.

- Inkludera alla enhetstillstånd.

- Undanta Device Hybrid Microsoft Entra-ansluten och/eller Enhet som har markerats som kompatibel.

- Välj Klar på skärmen Platser .

- Välj Klar på skärmen Villkor .

Blockera åtkomst efter plats

Med platsvillkoret i villkorsstyrd åtkomst kan du styra åtkomsten till dina molnappar baserat på en användares nätverksplats. Platsvillkoret används ofta för att blockera åtkomst från länder/regioner där din organisation vet att trafiken inte ska komma från.

Definiera platser

Logga in på Microsoft Entra-administratörsportalen som global administratör, säkerhetsadministratör eller administratör för villkorsstyrd åtkomst.

Bläddra till Identitet, sedan Skydd, sedan Villkorlig åtkomst och sedan Namngivna platser.

Välj Ny plats.

Ge platsen ett namn.

Välj IP-intervall om du känner till de specifika externt tillgängliga IPv4-adressintervallen som utgör den platsen eller länder/regioner.

- Ange IP-intervallen eller välj Länder/regioner för den plats som du anger.

- Om du väljer Länder/regioner kan du välja att inkludera okända områden.

Välj Spara.

Skapa en princip för villkorsstyrd åtkomst

Logga in på administrationscentret för Microsoft Entra som global administratör, säkerhetsadministratör eller administratör för villkorsstyrd åtkomst.

Bläddra till Identitet, sedan Skydd och sedan Villkorlig åtkomst.

Välj + Skapa ny princip.

Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

Under Tilldelningar väljer du Användare och grupper.

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

- Välj Klar.

Under Molnappar eller åtgärder väljer du Inkludera och Alla molnappar.

Under Villkor och sedan Plats.

- Ställ in Konfigurera på Ja.

- Under Inkludera väljer du Valda platser.

- Välj den blockerade plats som du skapade för din organisation.

- Välj Välj.

Under Åtkomstkontroller väljer du Blockera åtkomst och sedan Välj.

Bekräfta inställningarna och ange Aktivera princip till På.

Välj Skapa för att skapa en princip för villkorsstyrd åtkomst.

Kräv kompatibla enheter

Organisationer som har distribuerat Microsoft Intune kan använda informationen som returneras från sina enheter för att identifiera enheter som uppfyller efterlevnadskraven, till exempel:

- Kräver en PIN-kod för att låsa upp.

- Kräver enhetskryptering.

- Kräver en lägsta eller högsta version av operativsystemet.

- Att kräva en enhet är inte jailbrokade eller rotade.

Den här informationen om principefterlevnad vidarebefordras till Microsoft Entra-ID där villkorsstyrd åtkomst kan fatta beslut om att bevilja eller blockera åtkomst till resurser.

Skapa en princip för villkorsstyrd åtkomst

Följande steg hjälper dig att skapa en princip för villkorsstyrd åtkomst som kräver att enheter som har åtkomst till resurser markeras som kompatibla med din organisations Intune-efterlevnadsprinciper.

Logga in på administrationscentret för Microsoft Entra som global administratör, säkerhetsadministratör eller administratör för villkorsstyrd åtkomst.

Bläddra till Identitet, sedan Skydd och sedan Villkorlig åtkomst.

Välj + Skapa ny princip.

Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

Under Tilldelningar väljer du Användare och grupper.

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

- Välj Klar.

Under Molnappar eller åtgärder väljer du Inkludera och Alla molnappar.

- Om du måste exkludera specifika program från din princip kan du välja dem på fliken Exkludera under Välj exkluderade molnappar och välja Välj.

- Välj Klar.

Under Villkor, sedan Klientappar (förhandsversion), välj sedan de klientappar som den här principen ska tillämpas på, lämna alla standardvärden markerade och välj Klar.

Under Åtkomstkontroller väljer du Sedan Bevilja och Kräv att enheten ska markeras som kompatibel.

- Välj Välj.

Bekräfta inställningarna och ange Aktivera princip till På.

Välj Skapa för att skapa för att aktivera principen.

Kommentar

Du kan registrera dina nya enheter i Intune även om du väljer Kräv att enheten ska markeras som kompatibel för Alla användare och Alla molnappar med hjälp av stegen ovan. Kräv att enheten markeras som kompatibel kontroll blockerar inte Intune-registrering.

Känt beteende

I Windows 7, iOS, Android, macOS och vissa webbläsare från tredje part identifierar Microsoft Entra-ID enheten med ett klientcertifikat som etableras när enheten är registrerad med Microsoft Entra-ID. När en användare först loggar in via webbläsaren uppmanas användaren att välja certifikatet. Slutanvändaren måste välja det här certifikatet innan de kan fortsätta att använda webbläsaren.

Blockera åtkomst

För organisationer med en konservativ molnmigreringsmetod är blockeringsprincipen ett alternativ som kan användas.

Varning

Felkonfiguration av en blockeringsprincip kan leda till att organisationer blir utelåst från Azure-portalen.

Principer som dessa kan ha oavsiktliga biverkningar. Korrekt testning och validering är viktiga innan du aktiverar. Administratörer bör använda verktyg som rapportläge för villkorsstyrd åtkomst och verktyget What If i villkorlig åtkomst.

Användarundantag

Principer för villkorlig åtkomst är kraftfulla verktyg. Vi rekommenderar att du undantar följande konton från din princip:

Nödåtkomst eller break-glass-konton för att förhindra kontoutelåsning i hela klientorganisationen. I det osannolika scenariot att alla administratörer är utelåst från din klientorganisation kan ditt administrationskonto för nödåtkomst användas för att logga in på klientorganisationen och vidta åtgärder för att återställa åtkomsten.

Tjänstkonton och tjänstens huvudnamn, till exempel Microsoft Entra Anslut Sync-konto. Tjänstkonton är icke-interaktiva konton som inte är knutna till någon viss användare. De används normalt av serverdelstjänster som tillåter programmatisk åtkomst till program, men de används också för att logga in på system för administrativa ändamål. Tjänstkonton som dessa bör undantas eftersom MFA inte kan slutföras programmatiskt. Anrop som görs av tjänstens huvudnamn blockeras inte av villkorlig åtkomst.

- Om din organisation har dessa konton som används i skript eller kod kan du överväga att ersätta dem med hanterade identiteter. Som en tillfällig lösning kan du exkludera dessa specifika konton från baslinjeprincipen.

Villkor för villkorsstyrd åtkomst (TOU)

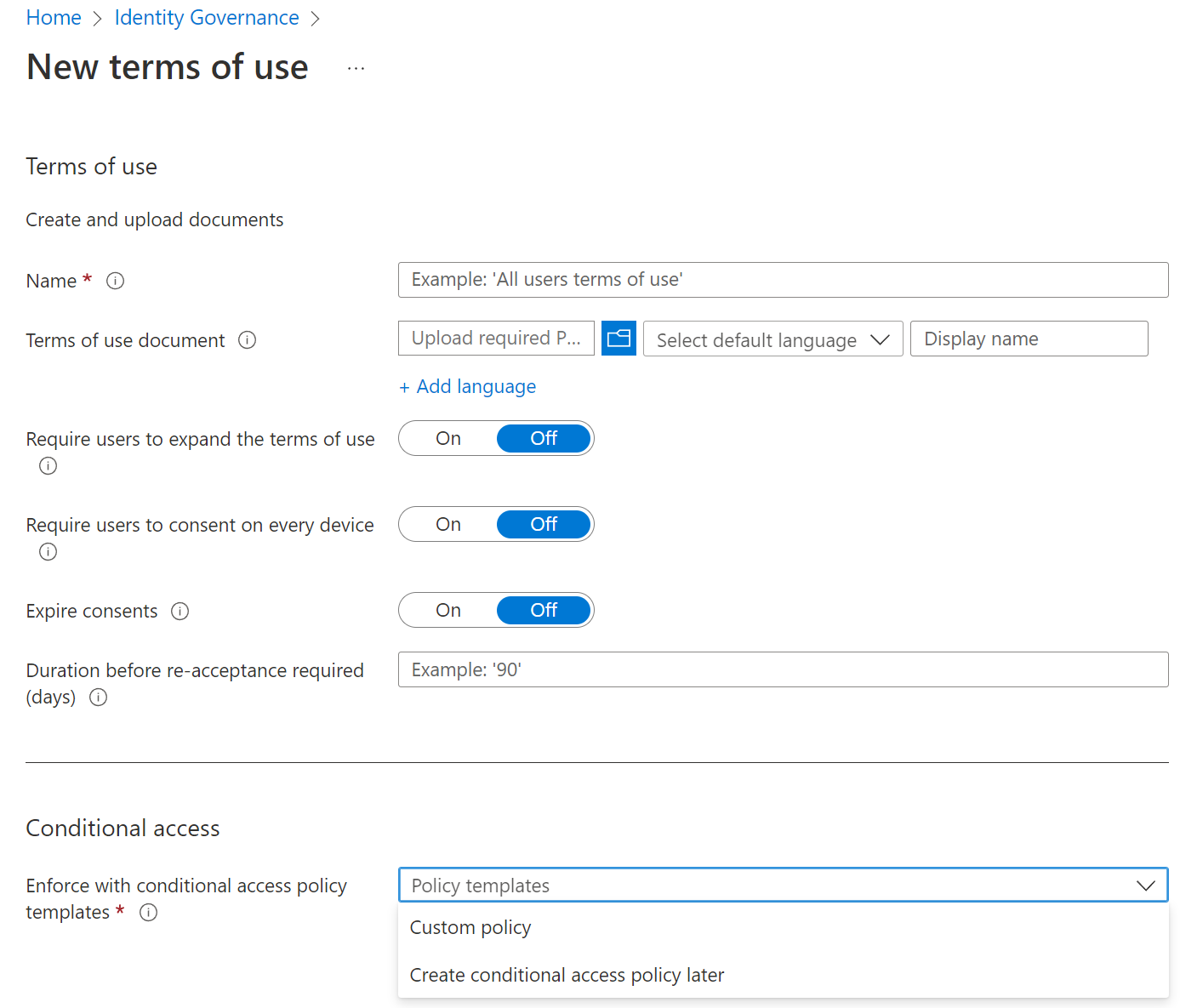

Du kan skapa användningsvillkor (TOU) för din webbplats i verktygen för identitetsstyrning. Starta identitetsstyrningsappen och välj Användningsvillkor på menyn. Du måste ange och PDF-filen med villkoren för användaren. Du kan konfigurera flera regler, till exempel när villkoren upphör att gälla, eller om användaren måste öppna dem innan de godkänns. När du har skapat den kan du skapa en anpassad villkorlig regel i identitetsstyrning. Eller så kan du spara villkoren och använda villkorsstyrd åtkomst i Microsoft Entra-ID. Om du vill skapa nya användningsvillkor fyller du i dialogrutan ovan.

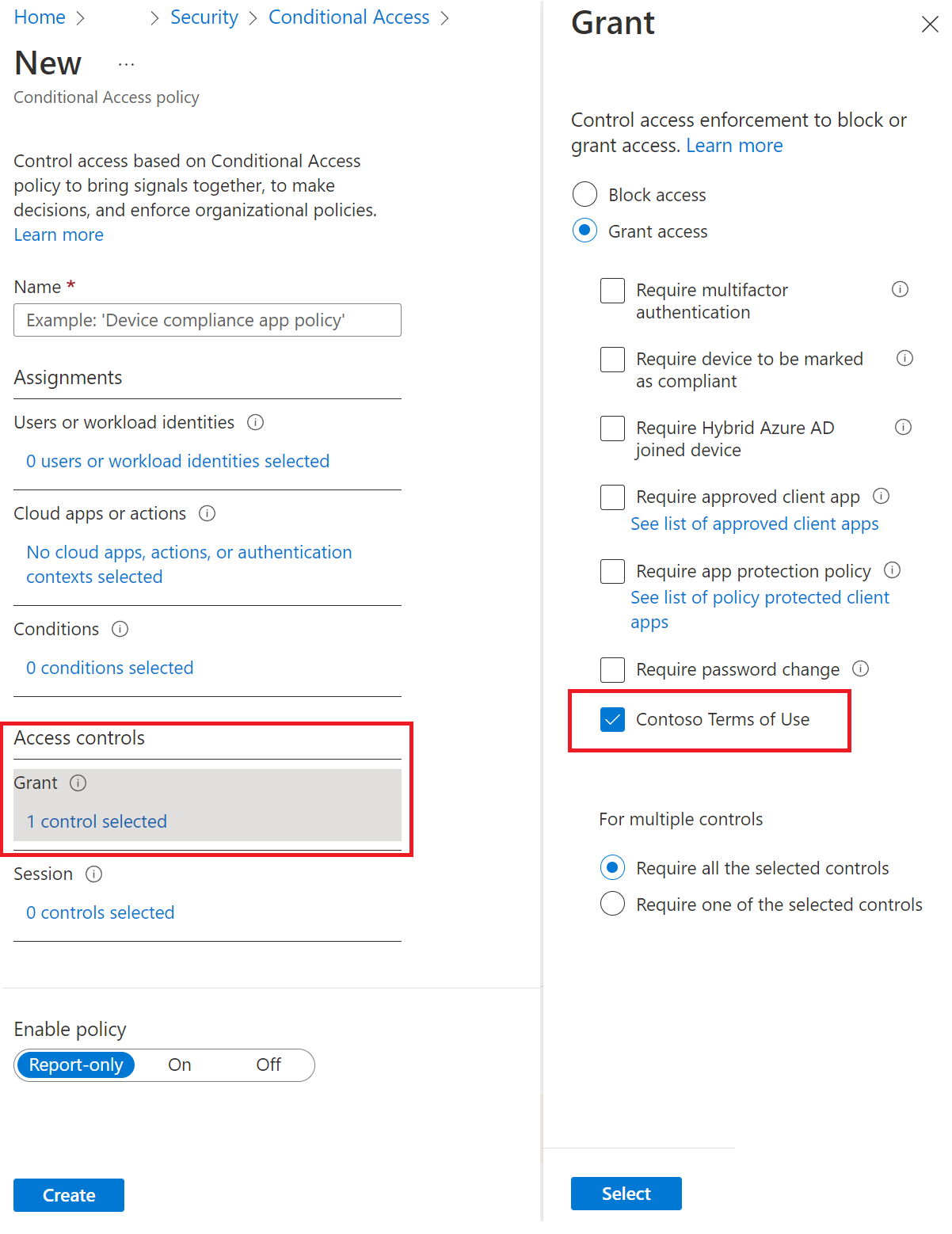

Länkningen av medgivande (acceptera villkor före åtkomst) och villkorsstyrd åtkomst får mer och mer dragkraft. Organisationer får möjlighet att framtvinga en användare att samtycka till användningsvillkoren. Dessutom kan organisationer upphöra med det medgivande som ges eller ändra användningsvillkoren och begära att användaren intygar det igen.

Om du vill få medgivande från användarna innan de får åtkomst till vissa appar i din miljö kan du kräva att de accepterar dina användningsvillkor (ToU). Med villkorsstyrd åtkomst i Microsoft Entra får du:

- En enkel metod för att konfigurera ToU

- Alternativet att kräva att du godkänner användningsvillkoren via en princip för villkorsstyrd åtkomst