หมายเหตุ

การเข้าถึงหน้านี้ต้องได้รับการอนุญาต คุณสามารถลอง ลงชื่อเข้าใช้หรือเปลี่ยนไดเรกทอรีได้

การเข้าถึงหน้านี้ต้องได้รับการอนุญาต คุณสามารถลองเปลี่ยนไดเรกทอรีได้

ตัวแปรสภาพแวดล้อมอนุญาตให้อ้างอิงข้อมูลลับที่เก็บไว้ใน Azure Key Vault ข้อมูลลับเหล่านี้จะถูกทำให้พร้อมสำหรับการใช้ภายในโฟลว์ Power Automate และตัวเชื่อมต่อแบบกำหนดเอง โปรดสังเกตว่าข้อมูลลับไม่สามารถใช้งานสำหรับการแก้ไข/ปรับปรุงตามคำสั่งอื่นๆ หรือการใช้โดยทั่วไปผ่าน API

ข้อมูลลับจริงจะถูกเก็บไว้ใน Azure Key Vault เท่านั้น และตัวแปรสภาพแวดล้อมจะอ้างอิงถึงที่ตั้งข้อมูลลับของ Key Vault การใช้ข้อมูลลับของ Azure Key Vault กับตัวแปรสภาพแวดล้อม จำเป็นต้องให้คุณกำหนดค่า Azure Key Vault เพื่อให้ Power Platform สามารถอ่านข้อมูลลับเฉพาะที่คุณต้องการอ้างอิงได้

ขณะนี้ตัวแปรสภาพแวดล้อมที่อ้างอิงข้อมูลลับไม่สามารถใช้งานจากตัวเลือกเนื้อหาแบบไดนามิกสำหรับใช้ในโฟลว์ Power Automate

กำหนดค่า Azure Key Vault

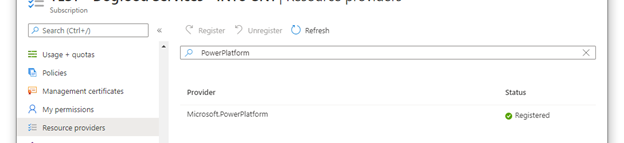

ในการใช้ข้อมูลลับของ Azure Key Vault กับ Power Platform การสมัครใช้งาน Azure ที่มี Vault ต้องมีผู้ให้บริการทรัพยากรของ PowerPlatform ที่ลงทะเบียนแล้ว และผู้ใช้ที่สร้างตัวแปรสภาพแวดล้อมต้องมีสิทธิ์ที่เหมาะสมกับทรัพยากร Azure Key Vault

สำคัญ

- มีการเปลี่ยนแปลงล่าสุดในบทบาทความปลอดภัยที่ใช้เพื่อยืนยันสิทธิ์การเข้าถึงภายใน Azure Key Vault คำแนะนำก่อนหน้านี้รวมถึงการกำหนดบทบาทผู้อ่าน Key Vault หากคุณได้ตั้งค่า Key Vault ไว้ก่อนหน้านี้ด้วยบทบาทผู้อ่าน Key Vault ตรวจสอบให้แน่ใจว่าคุณได้เพิ่มบทบาทผู้ใช้ข้อมูลลับของ Key Vault เพื่อให้แน่ใจว่าผู้ใช้ของคุณและ Microsoft Dataverse และมีสิทธิ์เพียงพอที่จะดึงข้อมูลลับ

- เราทราบดีว่าบริการของเรากำลังใช้ API การควบคุมการเข้าถึงตามบทบาทของ Azure เพื่อประเมินการกำหนดบทบาทความปลอดภัย แม้ว่าคุณจะยังคงกำหนดค่า Key Vault ของคุณให้ใช้รูปแบบสิทธิ์ของนโยบายการเข้าถึงชุดเก็บข้อมูลประจำตัว เพื่อให้การกำหนดค่าของคุณง่ายขึ้น เราขอแนะนำให้คุณเปลี่ยนรูปแบบสิทธิ์ของชุดเก็บข้อมูลประจำตัวเป็นการควบคุมการเข้าถึงตามบทบาทของ Azure คุณสามารถดำเนินการนี้ได้ในแท็บ เข้าถึงการกำหนดค่า

ลงทะเบียนผู้ให้บริการทรัพยากรของ

Microsoft.PowerPlatformในการสมัครใช้งาน Azure ของคุณ ทำตามขั้นตอนเหล่านี้เพื่อตรวจสอบและกำหนดค่า: ผู้ให้บริการทรัพยากรและชนิดทรัพยากร

สร้าง vault ของ Azure Key Vault พิจารณาการใช้ vault ที่แยกต่างหากสำหรับสภาพแวดล้อม Power Platform ทั้งหมดเพื่อลดภัยคุกคามในกรณีที่มีการละเมิด พิจารณาการกำหนดค่า Key Vault ของคุณเพื่อใช้ การควบคุมการเข้าถึงตามบทบาท Azure สำหรับ รูปแบบการอนุญาต ข้อมูลเพิ่มเติม แบบทดสอบที่ดีที่สุดในการใช้ Azure Key Vault, เริ่มต้นใช้งานด่วน - สร้าง Azure Key Vault ด้วยพอร์ทับ Azure

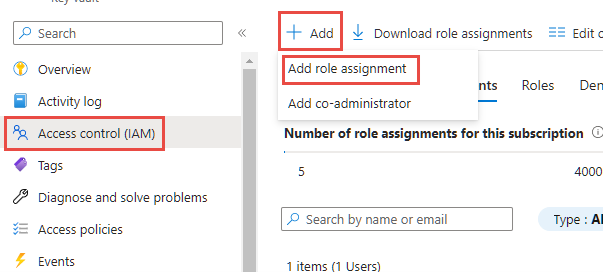

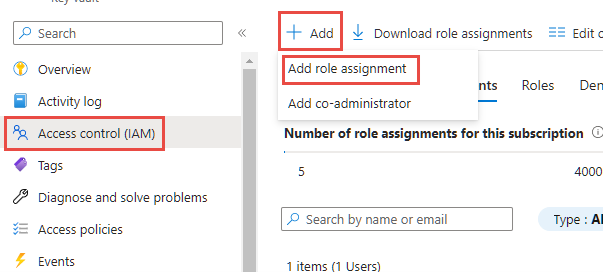

ผู้ใช้ที่สร้างหรือใช้ตัวแปรสภาพแวดล้อมชนิดข้อมูลลับต้องมีสิทธิ์ในการดึงเนื้อหาข้อมูลลับ ในการให้ผู้ใช้ใหม่สามารถใช้ข้อมูลลับได้ ให้เลือกพื้นที่ การควบคุมการเข้าถึง (IAM) เลือก เพิ่ม จากนั้นเลือก เพิ่มการกำหนดบทบาท จากรายการดรอปดาวน์ ข้อมูลเพิ่มเติม: ให้การเข้าถึงคีย์ Key Vault, ใบรับรอง และข้อมูลลับด้วยการควบคุมการเข้าถึงตามบทบาทของ Azure

บนตัวช่วยสร้าง เพิ่มการกำหนดบทบาท ปล่อยให้ชนิดการกำหนดบทบาทเริ่มต้นเป็น บทบาทของขอบเขตงาน และดำเนินการต่อบนแท็บ บทบาท ค้นหา บทบาทผู้ใช้สำหรับข้อมูลลับ Key Vault และเลือก ไปที่แท็บสมาชิก แล้วเลือกลิงก์ เลือกสมาชิก และค้นหาผู้ใช้ในแผงด้านข้าง เมื่อคุณเลือกผู้ใช้แล้วและแสดงในส่วนสมาชิก ให้ไปที่แท็บตรวจสแบและกำหนด และทำตามตัวช่วยสร้างให้เสร็จสิ้น

Azure Key Vault ต้องมีบทบาท ผู้ใช้ข้อมูลลับ Key Vault ที่มอบให้กับบริการหลัก Dataverse หากไม่มีสำหรับชุดเก็บข้อมูลประจำตัวนี้ ให้เพิ่มนโยบายการเข้าถึงใหม่โดยใช้วิธีการเดียวกับที่คุณใช้ก่อนหน้านี้สำหรับสิทธิ์ของผู้ใช้ โดยใช้เฉพาะข้อมูลประจำตัวของแอปพลิเคชัน Dataverse แทนผู้ใช้ หากคุณมีบริการหลัก Dataverse หลายรายการในผู้เช่าของคุณ เราขอแนะนำให้คุณเลือกทั้งหมดและบันทึกการกำหนดบทบาท เมื่อกำหนดบทบาทแล้ว ให้ตรวจสอบแต่ละรายการ Dataverse ที่แสดงในรายการการกำหนดบทบาท และเลือกชื่อ Dataverse เพื่อดูรายละเอียด หากรหัสแอปพลิเคชันไม่ใช่ 00000007-0000-0000-c000-000000000000** จากนั้นเลือกข้อมูลประจำตัว และเลือก ลบออก เพื่อลบออกจากรายการ

หากคุณเปิดใช้งานไฟร์วอลล์ Azure Key Vault คุณต้องอนุญาตให้ที่อยู่ IP ของ Power Platform เข้าถึง Key Vault ของคุณ Power Platform ไม่รวมอยู่ในตัวเลือก "Trusted Services Only" ไปที่ Power Platform URL และช่วงที่อยู่ IP สำหรับที่อยู่ IP ปัจจุบันที่ใช้ในบริการ

หากคุณยังไม่ได้ดำเนินการดังกล่าว ให้เพิ่มข้อมูลลับใน vault ใหม่ของคุณ ข้อมูลเพิ่มเติม: เริ่มต้นใช้งานด่วน Azure - ตั้งค่าและดึงข้อมูลลับจาก Azure Key Vault โดยใช้พอร์ทัล Azure

สร้างตัวแปรสภาพแวดล้อมใหม่สำหรับข้อมูลลับของ Key Vault

เมื่อมีการกำหนดค่า Azure Key Vault และคุณมีข้อมูลลับที่ลงทะเบียนใน vault ของคุณแล้ว ขณะนี้คุณสามารถอ้างอิงได้ภายใน Power Apps โดยใช้ตัวแปรสภาพแวดล้อม

หมายเหตุ

- การตรวจสอบความถูกต้องของการเข้าถึงของผู้ใช้สำหรับข้อมูลลับจะถูกดำเนินการในเบื้องหลัง หากผู้ใช้ไม่มีสิทธิ์ในการอ่านเป็นอย่างน้อย ข้อผิดพลาดในการตรวจสอบนี้จะปรากฏขึ้น "ตัวแปรนี้บันทึกไม่ถูกต้อง ผู้ใช้ไม่ได้รับอนุญาตให้อ่านความลับจาก 'Azure Key Vault path'"

- ปัจจุบัน Azure Key Vault เป็นที่เก็บข้อมูลลับเพียงแห่งเดียวที่ได้รับการสนับสนุนด้วยตัวแปรสภาพแวดล้อม

- Azure Key Vault ต้องอยู่ในผู้เช่าเดียวกันกับการสมัครใช้งาน Power Platform ของคุณ

ลงชื่อเข้าใช้ Power Apps และในพื้นที่ โซลูชัน ให้เปิดโซลูชันที่ไม่มีการจัดการที่คุณใช้เพื่อการพัฒนา

เลือก สร้าง>เพิ่มเติม>ตัวแปรสภาพแวดล้อม

ป้อน ชื่อที่ใช้แสดง และสามารถเลือก คำอธิบาย สำหรับตัวแปรสภาพแวดล้อม

เลือก ชนิดข้อมูล เป็น ข้อมูลลับ และ ที่เก็บข้อมูลลับ เป็น Azure Key Vault

เลือกจากตัวเลือกดังต่อไปนี้:

- เลือก การอ้างอิงค่า Azure Key Vault ใหม่ หลังจากเพิ่มข้อมูลในขั้นตอนต่อไปและบันทึกแล้ว เรกคอร์ด ค่า ตัวแปรสภาพแวดล้อมจะถูกสร้างขึ้น

- ขยาย แสดงค่าเริ่มต้น เพื่อแสดงฟิลด์เพื่อสร้าง ข้อมูลลับของ Azure Key Vault เริ่มต้น หลังจากที่เพิ่มข้อมูลในขั้นตอนต่อไปและบันทึกแล้ว การกำหนดค่าเริ่มต้นถูกเพิ่มไปยังเรกคอร์ด ข้อกำหนด ของตัวแปรสภาพแวดล้อม

ใส่ข้อมูลต่อไปนี้:

ID การสมัครใช้งาน Azure: ID การสมัครใช้งาน Azure ที่เชื่อมโยงกับ key vault

ชื่อกลุ่มทรัพยากร: กลุ่มทรัพยากร Azure ที่มี key vault ที่มีข้อมูลลับอยู่

ชื่อ Azure Key Vault: ชื่อของ Key Vault ที่จัดเก็บข้อมูลลับ

ชื่อข้อมูลลับ: ชื่อของข้อมูลลับที่อยู่ใน Azure Key Vault

เคล็ดลับ

ID การสมัครใช้งาน, ชื่อกลุ่มทรัพยากร, และชื่อ key vault สามารถพบได้บนหน้า ภาพรวม ของพอร์ทัล Azure ของ key vault ชื่อข้อมูลลับสามารถพบได้บนหน้า key vault ในพอร์ทัล Azure โดยการเลือก ข้อมูลลับ ภายใต้ การตั้งค่า

เลือก บันทึก

สร้างโฟลว์ Power Automate เพื่อทดสอบข้อมูลลับของตัวแปรสภาพแวดล้อม

สถานการณ์ง่ายๆ ในการสาธิตวิธีใช้ข้อมูลลับที่ได้รับจาก Azure Key Vault คือการสร้างโฟลว์ Power Automate เพื่อใช้ข้อมูลลับในการตรวจสอบกับ Web Service

หมายเหตุ

URI สำหรับ Web service ในตัวอย่างนี้ไม่ได้เป็น Web Service ที่ทำงาน

ลงชื่อเข้าใช้ Power Apps เลือก โซลูชัน และจากนั้น เปิดโซลูชันที่ไม่มีการจัดการที่คุณต้องการ หากรายการไม่อยู่ในบานหน้าต่างแผงด้านข้าง ให้เลือก …เพิ่มเติม แล้วเลือกรายการที่คุณต้องการ

เลือก ใหม่>ระบบอัตโนมัติ>โฟลว์ระบบคลาวด์>แบบทันที

ป้อนชื่อสำหรับโฟลว์ เลือก ทริกเกอร์โฟลว์ด้วยตนเอง แล้วจากนั้น เลือก สร้าง

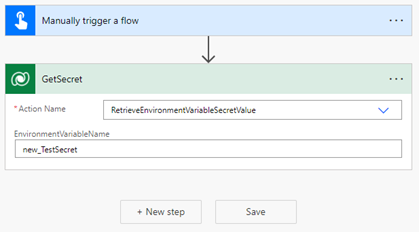

เลือก ขั้นตอนใหม่ เลือกตัวเชื่อมต่อ Microsoft Dataverse แล้วจากนั้น บนแท็บ การดำเนินการ เลือก ทำการดำเนินการที่ไม่ถูกผูกไว้

เลือกการดำเนินการที่ชื่อ RetrieveEnvironmentVariableSecretValue จากรายการแบบหล่นลง

ระบุชื่อเฉพาะของตัวแปรสภาพแวดล้อม (ไม่ใช่ชื่อที่แสดง) ที่เพิ่มในส่วนก่อนหน้า สำหรับตัวอย่างนี้ new_TestSecret ถูกนำมาใช้

เลือก ...>เปลี่ยนชื่อ เพื่อเปลี่ยนชื่อการดำเนินการเพื่อให้สามารถอ้างอิงได้ง่ายขึ้นในการดำเนินการถัดไป ในภาพหน้าจอนี้ มีการเปลี่ยนชื่อเป็น GetSecret

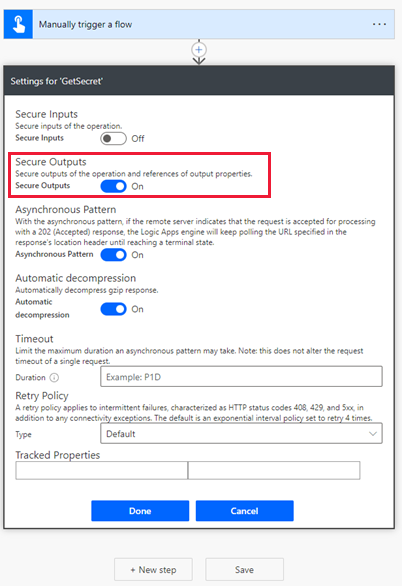

เลือก ...>การตั้งค่า เพื่อแสดงการตั้งค่าการดำเนินการ GetSecret

เปิดใช้งานตัวเลือก ผลลัพธ์ที่ปลอดภัย ในการตั้งค่า และจากนั้นเลือก เสร็จสิ้น นี่เป็นการป้องกันไม่ให้ผลลัพธ์ของการดำเนินการที่ถูกเปิดเผยในประวัติการเรียกใช้โฟลว์

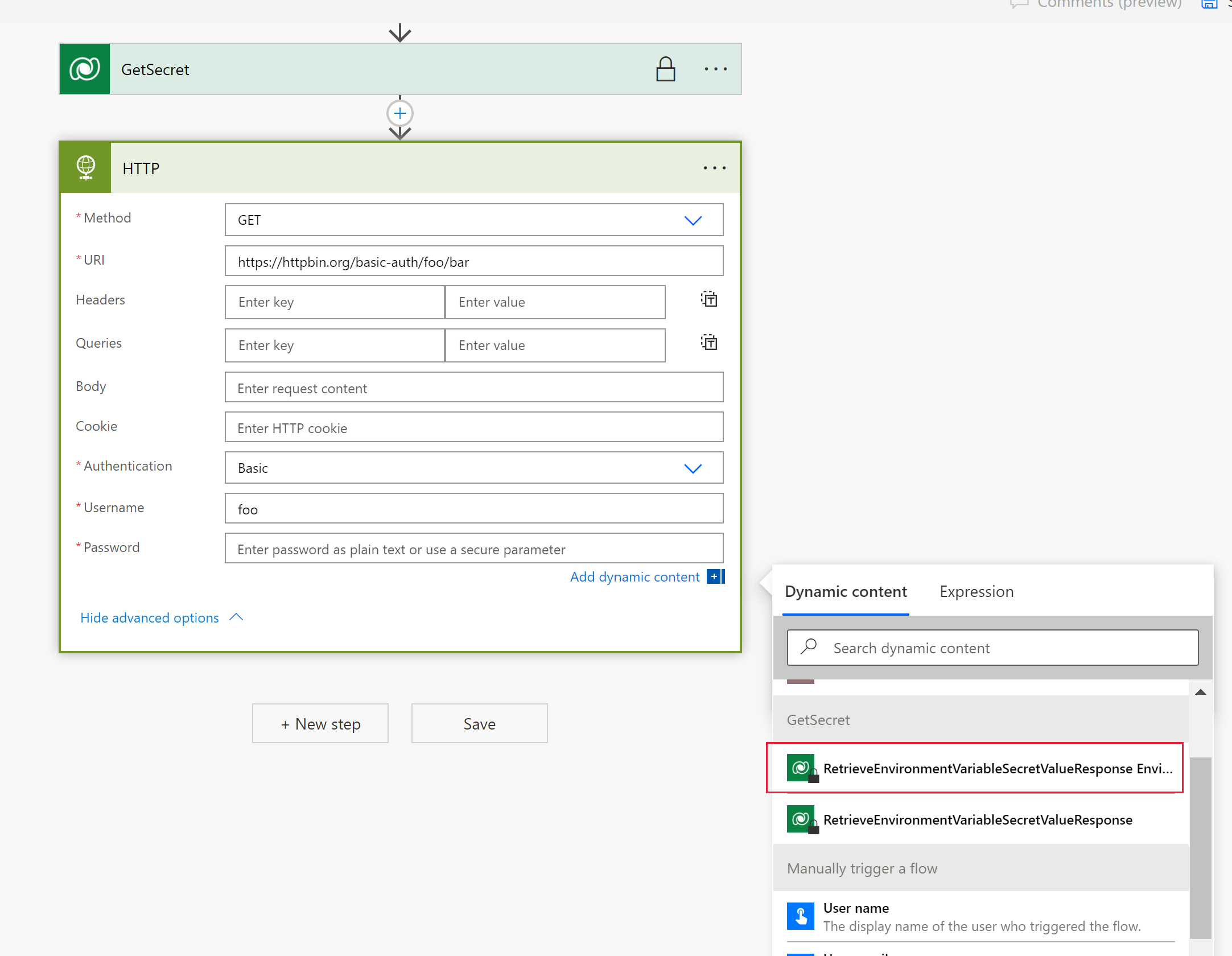

เลือก ขั้นตอนใหม่ ค้นหา และเลือกตัวเชื่อมต่อ HTTP

เลือก วิธีการ เป็น GET และป้อน URI สำหรับบริการเว็บ ในตัวอย่างนี้ บริการเว็บสมมติ httpbin.org ถูกนำมาใช้

เลือก แสดงตัวเลือกขั้นสูง เลือก การรับรองความถูกต้อง เป็น พื้นฐาน แล้วจากนั้น ป้อน ชื่อผู้ใช้

เลือกฟิลด์ รหัสผ่าน แล้วจากนั้น บนแท็บ เนื้อหาแบบไดนามิก ภายใต้ชื่อขั้นตอนโฟลว์ด้านบน (GetSecret ในตัวอย่างนี้) เลือก RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue ซึ่งจะถูกเพิ่มเป็นนิพจน์

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']หรือbody('GetSecretTest')['EnvironmentVariableSecretValue']

เลือก ...>การตั้งค่า เพื่อแสดงการตั้งค่าการดำเนินการ HTTP

เปิดใช้งานตัวเลือก อินพุตที่ปลอดภัย และ เอาต์พุตที่ปลอดภัย ในการตั้งค่า และจากนั้นเลือก เสร็จสิ้น การเปิดใช้งานตัวเลือกเหล่านี่เป็นการป้องกันไม่ให้อินพุตและเอาท์พุตของการดำเนินการถูกเปิดเผยในประวัติการเรียกใช้โฟลว์

เลือก บันทึก เพื่อสร้างโฟลว์

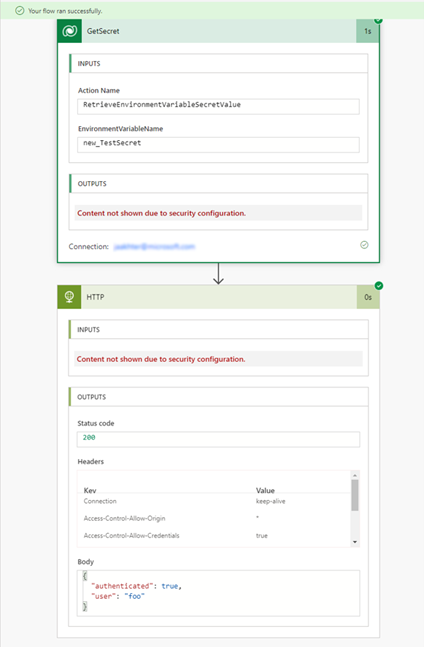

เรียกใช้โฟลว์เพื่อทดสอบด้วยตนเอง

โดยใช้ประวัติการเรียกใช้ของโฟลว์ ผลลัพธ์สามารถตรวจสอบได้

ใช้ข้อมูลลับของตัวแปรสภาพแวดล้อมใน Microsoft Copilot Studio

ข้อมูลลับของตัวแปรสภาพแวดล้อมใน Microsoft Copilot Studio ทำงานแตกต่างกันเล็กน้อย คุณต้องทำตามขั้นตอนในส่วนต่างๆ ใน กำหนดค่า Azure Key Vault และ สร้างตัวแปรสภาพแวดล้อมใหม่สำหรับข้อมูลลับ Key Vault เพื่อใช้ข้อมูลลับกับตัวแปรสภาพแวดล้อม

ให้การเข้าถึง Azure Key Vault กับ Copilot Studio

ทำตามขั้นตอนเหล่านี้:

กลับไปที่ Azure Key Vault ของคุณ

Copilot Studio จำเป็นต้องเข้าถึง Key Vault หากต้องการให้ความสามารถในการใช้ข้อมูลลับกับ Copilot Studio ให้เลือก การควบคุมการเข้าถึง (IAM) บนการนำทางด้านซ้าย แล้วเลือก เพิ่ม จากนั้นเลือก เพิ่มการกำหนดบทบาท

เลือกบทบาท ผู้ใช้ข้อมูลลับ Key Vault จากนั้นเลือก ถัดไป

เลือก เลือกสมาชิก ค้นหา บริการ Power Virtual Agents จากนั้นเลือก เลือก

เลือก ตรวจสอบ + กำหนด ที่ด้านล่างของหน้าจอ ตรวจสอบข้อมูลและเลือก ตรวจสอบ + กำหนด อีกครั้งหากถูกต้อง

เพิ่มแท็กเพื่ออนุญาตให้ Copilot เข้าถึงข้อมูลลับใน Azure Key Vault

เมื่อทำตามขั้นตอนก่อนหน้าในส่วนนี้เสร็จสมบูรณ์ ตอนนี้ Copilot Studio สามารถเข้าถึง Azure Key Vault ได้ แต่คุณยังใช้งานไม่ได้ ทำตามขั้นตอนเหล่านี้เพื่อให้งานเสร็จสมบูรณ์:

ไปที่ Microsoft Copilot Studio และเปิดเอเจนต์ที่คุณต้องการใช้สำหรับข้อมูลลับของตัวแปรสภาพแวดล้อมหรือสร้างเอเจนต์ใหม่

เปิดหัวข้อของเอเจนต์หรือสร้างใหม่

เลือกไอคอน + เพื่อเพิ่มโหนด แล้วเลือก ส่งข้อความ

เลือกตัวเลือก แทรกตัวแปร {x} ในโหนด ส่งข้อความ

เลือกแท็บ สภาพแวดล้อม เลือกข้อมูลลับของตัวแปรสภาพแวดล้อมที่คุณสร้างขึ้นในขั้นตอน สร้างตัวแปรสภาพแวดล้อมใหม่สำหรับข้อมูลลับ Key Vault

เลือก บันทึก เพื่อบันทึกหัวข้อของคุณ

ในบานหน้าต่างทดสอบ ให้ทดสอบหัวข้อของคุณโดยใช้หนึ่งในวลีเริ่มต้นของหัวข้อที่คุณเพิ่งเพิ่มโหนด ส่งข้อความ ที่มีข้อมูลลับของตัวแปรสภาพแวดล้อม คุณควรพบข้อผิดพลาดที่มีลักษณะดังนี้:

ซึ่งหมายความว่าคุณต้องกลับไปที่ Azure Key Vault และแก้ไขความลับ เปิด Copilot Studio ทิ้งไว้ เพราะคุณกลับมาที่นี่ในภายหลัง

ไปที่ Azure Key Vault ในการนำทางด้านซ้าย ให้เลือก ข้อมูลลับ ภายใต้ ออบเจ็กต์ เลือกข้อมูลลับที่คุณต้องการให้สามารถใช้งานใน Copilot Studio โดยเลือกชื่อ

เลือกเวอร์ชันของข้อมูลลับ

เลือก 0 แท็ก ถัดจาก แท็ก เพิ่ม ชื่อแท็ก และ ค่าแท็ก ข้อความแสดงข้อผิดพลาดใน Copilot Studio ควรให้ค่าที่แน่นอนของคุณสมบัติทั้งสองนี้ ภายใต้ ชื่อแท็ก คุณต้องเพิ่ม AllowedBots และใน ค่าแท็ก คุณต้องเพิ่มค่าที่แสดงในข้อความแสดงข้อผิดพลาด ค่านี้มีการจัดรูปแบบเป็น

{envId}/{schemaName}หากมี Copilot หลายตัวที่ต้องได้รับอนุญาต ให้แยกค่าด้วยเครื่องหมายจุลภาค เมื่อดำเนินการเสร็จสิ้น เลือก ตกลงเลือก ใช้ เพื่อใช้แท็กกับข้อมูลลับ

กลับไปที่ Copilot Studio เลือก รีเฟรช ในบานหน้าต่าง ทดสอบ Copilot ของคุณ

ในบานหน้าต่างทดสอบ ให้ทดสอบหัวข้อของคุณอีกครั้งโดยใช้หนึ่งในวลีเริ่มต้นของหัวข้อ

ค่าความลับของคุณควรแสดงในแผงทดสอบ

เพิ่มแท็กเพื่ออนุญาตให้ Copilot ทุกคนในสภาพแวดล้อมเข้าถึงข้อมูลลับใน Azure Key Vault

หรือคุณสามารถอนุญาตให้ Copilot ทั้งหมดในสภาพแวดล้อมเข้าถึงข้อมูลลับใน Azure Key Vault ทำตามขั้นตอนเหล่านี้เพื่อให้งานเสร็จสมบูรณ์:

- ไปที่ Azure Key Vault ในการนำทางด้านซ้าย ให้เลือก ข้อมูลลับ ภายใต้ ออบเจ็กต์ เลือกข้อมูลลับที่คุณต้องการให้สามารถใช้งานใน Copilot Studio โดยเลือกชื่อ

- เลือกเวอร์ชันของข้อมูลลับ

- เลือก 0 แท็ก ถัดจาก แท็ก เพิ่ม ชื่อแท็ก และ ค่าแท็ก ภายใต้ ชื่อแท็ก ให้เพิ่ม AllowedEnvironments และใน ค่าแท็ก ให้เพิ่มรหัสสภาพแวดล้อมของสภาพแวดล้อมที่คุณต้องการอนุญาต เมื่อดำเนินการเสร็จสิ้น เลือก ตกลง

- เลือก ใช้ เพื่อใช้แท็กกับข้อมูลลับ

ข้อจำกัด

ตัวแปรสภาพแวดล้อมที่อ้างอิงข้อมูลลับ Azure Key Vault ถูกจำกัดให้ใช้กับโฟลว์ Power Automate, เอเจนต์ Copilot Studio และตัวเชื่อมต่อแบบกำหนดเอง

รวมลิงก์ส่วนตัว Azure Key Vault เข้ากับตัวแปรสภาพแวดล้อม

การใช้ข้อมูลลับของ Azure Key Vault กับตัวแปรสภาพแวดล้อมจำเป็นต้องกำหนดค่า Azure Key Vault เพื่อให้ Power Platform สามารถอ่านข้อมูลลับเฉพาะที่คุณต้องการอ้างอิงได้ ความสามารถนี้ช่วยให้สามารถรองรับตัวแปรสภาพแวดล้อมด้วยข้อมูลลับ Azure Key Vault ที่เชื่อมต่อผ่านลิงก์ส่วนตัว ช่วยเพิ่มความปลอดภัยและให้การผสานรวมที่แข็งแกร่งยิ่งขึ้น

ตั้งค่าการสนับสนุนเครือข่ายเสมือน Azure สำหรับ Power Platform เพื่อรวมตัวแปรสภาพแวดล้อมเข้ากับข้อมูลลับของ Azure Key Vault โดยไม่เปิดเผยต่ออินเทอร์เน็ตสาธารณะ โปรดดูคำแนะนำโดยละเอียดที่ ตั้งค่าเครือข่ายเสมือน

ตรวจสอบให้แน่ใจว่าการสมัครใช้งาน Azure สำหรับ Key Vault และเครือข่ายเสมือน Power Platform อยู่ในผู้เช่ารายเดียวกัน เนื่องจากไม่รองรับการรวมข้ามผู้เช่า

ตรวจสอบให้แน่ใจว่าผู้ใช้ที่สร้างตัวแปรสภาพแวดล้อมมีสิทธิ์ที่เหมาะสมสำหรับทรัพยากร Azure Key Vault โปรดดูรายละเอียดเพิ่มเติมที่ กำหนดค่า Azure key Vault

สร้าง Key Vault และสร้างการเชื่อมต่อลิงก์ส่วนตัว ขั้นตอนในการสร้าง Key Vault ควรมีการดำเนินการต่อไปนี้:

- ปิดใช้งานการเข้าถึงแบบสาธารณะ

- สร้างตำแหน่งข้อมูลส่วนตัว

- เลือกเครือข่ายเสมือนและซับเน็ตที่คุณต้องการสร้างปลายทางส่วนตัวนี้ ตรวจสอบให้แน่ใจว่าได้เชื่อมต่อเครือข่ายเสมือน (เครือข่ายเสมือน) ที่ได้รับมอบสิทธิ์กับ Power Platform

- ตรวจสอบการเชื่อมต่อลิงก์ส่วนตัว

สำหรับขั้นตอนโดยละเอียด ไปที่ ตั้งค่าการสนับสนุนเครือข่ายเสมือนสำหรับ Power Platform

สร้างข้อมูลลับของตัวแปรสภาพแวดล้อมโดยการเชื่อมโยงกับ Azure Key Vault

ดูเพิ่มเติม

ใช้ตัวแปรสภาพแวดล้อมของแหล่งข้อมูลในแอปพื้นที่ทำงาน

ใช้ตัวแปรสภาพแวดล้อมในโฟลว์ระบบคลาวด์ของการแก้ไขปัญหา Power Automate

ภาพรวมของตัวแปรสภาพแวดล้อม