หมายเหตุ

การเข้าถึงหน้านี้ต้องได้รับการอนุญาต คุณสามารถลอง ลงชื่อเข้าใช้หรือเปลี่ยนไดเรกทอรีได้

การเข้าถึงหน้านี้ต้องได้รับการอนุญาต คุณสามารถลองเปลี่ยนไดเรกทอรีได้

นโยบายการรักษาความปลอดภัยเนื้อหา (CSP) ได้รับการสนับสนุนในแอปแบบจําลองข้อมูล พื้นที่ทํางาน และโค้ดในขณะนี้ บทความนี้อธิบายวิธีกําหนดค่า CSP สําหรับแอปแบบจําลองข้อมูลและพื้นที่ทํางาน สําหรับ CSP ของแอปโค้ด โปรดดูเอกสารประกอบแอปโค้ด ผู้ดูแลระบบสามารถควบคุมได้ว่าจะส่งส่วนหัว CSP หรือไม่ และส่วนหัวของ CSP มีอะไรอยู่บ้าง การตั้งค่าอยู่ในระดับสภาพแวดล้อม ซึ่งหมายความว่าจะนําไปใช้กับแอปทั้งหมดในสภาพแวดล้อมเมื่อเปิดใช้งานแล้ว

หมายเหตุ

นโยบายความปลอดภัยของเนื้อหาใช้กับสภาพแวดล้อมที่ใช้ Dataverse เท่านั้น

แต่ละคอมโพเนนต์ของค่าส่วนหัว CSP ควบคุมแอสเซทที่สามารถดาวน์โหลดได้ Mozilla Developer Network (MDN) ให้คําอธิบายที่ละเอียดขึ้น มีการแสดงค่าเริ่มต้นด้านล่าง:

| คำสั่ง | ค่าเริ่มต้น | ที่กำหนดเองได้ |

|---|---|---|

| script-src | * 'unsafe-inline' 'unsafe-eval' blob: |

ไม่ |

| worker-src | 'self' blob: |

ไม่ |

| style-src | * 'unsafe-inline' blob: |

ไม่ |

| font-src | * data: |

ไม่ |

| frame-ancestors | 'self' https://*.powerapps.com |

ใช่ |

การกำหนดค่านี้ส่งผลให้ CSP เริ่มต้นเป็น script-src * 'unsafe-inline' 'unsafe-eval' blob: ; worker-src 'self' blob:; style-src * 'unsafe-inline' blob:; font-src * data:; frame-ancestors 'self' https://*.powerapps.com;

โหมดเข้มงวด

การสลับ CSP ที่เข้มงวดจะสร้าง CSP ซึ่งส่วนใหญ่ไม่มีสัญลักษณ์ตัวแทนหรือคําสั่งที่ไม่ปลอดภัย เช่นunsafe-inline เมื่อคุณเปิดใช้งาน CSP ที่เข้มงวด คําสั่งก่อนหน้าจะกลายเป็นคําสั่งต่อไปนี้โดยละเอียดในส่วนนี้ การแทน <platform> หมายเหตุหมายความว่าโดเมนแพลตฟอร์มถูกจัดเตรียมตามที่ผลิตภัณฑ์กำหนด โดเมนในส่วนนี้อาจเปลี่ยนแปลงเมื่อเวลาผ่านไปเมื่อผลิตภัณฑ์ขยายตัว

| คำสั่ง | ค่าเริ่มต้น (แบบจําลองข้อมูล) | ค่าเริ่มต้น (แคนวาส) | ที่กำหนดเองได้ |

|---|---|---|---|

| script-src | 'self' blob: <platform>' |

'self' <platform>' |

ใช่ |

| worker-src | 'self' blob: |

'self' blob: |

ไม่ |

| style-src | 'self' 'unsafe-inline' blob: <platform> |

'self' 'unsafe-inline' <platform> |

ใช่ |

| font-src | 'self' data: <platform> |

'self' data: <platform> |

ใช่ |

| frame-ancestors | 'self' https://*.powerapps.com |

'self' https://*.powerapps.com |

ใช่ |

| img-src | 'self' blob: data: <platform> |

'self' data: <platform> |

ใช่ |

| connect-src | 'self' blob: data: wss: <platform> |

'self' blob: <platform> |

ใช่ |

| frame-src | 'self' blob: <platform> |

'self' <platform> |

ใช่ |

| base-uri | 'none' |

ไม่มี | ไม่ |

| form-action | <platform> |

ไม่มี | ใช่ |

| default-src | 'self' |

'self' |

ไม่ |

ข้อกำหนดเบื้องต้น

สำหรับแอป Dynamics 365 Customer Engagement และแอปแบบจำลองอื่นๆ CSP จะพร้อมใช้งานในสภาพแวดล้อมออนไลน์และในองค์กรที่มี Dynamics 365 Customer Engagement (on-premises) รุ่น 9.1 หรือเวอร์ชันที่ใหม่กว่าเท่านั้น

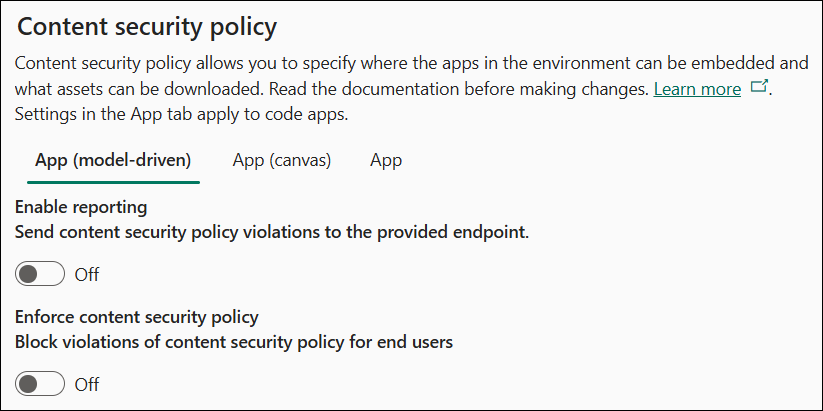

กำหนดค่า CSP

คุณสามารถสลับและกำหนดค่า CSP ผ่านศูนย์การจัดการ Power Platform สิ่งสำคัญคือต้องเปิดใช้งานสภาพแวดล้อมการพัฒนา/ทดสอบก่อน เนื่องจากการเปิดใช้งาน CSP อาจเริ่มบล็อกสถานการณ์ต่างๆ หากละเมิดนโยบาย ศูนย์การจัดการยังสนับสนุนโหมด รายงานเท่านั้น เพื่อให้ง่ายต่อการเตรียมใช้งานในการผลิต

ทําตามขั้นตอนเหล่านี้เพื่อกําหนดค่า CSP:

- ลงชื่อเข้าใช้ใน ศูนย์การจัดการ Power Platform

- ในบานหน้าต่างนำทาง ให้เลือก จัดการ ในบานหน้าต่าง จัดการ ให้เลือก สภาพแวดล้อม

- บนแท็บ สภาพแวดล้อม ให้เลือกสภาพแวดล้อม

- ในแถบคำสั่ง ให้เลือก การตั้งค่า

- ขยาย ผลิตภัณฑ์ จากนั้น เลือก ความเป็นส่วนตัว + ความปลอดภัย

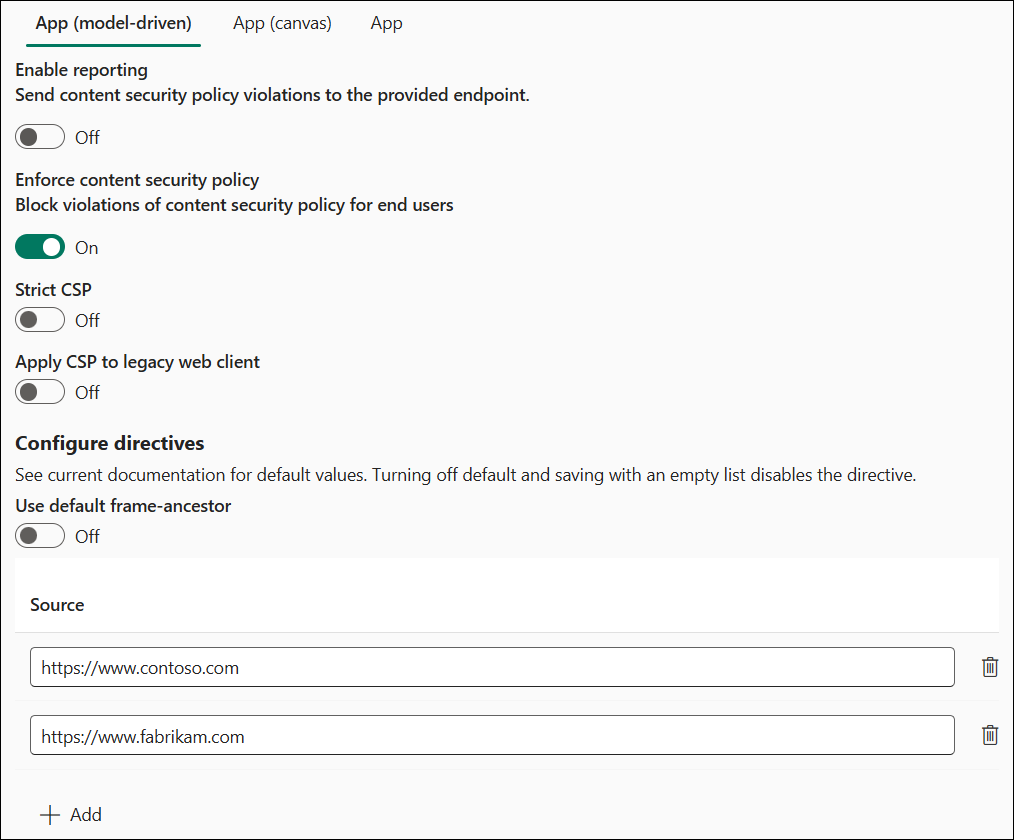

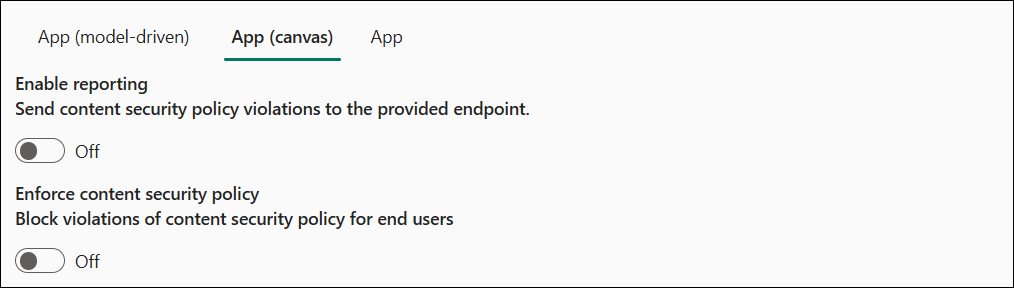

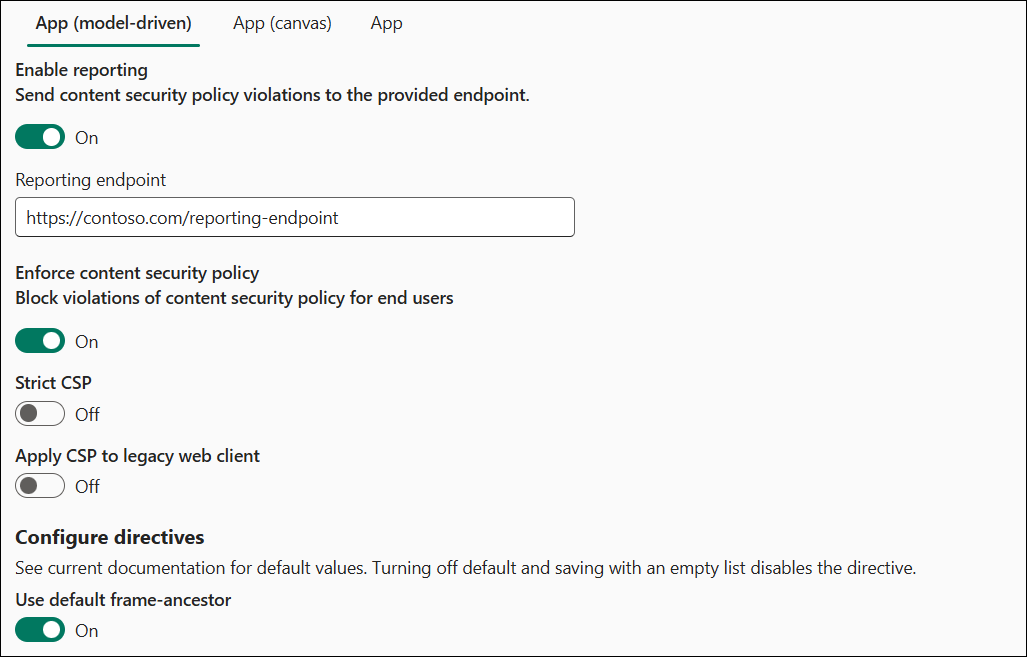

รูปภาพต่อไปนี้แสดงสถานะเริ่มต้นของการตั้งค่า:

กำลังรายงาน

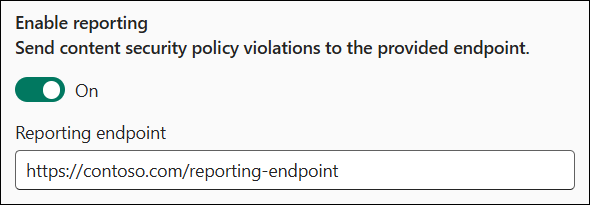

ตัวสลับ เปิดใช้งานการรายงาน จะควบคุมว่าแอปแบบจำลองและแอปพื้นที่ทำงานจะส่งรายงานการละเมิดหรือไม่ เมื่อต้องการเปิดใช้งาน ให้ระบุจุดสิ้นสุด แอปส่งรายงานการละเมิดไปยังจุดสิ้นสุดนี้โดยไม่คํานึงว่ามีการบังคับใช้ CSP หรือไม่ ถ้าไม่ได้บังคับใช้ CSP แอปจะใช้โหมดรายงานเท่านั้น สำหรับข้อมูลเพิ่มเติม ดูที่ คู่มือการรายงาน

การบังคับใช้

การบังคับใช้ CSP ได้รับการควบคุมอย่างอิสระสำหรับแอปแบบจำลองและแอปพื้นที่ทำงาน เพื่อให้ควบคุมนโยบายได้อย่างละเอียด ใช้สาระสำคัญแบบจำลองและพื้นที่ทำงานเพื่อแก้ไขชนิดแอปที่ต้องการ

การสลับ บังคับใช้นโยบายความปลอดภัยเนื้อหา จะเปิดใช้งานนโยบายเริ่มต้นสําหรับการบังคับใช้สําหรับชนิดแอปที่กําหนด การเปิดสวิตช์นี้เปลี่ยนการทำงานของแอปในสภาพแวดล้อมนี้ให้เป็นไปตามนโยบาย ดังนั้น ให้ทําตามโฟลว์การเปิดใช้งานที่แนะนํานี้:

- บังคับใช้นโยบายในสภาพแวดล้อมการพัฒนาหรือการทดสอบ

- เปิดใช้งานโหมดรายงานอย่างเดียวในการผลิต

- บังคับใช้นโยบายในการผลิตเมื่อไม่มีการรายงานการละเมิด

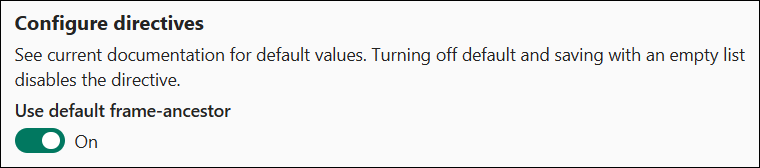

กำหนดค่าคำสั่ง

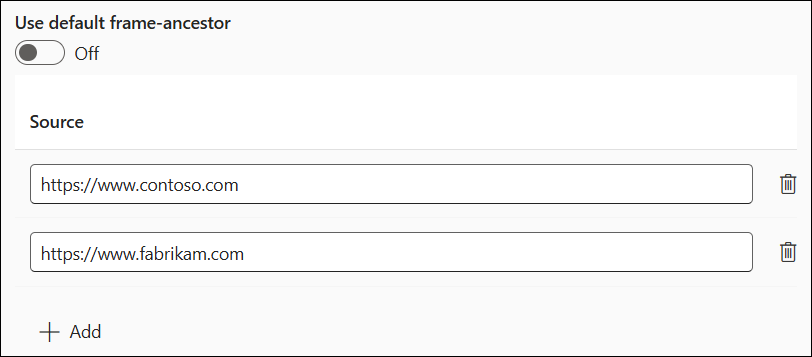

ส่วน คําสั่งกําหนดค่า ช่วยให้คุณสามารถควบคุมคําสั่งส่วนบุคคลภายในนโยบายได้ ในขณะนี้ คุณสามารถกําหนดค่า frame-ancestors คําสั่งได้เท่านั้น

หากคุณเปิดคําสั่งเริ่มต้นไว้ คุณจะใช้ค่าเริ่มต้นที่ระบุไว้ในตาราง ถ้าคุณปิดการสลับ คุณสามารถระบุค่าแบบกําหนดเองสําหรับคําสั่งและผนวกเข้ากับค่าเริ่มต้นได้ ตัวอย่างต่อไปนี้ตั้งค่าแบบกําหนดเองสําหรับframe-ancestors คําสั่งถูกตั้งค่าเป็น frame-ancestors: 'self' https://*.powerapps.com https://www.foo.com https://www.bar.com ในตัวอย่างนี้ การตั้งค่านี้หมายความว่าสามารถโฮสต์แอปในจุดเริ่มต้นhttps://*.powerapps.comhttps://www.foo.comเดียวกัน และ https://www.bar.comแต่ไม่อยู่ในจุดเริ่มต้นอื่น ๆ ใช้ปุ่ม เพิ่ม เพื่อเพิ่มรายการลงในรายการและไอคอน ลบ เพื่อลบออก

การตั้งค่าคอนฟิกทั่วไป

สำหรับการรวม Microsoft Teams โดยใช้ แอป Dynamics 365 ให้เพิ่มสิ่งต่อไปนี้ใน frame-ancestors:

https://teams.microsoft.com/https://teams.cloud.microsoft/https://msteamstabintegration.dynamics.com/

สำหรับ Dynamics 365 App for Outlook ให้เพิ่มรายการต่อไปนี้ใน frame-ancestors:

- ที่มาของหน้าแรกของเว็บแอป Outlook ของคุณ

https://outlook.office.comhttps://outlook.office365.com

สำหรับการฝัง Power Apps ในรายงาน Power BI ให้เพิ่มรายการต่อไปนี้ลงใน frame-ancestors:

https://app.powerbi.comhttps://ms-pbi.pbi.microsoft.com

ข้อควรพิจารณาที่สำคัญ

การปิดคำสั่งเริ่มต้นและการบันทึกด้วยรายการว่าง ปิดคำสั่งอย่างสมบูรณ์ และไม่ส่งเป็นส่วนหนึ่งของส่วนหัวการตอบสนอง CSP

ตัวอย่างการกำหนดค่า CSP

ต่อไปนี้คือตัวอย่างสองตัวอย่างของการกําหนดค่า CSP

ตัวอย่างที่ 1 - ปิดการรายงาน

ในตัวอย่าง:

- การรายงานถูกปิด

- เปิดใช้งานการบังคับใช้แบบจำลอง

-

frame-ancestorsมีการปรับแต่งสำหรับhttps://www.contoso.comและhttps://www.fabrikam.com

-

- การบังคับใช้พื้นที่ทำงานถูกปิดใช้งาน

ส่วนหัวที่มีประสิทธิภาพคือ:

- แอปแบบจำลอง:

Content-Security-Policy: script-src * 'unsafe-inline' 'unsafe-eval' blob: data:; worker-src 'self' blob: data:; style-src * 'unsafe-inline' :blob; font-src * data:; frame-ancestors https://www.contoso.com https://www.fabrikam.com; - แอป Canvas: CSP header จะไม่ถูกส่ง

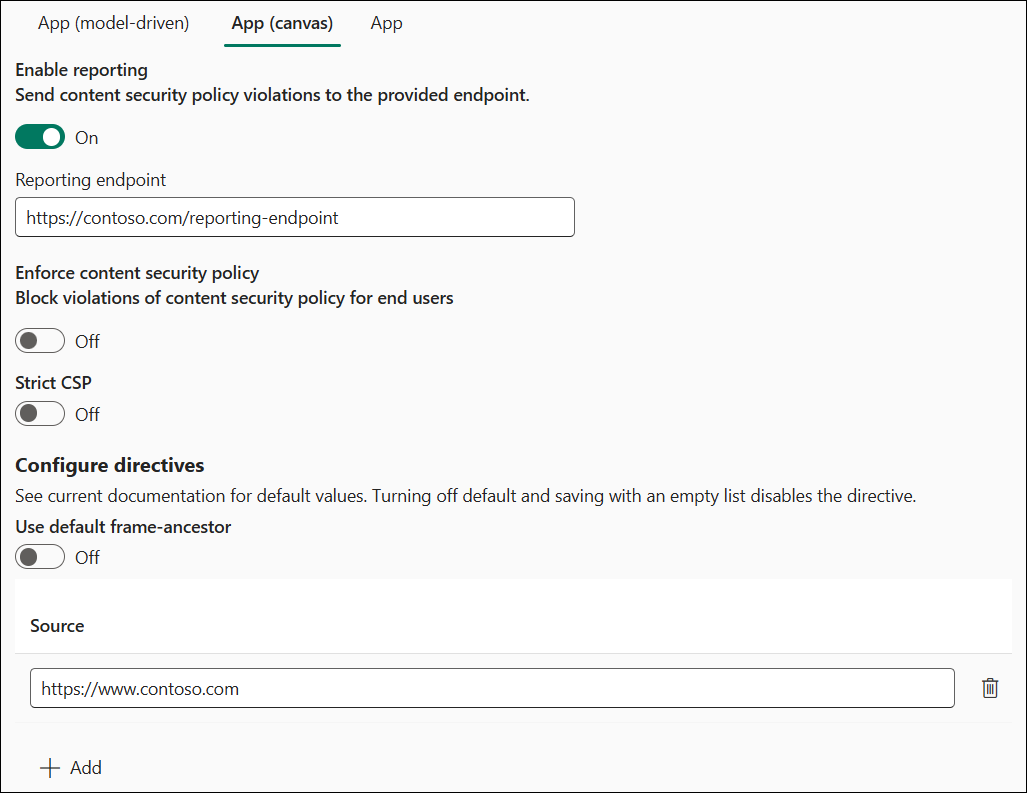

ตัวอย่างที่ 2 - เปิดการรายงาน

ในตัวอย่าง:

- การรายงานถูกเปิด

- จุดสิ้นสุดการรายงานตั้งค่ากับ

https://contoso.com/reporting-endpoint

- จุดสิ้นสุดการรายงานตั้งค่ากับ

- เปิดใช้งานการบังคับใช้แบบจำลอง

-

frame-ancestorsจะถูกเก็บไว้เป็นค่าเริ่มต้น

-

- การบังคับใช้พื้นที่ทำงานถูกปิดใช้งาน

-

frame-ancestorsถูกปรับแต่งให้เป็นhttps://www.contoso.com

-

ค่า CSP ที่มีผลบังคับใช้คือ:

- แอปแบบจำลอง:

Content-Security-Policy: script-src * 'unsafe-inline' 'unsafe-eval' blob:; worker-src 'self' blob:; style-src * 'unsafe-inline' blob:; font-src * data:; frame-ancestors 'self' https://*.powerapps.com; report-uri https://contoso.com/reporting-endpoint; - แอปพื้นที่ทำงาน:

Content-Security-Policy-Report-Only: script-src * 'unsafe-inline' 'unsafe-eval'; worker-src 'self' blob:; style-src * 'unsafe-inline'; font-src * data:; frame-ancestors https://www.contoso.com; report-uri https://contoso.com/reporting-endpoint;

แก้ไขการตั้งค่าองค์กรโดยตรง

คุณสามารถกำหนดค่า CSP ได้โดยไม่ต้องใช้ UI โดยแก้ไขการตั้งค่าองค์กรเหล่านี้โดยตรง:

IsContentSecurityPolicyEnabled ควบคุมว่าจะส่งส่วนหัว Content-Security-Policy ในแอปแบบจำลองหรือไม่

ContentSecurityPolicyConfiguration ควบคุมค่าของส่วนเฟรมบรรพบุรุษ (ตามที่เห็นก่อนหน้านี้ ตั้งค่าเป็น

'self'ถ้าContentSecurityPolicyConfigurationไม่ได้ตั้งค่าไว้) กําหนดการตั้งค่านี้โดยใช้วัตถุ JSON ที่มีโครงสร้างต่อไปนี้ –{ "Frame-Ancestor": { "sources": [ { "source": "foo" }, { "source": "bar" } ] } }การกำหนดค่านี้จะแปลเป็นscript-src * 'unsafe-inline' 'unsafe-eval'; worker-src 'self' blob:; style-src * 'unsafe-inline' blob:; font-src * data:; frame-ancestors 'foo' 'bar';- (จาก MDN) คำสั่ HTTP Content-Security-Policy (CSP) frame-ancestors ระบุหลักที่ถูกต้องที่อาจฝังเพจโดยใช้

<frame>,<iframe>,<object>,<embed>หรือ<applet>

- (จาก MDN) คำสั่ HTTP Content-Security-Policy (CSP) frame-ancestors ระบุหลักที่ถูกต้องที่อาจฝังเพจโดยใช้

IsContentSecurityPolicyEnabledForCanvas ควบคุมว่าจะส่งส่วนหัว Content-Security-Policy ในแอปพื้นที่ทำงานหรือไม่

ContentSecurityPolicyConfigurationForCanvas ควบคุมนโยบายสำหรับพื้นที่ทำงานโดยใช้กระบวนการเดียวกันกับที่อธิบายไว้ใน

ContentSecurityPolicyConfigurationContentSecurityPolicyReportUri ควบคุมว่าควรใช้การรายงานหรือไม่ การตั้งค่านี้ใช้โดยทั้งแอปแบบจำลองและแอปพื้นที่ทำงาน สตริงที่ถูกต้องส่งรายงานการละเมิดไปยังตำแหน่งข้อมูลที่ระบุ โดยใช้โหมดรายงานเท่านั้นหาก

IsContentSecurityPolicyEnabled/IsContentSecurityPolicyEnabledForCanvasถูกปิด สตริงว่างปิดใช้งานการรายงาน สำหรับข้อมูลเพิ่มเติม ดูที่ คู่มือการรายงาน

การกำหนดค่า CSP โดยไม่มี UI

โดยเฉพาะอย่างยิ่งสำหรับสภาพแวดล้อมที่ไม่ได้อยู่ในศูนย์การจัดการ Power Platform เช่น การกำหนดค่าในสถานที่ ผู้ดูแลระบบอาจต้องการกำหนดค่า CSP โดยใช้สคริปต์เพื่อแก้ไขการตั้งค่าโดยตรง

เปิดใช้งาน CSP โดยไม่ต้องใช้ UI

ทำตามขั้นตอนเหล่านี้เพื่อเปิดใช้งาน CSP โดยไม่ต้องใช้ UI:

- เปิดเครื่องมือนักพัฒนาของเบราว์เซอร์ในขณะที่ใช้แอปแบบจำลองเป็นผู้ใช้ที่มีสิทธิ์อัปเดตเอนทิตีองค์กร (ผู้ดูแลระบบเป็นตัวเลือกที่ดี)

- วางและเรียกใช้สคริปต์ต่อไปนี้ลงในคอนโซล

- หากต้องการเปิดใช้งาน CSP ให้ส่งการกำหนดค่าเริ่มต้น -

enableFrameAncestors(["'self'"]) - ตัวอย่างของการเปิดใช้แหล่งที่มาอื่นเพื่อฝังแอป -

enableFrameAncestors(["*.powerapps.com", "'self'", "abcxyz"])

async function enableFrameAncestors(sources) {

const baseUrl = Xrm.Utility.getGlobalContext().getClientUrl();

if (!Array.isArray(sources) || sources.some(s => typeof s !== 'string')) {

throw new Error('sources must be a string array');

}

const orgResponse = await fetch(`${baseUrl}/api/data/v9.1/organizations`);

if (!orgResponse.ok) throw new Error('Failed to retrieve org info');

const orgs = await orgResponse.json();

const { organizationid, contentsecuritypolicyconfiguration, iscontentsecuritypolicyenabled } = orgs.value[0];

console.log(`Organization Id: ${organizationid}`);

console.log(`CSP Enabled?: ${iscontentsecuritypolicyenabled}`);

console.log(`CSP Config: ${contentsecuritypolicyconfiguration}`);

const orgProperty = prop => `${baseUrl}/api/data/v9.1/organizations(${organizationid})/${prop}`;

console.log('Updating CSP configuration...')

const config = {

'Frame-Ancestor': {

sources: sources.map(source => ({ source })),

},

};

const cspConfigResponse = await fetch(orgProperty('contentsecuritypolicyconfiguration'), {

method: 'PUT',

headers: { 'Content-Type': 'application/json' },

body: JSON.stringify({

value: JSON.stringify(config),

}),

});

if (!cspConfigResponse.ok) {

throw new Error('Failed to update csp configuration');

}

console.log('Successfully updated CSP configuration!')

if (iscontentsecuritypolicyenabled) {

console.log('CSP is already enabled! Skipping update.')

return;

}

console.log('Enabling CSP...')

const cspEnableResponse = await fetch(orgProperty('iscontentsecuritypolicyenabled'), {

method: 'PUT',

headers: { 'Content-Type': 'application/json' },

body: JSON.stringify({

value: true,

}),

});

if (!cspEnableResponse.ok) {

throw new Error('Failed to enable csp');

}

console.log('Successfully enabled CSP!')

}

ปิดใช้งาน CSP โดยไม่ต้องใช้ UI

ทำตามขั้นตอนเหล่านี้เพื่อปิดใช้งาน CSP โดยไม่ต้องใช้ UI:

- เปิดเครื่องมือนักพัฒนาของเบราว์เซอร์ในขณะที่ใช้แอปแบบจำลองเป็นผู้ใช้ที่มีสิทธิ์อัปเดตเอนทิตีองค์กร (ผู้ดูแลระบบเป็นตัวเลือกที่ดี)

- วางและเรียกใช้สคริปต์ต่อไปนี้ลงในคอนโซล

- หากต้องการปิดใช้งาน CSP ให้วางลงในคอนโซล:

disableCSP()

async function disableCSP() {

const baseUrl = Xrm.Utility.getGlobalContext().getClientUrl();

const orgResponse = await fetch(`${baseUrl}/api/data/v9.1/organizations`);

if (!orgResponse.ok) throw new Error('Failed to retrieve org info');

const orgs = await orgResponse.json();

const { organizationid, iscontentsecuritypolicyenabled } = orgs.value[0];

console.log(`Organization Id: ${organizationid}`);

console.log(`CSP Enabled?: ${iscontentsecuritypolicyenabled}`);

const orgProperty = prop => `${baseUrl}/api/data/v9.1/organizations(${organizationid})/${prop}`;

if (!iscontentsecuritypolicyenabled) {

console.log('CSP is already disabled! Skipping update.')

return;

}

console.log('Disabling CSP...')

const cspEnableResponse = await fetch(orgProperty('iscontentsecuritypolicyenabled'), {

method: 'PUT',

headers: { 'Content-Type': 'application/json' },

body: JSON.stringify({

value: false,

}),

});

if (!cspEnableResponse.ok) {

throw new Error('Failed to disable csp');

}

console.log('Successfully disabled CSP!')

}