Windows sunucularını Uç Nokta için Microsoft Defender hizmetine ekleme

Şunlar için geçerlidir:

- Windows Server 2016 ve Windows Server 2012 R2

- Windows Server Semi-Annual Enterprise Channel

- Windows Server 2019 ve üzeri

- Windows Server 2019 core edition

- Windows Server 2022

- Uç Nokta için Microsoft Defender

Uç nokta için Defender'i deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Uç Nokta için Defender, Windows Server işletim sistemini de içerecek şekilde desteği genişletir. Bu destek, Microsoft Defender XDR konsolu aracılığıyla sorunsuz bir şekilde gelişmiş saldırı algılama ve araştırma özellikleri sağlar. Windows Server desteği sunucu etkinlikleri, çekirdek ve bellek saldırısı algılama kapsamı hakkında daha ayrıntılı içgörüler sağlar ve yanıt eylemlerini etkinleştirir.

Bu makalede, belirli Windows sunucularının Uç Nokta için Microsoft Defender'a nasıl eklediği açıklanır.

Windows sunucuları için Windows Güvenlik Temelleri'ni indirme ve kullanma hakkında yönergeler için bkz. Windows Güvenlik Temelleri.

İpucu

Bu makalenin eşlikçisi olarak en iyi uygulamaları gözden geçirmek ve savunmayı güçlendirmeyi, uyumluluğu iyileştirmeyi ve siber güvenlik manzarasında güvenle gezinmeyi öğrenmek için Güvenlik Çözümleyicisi kurulum kılavuzumuza bakın. Ortamınızı temel alan özelleştirilmiş bir deneyim için Microsoft 365 yönetim merkezinde Güvenlik Çözümleyicisi otomatik kurulum kılavuzuna erişebilirsiniz.

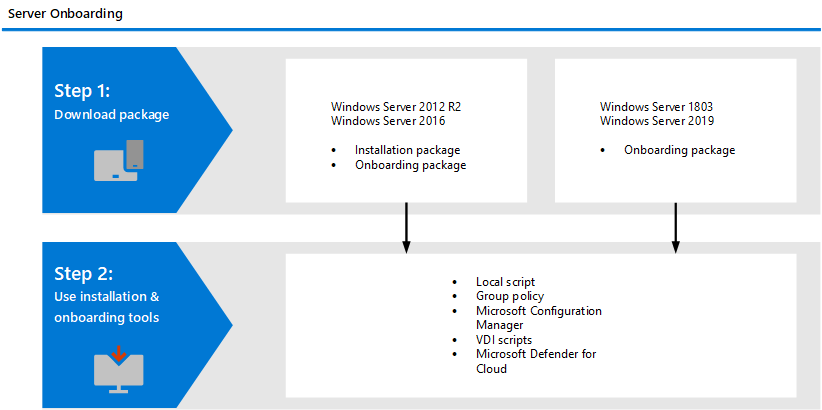

Windows Server eklemeye genel bakış

Sunucuları başarıyla eklemek için aşağıdaki genel adımları tamamlamanız gerekir.

Not

Windows Hyper-V Server sürümleri desteklenmez.

Sunucular için Microsoft Defender ile tümleştirme:

Uç Nokta için Microsoft Defender, Sunucular için Microsoft Defender ile sorunsuz bir şekilde tümleşir. Sunucuları otomatik olarak ekleyebilir, Bulut için Microsoft Defender tarafından izlenen sunucuların Uç Nokta için Defender'da görünmesini sağlayabilir ve Bulut için Microsoft Defender müşterisi olarak ayrıntılı araştırma yapabilirsiniz. Daha fazla bilgi için lütfen Uç noktalarınızı Bulut için Defender'ın tümleşik EDR çözümüyle koruma: Uç Nokta için Microsoft Defender bölümüne gidin

Not

Windows Server 2016 ve Windows Server 2012 R2 için, bu makinelere modern, birleşik çözümü el ile yükleyebilir/yükseltebilir veya ilgili Sunucu için Microsoft Defender planınız kapsamındaki sunucuları otomatik olarak dağıtmak veya yükseltmek için tümleştirmeyi kullanabilirsiniz. Bulut için Defender'ın tümleşik EDR çözümüyle uç noktalarınızı koruma: Uç Nokta için Microsoft Defender makalesinde geçiş yapma hakkında daha fazla bilgi.

- Sunucuları izlemek için Bulut için Microsoft Defender'ı kullandığınızda otomatik olarak bir Uç Nokta için Defender kiracısı oluşturulur (ABD kullanıcıları için ABD'de, Avrupa kullanıcıları için AB'de ve Birleşik Krallık kullanıcıları için İngiltere'de). Uç Nokta için Defender tarafından toplanan veriler, sağlama sırasında tanımlandığı gibi kiracının coğrafi konumunda depolanır.

- Bulut için Microsoft Defender'ı kullanmadan önce Uç Nokta için Defender kullanıyorsanız, daha sonra Bulut için Microsoft Defender ile tümleştirseniz bile verileriniz kiracınızı oluştururken belirttiğiniz konumda depolanır.

- Yapılandırıldıktan sonra, verilerinizin depolandığı konumu değiştiremezsiniz. Verilerinizi başka bir konuma taşımanız gerekiyorsa, kiracıyı sıfırlamak için Microsoft Desteği'ne başvurmanız gerekir.

- Bu tümleştirmeyi kullanan sunucu uç noktası izleme, Office 365 GCC müşterileri için devre dışı bırakıldı.

- Daha önce, Windows Server 2016 ve Windows Server 2012 R2'de Microsoft Monitoring Agent 'ın (MMA) kullanımı ve OMS / Log Analytics ağ geçidinin Defender bulut hizmetlerine bağlantı sağlamasına izin verilen Önceki Windows Server sürümleri. Windows Server 2022, Windows Server 2019 ve Windows 10 veya sonraki sürümlerde Uç Nokta için Microsoft Defender gibi yeni çözüm bu ağ geçidini desteklemez.

- Bulut için Microsoft Defender aracılığıyla eklenen Linux sunucularının ilk yapılandırmaları Defender Virüsten Koruma'yı pasif modda çalıştıracak şekilde ayarlanmıştır.

Windows Server 2016 ve Windows Server 2012 R2:

- Yükleme ve ekleme paketlerini indirme

- Yükleme paketini uygulama

- İlgili araç için ekleme adımlarını izleyin

Windows Server Semi-Annual Enterprise Channel ve Windows Server 2019:

- Ekleme paketini indirme

- İlgili araç için ekleme adımlarını izleyin

Windows Server 2016 ve Windows Server 2012 R2

Modern birleşik çözümdeki işlevsellik

Windows Server 2016 ve Windows Server 2012 R2'yi ekleme işleminin önceki uygulaması (Nisan 2022'de önce) Microsoft Monitoring Agent (MMA) kullanımını gerektiriyordu.

Yeni birleşik çözüm paketi, bağımlılıkları ve yükleme adımlarını kaldırarak sunucuları eklemeyi kolaylaştırır. Ayrıca çok genişletilmiş bir özellik kümesi sağlar. Daha fazla bilgi için lütfen Windows Server 2012 R2 ve 2016'yı Savunma bölümüne bakın.

Eklediğiniz sunucuya bağlı olarak, birleşik çözüm Microsoft Defender Virüsten Koruma'yı ve/veya EDR algılayıcısını yükler. Aşağıdaki tabloda hangi bileşenin yüklü olduğu ve varsayılan olarak nelerin yerleşik olduğu gösterilir.

| Sunucu sürümü | AV | EDR |

|---|---|---|

| Windows Server 2012 R2 | ||

| Windows Server 2016 | Yerleşik | |

| Windows Server 2019 veya üzeri | Yerleşik | Yerleşik |

Sunucularınızı daha önce MMA kullanarak ekleme yaptıysanız, yeni çözüme geçiş yapmak için Sunucu geçişi bölümünde sağlanan yönergeleri izleyin.

Önemli

Eklemeye devam etmeden önce , Windows Server 2012 R2 ve Windows Server 2016 için yeni, birleşik çözüm paketinde bilinen sorunlar ve sınırlamalar bölümüne bakın.

Önkoşullar

Windows Server 2016 ve Windows Server 2012 R2 önkoşulları

Sunucuya en son kullanılabilir SSU ve LCU'nun yüklenmesi önerilir.

- 14 Eylül 2021 veya sonraki sürümlerden hizmet yığını güncelleştirmesi (SSU) yüklenmelidir.

- 20 Eylül 2018 veya sonraki sürümlerden en son Toplu Güncelleştirme (LCU) yüklenmelidir.

- Microsoft Defender Virüsten Koruma özelliğini etkinleştirin ve güncel olduğundan emin olun. Windows Server'da Defender Virüsten Koruma'yı etkinleştirme hakkında daha fazla bilgi için bkz. Devre dışı bırakıldıysa Windows Server'da Defender Virüsten Koruma'yıyeniden etkinleştirme ve kaldırılmışsa Windows Server'da Defender Virüsten Koruma'yı yeniden etkinleştirme.

- Windows Update'i kullanarak en son platform sürümünü indirin ve yükleyin. Alternatif olarak, güncelleştirme paketini Microsoft Update Kataloğu'ndan veya MMPC'den el ile indirin.

Üçüncü taraf güvenlik çözümleriyle çalışmak için önkoşullar

Üçüncü taraf bir kötü amaçlı yazılımdan koruma çözümü kullanmak istiyorsanız, Microsoft Defender Virüsten Koruma'yı pasif modda çalıştırmanız gerekir. Yükleme ve ekleme işlemi sırasında pasif moda ayarlamayı unutmayın.

Not

McAfee Endpoint Security (ENS) veya VirusScan Enterprise (VSE) bulunan Sunuculara Uç Nokta için Microsoft Defender yüklüyorsanız, Microsoft Defender Virüsten Koruma'nın kaldırılmadığından veya devre dışı bırakılmadığından emin olmak için McAfee platformunun sürümünün güncelleştirilmesi gerekebilir. Gereken sürüm numaraları dahil olmak üzere daha fazla bilgi için McAfee Bilgi Merkezi makalesine bakın.

Windows Server 2016 ve Windows Server 2012 R2'de Uç Nokta için Microsoft Defender paketlerini güncelleştirme

EDR Algılayıcısı bileşenine yönelik düzenli ürün iyileştirmeleri ve düzeltmeleri almak için Windows Update KB5005292 uygulandığından veya onay aldığından emin olun. Ayrıca, koruma bileşenlerini güncel tutmak için bkz. Microsoft Defender Virüsten Koruma güncelleştirmelerini yönetme ve temelleri uygulama.

Windows Server Update Services (WSUS) ve/veya Microsoft Endpoint Configuration Manager kullanıyorsanız, bu yeni "EDR Algılayıcısı için Uç Nokta için Microsoft Defender güncelleştirmesi" "Uç Nokta için Microsoft Defender" kategorisi altında kullanılabilir.

Ekleme adımları özeti

- ADIM 1: Yükleme ve ekleme paketlerini indirme

- ADIM 2: Yükleme ve ekleme paketini uygulama

- 3. ADIM: Ekleme adımlarını tamamlama

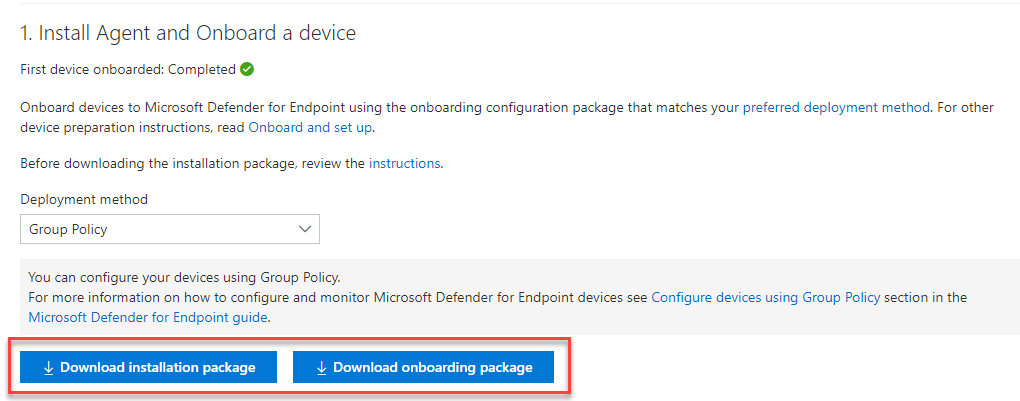

ADIM 1: Yükleme ve ekleme paketlerini indirme

Portaldan hem yükleme hem de ekleme paketlerini indirmeniz gerekir.

Not

Yükleme paketi aylık olarak güncelleştirilir. Kullanımdan önce en son paketi indirdiğinizden emin olun. Yüklemeden sonra güncelleştirmek için yükleyici paketini yeniden çalıştırmanız gerekmez. Bunu yaparsanız, kaldırma gereksinimi olduğundan yükleyici ilk olarak sizden çıkarmanızı ister. Bkz . Windows Server 2012 R2 ve 2016'da Uç Nokta için Microsoft Defender paketlerini güncelleştirme.

Not

Windows Server 2016 ve Windows Server 2012 R2'de, Microsoft Defender Virüsten Koruma'nın önce bir özellik olarak yüklenmesi (bkz. MDE'ye geçiş yapma) ve yüklemeye devam etmeden önce tamamen güncelleştirilmiş olması gerekir.

Microsoft dışı bir kötü amaçlı yazılımdan koruma çözümü çalıştırıyorsanız, yüklemeden önce Microsoft Defender Virüsten Koruma (Defender İşlemleri sekmesindeki Microsoft Defender İşlemleri listesinden) için dışlamalar eklediğinizden emin olun. Defender Virüsten Koruma dışlama listesine Microsoft dışı güvenlik çözümleri eklenmesi de önerilir.

Yükleme paketi, Uç Nokta için Microsoft Defender aracısını yükleyen bir MSI dosyası içerir.

Ekleme paketi aşağıdaki dosyayı içerir:

WindowsDefenderATPOnboardingScript.cmd- ekleme betiğini içerir

Paketleri indirmek için şu adımları izleyin:

Microsoft Defender XDR'de Ayarlar > Uç Nokta > Ekleme'ye gidin.

Windows Server 2016 ve Windows Server 2012 R2'yi seçin.

Yükleme paketini indir'i seçin ve .msi dosyasını kaydedin.

Ekleme paketini indir'i seçin ve .zip dosyasını kaydedin.

Microsoft Defender Virüsten Koruma'ya yükleme seçeneklerinden birini kullanarak yükleme paketini yükleyin. Yükleme için yönetici izinleri gerekir.

Önemli

Yerel ekleme betiği kavram kanıtı için uygundur ancak üretim dağıtımı için kullanılmamalıdır. Üretim dağıtımı için Grup İlkesi veya Microsoft Endpoint Configuration Manager kullanmanızı öneririz.

ADIM 2: Yükleme ve ekleme paketini uygulama

Bu adımda, makineyi eklemeye hazırlamak için cihazınızı Uç Nokta için Microsoft Defender bulut ortamına eklemeden önce gerekli önleme ve algılama bileşenlerini yükleyeceksiniz. Tüm önkoşulların karşılandığından emin olun.

Not

Microsoft Defender Virüsten Koruma yüklenir ve pasif moda ayarlamadığınız sürece etkin olur.

Uç Nokta için Microsoft Defender paketlerini yükleme seçenekleri

Önceki bölümde bir yükleme paketi indirdiyseniz. Yükleme paketi, tüm Uç Nokta için Microsoft Defender bileşenlerinin yükleyicisini içerir.

Aracıyı yüklemek için aşağıdaki seçeneklerden herhangi birini kullanabilirsiniz:

- Komut satırını kullanarak yükleme

- Betik kullanarak yükleme

- Grup İlkesi'ni kullanarak yükleme ve ekleme paketlerini uygulama

Komut satırını kullanarak Uç Nokta için Microsoft Defender'ı yükleme

Uç Nokta için Microsoft Defender'ı yüklemek için önceki adımdaki yükleme paketini kullanın.

Uç Nokta için Microsoft Defender'ı yüklemek için aşağıdaki komutu çalıştırın:

Msiexec /i md4ws.msi /quiet

Kaldırmak için, uygun çıkarma betiğini kullanarak önce makinenin çıkarıldığından emin olun. Ardından, kaldırma işlemini gerçekleştirmek için Denetim Masası > Programları > Programlar ve Özellikler'i kullanın.

Alternatif olarak, Uç Nokta için Microsoft Defender'ı kaldırmak için aşağıdaki kaldırma komutunu çalıştırın:

Msiexec /x md4ws.msi /quiet

Yukarıdaki komutun başarılı olması için yükleme için kullandığınız paketi kullanmanız gerekir.

Anahtar /quiet tüm bildirimleri gizler.

Not

Microsoft Defender Virüsten Koruma otomatik olarak pasif moda geçmiyor. Microsoft dışı bir virüsten koruma/kötü amaçlı yazılımdan koruma çözümü çalıştırıyorsanız, Microsoft Defender Virüsten Koruma'yı pasif modda çalışacak şekilde ayarlayabilirsiniz. Komut satırı yüklemeleri için isteğe bağlı FORCEPASSIVEMODE=1 , müdahaleyi önlemek için Microsoft Defender Virüsten Koruma bileşenini hemen Pasif moda ayarlar. Ardından, EDR Block gibi özellikleri desteklemek üzere eklendikten sonra Defender Virüsten Koruma'nın pasif modda kalmasını sağlamak için "ForceDefenderPassiveMode" kayıt defteri anahtarını ayarlayın.

Windows Server desteği sunucu etkinlikleri, çekirdek ve bellek saldırısı algılama kapsamı hakkında daha ayrıntılı içgörüler sağlar ve yanıt eylemlerini etkinleştirir.

Betik kullanarak Uç Nokta için Microsoft Defender'ı yükleme

Yükleme, kaldırma ve ekleme işlemini otomatikleştirmeye yardımcı olması için yükleyici yardımcı betiğini kullanabilirsiniz.

Not

Yükleme betiği imzalandı. Betikte yapılan değişiklikler imzayı geçersiz kılacak. Betiği GitHub'dan indirdiğinizde, yanlışlıkla değiştirilmesini önlemek için önerilen yaklaşım, kaynak dosyaları zip arşivi olarak indirmek ve ardından install.ps1 dosyasını almak için ayıklamaktır (ana Kod sayfasında Kod açılan menüsüne tıklayın ve "ZIP'i İndir"i seçin).

Bu betik, önceki Uç Nokta için MMA tabanlı Microsoft Defender çözümünden sunucu geçişi senaryolarında açıklanan senaryolar ve aşağıda açıklandığı gibi Grup İlkesi kullanılarak dağıtım için çeşitli senaryolarda kullanılabilir.

Yükleme işlemini bir yükleyici betiğiyle gerçekleştirirken Grup ilkesini kullanarak Uç Nokta için Microsoft Defender yükleme ve ekleme paketlerini uygulama

Grup ilkesi oluşturma:

Grup İlkesi Yönetim Konsolu'nu (GPMC) açın, yapılandırmak istediğiniz Grup İlkesi Nesneleri'ne sağ tıklayın ve Yeni'yi seçin. Görüntülenen iletişim kutusuna yeni GPO'nun adını girin ve Tamam'ı seçin.Grup İlkesi Yönetim Konsolu'nu (GPMC) açın, yapılandırmak istediğiniz Grup İlkesi Nesnesine (GPO) sağ tıklayın ve Düzenle'yi seçin.

Grup İlkesi Yönetimi Düzenleyicisi'ndeBilgisayar yapılandırması'na, Tercihler'e ve ardından Denetim masası ayarları'na gidin.

Zamanlanmış görevler'e sağ tıklayın, Yeni'nin üzerine gelin ve ardından Anında Görev 'e (En az Windows 7) tıklayın.

Açılan Görev penceresinde Genel sekmesine gidin. Güvenlik seçenekleri'nin altında Kullanıcıyı veya Grubu Değiştir'i seçin ve SİSTEM yazıp Adları Denetle'yi ve ardından Tamam'ı seçin. NT AUTHORITY\SYSTEM, görevin çalıştırılacağı kullanıcı hesabı olarak görünür.

Kullanıcının oturum açıp açmadığını çalıştır'ı seçin ve En yüksek ayrıcalıklarla çalıştır onay kutusunu işaretleyin.

Ad alanına zamanlanmış görev için uygun bir ad yazın (örneğin, Uç Nokta Dağıtımı için Defender).

Eylemler sekmesine gidin ve Yeni... öğesini seçin. Eylem alanında Program başlat'ın seçili olduğundan emin olun. Yükleyici betiği yüklemeyi işler ve yükleme tamamlandıktan hemen sonra ekleme adımını gerçekleştirir. C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe'ı seçin ve bağımsız değişkenleri sağlayın:

-ExecutionPolicy RemoteSigned \\servername-or-dfs-space\share-name\install.ps1 -OnboardingScript \\servername-or-dfs-space\share-name\windowsdefenderatponboardingscript.cmdNot

Önerilen yürütme ilkesi ayarıdır

Allsigned. Betik uç noktada SYSTEM olarak çalışıyorsa bu, betiğin imzalama sertifikasının Yerel Bilgisayar Güvenilen Yayımcılar deposuna aktarılmasını gerektirir.Dosya sunucusunun paylaşılan install.ps1 dosyasının tam etki alanı adını (FQDN) kullanarak \\servername-or-dfs-space\share-name yerine UNC yolunu yazın. Yükleyici paketi md4ws.msi aynı dizine yerleştirilmelidir. UNC yolunun izinlerinin, günlük dosyalarının oluşturulmasını desteklemek için paketi yükleyen bilgisayar hesabına yazma erişimine izin verdiğinden emin olun. Günlük dosyalarının oluşturulmasını devre dışı bırakmak istiyorsanız (önerilmez), -noETL -noMSILog parametrelerini kullanabilirsiniz.

Microsoft Defender Virüsten Koruma'nın Microsoft dışı kötü amaçlı yazılımdan koruma çözümleriyle birlikte var olmasını istediğiniz senaryolar için yükleme sırasında pasif modu ayarlamak için $Passive parametresini ekleyin.

Tamam'ı seçin ve açık GPMC pencerelerini kapatın.

GPO'yu kuruluş birimine (OU) bağlamak için sağ tıklayın ve Var olan bir GPO'yu bağla'ya tıklayın. Görüntülenen iletişim kutusunda, bağlamak istediğiniz Grup İlkesi Nesnesi'ni seçin. Tamam'ı seçin.

Daha fazla yapılandırma ayarı için bkz . Örnek koleksiyon ayarlarını yapılandırma ve Diğer önerilen yapılandırma ayarları.

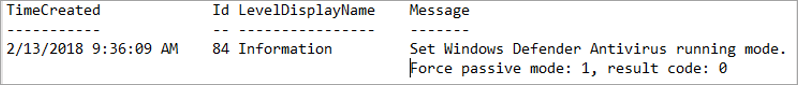

3. ADIM: Ekleme adımlarını tamamlama

Aşağıdaki adımlar yalnızca üçüncü taraf kötü amaçlı yazılımdan koruma çözümü kullanıyorsanız geçerlidir. Aşağıdaki Microsoft Defender Virüsten Koruma pasif mod ayarını uygulamanız gerekir. Doğru yapılandırıldığını doğrulayın:

Aşağıdaki kayıt defteri girdisini ayarlayın:

- Yolu:

HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection - Ad:

ForceDefenderPassiveMode - Türü:

REG_DWORD - Değer:

1

- Yolu:

Windows Server 2016 ve Windows Server 2012 R2 için yeni, birleşik çözüm paketinde bilinen sorunlar ve sınırlamalar

Önemli

Yeni bir yükleme gerçekleştirmeden önce her zaman en son yükleyici paketini Microsoft Defender portalından (https://security.microsoft.com) indirin ve önkoşulların karşılandığından emin olun. Yüklemeden sonra, Windows Server 2012 R2 ve 2016'da Uç Nokta için Microsoft Defender paketlerini güncelleştirme bölümünde açıklanan bileşen güncelleştirmelerini kullanarak düzenli olarak güncelleştirmeyi sağlayın.

İşletim sistemi güncelleştirmesi, hizmet yüklemesinde zaman aşımı nedeniyle diskleri yavaş olan makinelerde yükleme sorununa neden olabilir. Yükleme "c:\program files\windows defender\mpasdesc.dll bulunamadı, - 310 WinDefend" iletisiyle başarısız oluyor. Gerekirse başarısız yüklemeyi temizlemeye yardımcı olmak için en son yükleme paketini ve en son install.ps1 betiğini kullanın.

Windows Server 2016 ve Windows Server 2012 R2'de kullanıcı arabirimi yalnızca temel işlemlere izin verir. Bir cihazda işlemleri yerel olarak gerçekleştirmek için Bkz. PowerShell, WMI ve MPCmdRun.exeile Uç Nokta için Microsoft Defender'ı yönetme . Sonuç olarak, özellikle kullanıcı etkileşimini kullanan, kullanıcının bir karar vermesinin veya belirli bir görevi gerçekleştirmesinin istendiği yer gibi özellikler beklendiği gibi çalışmayabilir. Kullanıcı arabirimini devre dışı bırakması veya etkinleştirmemesi veya herhangi bir yönetilen sunucuda kullanıcı etkileşimi gerektirmesi önerilir çünkü koruma özelliğini etkileyebilir.

Tüm Saldırı Yüzeyi Azaltma kuralları tüm işletim sistemleri için geçerli değildir. Bkz . Saldırı yüzeyi azaltma kuralları.

İşletim sistemi yükseltmeleri desteklenmez. Ardından yükseltmeden önce kaldırın. Yükleyici paketi yalnızca henüz yeni kötü amaçlı yazılımdan koruma platformu veya EDR algılayıcı güncelleştirme paketleriyle güncelleştirilmemiş yüklemeleri yükseltmek için kullanılabilir.

Microsoft Endpoint Configuration Manager (MECM) kullanarak yeni çözümü otomatik olarak dağıtmak ve eklemek için 2207 veya sonraki bir sürümde olmanız gerekir. Düzeltme paketiyle sürüm 2107'yi kullanarak yapılandırmaya ve dağıtmaya devam edebilirsiniz, ancak bunun için ek dağıtım adımları gerekir. Daha fazla bilgi için bkz . Microsoft Endpoint Configuration Manager geçiş senaryoları .

Windows Server Semi-Annual Enterprise Channel (SAC), Windows Server 2019 ve Windows Server 2022

Paketi indirme

Microsoft Defender XDR'de Ayarlar > Uç Noktaları > Cihaz Yönetimi > Ekleme'ye gidin.

Windows Server 1803 ve 2019'ı seçin.

Paketi indir'i seçin. WindowsDefenderATPOnboardingPackage.zip olarak kaydedin.

Ekleme adımlarını tamamlama bölümünde sağlanan adımları izleyin.

Ekleme ve yüklemeyi doğrulama

Microsoft Defender Virüsten Koruma ve Uç Nokta için Microsoft Defender'ın çalıştığını doğrulayın.

Ekleme işlemini doğrulamak için algılama testi çalıştırma

Cihazı ekledikten sonra, bir cihazın hizmete düzgün şekilde eklendiğini doğrulamak için bir algılama testi çalıştırmayı seçebilirsiniz. Daha fazla bilgi için bkz. Yeni eklenen uç nokta için Microsoft Defender cihazında algılama testi çalıştırma.

Not

Microsoft Defender Virüsten Koruma'nın çalıştırılması gerekli değildir, ancak önerilir. Birincil uç nokta koruma çözümü başka bir virüsten koruma satıcısı ürünüyse Defender Virüsten Koruma'yı Pasif modda çalıştırabilirsiniz. Yalnızca Uç Nokta için Microsoft Defender algılayıcısı (SENSE) çalıştırıldığını doğruladıktan sonra pasif modun açık olduğunu onaylayabilirsiniz.

Microsoft Defender Virüsten Koruma'nın yüklü olduğunu doğrulamak için aşağıdaki komutu çalıştırın:

Not

Bu doğrulama adımı yalnızca etkin kötü amaçlı yazılımdan koruma çözümünüz olarak Microsoft Defender Virüsten Koruma kullanıyorsanız gereklidir.

sc.exe query WindefendSonuç 'Belirtilen hizmet yüklü bir hizmet olarak yok' ise Microsoft Defender Virüsten Koruma'yı yüklemeniz gerekir.

Windows sunucularınızda Microsoft Defender Virüsten Koruma'yı yapılandırmak ve yönetmek için Grup İlkesi'ni kullanma hakkında bilgi için bkz. Microsoft Defender Virüsten Koruma'yı yapılandırmak ve yönetmek için Grup İlkesi ayarlarını kullanma.

Uç Nokta için Microsoft Defender'ın çalıştığını doğrulamak için aşağıdaki komutu çalıştırın:

sc.exe query senseSonuç, çalıştığını göstermelidir. Ekleme ile ilgili sorunlarla karşılaşırsanız bkz. Ekleme sorunlarını giderme.

Algılama testi çalıştırma

Sunucunun Uç Nokta hizmeti için Defender'a rapor ettiğini doğrulamak için Yeni eklenen bir cihazda algılama testi çalıştırma bölümündeki adımları izleyin.

Sonraki adımlar

Cihazları hizmete başarıyla ekledikten sonra Uç Nokta için Microsoft Defender'ın bileşenlerini tek tek yapılandırmanız gerekir. Çeşitli bileşenleri etkinleştirme konusunda yönlendirilecek özellikleri yapılandırma'yı izleyin.

Windows sunucularını çıkarma

Windows Server 2012 R2, Windows Server 2016, Windows Server (SAC), Windows Server 2019 ve Windows Server 2019 Core sürümlerini Windows 10 istemci cihazları için kullanılabilen yöntemle kullanıma sunabilirsiniz.

- Grup İlkesi'ni kullanarak cihazları çıkarma

- Configuration Manager kullanarak cihazları çıkarma

- Mobil Cihaz Yönetimi araçlarını kullanarak cihazları çıkarma

- Yerel betik kullanarak cihazları çıkarma

Çıkarma sonrasında, Windows Server 2016 ve Windows Server 2012 R2'de birleşik çözüm paketini kaldırmaya devam edebilirsiniz.

Diğer Windows sunucu sürümleri için, Hizmetten Windows sunucularını çıkarmak için iki seçeneğiniz vardır:

- MMA aracısını kaldırma

- Uç Nokta için Defender çalışma alanı yapılandırmasını kaldırma

Not

Diğer Windows server sürümleri için bu çıkarma yönergeleri, MMA gerektiren önceki Windows Server 2016 ve Windows Server 2012 R2 için Uç Nokta için Microsoft Defender'ı çalıştırıyorsanız da geçerlidir. Yeni birleştirilmiş çözüme geçiş yönergeleri , Uç Nokta için Microsoft Defender'daki Sunucu geçişi senaryolarında yer alır.

İlgili makaleler

- Configuration Manager kullanarak Windows cihazlarını ekleme

- Windows'un önceki sürümlerini ekleyin

- Windows 10 cihazlarını ekleme

- Windows dışı diğer cihazları ekleyin

- Ara sunucu ve internet bağlantısı ayarlarını yapılandırın

- Yeni eklenen Uç Nokta için Defender cihazında algılama testi çalıştırma

- Uç Nokta için Microsoft Defender ekleme sorunlarını giderme

- Microsoft Entra sorunsuz çoklu oturum açma

- Uç Nokta için Microsoft Defender için Güvenlik Yönetimi ile ilgili ekleme sorunlarını giderme

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin