2. ADIM: Cihazlarınızı ara sunucu kullanarak Uç Nokta için Defender hizmetine bağlanacak şekilde yapılandırma

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

Uç nokta için Defender'i deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Önemli

Yalnızca IPv6 trafiği için yapılandırılmış cihazlar desteklenmez.

Not

Proxy'yi doğru kullanmak için Uç Nokta için Defender'da şu iki farklı ara sunucu ayarlarını yapılandırın:

İşletim sistemine bağlı olarak, Uç Nokta için Microsoft Defender için kullanılacak ara sunucu otomatik olarak yapılandırılabilir. Otomatik bulma, otomatik yapılandırma dosyası veya cihazda çalışan Uç Nokta için Defender hizmetlerine statik olarak özgü bir yöntem kullanabilirsiniz.

- Windows cihazları için bkz . Cihaz ara sunucusu ve İnternet bağlantı ayarlarını yapılandırma (bu makalede).

- Linux cihazları için bkz. Linux'ta Uç Nokta için Microsoft Defender'ı statik proxy bulma için yapılandırma.

- macOS cihazları için bkz. Mac'te Uç Nokta için Microsoft Defender.

Uç Nokta için Defender algılayıcısı, algılayıcı verilerini raporlamak ve Uç Nokta için Defender hizmetiyle iletişim kurmak için Microsoft Windows HTTP(WinHTTP) gerektirir. Ekli Uç Nokta için Defender algılayıcısı, hesabı kullanarak LocalSystem sistem bağlamında çalışır.

İpucu

İleri proxy'leri İnternet'e bir ağ geçidi olarak kullanıyorsanız, ileri ara sunucuların arkasında gerçekleşen bağlantı olaylarını araştırmak için ağ korumasını kullanabilirsiniz.

Yapılandırma WinHTTP ayarı, Windows İnternet (WinINet) gözatma ara sunucusu ayarlarından bağımsızdır (bkz . WinINet ve WinHTTP). Bir proxy sunucusunu yalnızca aşağıdaki bulma yöntemlerini kullanarak bulabilir:

Otomatik bulma yöntemleri:

Saydam ara sunucu

Web Proxy Otomatik Bulma Protokolü (WPAD)

Not

Ağ topolojinizde Saydam proxy veya WPAD kullanıyorsanız özel yapılandırma ayarlarına ihtiyacınız yoktur.

El ile statik proxy yapılandırması:

Kayıt defteri tabanlı yapılandırma

Netsh komutu kullanılarak yapılandırılan WinHTTP: Yalnızca kararlı bir topolojideki masaüstleri için uygundur (örneğin: aynı proxy'nin arkasındaki kurumsal ağdaki bir masaüstü)

Not

Microsoft Defender Virüsten Koruma ve EDR proxy'leri bağımsız olarak ayarlanabilir. İzleyen bölümlerde bu ayrımlara dikkat edin.

Ara sunucuyu kayıt defteri tabanlı statik proxy ayarı kullanarak el ile yapılandırma

Bir bilgisayarın İnternet'e doğrudan bağlanmasına izin verilmiyorsa tanılama verilerini raporlamak ve Uç Nokta için Defender hizmetleriyle iletişim kurmak üzere Uç Nokta için Defender algılama ve yanıt (EDR) algılayıcısı için kayıt defteri tabanlı statik proxy yapılandırın.

Not

Uç Nokta için Defender hizmetlerine bağlantının başarılı olmasını sağlamak için her zaman en son güncelleştirmeleri uyguladığından emin olun.

Statik proxy ayarları grup ilkesi (GP) aracılığıyla yapılandırılabilir; grup ilkesi değerleri altındaki her iki ayar da yapılandırılmalıdır. Grup ilkesi Yönetim Şablonları'nda kullanılabilir.

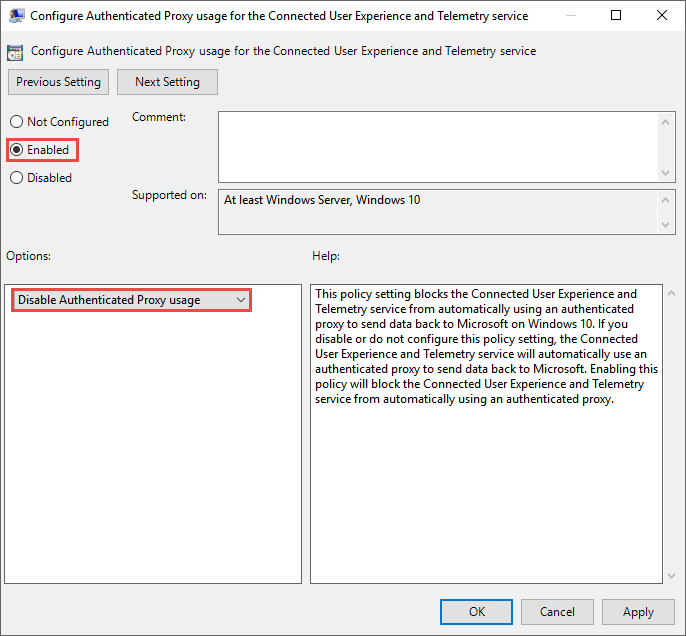

Yönetim Şablonları > Windows Bileşenleri > Veri Toplama ve Önizleme Derlemeleri > Bağlı Kullanıcı Deneyimi ve Telemetri Hizmeti için Kimliği Doğrulanmış Proxy kullanımını yapılandırın.

Etkin olarak ayarlayın ve Kimliği Doğrulanmış Proxy kullanımını devre dışı bırak'ı seçin.

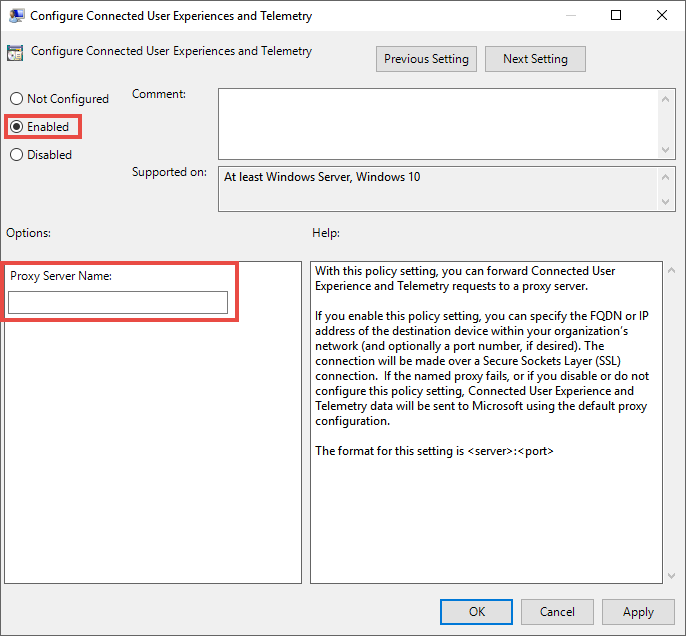

Yönetim Şablonları > Windows Bileşenleri > Veri Toplama ve Önizleme Derlemeleri > Bağlı kullanıcı deneyimlerini ve telemetrisini yapılandırın:

Proxy bilgilerini girin.

| Grup İlkesi | Kayıt defteri anahtarı | Kayıt defteri girdisi | Değer |

|---|---|---|---|

| Bağlı kullanıcı deneyimi ve telemetri hizmeti için kimliği doğrulanmış proxy kullanımını yapılandırma | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| Bağlı kullanıcı deneyimlerini ve telemetriyi yapılandırma | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port Örneğin: 10.0.0.6:8080 (REG_SZ) |

Not

Aksi halde tamamen çevrimdışı olan cihazlarda ayarı kullanıyorsanız TelemetryProxyServer , işletim sisteminin çevrimiçi sertifika iptal listesi veya Windows Update için bağlanamadığı anlamına gelir; değerini içeren ek kayıt defteri ayarını PreferStaticProxyForHttpRequest1eklemeniz gerekir.

için PreferStaticProxyForHttpRequest üst kayıt defteri yolu konumudur HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.

Kayıt defteri değerini doğru konuma eklemek için aşağıdaki komut kullanılabilir:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

Daha önce bahsedilen kayıt defteri değeri yalnızca MsSense.exe sürümü 10.8210.* ve üstü veya sürümü ve sonraki sürümlerle 10.8049.* başlayarak geçerlidir.

Microsoft Defender Virüsten Koruma için statik proxy yapılandırma

Microsoft Defender Virüsten Koruma bulut tabanlı koruma , yeni ve yeni tehditlere karşı neredeyse anında, otomatik koruma sağlar. Microsoft Defender Virüsten Koruma etkin kötü amaçlı yazılımdan koruma çözümünüz olduğunda ve blok modunda EDR olduğunda özel göstergeler için bağlantı gereklidir. Bu, Microsoft dışı bir çözüm blok gerçekleştirmediğinde geri dönüş seçeneği sağlar.

Yönetim Şablonları'nda bulunan Grup İlkesini kullanarak statik proxy'yi yapılandırın:

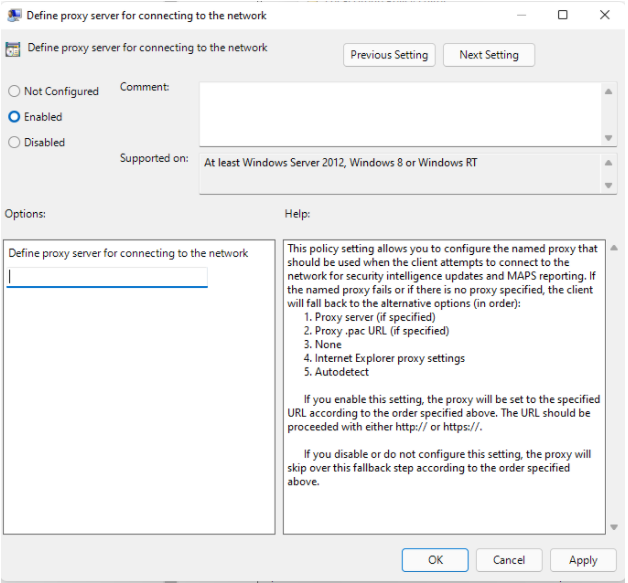

Yönetim Şablonları > Windows Bileşenleri > Microsoft Defender Virüsten Koruma > Ağa bağlanmak için ara sunucu tanımlayın.

Etkin olarak ayarlayın ve proxy sunucusunu tanımlayın. URL'de

http://veyahttps://olmalıdır. için desteklenen sürümler içinhttps://bkz. Microsoft Defender Virüsten Koruma güncelleştirmelerini yönetme.kayıt defteri anahtarı

HKLM\Software\Policies\Microsoft\Windows Defenderaltında, ilke kayıt defteri değeriniProxyServerolarakREG_SZayarlar.Kayıt defteri değeri

ProxyServeraşağıdaki dize biçimini alır:<server name or ip>:<port>Mesela

http://10.0.0.6:8080

Not

Aksi halde tamamen çevrimdışı olan cihazlarda statik proxy ayarı kullanıyorsanız, işletim sisteminin çevrimiçi sertifika iptal listesi veya Windows Update için bağlanamadığı anlamına gelir; DWORD değeriyle 2ek kayıt defteri ayarını SSLOptions eklemek gerekir. için SSLOptions üst kayıt defteri yolu konumu şeklindedir HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet. hakkında SSLOptionsdaha fazla bilgi için bkz. Bulut Koruması.

Dayanıklılık amacıyla ve bulut tabanlı korumanın gerçek zamanlı yapısı için Microsoft Defender Virüsten Koruma bilinen son çalışan ara sunucuyu önbelleğe alır. Güvenli bulut bağlantısını bozan proxy çözümünüzün SSL incelemesi gerçekleştirmediğinden emin olun.

Microsoft Defender Virüsten Koruma, güncelleştirmeleri indirmek üzere Windows Update'e veya Microsoft Update'e bağlanmak için statik ara sunucuyu kullanmaz. Bunun yerine, Windows Update'i kullanacak şekilde yapılandırılmışsa sistem genelinde bir ara sunucu veya yapılandırılan geri dönüş sırasına göre yapılandırılmış iç güncelleştirme kaynağı kullanır. Gerekirse, ağa bağlanmak için Yönetim Şablonları > Windows Bileşenleri > Microsoft Defender Virüsten Koruma > Ara sunucu otomatik yapılandırmasını (.pac) tanımlayabilirsiniz . Birden çok proxy ile gelişmiş yapılandırmalar ayarlamanız gerekiyorsa, proxy sunucusunu atlamak ve Microsoft Defender Virüsten Koruma'nın bu hedefler için ara sunucu kullanmasını önlemek için Yönetim Şablonları > Windows Bileşenleri > Microsoft Defender Virüsten Koruma > Tanımlama adreslerini kullanın.

PowerShell'i cmdlet'iyle Set-MpPreference kullanarak şu seçenekleri yapılandırabilirsiniz:

ProxyBypassProxyPacUrlProxyServer

Komutu kullanarak netsh ara sunucuyu el ile yapılandırma

Sistem genelinde statik ara sunucuyu yapılandırmak için kullanın netsh .

Not

Bu yapılandırma, varsayılan proxy ile kullanılan WinHTTP Windows hizmetleri de dahil olmak üzere tüm uygulamaları etkiler.

Yükseltilmiş bir komut satırı açın:

-

Başlangıç'a gidin ve yazın

cmd. - Komut istemi'ne sağ tıklayın ve Yönetici olarak çalıştır'ı seçin.

-

Başlangıç'a gidin ve yazın

Aşağıdaki komutu girin ve Enter tuşuna basın:

netsh winhttp set proxy <proxy>:<port>Örneğin:

netsh winhttp set proxy 10.0.0.6:8080Proxy'yi sıfırlamak

winhttpiçin aşağıdaki komutu girin ve Enter tuşuna basın:netsh winhttp reset proxy

Daha fazla bilgi için bkz. Netsh Komut Söz Dizimi, Bağlamlar ve Biçimlendirme .

Önceki MMA tabanlı çözümü çalıştıran Windows cihazları

Windows 7, Windows 8.1, Windows Server 2008 R2 çalıştıran cihazlar ve Birleşik Aracı'ya yükseltilmeyen ve Uç Nokta için Defender hizmetine bağlanmak için Microsoft Monitoring Agent 'ı (Log Analytics Aracısı olarak da bilinir) kullanan sunucular için, sistem genelinde bir proxy ayarı kullanabilir veya aracıyı bir ara sunucu veya log analytics ağ geçidi üzerinden bağlanacak şekilde yapılandırabilirsiniz.

- Aracıyı ara sunucu kullanacak şekilde yapılandırma: Ara sunucu yapılandırması

- Azure Log Analytics'i (eski adıyla OMS Ağ Geçidi) ara sunucu veya hub olarak kullanacak şekilde ayarlama: Azure Log Analytics Aracısı

Windows'un önceki sürümlerini ekleyin

Sonraki adım

3. ADIM: Uç Nokta için Microsoft Defender hizmet URL'lerine istemci bağlantısını doğrulama

İlgili makaleler

- Bağlantısız ortamlar, proxy'ler ve Uç Nokta için Microsoft Defender

- Microsoft Defender Virüsten Koruma'nın yapılandırılması ve yönetilmesi için Grup İlkesi ayarlarını kullanma

- Windows cihazlarını ekleme

- Uç Nokta için Microsoft Defender ekleme sorunlarını giderme

- Uç Nokta için Microsoft Defender'a İnternet erişimi olmayan cihazları ekleme

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.