Uç Nokta için Microsoft Defender'a geçiş - 2. Aşama: Kurulum

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

Aşama 1: Hazırlık |

Aşama 2: Kurulum |

Aşama 3: Katılım |

|---|---|---|

| Buradasınız! |

Uç Nokta için Defender'a geçişin Kurulum aşamasına hoş geldiniz. Bu aşama aşağıdaki adımları içerir:

- Microsoft Defender Virüsten Koruma'yı uç noktalarınızda yeniden yükleyin/etkinleştirin.

- Uç Nokta Plan 1 veya Plan 2 için Defender'ı yapılandırma

- Mevcut çözümünüz için dışlama listesine Uç Nokta için Defender'ı ekleyin.

- Mevcut çözümünüzü Microsoft Defender Virüsten Koruma için dışlama listesine ekleyin.

- Cihaz gruplarınızı, cihaz koleksiyonlarınızı ve kuruluş birimlerinizi ayarlayın.

Önemli

Microsoft, rolleri en az izinle kullanmanızı önerir. Bu, kuruluşunuzun güvenliğini artırmaya yardımcı olur. Genel Yönetici, mevcut bir rolü kullanamıyorsanız acil durum senaryolarıyla sınırlı olması gereken yüksek ayrıcalıklı bir roldür.

1. Adım: Uç noktalarınızda Microsoft Defender Virüsten Koruma'yı yeniden yükleme/etkinleştirme

Windows'un bazı sürümlerinde, Microsoft dışı virüsten koruma/kötü amaçlı yazılımdan koruma çözümünüz yüklendiğinde Microsoft Defender Virüsten Koruma büyük olasılıkla kaldırılmış veya devre dışı bırakılmıştır. Windows çalıştıran uç noktalar Uç Nokta için Defender'a eklendiğinde Microsoft Defender Virüsten Koruma, Microsoft dışı bir virüsten koruma çözümünün yanı sıra pasif modda çalıştırılabilir. Daha fazla bilgi için bkz . Uç Nokta için Defender ile virüsten koruma.

Uç Nokta için Defender'a geçiş yaparken virüsten koruma Microsoft Defender yeniden yüklemek veya etkinleştirmek için belirli adımları uygulamanız gerekebilir. Aşağıdaki tabloda Windows istemcilerinizde ve sunucularınızda ne yapabileceğiniz açıklanmaktadır.

| Uç nokta türü | Yapılması gerekenler |

|---|---|

| Windows istemcileri (Windows 10 ve Windows 11 çalıştıran uç noktalar gibi) | Genel olarak, Windows istemcileri için herhangi bir işlem yapmanız gerekmez (virüsten koruma Microsoft Defender kaldırılmadığı sürece). Genel olarak, Microsoft Defender Virüsten Koruma hala yüklü olmalıdır, ancak büyük olasılıkla geçiş işleminin bu noktasında devre dışı bırakılmıştır. Microsoft dışı bir virüsten koruma/kötü amaçlı yazılımdan koruma çözümü yüklüyse ve istemciler henüz Uç Nokta için Defender'a eklenmediğinde, Microsoft Defender Virüsten Koruma otomatik olarak devre dışı bırakılır. Daha sonra istemci uç noktaları Uç Nokta için Defender'a eklendiğinde, bu uç noktalar Microsoft dışı bir virüsten koruma çözümü çalıştırıyorsa Microsoft Defender Virüsten Koruma pasif moda geçer. Microsoft dışı virüsten koruma çözümü kaldırılırsa Microsoft Defender Virüsten Koruma otomatik olarak etkin moda geçer. |

| Windows sunucuları | Windows Server'da Microsoft Defender Virüsten Koruma'yı yeniden yüklemeniz ve el ile pasif moda ayarlamanız gerekir. Windows sunucularında, Microsoft dışı bir virüsten koruma/kötü amaçlı yazılımdan koruma yazılımı yüklendiğinde Microsoft Defender Virüsten Koruma, Microsoft dışı virüsten koruma çözümüyle birlikte çalışamaz. Bu gibi durumlarda, Microsoft Defender Virüsten Koruma devre dışı bırakılır veya el ile kaldırılır. Windows Server'da Microsoft Defender Virüsten Koruma'yı yeniden yüklemek veya etkinleştirmek için aşağıdaki görevleri gerçekleştirin: - Devre dışı bırakıldıysa Windows Server'da Defender Virüsten Koruma yeniden etkinleştirme - Kaldırılmışsa Windows Server'da Defender Virüsten Koruma yeniden etkinleştirme - Microsoft Defender Virüsten Koruma'yı Windows Server'da pasif moda ayarlama Windows Server'da Microsoft Defender Virüsten Koruma'yı yeniden yükleme veya yeniden etkinleştirme sorunlarıyla karşılaşırsanız bkz. Sorun Giderme: Microsoft Defender Windows Server'da Virüsten Koruma kaldırılıyor. |

İpucu

Microsoft dışı virüsten koruma ile Microsoft Defender Virüsten Koruma durumları hakkında daha fazla bilgi edinmek için bkz. virüsten koruma uyumluluğu Microsoft Defender.

Microsoft Defender Virüsten Koruma'yı Windows Server'da pasif moda ayarlama

İpucu

Artık Windows Server 2012 R2 ve 2016'da Microsoft Defender Virüsten Koruma'yi pasif modda çalıştırabilirsiniz. Daha fazla bilgi için bkz. Uç Nokta için Microsoft Defender yükleme seçenekleri.

Kayıt defteri Düzenleyici açın ve adresine gidin

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.ForceDefenderPassiveMode adlı bir DWORD girdisini düzenleyin (veya oluşturun) ve aşağıdaki ayarları belirtin:

DWORD değerini 1 olarak ayarlayın.

Temel'in altında Onaltılık seçeneğini belirleyin.

Microsoft Defender Virüsten Koruma özellikleri ve yükleme dosyaları daha önce Windows Server 2016'den kaldırılmışsa, özellik yükleme dosyalarını geri yüklemek için Windows Onarım Kaynağı Yapılandırma başlığı altında yer alan yönergeleri izleyin.

Not

Uç Nokta için Defender'a eklendikten sonra Microsoft Defender Virüsten Koruma'yı Windows Server'da pasif moda ayarlamanız gerekebilir. Pasif modun beklendiği gibi ayarlandığını doğrulamak için, Microsoft-Windows-Windows Defender İşletim günlüğünde (konumunda C:\Windows\System32\winevt\Logsbulunur) Olay 5007'yi arayın ve ForceDefenderPassiveMode veya PassiveMode kayıt defteri anahtarlarının 0x1 olarak ayarlandığını onaylayın.

Windows Server 2012 R2 mi yoksa Windows Server 2016 mi kullanıyorsunuz?

Önceki bölümde açıklanan yöntemi kullanarak Microsoft Defender Virüsten Koruma'Windows Server 2012 R2 ve 2016'da pasif modda çalıştırabilirsiniz. Daha fazla bilgi için bkz. Uç Nokta için Microsoft Defender yükleme seçenekleri.

2. Adım: Uç Nokta Planı 1 veya Plan 2 için Defender'ı yapılandırma

Bu makalede, cihazlar eklemeden önce Uç Nokta için Defender özelliklerinizin nasıl yapılandırıldığı açıklanır.

- Uç Nokta için Defender Plan 1'iniz varsa, aşağıdaki yordamda yer alan 1-5 arası adımları tamamlayın.

- Uç Nokta için Defender Plan 2'niz varsa, aşağıdaki yordamda 1-7 arası adımları tamamlayın.

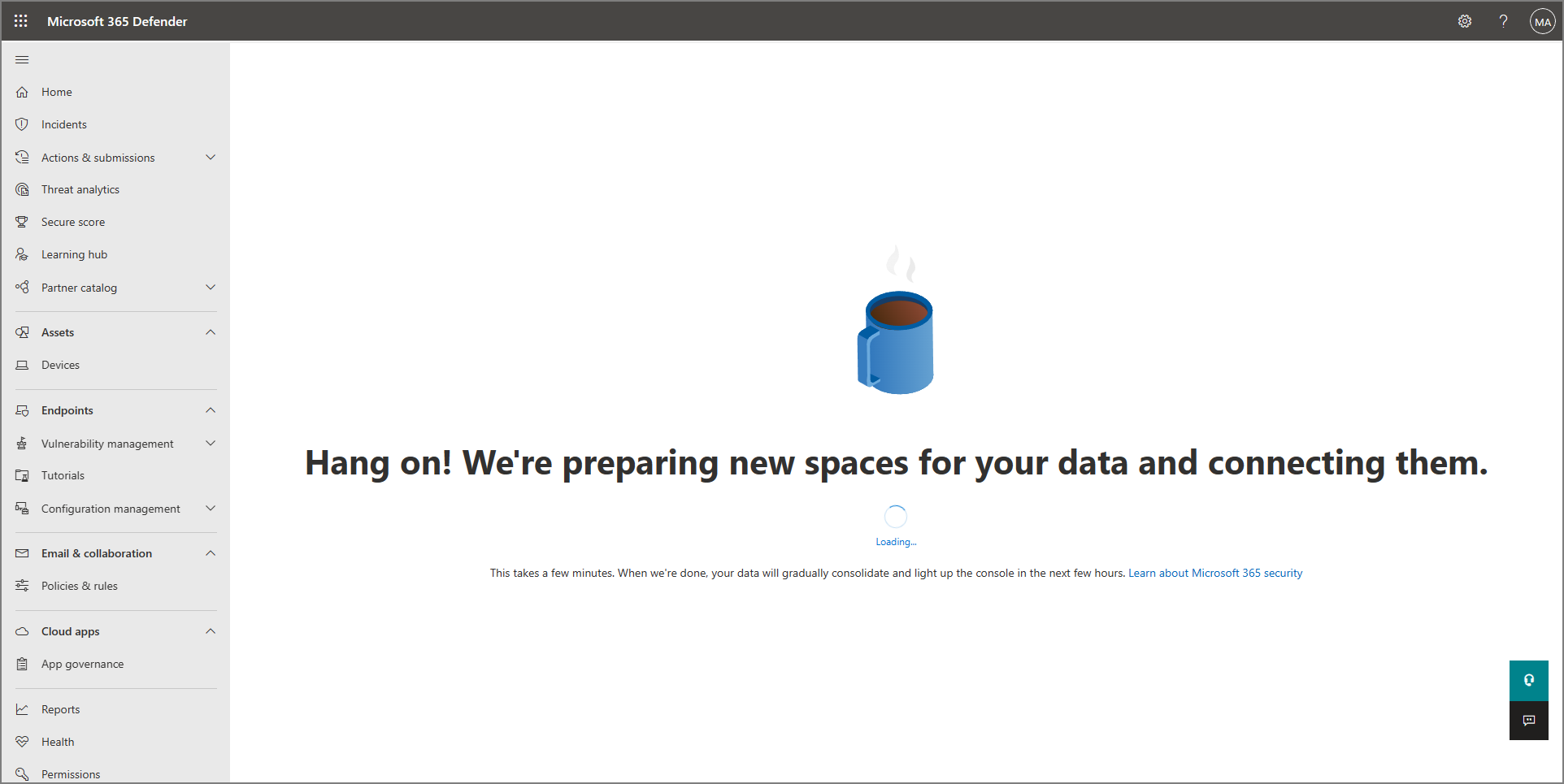

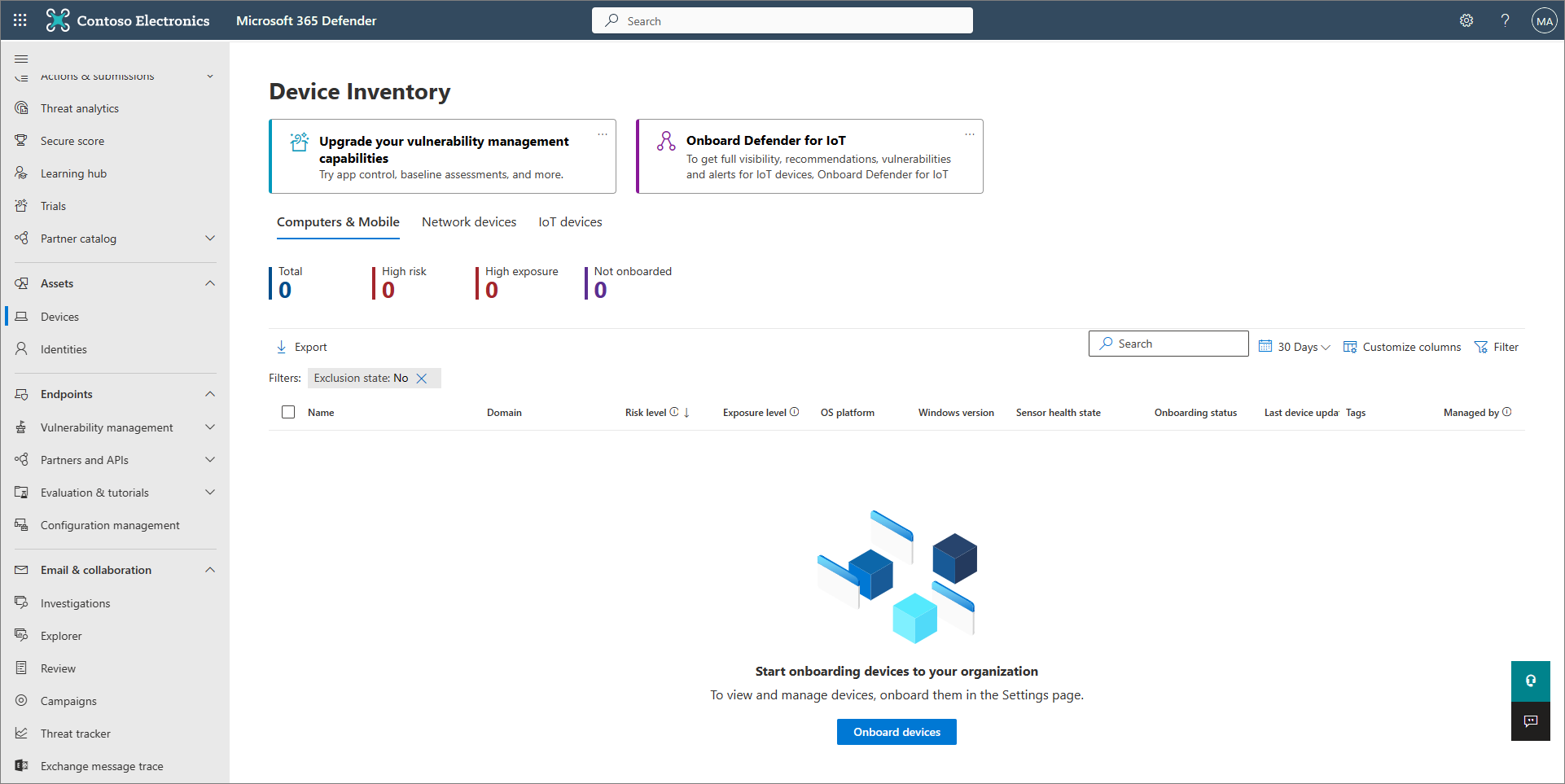

Uç Nokta için Defender'ın sağlandığından emin olun. Güvenlik Yöneticisi olarak Microsoft Defender portalına (https://security.microsoft.com) gidin ve oturum açın. Ardından gezinti bölmesinde Varlık Cihazları'nı> seçin.

Aşağıdaki tabloda, ekranınızın nasıl görünebileceği ve ne anlama geldiğini gösterilmektedir.

Ekran Ne anlama gelir?

Uç Nokta için Defender'ın sağlanması henüz tamamlanmamıştır. İşlemin bitmesini biraz beklemeniz gerekebilir.

Uç Nokta için Defender sağlanır. Bu durumda, sonraki adıma geçin. Kurcalama korumasını açın. Tüm kuruluşunuz için kurcalama korumasını açmanızı öneririz. Bu görevi Microsoft Defender portalında (https://security.microsoft.com) yapabilirsiniz.

Microsoft Defender portalında Ayarlar>Uç Noktaları'nı seçin.

Genel>Gelişmiş özellikler'e gidin ve kurcalama koruması için iki durumlu düğmeyi Açık olarak ayarlayın.

Kaydet'i seçin.

Cihazları eklemek ve cihaz ilkelerini yapılandırmak için Microsoft Intune veya Microsoft Endpoint Configuration Manager kullanıyorsanız, aşağıdaki adımları izleyerek Uç Nokta için Defender ile tümleştirmeyi ayarlayın:

Microsoft Intune yönetim merkezinde (https://intune.microsoft.com ) Uç nokta güvenliği'ne gidin.

Kurulum'un altında Uç Nokta için Microsoft Defender'ı seçin.

Uç Nokta Güvenlik Profili Ayarları'nın altında, Endpoint Security Yapılandırmalarını zorlamak için Uç Nokta için Microsoft Defender İzin Ver iki durumlu düğmesini Açık olarak ayarlayın.

Ekranın üst kısmında Kaydet'i seçin.

Microsoft Defender portalında (https://security.microsoft.com ) Ayarlar>Uç Noktaları'nı seçin.

Aşağı kaydırarak Yapılandırma yönetimi'ne gelin ve Zorlama kapsamı'na tıklayın.

MEM'den güvenlik yapılandırma ayarlarını zorunlu kılmak için MDE kullan düğmesini Açık olarak ayarlayın ve ardından hem Windows istemcisi hem de Windows Server cihazları için seçenekleri belirleyin.

Configuration Manager kullanmayı planlıyorsanız Configuration Manager kullanarak Güvenlik ayarlarını yönet seçeneğini Açık olarak ayarlayın. (Bu adımla ilgili yardıma ihtiyacınız varsa bkz. Microsoft Endpoint Configuration Manager ile birlikte bulunma.)

Ekranı aşağı kaydırın ve Kaydet'i seçin.

İlk saldırı yüzeyi azaltma özelliklerinizi yapılandırın. En azından aşağıdaki tabloda listelenen standart koruma kurallarını hemen etkinleştirin:

Standart koruma kuralları Yapılandırma yöntemleri Windows yerel güvenlik yetkilisi alt sisteminden (lsass.exe) kimlik bilgilerinin çalınmalarını engelleme

Güvenlik açığı bulunan imzalı sürücülerin kötüye kullanılması engellendi

Windows Yönetim Araçları (WMI) olay aboneliği aracılığıyla kalıcılığı engellemeIntune (Cihaz yapılandırma profilleri veya Uç Nokta Güvenliği ilkeleri)

Mobil Cihaz Yönetimi (MDM) (Her kural için modu ayrı ayrı etkinleştirmek ve ayarlamak için ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules yapılandırma hizmeti sağlayıcısını (CSP) kullanın.)

grup ilkesi veya PowerShell (yalnızca Intune, Configuration Manager veya başka bir kurumsal düzeyde yönetim platformu kullanmıyorsanız)Saldırı yüzeyi azaltma özellikleri hakkında daha fazla bilgi edinin.

Yeni nesil koruma özelliklerinizi yapılandırın.

Özellik Yapılandırma yöntemleri Intune 1. Intune yönetim merkezindeCihazlar>Yapılandırma profilleri'ni seçin ve ardından yapılandırmak istediğiniz profil türünü seçin. Henüz bir Cihaz kısıtlamaları profil türü oluşturmadıysanız veya yeni bir tane oluşturmak istiyorsanız bkz. Microsoft Intune'de cihaz kısıtlama ayarlarını yapılandırma.

2. Özellikler'i ve ardından Yapılandırma ayarları: Düzenle'yi seçin

3. Virüsten koruma Microsoft Defender genişletin.

4. Bulut tabanlı korumayı etkinleştirin.

5. Kullanıcılara örnek göndermeden önce sor açılan listesinde Tüm örnekleri otomatik olarak gönder'i seçin.

6. İstenmeyebilecek uygulamaları algıla açılan listesinde Etkinleştir veya Denetle'yi seçin.

7. Gözden geçir + kaydet'i ve ardından Kaydet'i seçin.

İpucu: Ayarlarını oluşturma ve yapılandırma da dahil olmak üzere Intune cihaz profilleri hakkında daha fazla bilgi için bkz. Microsoft Intune cihaz profilleri nedir?.Yapılandırma Yöneticisi Bkz. Configuration Manager'da Endpoint Protection için kötü amaçlı yazılımdan koruma ilkeleri oluşturma ve dağıtma.

Kötü amaçlı yazılımdan koruma ilkelerinizi oluştururken ve yapılandırırken , gerçek zamanlı koruma ayarlarını gözden geçirmeyi ve ilk bakışta engellemeyi etkinleştirmeyi unutmayın.Gelişmiş grup ilkesi Yönetimi

veya

Grup İlkesi Yönetim Konsolu1. Bilgisayar yapılandırması>Yönetim şablonları>Windows bileşenleri>Microsoft Defender Virüsten Koruma'ya gidin.

2. Virüsten Koruma Microsoft Defender kapat adlı bir ilke arayın.

3. İlke ayarını düzenle'yi seçin ve ilkenin devre dışı bırakıldıkdan emin olun. Bu eylem virüsten koruma Microsoft Defender etkinleştirir. (Bazı Windows sürümlerinde virüstenkoruma Microsoft Defender yerine Windows Defender Virüsten Koruma görebilirsiniz.)Windows'da Denetim Masası Buradaki yönergeleri izleyin: Microsoft Defender Virüsten Koruma'yı açın. (Bazı Windows sürümlerinde virüstenkoruma Microsoft Defender yerine Windows Defender Virüsten Koruma görebilirsiniz.) Uç Nokta Için Defender Plan 1'iniz varsa, ilk kurulum ve yapılandırmanız tamamlanır. Uç Nokta için Defender Plan 2'niz varsa 6-7 arası adımlardan devam edin.

uç nokta algılama ve yanıt (EDR) ilkelerinizi Intune yönetim merkezinde (https://intune.microsoft.com) yapılandırın. Bu görevle ilgili yardım almak için bkz . EDR ilkeleri oluşturma.

Microsoft Defender portalında (https://security.microsoft.com ) otomatik araştırma ve düzeltme özelliklerinizi yapılandırın. Bu görevle ilgili yardım almak için bkz. Uç Nokta için Microsoft Defender'de otomatik araştırma ve düzeltme özelliklerini yapılandırma.

Bu noktada, Uç Nokta Planı 2 için Defender'ın ilk kurulumu ve yapılandırması tamamlanır.

3. Adım: Mevcut çözümünüz için dışlama listesine Uç Nokta için Microsoft Defender ekleme

Kurulum işleminin bu adımı, mevcut uç nokta koruma çözümünüz ve kuruluşunuzun kullandığı diğer güvenlik ürünlerinin dışlama listesine Uç Nokta için Defender eklemeyi içerir. Dışlama eklemek için çözüm sağlayıcınızın belgelerine başvurarak emin olun.

Yapılandırılan özel dışlamalar, uç noktalarınızın veya cihazlarınızın hangi Windows sürümünün çalıştığına bağlıdır ve aşağıdaki tabloda listelenmiştir.

| İşletim sistemi | Dışlamalar |

|---|---|

|

Windows 11 Windows 10, sürüm 1803 veya üzeri (Windows 10 sürüm bilgilerine bakın) KB4493441 yüklü Windows 10, sürüm 1703 veya 1709 |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

|

Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server, sürüm 1803 |

Windows Server 2012 R2'de ve modern, birleşik çözümü çalıştıran Windows Server 2016, sense EDR bileşenini KB5005292 kullanarak güncelleştirdikten sonra aşağıdaki dışlamalar gereklidir:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

|

Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exeNOT: Konak Geçici Dosyalarını İzleme 6\45 farklı numaralı alt klasörler olabilir. C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Önemli

En iyi uygulama olarak, kuruluşunuzun cihazlarını ve uç noktalarını güncel tutun. Uç Nokta için Microsoft Defender ve Microsoft Defender Virüsten Koruma için en son güncelleştirmeleri aldığınızdan ve kuruluşunuzun işletim sistemlerini ve üretkenlik uygulamalarını güncel tuttuğunuzdan emin olun.

4. Adım: Mevcut çözümünüzü Microsoft Defender Virüsten Koruma için dışlama listesine ekleme

Kurulum işleminin bu adımı sırasında, mevcut çözümünüzü Microsoft Defender Virüsten Koruma için dışlamalar listesine eklersiniz. Aşağıdaki tabloda listelendiği gibi dışlamalarınızı Microsoft Defender Virüsten Koruma'ya eklemek için çeşitli yöntemler arasından seçim yapabilirsiniz:

| Yöntem | Yapılması gerekenler |

|---|---|

| Intune | 1. Microsoft Intune yönetim merkezine gidin ve oturum açın. 2. Cihazlar>Yapılandırma profilleri'ni seçin ve ardından yapılandırmak istediğiniz profili seçin. 3. Yönet'in altında Özellikler'i seçin. 4. Yapılandırma ayarları: Düzenle'yi seçin. 5. Virüsten Koruma Microsoft Defender genişletin ve ardından Virüsten Koruma Dışlamaları'Microsoft Defender genişletin. 6. Microsoft Defender Virüsten Koruma taramalarının dışında tutulacak dosya ve klasörleri, uzantıları ve işlemleri belirtin. Başvuru için bkz. virüsten koruma dışlamaları Microsoft Defender. 7. Gözden geçir + kaydet'i ve ardından Kaydet'i seçin. |

| Microsoft Uç Noktası Yapılandırma Yöneticisi | 1. Configuration Manager konsolunu kullanarak Varlıklar ve Uyumluluk>Endpoint ProtectionKötü Amaçlı Yazılımdan Koruma> İlkeleri'ne gidin ve değiştirmek istediğiniz ilkeyi seçin. 2. Microsoft Defender Virüsten Koruma taramalarının dışında tutulacak dosya ve klasörler, uzantılar ve işlemler için dışlama ayarlarını belirtin. |

| Grup İlke Nesnesi | 1. grup ilkesi yönetim bilgisayarınızda grup ilkesi Yönetim Konsolu'nu açın. Yapılandırmak istediğiniz grup ilkesi Nesnesine sağ tıklayın ve düzenle'yi seçin. 2. grup ilkesi Yönetim DüzenleyiciBilgisayar yapılandırması'na gidin ve Yönetim şablonları'nı seçin. 3. Virüsten Koruma > Dışlamaları > Microsoft Defender ağacı Windows bileşenlerine genişletin. (Bazı Windows sürümlerinde virüstenkoruma Microsoft Defender yerine Windows Defender Virüsten Koruma görebilirsiniz.) 4. Yol Dışlamaları ayarına çift tıklayın ve dışlamaları ekleyin. 5. Seçeneği Etkin olarak ayarlayın. 6. Seçenekler bölümünün altında Göster... öğesini seçin. 7. Her klasörü Değer adı sütununun altında kendi satırında belirtin. Bir dosya belirtirseniz, sürücü harfi, klasör yolu, dosya adı ve uzantı da dahil olmak üzere dosyanın tam yolunu girdiğinizden emin olun. Değer sütununa 0 girin. 8. Tamam'ı seçin. 9. Uzantı Dışlamaları ayarına çift tıklayın ve dışlamaları ekleyin. 10. Seçeneği Etkin olarak ayarlayın. 11. Seçenekler bölümünde Göster... öğesini seçin. 12. Her dosya uzantısını Değer adı sütununun altına kendi satırına girin. Değer sütununa 0 girin. 13. Tamam'ı seçin. |

| Yerel grup ilkesi nesnesi | 1. Uç nokta veya cihazda Yerel grup ilkesi Düzenleyici açın. 2. Bilgisayar Yapılandırması>Yönetim Şablonları>Windows Bileşenleri>Microsoft Defender Virüsten Koruma>Dışlamaları'na gidin. (Bazı Windows sürümlerinde virüstenkoruma Microsoft Defender yerine Windows Defender Virüsten Koruma görebilirsiniz.) 3. Yolunuzu ve işlem dışlamalarınızı belirtin. |

| Kayıt defteri anahtarı | 1. Aşağıdaki kayıt defteri anahtarını dışarı aktarın: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Kayıt defteri anahtarını içeri aktarın. burada iki örnek verilmiştir: - Yerel yol: regedit.exe /s c:\temp\MDAV_Exclusion.reg- Ağ paylaşımı: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Dışlamalar hakkında aşağıdaki noktaları göz önünde bulundurun

Microsoft Defender Virüsten Koruma taramalarına dışlamalar eklediğinizde yol ve işlem dışlamaları eklemeniz gerekir.

- Yol dışlamaları belirli dosyaları ve bu dosyaların eriştikleri her şeyi dışlar.

- İşlem dışlamaları , bir işlemin dokunduğu her şeyi dışlar, ancak sürecin kendisini dışlamaz.

- İşlem dışlamalarınızı yalnızca adlarıyla değil tam yollarını kullanarak listeleyin. (Yalnızca ad yöntemi daha az güvenlidir.)

- Her yürütülebilir dosyayı (.exe) hem yol dışlama hem de işlem dışlaması olarak listelerseniz, işlem ve dokunduğu her şey dışlanır.

5. Adım: Cihaz gruplarınızı, cihaz koleksiyonlarınızı ve kuruluş birimlerinizi ayarlama

Cihaz grupları, cihaz koleksiyonları ve kuruluş birimleri, güvenlik ekibinizin güvenlik ilkelerini verimli ve etkili bir şekilde yönetmesine ve atamasına olanak tanır. Aşağıdaki tabloda bu grupların her biri ve bunların nasıl yapılandırıldığı açıklanmaktadır. Kuruluşunuz üç koleksiyon türünün tümünü de kullanmayabilir.

Not

Cihaz grubu oluşturma, Uç Nokta Için Defender Plan 1 ve Plan 2'de desteklenir.

| Koleksiyon türü | Yapılması gerekenler |

|---|---|

|

Cihaz grupları (eski adı makine grupları), güvenlik operasyonları ekibinizin otomatik araştırma ve düzeltme gibi güvenlik özelliklerini yapılandırmasına olanak tanır. Cihaz grupları, güvenlik operasyonları ekibinizin gerekirse düzeltme eylemleri gerçekleştirebilmesi için bu cihazlara erişim atamak için de kullanışlıdır. Saldırı algılanıp durdurulurken cihaz grupları oluşturulur, "ilk erişim uyarısı" gibi uyarılar tetiklenir ve Microsoft Defender portalında görüntülenir. |

1. Microsoft Defender portalına (https://security.microsoft.com) gidin. 2. Sol taraftaki gezinti bölmesinde Ayarlar>Uç Noktaları İzinleri>>Cihaz grupları'nı seçin. 3. + Cihaz grubu ekle'yi seçin. 4. Cihaz grubu için bir ad ve açıklama belirtin. 5. Otomasyon düzeyi listesinde bir seçenek belirleyin. ( Tam - tehditleri otomatik olarak düzeltmenizi öneririz.) Çeşitli otomasyon düzeyleri hakkında daha fazla bilgi edinmek için bkz. Tehditler nasıl düzeltilir? 6. Hangi cihazların cihaz grubuna ait olduğunu belirlemek için eşleşen bir kural için koşulları belirtin. Örneğin, bir etki alanı, işletim sistemi sürümü seçebilir veya hatta cihaz etiketlerini kullanabilirsiniz. 7. Kullanıcı erişimi sekmesinde, cihaz grubuna dahil edilen cihazlara erişimi olması gereken rolleri belirtin. 8. Bitti'yi seçin. |

|

Cihaz koleksiyonları , güvenlik operasyonları ekibinizin uygulamaları yönetmesine, uyumluluk ayarlarını dağıtmasına veya kuruluşunuzdaki cihazlara yazılım güncelleştirmeleri yüklemesine olanak tanır. Cihaz koleksiyonları Configuration Manager kullanılarak oluşturulur. |

Koleksiyon oluşturma başlığındaki adımları izleyin. |

|

Kuruluş birimleri , kullanıcı hesapları, hizmet hesapları veya bilgisayar hesapları gibi nesneleri mantıksal olarak gruplandırmanızı sağlar. Ardından yöneticileri belirli kuruluş birimlerine atayabilir ve hedeflenen yapılandırma ayarlarını zorunlu kılmak için grup ilkesi uygulayabilirsiniz. Kuruluş birimleri Microsoft Entra Etki Alanı Hizmetleri içinde tanımlanır. |

Microsoft Entra Etki Alanı Hizmetleri yönetilen etki alanında Kuruluş Birimi oluşturma başlığındaki adımları izleyin. |

Sonraki adım

Tebrikler! Uç Nokta için Defender'a geçişin Kurulum aşamasını tamamladınız!

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.