Sıfır Güven ile altyapının güvenliğini sağlama

![]()

Altyapı kritik bir tehdit vektörlerini temsil eder. bt altyapısı, ister şirket içi ister çok bulutlu olsun, BT hizmetlerini geliştirmek, test etmek, teslim etmek, izlemek, denetlemek veya desteklemek için gereken tüm donanım (fiziksel, sanal, kapsayıcılı), yazılım (açık kaynak, birinci ve üçüncü taraf, PaaS, SaaS), mikro hizmetler (işlevler, API'ler), ağ altyapısı, tesisler vb. olarak tanımlanır. Microsoft'un gelecekteki bulut ve şirket içi altyapınızın güvenliğini sağlamak için kapsamlı bir özellik kümesi geliştirmek için muazzam kaynaklara yatırım yaptığı bir alandır.

Uçtan uca Sıfır Güven stratejisiyle modern güvenlik, sizin için daha kolay:

- Sürüm değerlendirmesi.

- Yapılandırma yönetimi gerçekleştirin.

- Savunmayı sağlamlaştırmak için Tam Zamanında ve Yeterli Erişim (JIT/JEA) yönetim ayrıcalıklarını kullanın.

- Saldırıları ve anomalileri algılamak için telemetri kullanın.

- Riskli davranışı otomatik olarak engelleyip işaretleyin ve koruyucu eylemler gerçekleştirin.

Microsoft Azure Blueprints ve ilgili özellikler de aynı şekilde kaynakların kuruluşun ilkelerine, standartlarına ve gereksinimlerine uygun şekilde tasarlanmasını, uygulanmasını ve sürdürülmesini sağlar.

Azure Blueprints, Azure İlkeleri, Bulut için Microsoft Defender, Microsoft Sentinel ve Azure Sphere dağıtılan altyapınızın güvenliğini artırmaya büyük katkıda bulunabilir. Birlikte altyapınızı tanımlamak, tasarlamak, sağlamak, dağıtmak ve izlemek için farklı bir yaklaşım sağlar.

Altyapı Sıfır Güven dağıtım hedefleri

İpucu

Çoğu kuruluş Sıfır Güven yolculuğuna başlamadan önce altyapı güvenliğine yaklaşımı aşağıdakiler ile karakterize edilir:

- İzinler ortamlar arasında el ile yönetilir.

- İş yüklerinin çalıştığı VM'lerin ve sunucuların yapılandırma yönetimi.

|

Altyapınızı yönetmek ve izlemek için uçtan uca bir Sıfır Güven çerçevesi uygularken öncelikle şu ilk dağıtım hedeflerine odaklanmanızı öneririz: |

|

|

|

I. İş yükleri izlenmekte ve anormal davranışlara karşı uyarılır. II. Her iş yüküne bir uygulama kimliği atanır ve tutarlı bir şekilde yapılandırılır ve dağıtılır. III. Kaynaklara insan erişimi için Tam Zamanında erişim gerekir. |

|

İlk hedefler tamamlandıktan sonra şu ek dağıtım hedeflerine odaklanın: |

|

|

|

IV. Yetkisiz dağıtımlar engellenir ve uyarı tetiklenir. V. ayrıntılı görünürlük ve erişim denetimi, iş yükleri arasında kullanılabilir. VI. Her iş yükü için segmentlere ayrılmış kullanıcı ve kaynak erişimi. |

Altyapı Sıfır Güven dağıtım kılavuzu

Bu kılavuz, bir Sıfır Güven güvenlik çerçevesinin ilkelerini izleyerek altyapınızın güvenliğini sağlamak için gereken adımlarda size yol gösterir.

Başlamadan önce bu temel altyapı dağıtım hedeflerini karşıladığınızdan emin olun.

Microsoft Kiracı Temeli'ni ayarlama

Altyapınızın nasıl yönetileceğine yönelik öncelikli bir temel ayarlanmalıdır. NIST 800-53 gibi sektör yönergelerini uygulayarak altyapınızı yönetmek için bir dizi gereksinim türetebilirsiniz. Microsoft'ta, aşağıdaki gereksinimler listesine en düşük taban çizgisini ayarladık:

-

Verilere, ağlara, hizmetlere, yardımcı programlara, araçlara ve uygulamalara erişim, kimlik doğrulama ve yetkilendirme mekanizmaları tarafından denetlenmelidir.

-

Veriler aktarım sırasında ve bekleme durumunda şifrelenmelidir.

-

Ağ trafiği akışlarını kısıtlayın.

-

Güvenlik ekibi tüm varlıklara görünürlük sağlar.

-

İzleme ve denetim, belirlenen kuruluş kılavuzuna göre etkinleştirilmeli ve doğru yapılandırılmalıdır.

-

Kötü amaçlı yazılımdan koruma güncel ve çalışır durumda olmalıdır.

-

Güvenlik açığı taramalarının gerçekleştirilmesi ve güvenlik açıklarının, belirlenen kuruluş kılavuzuna göre düzeltilmesi gerekir.

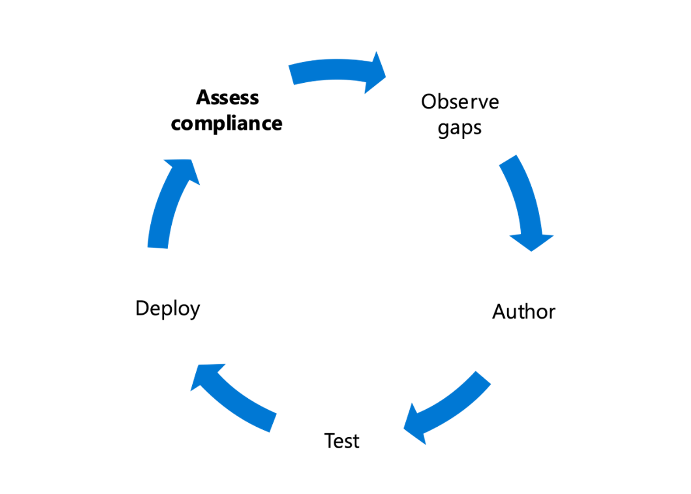

Uyumluluğu bu en düşük düzeye (veya genişletilmiş taban çizgimize) göre ölçmek ve yönlendirmek için Azure Kiracısı genelinde bir Güvenlik Okuyucusu rolü uygulayarak Kiracı düzeyinde ve şirket içi ortamlarınızda görünürlük elde etmeye başlarız. Güvenlik Okuyucusu rolü mevcut olduğunda, sektör temellerini (örneğin, Azure CIS, PCI, ISO 27001) veya kuruluşunuzun tanımladığı özel bir temeli uygulamak için kullanılabilecek Bulut için Microsoft Defender ve Azure İlkeleri aracılığıyla daha fazla görünürlük elde edebilir.

İzinler ortamlar arasında el ile yönetilir

Kiracı düzeyinden her kaynak grubu reklam aboneliğindeki tek tek kaynaklara kadar uygun rol tabanlı erişim denetimleri uygulanmalıdır.

İpucu

Uçtan uca kimlik Sıfır Güven stratejisi uygulama hakkında bilgi edinin.

İş yüklerinin çalıştığı VMS ve sunucuların yapılandırma yönetimi

Şirket içi veri merkezi ortamımızı yönettiğimiz gibi bulut kaynaklarımızı da etkili bir şekilde yönettiğimizden emin olmamız gerekir. Azure'dan yararlanmanın avantajı, Azure Arc (önizleme) kullanarak tüm VM'lerinizi tek bir platformdan yönetebilmektir. Azure Arc'ı kullanarak Güvenlik Temellerinizi Azure İlkesi, Bulut için Microsoft Defender ilkeleriniz ve Güvenli Puan değerlendirmelerinden genişletebilir, ayrıca tüm kaynaklarınızı tek bir yerde günlüğe kaydedebilir ve izleyebilirsiniz. Başlamaya yönelik bazı eylemler aşağıdadır.

Azure Arc uygulama (önizleme)

Azure Arc , kuruluşların Azure'ın tanıdık güvenlik denetimlerini şirket içi ve kuruluş altyapısının uçlarına genişletmesine olanak tanır. Yöneticilerin şirket içi kaynakları Azure Arc'a bağlamak için çeşitli seçenekleri vardır. Bunlar Azure portalı, PowerShell ve Hizmet Sorumlusu ile Windows Yüklemesi betiğidir.

Bu teknikler hakkında daha fazla bilgi edinin.

Konuk içi ilkelerin uygulanması da dahil olmak üzere Azure İlkesi aracılığıyla güvenlik temelleri uygulama

Bulut için Defender etkinleştirerek, Azure İlkesi'nin Bulut için Microsoft Defender için yerleşik ilke tanımları aracılığıyla bir dizi temel denetim ekleyebilirsiniz. Temel ilkeler kümesi, bu ilkelerle uyumluluğunuzu ölçebileceğiniz Bulut için Defender güvenli puana yansıtılır.

İlke kapsamınızı Bulut için Defender kümesinin ötesine genişletebilir ve yerleşik bir ilke yoksa özel ilkeler oluşturabilirsiniz. Ayrıca, aboneliklerinizdeki konuk VM'lerinizin içinde uyumluluğu ölçen Konuk Yapılandırma ilkelerini de dahil edebilirsiniz.

Bulut için Defender Endpoint Protection ve Güvenlik Açığı Yönetimi denetimlerini uygulama

Uç nokta koruması, altyapının güvenli ve kullanılabilir durumda kalmasını sağlamak için gereklidir. Uç nokta koruma ve güvenlik açığı yönetimi stratejilerinin bir parçası olarak, Bulut için Microsoft Defender'deki Uç nokta koruma değerlendirmesi ve önerileri aracılığıyla kötü amaçlı yazılım korumasının etkinleştirildiğinden ve yapılandırıldığından emin olmak için uyumluluğu merkezi olarak ölçebileceksiniz.

Birden çok abonelikte temelinizin merkezi görünürlüğü

Kiracı okuyucu rulosunu uygulayarak, kiracınızda Bulut için Defender güvenli puanı, Azure İlkesi ve Konuk Yapılandırma ilkelerinin bir parçası olarak değerlendirilen ilkelerin her birinin durumunu görebilirsiniz. Kiracınızın durumunun merkezi raporlaması için bunu kurumsal uyumluluk panonuza aktarın.

Ayrıca, Sunucular için Defender'ın bir parçası olarak SANAL makinelerinizde güvenlik açıklarını taramak ve bunların doğrudan Bulut için Defender yansıtılabilmesi için Sanal makinelerde yerleşik güvenlik açığı değerlendirme çözümünü etkinleştirme (Qualys tarafından desteklenen) ilkesini kullanabilirsiniz. Kuruluşunuzda zaten dağıtılmış bir Güvenlik açığı tarama çözümünüz varsa, bir iş ortağı güvenlik açığı tarama çözümü dağıtmak için sanal makinelerinize yüklenmesi gereken alternatif ilke Güvenlik açığı değerlendirme çözümünü kullanabilirsiniz.

İpucu

Uç noktalar için uçtan uca Sıfır Güven stratejisi uygulama hakkında bilgi edinin.

|

|

İlk dağıtım hedefleri |

Temel altyapı hedeflerini karşıladıktan sonra, uçtan uca Sıfır Güven stratejisiyle modern bir altyapı uygulamaya odaklanabilirsiniz.

I. İş yükleri izlenmekte ve anormal davranışlara karşı uyarılır

Yeni altyapı oluşturduğunuzda, uyarıları izlemek ve oluşturmak için de kurallar oluşturduğunuzdan emin olmanız gerekir. Bu, bir kaynağın beklenmeyen davranış görüntüleyip görüntülemeyişinin belirlenmesi için anahtardır.

Sunucular için Defender, Depolama için Defender, Kapsayıcılar için Defender, SQL için Defender gibi desteklenen kaynak türlerini korumak için Bulut için Microsoft Defender ve planlarını etkinleştirmenizi öneririz.

Kimlikleri izlemek için, gelişmiş tehditleri, güvenliği aşılmış kimlikleri ve kuruluşunuza yönelik kötü amaçlı şirket içi eylemleri tanımlamak, algılamak ve araştırmak üzere sinyal toplamayı etkinleştirmek için Kimlik için Microsoft Defender ve Advanced Threat Analytics'i etkinleştirmenizi öneririz.

Bulut için Defender, Kimlik için Defender, Advanced Threat Analytics ve diğer izleme ve denetim sistemlerinden gelen bu sinyalleri buluta özel bir güvenlik bilgileri olay yönetimi (SIEM) ve güvenlik düzenleme otomatik yanıt (SOAR) çözümü olan Microsoft Sentinel ile tümleştirmek, Güvenlik İşlemleri Merkezinizin (SOC) kuruluşunuz genelindeki güvenlik olaylarını izlemek için tek bir bölmeden çalışmasını sağlar.

İpucu

Uçtan uca kimlik Sıfır Güven stratejisi uygulama hakkında bilgi edinin.

II. Her iş yüküne bir uygulama kimliği atanır ve tutarlı bir şekilde yapılandırılır ve dağıtılır

Kaynaklar/iş yükleri oluştururken atanan ve zorunlu kılınan bir ilke kullanmanızı öneririz. İlkeler, oluşturma sonrasında bir kaynağa etiketlerin uygulanmasını, kaynak grubu atamasını zorunlu kılmasını ve izin verilen bölgeler, VM belirtimleri (örneğin, VM türü, diskler, uygulanan ağ ilkeleri) gibi teknik özellikleri kısıtlamayı/doğrudan zorunlu kılmasını gerektirebilir.

İpucu

Uygulamalar için uçtan uca Sıfır Güven stratejisi uygulama hakkında bilgi edinin.

III. Kaynaklara insan erişimi tam zamanında gerektirir

Personel yönetici erişimini tedbirli bir şekilde kullanmalıdır. Yönetim işlevleri gerektiğinde, kullanıcılar geçici yönetim erişimi almalıdır.

Kuruluşlar bir Yöneticiyi Koru programı oluşturmalıdır. Bu programların özellikleri şunlardır:

- Yönetici izinlerine sahip kullanıcı sayısında hedeflenen azaltma.

- Yükseltilmiş izin hesaplarını ve rollerini denetleme.

- Yüzey alanını azaltmak için özel Yüksek Değerli Varlık (HVA) altyapı bölgeleri oluşturma.

- Kimlik bilgisi hırsızlığı olasılığını azaltmak için yöneticilere özel Güvenli Yönetici İş İstasyonları (SAW) verme.

Bu öğelerin tümü, bir kuruluşun yönetim izinlerinin nasıl kullanıldığını, bu izinlerin nerede hala gerekli olduğunu daha iyi anlayıp daha güvenli bir şekilde çalışmaya yönelik bir yol haritası sağlamasına yardımcı olur.

|

|

Ek dağıtım hedefleri |

İlk üç hedefinizi tamamladıktan sonra yetkisiz dağıtımları engelleme gibi ek hedeflere odaklanabilirsiniz.

IV. Yetkisiz dağıtımlar engellenir ve uyarı tetiklenir

Kuruluşlar buluta geçtiğinde olasılıklar sınırsızdır. Bu her zaman iyi bir şey değildir. Çeşitli nedenlerle kuruluşların yetkisiz dağıtımları engelleyebilmesi ve liderlerin ve yöneticilerin sorunların farkında olmasını sağlamak için uyarılar tetikleyebilmesi gerekir.

Microsoft Azure, kaynakların dağıtılma şeklini yönetmek için Azure Blueprints'i seçerek yalnızca onaylı kaynakların (örneğin ARM şablonları) dağıtılabilmesini sağlar. Şemalar, Şema ilkelerine veya diğer kurallara uymayan kaynakların dağıtıma engellenmesini sağlayabilir. Gerçek veya denenmiş Şema ihlali gerektiği gibi uyarılar oluşturabilir ve bildirimler yapabilir, web kancalarını veya otomasyon runbook'larını etkinleştirebilir, hatta hizmet yönetimi biletleri oluşturabilir.

V. İş yükleri arasında ayrıntılı görünürlük ve erişim denetimi sağlanır

Microsoft Azure, kaynak görünürlüğü elde etmek için çeşitli yöntemler sunar. Azure Portalı'ndan kaynak sahipleri birçok ölçüm ve günlük toplama ve analiz özelliği ayarlayabilir. Bu görünürlük yalnızca güvenlik işlemlerini beslemek için değil, aynı zamanda bilgi işlem verimliliğini ve kuruluş hedeflerini desteklemek için de kullanılabilir. Bunlar, ölçümlere göre kaynakların güvenli ve verimli bir şekilde genişletilmesine ve ölçeklendirilebilmesine olanak tanıyan Sanal Makine Ölçek Kümeleri gibi özellikleri içerir.

Erişim denetimi tarafında, kaynaklara izin atamak için Rol Tabanlı Erişim Denetimi (RBAC) kullanılabilir. Bu, çeşitli yerleşik veya özel roller kullanılarak bireysel ve grup düzeylerinde izinlerin tekdüzen atanmasına ve iptal edilmesine olanak tanır.

VI. Her iş yükü için segmentlere ayrılmış kullanıcı ve kaynak erişimi

Microsoft Azure, kullanıcı ve kaynak erişimini yönetmek için iş yüklerini segmentlere ayırmanın birçok yolunu sunar. Ağ segmentasyonu genel yaklaşımdır ve Azure'da kaynaklar sanal ağlar (VNet), sanal ağ eşleme kuralları, Ağ Güvenlik Grupları (NSG), Uygulama Güvenlik Grupları (ASG) ve Azure Güvenlik Duvarı ile abonelik düzeyinde yalıtılabilir. İş yüklerini segmentlere ayırmaya yönelik en iyi yaklaşımı belirlemek için çeşitli tasarım desenleri vardır.

İpucu

Ağınız için uçtan uca Sıfır Güven stratejisi uygulama hakkında bilgi edinin.

Bu kılavuzda ele alınan ürünler

Microsoft Azure

Azure Resource Manager (ARM) şablonları

Sonuç

Altyapı, başarılı bir Sıfır Güven stratejisinin merkezidir. Daha fazla bilgi edinmek veya uygulamayla ilgili yardım almak için lütfen Müşteri Başarısı ekibinize başvurun veya bu kılavuzun tüm Sıfır Güven yapı taşlarını kapsayan diğer bölümlerini okumaya devam edin.

Sıfır Güven dağıtım kılavuzu serisi

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin