Bu makalede, Microsoft Sentinel gibi bir bulut tabanlı güvenlik bilgileri ve olay yönetimi (SIEM) çözümünün tehdit göstergelerini kullanarak mevcut veya olası siber tehditleri algılamak, bağlam sağlamak ve yanıtları nasıl bilgilendirebileceği açıklanmaktadır.

Mimari

Bu mimarinin Visio dosyasını indirin.

İş Akışı

Microsoft Sentinel'i kullanarak:

- Yapılandırılmış Tehdit Bilgileri İfadesi (STIX) ve Güvenilir Otomatik Bilgi Değişimi (TAXII) sunucularından veya herhangi bir tehdit bilgileri platformu (TIP) çözümünden tehdit göstergelerini içeri aktarın.

- Tehdit göstergesi verilerini görüntüleme ve sorgulama.

- Siber tehdit bilgileri (CTI) verilerinden güvenlik uyarıları, olaylar ve otomatik yanıtlar oluşturmak için analiz kuralları oluşturun.

- Çalışma kitaplarında önemli CTI bilgilerini görselleştirme.

Tehdit göstergesi veri bağlayıcıları

Microsoft Sentinel, veri bağlayıcılarını kullanarak diğer tüm olay verileri gibi tehdit göstergelerini içeri aktarır. Tehdit göstergeleri için iki Microsoft Sentinel veri bağlayıcısı şunlardır:

- Tehdit Bilgileri – TAXII

- Tehdit Bilgileri Platformları

Kuruluşunuzun tehdit göstergesi verilerini nereden aldığına bağlı olarak, veri bağlayıcılarından birini veya her ikisini de kullanabilirsiniz. Verileri almak istediğiniz her çalışma alanında veri bağlayıcılarını etkinleştirin.

Threat Intelligence – TAXII veri bağlayıcısı

CTI iletimi için en yaygın olarak benimsenen endüstri standardı STIX veri biçimi ve TAXII protokolüdür. Geçerli STIX/TAXII sürüm 2.x çözümlerinden tehdit göstergeleri alan kuruluşlar Tehdit Bilgileri – TAXII veri bağlayıcısını kullanarak tehdit göstergelerini Microsoft Sentinel'e aktarabilir. Yerleşik Microsoft Sentinel TAXII istemcisi, TAXII 2.x sunucularından tehdit bilgilerini içeri aktarır.

STIX/TAXII tehdit göstergesi verilerini Microsoft Sentinel'e aktarma hakkında daha fazla bilgi için bkz . TAXII veri bağlayıcısı ile tehdit göstergelerini içeri aktarma.

Tehdit Bilgileri Platformları veri bağlayıcısı

Birçok kuruluş, çeşitli kaynaklardan gelen tehdit göstergesi akışlarını toplamak için MISP, Anomali ThreatStream, Threat Bağlan veya Palo Alto Networks MineMeld gibi TIP çözümlerini kullanır. Kuruluşlar, verileri seçmek için TIP kullanır. Ardından ağ cihazları, gelişmiş tehdit koruma çözümleri veya Microsoft Sentinel gibi SIEM'ler gibi güvenlik çözümlerine uygulanacak tehdit göstergelerini seçer. Tehdit Bilgileri Platformları veri bağlayıcısı, kuruluşların tümleşik TIP çözümünü Microsoft Sentinel ile kullanmasına olanak tanır.

Tehdit Bilgileri Platformları veri bağlayıcısı Microsoft Graph Güvenlik tiIndicators API'sini kullanır. Özel İpucu olan tüm kuruluşlar API'yi kullanmak tiIndicators ve Microsoft Sentinel'e ve Defender ATP gibi diğer Microsoft güvenlik çözümlerine gösterge göndermek için bu veri bağlayıcısını kullanabilir.

İPUCU verilerini Microsoft Sentinel'e aktarma hakkında daha fazla bilgi için bkz . Platformlar veri bağlayıcısı ile tehdit göstergelerini içeri aktarma.

Tehdit göstergesi günlükleri

Tehdit Bilgileri – TAXII veya Tehdit Bilgileri Platformları veri bağlayıcılarını kullanarak tehdit göstergelerini Microsoft Sentinel'e aktardıktan sonra, içeri aktarılan verileri tüm Microsoft Sentinel olay verilerinin depolandığı Günlükler'deki ThreatIntelligenceIndicator tablosunda görüntüleyebilirsiniz. Analytics ve Çalışma Kitapları gibi Microsoft Sentinel özellikleri de bu tabloyu kullanır.

Tehdit göstergeleri günlüğüyle çalışma hakkında daha fazla bilgi için bkz . Microsoft Sentinel'de tehdit göstergeleriyle çalışma.

Microsoft Sentinel Analytics

SIEM çözümlerinde tehdit göstergeleri için en önemli kullanım, güvenlik uyarıları, olaylar ve otomatik yanıtlar üretmek için tehdit göstergeleriyle olayları eşleştiren power analytics'tir. Microsoft Sentinel Analytics, uyarı oluşturmak için zamanlamaya göre tetikleyen analiz kuralları oluşturur. Kural parametrelerini sorgu olarak ifade edebilirsiniz. Ardından kuralın çalışma sıklıklarını, hangi sorgu sonuçlarının güvenlik uyarıları ve olayları oluşturacaklarını ve uyarılara otomatik yanıtlar oluşturacak şekilde yapılandıracaksınız.

Sıfırdan yeni analiz kuralları veya gereksinimlerinizi karşılamak için kullanabileceğiniz veya değiştirebileceğiniz bir dizi yerleşik Microsoft Sentinel kural şablonu oluşturabilirsiniz. Tehdit göstergelerini olay verileriyle eşleştiren analiz kuralı şablonlarının tümü TI eşlemesiyle başlayarak adlandırılır. Hepsi benzer şekilde çalışır.

Şablon farklılıkları, etki alanı, e-posta, dosya karması, IP adresi veya URL gibi hangi tür tehdit göstergelerinin kullanılacağı ve hangi olay türleriyle eşleşecekleridir. Her şablon, kuralın çalışması için gerekli veri kaynaklarını listeler, böylece Microsoft Sentinel'de gerekli olayların zaten içeri aktarılıp aktarılmadığını görebilirsiniz.

Şablondan analiz kuralı oluşturma hakkında daha fazla bilgi için bkz . Şablondan analiz kuralı oluşturma.

Microsoft Sentinel'de, etkinleştirilmiş analiz kuralları Analiz bölümünün Etkin kurallar sekmesinde bulunur. Etkin kuralları düzenleyebilir, etkinleştirebilir, devre dışı bırakabilir, çoğaltabilir veya silebilirsiniz.

Oluşturulan güvenlik uyarıları, Microsoft Sentinel'in Günlükler bölümündeki SecurityAlert tablosunda bulunur. Güvenlik uyarıları, Olaylar bölümünde de güvenlik olayları oluşturur. Güvenlik operasyonları ekipleri uygun yanıtları belirlemek için olayları önceliklendirme ve araştırma yapabilir. Daha fazla bilgi için bkz . Öğretici: Microsoft Sentinel ile olayları araştırma.

Kurallar güvenlik uyarıları oluşturduğunda tetikleme için otomasyon da belirleyebilirsiniz. Microsoft Sentinel'deki otomasyon, Azure Logic Apps tarafından desteklenen playbook'ları kullanır. Daha fazla bilgi için bkz . Öğretici: Microsoft Sentinel'de otomatik tehdit yanıtlarını ayarlama.

Microsoft Sentinel Tehdit Bilgileri Çalışma Kitabı

Çalışma kitapları, Microsoft Sentinel'in tüm yönleriyle ilgili içgörüler sağlayan güçlü etkileşimli panolar sağlar. Önemli CTI bilgilerini görselleştirmek için bir Microsoft Sentinel çalışma kitabı kullanabilirsiniz. Şablonlar bir başlangıç noktası sağlar ve bunları iş gereksinimleriniz için kolayca özelleştirebilirsiniz. Birçok farklı veri kaynağını birleştiren ve verilerinizi benzersiz yollarla görselleştiren yeni panolar oluşturabilirsiniz. Microsoft Sentinel çalışma kitapları Azure İzleyici çalışma kitaplarını temel alır, bu nedenle kapsamlı belgeler ve şablonlar sağlanır.

Microsoft Sentinel Tehdit Bilgileri Çalışma Kitabını görüntüleme ve düzenleme hakkında daha fazla bilgi için bkz . Tehdit Bilgileri Çalışma Kitabını görüntüleme ve düzenleme.

Alternatifler

- Tehdit göstergeleri, tehdit avcılığı ve not defterleri gibi diğer Microsoft Sentinel deneyimlerinde yararlı bağlam sağlar. Not defterlerinde CTI kullanma hakkında daha fazla bilgi için bkz . Sentinel'de Jupyter not defterleri.

- Özel İpucu olan tüm kuruluşlar, Defender ATP gibi diğer Microsoft güvenlik çözümlerine tehdit göstergeleri göndermek için Microsoft Graph Güvenlik tiIndicators API'sini kullanabilir.

- Microsoft Sentinel, Microsoft Tehdit Koruması, Microsoft 365 kaynakları ve Bulut için Microsoft Defender Uygulamaları gibi çözümler için diğer birçok yerleşik veri bağlayıcısı sağlar. Microsoft dışı çözümler için daha geniş güvenlik ekosistemine yönelik yerleşik bağlayıcılar da vardır. Veri kaynaklarınızı Microsoft Sentinel'e bağlamak için ortak olay biçimi, Syslog veya REST API de kullanabilirsiniz. Daha fazla bilgi için bkz. Bağlan veri kaynakları.

Senaryo ayrıntıları

Siber tehdit bilgileri açık kaynak veri akışları, tehdit bilgileri paylaşım toplulukları, ücretli zeka akışları ve kuruluşlardaki güvenlik araştırmaları gibi birçok kaynaktan gelebilir.

CTI, tehdit aktörünün motivasyonları, altyapısı ve teknikleriyle ilgili yazılı raporlardan IP adreslerinin, etki alanlarının ve dosya karmalarının belirli gözlemlerine kadar değişebilir. CTI, olağan dışı etkinlikler için temel bağlam sağlar, böylece güvenlik personeli kişileri ve varlıkları korumak için hızlı bir şekilde harekete geçebilir.

Microsoft Sentinel gibi SIEM çözümlerinde en çok kullanılan CTI, tehdit göstergesi verileridir ve bu veriler bazen Risk Azaltma Göstergeleri (ICS) olarak adlandırılır. Tehdit göstergeleri URL'leri, dosya karmalarını, IP adreslerini ve diğer verileri kimlik avı, botnet veya kötü amaçlı yazılım gibi bilinen tehdit etkinlikleriyle ilişkilendirir.

Güvenlik ürünleri ve otomasyon, olası tehditleri korumak ve algılamak için büyük ölçekte kullanabildiği için bu tehdit zekası biçimi genellikle taktiksel tehdit bilgileri olarak adlandırılır. Microsoft Sentinel kötü amaçlı siber etkinlikleri algılamaya, yanıtlamaya ve CTI bağlamı sağlamaya yardımcı olabilir.

Olası kullanım örnekleri

- Tehdit etkinliğini tanımlamak, analiz etmek ve yanıtlamak için ortak sunuculardan gelen açık kaynak tehdit göstergesi verilerini Bağlan.

- Tehdit göstergesi verilerine bağlanmak ve erişimi denetlemek için Microsoft Graph

tiIndicatorsAPI'siyle mevcut tehdit bilgileri platformlarını veya özel çözümleri kullanın. - Güvenlik araştırmacıları ve paydaşlar için CTI bağlamı ve raporlaması sağlayın.

Dikkat edilmesi gereken noktalar

- Microsoft Sentinel Tehdit Bilgileri veri bağlayıcıları şu anda genel önizleme aşamasındadır. Bazı özellikler desteklenmiyor olabileceği gibi özellikleri sınırlandırılmış da olabilir.

- Microsoft Sentinel, kullanıcılara, gruplara ve Azure hizmetlerine Katkıda Bulunan, Okuyucu ve Yanıtlayıcı yerleşik rollerini atamak için Azure rol tabanlı erişim denetimini (Azure RBAC) kullanır. Bu roller Azure rolleri (Sahip, Katkıda Bulunan, Okuyucu) ve Log Analytics rolleriyle (Log Analytics okuyucusu, Log Analytics katkıda bulunanı) etkileşimde bulunabilir. Microsoft Sentinel'de depoladığınız verilerde özel roller oluşturabilir ve gelişmiş Azure RBAC kullanabilirsiniz. Daha fazla bilgi için bkz . Microsoft Sentinel'de izinler.

- Microsoft Sentinel, herhangi bir Azure İzleyici Log Analytics çalışma alanında ilk 31 gün boyunca ücretsizdir. Daha sonra, alıp depoladığınız veriler için kullandıkça öde veya Kapasite Rezervasyonları modellerini kullanabilirsiniz. Daha fazla bilgi için bkz . Microsoft Sentinel fiyatlandırması.

Bu senaryoyu dağıtın

Aşağıdaki bölümlerde aşağıdaki adımların nasıl yapıldığını görebilirsiniz:

- Threat Intelligence – TAXII ve Threat Intelligence Platformları veri bağlayıcılarını etkinleştirin.

- CTI verilerinden güvenlik uyarıları ve olaylar oluşturmak için örnek bir Microsoft Sentinel Analytics kuralı oluşturun.

- Microsoft Sentinel Tehdit Bilgileri Çalışma Kitabı'nı görüntüleyin ve düzenleyin.

TAXII veri bağlayıcısı ile tehdit göstergelerini içeri aktarma

Uyarı

Aşağıdaki yönergelerde Anomali'nin ücretsiz STIX/TAXII akışı olan Limo kullanılır. Bu akış kullanım süresi sonuna ulaştı ve artık güncelleştirilmedi. Aşağıdaki yönergeler yazıldıkçe tamamlanamaz. Bu akışı erişebileceğiniz başka bir API uyumlu akışla değiştirebilirsiniz.

TAXII 2.x sunucuları, tehdit bilgileri koleksiyonlarını barındıran URL'ler olan API köklerini tanıtır. Çalışmak istediğiniz TAXII sunucu API'si kökünü ve Koleksiyon Kimliğini zaten biliyorsanız, microsoft Sentinel'de TAXII bağlayıcısını atlayabilir ve etkinleştirebilirsiniz.

API köküne sahip değilseniz, bunu genellikle tehdit bilgileri sağlayıcısının belge sayfasından alabilirsiniz, ancak bazen yalnızca bulma uç noktası URL'si kullanılabilir. Bulma uç noktasını kullanarak API kökünü bulabilirsiniz. Aşağıdaki örnek Anomali Limo ThreatStream TAXII 2.0 sunucusunun bulma uç noktasını kullanır.

Tarayıcıdan ThreatStream TAXII 2.0 sunucu bulma uç noktasına

https://limo.anomali.com/taxiigidin. Kullanıcı adı konuk ve parola konuklarını kullanarak oturum açın. Oturum açtığınızda aşağıdaki bilgileri görürsünüz:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Koleksiyonlara göz atmak için, önceki adımda aldığınız API kökünü tarayıcınıza girin:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. Aşağıdaki gibi bilgiler görürsünüz:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

Artık Microsoft Sentinel'i Anomali Limo tarafından sağlanan bir veya daha fazla TAXII sunucu koleksiyonuna bağlamak için ihtiyacınız olan bilgilere sahipsiniz. Örneğin:

| API kökü | Koleksiyon kimliği |

|---|---|

| Kimlik Avı Tankı | 107 |

| CyberCrime | 41 |

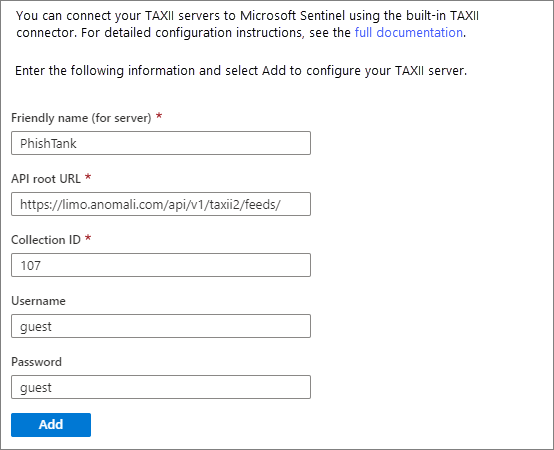

Microsoft Sentinel'de Threat Intelligence – TAXII veri bağlayıcısını etkinleştirmek için:

TAXII hizmetinden tehdit göstergelerini içeri aktarmak istediğiniz çalışma alanını seçin.

En soldaki bölmeden Veri bağlayıcıları'nı seçin. Tehdit Bilgileri – TAXII (Önizleme) araması yapın ve seçin ve Bağlayıcı sayfasını aç'ı seçin.

Yapılandırma sayfasında, koleksiyon başlığı gibi bir Kolay ad (sunucu için) değeri girin. İçeri aktarmak istediğiniz API kök URL'sini ve Koleksiyon Kimliğini girin. Gerekirse bir kullanıcı adı ve parola girin ve Ekle'yi seçin.

Bağlantınızı yapılandırılmış TAXII 2.0 sunucularının listesi altında görürsünüz. Aynı veya farklı TAXII sunucularından bağlanmak istediğiniz her koleksiyon için yapılandırmayı yineleyin.

Platformlar veri bağlayıcısı ile tehdit göstergelerini içeri aktarma

Tehdit göstergelerini microsoft Sentinel'e bağlamak ve göndermek için API'nin İpucunuzdan veya özel çözümünüzden Uygulama (istemci) kimliği, Dizin (kiracı) kimliği ve istemci gizli dizisine ihtiyacı vardır.tiIndicators Bu bilgileri almak için İpucu veya çözüm uygulamasını Microsoft Entra Id'ye kaydedin ve gerekli izinleri verin.

Daha fazla bilgi için bkz. Tehdit bilgileri platformunuzu Microsoft Sentinel'e Bağlan.

Şablondan Analiz kuralı oluşturma

Bu örnekte, IP adresi türündeki tehdit göstergelerini tüm Azure Etkinliği IP adresi olaylarınızla karşılaştıran TI eşleme IP varlığı azureActivity adlı kural şablonu kullanılır. Herhangi bir eşleşme, güvenlik operasyonları ekibiniz tarafından araştırılan bir güvenlik uyarısı ve buna karşılık gelen bir olay oluşturur.

Örnekte, tehdit göstergelerini içeri aktarmak için bir veya her iki tehdit bilgileri veri bağlayıcısı kullandığınız ve Azure abonelik düzeyi olaylarınızı içeri aktarmak için Azure Etkinliği veri bağlayıcısını kullandığınız varsayılır. Bu analiz kuralını başarıyla kullanmak için her iki veri türüne de ihtiyacınız vardır.

Tehdit bilgileri veri bağlayıcısıyla tehdit göstergelerini içeri aktardığınız çalışma alanını seçin.

En soldaki bölmede Analiz'i seçin.

Kural şablonları sekmesinde kural (Önizleme) TI eşleme IP varlığını AzureActivity ile arayın ve seçin. Kural oluştur'u seçin.

İlk Analiz kuralı sihirbazı - Şablondan yeni kural oluştur sayfasında, kuralın Durum seçeneğinin Etkin olarak ayarlandığından emin olun. İstersen, kural adını veya açıklamasını değiştirin. İleri: Kural mantığını ayarla'yı seçin.

Kural mantığı sayfası kuralın sorgusunu, eşlenmesi gereken varlıkları, kural zamanlamasını ve güvenlik uyarısı oluşturan sorgu sonuçlarının sayısını içerir. Şablon ayarları saatte bir kez çalışır. Azure olaylarının IP adresleriyle eşleşen tüm IP adresi IC'lerini tanımlar. Ayrıca tüm eşleşmeler için güvenlik uyarıları oluşturur. Bu ayarları koruyabilir veya gereksinimlerinizi karşılayacak şekilde değiştirebilirsiniz. İşiniz bittiğinde İleri: Olay ayarları (Önizleme)'yi seçin.

Olay ayarları (Önizleme) altında, Bu analiz kuralı tarafından tetiklenen uyarılardan olay oluştur seçeneğinin Etkin olarak ayarlandığından emin olun. İleri: Otomatik yanıt'ı seçin.

Bu adım, kural bir güvenlik uyarısı oluşturduğunda otomasyonu tetikleyen şekilde yapılandırmanıza olanak tanır. Microsoft Sentinel'deki otomasyon, Azure Logic Apps tarafından desteklenen playbook'ları kullanır. Daha fazla bilgi için bkz . Öğretici: Microsoft Sentinel'de otomatik tehdit yanıtlarını ayarlama. Bu örnek için İleri: Gözden Geçir'i seçin. Ayarları gözden geçirdikten sonra Oluştur'u seçin.

Kuralınız oluşturulduğunda hemen etkinleştirilir ve ardından normal zamanlamaya göre tetikler.

Tehdit Bilgileri Çalışma Kitabını görüntüleme ve düzenleme

Tehdit bilgileri veri bağlayıcısıyla tehdit göstergelerini içeri aktardığınız çalışma alanını seçin.

En soldaki bölmede Çalışma Kitapları'nı seçin.

Tehdit Analizi başlıklı çalışma kitabını arayın ve seçin.

Gösterildiği gibi gerekli verilere ve bağlantılara sahip olduğunuzdan emin olun. Kaydet'i seçin.

Açılır pencerede bir konum seçin ve ardından Tamam'ı seçin. Bu adım, çalışma kitabını değiştirebilmeniz ve değişikliklerinizi kaydedebilmeniz için kaydeder.

Kaydedilen çalışma kitabını görüntüle'yi seçerek çalışma kitabını açın ve şablonun sağladığı varsayılan grafikleri görün.

Çalışma kitabını düzenlemek için Düzenle'yi seçin. Herhangi bir grafiğin yanındaki Düzenle'yi seçerek ilgili grafiğin sorgusunu ve ayarlarını düzenleyebilirsiniz.

Tehdit türüne göre tehdit göstergelerini gösteren yeni bir grafik eklemek için:

Düzenle'yi seçin. Sayfanın en altına kaydırın ve Sorgu ekle'yi>seçin.

Log Analytics çalışma alanı Günlükleri Sorgusu altında aşağıdaki sorguyu girin:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeGörselleştirme açılan listesinde Çubuk grafik'i seçin ve Düzenleme bitti'yi seçin.

Sayfanın üst kısmında Düzenleme bitti'yi seçin. Yeni grafiğinizi ve çalışma kitabınızı kaydetmek için Kaydet simgesini seçin.

Sonraki adımlar

Topluluğun büyük ve Microsoft'un katkılarını görmek için GitHub'daki Microsoft Sentinel deposuna gidin. Burada Microsoft Sentinel'in tüm özellik alanları hakkında yeni fikirler, şablonlar ve konuşmalar bulabilirsiniz.

Microsoft Sentinel çalışma kitapları Azure İzleyici çalışma kitaplarını temel alır, bu nedenle kapsamlı belgeler ve şablonlar sağlanır. Başlamak için harika bir yer, Azure İzleyici çalışma kitaplarıyla etkileşimli raporlar oluşturmaktır. GitHub'da indirebileceğiniz topluluk temelli Azure İzleyici Çalışma Kitabı Şablonları koleksiyonu vardır.

Öne çıkan teknolojiler hakkında daha fazla bilgi edinmek için bkz:

- Microsoft Sentinel nedir?

- Hızlı Başlangıç: Yerleşik Microsoft Sentinel

- Microsoft Graph Güvenlik tiIndicators API'si

- Öğretici: Microsoft Sentinel ile olayları araştırma

- Öğretici: Microsoft Sentinel'de otomatik tehdit yanıtlarını ayarlama