Bu kılavuzda, Bulut için Microsoft Defender Uygulamalarının ve Microsoft Sentinel'in Amazon Web Services (AWS) hesabı erişimini ve ortamlarını güvenli bir şekilde korumaya nasıl yardımcı olabileceği gösterilmektedir.

Microsoft 365 veya hibrit bulut kimliği ve erişim koruması için Microsoft Entra Id kullanan AWS kuruluşları, AWS hesapları için Microsoft Entra Id'yi genellikle ek ücret ödemeden hızlı ve kolay bir şekilde dağıtabilir.

Mimari

Bu diyagramda AWS yüklemelerinin önemli Microsoft güvenlik bileşenlerinden nasıl yararlanabileceği özetlenmiştir:

Bu mimarinin PowerPoint dosyasını indirin.

Workflow

Microsoft Entra ID, çok faktörlü kimlik doğrulaması ve koşullu erişim özelliği aracılığıyla merkezi çoklu oturum açma (SSO) ve güçlü kimlik doğrulaması sağlar. Microsoft Entra ID, AWS rol tabanlı kimlikleri ve AWS kaynaklarına erişim yetkilendirmesini destekler. Daha fazla bilgi ve ayrıntılı yönergeler için bkz . AWS için Microsoft Entra kimlik ve erişim yönetimi. Microsoft Entra İzin Yönetimi, herhangi bir AWS kimliği veya kaynağı için kapsamlı görünürlük ve izinler üzerinde denetim sağlayan bir bulut altyapısı yetkilendirme yönetimi (CIEM) ürünüdür. Microsoft Entra İzin Yönetimi kullanarak:

- Kimlikleri, izinleri ve kaynakları değerlendirerek risklerinizin çok boyutlu bir görünümünü elde edin.

- Çoklu bulut altyapınızın tamamında en az ayrıcalık ilkesinin uygulanmasını otomatikleştirin.

- İzinlerin kötüye kullanılmasından ve kötü amaçlı olarak kötüye kullanılmasından kaynaklanan veri ihlallerini önlemek için anomali ve aykırı değer algılamayı kullanın.

Daha fazla bilgi ve ayrıntılı ekleme yönergeleri için bkz . Amazon Web Services (AWS) hesabını ekleme.

Bulut için Defender Uygulamaları:

- Ek kısıtlamaları zorunlu kılmak için Microsoft Entra Koşullu Erişim özelliğiyle tümleşir.

- Oturum açma sonrasında oturumları izlemeye ve korumaya yardımcı olur.

- Oturumları ve kullanıcıları izlemek ve bilgi korumasını desteklemek için kullanıcı davranışı analizini (UBA) ve diğer AWS API'lerini kullanır.

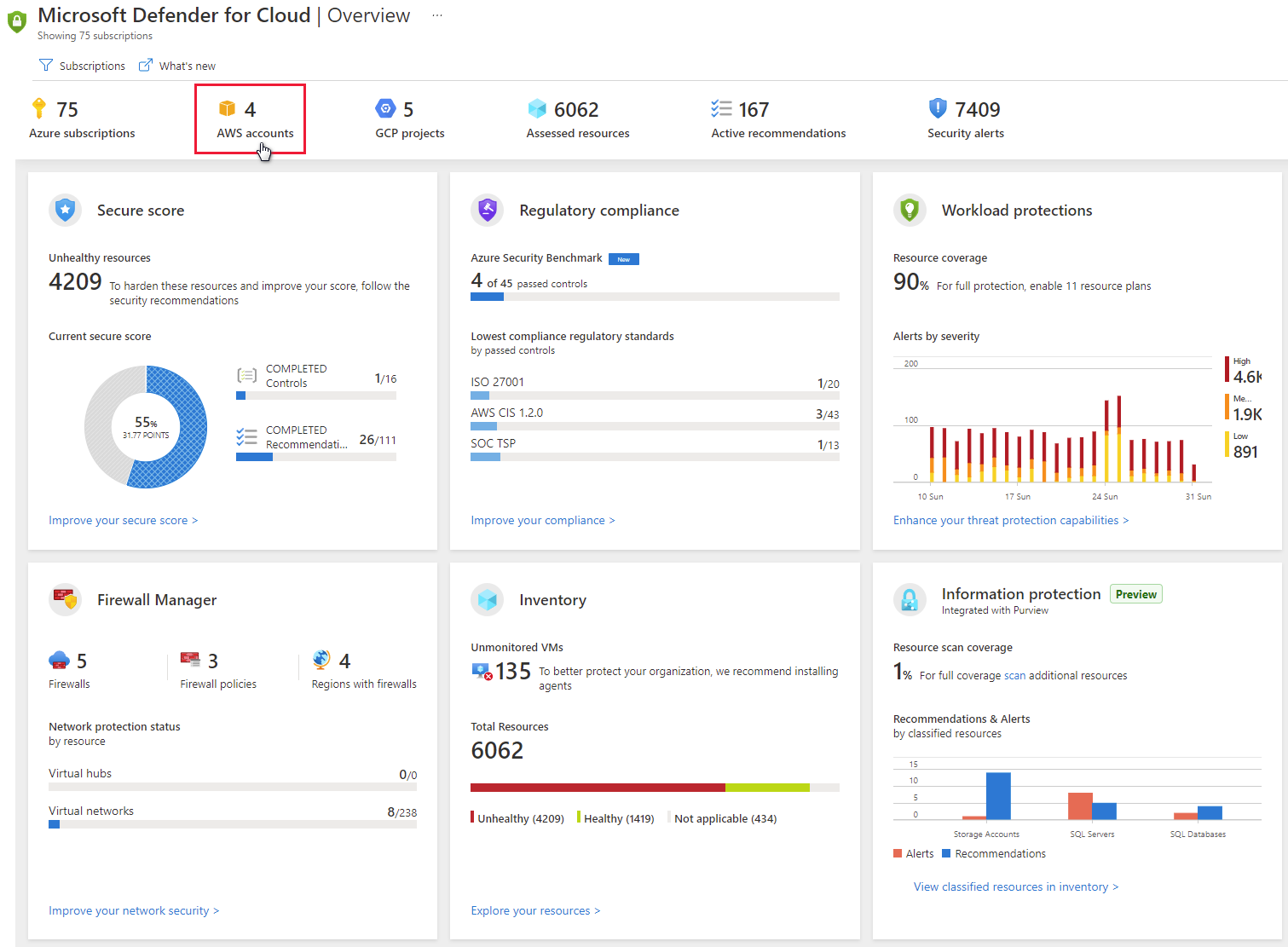

Bulut için Microsoft Defender Bulut için Defender portalında AWS güvenlik önerilerini Azure önerileriyle birlikte görüntüler. Bulut için Defender, hizmet olarak altyapı (IaaS) ve hizmet olarak platform (PaaS) hizmetleri için kullanıma hazır 160'tan fazla öneri sunar. Ayrıca İnternet Güvenliği Merkezi (CIS) ve ödeme kartı sektörü (PCI) standartları dahil olmak üzere mevzuat standartları ve AWS Temel Güvenlik En İyi Yöntemleri standardı için destek sağlar. Bulut için Defender ayrıca için bulut iş yükü koruması (CWP) sağlarAWS EC2 üzerinde çalışan Amazon EKS kümeleri, AWS EC2 örnekleri ve SQL sunucuları.

Microsoft Sentinel, tehditleri algılamak ve otomatik olarak yanıtlamak için Bulut için Defender Uygulamaları ve AWS ile tümleşir. Microsoft Sentinel yanlış yapılandırma, olası kötü amaçlı yazılım ve AWS kimlikleri, cihazları, uygulamaları ve verilerine yönelik gelişmiş tehditler için AWS ortamını izler.

Components

- Bulut için Microsoft Defender Uygulamaları

- Bulut için Microsoft Defender

- Microsoft Sentinel

- Microsoft Entra ID

Görünürlük ve denetim için Bulut için Defender Uygulamaları

Birkaç kullanıcı veya rol yönetim değişiklikleri yaparken, bir sonuç yapılandırmanın hedeflenen güvenlik mimarisinden ve standartlarından uzaklaşması olabilir. Güvenlik standartları da zaman içinde değişebilir. Güvenlik personeli yeni riskleri sürekli ve tutarlı bir şekilde algılamalı, risk azaltma seçeneklerini değerlendirmeli ve olası ihlalleri önlemek için güvenlik mimarisini güncelleştirmelidir. Birden çok genel bulut ve özel altyapı ortamı arasında güvenlik yönetimi zahmetli hale gelebilir.

Bulut için Defender Apps, bulut güvenlik duruş yönetimi (CSPM) özelliklerine sahip bir bulut erişim güvenlik aracısı (CASB) platformudur. Bulut için Defender Uygulamalar, güvenlik günlüklerini toplamak, kullanıcı davranışını izlemek ve platformların kendilerinin sunamayabileceği kısıtlamalar uygulamak için birden çok bulut hizmetine ve uygulamasına bağlanabilir.

Bulut için Defender Uygulamaları, anında avantajlar için AWS ile tümleştirilebilen çeşitli özellikler sağlar:

- Bulut için Defender Apps uygulama bağlayıcısı, AWS platformunda yapılandırma sorunlarını ve tehditlerini aramak için UBA dahil olmak üzere çeşitli AWS API'lerini kullanır.

- AWS Erişim Denetimleri uygulama, cihaz, IP adresi, konum, kayıtlı ISS ve belirli kullanıcı özniteliklerini temel alan oturum açma kısıtlamalarını zorunlu kılabilir.

- AWS için Oturum Denetimleri, Microsoft Defender Tehdit Analizi veya gerçek zamanlı içerik denetimine göre olası kötü amaçlı yazılım yüklemelerini veya indirmelerini engeller.

- Oturum denetimleri, kesme, kopyalama, yapıştırma veya yazdırma işlemlerini engelleyen veri kaybı önleme (DLP) kuralları uygulamak için gerçek zamanlı içerik denetimi ve hassas veri algılama da kullanabilir.

Bulut için Defender Uygulamaları tek başına veya Microsoft Entra Id P2'yi içeren Microsoft Enterprise Mobility + Security E5'in bir parçası olarak kullanılabilir. Fiyatlandırma ve lisanslama bilgileri için bkz . Enterprise Mobility + Security fiyatlandırma seçenekleri.

CSPM ve CWP platformları (CWPP) için Bulut için Defender

Bulut iş yükleri genellikle birden çok bulut platformuna yayılmışken bulut güvenlik hizmetlerinin de aynı işlemi yapması gerekir. Bulut için Defender Azure, AWS ve Google Cloud Platform'daki (GCP) iş yüklerinin korunmasına yardımcı olur.

Bulut için Defender, AWS hesabınıza aracısız bir bağlantı sağlar. Bulut için Defender ayrıca AWS kaynaklarınızın güvenliğini sağlama planları da sunar:

- Bulut için Defender genel bakış sayfasında CSPM ölçümleri, uyarıları ve içgörüleri görüntülenir. Bulut için Defender AWS kaynaklarınızı AWS'ye özgü güvenlik önerileri ve güvenlik duruşunuzu güvenlik puanınıza dahil eder. Varlık envanteri, tüm korumalı AWS kaynaklarınızı görüntülemek için tek bir yer sağlar. Mevzuat uyumluluğu panosu, AWS'ye özgü yerleşik standartlara uyumluluğunuzun durumunu yansıtır. Örnek olarak AWS CIS standartları, PCI veri güvenliği standartları (PCI-DSS) ve AWS Temel Güvenlik En İyi Yöntemleri standardı verilebilir.

- Sunucular için Microsoft Defender, desteklenen Windows ve Linux EC2 örneklerine tehdit algılama ve gelişmiş savunmalar getirir.

- Kapsayıcılar için Microsoft Defender, desteklenen Amazon EKS kümelerine tehdit algılama ve gelişmiş savunmalar getirir.

- SQL için Microsoft Defender, AWS EC2 ve SQL Server için AWS RDS Custom üzerinde çalışan SQL sunucularınıza tehdit algılama ve gelişmiş savunmalar getirir.

Gelişmiş tehdit algılama için Microsoft Sentinel

Tehditler çok çeşitli cihazlardan, uygulamalardan, konumlardan ve kullanıcı türlerinden gelebilir. DLP, karşıya yükleme veya indirme sırasında içeriğin incelenmesini gerektirir, çünkü inceleme sonrası gözden geçirme çok geç olabilir. AWS'nin cihaz ve uygulama yönetimi, risk tabanlı koşullu erişim, oturum tabanlı denetimler veya satır içi UBA için yerel özellikleri yoktur.

Güvenlik çözümlerinin karmaşıklığı azaltması ve kaynakların çoklu bulut, şirket içi veya karma ortamlarda olmasına bakılmaksızın kapsamlı koruma sağlaması kritik önem taşır. Bulut için Defender CSPM ve CWP sağlar. Bulut için Defender, genel güvenlik duruşunuzu güçlendirmeye yardımcı olmak için AWS genelinde yapılandırma zayıf noktalarını tanımlar. Ayrıca, AWS EC2'deki Amazon EKS Linux kümeleri, AWS EC2 örnekleri ve SQL sunucuları için tehdit koruması sağlamaya da yardımcı olur.

Microsoft Sentinel, modern güvenlik operasyonları için tehdit algılama ve yanıt otomasyonunu merkezileştiren ve koordine eden bir güvenlik bilgileri ve olay yönetimi (SIEM) ile güvenlik düzenleme, otomasyon ve yanıt (SOAR) çözümüdür. Microsoft Sentinel birden çok güvenlik duvarı, ağ cihazı ve sunucu genelindeki olayları karşılaştırmak için AWS hesaplarını izleyebilir. Microsoft Sentinel, gelişmiş saldırı tekniklerini keşfetmek ve yanıtlamak için izleme verilerini tehdit bilgileri, analiz kuralları ve makine öğrenmesi ile birleştirir.

AWS ve Bulut için Defender Uygulamalarını Microsoft Sentinel ile bağlayabilirsiniz. Ardından Bulut için Defender Uygulamaları uyarılarını görebilir ve birden çok Defender Tehdit Bilgileri akışı kullanan ek tehdit denetimleri çalıştırabilirsiniz. Microsoft Sentinel, Bulut için Defender Uygulamaları dışında bir eşgüdümlü yanıt başlatabilir. Microsoft Sentinel ayrıca BT hizmet yönetimi (ITSM) çözümleriyle tümleştirilebilir ve uyumluluk amacıyla verileri uzun vadeli olarak saklayabilir.

Senaryo ayrıntıları

Microsoft, AWS hesaplarının ve ortamlarının güvenliğini sağlamaya ve korumaya yardımcı olabilecek çeşitli güvenlik çözümleri sunar.

Diğer Microsoft güvenlik bileşenleri, AWS hesapları için ek güvenlik sağlamak üzere Microsoft Entra ID ile tümleştirebilir:

- Bulut için Defender Uygulamaları, oturum koruması ve kullanıcı davranışı izleme ile Microsoft Entra ID'yi yedekler.

- Bulut için Defender, AWS iş yüklerine yönelik tehdit koruması sağlar. Ayrıca AWS ortamları için güvenliği proaktif olarak güçlendirmeye yardımcı olur ve bu ortamlara bağlanmak için aracısız bir yaklaşım kullanır.

- Microsoft Sentinel, AWS ortamlarına yönelik tehditleri algılamak ve otomatik olarak yanıtlamak için Microsoft Entra ID ve Bulut için Defender Uygulamaları ile tümleşir.

Bu Microsoft güvenlik çözümleri genişletilebilir ve birden çok koruma düzeyi sunar. Geçerli ve gelecekteki AWS dağıtımlarının korunmasına yardımcı olan tam güvenlikli bir mimari için bu çözümlerden bir veya daha fazlasını ve diğer koruma türlerini uygulayabilirsiniz.

Olası kullanım örnekleri

Bu makale AWS kimlik mimarlarına, yöneticilerine ve güvenlik analistlerine anında içgörüler ve çeşitli Microsoft güvenlik çözümleri dağıtmaya yönelik ayrıntılı yönergeler sağlar.

Öneriler

Bir güvenlik çözümü geliştirirken aşağıdaki noktaları göz önünde bulundurun.

Güvenlik önerileri

Aşağıdaki ilkeler ve yönergeler tüm bulut güvenliği çözümleri için önemlidir:

- Kuruluşun bulut ortamlarına kullanıcı ve program aracılığıyla erişimi izleyebildiğinden, algılayıp otomatik olarak koruyabildiğinden emin olun.

- Kimlik ve izin idaresi ve denetimi sağlamak için geçerli hesapları sürekli gözden geçirin.

- En az ayrıcalık ve sıfır güven ilkelerini izleyin. Kullanıcıların güvenilen cihazlardan ve bilinen konumlardan yalnızca ihtiyaç duydukları kaynaklara erişebildiğinden emin olun. Yalnızca gerçekleştirdikleri rol için ihtiyaç duydukları hakları sağlamak için her yöneticinin ve geliştiricinin izinlerini azaltın. Düzenli olarak gözden geçirin.

- Özellikle ayrıcalık yükseltme veya saldırı kalıcılığı fırsatları sağlıyorsa platform yapılandırma değişikliklerini sürekli izleyin.

- İçeriği etkin bir şekilde denetleyerek ve denetleyerek yetkisiz veri sızdırmayı önleyin.

- Ek masraf olmadan güvenliği artırabilecek Microsoft Entra ID P2 gibi sahip olabileceğiniz çözümlerden yararlanın.

Temel AWS hesabı güvenliği

AWS hesapları ve kaynakları için temel güvenlik hijyeni sağlamak için:

- AWS hesaplarını ve kaynaklarını güvenli hale getirmek için en iyi yöntemler bölümünde AWS güvenlik kılavuzunu gözden geçirin.

- AWS Yönetim Konsolu aracılığıyla tüm veri aktarımlarını etkin bir şekilde inceleyerek kötü amaçlı yazılımları ve diğer kötü amaçlı içerikleri karşıya yükleme ve indirme riskini azaltın. Doğrudan AWS platformundaki web sunucuları veya veritabanları gibi kaynaklara yüklediğiniz veya indirdiğiniz içerik ek koruma gerektirebilir.

- Aşağıdakiler dahil olmak üzere diğer kaynaklara erişimi korumayı göz önünde bulundurun:

- AWS hesabı içinde oluşturulan kaynaklar.

- Windows Server, Linux Server veya kapsayıcılar gibi belirli iş yükü platformları.

- Yöneticilerin ve geliştiricilerin AWS Yönetim Konsolu'na erişmek için kullandığı cihazlar.

Bu senaryoyu dağıtın

Bir güvenlik çözümü uygulamak için aşağıdaki bölümlerde yer alan adımları uygulayın.

Planlama ve hazırlama

Azure güvenlik çözümlerinin dağıtımına hazırlanmak için geçerli AWS ve Microsoft Entra hesap bilgilerini gözden geçirin ve kaydedin. Birden fazla AWS hesabı dağıttıysanız her hesap için bu adımları yineleyin.

AWS Faturalama Yönetimi Konsolu'nda aşağıdaki geçerli AWS hesap bilgilerini kaydedin:

- AWS Hesap Kimliği, benzersiz bir tanımlayıcı

- Hesap adı veya kök kullanıcı

- Kredi kartına veya şirket faturalama sözleşmesine atanmış ödeme yöntemi

- AWS hesap bilgilerine erişimi olan alternatif kişiler

- Güvenlik soruları, güvenli bir şekilde güncelleştirildi ve acil durum erişimi için kaydedildi

- Veri güvenliği ilkesine uymak için etkinleştirilen veya devre dışı bırakılan AWS bölgeleri

Azure portalında Microsoft Entra kiracısını gözden geçirin:

- Kiracının Microsoft Entra ID P1 veya P2 lisansı olup olmadığını görmek için Kiracı bilgilerini değerlendirin. P2 lisansı gelişmiş Microsoft Entra kimlik yönetimi özellikleri sağlar.

- Giriş Sayfası URL sütununda gösterildiği

http://aws.amazon.com/gibi mevcut uygulamaların AWS uygulama türünü kullanıp kullanmadığını görmek için Enterprise uygulamalarını değerlendirin.

Bulut için Defender Uygulamaları Dağıtma

Modern kimlik ve erişim yönetiminin gerektirdiği merkezi yönetimi ve güçlü kimlik doğrulamasını dağıttığınızda, Bulut için Defender Uygulamaları uygulayabilirsiniz:

- AWS hesapları için güvenlik verilerini toplayın ve tehdit algılamaları gerçekleştirin.

- Riski azaltmak ve veri kaybını önlemek için gelişmiş denetimler uygulayın.

Bulut için Defender Uygulamaları dağıtmak için:

- AWS için bir Bulut için Defender Apps uygulama bağlayıcısı ekleyin.

- AWS etkinlikleri için Bulut için Defender Uygulamaları izleme ilkelerini yapılandırın.

- AWS'ye SSO için kurumsal bir uygulama oluşturun.

- Bulut için Defender Uygulamalarında koşullu erişim uygulaması denetim uygulaması oluşturun.

- AWS etkinlikleri için Microsoft Entra oturum ilkelerini yapılandırın.

- AWS için Bulut için Defender Uygulamaları ilkelerini test edin.

AWS uygulama bağlayıcısı ekleme

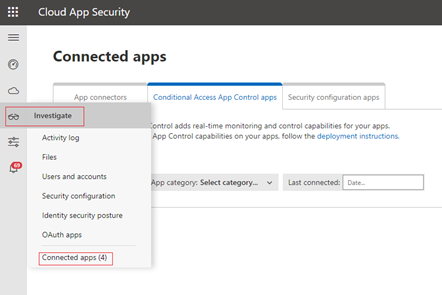

Bulut için Defender Uygulamalar portalında Araştır'ı genişletin ve ardından Bağlan uygulamalar'ı seçin.

Uygulama bağlayıcısı sayfasında Artı İşareti 'ni (+) ve ardından listeden Amazon Web Services'i seçin.

Bağlayıcı için benzersiz bir ad kullanın. Ad alanına şirket için bir tanımlayıcı ve contoso-AWS-Account1 gibi belirli bir AWS hesabı ekleyin.

Uygun bir AWS kimlik ve erişim yönetimi (IAM) kullanıcısı oluşturmak için AWS'yi Bulut için Microsoft Defender Uygulamalarına Bağlan yönergeleri izleyin.

- Kısıtlanmış izinler için bir ilke tanımlayın.

- bu izinleri Bulut için Defender Apps hizmeti adına kullanmak için bir hizmet hesabı oluşturun.

- Uygulama bağlayıcısına kimlik bilgilerini sağlayın.

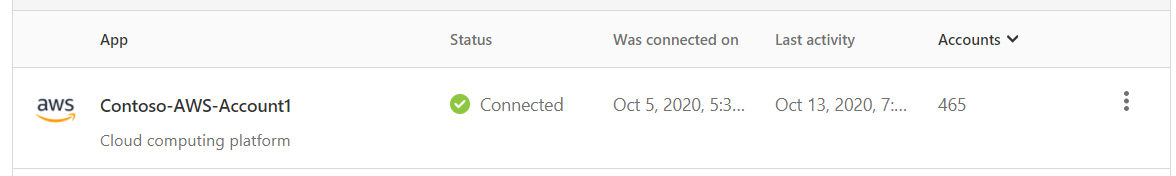

İlk bağlantıyı kurmak için gereken süre AWS hesabı günlük boyutlarına bağlıdır. Bağlantı tamamlandığında bir bağlantı onayı görürsünüz:

AWS etkinlikleri için Bulut için Defender Uygulamaları izleme ilkelerini yapılandırma

Uygulama bağlayıcısını etkinleştirdikten sonra, Bulut için Defender Uygulamalar ilke yapılandırma oluşturucusunda yeni şablonlar ve seçenekler gösterir. İlkeleri doğrudan şablonlardan oluşturabilir ve gereksinimlerinize göre değiştirebilirsiniz. Şablonları kullanmadan da bir ilke geliştirebilirsiniz.

Şablonları kullanarak ilkeleri uygulamak için:

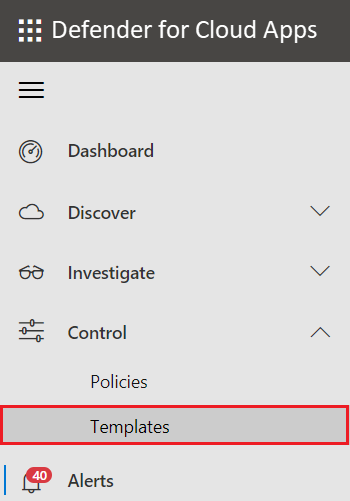

Bulut için Defender Uygulamalar sol gezinti penceresinde Denetim'i genişletin ve şablonlar'ı seçin.

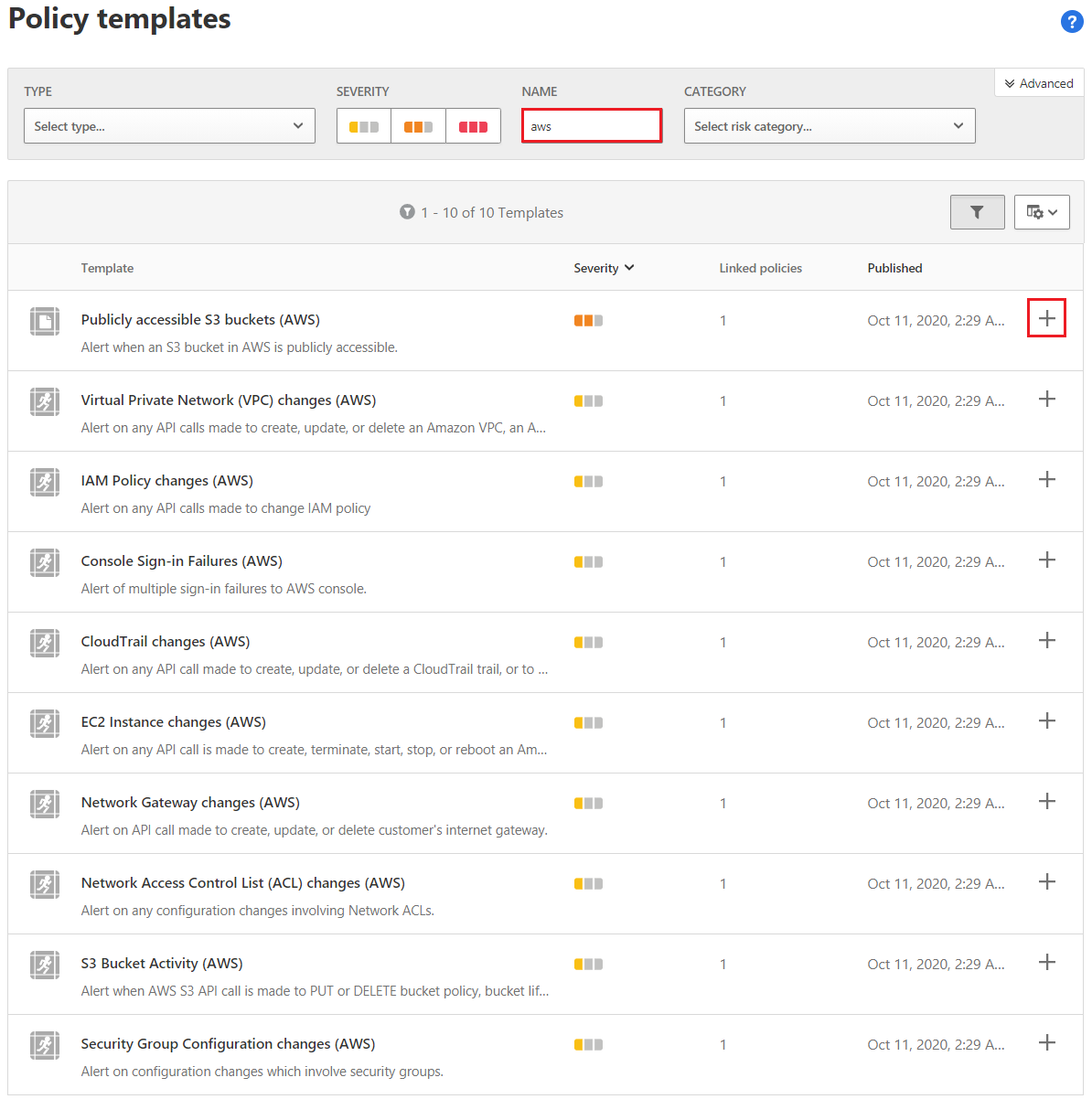

AWS için arama yapın ve AWS için kullanılabilir ilke şablonlarını gözden geçirin.

Şablon kullanmak için şablon öğesinin sağındaki Artı İşareti'ni (+) seçin.

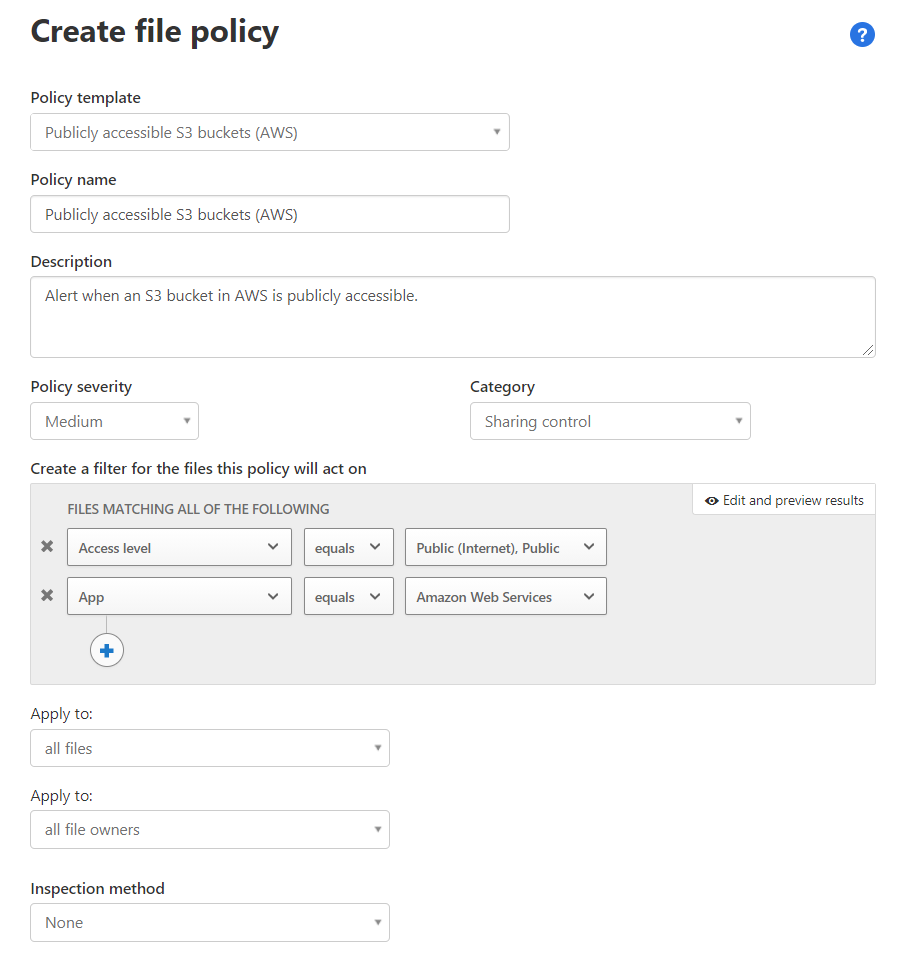

Her ilke türünün farklı seçenekleri vardır. Yapılandırma ayarlarını gözden geçirin ve ilkeyi kaydedin. Bu adımı her şablon için yineleyin.

Dosya ilkelerini kullanmak için, Bulut için Defender Uygulamalar ayarlarında dosya izleme ayarının açık olduğundan emin olun:

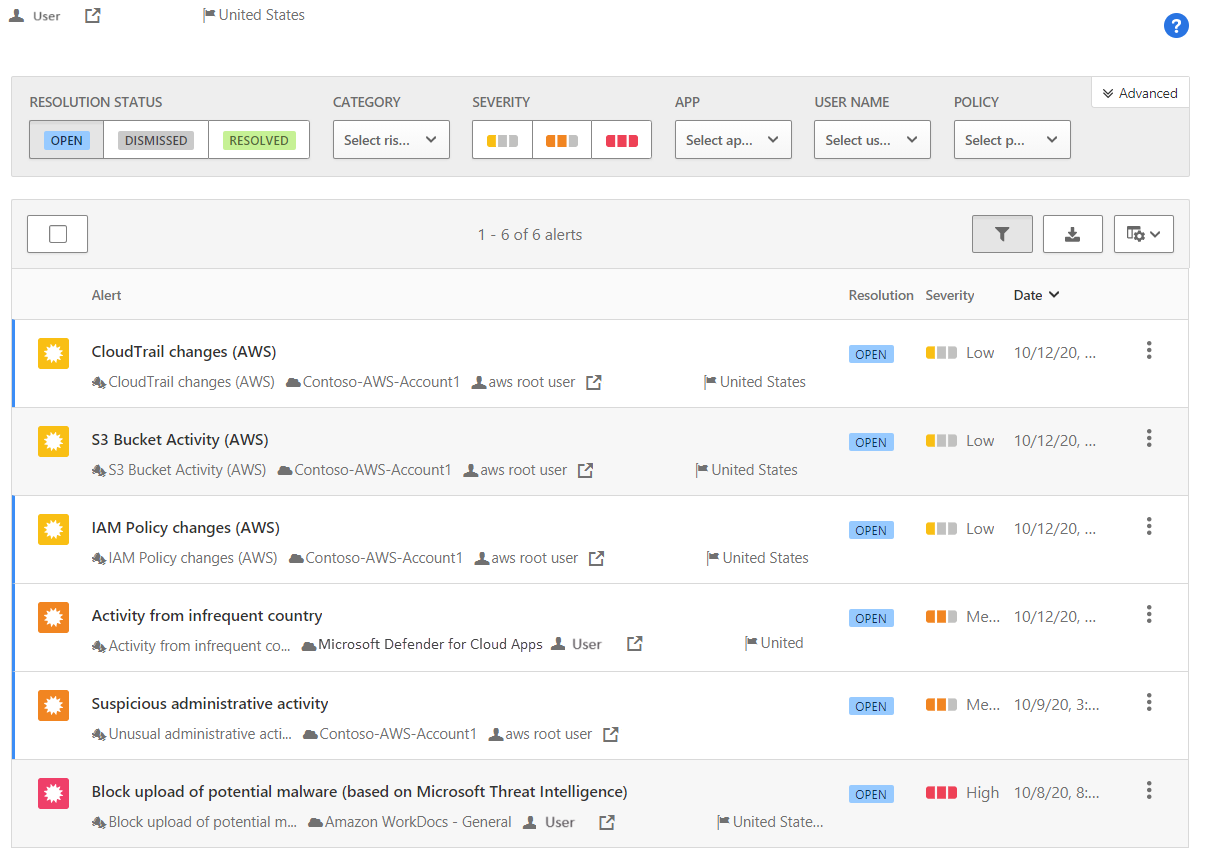

Bulut için Defender Uygulamaları uyarıları algıladıkça, bunları Bulut için Defender Uygulamalar portalındaki Uyarılar sayfasında görüntüler:

AWS'ye SSO için kurumsal uygulama oluşturma

SSO'dan AWS'ye kurumsal bir uygulama oluşturmak için Öğretici: AWS çoklu oturum açma ile Microsoft Entra çoklu oturum açma (SSO) tümleştirmesi sayfasındaki yönergeleri izleyin. Yordamın özeti aşağıdadır:

- Galeriden AWS SSO ekleyin.

- AWS SSO için Microsoft Entra SSO yapılandırma ve test:

- Microsoft Entra SSO'sını yapılandırın.

- AWS SSO'sını yapılandırın.

- AWS SSO test kullanıcısı oluşturma.

- SSO'ları test edin.

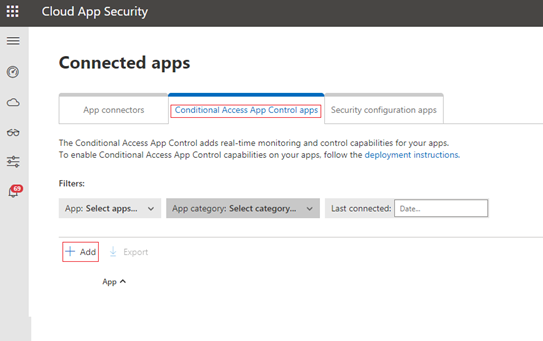

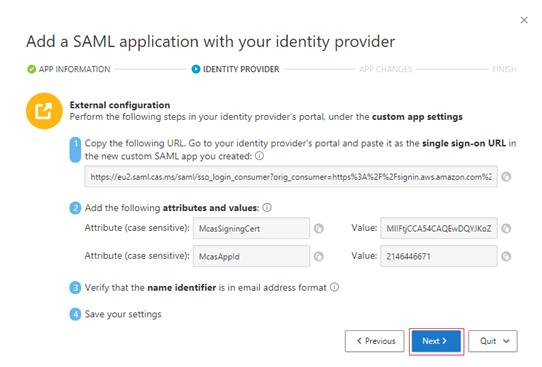

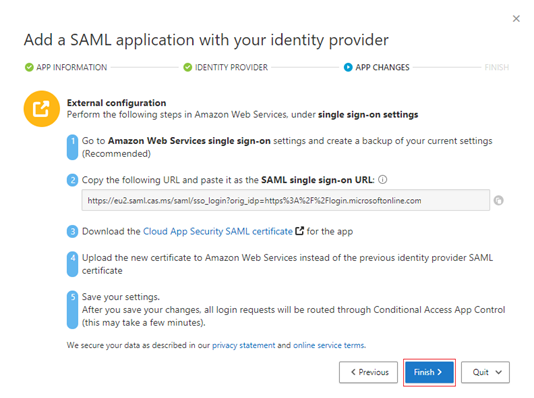

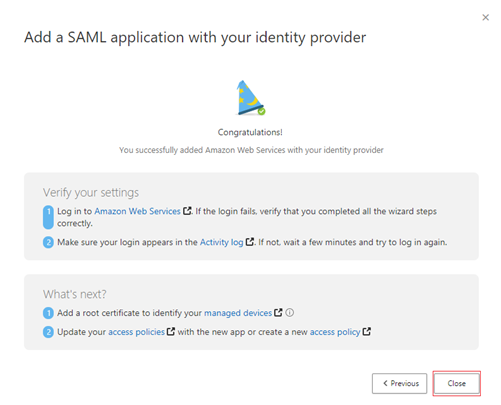

Bulut için Defender Uygulamalarında koşullu erişim uygulaması denetim uygulaması oluşturma

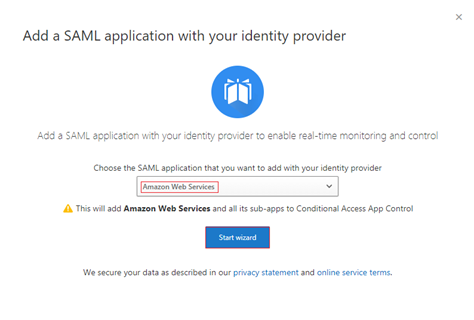

Bulut için Defender Uygulamalar portalına gidin, Araştır'ı ve ardından Bağlan uygulamalar'ı seçin.

Koşullu Erişim Uygulama Denetimi uygulamaları'nı ve ardından Ekle'yi seçin.

Uygulama ara kutusuna Amazon Web Services yazın ve uygulamayı seçin. Sihirbazı başlat'ı seçin.

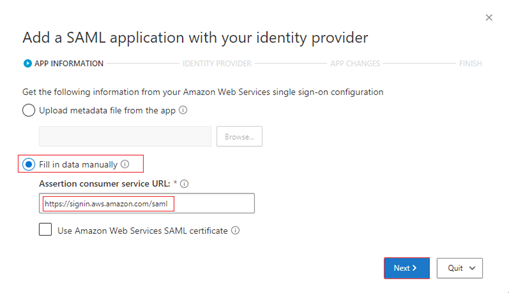

Verileri el ile doldur'u seçin. Aşağıdaki ekran görüntüsünde gösterilen Onay tüketici hizmeti URL değerini girin ve İleri'yi seçin.

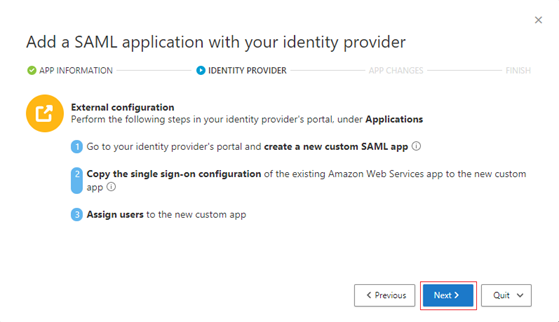

Sonraki sayfada Dış yapılandırma adımlarını yoksayın. İleri’yi seçin.

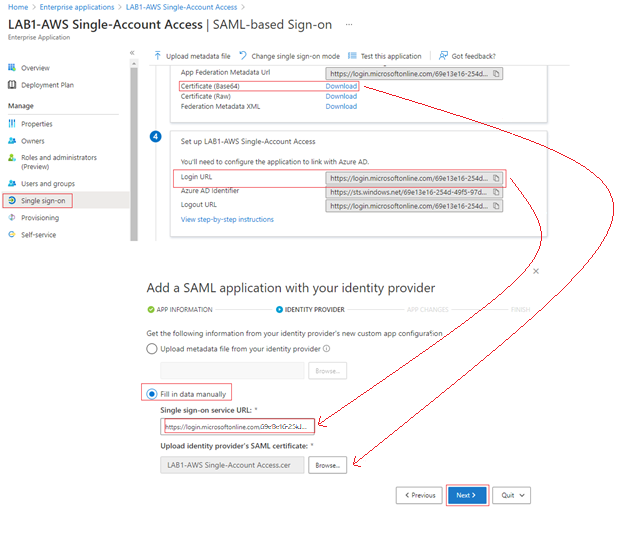

Verileri el ile doldur'u seçin ve verileri girmek için aşağıdaki adımları izleyin:

- Çoklu oturum açma hizmeti URL'si altında AWS için oluşturduğunuz kurumsal uygulamanın Oturum Açma URL'si değerini girin.

- Kimlik sağlayıcısının SAML sertifikasını karşıya yükle altında Gözat'ı seçin.

- Oluşturduğunuz kurumsal uygulamanın sertifikasını bulun.

- Sertifikayı yerel cihazınıza indirin ve ardından sihirbaza yükleyin.

- İleri’yi seçin.

Sonraki sayfada Dış yapılandırma adımlarını yoksayın. İleri’yi seçin.

Sonraki sayfada Dış yapılandırma adımlarını yoksayın. Son'u seçin.

Sonraki sayfada Ayarlarınızı doğrulayın adımlarını yoksayın. Kapat'ı seçin.

AWS etkinlikleri için Microsoft Entra oturum ilkelerini yapılandırma

Oturum ilkeleri, Microsoft Entra Koşullu Erişim ilkelerinin ve Bulut için Defender Uygulamalarının ters ara sunucu özelliğinin güçlü bir bileşimidir. Bu ilkeler gerçek zamanlı şüpheli davranış izleme ve denetim sağlar.

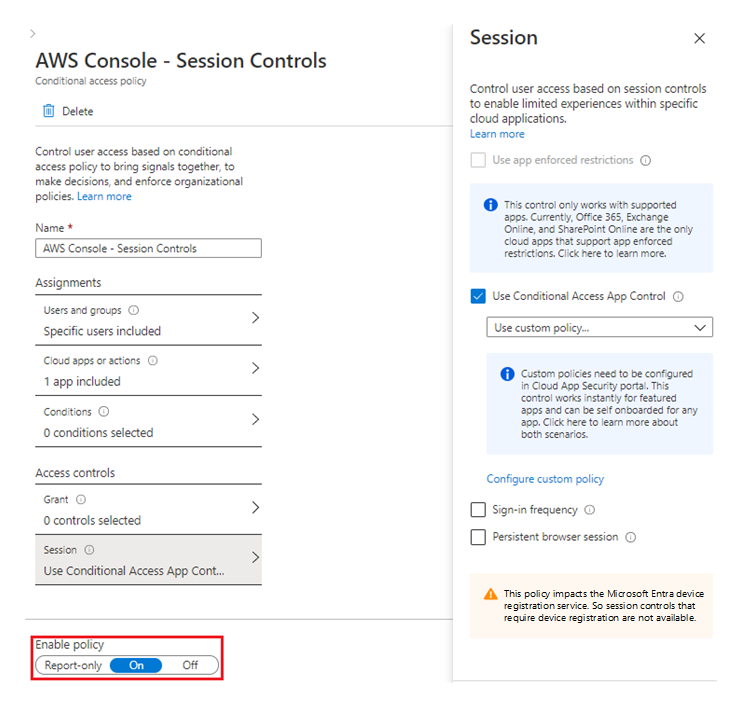

Microsoft Entra Id'de aşağıdaki ayarlarla yeni bir koşullu erişim ilkesi oluşturun:

- Ad bölümüne AWS Konsolu – Oturum Denetimleri yazın.

- Kullanıcılar ve Gruplar altında, daha önce oluşturduğunuz iki rol grubunu seçin:

- AWS-Account1-Yönetici istrators

- AWS-Account1-Developers

- Bulut uygulamaları veya eylemleri altında, daha önce oluşturduğunuz Contoso-AWS-Account 1 gibi kurumsal uygulamayı seçin.

- Oturum'un altında Koşullu Erişim Uygulama Denetimini Kullan'ı seçin.

İlkeyi etkinleştir bölümünde Açık seçeneğini belirleyin.

Create'u seçin.

Microsoft Entra Koşullu Erişim ilkesini oluşturduktan sonra AWS oturumları sırasında kullanıcı davranışını denetlemek için bir Bulut için Defender Apps oturum ilkesi ayarlayın.

Bulut için Defender Uygulamalar portalında Denetim'i genişletin ve İlkeler'i seçin.

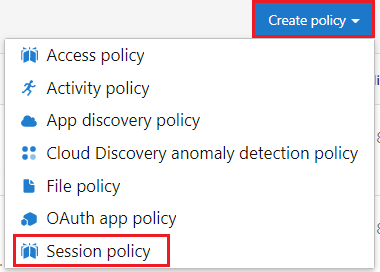

İlkeler sayfasında İlke oluştur'u ve ardından listeden Oturum ilkesi'ni seçin.

Oturum ilkesi oluştur sayfasında, İlke şablonu'nun altında Olası kötü amaçlı yazılımların karşıya yüklenmesini engelle (Microsoft Threat Intelligence tabanlı) öğesini seçin.

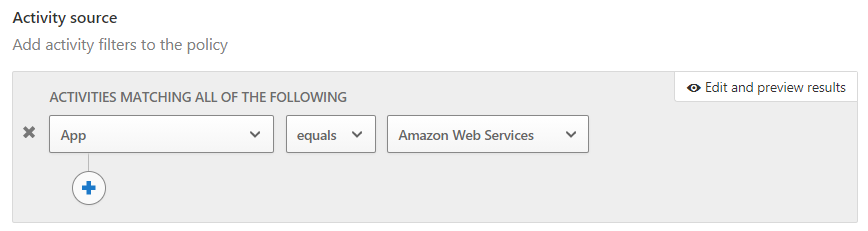

Aşağıdakilerin tümüyle eşleşen etkinlikler'in altında, etkinlik filtresini App, equals ve Amazon Web Services'ı içerecek şekilde değiştirin. Varsayılan cihaz seçimini kaldırın.

Diğer ayarları gözden geçirin ve oluştur'u seçin.

AWS için Bulut için Defender Uygulamaları ilkelerini test edin

Etkili ve ilgili olduklarından emin olmak için tüm ilkeleri düzenli olarak test edin. Önerilen birkaç test şunlardır:

IAM ilkesi değişiklikleri: Bu ilke, AWS IAM içindeki ayarları her değiştirmeye çalıştığınızda tetikleniyor. Örneğin, bu dağıtım bölümünün devamında yeni bir IAM ilkesi ve hesabı oluşturmak için yordamı uyguladığınızda bir uyarı görürsünüz.

Konsol oturum açma hataları: Test hesaplarından birinde oturum açma girişimleri başarısız olursa bu ilke tetikler. Uyarı ayrıntıları, girişimin Azure bölgesel veri merkezlerinden birinden geldiğini gösterir.

S3 demeti etkinlik ilkesi: Yeni bir AWS S3 depolama hesabı oluşturmaya çalıştığınızda ve bunu genel kullanıma açık olarak ayarladığınızda, bu ilkeyi tetiklersiniz.

Kötü amaçlı yazılım algılama ilkesi: Kötü amaçlı yazılım algılamayı bir oturum ilkesi olarak yapılandırıyorsanız, aşağıdaki adımları izleyerek bunu test edebilirsiniz:

- Avrupa Bilgisayar Virüsten Koruma Araştırması Enstitüsü'nden (EICAR) bir güvenli test dosyası indirin.

- Bu dosyayı bir AWS S3 depolama hesabına yüklemeyi deneyin.

İlke karşıya yükleme girişimini hemen engeller ve Bulut için Defender Apps portalında bir uyarı görüntülenir.

Bulut için Defender dağıtma

AWS hesabını Bulut için Defender bağlamak için yerel bulut bağlayıcısı kullanabilirsiniz. Bağlayıcı, AWS hesabınıza aracısız bir bağlantı sağlar. CSPM önerilerini toplamak için bu bağlantıyı kullanabilirsiniz. Bulut için Defender planlarını kullanarak CWP ile AWS kaynaklarınızın güvenliğini sağlayabilirsiniz.

AWS tabanlı kaynaklarınızı korumak için aşağıdaki bölümlerde ayrıntılı olarak açıklanan bu adımları uygulayın:

- AWS hesabı Bağlan.

- AWS'i izleyin.

AWS hesabınıza bağlanma

AWS hesabınızı yerel bağlayıcı kullanarak Bulut için Defender bağlamak için şu adımları izleyin:

AWS hesabını bağlamak için önkoşulları gözden geçirin. Devam etmeden önce bunları tamamladığınızdan emin olun.

Klasik bağlayıcılarınız varsa, Klasik bağlayıcıları kaldırma başlığındaki adımları izleyerek bunları kaldırın. Hem klasik hem de yerel bağlayıcıları kullanmak yinelenen öneriler üretebilir.

Azure Portal oturum açın.

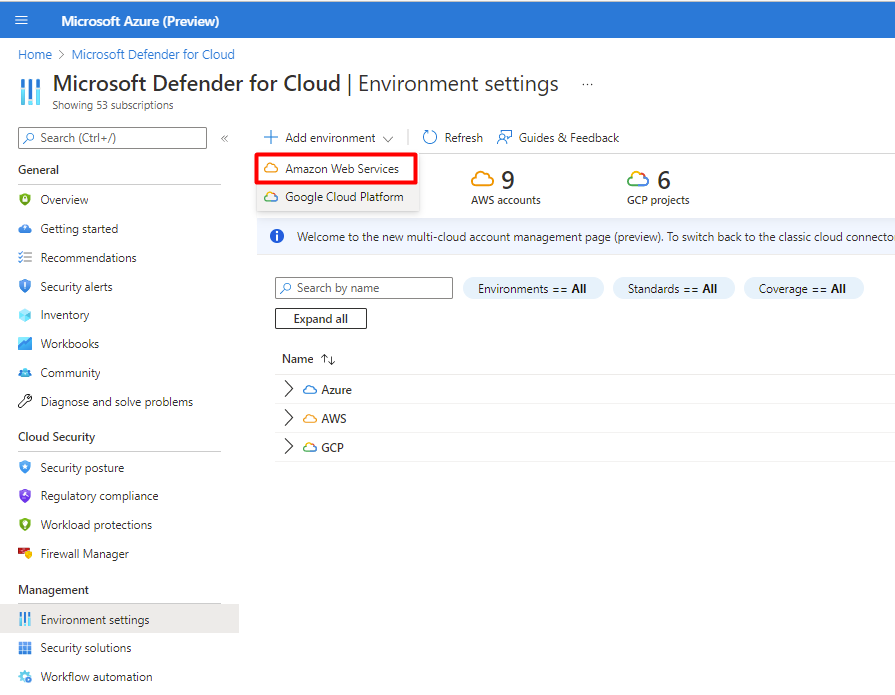

Bulut için Microsoft Defender'ı ve ardından Ortam ayarları'nı seçin.

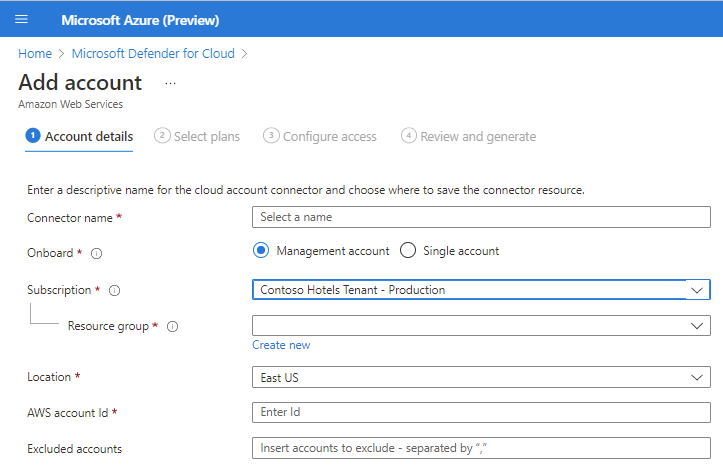

Ortam>ekle Amazon Web Services'i seçin.

Bağlayıcı kaynağının depolama konumu da dahil olmak üzere AWS hesabının ayrıntılarını girin. İsteğe bağlı olarak, yönetim hesabına bağlayıcı oluşturmak için Yönetim hesabı'nı seçin. Bağlan orlar, sağlanan yönetim hesabı altında bulunan her üye hesabı için oluşturulur. Yeni eklenen tüm hesaplar için otomatik sağlama açık.

İleri: Planları seçin'i seçin.

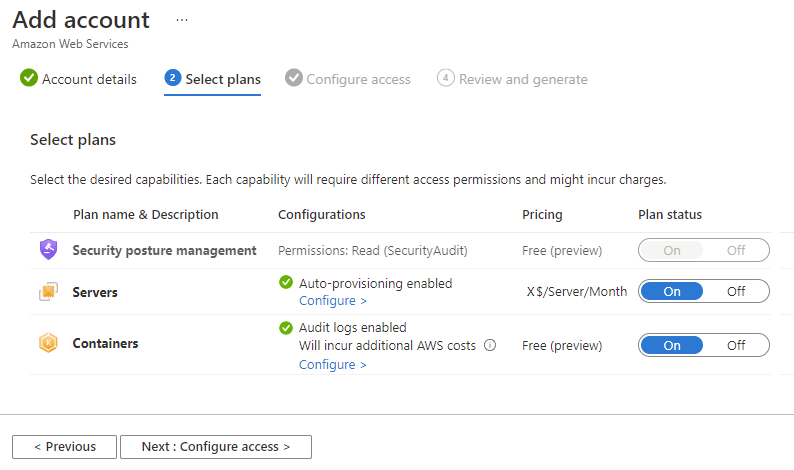

Varsayılan olarak, sunucu planı açıktır. Bu ayar, Sunucular için Defender kapsamını AWS EC2'nize genişletmek için gereklidir. Azure Arc için ağ gereksinimlerini karşıladığınızdan emin olun. İsteğe bağlı olarak, yapılandırmayı düzenlemek için Yapılandır'ı seçin.

Varsayılan olarak kapsayıcı planı açıktır. Bu ayar, AWS EKS kümeleriniz için Kapsayıcılar için Defender korumasına sahip olmak için gereklidir. Kapsayıcılar için Defender planı için ağ gereksinimlerini karşıladığınızdan emin olun. İsteğe bağlı olarak, yapılandırmayı düzenlemek için Yapılandır'ı seçin. Bu yapılandırmayı devre dışı bırakırsanız, kontrol düzlemi için tehdit algılama özelliği devre dışı bırakılır. Özelliklerin listesini görüntülemek için bkz . Kapsayıcılar için Defender özellik kullanılabilirliği.

Varsayılan olarak veritabanları planı açıktır. Bu ayar SQL için Defender kapsamını AWS EC2 ve SQL Server için RDS Özel'inize genişletmek için gereklidir. İsteğe bağlı olarak, yapılandırmayı düzenlemek için Yapılandır'ı seçin. Varsayılan yapılandırmayı kullanmanızı öneririz.

İleri: Erişimi yapılandır'ı seçin.

CloudFormation şablonunu indirin.

AWS'de yığın oluşturmak için indirilen CloudFormation şablonunu kullanmak için ekrandaki yönergeleri izleyin. Bir yönetim hesabı eklerseniz CloudFormation şablonunu Stack ve StackSet olarak çalıştırmanız gerekir. Bağlan orlar, üye hesapları için eklemeden sonraki 24 saat içinde oluşturulur.

İleri: Gözden geçir ve oluştur'u seçin.

Create'u seçin.

Bulut için Defender AWS kaynaklarınızı hemen taramaya başlar. Birkaç saat içinde güvenlik önerilerini görürsünüz. AWS kaynakları için Bulut için Defender sağlayabilecek tüm önerilerin listesi için bkz. AWS kaynakları için güvenlik önerileri - başvuru kılavuzu.

AWS kaynaklarınızı izleme

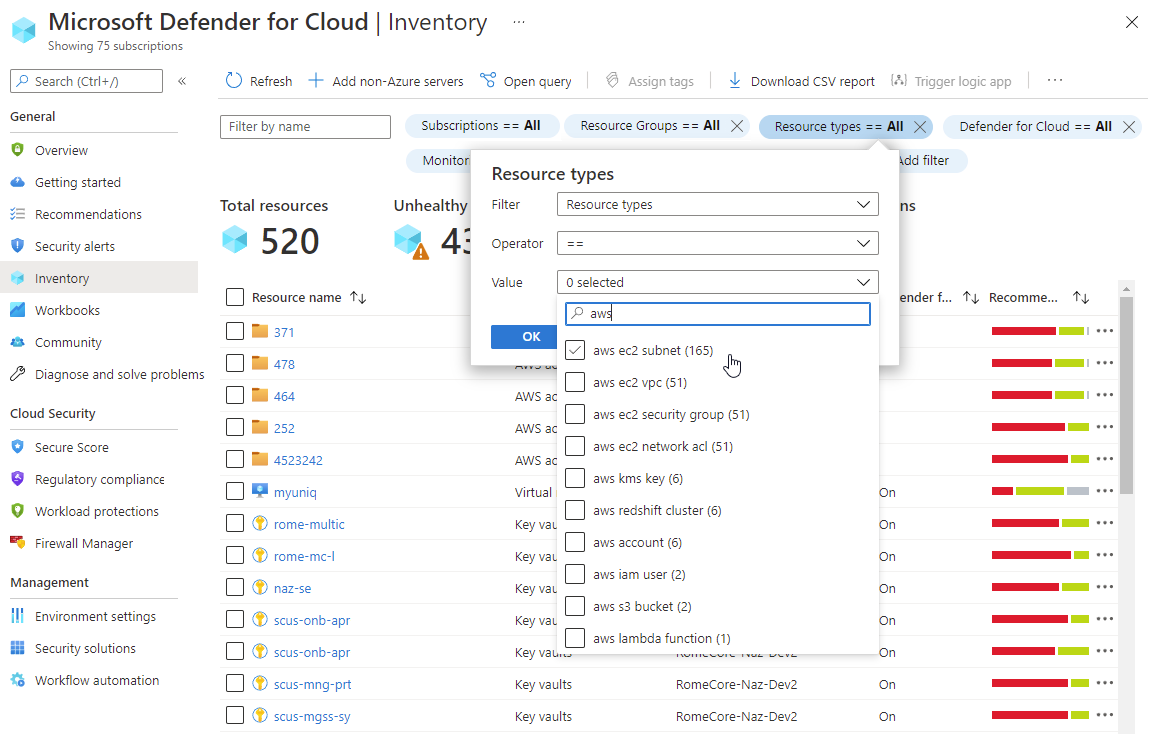

Bulut için Defender güvenlik önerileri sayfasında AWS kaynaklarınızı görüntüler. Azure, AWS ve GCP kaynaklarına yönelik önerileri birlikte görüntüleme gibi Bulut için Defender çoklu bulut özelliklerinden yararlanmak için ortamlar filtresini kullanabilirsiniz.

Kaynak türüne göre kaynaklarınız için tüm etkin önerileri görüntülemek için Bulut için Defender varlık envanteri sayfasını kullanın. İlgilendiğiniz AWS kaynak türünü görüntülemek için filtreyi ayarlayın.

Microsoft Sentinel'i dağıtma

Bir AWS hesabını ve Bulut için Defender Uygulamalarını Microsoft Sentinel'e bağlarsanız, birden çok güvenlik duvarı, ağ cihazı ve sunucu arasındaki olayları karşılaştıran izleme özelliklerini kullanabilirsiniz.

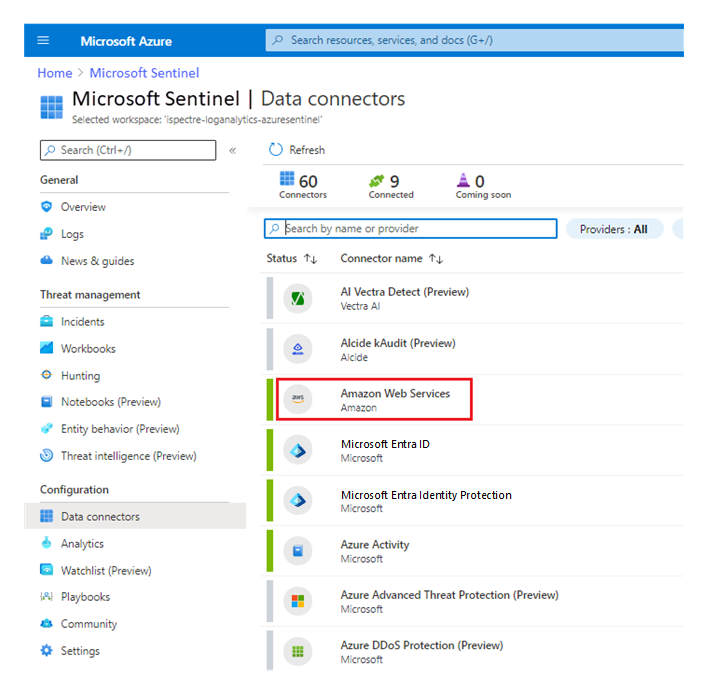

Microsoft Sentinel AWS bağlayıcısını etkinleştirme

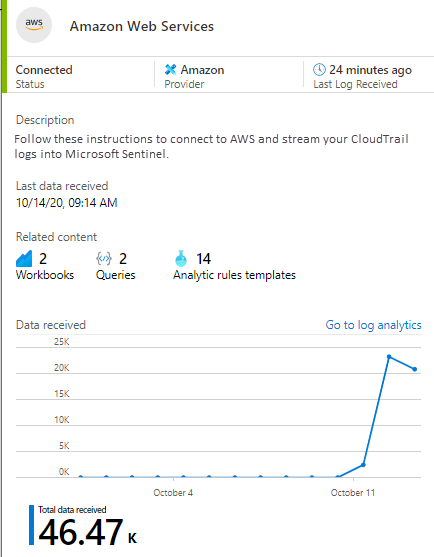

AWS için Microsoft Sentinel bağlayıcısını etkinleştirdikten sonra AWS olaylarını ve veri alımını izleyebilirsiniz.

Bulut için Defender Uygulamaları yapılandırmasında olduğu gibi, bu bağlantı için aws IAM'nin kimlik bilgileri ve izinler sağlayacak şekilde yapılandırılması gerekir.

AWS IAM'de Microsoft Sentinel'i AWS CloudTrail'e Bağlan adımlarını izleyin.

Azure portalında yapılandırmayı tamamlamak için Microsoft Sentinel>Veri bağlayıcıları'nın altında Amazon Web Services bağlayıcısını seçin.

Bağlayıcı sayfasını aç'ı seçin.

Yapılandırma'nın altında, Eklenecek rol alanına AWS IAM yapılandırmasından Rol ARN değerini girin ve Ekle'yi seçin.

Sonraki adımlar'ı ve ardından izlenecek AWS Ağ Etkinlikleri ve AWS Kullanıcı Etkinlikleri etkinliklerini seçin.

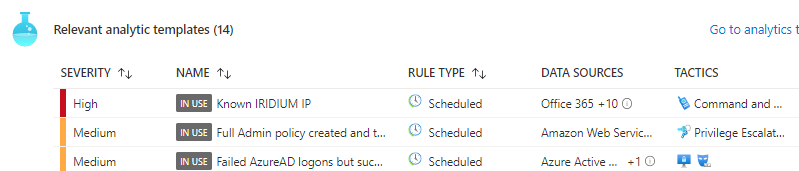

İlgili analiz şablonları'nın altında, açmak istediğiniz AWS analiz şablonlarının yanındaki Kural oluştur'u seçin.

Her kuralı ayarlayın ve Oluştur'u seçin.

Aşağıdaki tabloda AWS varlık davranışlarını ve tehdit göstergelerini denetlemek için kullanılabilen kural şablonları gösterilmektedir. Kural adları amacını açıklar ve olası veri kaynakları her kuralın kullanabileceği veri kaynaklarını listeler.

| Analitik şablon adı | Veri kaynakları |

|---|---|

| Bilinen IRIDIUM IP | DNS, Azure İzleyici, Cisco ASA, Palo Alto Networks, Microsoft Entra Id, Azure Activity, AWS |

| Tam Yönetici ilkesi oluşturuldu ve rollere, kullanıcılara veya gruplara eklendi | AWS |

| AzureAD oturum açma işlemleri başarısız oldu ancak AWS Console oturum açma işlemleri başarılı oldu | Microsoft Entra ID, AWS |

| Başarısız AWS Konsolu oturum açma işlemleri ancak AzureAD'de başarılı oturum açma | Microsoft Entra ID, AWS |

| Bir kullanıcı için çok faktörlü kimlik doğrulaması devre dışı bırakıldı | Microsoft Entra ID, AWS |

| AWS Güvenlik Grubu giriş ve çıkış ayarlarında yapılan değişiklikler | AWS |

| AWS Kimlik Bilgilerinin kötüye kullanımını veya ele geçirmesini izleme | AWS |

| AWS Elastic Load Balancer güvenlik gruplarında yapılan değişiklikler | AWS |

| Amazon VPC ayarlarında yapılan değişiklikler | AWS |

| Son 24 saatte gözlemlenen yeni UserAgent | Microsoft 365, Azure İzleyici, AWS |

| Aws Yönetim Konsolu'na çok faktörlü kimlik doğrulaması olmadan oturum açma | AWS |

| İnternet'e yönelik AWS RDS Veritabanı örneklerinde yapılan değişiklikler | AWS |

| AWS CloudTrail günlüklerine yapılan değişiklikler | AWS |

| Defender Threat Intelligence IP varlığını AWS CloudTrail ile eşler | Defender Threat Intelligence Platformları, AWS |

Etkin şablonların bağlayıcı ayrıntıları sayfasında KULLANILDI göstergesi vardır.

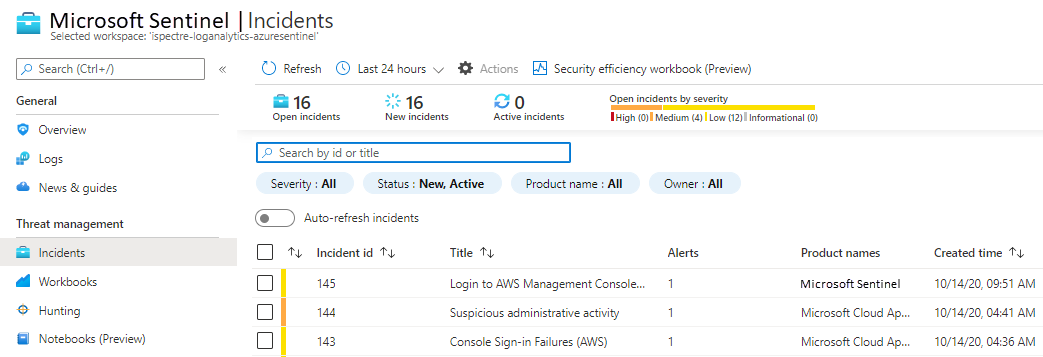

AWS olaylarını izleme

Microsoft Sentinel, etkinleştirdiğiniz analizlere ve algılamalara göre olaylar oluşturur. Her olay, olası tehditleri algılamak ve yanıtlamak için gereken genel araştırma sayısını azaltan bir veya daha fazla olay içerebilir.

Microsoft Sentinel, Bulut için Defender Apps'in oluşturduğu olayları (bağlıysa) ve Microsoft Sentinel'in oluşturduğu olayları gösterir. Ürün adları sütunu, olay kaynağını gösterir.

Veri alımını denetleme

Bağlayıcı ayrıntılarını düzenli olarak görüntüleyerek verilerin Microsoft Sentinel'e sürekli olarak alınıp alındığını denetleyin. Aşağıdaki grafikte yeni bir bağlantı gösterilmektedir.

Bağlayıcı veri alımını durdurursa ve çizgi grafik değeri düşerse AWS hesabına bağlanmak için kullandığınız kimlik bilgilerini denetleyin. Ayrıca AWS CloudTrail'in yine de olayları toplayabileceğini denetleyin.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunan tarafından yazılmıştır.

Asıl yazar:

- Lavanya Murthy | Üst Düzey Bulut Çözümü Mimarı

Genel olmayan LinkedIn profillerini görmek için LinkedIn'de oturum açın.

Sonraki adımlar

- AWS'nin güvenlik yönergeleri için bkz . AWS hesaplarını ve kaynaklarını güvenli hale getirmek için en iyi yöntemler.

- En son Microsoft güvenlik bilgileri için bkz . Microsoft Güvenliği.

- Microsoft Entra Id'yi uygulama ve yönetme hakkında ayrıntılı bilgi için bkz . Microsoft Entra Id ile Azure ortamlarının güvenliğini sağlama.

- AWS varlık tehditlerine ve buna karşılık gelen koruyucu önlemlere genel bakış için bkz. Bulut için Defender Uygulamaları Amazon Web Services (AWS) ortamınızı korumaya nasıl yardımcı olur?

- Bağlayıcılar ve bağlantı kurma hakkında bilgi için şu kaynaklara bakın:

İlgili kaynaklar

- Azure ve AWS özelliklerinin ayrıntılı kapsamı ve karşılaştırması için bkz . AWS uzmanları için Azure içerik kümesi.

- AWS için Microsoft Entra kimlik ve erişim çözümleri dağıtma yönergeleri için bkz . AWS için Microsoft Entra kimlik ve erişim yönetimi.