Azure Yönetilen Lustre dosya sistemleri için bir ağ güvenlik grubu yapılandırma

Ağ güvenlik grupları, Azure sanal ağındaki Azure kaynaklarına gelen ve giden ağ trafiğini filtrelemek için yapılandırılabilir. Ağ güvenlik grubu, ağ trafiğini IP adresine, bağlantı noktasına ve protokole göre filtreleyen güvenlik kuralları içerebilir. Bir ağ güvenlik grubu bir alt ağ ile ilişkilendirildiğinde, bu alt ağda dağıtılan kaynaklara güvenlik kuralları uygulanır.

Bu makalede, Sıfır Güven stratejisi kapsamında Azure Yönetilen Lustre dosya sistemi kümesine erişimin güvenliğini sağlamak için ağ güvenlik grubu kurallarının nasıl yapılandırıldığı açıklanır.

Önkoşullar

- Azure aboneliği. Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

- Azure Yönetilen Lustre dosya sistemi desteğine izin verecek şekilde yapılandırılmış alt ağa sahip bir sanal ağ. Daha fazla bilgi edinmek için bkz. Ağ önkoşulları.

- Azure aboneliğinizde dağıtılan bir Azure Yönetilen Lustre dosya sistemi. Daha fazla bilgi edinmek için bkz. Azure Yönetilen Lustre dosya sistemi oluşturma.

Ağ güvenlik grubu oluşturma ve yapılandırma

Azure sanal ağındaki Azure kaynakları arasındaki ağ trafiğini filtrelemek için bir Azure ağ güvenlik grubu kullanabilirsiniz. Ağ güvenlik grupları, farklı Azure kaynaklarına gelen ya da bu kaynaklardan dışarı giden ağ trafiğine izin veren veya bu trafiği reddeden güvenlik kuralları içerir. Her kural için kaynak, hedef, bağlantı noktası ve protokol belirtebilirsiniz.

Azure portal bir ağ güvenlik grubu oluşturmak için şu adımları izleyin:

Portalın üst kısmındaki arama kutusuna Ağ güvenlik grubu yazın. Arama sonuçlarında Ağ güvenlik grupları'nı seçin.

+ Oluştur'u seçin.

Ağ güvenlik grubu oluştur sayfasında, Temel Bilgiler sekmesinin altında aşağıdaki değerleri girin veya seçin:

Ayar Eylem Proje ayrıntıları Abonelik Azure aboneliğinizi seçin. Kaynak grubu Mevcut bir kaynak grubunu seçin veya Yeni oluştur'u seçerek yeni bir kaynak grubu oluşturun. Bu örnekte sample-rg kaynak grubu kullanılmaktadır. Örnek ayrıntıları Ağ güvenlik grubu adı Oluşturduğunuz ağ güvenlik grubu için bir ad girin. Region İstediğiniz bölgeyi seçin. Gözden geçir ve oluştur’u seçin.

Doğrulama başarılı iletisini gördükten sonra Oluştur'u seçin.

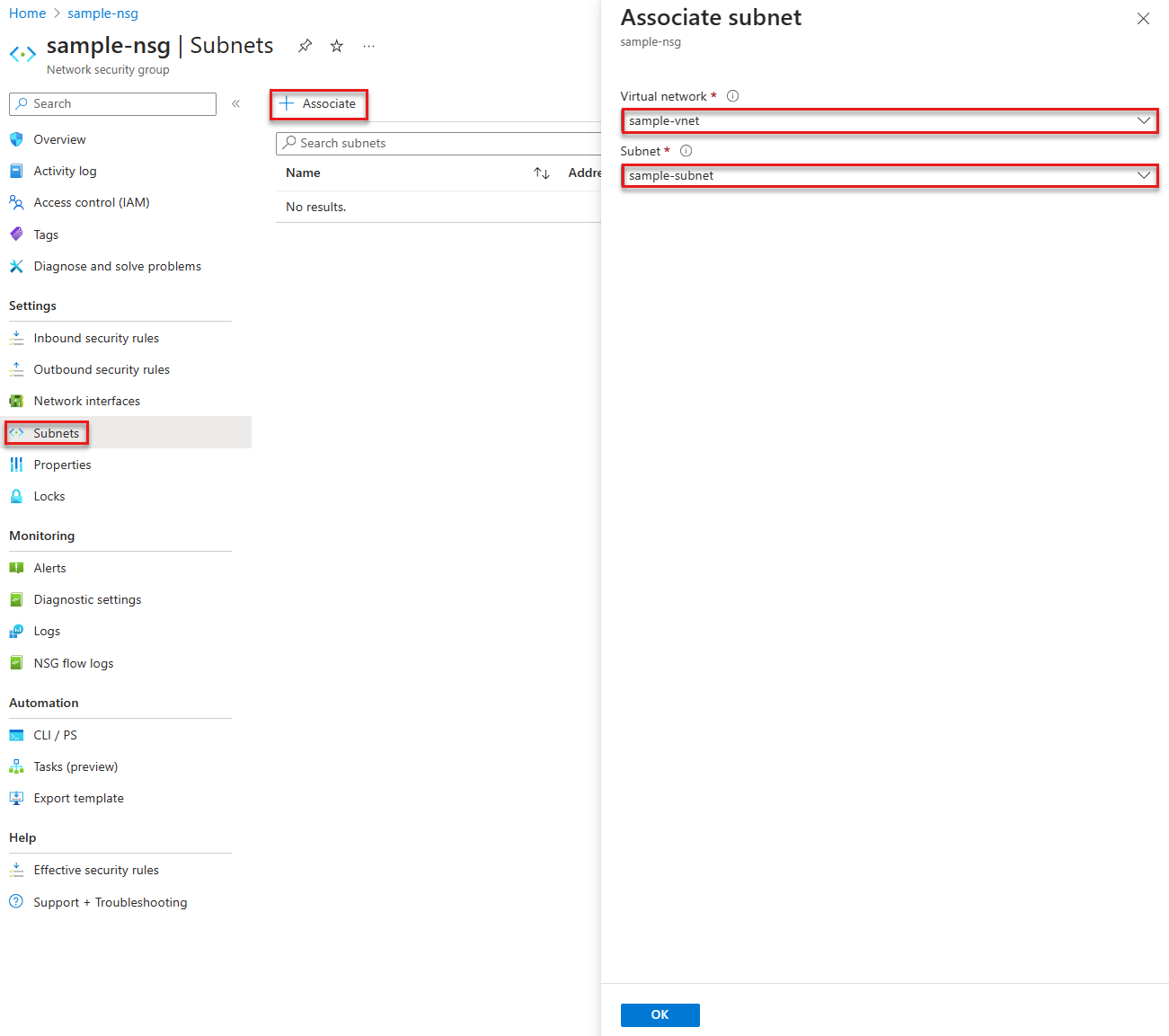

Ağ güvenlik grubunu bir alt ağ ile ilişkilendirme

Ağ güvenlik grubu oluşturulduktan sonra, bunu Azure Yönetilen Lustre dosya sisteminin bulunduğu sanal ağınızdaki benzersiz alt ağ ile ilişkilendirebilirsiniz. Ağ güvenlik grubunu Azure portal kullanarak bir alt ağ ile ilişkilendirmek için şu adımları izleyin:

Portalın üst kısmındaki arama kutusuna Ağ güvenlik grubu yazın ve arama sonuçlarında Ağ güvenlik grupları'nı seçin.

Ağ güvenlik grubunuzun adını ve ardından Alt ağlar'ı seçin.

Bir ağ güvenlik grubunu alt ağ ile ilişkilendirmek için + İlişkile'yi, ardından sanal ağınızı ve ağ güvenlik grubunu ilişkilendirmek istediğiniz alt ağı seçin. Tamam’ı seçin.

Ağ güvenlik grubu kurallarını yapılandırma

Azure Yönetilen Lustre dosya sistemi desteği için ağ güvenlik grubu kurallarını yapılandırmak için, Azure Yönetilen Lustre dosya sisteminizin dağıtıldığı alt ağ ile ilişkili ağ güvenlik grubuna gelen ve giden güvenlik kuralları ekleyebilirsiniz. Aşağıdaki bölümlerde Azure Yönetilen Lustre dosya sistemi desteğine izin veren gelen ve giden güvenlik kurallarının nasıl oluşturulacağı ve yapılandırıldığı açıklanmaktadır.

Not

Bu bölümde gösterilen güvenlik kuralları, Blob Depolama tümleştirmesi etkinken Doğu ABD bölgesindeki Azure Yönetilen Lustre dosya sistemi test dağıtımına göre yapılandırılır. Azure Yönetilen Lustre dosya sistemi için dağıtım bölgenize, sanal ağ alt ağı IP adresinize ve diğer yapılandırma ayarlarına göre kuralları ayarlamanız gerekir.

Gelen güvenlik kuralları oluşturma

Azure portal gelen güvenlik kuralları oluşturabilirsiniz. Aşağıdaki örnekte yeni bir gelen güvenlik kuralı oluşturma ve yapılandırma adımları gösterilmektedir:

- Azure portal, önceki adımda oluşturduğunuz ağ güvenlik grubu kaynağını açın.

- Ayarlar'ın altında Gelen güvenlik kuralları'nı seçin.

- + Ekle'yi seçin.

- Gelen güvenlik kuralı ekle bölmesinde kuralın ayarlarını yapılandırın ve Ekle'yi seçin.

Ağ güvenlik grubuna aşağıdaki gelen kurallarını ekleyin:

| Öncelik | Name | Bağlantı noktası | Protokol | Kaynak | Hedef | Eylem | Açıklama |

|---|---|---|---|---|---|---|---|

| 110 | kural-adı | Herhangi biri | Herhangi biri | Azure Yönetilen Lustre dosya sistemi alt ağı için IP adresi/CIDR aralığı | Azure Yönetilen Lustre dosya sistemi alt ağı için IP adresi/CIDR aralığı | İzin Ver | Azure Yönetilen Lustre dosya sistemi alt ağındaki konaklar arasında protokol veya bağlantı noktası akışlarına izin verin. |

| 111 | kural-adı | 988 | TCP | Lustre istemci alt ağı için IP adresi/CIDR aralığı | Azure Yönetilen Lustre dosya sistemi alt ağı için IP adresi/CIDR aralığı | İzin Ver | Lustre istemci alt ağı ile Azure Yönetilen Lustre dosya sistemi alt ağı arasında iletişime izin ver. Yalnızca kaynak TCP bağlantı noktaları 1020-1023 ve hedef bağlantı noktası 988'e izin verir. |

| 112 | kural-adı | Herhangi biri | TCP | AzureMonitor |

VirtualNetwork |

İzin Ver | AzureMonitor hizmet etiketinden gelen akışlara izin ver. Yalnızca 443 numaralı TCP kaynak bağlantı noktasına izin verin. |

| 120 | kural-adı | Herhangi biri | Herhangi biri | Herhangi biri | Herhangi biri | Reddet | Diğer tüm gelen akışları reddedin. |

Azure portal gelen güvenlik kuralları aşağıdaki ekran görüntüsüne benzer olmalıdır. Alt ağ IP adresini/CIDR aralığını ve diğer ayarları dağıtımınıza göre ayarlamanız gerekir:

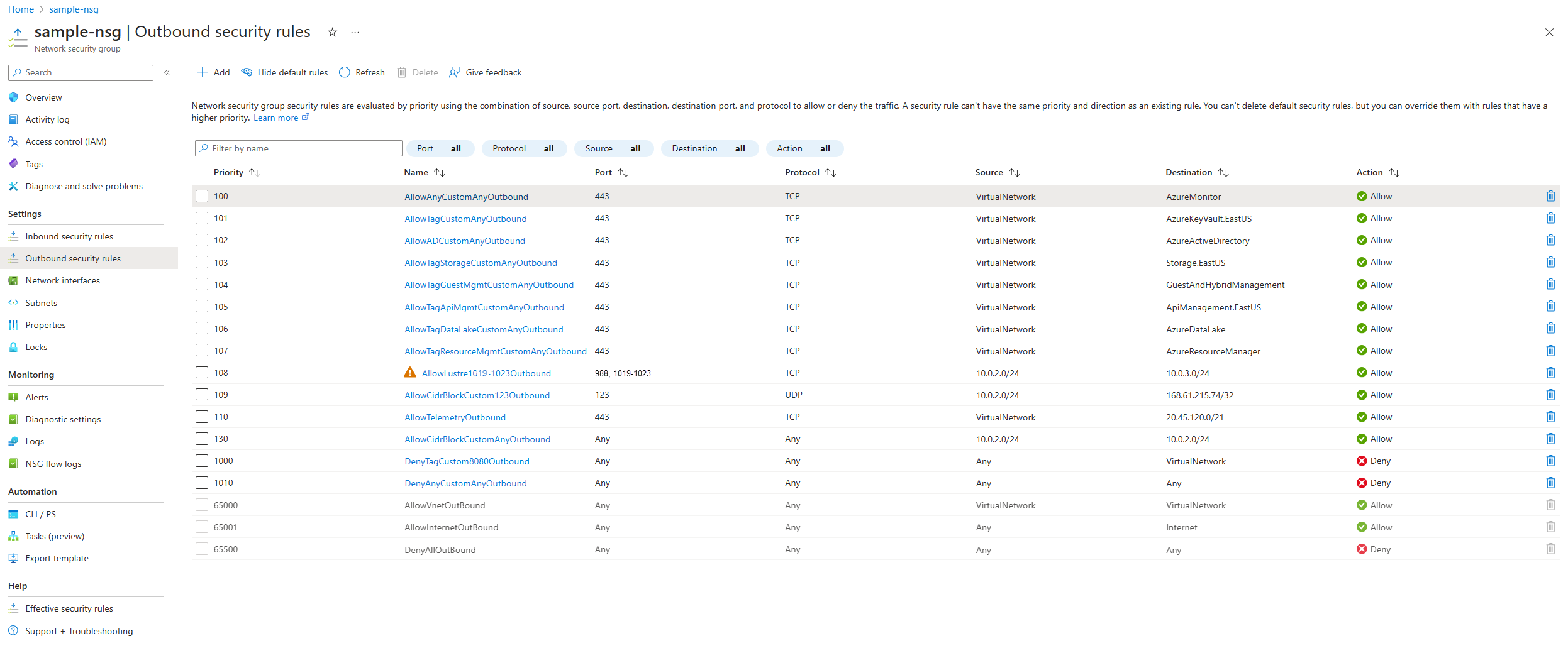

Giden güvenlik kuralları oluşturma

Azure portal giden güvenlik kuralları oluşturabilirsiniz. Aşağıdaki örnekte yeni bir giden güvenlik kuralı oluşturma ve yapılandırma gösterilmektedir:

- Azure portal, önceki bir adımda oluşturduğunuz ağ güvenlik grubu kaynağını açın.

- Ayarlar altında Giden güvenlik kuralları’nı seçin.

- + Ekle'yi seçin.

- Giden güvenlik kuralı ekle bölmesinde kuralın ayarlarını yapılandırın ve Ekle'yi seçin.

Ağ güvenlik grubuna aşağıdaki giden kuralları ekleyin:

| Öncelik | Name | Bağlantı noktası | Protokol | Kaynak | Hedef | Eylem | Açıklama |

|---|---|---|---|---|---|---|---|

| 100 | kural-adı | 443 | TCP | VirtualNetwork |

AzureMonitor |

İzin Ver | Hizmet etiketine giden akışlara AzureMonitor izin ver. Yalnızca TCP hedef bağlantı noktası 443. |

| 101 | kural-adı | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

İzin Ver | Hizmet etiketine giden akışlara AzureKeyVault.EastUS izin ver. Yalnızca TCP hedef bağlantı noktası 443. |

| 102 | kural-adı | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

İzin Ver | Hizmet etiketine giden akışlara AzureActiveDirectory izin ver. Yalnızca TCP hedef bağlantı noktası 443. |

| 103 | kural-adı | 443 | TCP | VirtualNetwork |

Storage.EastUS |

İzin Ver | Hizmet etiketine giden akışlara Storage.EastUS izin ver. Yalnızca TCP hedef bağlantı noktası 443. |

| 104 | kural-adı | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

İzin Ver | Hizmet etiketine giden akışlara GuestAndHybridManagement izin verir. Yalnızca TCP hedef bağlantı noktası 443. |

| 105 | kural-adı | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

İzin Ver | Hizmet etiketine giden akışlara ApiManagement.EastUS izin ver. Yalnızca TCP hedef bağlantı noktası 443. |

| 106 | kural-adı | 443 | TCP | VirtualNetwork |

AzureDataLake |

İzin Ver | Hizmet etiketine giden akışlara AzureDataLake izin ver. Yalnızca TCP hedef bağlantı noktası 443. |

| 107 | kural-adı | 443 | TCP | VirtualNetwork |

AzureResourceManager |

İzin Ver | Hizmet etiketine giden akışlara AzureResourceManager izin verir. Yalnızca TCP hedef bağlantı noktası 443. |

| 108 | kural-adı | 1020-1023 | TCP | Azure Yönetilen Lustre dosya sistemi alt ağı için IP adresi/CIDR aralığı | Lustre istemci alt ağı için IP adresi/CIDR aralığı | İzin Ver | Azure Yönetilen Lustre dosya sistemi için Lustre istemcisine giden akışlara izin ver. TCP kaynak bağlantı noktası 988, hedef bağlantı noktaları yalnızca 1020-1023. |

| 109 | kural-adı | 123 | UDP | Azure Yönetilen Lustre dosya sistemi alt ağı için IP adresi/CIDR aralığı | 168.61.215.74/32 | İzin Ver | MS NTP sunucusuna giden akışlara izin ver (168.61.215.74). Yalnızca UDP hedef bağlantı noktası 123. |

| 110 | kural-adı | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | İzin Ver | Azure Yönetilen Lustre telemetrisine giden akışlara izin ver (20.45.120.0/21). Yalnızca TCP hedef bağlantı noktası 443. |

| 111 | kural-adı | Herhangi biri | Herhangi biri | Azure Yönetilen Lustre dosya sistemi alt ağı için IP adresi/CIDR aralığı | Azure Yönetilen Lustre dosya sistemi alt ağı için IP adresi/CIDR aralığı | İzin Ver | Azure Yönetilen Lustre dosya sistemi alt ağındaki konaklar arasında protokol veya bağlantı noktası akışlarına izin verin. |

| 1000 | kural-adı | Herhangi biri | Herhangi biri | VirtualNetwork |

Internet |

Reddet | İnternet'e giden akışları reddedin. |

| 1010 | kural-adı | Herhangi biri | Herhangi biri | Herhangi biri | Herhangi biri | Reddet | Diğer tüm giden akışları reddedin. |

Azure portal giden güvenlik kuralları aşağıdaki ekran görüntüsüne benzer olmalıdır. Alt ağ IP adresini/CIDR aralığını ve diğer ayarları dağıtımınıza göre ayarlamanız gerekir:

Sonraki adımlar

Azure Yönetilen Lustre hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın:

Azure ağ güvenlik grupları hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın:

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin