Daemon uygulamasının güvenliğini sağlama

Bu makalede, Microsoft Azure Haritalar'da daemon uygulamalarının güvenilir ve güvenli bir ortamda nasıl barındırıldığı açıklanmaktadır.

Aşağıda daemon uygulamalarına örnekler verilmiştir:

- Azure Web İşi

- Azure İşlev Uygulaması

- Windows Hizmeti

- Çalışan ve güvenilir bir arka plan hizmeti

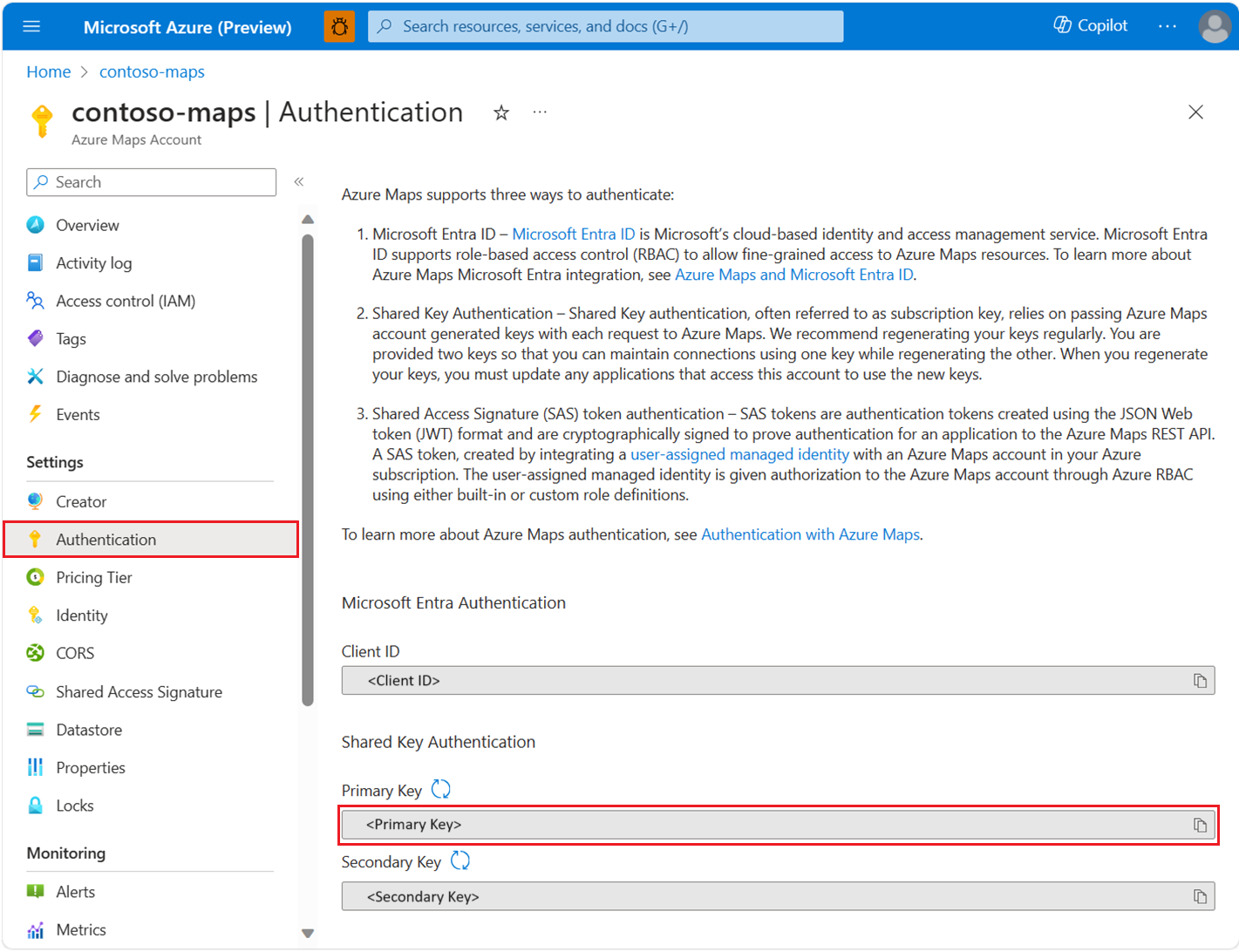

Azure Haritalar kimlik doğrulaması ayrıntılarını görüntüleme

azure portalında Azure Haritalar hesabı kimlik doğrulama ayrıntılarınızı görüntülemek için:

Azure Portal’ında oturum açın.

Azure portalı menüsüne gidin. Tüm kaynaklar'ı ve ardından Azure Haritalar hesabınızı seçin.

Sol bölmedeki Ayarlar'ın altında Kimlik Doğrulaması'nı seçin.

Azure Haritalar hesabı oluşturulduğunda üç değer oluşturulur. Bunlar, Azure Haritalar iki kimlik doğrulama türünü desteklemek için kullanılır:

- Microsoft Entra kimlik doğrulaması:

Client IDREST API istekleri için kullanılacak hesabı temsil eder. DeğerClient IDuygulama yapılandırmasında depolanmalıdır ve ardından Microsoft Entra kimlik doğrulamasını kullanan Azure Haritalar HTTP istekleri yapmadan önce alınmalıdır. - Paylaşılan Anahtar Kimlik Doğrulaması:

Primary KeyveSecondary Key, Paylaşılan Anahtar kimlik doğrulaması için abonelik anahtarı olarak kullanılır. Paylaşılan Anahtar kimlik doğrulaması, her istekte Azure Haritalar hesabı tarafından oluşturulan anahtarın Azure Haritalar geçirilmesine dayanır. Anahtarlarınızı düzenli olarak yeniden oluşturmanızı öneririz. Yeniden oluşturma sırasında geçerli bağlantıları korumak için iki anahtar sağlanır. Bir anahtar, diğerini yeniden oluştururken kullanımda olabilir. Anahtarlarınızı yeniden oluşturduğunuzda, bu hesaba erişen tüm uygulamaları yeni anahtarları kullanmak için güncelleştirmeniz gerekir. Daha fazla bilgi için bkz. Azure Haritalar ile kimlik doğrulaması

Önemli

Üretim uygulamaları için Microsoft Entra ID ve Azure rol tabanlı erişim denetimi (Azure RBAC) uygulamanızı öneririz. Microsoft Entra kavramlarına genel bakış için bkz. Azure Haritalar ile kimlik doğrulaması.

Senaryo: Azure Key Vault ile paylaşılan anahtar kimlik doğrulaması

Paylaşılan Anahtar kimlik doğrulaması kullanan uygulamaların anahtarları güvenli bir depoda depolaması gerekir. Bu senaryoda, uygulama anahtarınızı Azure Key Vault'ta gizli dizi olarak güvenli bir şekilde depolama açıklanmaktadır. Uygulama, paylaşılan anahtarı uygulama yapılandırmasında depolamak yerine paylaşılan anahtarı Azure Key Vault gizli dizisi olarak alabilir. Anahtar yenilemeyi basitleştirmek için uygulamaların bir kerede bir anahtar kullanmasını öneririz. Uygulamalar daha sonra kullanılmayan anahtarı yeniden oluşturabilir ve yeniden oluşturulan anahtarı Azure Key Vault'a dağıtırken geçerli bağlantıları tek bir anahtarla sürdürebilir. Azure Key Vault'un nasıl yapılandırılır anlamak için bkz . Azure Key Vault geliştirici kılavuzu.

Önemli

Bu senaryo, Azure Key Vault aracılığıyla Microsoft Entra Id'ye dolaylı olarak erişir. Ancak, microsoft Entra kimlik doğrulamayı doğrudan kullanmanızı öneririz. Microsoft Entra Id'nin kullanılması, paylaşılan anahtar kimlik doğrulaması kullanmanın ve Key Vault'u ayarlamanın ek karmaşıklık ve işlem gereksinimlerini doğrudan önler.

Aşağıdaki adımlarda bu işlem özetlenmiştir:

- Azure Key Vault oluşturun.

- Uygulama kaydı veya yönetilen kimlik oluşturarak bir Microsoft Entra hizmet sorumlusu oluşturun. Oluşturulan sorumlu, Azure Key Vault'a erişmekle sorumludur.

- Hizmet sorumlusu erişimini Azure Anahtar gizli dizileri

getiznine atayın. İzinleri ayarlama hakkında ayrıntılı bilgi için bkz . Azure portalını kullanarak Key Vault erişim ilkesi atama. - Geliştirici olarak geçici olarak gizli dizilere

seterişim izni atayın. - Key Vault gizli dizilerinde paylaşılan anahtarı ayarlayın ve gizli dizi kimliğine daemon uygulaması için yapılandırma olarak başvurun.

- Gizli diziler

setizninizi kaldırın. - Azure Key Vault'tan paylaşılan anahtar gizli dizisini almak için daemon uygulamasında Microsoft Entra kimlik doğrulamasını uygulayın.

- Paylaşılan anahtarla bir Azure Haritalar REST API isteği oluşturun. Artık daemon uygulaması paylaşılan anahtarı Key Vault'tan alabilir.

İpucu

Uygulama Azure ortamında barındırılıyorsa, kimlik doğrulaması için gizli dizi yönetiminin maliyetini ve karmaşıklığını azaltmak için yönetilen kimlik kullanmanızı öneririz. Yönetilen kimlik ayarlamayı öğrenmek için bkz . Öğretici: Key Vault'u .NET'teki bir Azure web uygulamasına bağlamak için yönetilen kimlik kullanma.

Senaryo: Microsoft Entra rol tabanlı erişim denetimi

bir Azure Haritalar hesabı oluşturulduktan sonra Azure Haritalar Client ID değeri Azure portalı kimlik doğrulaması ayrıntıları sayfasında bulunur. Bu değer REST API istekleri için kullanılacak hesabı temsil eder. Bu değer, HTTP istekleri yapmadan önce uygulama yapılandırmasında depolanmalı ve alınmalıdır. Senaryonun amacı, daemon uygulamasının Microsoft Entra kimliğinde kimlik doğrulaması yapmasını ve Azure Haritalar REST API'lerini çağırmasını sağlamaktır.

İpucu

Yönetilen kimlik bileşenlerinin avantajlarını etkinleştirmek için Azure Sanal Makineler, Sanal Makine Ölçek Kümeleri veya App Services'te barındırmanızı öneririz.

Azure kaynaklarında bir daemon barındırma

Azure kaynakları üzerinde çalışırken Azure tarafından yönetilen kimlikleri, düşük maliyetli, minimum kimlik bilgisi yönetimi çabası sağlayacak şekilde yapılandırabilirsiniz.

Yönetilen kimliğe uygulama erişimini etkinleştirmek için bkz . Yönetilen kimliklere genel bakış.

Bazı yönetilen kimlik avantajları şunlardır:

- Azure sistem tarafından yönetilen X509 sertifikası ortak anahtar şifreleme kimlik doğrulaması.

- İstemci gizli dizileri yerine X509 sertifikaları ile Microsoft Entra güvenliği.

- Azure, Yönetilen Kimlik kaynağıyla ilişkili tüm sertifikaları yönetir ve yeniler.

- Yönetilen kimlik, Azure Key Vault gibi güvenli bir gizli dizi deposu hizmeti gereksinimini ortadan kaldırdığından kimlik bilgisi işlem yönetimi basitleştirilmiştir.

Azure dışı kaynaklarda daemon barındırma

Yönetilen kimlikler yalnızca Azure ortamında çalışırken kullanılabilir. Bu nedenle, daemon uygulaması için Microsoft Entra uygulama kaydı aracılığıyla bir hizmet sorumlusu yapılandırmanız gerekir.

Yeni uygulama kaydı oluşturma

Uygulama kaydınızı zaten oluşturduysanız Temsilci atanan API izinleri atama bölümüne gidin.

Yeni bir uygulama kaydı oluşturmak için:

Azure Portal’ında oturum açın.

Microsoft Entra ID'yi seçin.

Sol bölmedeki Yönet'in altında Uygulama kayıtları'i seçin.

+ Yeni kayıt sekmesini seçin.

Bir Ad girin ve bir Destek hesabı türü seçin.

Kaydet'i seçin.

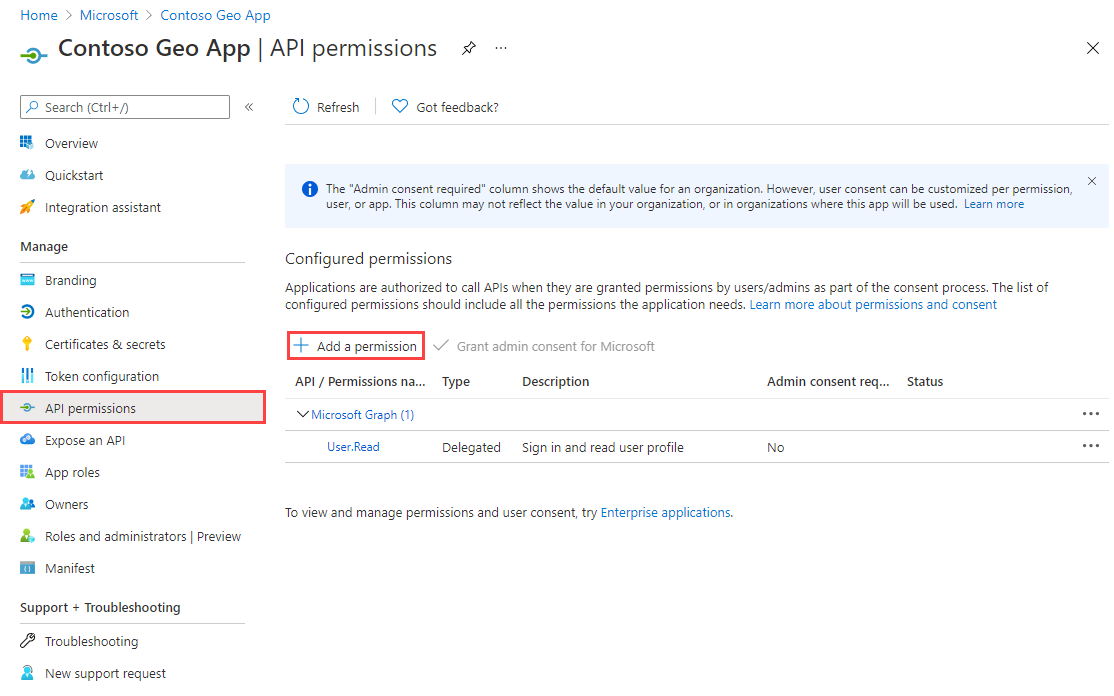

Temsilci atanan API izinleri atama

Azure Haritalar temsilcili API izinleri atamak için:

Microsoft Entra Kimlik'i seçin.

Sol bölmedeki Yönet'in altında Uygulama kayıtları'i seçin.

Uygulamanızı seçin.

Sol bölmedeki Yönet'in altında API izinleri'ni seçin.

İzin ekle'yi seçin.

Kuruluşumun kullandığı API'ler sekmesini seçin.

Arama kutusuna Azure Haritalar girin.

Azure Haritalar'ı seçin.

Erişim Azure Haritalar onay kutusunu seçin.

İzinler ekle'yi seçin.

İstemci gizli dizisi oluşturma veya sertifikayı yapılandırma

Uygulamanıza sunucu veya uygulama tabanlı kimlik doğrulaması uygulamak için iki seçenek arasından birini belirleyebilirsiniz:

- Ortak anahtar sertifikalarını karşıya yükleyin.

- İstemci gizli anahtarını oluşturun.

Ortak anahtar sertifikayı karşıya yükleme

Ortak anahtar sertifikasını karşıya yüklemek için:

Sol bölmedeki Yönet'in altında Sertifikalar ve gizli diziler'i seçin.

Sertifikayı karşıya yükle’yi seçin.

Metin kutusunun sağındaki dosya simgesini seçin.

Bir .crt, .cer veya .pem dosyası seçin ve ardından Ekle'yi seçin.

İstemci gizli dizisi oluşturma

İstemci gizli dizisi oluşturmak için:

Sol bölmedeki Yönet'in altında Sertifikalar ve gizli diziler'i seçin.

Yeni gizli anahtar’yi seçin.

İstemci gizli dizisi için bir açıklama girin.

Ekle'yi seçin.

Gizli diziyi kopyalayın ve Azure Key Vault gibi bir hizmette güvenli bir şekilde depolayın. Ayrıca, bu makalenin Yönetilen Kimlik ile belirteç isteme bölümündeki gizli diziyi kullanın.

Önemli

Sertifikayı veya gizli diziyi güvenli bir şekilde depolamak için bkz . Azure Key Vault Geliştirici Kılavuzu. Microsoft Entra Id'den belirteçleri almak için bu gizli diziyi kullanacaksınız.

Kullanıcıların Azure Haritalar için rol tabanlı erişim verme

Bir veya daha fazla Azure Haritalar rol tanımına bir Microsoft Entra grubu veya güvenlik sorumlusu atayarak Azure rol tabanlı erişim denetimi (Azure RBAC) sağlayabilirsiniz.

Azure Haritalar için kullanılabilir Azure rol tanımlarını görüntülemek için bkz. Yerleşik Azure Haritalar rol tanımlarını görüntüleme.

Oluşturulan yönetilen kimliğe veya hizmet sorumlusuna kullanılabilir bir Azure Haritalar rolü atama hakkında ayrıntılı adımlar için bkz. Azure portalını kullanarak Azure rolleri atama

Büyük miktarda kullanıcının Azure Haritalar uygulamasını ve kaynak erişimini verimli bir şekilde yönetmek için bkz. Microsoft Entra grupları.

Önemli

Kullanıcıların bir uygulamada kimlik doğrulamasına izin verebilmesi için, kullanıcıların önce Microsoft Entra Kimliği'nde oluşturulması gerekir. Daha fazla bilgi için bkz. Microsoft Entra ID kullanarak kullanıcı ekleme veya silme.

Kullanıcılar için büyük bir dizini etkili bir şekilde yönetme hakkında bilgi edinmek için bkz . Microsoft Entra Id.

Uyarı

Azure Haritalar yerleşik rol tanımları, birçok Azure Haritalar REST API'sine çok büyük bir yetkilendirme erişimi sağlar. API erişimini en düşük düzeyde kısıtlamak için bkz . Özel rol tanımı oluşturma ve sistem tarafından atanan kimliği özel rol tanımına atama. Bu, uygulamanın Azure Haritalar erişmesi için gereken en düşük ayrıcalığı sağlar.

Yönetilen kimlikle belirteç isteme

Barındırma kaynağı için yönetilen kimlik yapılandırıldıktan sonra Azure SDK veya REST API kullanarak Azure Haritalar için belirteç alabilirsiniz. Erişim belirteci almayı öğrenmek için bkz . Erişim belirteci alma.

Uygulama kaydıyla istek belirteci

Uygulamanızı kaydettikten ve Azure Haritalar ile ilişkilendirdikten sonra erişim belirteci istemeniz gerekir.

Erişim belirtecini almak için:

Microsoft Entra Kimlik'i seçin.

Sol bölmedeki Yönet'in altında Uygulama kayıtları'i seçin.

Uygulamanızı seçin.

Genel Bakış sayfasını görmeniz gerekir. Uygulama (istemci) kimliğini ve Dizin (kiracı) kimliğini kopyalayın.

Bu makalede, belirteç isteğini oluşturmak için bruno uygulaması kullanılır, ancak farklı bir API geliştirme ortamı kullanabilirsiniz.

bruno uygulamasını açın, isteği oluşturmak için YENİ İstek'i seçin.

YENİ İstek penceresinde Tür'i HTTP olarak ayarlayın. İstek için POST Belirteci İsteği gibi bir Ad girin.

URL açılan listesinde GET HTTP yöntemini seçin ve aşağıdaki URL'yi girin:

https://login.microsoftonline.com/{Tenant-ID}/oauth2/v2.0/token?response_type=token&grant_type=client_credentials&client_id={Client-ID}&client_secret={Client-Secret}&scope=https://atlas.microsoft.com/.defaultNot

Değiştirme:

{Tenant-ID}Dizin (Kiracı) Kimliği ile{Client-ID}Uygulama (İstemci) Kimliği ile{Client-Secret}gizli anahtarınızla birlikte.

Çalıştır düğmesini seçin

Aşağıdaki JSON yanıtını görmeniz gerekir:

{

"token_type": "Bearer",

"expires_in": 86399,

"ext_expires_in": 86399,

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Im5PbzNaRHJPRFhFSzFq..."

}

Kimlik doğrulama akışı hakkında daha fazla bilgi için bkz. Microsoft kimlik platformu OAuth 2.0 istemci kimlik bilgileri akışı

Sonraki adımlar

Daha ayrıntılı örnekler için:

Azure Haritalar hesabınız için API kullanım ölçümlerini bulun:

Microsoft Entra ID'yi Azure Haritalar ile tümleştirmeyi gösteren örnekleri keşfedin: