Azure Haritalar kimlik doğrulamayı yönetme

bir Azure Haritalar hesabı oluşturduğunuzda, istemci kimliğiniz ve paylaşılan anahtarlarınız otomatik olarak oluşturulur. Bu değerler Microsoft Entra Id veya Paylaşılan Anahtar kimlik doğrulaması kullanılırken kimlik doğrulaması için gereklidir.

Önkoşullar

Azure Portal oturum açın. Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

- Azure kaynakları için yönetilen kimlikleri tanıma. İki Yönetilen kimlik türünü ve bunların farklılıklarını anladığınızdan emin olun.

- bir Azure Haritalar hesabı.

- Azure Haritalar Kimlik Doğrulaması hakkında bilgi.

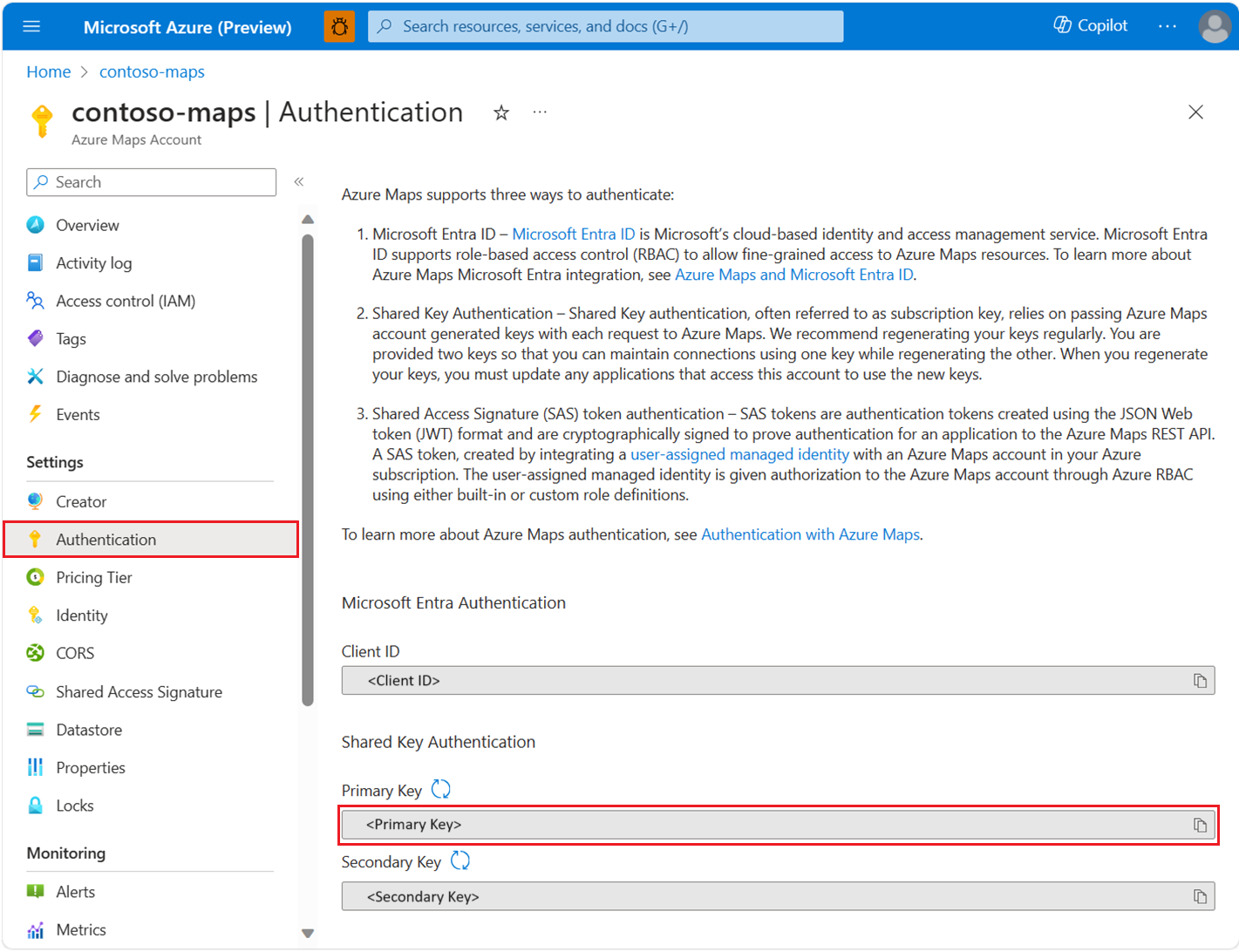

Kimlik doğrulama ayrıntılarını görüntüleme

Önemli

Azure Haritalar çağırmak için Paylaşılan Anahtar kimlik doğrulamasını kullanırken abonelik anahtarı olarak birincil anahtarı kullanmanızı öneririz. Sıralı anahtar değişiklikleri gibi senaryolarda ikincil anahtarı kullanmak en iyisidir.

Azure Haritalar kimlik doğrulaması ayrıntılarınızı görüntülemek için:

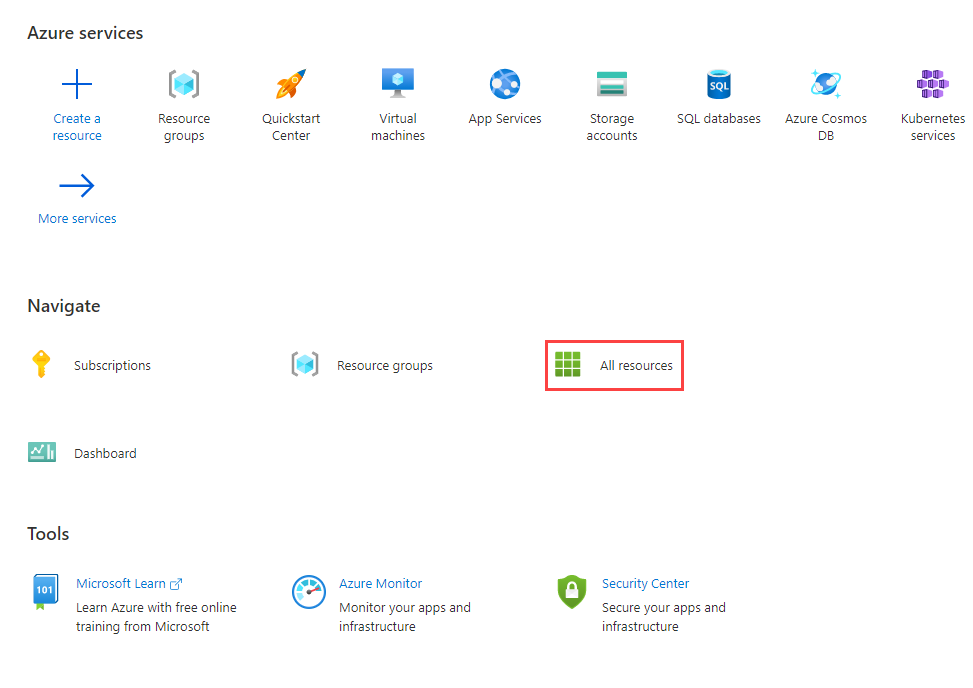

Azure Portal oturum açın.

Azure hizmetleri bölümünde Tüm kaynaklar'ı ve ardından Azure Haritalar hesabınızı seçin.

Sol bölmenin ayarlar bölümünde Kimlik Doğrulaması'nı seçin.

Kimlik doğrulama kategorisi seçme

Uygulama gereksinimlerinize bağlı olarak, uygulama güvenliğinin belirli yolları vardır. Microsoft Entra ID, çok çeşitli kimlik doğrulama akışlarını desteklemek için belirli kimlik doğrulama kategorilerini tanımlar. Uygulamanız için en iyi kategoriyi seçmek için bkz . uygulama kategorileri.

Dekont

Kategorileri ve senaryoları anlamak, microsoft Entra ID veya paylaşılan anahtar kimlik doğrulaması kullanmanız fark etmeksizin Azure Haritalar uygulamanızın güvenliğini sağlamanıza yardımcı olur.

Yönetilen kimlikleri ekleme ve kaldırma

Azure Haritalar REST API ile Paylaşılan erişim imzası (SAS) belirteci kimlik doğrulamasını etkinleştirmek için, Azure Haritalar hesabınıza kullanıcı tarafından atanan bir yönetilen kimlik eklemeniz gerekir.

Yönetilen kimlik oluşturma

Eşleme hesabı oluşturmadan önce veya oluşturduktan sonra kullanıcı tarafından atanan yönetilen kimlik oluşturabilirsiniz. Yönetilen kimliği portal, Azure yönetim SDK'ları veya Azure Resource Manager (ARM) şablonu aracılığıyla ekleyebilirsiniz. ARM şablonu aracılığıyla kullanıcı tarafından atanan yönetilen kimlik eklemek için, kullanıcı tarafından atanan yönetilen kimliğin kaynak tanımlayıcısını belirtin.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Yönetilen kimliği kaldırma

Portal veya Azure Resource Manager şablonu aracılığıyla özelliği oluşturulduğu şekilde devre dışı bırakarak sistem tarafından atanan bir kimliği kaldırabilirsiniz. Kullanıcı tarafından atanan kimlikler tek tek kaldırılabilir. Tüm kimlikleri kaldırmak için kimlik türünü olarak "None"ayarlayın.

Sistem tarafından atanan bir kimlik bu şekilde kaldırılarak Microsoft Entra Kimliği'nden de silinir. Sistem tarafından atanan kimlikler, Azure Haritalar hesabı silindiğinde Microsoft Entra Id'den de otomatik olarak kaldırılır.

Azure Resource Manager şablonunu kullanarak tüm kimlikleri kaldırmak için şu bölümü güncelleştirin:

"identity": {

"type": "None"

}

Kimlik doğrulaması ve yetkilendirme senaryosu seçme

Bu tabloda, Azure Haritalar'daki yaygın kimlik doğrulama ve yetkilendirme senaryoları özetlenmiştir. Her senaryoda, Azure Haritalar REST API'sine erişmek için kullanılabilecek bir uygulama türü açıklanır. Her senaryo için ayrıntılı yapılandırma bilgilerini öğrenmek için bağlantıları kullanın.

Önemli

Üretim uygulamaları için Azure rol tabanlı erişim denetimi (Azure RBAC) ile Microsoft Entra ID'nin uygulanmasını öneririz.

| Senaryo | Kimlik Doğrulaması | Yetkilendirme | Geliştirme çabası | operasyonel çaba |

|---|---|---|---|---|

| Güvenilen daemon uygulaması veya etkileşimli olmayan istemci uygulaması | Paylaşılan Anahtar | Yok | Medium | Yüksek |

| Güvenilen daemon veya etkileşimli olmayan istemci uygulaması | Microsoft Entra ID | Yüksek | Düşük | Medium |

| Etkileşimli çoklu oturum açma ile web tek sayfalı uygulama | Microsoft Entra ID | Yüksek | Medium | Medium |

| Etkileşimli olmayan oturum açma özellikli web tek sayfalı uygulama | Microsoft Entra ID | Yüksek | Medium | Medium |

| Web uygulaması, daemon uygulaması veya etkileşimli olmayan oturum açma uygulaması | SAS Belirteci | Yüksek | Medium | Düşük |

| Etkileşimli çoklu oturum açma ile web uygulaması | Microsoft Entra ID | Yüksek | Yüksek | Medium |

| IoT cihazı veya giriş kısıtlanmış bir uygulama | Microsoft Entra ID | Yüksek | Medium | Medium |

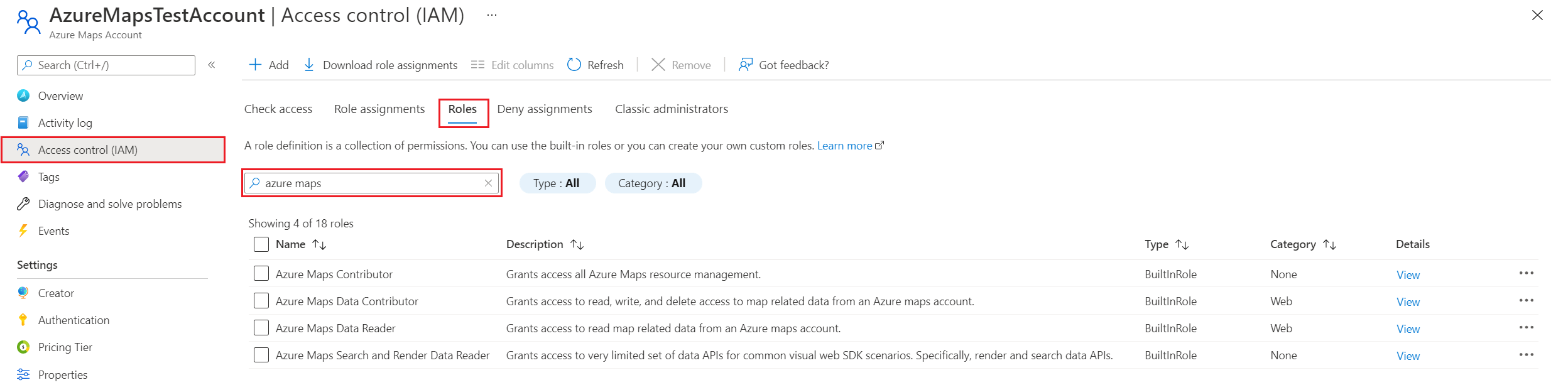

Yerleşik Azure Haritalar rol tanımlarını görüntüleme

Yerleşik Azure Haritalar rol tanımını görüntülemek için:

Sol bölmede Erişim denetimi (IAM) öğesini seçin.

Roller sekmesini seçin.

Arama kutusuna Azure Haritalar girin.

Sonuçlar, Azure Haritalar için kullanılabilir yerleşik rol tanımlarını görüntüler.

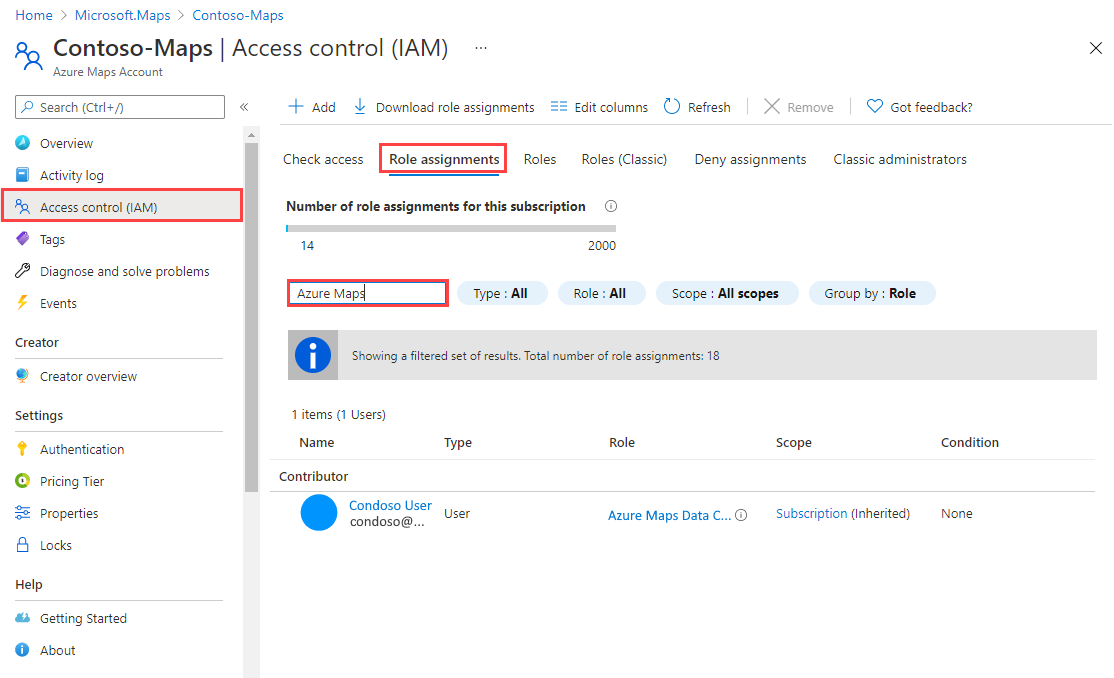

Rol atamalarını görüntüle

Azure Haritalar erişimi verilmiş kullanıcıları ve uygulamaları görüntülemek için Erişim Denetimi (IAM) bölümüne gidin. Burada Rol atamaları'yı seçin ve Azure Haritalar göre filtreleyin.

Sol bölmede Erişim denetimi (IAM) öğesini seçin.

Rol atamaları sekmesini seçin.

Arama kutusuna Azure Haritalar girin.

Sonuçlar geçerli Azure Haritalar rol atamalarını görüntüler.

Azure Haritalar için belirteç isteme

Microsoft Entra belirteç uç noktasından belirteç isteyin. Microsoft Entra ID isteğinizde aşağıdaki ayrıntıları kullanın:

| Azure ortamı | Microsoft Entra belirteci uç noktası | Azure kaynak kimliği |

|---|---|---|

| Azure genel bulutu | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Azure Kamu bulut | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Kullanıcılar ve hizmet sorumluları için Microsoft Entra Id'den erişim belirteçleri isteme hakkında daha fazla bilgi için bkz . Microsoft Entra Id için kimlik doğrulama senaryoları. Belirli senaryoları görüntülemek için senaryolar tablosuna bakın.

Paylaşılan anahtarları yönetme ve döndürme

Azure Haritalar abonelik anahtarlarınız, Azure Haritalar hesabınızın kök parolasına benzer. Abonelik anahtarlarınızı korumak için her zaman dikkatli olun. Anahtarlarınızı güvenli bir şekilde yönetmek ve döndürmek için Azure Key Vault'ı kullanın. Erişim anahtarlarını diğer kullanıcılara dağıtmaktan, sabit kodlamaktan veya başkalarının erişebileceği herhangi bir yerde düz metin olarak kaydetmekten kaçının. Anahtarlarınızın gizliliğinin ihlal edilmiş olabileceğini düşünüyorsanız, bunları döndürün.

Dekont

Mümkünse, istekleri yetkilendirmek için Paylaşılan Anahtar yerine Microsoft Entra Id kullanmanızı öneririz. Microsoft Entra Id, Paylaşılan Anahtar'dan daha iyi bir güvenliğe sahiptir ve kullanımı daha kolaydır.

Abonelik anahtarlarını el ile döndürme

Azure Haritalar hesabınızın güvenliğini sağlamaya yardımcı olmak için abonelik anahtarlarınızı düzenli aralıklarla döndürmenizi öneririz. Mümkünse erişim anahtarlarınızı yönetmek için Azure Key Vault'ı kullanın. Key Vault kullanmıyorsanız anahtarlarınızı el ile döndürmeniz gerekir.

Anahtarlarınızı döndürebilmeniz için iki abonelik anahtarı atanır. İki anahtara sahip olmak, uygulamanızın işlem boyunca Azure Haritalar erişimini sürdürmesini sağlar.

Azure portalında Azure Haritalar abonelik anahtarlarınızı döndürmek için:

- Azure Haritalar hesabının ikincil anahtarına başvurmak ve dağıtmak için uygulama kodunuzu güncelleştirin.

- Azure portalında Azure Haritalar hesabınıza gidin.

- Ayarlar altında Kimlik Doğrulaması'yı seçin.

- Azure Haritalar hesabınızın birincil anahtarını yeniden oluşturmak için birincil anahtarın yanındaki Yeniden Oluştur düğmesini seçin.

- Yeni birincil anahtara başvurmak ve dağıtmak için uygulama kodunuzu güncelleştirin.

- İkincil anahtarı aynı şekilde yeniden oluşturun.

Uyarı

Tüm uygulamalarınızda aynı anahtarı kullanmanızı öneririz. Bazı yerlerde birincil anahtarı, bazı yerlerde ikincil anahtarı kullanırsanız, bazı uygulamaların erişimi kaybetmeden anahtarlarınızı döndüremezsiniz.

Sonraki adımlar

Azure Haritalar hesabınız için API kullanım ölçümlerini bulun:

Microsoft Entra ID'yi Azure Haritalar ile tümleştirmeyi gösteren örnekleri keşfedin: