Kullanıcı oturum açma ile tek sayfalı bir uygulamanın güvenliğini sağlama

Aşağıdaki kılavuz, içerik sunucusunda barındırılan veya en az web sunucusu bağımlılığına sahip bir uygulamayla ilgilidir. Uygulama, yalnızca Microsoft Entra kullanıcılarına güvenli korunan kaynaklar sağlar. Senaryonun amacı, web uygulamasının Microsoft Entra Id kimlik doğrulaması yapmasını ve kullanıcı adına Azure Haritalar REST API'lerini çağırmasını sağlamaktır.

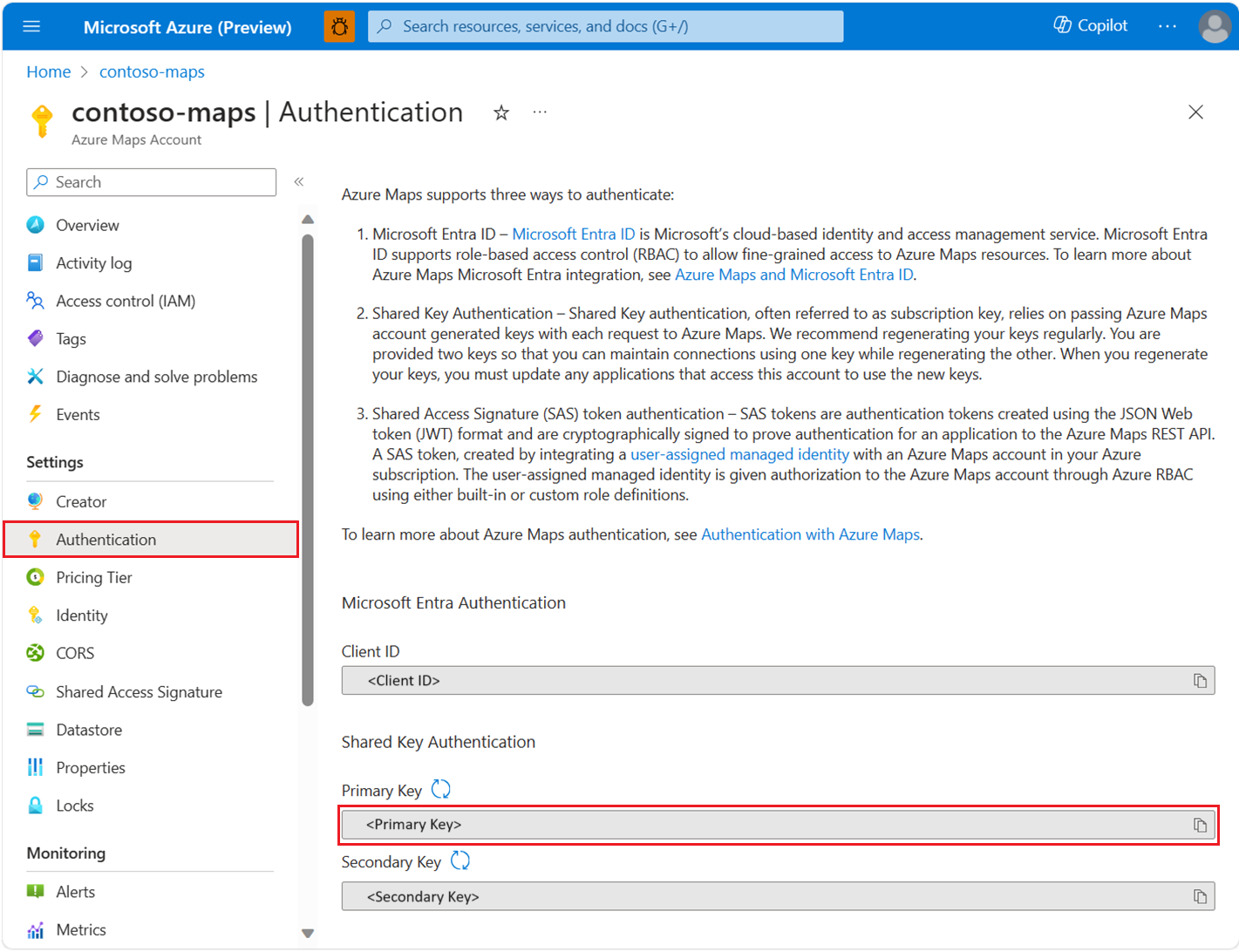

azure portalında Azure Haritalar hesabı kimlik doğrulama ayrıntılarınızı görüntülemek için:

Azure Portal oturum açın.

Azure portalı menüsüne gidin. Tüm kaynaklar'ı ve ardından Azure Haritalar hesabınızı seçin.

Sol bölmedeki Ayarlar altında Kimlik Doğrulaması'nı seçin.

Azure Haritalar hesabı oluşturulduğunda üç değer oluşturulur. Bunlar, Azure Haritalar iki kimlik doğrulama türünü desteklemek için kullanılır:

- Microsoft Entra kimlik doğrulaması:

Client IDREST API istekleri için kullanılacak hesabı temsil eder. DeğerClient IDuygulama yapılandırmasında depolanmalıdır ve ardından Microsoft Entra kimlik doğrulamasını kullanan Azure Haritalar HTTP istekleri yapmadan önce alınmalıdır. - Paylaşılan Anahtar Kimlik Doğrulaması:

Primary KeyveSecondary Key, Paylaşılan Anahtar kimlik doğrulaması için abonelik anahtarı olarak kullanılır. Paylaşılan Anahtar kimlik doğrulaması, her istekte Azure Haritalar hesabı tarafından oluşturulan anahtarın Azure Haritalar geçirilmesine dayanır. Anahtarlarınızı düzenli olarak yeniden oluşturmanızı öneririz. Yeniden oluşturma sırasında geçerli bağlantıları korumak için iki anahtar sağlanır. Bir anahtar, diğerini yeniden oluştururken kullanımda olabilir. Anahtarlarınızı yeniden oluşturduğunuzda, bu hesaba erişen tüm uygulamaları yeni anahtarları kullanmak için güncelleştirmeniz gerekir. Daha fazla bilgi için bkz. Azure Haritalar ile kimlik doğrulaması

Microsoft Entra Id'de uygulama kaydı oluşturma

Kullanıcıların oturum açması için Microsoft Entra Id'de web uygulamasını oluşturun. Web uygulaması, Azure Haritalar REST API'lerine kullanıcı erişimi verir.

Azure portalında, Azure hizmetleri listesinde Microsoft Entra ID> Uygulama kayıtları> Yeni kayıt'ı seçin.

Bir Ad girin, bir Destek hesabı türü seçin, Microsoft Entra Id'nin belirteci veren url'yi temsil eden bir yeniden yönlendirme URI'si sağlayın ve harita denetiminin barındırıldığı URL'dir. Ayrıntılı örnek için bkz. Azure Haritalar Microsoft Entra Id örnekleri. Ardından Kaydet’i seçin.

Azure Haritalar'a temsilcili API izinleri atamak için uygulamaya gidin. Ardından Uygulama kayıtları altında API izinleri>İzin ekle'yi seçin. Kuruluşumun kullandığı API'ler altında Azure Haritalar arayın ve seçin.

Access Azure Haritalar yanındaki onay kutusunu ve ardından İzin ekle'yi seçin.

oauth2AllowImplicitFlowöğesini etkinleştirin. Bunu etkinleştirmek için, uygulama kaydınızın Bildirim bölümünde olaraktrueayarlayınoauth2AllowImplicitFlow.Web SDK'sında kullanmak üzere uygulama kaydından Microsoft Entra uygulama kimliğini ve Microsoft Entra kiracı kimliğini kopyalayın. Microsoft Entra uygulama kayıt ayrıntılarını ve

x-ms-client-idAzure Map hesabından Web SDK'sına ekleyin.<link rel="stylesheet" href="https://atlas.microsoft.com/sdk/javascript/mapcontrol/3/atlas.min.css" type="text/css" /> <script src="https://atlas.microsoft.com/sdk/javascript/mapcontrol/3/atlas.min.js" /> <script> var map = new atlas.Map("map", { center: [-122.33, 47.64], zoom: 12, language: "en-US", authOptions: { authType: "aad", clientId: "<insert>", // azure map account client id aadAppId: "<insert>", // azure ad app registration id aadTenant: "<insert>", // azure ad tenant id aadInstance: "https://login.microsoftonline.com/" } }); </script>Kullanıcılar veya gruplar için Azure rol tabanlı erişim denetimini (Azure RBAC) yapılandırın. Azure RBAC'yi etkinleştirmek için aşağıdaki bölümlere bakın.

Kullanıcıların Azure Haritalar için rol tabanlı erişim verme

Bir veya daha fazla Azure Haritalar rol tanımına bir Microsoft Entra grubu veya güvenlik sorumlusu atayarak Azure rol tabanlı erişim denetimi (Azure RBAC) sağlayabilirsiniz.

Azure Haritalar için kullanılabilir Azure rol tanımlarını görüntülemek için bkz. Yerleşik Azure Haritalar rol tanımlarını görüntüleme.

Oluşturulan yönetilen kimliğe veya hizmet sorumlusuna kullanılabilir bir Azure Haritalar rolü atama hakkında ayrıntılı adımlar için bkz. Azure portalını kullanarak Azure rolleri atama

Büyük miktarda kullanıcının Azure Haritalar uygulamasını ve kaynak erişimini verimli bir şekilde yönetmek için bkz. Microsoft Entra grupları.

Önemli

Kullanıcıların bir uygulamada kimlik doğrulamasına izin verebilmesi için, kullanıcıların önce Microsoft Entra Kimliği'nde oluşturulması gerekir. Daha fazla bilgi için bkz. Microsoft Entra ID kullanarak kullanıcı ekleme veya silme.

Kullanıcılar için büyük bir dizini etkili bir şekilde yönetme hakkında bilgi edinmek için bkz . Microsoft Entra Id.

Uyarı

Azure Haritalar yerleşik rol tanımları, birçok Azure Haritalar REST API'sine çok büyük bir yetkilendirme erişimi sağlar. API erişimini en düşük düzeyde kısıtlamak için bkz . Özel rol tanımı oluşturma ve sistem tarafından atanan kimliği özel rol tanımına atama. Bu, uygulamanın Azure Haritalar erişmesi için gereken en düşük ayrıcalığı sağlar.

Sonraki adımlar

Tek sayfalı uygulama senaryosu hakkında daha fazla bilgi:

Azure Haritalar hesabınız için API kullanım ölçümlerini bulun:

Microsoft Entra ID'yi Azure Haritalar ile tümleştirmeyi gösteren örnekleri keşfedin: