Azure Arc özellikli sunucuları Microsoft Sentinel'e Bağlan

Bu makale, Azure Arc özellikli sunucuları Microsoft Sentinel'e ekleme konusunda rehberlik sağlar. Bu, güvenlikle ilgili olayları toplamaya ve bunları diğer veri kaynaklarıyla ilişkilendirmeye başlamanıza olanak tanır.

Aşağıdaki yordamlar, Azure aboneliğinizde Microsoft Sentinel'i etkinleştirir ve yapılandırabilir. Bu işlem şunları içerir:

- Günlüklerin ve olayların analiz ve bağıntı için toplandığı bir Log Analytics çalışma alanı ayarlama.

- Çalışma alanında Microsoft Sentinel'i etkinleştirme.

- Uzantı yönetimi özelliğini ve Azure İlkesi kullanarak Azure Arc özellikli sunucuları Microsoft Sentinel'e ekleme.

Önemli

Bu makaledeki yordamlarda, şirket içinde veya diğer bulutlarda çalışan VM'leri veya sunucuları zaten dağıttığınız ve bunları Azure Arc'a bağladığınız varsayılır. Henüz yapmadıysanız, aşağıdaki bilgiler bunu otomatikleştirmenize yardımcı olabilir.

- GCP Ubuntu örneği

- GCP Windows örneği

- AWS Ubuntu EC2 örneği

- AWS Amazon Linux 2 EC2 örneği

- VMware vSphere Ubuntu VM

- VMware vSphere Windows Server VM

- Vagrant Ubuntu kutusu

- Vagrant Windows kutusu

Önkoşullar

Azure Arc Jumpstart deposunu kopyalayın.

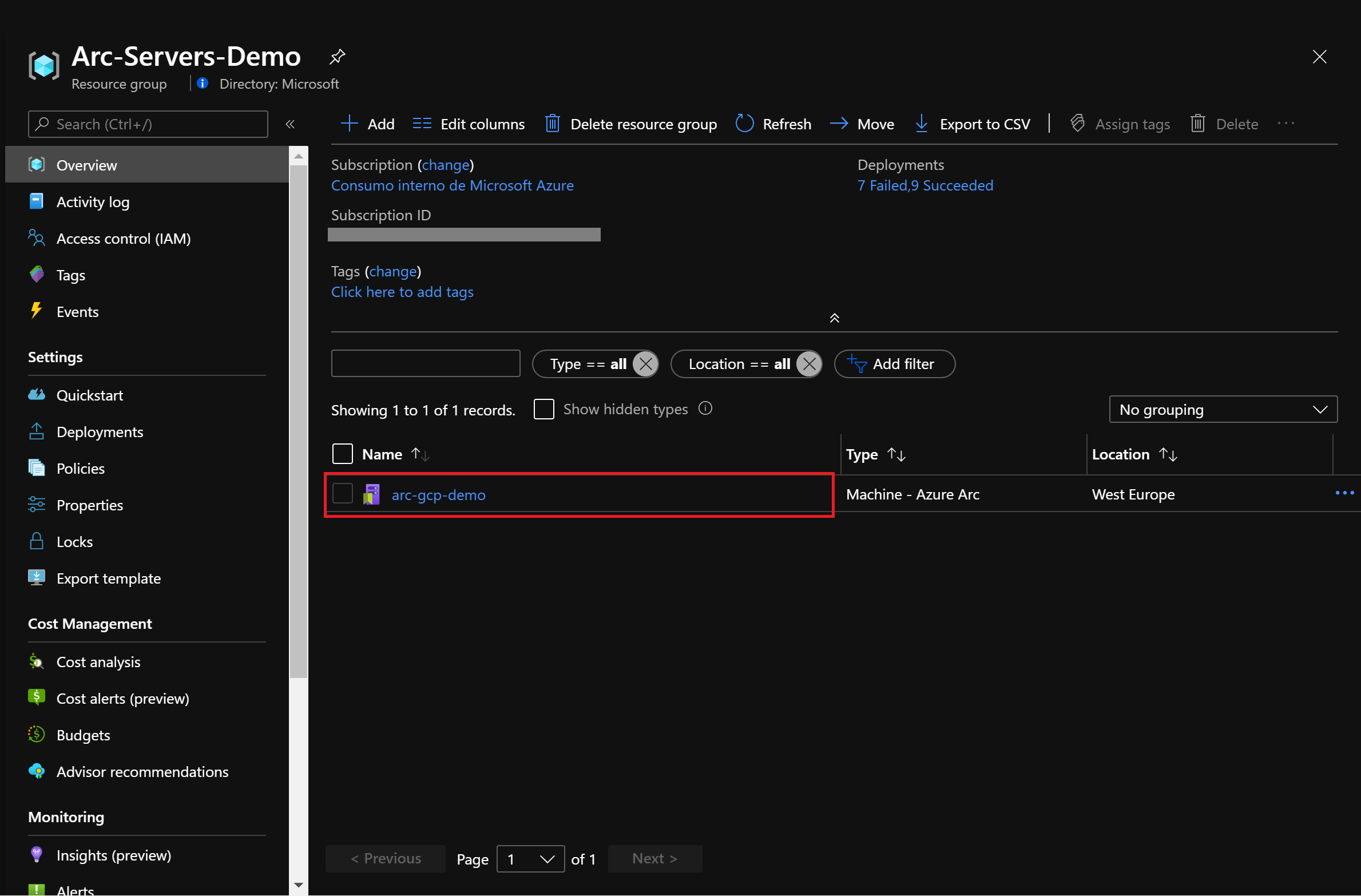

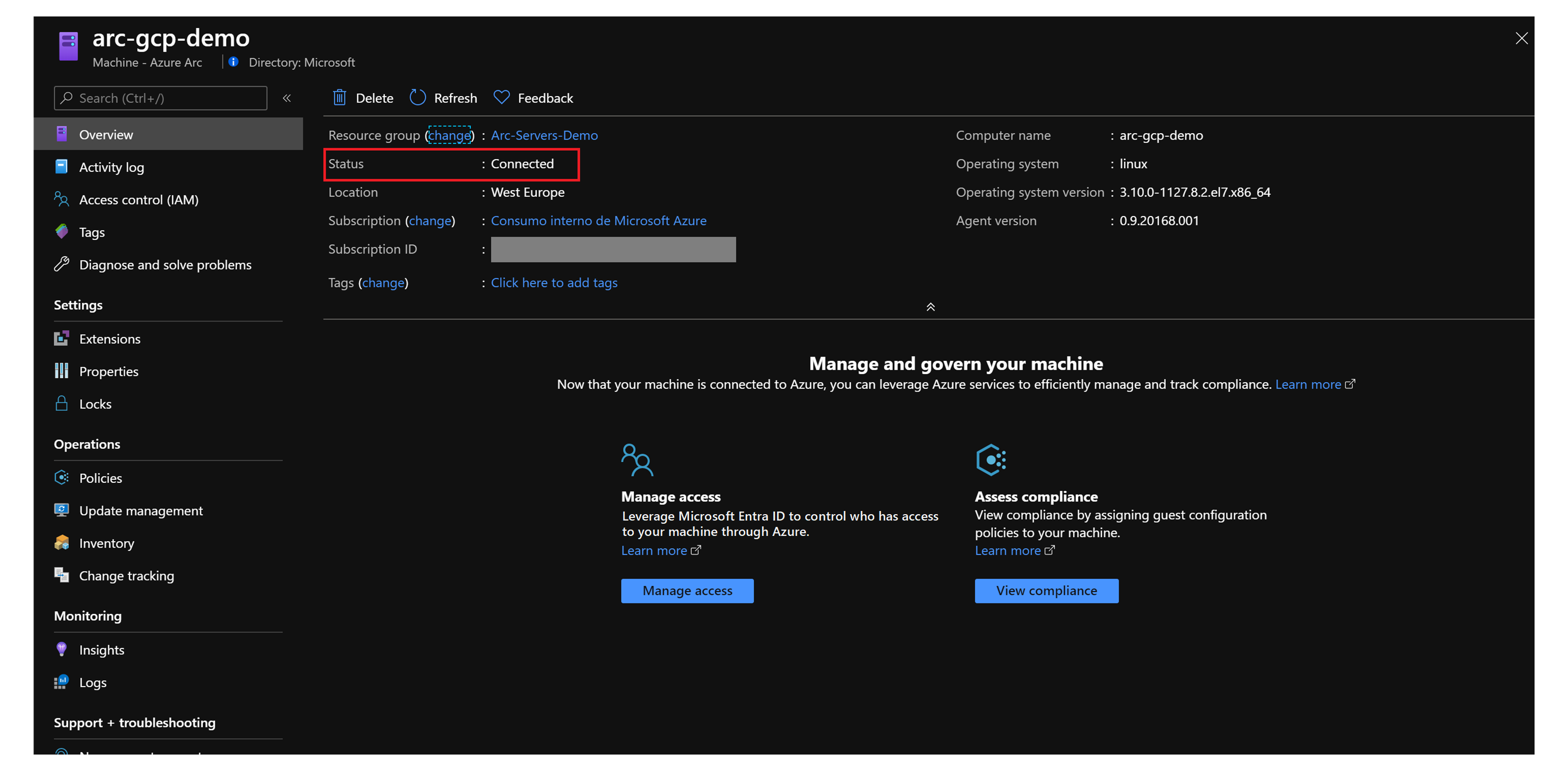

git clone https://github.com/microsoft/azure_arcBelirtildiği gibi bu kılavuz, VM'leri veya çıplak sunucuları Azure Arc'a zaten dağıtıp bağladığınız noktada başlar. Bu senaryoda, Azure Arc'a zaten bağlı olan ve Azure'da kaynak olarak görünen bir Google Cloud Platform (GCP) örneği kullanıyoruz. Aşağıdaki ekran görüntülerinde gösterildiği gibi:

Azure CLI'yi yükleyin veya güncelleştirin. Azure CLI 2.7 veya sonraki bir sürümü çalıştırıyor olmalıdır. Geçerli yüklü sürümünüzü denetlemek için kullanın

az --version.Azure hizmet sorumlusu oluşturma.

Vm'yi veya çıplak sunucuyu Azure Arc'a bağlamak için Katkıda Bulunan rolüyle atanan Azure hizmet sorumlusu gereklidir. Oluşturmak için Azure hesabınızda oturum açın ve aşağıdaki komutu çalıştırın. Alternatif olarak, bu işlem Azure Cloud Shell'de de yapılabilir.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Örneğin:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"Çıkış şu şekilde görünmelidir:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Dekont

Hizmet sorumlusunu belirli bir Azure aboneliği ve kaynak grubuyla kapsamanızı kesinlikle öneririz.

Microsoft Sentinel'e ekleme

Microsoft Sentinel, Windows ve Linux sunucuları için günlük dosyalarını toplamak ve Bunları Microsoft Sentinel'e iletmek için Log Analytics aracısını kullanır. Toplanan veriler log analytics çalışma alanında depolanır. Özel çalışma alanı Bulut için Microsoft Defender tarafından oluşturulan varsayılan çalışma alanını kullanamazsınız. Microsoft Sentinel ile aynı özel çalışma alanında Bulut için Defender için ham olaylar ve uyarılar olabilir.

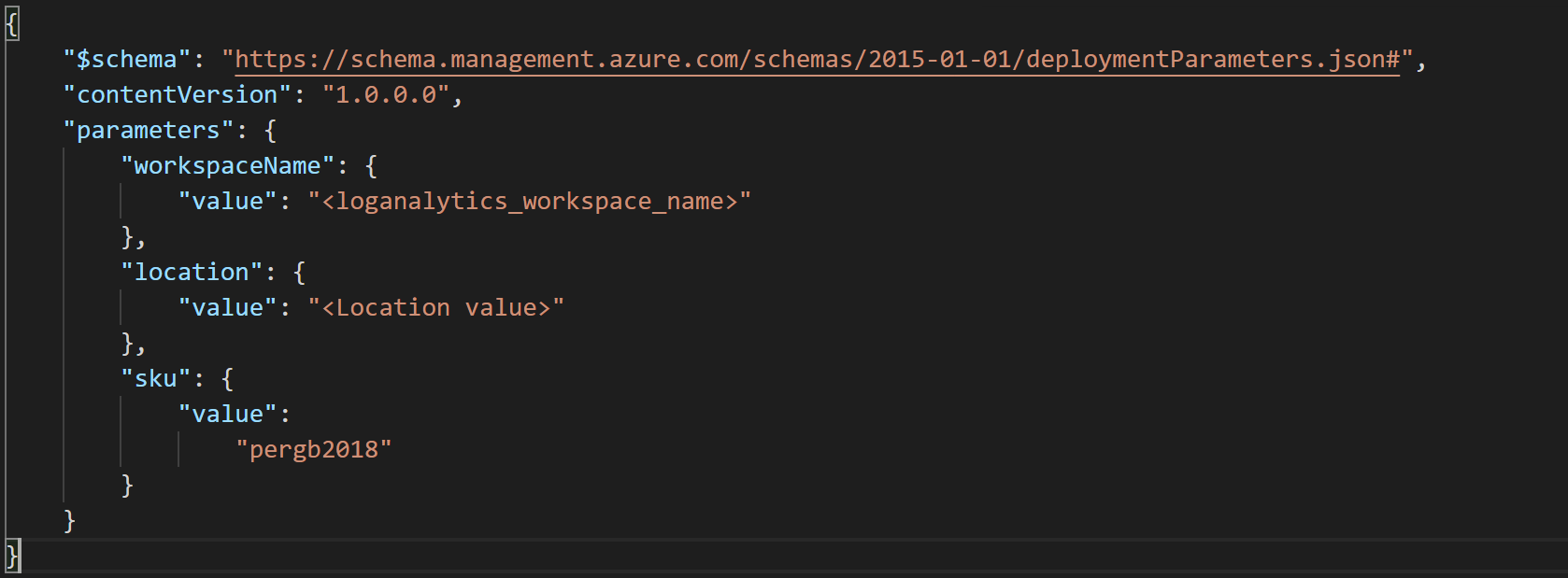

Ayrılmış bir Log Analytics çalışma alanı oluşturun ve üzerinde Microsoft Sentinel çözümünü etkinleştirin. Yeni bir Log Analytics çalışma alanı oluşturmak, Microsoft Sentinel çözümünü tanımlamak ve çalışma alanı için etkinleştirmek için bu Azure Resource Manager şablonunu (ARM şablonu) kullanın. Dağıtımı otomatikleştirmek için ARM şablonu parametreleri dosyasını düzenleyebilir, çalışma alanınız için bir ad ve konum belirtebilirsiniz.

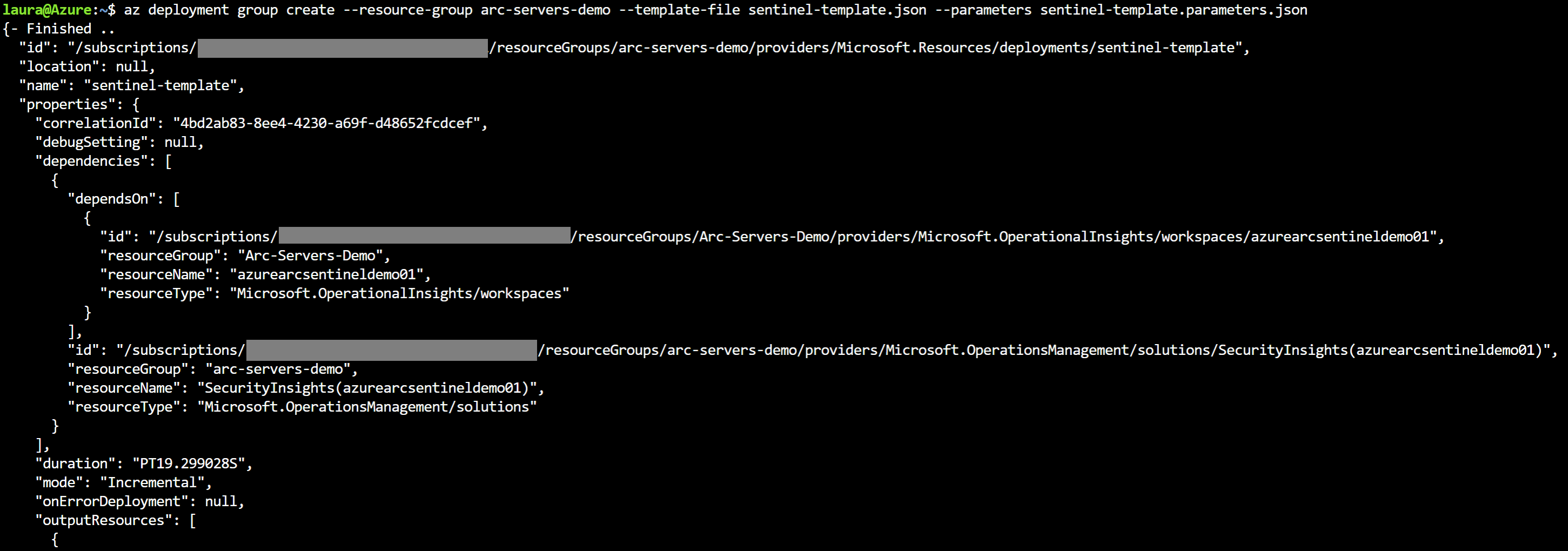

ARM şablonunu dağıtma. Dağıtım klasörüne gidin ve aşağıdaki komutu çalıştırın.

az deployment group create --resource-group <Name of the Azure resource group> \

--template-file <The `sentinel-template.json` template file location> \

--parameters <The `sentinel-template.parameters.json` template file location>

Örneğin:

Azure Arc özellikli VM'leri Microsoft Sentinel'e ekleme

Microsoft Sentinel'i Log Analytics çalışma alanınıza dağıttıktan sonra veri kaynaklarını buna bağlamanız gerekir.

Microsoft hizmetleri için bağlayıcılar ve güvenlik ürünleri ekosisteminden üçüncü taraf çözümler vardır. Veri kaynaklarınızı Microsoft Sentinel'e bağlamak için Ortak Olay Biçimi (CEF), syslog veya REST API de kullanabilirsiniz.

Sunucular ve VM'ler için günlükleri toplayıp Microsoft Sentinel'e gönderen Log Analytics aracısını (MMA) aracısını veya Microsoft Sentinel aracısını yükleyebilirsiniz. Azure Arc ile aracıyı birden çok yolla dağıtabilirsiniz:

Uzantı yönetimi: Azure Arc özellikli sunucuların bu özelliği, MMA aracısı VM uzantılarını Azure olmayan bir Windows veya Linux VM'lere dağıtmanıza olanak tanır. Azure Arc özellikli sunuculara uzantı dağıtımını yönetmek için Azure portalı, Azure CLI, ARM şablonu ve PowerShell betiğini kullanabilirsiniz.

Azure İlkesi: Azure Arc özellikli sunucuda MMA aracısının yüklü olup olmadığını denetlemek için bir ilke atayabilirsiniz. Aracı yüklü değilse, Azure VM'leriyle karşılaştırılan bir kayıt deneyimi olan düzeltme görevini kullanarak otomatik olarak VM'ye dağıtmak için uzantılar özelliğini kullanabilirsiniz.

Ortamınızı temizleme

Ortamınızı temizlemek için aşağıdaki adımları tamamlayın.

Aşağıdaki kılavuzların her birinden açılan yönergeleri kullanarak sanal makineleri her ortamdan kaldırın.

Azure CLI'da aşağıdaki betiği çalıştırarak Log Analytics çalışma alanını kaldırın. Log Analytics çalışma alanını oluştururken kullandığınız çalışma alanı adını belirtin.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin