Azure VMware Çözümü bağlantısını etkinleştirme

Giriş

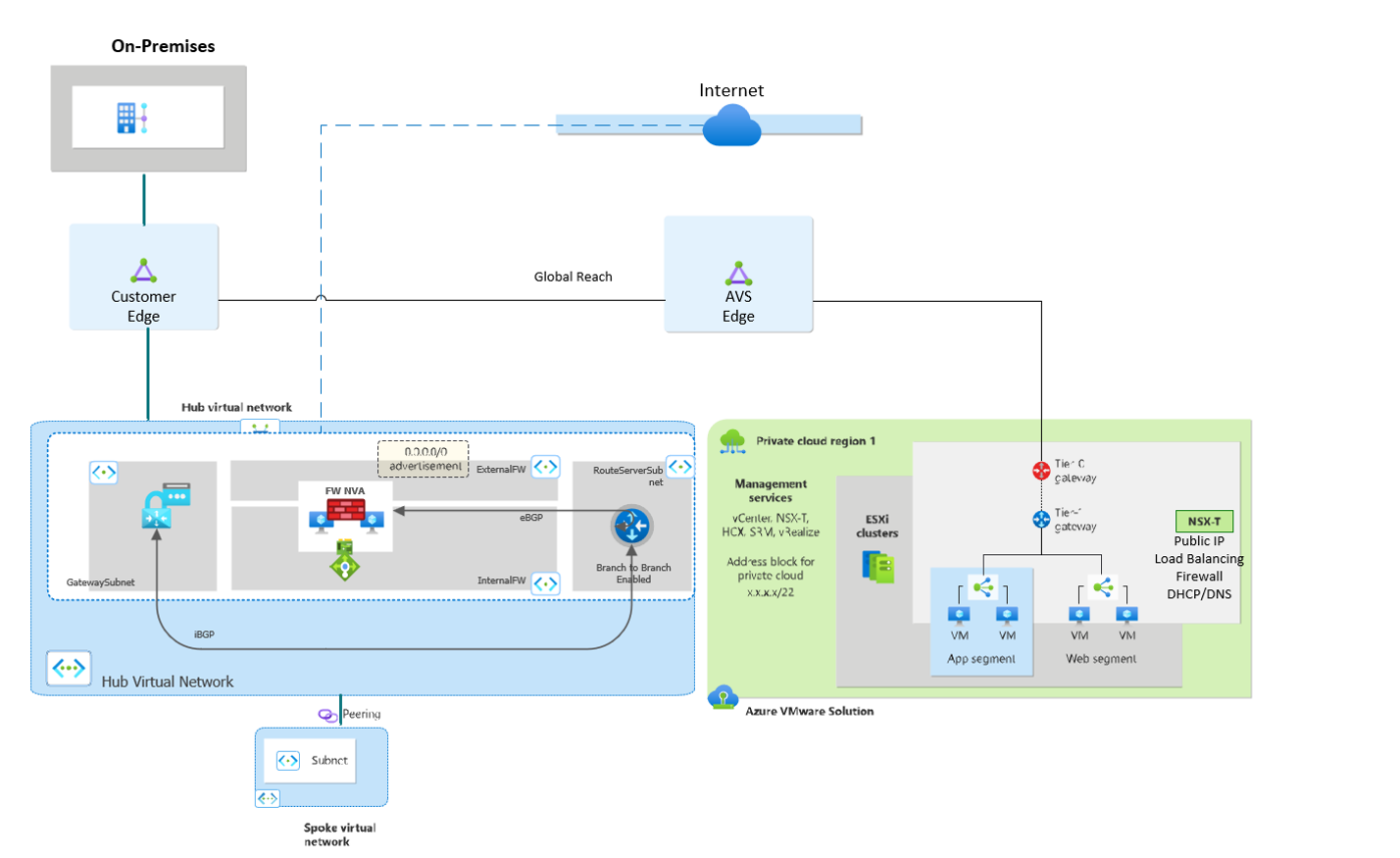

Bu tasarım düzeninde, trafiğin microsoft omurgası üzerinden şirket içi veri merkezinden Azure VMware Çözümü (AVS) özel buluta ayrılmış bir yolu vardır. Bu bağlantı, müşteri tarafından yönetilen ve ardından AVS ayrılmış Expressroute bağlantı hatlarına bağlanabilen doğrudan bir yol sağlayan Expressroute Global Reach mekanizması aracılığıyla gerçekleşir. Özel bulut ayrıca NSX Edge'den İnternet'e ayrı ve yalıtılmış bir tartışmaya sahiptir, böylece bu trafik Expressroute üzerinden dolaşmaz.

Önemli

Global Reach'in desteklenmediği bir bölgedeyseniz Azure'da Expressroute Ağ Geçidi dağıtarak şirket içinden AVS özel buluta geçiş yapılabilir. Geçişliliği uçtan uca sağlamak için Hub Sanal Ağ (VNET) içinde bir sanal gereç gereklidir. Trafik İncelemesi ve Varsayılan Yol Tanıtımı bölümüne bakın.

Müşteri profili

Bu mimari aşağıdakiler için idealdir:

- Düşük gecikme süresi, Azure VMware Çözümü SDDC'den (yazılım tanımlı veri merkezleri) İnternet'e yerel olarak çıkış.

- Expressroute veya VPN aracılığıyla şirket içinden doğrudan Azure'a doğrudan trafik yönlendirin.

- HTTPS gibi SDDC'deki iş yükleri için gelen L4/L7 hizmetleri

AvS NSX yönlendiricileri üzerinden akan trafik, bu tasarımda ele alınmıştır:

- Azure yerel sanal ağlarına Azure VMware Çözümü

- İnternet'e Azure VMware Çözümü

- Şirket içi veri merkezlerine Azure VMware Çözümü

Mimari bileşenler

Şu senaryoyla uygulayın:

- NSX Gelişmiş Yük dengeleyici

- Hem kaynak hem de hedef adres çevirisi (SNAT/DNAT) için Azure VMware Çözümü İnternet'e yönelik genel IP

Not

NSX Gelişmiş yük dengeleyici (Avi) doğrudan NSX içinde gelen özellikler sağlasa da, bu işlev Azure'daki WAF veya App Gateway v2 ile de mümkündür.

Önemli Karar

Bu belgede şirket içi veya AVS'den varsayılan yol tanıtımı varsayılır ve önerilir. Azure'dan gelen varsayılan yola ihtiyacınız varsa Trafik İnceleme ve Varsayılan Yol Tanıtımı bölümüne bakın.

Dikkat edilmesi gereken noktalar

- Azure portalında NSX Edge'e kadar Genel IP'yi etkinleştirin. Bu, Azure VMware Çözümü için düşük gecikme süreli doğrudan bağlantılara ve giden bağlantı sayısını ölçeklendirmeye olanak tanır.

- NSX güvenlik duvarının kural oluşturma işlemini uygulayın.

- Trafiği iş yüklerine eşit bir şekilde dağıtmak için NSX Gelişmiş yük dengeleyicisini kullanın.

- Taşma Koruması'nı (Dağıtılmış ve Ağ Geçidi) etkinleştirin.

NSX-T veya NVA kullanarak AVS'den çıkış

| Trafik denetleme kapsamı | Önerilen çözüm tasarımı | Dikkat edilmesi gereken noktalar | İnternet Tartışması |

|---|---|---|---|

| - İnternet girişi - İnternet çıkışı - Şirket içi veri merkezine giden trafik - Azure Sanal Ağ trafiği - Azure VMware Çözümü içindeki trafik |

Azure VMware Çözümü NSX-T veya üçüncü taraf NVA güvenlik duvarı kullanın. HTTP'ler için NSX-T Gelişmiş Yük Dengeleyici'yi veya HTTP/S olmayan trafik için NSX-T Güvenlik Duvarı'nı kullanın. Azure VMware Çözümü, SNAT ve DNAT'den İnternet'e yönelik genel IP. |

Azure VMware Çözümü Özel Bulut'tan yolu tanıtmak 0.0.0.0/0 için bu seçeneği belirleyin. Azure portalında NSX Edge'e kadar Genel IP'yi etkinleştirin. Bu seçenek, Azure'a düşük gecikme süreli bağlantılara ve giden bağlantı sayısını ölçeklendirmeye olanak tanır. |

Azure VMware Çözümü |

Azure VMware Çözümü'dan şirket içinden 0.0.0.0/0 tanıtımına çıkış

| Trafik denetleme kapsamı | Önerilen çözüm tasarımı | Dikkat edilmesi gereken noktalar | İnternet Tartışması |

|---|---|---|---|

| - İnternet girişi - İnternet çıkışı - Şirket içi veri merkezine |

Şirket içinde sanal gereç kullanma HTTP/S trafiği için Azure'da NSX Gelişmiş Yük dengeleyici veya Application Gateway kullanın. HTTP/S olmayan trafik için NSX Dağıtılmış Güvenlik Duvarı'nı kullanın. Azure VMware Çözümü'de genel IP'yi etkinleştirin. |

Yolu şirket içi veri merkezlerinden 0.0.0.0/0 tanıtmak için bu seçeneği belirleyin. |

Şirket içinde |

Önemli

Bazı geleneksel VMware gereçleri, cihazları katman 0 yönlendiricisine yerleştirmek için hizmet ekleme özelliğini kullanır. Katman 0 yönlendiricileri Microsoft tarafından sağlanır ve yönetilir ve son kullanıcılar tarafından kullanılamaz. Tüm ağ gereçleri ve yük dengeleyiciler katman 1'e yerleştirilmelidir. Sonraki bölümde AVS'deki bir taraf cihazından varsayılan yol yayma işlemi açıklanmıştır.

AVS'de Üçüncü Taraf NVA tümleştirmesi

Üçüncü Taraf gereçleri ile tümleştirme dikkatli bir şekilde düşünülerek mümkündür. Bu tasarımda, üçüncü taraf NVA'lar bir veya daha fazla T-1 kenar yönlendiricinin arkasında yer alır.

Bir lisans getirmek ve cihaza özgü tüm yüksek kullanılabilirlik özelliklerini uygulamak kullanıcıların sorumluluğundadır.

Bu uygulamayı seçerken sınırlara dikkat edin. Örneğin, bir sanal makinede en fazla sekiz sanal ağ arabirimi kartı (NIC) sınırı vardır. NVA'ları AVS'ye yerleştirme hakkında daha fazla bilgi için bkz. NSX-T güvenlik duvarı desenleri

Not

Microsoft, Üçüncü taraf NVA'lar kullanıldığında Mobility için İyileştirilmiş Ağ kullanımını desteklemez.

Giriş Bölgesi ile ilgili dikkat edilmesi gerekenler

Bu bölümde AVS'yi Azure Giriş Bölgenizle tümleştirmeye yönelik en iyi yöntemlere başvurur.

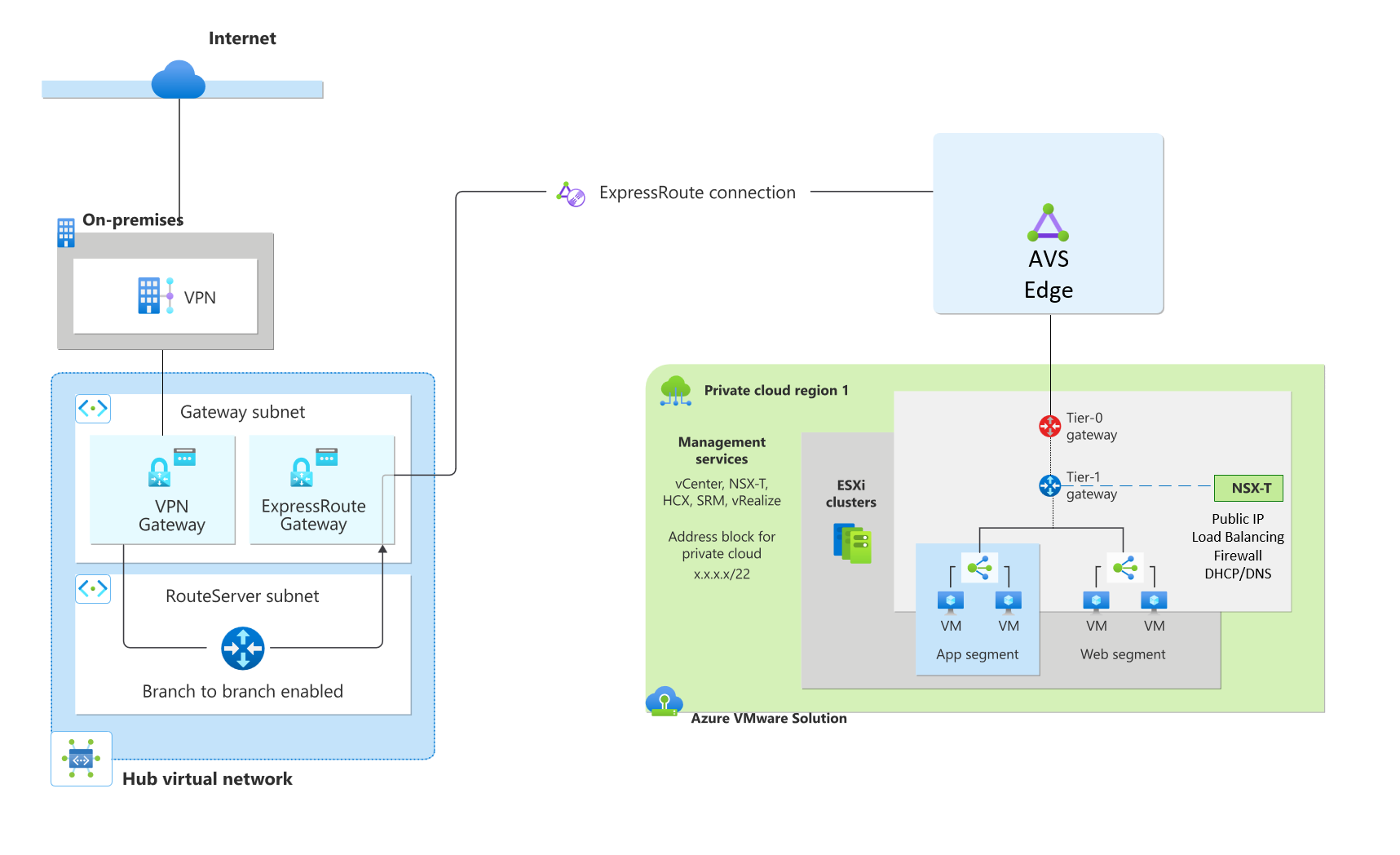

Azure Route Server

Azure Route Server (ARS), AVS'den öğrenilen yolları dinamik olarak yaymak ve VPN Gateway'lere Dallar arası bağlantı sağlamak için kullanılır. ARS'nin yaşadığı sanal ağ ile eşlenen VNET'ler de rotaları dinamik olarak öğrenerek Azure'da AVS'den Hub ve Spoke ortamlarına giden yolları öğrenmeyi mümkün hale getirir. Azure Route Server için kullanım örnekleri şunlardır:

Dinamik yol yayma:

- BGP (Sınır Ağ Geçidi Protokolü) aracılığıyla AVS'den yerel VNET'lere belirli yolları öğrenin. Eşlenen VNET'ler daha sonra yolları da öğrenebilir.

- Üçüncü Taraf NVA tümleştirmesi

- Trafiği filtrelemek için her AVS kesimi için UDR'lere ihtiyacınız olmayacak şekilde NVA'larla ARS'yi eşleyin.

- Eşlenmiş VNET'lerden gelen trafiğin, güvenlik duvarının yerel arabirimine geri dönmesi için bir UDR (Kullanıcı Tanımlı Yollar) gerekir

- Expressroute'tan VPN Gateway'lere geçiş mekanizması

- VPN Gateway Siteden Siteye türünde olmalı ve Active-Active içinde yapılandırılmalıdır

Azure Route Server'ı kullanmak için şunları kullanmanız gerekir:

Daldan Dala Etkinleştir

1000 yol için > yol özetlemeyi kullanın veya Azure Route Server'da sık sorulan sorulara (SSS) başlanan bayrağı kullanın

NO_ADVERTISE BGP communitiesNVA'yı azure olmayan belirli ASN'lerle eşler. Örneğin, ARS 65515 kullandığından, VNET'teki başka hiçbir alet bu ASN'yi (Otonom Sistem Numarası) kullanamaz.

IPV6 desteği yok

Azure NetApp Files ile tümleştirme

Azure NetApp Files (ANF), NFS protokolü aracılığıyla size Bir Ağa Bağlı veri deposu sağlar. ANF bir Azure VNET'te yaşar ve AVS'deki iş yüklerine bağlanır. Azure NetApp Files tarafından yedeklenen NFS veri depolarını kullanarak, kümeleri ölçeklendirmek yerine depolama alanınızı genişletebilirsiniz.

- ExpressRoute FastPath aracılığıyla AVS özel bulutunuzdan en iyi duruma getirilmiş bağlantıyı etkinleştirmek için Standart ağ özelliklerini kullanarak Azure NetApp Files birimleri oluşturma

- Temsilci alt aya ANF dağıtma

- Hub & Spoke dağıtımı 10 Gb/sn'ye kadar ER GW SKU'yu destekler

- Ultra & ErGw3AZ SKU, ağ geçidi bağlantı noktası hız sınırlarını atlamak için gereklidir

- Trafik girişlerini okuma ve yazma trafiği Expressroute üzerinden çıkıştır. Expressroute bağlantı hatları üzerinden çıkış trafiği ağ geçidini atlar ve doğrudan kenar yönlendiricisine gider

- Giriş/Çıkış ücretleri AVS'den gizleniyor ancak eşlenen VNET'lerde veriler gidiyorsa çıkış ücreti alınıyor.

- Bugün yalnızca NFS v3 desteklenmektedir.

Beklenmeyen gecikme süresi görüyorsanız AVS Özel bulutunuzun ve ANF dağıtımınızın aynı AZ'ye (Azure Kullanılabilirlik Alanları) sabitlenmiş olduğundan emin olun. Yüksek kullanılabilirlik için ayrı AZ'lerde ANF birimleri oluşturun ve Cross Zone Replication

Önemli

Microsoft, mümkün olan en yüksek bağlantı noktası hızının 20 Gb/sn olduğu Güvenli Azure VWAN hub'ı için Fastpath'i desteklemez. Daha büyük aktarım hızı gerekiyorsa merkez ve uç sanal ağlarını kullanmayı göz önünde bulundurun. Azure Netapp Files veri depolarını Azure VMware Çözümü konaklara eklemeyi buradan görebilirsiniz

Şirket içinden VPN bağlantısı

Expressroute bağlantı hattı önerilir ancak Azure'da bir geçiş hub'ı sanal ağı kullanarak IPSEC ile şirket içinden AVS'ye bağlanmak da mümkündür. Bu senaryo bir VPN ağ geçidi ve Azure Route Server gerektirir. Daha önce de belirtildiği gibi Azure Route Server, VPN ağ geçidi ile AVS Expressroute ağ geçidi arasında geçiş sağlar.

Trafik Denetimi

Daha önce görüldüğü gibi, varsayılan yol tanıtımı GENEL IP ile NSX Edge seçeneğine kadar AVS'den gerçekleşiyor, ancak şirket içinden varsayılan rotanın reklamını yapmaya devam etmek de mümkündür. Şirket içinden AVS'ye uçtan uca trafik filtreleme, bu uç noktalardan herhangi birinde yerleştirilen güvenlik duvarıyla mümkündür.

Azure'dan varsayılan yol tanıtımı, Hub VNET'inde veya Azure vWAN kullanırken üçüncü taraf NVA ile mümkündür. Merkez-Uç dağıtımında BGP konuşmadığı için Azure Güvenlik Duvarı mümkün değildir, ancak üçüncü taraf BGP özellikli bir cihaz kullanabilirsiniz. Bu senaryo şu kaynaklardan gelen trafiği incelemek için çalışır:

- Şirket içinde Azure'a

- Azure'da İnternet'e

- AVS'yi İnternet'e

- AVS'yi Azure'a

Merkez sanal ağındaki üçüncü taraf bir NVA, AVS ile İnternet arasındaki ve AVS ile Azure sanal ağları arasındaki trafiği inceler

| Trafik denetimi gereksinimleri | Önerilen çözüm tasarımı | Dikkat edilmesi gereken noktalar | İnternet Tartışması |

|---|---|---|---|

| - İnternet girişi - İnternet çıkışı - Şirket içi veri merkezine - Azure Sanal Ağ |

Azure Route Server ile merkez sanal ağında üçüncü taraf güvenlik duvarı çözümlerini kullanın. HTTP/S trafiği için Azure Uygulaması lication Gateway kullanın. HTTP/S olmayan trafik için Azure'da üçüncü taraf güvenlik duvarı NVA'sını kullanın. Şirket içi üçüncü taraf güvenlik duvarı NVA'sı kullanın. Azure Route Server ile bir merkez sanal ağına üçüncü taraf güvenlik duvarı çözümleri dağıtın. |

Azure hub sanal ağınızdaki bir NVA'dan bir Azure VMware Çözümü yol tanıtmak 0.0.0.0/0 için bu seçeneği belirleyin. |

Azure |

Ek Bilgi

- Bastion + Jumpbox VM kullanarak vCenter'a erişme - vCenter'a şirket içinden erişiyorsanız, şirket içi ağlarınızdan /22 AVS yönetim ağına giden bir yol olduğundan emin olun. Yazarak CLI'da yolun doğrulandığını doğrulayın

Test-NetConnection x.x.x.2 -port 443 - DNS ile ilgili dikkat edilmesi gerekenler - Özel uç noktaları kullanıyorsanız burada ayrıntılı olarak belirtilen yönergeleri izleyin: Azure Özel Uç Nokta DNS yapılandırması | Microsoft Learn

Sonraki adımlar

- Şirket içi VPN'den Azure VMware Çözümü geçiş yapma hakkında daha fazla bilgi için aşağıdaki VPN'den ExR'ye geçiş nasıl yapılır makalesine bakın:

- Merkez-uç ağlarındaki Azure VMware Çözümü hakkında daha fazla bilgi için bkz. Merkez-uç mimarisinde Azure VMware Çözümü tümleştirme.

- VMware NSX-T Veri Merkezi ağ kesimleri hakkında daha fazla bilgi için bkz. Azure VMware Çözümü kullanarak NSX-T Veri Merkezi ağ bileşenlerini yapılandırma.

- Daha fazla bilgi için bkz. Azure Yönlendirici Sunucusu ürüne genel bakış Azure Route Server nedir?

Ardından, Azure VMware Çözümü bağlantı kurmak için diğer tasarım desenlerini inceleyin

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin