Azure Arc özellikli Kubernetes için idare, güvenlik ve uyumluluk temeli

Bu makalede, Azure Arc özellikli Kubernetes dağıtımınızı oluştururken kullanmanız gereken güvenlik, idare ve uyumlulukla ilgili önemli tasarım konuları ve en iyi yöntemler sağlanmaktadır. Kurumsal ölçekli giriş bölgesi belgelerinde İdare ve Güvenlik ayrı konular ele alınsa da, bu kritik tasarım alanları Azure Arc özellikli Kubernetes için tek bir konu başlığında birleştirilir.

Azure İlkesi ve Bulut için Microsoft Defender, korumaların, denetimlerin, raporların, uyarıların ve düzeltme görevlerinin büyük ölçekte otomatik bir şekilde uygulanmasını sağlayan bulutta yerel araçlardır. Bunları Azure Arc özellikli Kubernetes ile birleştirerek, idare ilkelerini ve güvenlik denetimlerini şirket içi ve/veya çoklu bulut ortamınızdaki herhangi bir Kubernetes kümesine genişletebilirsiniz.

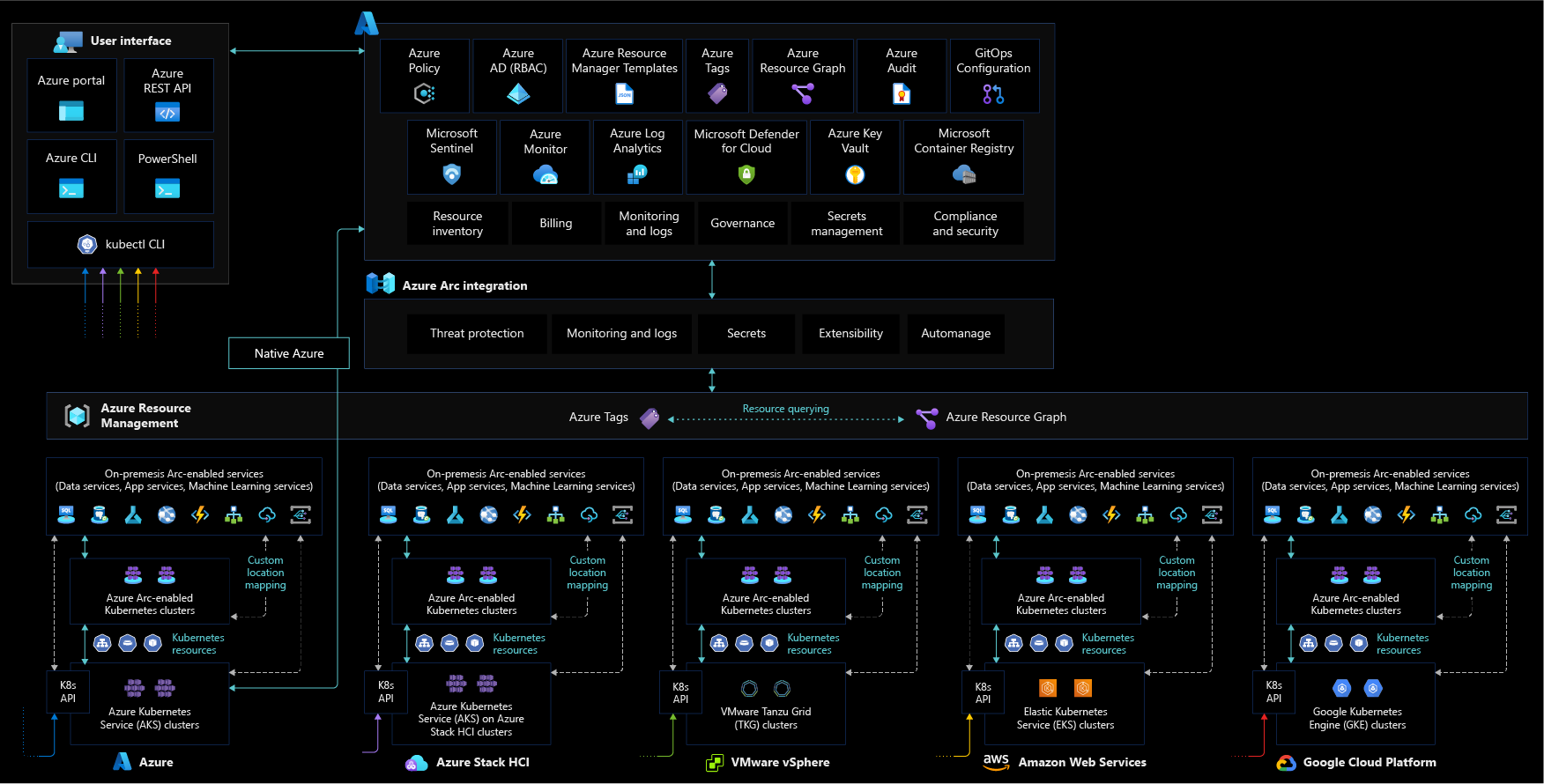

Mimari

Aşağıdaki diyagramda Azure Arc özellikli Kubernetes için güvenlik, uyumluluk ve idare tasarım alanlarını gösteren kavramsal başvuru mimarisi gösterilmektedir:

Tasarımla ilgili dikkat edilecek noktalar

Karma ve çoklu bulut kaynaklarınız Azure Resource Manager'ın bir parçası haline geldikçe bunları Azure'dan yönetebilir ve yönetebilirsiniz. Bu bölüm, Azure Arc özellikli Kubernetes küme kaynaklarınızın güvenliğini ve idaresini planlarken göz önünde bulundurmanız gereken tasarım konularını içerir.

Azure Arc özellikli Kubernetes'in genel idare ve güvenlik modelleriniz üzerindeki etkisini değerlendirmek için Azure giriş bölgelerinin güvenlik ve idare tasarım alanlarını gözden geçirin.

Aracı sağlama

Azure Arc özellikli Kubernetes aracısını sağlamak için bir strateji tanımlayın ve ekleme hizmet sorumlusunu oluştururken en az ayrıcalık ilkesini kullanın. Toplu kayıt için otomasyonu kullanmayı göz önünde bulundurun.

Aracı yönetimi

Azure Arc özellikli Kubernetes aracıları, Azure Arc özellikli Kubernetes kümelerinizin hibrit işlemlerinde kritik bir rol oynar ve azure'dan kümeleri yönetmenize olanak tanır. Aracı bağlantı durumunu izleyen çözümler uygulayın. Azure Arc özellikli Kubernetes aracılarınızı yükseltmek için bir işlem tanımladığınızdan emin olun.

Rol tabanlı erişim denetimleri (RBAC)

Kuruluşunuzda karma kümelerinizdeki günlük işlemlerden sorumlu yönetim, operasyon ve geliştirici rollerini tanımlayın. Her ekibi eylemler ve sorumluluklarla eşlemek, Azure rol tabanlı erişim denetimi (RBAC) rollerini ve Kubernetes ClusterRoleBinding ve RoleBinding'i belirler.

Bu çabayı desteklemek ve kaynak tutarlılığı ve envanter yönetimi kılavuzuna göre tanımladığınız yönetim kapsamı hiyerarşisinde denetimler oluşturmak için bir RACI matrisi kullanmayı göz önünde bulundurun.

Daha fazla bilgi için bkz . Azure Arc özellikli Kubernetes için kimlik ve erişim yönetimi.

Gizli dizi ve sertifika yönetimi

Azure Key Vault kullanarak ve Uzantıyı Kapsayıcı Depolama Arabirimi (CSI) aracılığıyla Azure Arc özellikli kubernetes kümelerinize dağıtarak gizli dizileri ve sertifikaların güvenliğini sağlayın.

Veri yerleşimi

Azure Arc özellikli Kubernetes kümenizi hangi Azure bölgesinde sağlamayı planladığınızı düşünün. Kaynaklarınızdan hangi verilerin toplandığını anlayın ve kuruluşunuz için veri yerleşimi gereksinimlerine göre planlayın.

GitOps yapılandırmalarını etkinleştirme ve güvenliğini sağlama

GitOps yapılandırmaları istenen sistem durumunu zorunlu kılır ve Arc özellikli Kubernetes kümesi uyumluluğunu izlemek için önemli bir araçtır. GitOps yapılandırmalarıyla çalışırken, uygun ağ ve erişim denetimleri aracılığıyla kaynak denetim sisteminize erişimin güvenliğini sağlamayı göz önünde bulundurun.

İlke yönetimi ve raporlama

Hibrit Kubernetes kümeleriniz için kurumsal standartları uygun ölçekte denetleye ve uygulayan Azure ilkelerine dönüşen bir idare planı tanımlayın. Örneğin, kümelerin tanımlanmış git deposundan iş yükleri ve yapılandırmalar için gerçek kaynaklarını almalarını sağlamak ve Azure İlkesi kullanarak uyumluluğu izlemek için Kubernetes kümelerine sourceControlConfiguration ilkesi uygulayabilirsiniz.

Günlük yönetimi stratejisi

Yönetim uzmanlık alanlarının kritik tasarım alanı tasarım konuları ve önerilerini gözden geçirin ve daha fazla analiz ve denetim için hibrit kaynaklarınızdaki ölçümleri ve günlükleri Log Analytics çalışma alanında toplamayı planlayın.

Tehdit koruması ve bulut güvenliği duruş yönetimi

Tehdit koruması uygulayın ve güvenlik yanlış yapılandırmalarını algılamak ve uyumluluğu izlemek için denetimler ekleyin. Hibrit iş yüklerinizi tehditlere karşı korumak için Azure'ın zekasını kullanın. Kapsayıcılar için Microsoft Defender'ı etkinleştirerek Azure Arc özellikli Kubernetes içeren tüm abonelikler için güvenlik temeli izleme, güvenlik duruşu yönetimi ve tehdit korumasını etkinleştirin.

Güvenli küme erişimi

Kubernetes API'nize erişimi güvenli bir şekilde sağlamayı planlayın. Azure Arc özellikli Kubernetes küme bağlantısı özelliği , herhangi bir gelen bağlantı noktasının etkinleştirilmesine gerek kalmadan API sunucusuna bağlantı sağlar.

Mikro hizmetlerin gözlemlenebilirliğini ve güvenliğini geliştirme

Hizmet ağı uygulaması mikro hizmet tabanlı uygulamaların kimlik doğrulaması, yetkilendirme, güvenlik ve görünürlüğü konusunda yardımcı olabilir. Azure Arc özellikli Kubernetes, Open Service Mesh'in (OSM) bir uzantı olarak dağıtımını basitleştirir.

Tasarım önerileri

Bu bölüm, Azure Arc özellikli Kubernetes küme kaynaklarınızın güvenliğini ve idaresini planlarken izlemeniz gereken tasarım önerilerini içerir.

Aracı sağlama

Kümelerinizi Azure Arc'a eklemeye yönelik, toplu kayıt için bir otomasyon yöntemi de dahil olmak üzere bir strateji tanımlayın. Dağıtımınızın kapsamını dikkate alan ve hedefler, seçim ölçütleri, başarı ölçütleri, eğitim planları, geri alma ve riskler içeren resmi bir plan oluşturun.

Sürekli tümleştirme ve sürekli dağıtım (CI/CD) işlem hatlarınızın bir parçası olarak aracı sağlamayı tümleştirmek için bir hizmet sorumlusu kullanabilirsiniz. Bu hizmet sorumlusunun ayrıcalıklarını sınırlamalı ve işlemi geri almak veya kaynağı silmek yerine yalnızca Kubernetes'i eklemek için kullanılabildiğinden Kubernetes'i Azure'a ("Kubernetes Kümesi - Azure Arc Ekleme" rolü) eklemek için gereken rolleri atamanız gerekir.

Aracı yönetimi

Azure Arc aracıları, güvenlik, idare ve yönetim işlemlerinde rol oynayan çeşitli mantıksal bileşenler içeren Azure Arc özellikli Kubernetes'in önemli bileşenleridir.

Bir aracı Azure'a sinyal göndermeyi durdurursa, çevrimdışı olursa veya Azure bağlantısını kaybederse, üzerinde işlem görevleri gerçekleştiremezsiniz. Bu senaryoların gerçekleşmesi durumunda size nasıl bildirim alınacağı ve kuruluşunuzun nasıl yanıt vermesi gerektiği hakkında bir plan geliştirin.

Kaynak durumu uyarılarını ayarlamak ve aracınızın podlarının geçerli ve geçmiş sistem durumu hakkında bilgi sahibi olmak için Azure Etkinlik Günlüğü'nü kullanabilirsiniz. Aracınızı düzgün bir şekilde yönetmeyi anlamak için yönetim açısından kritik tasarım alanını gözden geçirin.

Hizmet 15 dakikadır bir aracı sinyali almadıysa Azure Arc özellikli Kubernetes kümesi çevrimdışı olarak gösterilir. Aracınızın Azure Arc uç noktalarına güvenli bir şekilde bağlanadığından emin olmak için Azure Arc özellikli Kubernetes bağlantısı kritik tasarım alanını gözden geçirin.

Rol tabanlı erişim denetimleri (RBAC)

Kubernetes kümesini eklediğinizde Azure Arc özellikli Kubernetes küme kaynağınıza Azure RBAC atayabilirsiniz.

Eylemleri "Küme Yönetici" olarak gerçekleştiren ve küme genelinde etkisi olan uzantıları dağıtma gibi işlemleri gerçekleştirebilen "Katkıda Bulunan" veya "Sahip" gibi roller atarken en düşük ayrıcalık ilkesini izleyin. Bu roller, olası "patlama yarıçapını" sınırlamak için dikkatli bir şekilde kullanılmalıdır veya sonunda özel rollerle değiştirilmelidir.

Azure İzleyici Log Analytics çalışma alanına gönderilen hassas verilere aynı RBAC ilkesini uygulamanız gerekir. Azure Arc özellikli Kubernetes, kümenizin kayıtlı olduğu Log Analytics çalışma alanında depolanan Log Analytics aracınız tarafından toplanan günlük verilerine RBAC erişimi sağlar. Ayrıntılı Log Analytics Çalışma Alanı erişimini uygulamayı öğrenmek için Azure İzleyici Günlükleri dağıtımınızı tasarlama'yı gözden geçirin.

Azure Arc özellikli Kubernetes kümenizi Microsoft Entra ID ile tümleştirmek, Azure Arc özellikli Kubernetes küme kaynaklarına erişimi ve izinleri olan kişiler üzerinde daha ayrıntılı denetim için Azure rol atamalarını kullanmanıza olanak tanır.

Not

Bu tümleştirme Kubernetes ClusterRoleBinding ve RoleBinding nesne türleriyle yerel olarak çalışır ve merkezi kimlik ve erişim yönetimi hizmeti olarak Microsoft Entra ID ile Kubernetes kümenizde yetkilendirmeyi etkili bir şekilde birleştirir. Microsoft Entra Id kullanarak, kümenizde yapılan değişikliklerin yanı sıra yetkilendirme olaylarının da tam denetimini ve izlemesini elde edersiniz.

Microsoft Entra ID ile tümleştirme, aşağıdakileri yapılandırmak için kullanmanız gereken gelişmiş güvenlik özelliklerine erişmenizi de sağlar:

- Microsoft Entra Kimliği ile Koşullu Erişim. Koşullu Erişim hakkında daha fazla bilgiyi Koşullu Erişim'e genel bakış sayfasında bulabilirsiniz.

- Yükseltilmiş izinlere ihtiyaç duyan görevler için Tam Zamanında (JIT) erişim kuralları. Kubernetes'te bazı kullanıcıların hassas bilgilere veya kritik ağ yapılandırma ayarlarına erişimi olması, güvenliği aşılmış hesaplara veya iç tehdit etkinliklerine yönelik olası bir yol oluşturur. Ayrıcalıklı erişim yönetimi, kuruluşunuzu ihlallere karşı korumanıza yardımcı olabilir ve hassas verilere veya kritik yapılandırma ayarlarına erişimi sınırlayarak uyumluluk en iyi yöntemlerini karşılamanıza yardımcı olur.

Gizli dizi ve sertifika yönetimi

Uygulama kodunda veya dosya sistemlerinde gizli dizileri veya sertifikaları depolamayın. Gizli diziler anahtar depolarında depolanmalı ve gerektiğinde çalışma zamanında kapsayıcılara sağlanmalıdır.

Azure Arc özellikli Kubernetes kümelerinizdeki gizli dizileri ve sertifikaları yönetmek için Azure Key Vault uzantısını kullanmayı göz önünde bulundurun. Key Vault uzantısı, aşağıdaki diyagramda gösterildiği gibi Kubernetes dağıtımlarınızda sertifika yaşam döngüsünü yönetmenize olanak tanır.

GitOps yapılandırmalarını etkinleştirme ve güvenliğini sağlama

GitOps, operasyonlar için tam otomatik bir yaklaşım benimsemiş tüm BT stratejilerinin temel bileşenlerinden biridir. GitOps herhangi bir dağıtım için ölçeklendirme, tutarlılık, izleme ve denetim özellikleri sağlar.

GitOps'un kullanılması, kümeler ve ortamlar arasında birden çok uygulamanın dağıtımını basitleştirirken, Git ile sistemin istenen durumunu bildirimli olarak izleyebilir ve zorunlu hale gelebilir. Git'i tek gerçeklik kaynağınız olarak ve tüm dağıtımlar için merkezi araç olarak kullandığınızda, küme durumlarını izlemenin, zaman içindeki değişiklikleri ve onayları hesaba katmak, hata araştırmasını kolaylaştırmak ve dağıtılmış ortamlarda otomasyonu etkinleştirmek için en iyi yol haline gelir.

GitOps yapılandırmalarını eklediğinizde, depoya ve anahtarlarına erişimi güvenli hale getirdiğinizden ve dal izinlerini ayarladığınızdan emin olun. Daha fazla bilgi için GitOps için kritik tasarım alanını gözden geçirin.

İlke yönetimi ve raporlama

İlke temelli idare, bulutta yerel operasyonlar ve Azure için Microsoft Bulut Benimseme Çerçevesi temel bir ilkedir. Azure İlkesi, kurumsal standartları zorunlu kılmaya ve uygun ölçekte uyumluluğu değerlendirmeye yönelik mekanizmayı sağlar. Azure İlkesi aracılığıyla dağıtımların tutarlılığı, uyumluluk, denetim maliyetleri ve güvenlik duruşu için idare uygulayabilirsiniz. Uyumluluk panosunda, ortamınızın genel durumunun büyük ölçekte toplu bir görünümünü görebilir ve küme düzeyinde düzeltme özelliklerini bulabilirsiniz.

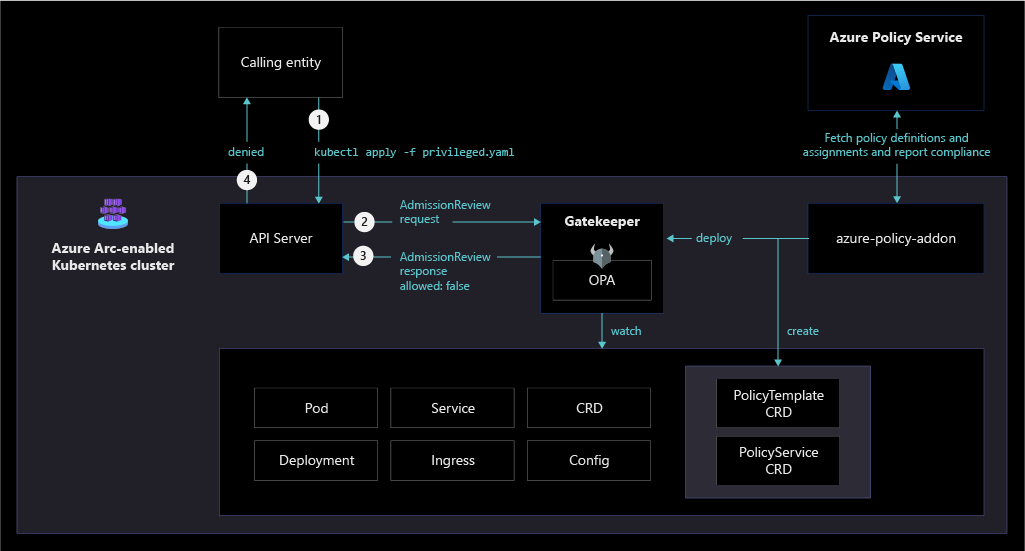

Azure Arc özellikli Kubernetes, Azure Kaynak Yönetimi katmanında Azure İlkesi ve ayrıca Ağ Geçidi Denetleyicisi'ni Açık İlke Aracısı için genişleterek küme içi ilke zorlamalarını destekler. Uyumluluk ve zorlamayı büyük ölçekte hızla gerçekleştirmek için yerleşik ilkelerden herhangi birini uygulayabilirsiniz. Aşağıdaki diyagramda, Azure İlkesi'nin Azure Arc özellikli Kubernetes kümelerine yönelik ölçekli zorlamaları ve korumaları nasıl uyguladığı gösterilmektedir.

Azure ilkesinin kapsamını ve bunu nereye uygulayabileceğinizi (yönetim grubu, abonelik, kaynak grubu veya tek tek kaynak düzeyi) anlayın. Azure Arc özellikli Kubernetes için Azure İlkesi'nin yerleşik kitaplığını kullanın. Bulut Benimseme Çerçevesi kurumsal ölçek kılavuzunda belirtilen önerilen uygulamalara uygun bir yönetim grubu tasarımı oluşturun.

- Kuruluşunuzun Azure Arc özellikli Kubernetes'e yönelik iş, mevzuat ve güvenlik gereksinimlerini büyük ölçekte karşılamak için hangi Azure ilkelerine ihtiyacınız olduğunu belirleyin.

- Etiketlemeyi zorunlu kılma ve düzeltme görevlerini uygulama.

- GitOps'yi zorunlu kılmak ve yapılandırmaları büyük ölçekte uygulamak için Azure İlkesi kullanın.

- Azure Arc özellikli Kubernetes için yerleşik Azure İlkesi tanımları anlayın ve değerlendirin.

- Azure İlkesi DeployIfNotExists ilkeleri, Azure İzleyici dahil olmak üzere Arc özellikli kümelerinize program aracılığıyla uzantılar/yönetim hizmeti aracıları dağıtır.

- Azure Arc özellikli Kubernetes kümelerinin uyumluluk ve operasyonel izlemesi için Azure İzleyici Kapsayıcısı Analizler etkinleştirin.

Günlük yönetimi stratejisi

Verilerin toplandığı, toplandığı ve daha sonra analiz edildiği depolama alanı olan Log Analytics Çalışma Alanı dağıtımınızı tasarlayın ve planlayın. Log Analytics çalışma alanı verilerinizin coğrafi konumunu temsil ettiğinden, veri saklama gibi yapılandırmalar için yalıtım ve kapsam düzeyini desteklemek için, gereken çalışma alanı sayısını ve bunların kuruluş yapınızla nasıl eşleneceğini belirlemeniz gerekir.

Bulut Benimseme Çerçevesi Yönetim ve izleme en iyi uygulamalarında açıklandığı gibi merkezi RBAC, görünürlük ve raporlamayı yönetmek için tek bir Azure İzleyici Log Analytics çalışma alanı kullanın.

Daha fazla bilgi için Azure İzleyici Günlükleri dağıtımınızı tasarlamaya yönelik en iyi yöntemleri gözden geçirin.

Tehdit koruması ve bulut güvenliği duruş yönetimi

- Bulut için Microsoft Defender, bulut güvenlik duruş yönetimi (CSPM) ve bulut iş yükü koruma platformu (CWPP) olarak segmentlere ayrılmış birleşik bir güvenlik yönetimi platformu sağlar. Karma giriş bölgenizde güvenliği artırmak için Azure'da ve başka bir yerde barındırılan verileri ve varlıkları korumanız gerekir.

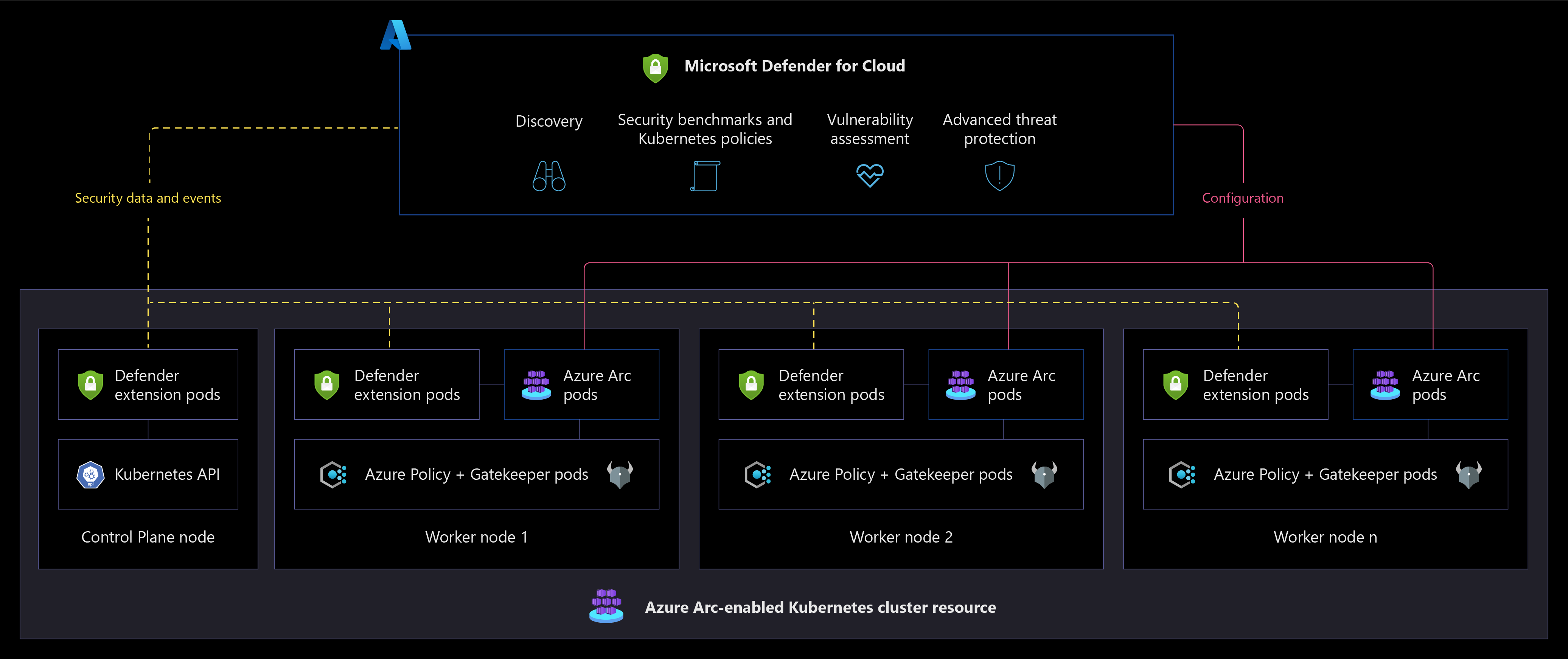

- Kapsayıcılar için Microsoft Defender, Bulut için Microsoft Defender özelliklerini Azure Arc özellikli Kubernetes'e genişletir. Karma giriş bölgenizde güvenliğin daha yüksek olmasını sağlamak için şunları göz önünde bulundurun:

- Arc özellikli Kubernetes kaynaklarını Bulut için Microsoft Defender'a eklemek için Azure Arc özellikli Kubernetes uzantısını kullanma.

- Tüm abonelikler için Kapsayıcılar için Microsoft Defender planını etkinleştirme. Varsayılan olarak plan, Defender uzantısını aynı aboneliğe eklenen Arc özellikli kubernetes kümelerine otomatik olarak dağıtacak şekilde yapılandırılır. İsteğe bağlı olarak bu yapılandırmayı değiştirebilirsiniz.

- Defender uzantısının kümelerinize dağıtıldığını doğrulama.

- Bulut için Microsoft Defender ve Azure Sentinel ile güvenlik bilgilerini ve olay yönetimi (SIEM) tümleştirmesini kullanma.

Aşağıdaki diyagramda Azure Arc özellikli Kubernetes kümesi kaynağında Bulut için Microsoft Defender için kavramsal başvuru mimarisi gösterilmektedir.

Kapsayıcı görüntülerinizi depolamak ve yönetmek için Microsoft Container Registry'yi merkezi bir özel Docker kayıt defteri olarak kullanıyorsanız , görüntüleri güvenlik açıklarına karşı taramak için Kapsayıcılar için Microsoft Defender'ı kullanmalısınız.

Ağ topolojisini ve bağlantı açısından kritik tasarım alanını gözden geçirmeyi unutmayın.

Güvenli küme erişimi

Kubernetes API'sinde kümede eylem gerçekleştirme istekleri alır. Bu, bir kümeyle etkileşim kurmanın ve kümeyi yönetmenin merkezi bir yolu olduğundan Kubernetes API'sini korumanız gerekir. Azure Arc özellikli Kubernetes kümesi bağlantısını kullanarak, güvenlik duvarında herhangi bir gelen bağlantı noktasını etkinleştirmenize gerek kalmadan Azure Arc özellikli Kubernetes kümelerine her yerden güvenli bir şekilde bağlanabilirsiniz. Azure Arc özellikli Kubernetes'inizin API sunucusuna erişim aşağıdaki avantajları sağlar:

- Etkileşimli hata ayıklamayı ve sorun gidermeyi etkinleştirir.

- Şirket içinde barındırılan aracılara gerek kalmadan Azure Pipelines, GitHub Actions veya diğer barındırılan CI/CD hizmetinin barındırılan aracılarının/çalıştırıcılarının kullanılmasını sağlar.

- Özel konumlar ve bunların üzerinde oluşturulan diğer kaynaklar için Azure hizmetlerine küme erişimi sağlar.

Mikro hizmetler gözlemlenebilirlik ve güvenlik

Hizmet ağı uygulamak, en az ayrıcalık ilkesini uygulayan ve daha güvenli bir ortam oluşturan hizmet bağlantılarınıza kimlik doğrulaması ve yetkilendirme eklemenizi sağlar. Podlar varsayılan olarak düz bir güvenilir ağda yer alır. Bir hizmet ağı uygulamasında, ağ proxy'leri gibi davranan bir sepet kümesi dağıtılır. Bu sepetler doğu-batı iletişimlerini yönetir, trafiği şifreler ve genel olarak trafik gözlemlenebilirliğini geliştirir.

Hizmet ağı uygulamaları şu durumlara karşı koruma sağlayabilir:

- Yetkisiz erişimler

- Koklama saldırıları

- Veri sızdırma

- Impersonations

Daha fazla bilgi için Open Service Mesh uygulaması kritik tasarım alanını gözden geçirin .

Sonraki adımlar

Hibrit ve çoklu bulut bulut yolculuğunuz hakkında daha fazla bilgi için aşağıdaki makalelere bakın.

- Azure Arc özellikli Kubernetes için önkoşulları gözden geçirin.

- Azure Arc özellikli Kubernetes için doğrulanmış Kubernetes dağıtımlarını gözden geçirin.

- Karma ve çoklu bulut ortamlarını yönetmeyi öğrenin.

- Mevcut bir Kubernetes kümesini Azure Arc'a Bağlan öğrenin.

- Gizli dizi ve sertifika yönetimi hakkında bilgi edinin.

- Tehdit koruması ve bulut güvenliği duruş yönetimi hakkında bilgi edinin.

- Kubernetes için Azure İlkesi kullanarak GKE'de Azure Arc Bağlan Kümesi olarak GitOps yapılandırmalarını uygulamayı öğrenin.

- Kubernetes uzantılarını kullanarak Azure Defender'ı Küme API'siyle Azure Arc Bağlan Küme olarak tümleştirmeyi öğrenin.

- Kubernetes uzantılarını kullanarak Open Service Mesh'i (OSM) Azure Arc Bağlan küme olarak Küme API'siyle tümleştirmeyi öğrenin.

- Azure Arc öğrenme yolu aracılığıyla Azure Arc hakkında daha fazla bilgi edinin.

- En sık sorulan soruların yanıtlarını bulmak için bkz . Sık Sorulan Sorular - Azure Arc özellikli .

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin