Hizmet sorumlularını yönetme

Bu makalede, Azure Databricks hesabınız ve çalışma alanlarınız için hizmet sorumlularının nasıl oluşturulacağı ve yönetileceğini açıklanmaktadır.

Azure Databricks kimlik modeline genel bakış için bkz . Azure Databricks kimlikleri.

Hizmet sorumlularına erişimi yönetmek için bkz . Kimlik doğrulaması ve erişim denetimi.

Hizmet sorumlusu nedir?

Hizmet sorumlusu, Azure Databricks'te otomatik araçlar, işler ve uygulamalarla kullanmak için oluşturduğunuz bir kimliktir. Hizmet sorumluları, Azure Databricks kaynaklarına yalnızca API'ye yönelik otomatik araç ve betik erişimi sunarak kullanıcıları veya grupları kullanmaktan daha fazla güvenlik sağlar.

Azure Databricks kullanıcısına olduğu gibi hizmet sorumlusunun kaynaklara erişimini de verebilir ve kısıtlayabilirsiniz. Örneğin, aşağıdakileri yapabilirsiniz:

- Hizmet sorumlusu hesabı yöneticisi ve çalışma alanı yöneticisi rolleri verin.

- Unity Kataloğu'nu kullanarak hesap düzeyinde veya çalışma alanı düzeyinde verilere hizmet sorumlusu erişimi verin.

- Çalışma alanı

adminsgrubu da dahil olmak üzere hem hesap hem de çalışma alanı düzeyinde bir gruba hizmet sorumlusu ekleyin.

Azure Databricks kullanıcılarına, hizmet sorumlularına ve gruplara hizmet sorumlusu kullanma izinleri de verilmektedir. Bu, kullanıcıların işleri kimlikleri yerine hizmet sorumlusu olarak çalıştırmasına olanak tanır. Bu, bir kullanıcı kuruluşunuzdan ayrıldığında veya bir grup değiştirildiğinde işlerin başarısız olmasını önler.

Azure Databricks kullanıcılarından farklı olarak hizmet sorumlusu yalnızca API'ye yönelik bir kimliktir; Azure Databricks kullanıcı arabirimine erişmek için kullanılamaz.

Databricks, kimlik federasyonu için çalışma alanlarınızı etkinleştirmenizi önerir. Kimlik federasyonu, hesap konsolunda hizmet sorumlularını yapılandırmanıza ve sonra bunlara belirli çalışma alanlarına erişim atamanıza olanak tanır. Bu, Azure Databricks yönetimini ve veri yönetimini basitleştirir.

Önemli

Hesabınız 9 Kasım 2023'den sonra oluşturulduysa, kimlik federasyonu tüm yeni çalışma alanlarında varsayılan olarak etkinleştirilir ve devre dışı bırakılamaz.

Databricks ve Microsoft Entra Id (eski adıyla Azure Active Directory) hizmet sorumluları

Hizmet sorumluları Azure Databricks tarafından yönetilen hizmet sorumluları veya Microsoft Entra Id yönetilen hizmet sorumluları olabilir.

Azure Databricks tarafından yönetilen hizmet sorumluları, Databricks OAuth kimlik doğrulamasını ve kişisel erişim belirteçlerini kullanarak Azure Databricks'de kimlik doğrulaması yapabilir. Microsoft Entra ID tarafından yönetilen hizmet sorumluları, Databricks OAuth kimlik doğrulaması ve Microsoft Entra ID belirteçlerini kullanarak Azure Databricks'de kimlik doğrulaması yapabilir. Hizmet sorumluları için kimlik doğrulaması hakkında daha fazla bilgi için bkz . Hizmet sorumlusu için belirteçleri yönetme.

Azure Databricks tarafından yönetilen hizmet sorumluları doğrudan Azure Databricks içinde yönetilir. Microsoft Entra Id yönetilen hizmet sorumluları, ek izinler gerektiren Microsoft Entra ID'de yönetilir. Databricks, Azure Databricks otomasyonu için Azure Databricks yönetilen hizmet sorumlularını kullanmanızı ve Azure Databricks ve diğer Azure kaynaklarıyla aynı anda kimlik doğrulaması yapmanız gereken durumlarda Microsoft Entra ID yönetilen hizmet sorumlularını kullanmanızı önerir.

Azure Databricks yönetilen hizmet sorumlusu oluşturmak için bu bölümü atlayın ve Hizmet sorumlularını kimler yönetebilir ve kullanabilir? makalesini okumaya devam edin.

Azure Databricks'te Microsoft Entra ID yönetilen hizmet sorumlularını kullanmak için yönetici kullanıcının Azure'da bir Microsoft Entra ID uygulaması oluşturması gerekir. Microsoft Entra Id yönetilen hizmet sorumlusu oluşturmak için şu yönergeleri izleyin:

Azure Portal’ında oturum açın.

Not

Kullanılacak portal, Microsoft Entra Id (eski adıYla Azure Active Directory) uygulamanızın Azure genel bulutunda mı yoksa ulusal veya bağımsız bir bulutta mı çalıştığına bağlı olarak farklıdır. Daha fazla bilgi için bkz . Ulusal bulutlar.

Birden çok kiracıya, aboneliğe veya dizine erişiminiz varsa, üst menüdeki Dizinler + abonelikler (filtreli dizin) simgesine tıklayarak hizmet sorumlusunu sağlamak istediğiniz dizine geçin.

Kaynak, hizmet ve belge ara bölümünde Microsoft Entra ID'yi arayın ve seçin.

+ Ekle'ye tıklayın ve Uygulama kaydı'ı seçin.

Ad alanına uygulama için bir ad girin.

Desteklenen hesap türleri bölümünde Yalnızca bu kuruluş dizinindeki hesaplar (Tek kiracı) öğesini seçin.

Kaydet’e tıklayın.

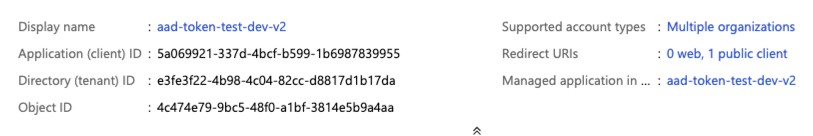

Uygulama sayfasının Genel Bakış sayfasının Temel Parçalar bölümünde aşağıdaki değerleri kopyalayın:

- Uygulama (istemci) kimliği

- Dizin (kiracı) kimliği

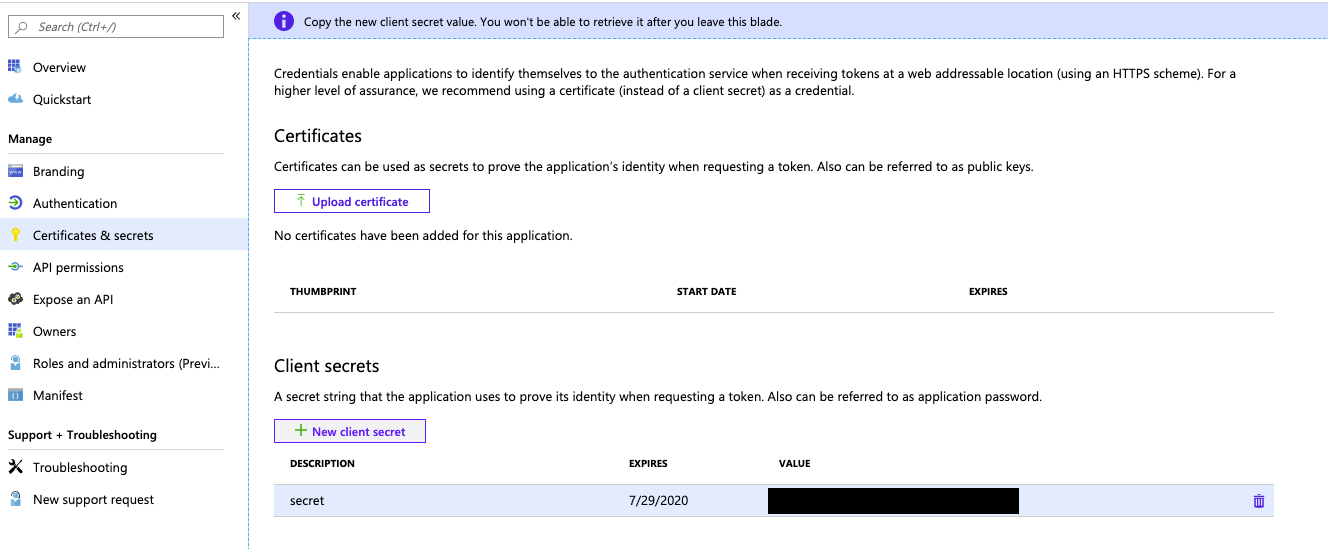

İstemci gizli dizisi oluşturmak için Yönet'in içinde Sertifikalar ve gizli diziler'e tıklayın.

Not

Azure Databricks ile Microsoft Entra ID hizmet sorumlularının kimliğini doğrulamak için Microsoft Entra Id belirteçleri oluşturmak için bu istemci gizli dizisini kullanırsınız. Azure Databricks aracının veya SDK'sının Microsoft Entra ID belirteçlerini kullanıp kullanamayacağını belirlemek için aracın veya SDK'nın belgelerine bakın.

İstemci gizli dizileri sekmesinde Yeni istemci gizli dizisi'ne tıklayın.

İstemci gizli dizisi ekle bölmesinde, Açıklama için istemci gizli dizisi için bir açıklama girin.

Süre Sonu için, istemci gizli dizisi için bir süre sonu süresi seçin ve ekle'ye tıklayın.

Bu istemci gizli dizisi uygulamanızın parolası olduğundan istemci gizli dizisinin Değerini kopyalayın ve güvenli bir yerde depolayın.

Hizmet sorumlularını kimler yönetebilir ve kullanabilir?

Azure Databricks'te hizmet sorumlularını yönetmek için aşağıdakilerden birine sahip olmanız gerekir: hesap yöneticisi rolü, çalışma alanı yöneticisi rolü veya hizmet sorumlusundaki yönetici veya kullanıcı rolü.

- Hesap yöneticileri hesaba hizmet sorumluları ekleyebilir ve onlara yönetici rolleri atayabilir. Ayrıca, bu çalışma alanları kimlik federasyonu kullandığı sürece çalışma alanlarına hizmet sorumluları atayabilirler.

- Çalışma alanı yöneticileri Azure Databricks çalışma alanına hizmet sorumluları ekleyebilir, çalışma alanı yöneticisi rolünü atayabilir ve küme oluşturma veya belirtilen kişi tabanlı ortamlara erişme gibi çalışma alanında nesnelere ve işlevlere erişimi yönetebilir.

- Hizmet Sorumlusu Yöneticileri bir hizmet sorumlusundaki rolleri yönetebilir. Hizmet sorumlusunu oluşturan, hizmet sorumlusu yöneticisi olur. Hesap yöneticileri, bir hesaptaki tüm hizmet sorumlularında hizmet sorumlusu yöneticileridir.

Not

13 Haziran 2023'e kadar bir hizmet sorumlusu oluşturulduysa, hizmet sorumlusunu oluşturanın varsayılan olarak hizmet sorumlusu yöneticisi rolü yoktur. Bir hesap yöneticisinden size hizmet sorumlusu yöneticisi rolünü vermesini isteyin.

- Hizmet Sorumlusu Kullanıcılar , işleri hizmet sorumlusu olarak çalıştırabilir. İş, iş sahibinin kimliği yerine hizmet sorumlusunun kimliğini kullanarak çalışır. Daha fazla bilgi için bkz . Bir işi hizmet sorumlusu olarak çalıştırma.

Hizmet sorumlusu yöneticisi ve kullanıcı rolleri verme hakkında bilgi için bkz . Hizmet sorumlularını yönetme rolleri.

Hesabınızdaki hizmet sorumlularını yönetme

Hesap yöneticileri, hesap konsolunu kullanarak Azure Databricks hesabınıza hizmet sorumluları ekleyebilir.

Hesap konsolunu kullanarak hesabınıza hizmet sorumluları ekleme

Hizmet sorumluları Azure Databricks'te oluşturulabilir veya mevcut bir Microsoft Entra Id (eski adıyla Azure Active Directory) hizmet sorumlusundan bağlanabilir. Bkz . Databricks ve Microsoft Entra Id (eski adıyla Azure Active Directory) hizmet sorumluları.

- Hesap yöneticisi olarak hesap konsolunda oturum açın.

- Kenar çubuğunda Kullanıcı yönetimi'ne tıklayın.

- Hizmet sorumluları sekmesinde Hizmet sorumlusu ekle'ye tıklayın.

- Yönetim'in altında Databricks tarafından yönetilen veya Microsoft Entra Id managed seçeneğini belirleyin.

- Yönetilen Microsoft Entra Kimliği'ni seçtiyseniz, Microsoft Entra uygulama kimliği'nin altında hizmet sorumlusu için uygulama (istemci) kimliğini yapıştırın.

- Hizmet sorumlusu için bir ad girin.

- Ekle'yi tıklatın.

Hizmet sorumlusuna hesap yöneticisi rolleri atama

- Hesap yöneticisi olarak hesap konsolunda oturum açın.

- Kenar çubuğunda Kullanıcı yönetimi'ne tıklayın.

- Hizmet sorumluları sekmesinde kullanıcı adını bulun ve tıklayın.

- Roller sekmesinde Hesap yöneticisi'ni veya Market yöneticisi'ni açın.

Hesap konsolunu kullanarak çalışma alanına hizmet sorumlusu atama

Hesap konsolunu kullanarak çalışma alanına kullanıcı eklemek için, kimlik federasyonu için çalışma alanının etkinleştirilmesi gerekir. Çalışma alanı yöneticileri, çalışma alanı yöneticisi ayarları sayfasını kullanarak çalışma alanlarına hizmet sorumluları da atayabilir. Ayrıntılar için bkz . Çalışma alanı yöneticisi ayarlarını kullanarak çalışma alanına hizmet sorumlusu ekleme.

- Hesap yöneticisi olarak hesap konsolunda oturum açın.

- Kenar çubuğunda Çalışma Alanları'na tıklayın.

- Çalışma alanınızın adına tıklayın.

- İzinler sekmesinde İzin ekle'ye tıklayın.

- Hizmet sorumlusunu arayın ve seçin, izin düzeyini (çalışma alanı Kullanıcı veya Yönetici) atayın ve Kaydet'e tıklayın.

Hesap konsolunu kullanarak çalışma alanından hizmet sorumlusunu kaldırma

Hesap konsolunu kullanarak bir çalışma alanından hizmet sorumlularını kaldırmak için, kimlik federasyonu için çalışma alanının etkinleştirilmesi gerekir. Bir hizmet sorumlusu çalışma alanından kaldırıldığında hizmet sorumlusu artık çalışma alanına erişemez, ancak izinler hizmet sorumlusunda korunur. Hizmet sorumlusu daha sonra çalışma alanına yeniden eklenirse önceki izinlerini yeniden kazanır.

- Hesap yöneticisi olarak hesap konsolunda oturum açın

- Kenar çubuğunda Çalışma Alanları'na tıklayın.

- Çalışma alanınızın adına tıklayın.

- İzinler sekmesinde hizmet sorumlusunu bulun.

- Hizmet sorumlusu satırının

en sağındaki kebap menüsüne tıklayın ve Kaldır'ı seçin.

en sağındaki kebap menüsüne tıklayın ve Kaldır'ı seçin. - Onay iletişim kutusunda Kaldır'a tıklayın.

Azure Databricks hesabınızda hizmet sorumlusunu devre dışı bırakma

Hesap yöneticileri, Azure Databricks hesabı genelinde hizmet sorumlularını devre dışı bırakabilir. Devre dışı bırakılan hizmet sorumlusu, Azure Databricks hesabında veya çalışma alanlarında kimlik doğrulaması yapamaz. Ancak, hizmet sorumlusunun tüm izinleri ve çalışma alanı nesneleri değişmeden kalır. Hizmet sorumlusu devre dışı bırakıldığında aşağıdakiler doğrudur:

- Hizmet sorumlusu, herhangi bir yöntemden hesapta veya çalışma alanlarında kimlik doğrulaması yapamaz.

- Hizmet sorumlusu tarafından oluşturulan belirteçleri kullanan uygulamalar veya betikler artık Databricks API'sine erişemez. Belirteçler kalır ancak hizmet sorumlusu devre dışı bırakılırken kimlik doğrulaması için kullanılamaz.

- Hizmet sorumlusuna ait kümeler çalışmaya devam eder.

- Hizmet sorumlusu tarafından oluşturulan zamanlanmış işler yeni bir sahipe atanmadığı sürece başarısız olur.

Bir hizmet sorumlusu yeniden etkinleştirildiğinde, aynı izinlerle Azure Databricks'de oturum açabilir. Databricks hizmet sorumlularını kaldırmak yerine hesaptan devre dışı bırakmanızı önerir çünkü hizmet sorumlusunu kaldırmak yıkıcı bir eylemdir. Bkz. Azure Databricks hesabınızdan hizmet sorumlularını kaldırma. Bir hizmet sorumlusunu hesaptan devre dışı bıraktığınızda, bu hizmet sorumlusu kendi kimlik federasyon çalışma alanlarından da devre dışı bırakılır.

Hesap konsolunu kullanarak bir kullanıcıyı devre dışı bırakamazsınız. Bunun yerine Hesap Hizmeti Sorumluları API'sini kullanın. Bkz . API kullanarak hizmet sorumlusunu devre dışı bırakma.

Azure Databricks hesabınızdan hizmet sorumlularını kaldırma

Hesap yöneticileri bir Azure Databricks hesabından hizmet sorumlularını silebilir. Çalışma alanı yöneticileri yapamaz. Hesaptan bir hizmet sorumlusunu sildiğinizde, bu sorumlu çalışma alanlarından da kaldırılır.

Önemli

Bir hizmet sorumlusunu hesaptan kaldırdığınızda, kimlik federasyonunun etkinleştirilip etkinleştirilmediğine bakılmaksızın bu hizmet sorumlusu da çalışma alanlarından kaldırılır. Hesaptaki tüm çalışma alanlarına erişimi kaybetmelerini istemediğiniz sürece hesap düzeyinde hizmet sorumlularını silmemenizi öneririz. Hizmet sorumlularını silmenin aşağıdaki sonuçlarına dikkat edin:

- Hizmet sorumlusu tarafından oluşturulan belirteçleri kullanan uygulamalar veya betikler artık Databricks API'lerine erişemez

- Hizmet sorumlusuna ait işler başarısız oldu

- Hizmet sorumlusuna ait kümeler durduruluyor

- Paylaşımın başarısız olmasını önlemek için hizmet sorumlusu tarafından oluşturulan ve Sahip Olarak Çalıştır kimlik bilgileri kullanılarak paylaşılan sorguların veya panoların yeni bir sahipe atanması gerekir

Bir Microsoft Entra ID hizmet sorumlusu bir hesaptan kaldırıldığında, hizmet sorumlusu artık hesaba veya çalışma alanlarına erişemez, ancak izinler hizmet sorumlusunda korunur. Hizmet sorumlusu daha sonra hesaba yeniden eklenirse önceki izinlerini yeniden kazanır.

Hesap konsolunu kullanarak hizmet sorumlusunu kaldırmak için aşağıdakileri yapın:

- Hesap yöneticisi olarak hesap konsolunda oturum açın.

- Kenar çubuğunda Kullanıcı yönetimi'ne tıklayın.

- Hizmet sorumluları sekmesinde kullanıcı adını bulun ve tıklayın.

- Asıl Bilgi sekmesinde, sağ üst köşedeki

kebap menüsüne tıklayın ve Sil'i seçin.

kebap menüsüne tıklayın ve Sil'i seçin. - Onay iletişim kutusunda Silmeyi onayla'ya tıklayın.

Çalışma alanınızdaki hizmet sorumlularını yönetme

Çalışma alanı yöneticileri, çalışma alanı yönetici ayarları sayfasını kullanarak çalışma alanlarındaki hizmet sorumlularını yönetebilir.

Çalışma alanı yönetici ayarlarını kullanarak çalışma alanına hizmet sorumlusu ekleme

Hizmet sorumluları Azure Databricks'te oluşturulabilir veya mevcut bir Microsoft Entra Id (eski adıyla Azure Active Directory) hizmet sorumlusundan bağlanabilir. Bkz . Databricks ve Microsoft Entra Id (eski adıyla Azure Active Directory) hizmet sorumluları.

Çalışma alanı yöneticisi olarak Azure Databricks çalışma alanında oturum açın.

Azure Databricks çalışma alanının üst çubuğunda kullanıcı adınıza tıklayın ve Yönetici Ayarlar'yi seçin.

Kimlik ve erişim sekmesine tıklayın.

Hizmet sorumluları'nın yanındaki Yönet'e tıklayın.

Hizmet sorumlusu ekle'ye tıklayın.

Çalışma alanına atamak üzere mevcut bir hizmet sorumlusunu seçin veya yeni bir tane oluşturmak için Yeni ekle'ye tıklayın.

Yeni hizmet sorumlusu eklemek için Databricks tarafından yönetilen veya Microsoft Entra Id managed seçeneğini belirleyin. Yönetilen Microsoft Entra Id'yi seçerseniz hizmet sorumlusunun Uygulama (istemci) kimliğini yapıştırın ve bir görünen ad girin.

Ekle'yi tıklatın.

Not

Çalışma alanınız kimlik federasyonu için etkinleştirilmemişse, mevcut hesap hizmet sorumlularını çalışma alanınıza atayamazsınız.

Çalışma alanı yönetici ayarları sayfasını kullanarak çalışma alanı yöneticisi rolünü bir hizmet sorumlusuna atama

- Çalışma alanı yöneticisi olarak Azure Databricks çalışma alanında oturum açın.

- Azure Databricks çalışma alanının üst çubuğunda kullanıcı adınıza tıklayın ve Yönetici Ayarlar'yi seçin.

- Kimlik ve erişim sekmesine tıklayın.

- Gruplar'ın yanında Yönet'e tıklayın.

adminsSistem grubunu seçin.- Üye ekle'ye tıklayın.

- Hizmet sorumlusunu seçin ve Onayla'ya tıklayın.

Bir hizmet sorumlusundan çalışma alanı yöneticisi rolünü kaldırmak için, hizmet sorumlusunu yönetici grubundan kaldırın.

Azure Databricks çalışma alanınızda hizmet sorumlusunu devre dışı bırakma

Çalışma alanı yöneticileri Azure Databricks çalışma alanında hizmet sorumlularını devre dışı bırakabiliyor. Devre dışı bırakılan hizmet sorumlusu Azure Databricks API'lerinden çalışma alanına erişemez, ancak hizmet sorumlusunun tüm izinleri ve çalışma alanı nesneleri değişmeden kalır. Hizmet sorumlusu devre dışı bırakıldığında:

- Hizmet sorumlusu herhangi bir yöntemden çalışma alanlarında kimlik doğrulaması yapamaz.

- Hizmet sorumlusunun durumu, çalışma alanı yöneticisi ayarı sayfasında Etkin Değil olarak gösterilir.

- Hizmet sorumlusu tarafından oluşturulan belirteçleri kullanan uygulamalar veya betikler artık Databricks API'sine erişemez. Belirteçler kalır ancak hizmet sorumlusu devre dışı bırakılırken kimlik doğrulaması için kullanılamaz.

- Hizmet sorumlusuna ait kümeler çalışmaya devam eder.

- Hizmet sorumlusu tarafından oluşturulan zamanlanmış işlerin başarısız olmasını önlemek için yeni bir sahipe atanması gerekir.

Bir hizmet sorumlusu yeniden etkinleştirildiğinde, aynı izinlerle çalışma alanında kimlik doğrulaması yapabilir. Databricks, hizmet sorumlularını kaldırmak yıkıcı bir eylem olduğundan hizmet sorumlularını kaldırmak yerine devre dışı bırakmanızı önerir.

- Çalışma alanı yöneticisi olarak Azure Databricks çalışma alanında oturum açın.

- Azure Databricks çalışma alanının üst çubuğunda kullanıcı adınıza tıklayın ve Yönetici Ayarlar'yi seçin.

- Kimlik ve erişim sekmesine tıklayın.

- Hizmet sorumluları'nın yanındaki Yönet'e tıklayın.

- Devre dışı bırakmak istediğiniz hizmet sorumlusunu seçin.

- Durum'un altında Etkin'in işaretini kaldırın.

Hizmet sorumlusunu etkin olarak ayarlamak için aynı adımları uygulayın, ancak bunun yerine onay kutusunu işaretleyin.

Çalışma alanı yönetici ayarları sayfasını kullanarak çalışma alanından hizmet sorumlusunu kaldırma

Bir hizmet sorumlusunun çalışma alanından kaldırılması, hizmet sorumlusunu hesaptan kaldırmaz. Hesabınızdan bir hizmet sorumlusunu kaldırmak için bkz . Azure Databricks hesabınızdan hizmet sorumlularını kaldırma.

Bir hizmet sorumlusu çalışma alanından kaldırıldığında hizmet sorumlusu artık çalışma alanına erişemez, ancak izinler hizmet sorumlusunda korunur. Hizmet sorumlusu daha sonra bir çalışma alanına yeniden eklenirse önceki izinlerini yeniden kazanır.

- Çalışma alanı yöneticisi olarak Azure Databricks çalışma alanında oturum açın.

- Azure Databricks çalışma alanının üst çubuğunda kullanıcı adınıza tıklayın ve Yönetici Ayarlar'yi seçin.

- Kimlik ve erişim sekmesine tıklayın.

- Hizmet sorumluları'nın yanındaki Yönet'e tıklayın.

- Hizmet sorumlusunu seçin.

- Sağ üst köşede Sil'e tıklayın.

- Onaylamak için Sil'e tıklayın.

API kullanarak hizmet sorumlularını yönetme

Hesap yöneticileri ve çalışma alanı yöneticileri, Databricks API'lerini kullanarak Azure Databricks hesabı ve çalışma alanlarındaki hizmet sorumlularını yönetebilir. API kullanarak bir hizmet sorumlusundaki rolleri yönetmek için bkz . Databricks CLI kullanarak hizmet sorumlusu rollerini yönetme.

API kullanarak hesaptaki hizmet sorumlularını yönetme

Yönetici, Hesap Hizmet Sorumluları API'sini kullanarak Azure Databricks hesabına hizmet sorumluları ekleyebilir ve yönetebilir. Hesap yöneticileri ve çalışma alanı yöneticileri farklı bir uç nokta URL'si kullanarak API'yi çağırır:

- Hesap yöneticileri kullanır

{account-domain}/api/2.0/accounts/{account_id}/scim/v2/. - Çalışma alanı yöneticileri kullanır

{workspace-domain}/api/2.0/account/scim/v2/.

Ayrıntılar için bkz. Hesap Hizmeti Sorumluları API'si.

API kullanarak hizmet sorumlusunu devre dışı bırakma

Hesap yöneticileri, Hizmet Sorumluları API'sini kullanarak hizmet sorumlusunu devre dışı bırakmak için hizmet sorumlusunun durumunu false olarak değiştirebilir.

Örneğin:

curl --netrc -X PATCH \

https://${DATABRICKS_HOST}/api/2.0/accounts/{account_id}/scim/v2/ServicePrincipals/{id} \

--header 'Content-type: application/scim+json' \

--data @update-sp.json \

| jq .

update-sp.json:

{

"schemas": [ "urn:ietf:params:scim:api:messages:2.0:PatchOp" ],

"Operations": [

{

"op": "replace",

"path": "active",

"value": [

{

"value": "false"

}

]

}

]

}

Devre dışı bırakılan hizmet sorumlusunun durumu hesap konsolunda Etkin Değil olarak etiketlenmiştir. Bir hizmet sorumlusunu hesaptan devre dışı bıraktığınızda, bu hizmet sorumlusu da çalışma alanlarından devre dışı bırakılır.

API'yi kullanarak çalışma alanında hizmet sorumlularını yönetme

Hesap ve çalışma alanı yöneticileri, kimlik federasyonu için etkinleştirilmiş çalışma alanlarına hizmet sorumluları atamak için Çalışma Alanı Atama API'sini kullanabilir. Çalışma Alanı Atama API'si Azure Databricks hesabı ve çalışma alanları aracılığıyla desteklenir.

- Hesap yöneticileri kullanır

{account-domain}/api/2.0/accounts/{account_id}/workspaces/{workspace_id}/permissionassignments. - Çalışma alanı yöneticileri kullanır

{workspace-domain}/api/2.0/preview/permissionassignments/principals/{principal_id}.

Bkz. Çalışma Alanı Atama API'si.

Çalışma alanınız kimlik federasyonu için etkinleştirilmemişse, çalışma alanı yöneticisi çalışma alanlarına hizmet sorumluları atamak için çalışma alanı düzeyinde API'leri kullanabilir. Bkz. Çalışma Alanı Hizmet Sorumluları API'si.

Hizmet sorumlusu için belirteçleri yönetme

Hizmet sorumluları, Azure Databricks OAuth belirteçlerini veya Azure Databricks kişisel erişim belirteçlerini kullanarak Azure Databricks'te API'lerde aşağıdaki gibi kimlik doğrulaması yapabilir:

- Azure Databricks OAuth belirteçleri, Azure Databricks hesap düzeyinde ve çalışma alanı düzeyinde API'lerde kimlik doğrulaması yapmak için kullanılabilir.

- Azure Databricks hesap düzeyinde oluşturulan Azure Databricks OAuth belirteçleri, Azure Databricks hesap düzeyinde ve çalışma alanı düzeyinde API'lerde kimlik doğrulaması yapmak için kullanılabilir.

- Azure Databricks çalışma alanı düzeyinde oluşturulan Azure Databricks OAuth belirteçleri yalnızca Azure Databricks çalışma alanı düzeyindeKI API'lerde kimlik doğrulaması yapmak için kullanılabilir.

- Azure Databricks kişisel erişim belirteçleri yalnızca Azure Databricks çalışma alanı düzeyindeKI API'lerde kimlik doğrulaması yapmak için kullanılabilir.

Hizmet sorumluları, Microsoft Entra Id (eski adıyla Azure Active Directory) belirteçlerini kullanarak Azure Databricks'te API'lerde kimlik doğrulaması da yapabilir.

Hizmet sorumlusu için Databricks OAuth kimlik doğrulamasını yönetme

Hesap düzeyinde ve çalışma alanı düzeyinde Databricks REST API'lerinde kimlik doğrulaması yapmak için hesap yöneticileri hizmet sorumluları için Azure Databricks OAuth belirteçlerini kullanabilir. İstemci kimliğini ve hizmet sorumlusu için bir istemci gizli dizisini kullanarak OAuth belirteci isteyebilirsiniz. Daha fazla bilgi için bkz . OAuth makineden makineye (M2M) kimlik doğrulaması.

Hizmet sorumlusu için kişisel erişim belirteçlerini yönetme

Hizmet sorumlusu, yalnızca Azure Databricks'te çalışma alanı düzeyindeKI API'lerde hizmet sorumlusu kimliğini doğrulamak için kendisi için Databricks kişisel erişim belirteçlerini aşağıdaki gibi oluşturabilir:

Not

Hizmet sorumluları için Azure Databricks kişisel erişim belirteçleri oluşturmak için Azure Databricks kullanıcı arabirimini kullanamazsınız. Bu işlem, hizmet sorumlusu için erişim belirteci oluşturmak üzere Databricks CLI sürüm 0.205 veya üzerini kullanır. Databricks CLI yüklü değilse bkz . Databricks CLI'yi yükleme veya güncelleştirme.

Bu yordamda, kendisi için Azure Databricks kişisel erişim belirteçleri oluşturmak üzere hizmet sorumlusunun kimliğini doğrulamak üzere Databricks CLI'yı ayarlamak üzere OAuth makineden makineye (M2M) kimlik doğrulaması veya Microsoft Entra ID hizmet sorumlusu kimlik doğrulaması kullandığınız varsayılır. Bkz . OAuth makineden makineye (M2M) kimlik doğrulaması veya Microsoft Entra ID hizmet sorumlusu kimlik doğrulaması.

Hizmet sorumlusu için başka bir erişim belirteci oluşturan aşağıdaki komutu çalıştırmak için Databricks CLI'yi kullanın.

Aşağıdaki komutta bu yer tutucuları değiştirin:

- İsteğe bağlı olarak, öğesini erişim belirtecinin amacı hakkında anlamlı bir açıklamayla değiştirin

<comment>.--commentSeçenek belirtilmezse, açıklama oluşturulmaz. - İsteğe bağlı olarak, değerini erişim belirtecinin geçerli olduğu saniye sayısıyla değiştirin

<lifetime-seconds>. Örneğin, 1 gün 86400 saniyedir.--lifetime-secondsSeçenek belirtilmezse erişim belirtecinin süresi hiçbir zaman dolmayacak şekilde ayarlanır (önerilmez). - İsteğe bağlı olarak değerini, hizmet sorumlusu ve hedef çalışma alanı için kimlik doğrulama bilgilerini içeren bir Azure Databricks yapılandırma profilinin adıyla değiştirin

<profile-name>.-pSeçenek belirtilmezse, Databricks CLI adlıDEFAULTbir yapılandırma profilini bulmaya ve kullanmaya çalışır.

databricks tokens create --comment <comment> --lifetime-seconds <lifetime-seconds> -p <profile-name>- İsteğe bağlı olarak, öğesini erişim belirtecinin amacı hakkında anlamlı bir açıklamayla değiştirin

Yanıtta, hizmet sorumlusunun erişim belirteci olan değerini

token_valuekopyalayın.Kopyalanan belirteci güvenli bir konuma kaydettiğinizden emin olun. Kopyalanan belirtecinizi başkalarıyla paylaşmayın. Kopyalanan belirteci kaybederseniz, tam olarak aynı belirteci yeniden oluşturamazsınız. Bunun yerine, yeni bir belirteç oluşturmak için bu yordamı yinelemeniz gerekir.

Çalışma alanınızda belirteç oluşturamıyor veya kullanamıyorsanız, bunun nedeni çalışma alanı yöneticinizin belirteçleri devre dışı bırakmış olması veya size belirteç oluşturma veya kullanma izni vermemiş olması olabilir. Çalışma alanı yöneticinize veya aşağıdakilere bakın:

Hizmet sorumlusu için Microsoft Entra Id (eski adıyla Azure Active Directory) kimlik doğrulamasını yönetme

Yalnızca Microsoft Entra Id yönetilen hizmet sorumluları, Microsoft Entra ID belirteçlerini kullanarak API'lerde kimlik doğrulaması yapabilir. Microsoft Entra Id erişim belirteci oluşturmak için bkz . Hizmet sorumluları için Microsoft Entra Id (eski adıyla Azure Active Directory) belirteçlerini alma.

Microsoft Entra Id erişim belirteci, hizmet sorumlusu için databricks kişisel erişim belirteci oluşturmak üzere Belirteçler API'sini çağırmak için kullanılabilir.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin