Hizmet sorumluları için Microsoft Entra ID (eski adıyla Azure Active Directory) belirteçlerini alma

Önemli

Bu bölümde hizmet sorumluları için Microsoft Entra Id (eski adıyla Azure Active Directory) belirteçlerinin nasıl el ile alındığı açıklanır.

Azure Databricks tarafından yönetilen hizmet sorumluları doğrudan Azure Databricks içinde yönetilir. Microsoft Entra Id yönetilen hizmet sorumluları, ek izinler gerektiren Microsoft Entra ID'de yönetilir. Databricks, çoğu kullanım örneği için Azure Databricks yönetilen hizmet sorumlularını kullanmanızı önerir. Ancak Databricks, Azure Databricks ve diğer Azure kaynaklarıyla aynı anda kimlik doğrulaması yapmanız gereken durumlarda Microsoft Entra ID yönetilen hizmet sorumlularını kullanmanızı önerir.

Microsoft Entra ID yönetilen hizmet sorumlusu yerine Azure Databricks yönetilen hizmet sorumlusu oluşturmak için bkz . Hizmet sorumlularını yönetme.

Databricks, Microsoft Entra Id hizmet sorumluları için Microsoft Entra Id (eski adı Azure Active Directory) belirteçlerini el ile oluşturmanızı önermez. Bunun nedeni, her Microsoft Entra Id belirtecinin kısa süreli olması ve genellikle bir saat içinde süresinin dolmasıdır. Bu süreden sonra, el ile yeni bir Microsoft Entra Id belirteci oluşturmanız gerekir. Bunun yerine, Databricks istemcisi birleşik kimlik doğrulama standardını uygulayan katılımcı araçlardan veya SDK'lardan birini kullanın. Bu araçlar ve SDK'lar, aşağıdaki Databricks kimlik doğrulama türlerinden yararlanarak süresi dolan Microsoft Entra ID belirteçlerini sizin için otomatik olarak oluşturur ve değiştirir:

- Azure yönetilen kimlikleri kimlik doğrulaması

- Microsoft Entra ID hizmet sorumlusu kimlik doğrulaması

- Azure CLI kimlik doğrulaması

Hizmet sorumlunuz yoksa, şu yönerge kümelerinden birini izleyerek birini sağlayabilirsiniz:

Bu makalede, Microsoft Entra ID'de tanımlanan bir hizmet sorumlusunın, Azure Databricks'te kimlik doğrulaması ve yetkilendirme ilkelerinin uygulanabileceği bir sorumlu olarak nasıl davranabileceği açıklanmaktadır. Bir Azure Databricks çalışma alanındaki hizmet sorumluları, normal kullanıcılardan (kullanıcı sorumluları) farklı ayrıntılı erişim denetimine sahip olabilir.

Hizmet sorumlusu bir istemci rolü işlevi görür ve Azure Databricks kaynaklarına erişimi yetkilendirmek için OAuth 2.0 istemci kimlik bilgileri akışını kullanır.

Databricks'te veya Azure portalından aşağıdaki yordamı kullanarak hizmet sorumlularını yönetebilirsiniz.

Hizmet sorumlusu yerine bir kullanıcı için program aracılığıyla Microsoft Entra ID erişim belirteci almak için Microsoft Kimlik Doğrulama Kitaplığı'nı (MSAL) da kullanabilirsiniz. Bkz . MSAL kullanarak kullanıcılar için Microsoft Entra Id (eski adıyla Azure Active Directory) belirteçlerini alma.

Azure portalında hizmet sorumlusu sağlama

Azure Portal’ında oturum açın.

Not

Kullanılacak portal, Microsoft Entra Id (eski adıYla Azure Active Directory) uygulamanızın Azure genel bulutunda mı yoksa ulusal veya bağımsız bir bulutta mı çalıştığına bağlı olarak farklıdır. Daha fazla bilgi için bkz . Ulusal bulutlar.

Birden çok kiracıya, aboneliğe veya dizine erişiminiz varsa, üst menüdeki Dizinler + abonelikler (filtreli dizin) simgesine tıklayarak hizmet sorumlusunu sağlamak istediğiniz dizine geçin.

Kaynak, hizmet ve belge ara bölümünde Microsoft Entra ID'yi arayın ve seçin.

+ Ekle'ye tıklayın ve Uygulama kaydı'ı seçin.

Ad alanına uygulama için bir ad girin.

Desteklenen hesap türleri bölümünde Yalnızca bu kuruluş dizinindeki hesaplar (Tek kiracı) öğesini seçin.

Kaydet’e tıklayın.

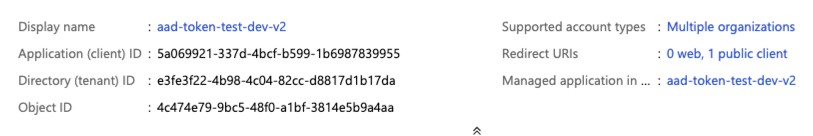

Uygulama sayfasının Genel Bakış sayfasının Temel Parçalar bölümünde aşağıdaki değerleri kopyalayın:

- Uygulama (istemci) kimliği

- Dizin (kiracı) kimliği

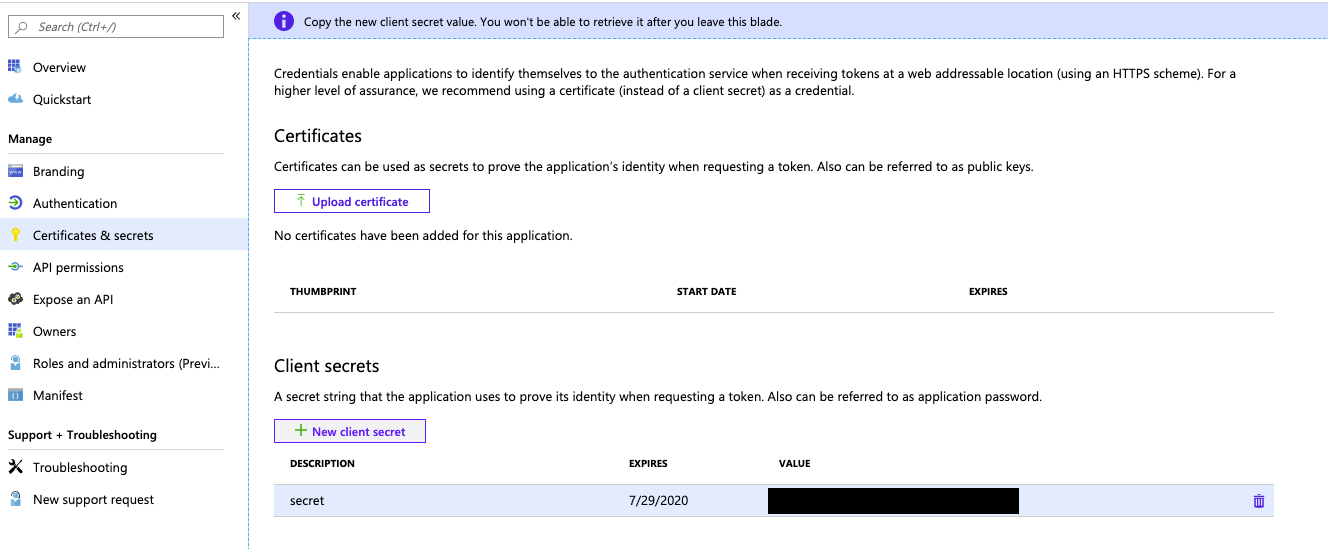

İstemci gizli dizisi oluşturmak için Yönet'in içinde Sertifikalar ve gizli diziler'e tıklayın.

Not

Azure Databricks ile Microsoft Entra ID hizmet sorumlularının kimliğini doğrulamak için Microsoft Entra Id belirteçleri oluşturmak için bu istemci gizli dizisini kullanırsınız. Azure Databricks aracının veya SDK'sının Microsoft Entra ID belirteçlerini kullanıp kullanamayacağını belirlemek için aracın veya SDK'nın belgelerine bakın.

İstemci gizli dizileri sekmesinde Yeni istemci gizli dizisi'ne tıklayın.

İstemci gizli dizisi ekle bölmesinde, Açıklama için istemci gizli dizisi için bir açıklama girin.

Süre Sonu için, istemci gizli dizisi için bir süre sonu süresi seçin ve ekle'ye tıklayın.

Bu istemci gizli dizisi uygulamanızın parolası olduğundan istemci gizli dizisinin Değerini kopyalayın ve güvenli bir yerde depolayın.

Azure CLI ile hizmet sorumlusu sağlama

Bkz . Azure CLI ile Microsoft Entra Id (eski adıyla Azure Active Directory) hizmet sorumlusu oluşturma.

Microsoft kimlik platformu REST API ile Microsoft Entra ID erişim belirteci alma

Önemli

Bu bölümde, Microsoft kimlik platformu REST API'sini kullanarak hizmet sorumlusu için microsoft entra id belirtecinin nasıl el ile alındığı açıklanmaktadır.

Databricks, Microsoft Entra Id hizmet sorumluları için Microsoft Entra Id (eski adı Azure Active Directory) belirteçlerini el ile oluşturmanızı önermez. Bunun nedeni, her Microsoft Entra Id belirtecinin kısa süreli olması ve genellikle bir saat içinde süresinin dolmasıdır. Bu süreden sonra, el ile yeni bir Microsoft Entra Id belirteci oluşturmanız gerekir. Bunun yerine, Databricks istemcisi birleşik kimlik doğrulama standardını uygulayan katılımcı araçlardan veya SDK'lardan birini kullanın. Bu araçlar ve SDK'lar, aşağıdaki Databricks kimlik doğrulama türlerinden yararlanarak süresi dolan Microsoft Entra ID belirteçlerini sizin için otomatik olarak oluşturur ve değiştirir:

Hizmet sorumlusuyla Databricks REST API'sine erişmek için hizmet sorumlusu için bir Microsoft Entra Id erişim belirteci alır ve kullanırsınız. Daha fazla bilgi için bkz . İlk durum: Paylaşılan gizli diziyle belirteç isteğine erişme.

İpucu

Microsoft Entra ID erişim belirtecini almak için Azure CLI'yi de kullanabilirsiniz. Bkz . Azure CLI ile Microsoft Entra Id erişim belirteci alma.

Aşağıdaki bilgileri toplayın:

Parametre Açıklama Tenant IDDirectory (tenant) IDMicrosoft Entra Id'de kayıtlı ilgili uygulama için.Client IDApplication (client) IDMicrosoft Entra Id'de kayıtlı ilgili uygulama için.Client secretValueMicrosoft Entra Id'de kayıtlı ilgili uygulama için istemci gizli dizisinin.Microsoft Entra Id (eski adıYla Azure Active Directory) erişim belirtecini almak için curl ile birlikte önceki bilgileri kullanın.

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/v2.0/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=<client-secret>'Değiştirme:

<tenant-id>ve kayıtlı uygulamanın kiracı kimliğiyle birlikte.<client-id>ve kayıtlı uygulamanın istemci kimliğiyle birlikte.<client-secret>ve kayıtlı uygulamanın istemci gizli anahtarı değeriyle birlikte.

parametresinin değerini değiştirmeyin

scope. Azure Databricks (2ff814a6-3304-4ab8-85cb-cd0e6f879c1d) için program kimliği ile birlikte varsayılan kapsamı (/.defaultURL olarak kodlanmış%2f.default) temsil eder.Örneğin:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/v2.0/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'Microsoft Entra Id erişim belirteci, çağrının

access_tokençıkışındaki değerdedir.

Azure CLI ile Microsoft Entra Id erişim belirteci alma

Önemli

Bu bölümde, Azure CLI kullanılarak hizmet sorumlusu için microsoft entra id belirtecinin nasıl el ile alındığı açıklanmaktadır.

Databricks, Microsoft Entra Id hizmet sorumluları için Microsoft Entra Id (eski adı Azure Active Directory) belirteçlerini el ile oluşturmanızı önermez. Bunun nedeni, her Microsoft Entra Id belirtecinin kısa süreli olması ve genellikle bir saat içinde süresinin dolmasıdır. Bu süreden sonra, el ile yeni bir Microsoft Entra Id belirteci oluşturmanız gerekir. Bunun yerine, Databricks istemcisi birleşik kimlik doğrulama standardını uygulayan katılımcı araçlardan veya SDK'lardan birini kullanın. Bu araçlar ve SDK'lar, aşağıdaki Databricks kimlik doğrulama türlerinden yararlanarak süresi dolan Microsoft Entra ID belirteçlerini sizin için otomatik olarak oluşturur ve değiştirir:

- Azure yönetilen kimlikleri kimlik doğrulaması

- Microsoft Entra ID hizmet sorumlusu kimlik doğrulaması

- Azure CLI kimlik doğrulaması

Hizmet sorumlusuyla Databricks REST API'sine erişmek için hizmet sorumlusu için bir Microsoft Entra Id erişim belirteci alır ve kullanırsınız.

Aşağıdaki bilgileri toplayın:

Parametre Açıklama Tenant IDDirectory (tenant) IDMicrosoft Entra Id'de kayıtlı ilgili uygulama için.Client IDApplication (client) IDMicrosoft Entra Id'de kayıtlı ilgili uygulama için.Client secretValueMicrosoft Entra Id'de kayıtlı ilgili uygulama için istemci gizli dizisinin.Bu kimliği bilmiyorsanız, aşağıdakilerden birini yaparak Microsoft Entra ID hizmet sorumlusu için doğru Azure abonelik kimliğini alın:

Azure Databricks çalışma alanınızın üst gezinti çubuğunda kullanıcı adınıza ve ardından Azure Portal'a tıklayın. Görüntülenen Azure Databricks çalışma alanı kaynak sayfasında kenar çubuğunda Genel Bakış'a tıklayın. Ardından abonelik kimliğini içeren Abonelik Kimliği alanını arayın.

Sonuçları daraltmak için ve

-oveya--outputseçeneklerini kullanarak--queryaz databricks workspace list komutunu çalıştırmak için Azure CLI'yi kullanın. yerineadb-0000000000000000.0.azuredatabricks.netçalışma alanı örneğinizin adını yazın, değerini dahilhttps://etme. Bu örnekte,00000000-0000-0000-0000-000000000000çıktının sonunda/subscriptions/abonelik kimliği yer alır.az databricks workspace list --query "[?workspaceUrl==\`adb-0000000000000000.0.azuredatabricks.net\`].{id:id}" -o tsv # /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/my-rg/providers/Microsoft.Databricks/workspaces/my-wsAşağıdaki ileti görüntülenirse, yanlış kiracıda oturum açmış olursunuz:

The subscription of '<subscription-id>' doesn't exist in cloud 'AzureCloud'.Doğru kiracıda oturum açmak için, doğru kiracı kimliğini belirtmek için veya--tenantseçeneğini kullanarak-tkomutu yeniden çalıştırmanızaz logingerekir.Komutunu

curl -v <per-workspace-URL>/aad/authçalıştırıp çıktıya< location: https://login.microsoftonline.com/00000000-0000-0000-0000-000000000000bakarak Azure Databricks çalışma alanının kiracı kimliğini alabilirsiniz. Burada00000000-0000-0000-0000-000000000000kiracı kimliğidir. Ayrıca bkz. Azure portalında abonelik ve kiracı kimliklerini alma.az login -t <tenant-id>

Microsoft Entra ID hizmet sorumlunuz için doğru Azure kiracı kimliğine, istemci kimliğine, gizli diziye ve abonelik kimliğine sahip olduktan sonra az login komutunu çalıştırmak için Azure CLI kullanarak Azure'da oturum açın.

--service-principalMicrosoft Entra Id'de (eski adıYla Azure Active Directory) kayıtlı ilgili uygulama için (),Client ID(Application (client) ID) veClient secret(Value) parametrelerininTenant IDDirectory (tenant) IDdeğerlerini belirtmenin yanı sıra seçeneğini kullanın.az login \ --service-principal \ -t <Tenant-ID> \ -u <Client-ID> \ -p <Client-secret>Oturum açmış Microsoft Entra Id hizmet sorumlunuz için doğru abonelikte oturum açtığınızı onaylayın. Bunu yapmak için, doğru abonelik kimliğini belirtmek için veya

--subscriptionseçeneğini kullanarak-saz account set komutunu çalıştırın.az account set -s <subscription-id>az account get-access-token komutunu çalıştırarak oturum açmış Microsoft Entra ID hizmet sorumlusu için Microsoft Entra ID erişim belirtecini oluşturun.

--resourceAzure Databricks hizmetinin benzersiz kaynak kimliğini (olan2ff814a6-3304-4ab8-85cb-cd0e6f879c1d) belirtmek için seçeneğini kullanın. ve-oveya--outputseçeneklerini kullanarak--querykomutun çıkışında yalnızca Microsoft Entra Id (eski adıYla Azure Active Directory) belirtecinin değerini görüntüleyebilirsiniz.az account get-access-token \ --resource 2ff814a6-3304-4ab8-85cb-cd0e6f879c1d \ --query "accessToken" \ -o tsv

Databricks REST API'sine erişmek için hizmet sorumlusunun Microsoft Entra Id erişim belirtecini kullanın

Önemli

Bu bölümde, Databricks REST API'sine erişmek için hizmet sorumlusunun Microsoft Entra ID erişim belirtecinin nasıl kullanılacağı curl açıklanır.

curlyerine, Databricks istemcisi birleşik kimlik doğrulama standardını uygulayan katılımcı araçlardan veya SDK'lardan birini kullanabilirsiniz. Bu araçlar ve SDK'lar ayrıca aşağıdaki Databricks kimlik doğrulama türlerinden yararlanarak süresi dolan Microsoft Entra ID belirteçlerini sizin için otomatik olarak oluşturur ve değiştirir:

Databricks kullanıcısı olan bir hizmet sorumlusu, Microsoft Entra Id belirteçleriyle Databricks REST API'sinde kimlik doğrulaması yapabilir.

Hizmet sorumlusu, Azure'daki hedef çalışma alanı kaynağında Katkıda Bulunan veya Sahip rolüne sahipse kendisini çalışma alanına çalışma alanı yöneticisi olarak da ekleyebilir. Hizmet sorumlusu hedef çalışma alanında Katkıda Bulunan veya Sahipse ve bunu Microsoft Entra Id belirtecini kullanarak bir çalışma alanına eklemek istiyorsanız, Azure Databricks kullanıcısı olmayan hizmet sorumluları için Çalışma Alanı düzeyinde API erişimi'ne gidin.

Aksi takdirde, Azure Databricks kullanıcıları ve yöneticileri olan hizmet sorumluları için API erişimine devam edin.

Azure Databricks kullanıcıları ve yöneticileri olan hizmet sorumluları için API erişimi

Bu yordamı tamamlamak için önce hizmet sorumlusunu Azure Databricks hesabına veya çalışma alanına eklemeniz gerekir. SCIM (Hesap) API'sini kullanarak hizmet sorumlunuzu çalışma alanı erişimi vermeden doğrudan hesabınıza ekleyebilirsiniz.

Hizmet Sorumluları API'sinin uç noktasını kullanarak hizmet sorumlunuzu bir çalışma alanına ekleyebilirsiniz. Bu işlem hizmet sorumlusunu Azure Databricks hesabınıza da ekler. Örneğin:

Databricks CLI sürüm 0.205 veya üzerini kullanarak (önerilir):

Hizmet sorumlusunu ekleyin:

databricks service-principals create --application-id 12a34b56-789c-0d12-e3fa-b456789c0123 --display-name "My Service Principal" -p <profile-name-that-references-calling-users-access-token>

Hizmet sorumlusunun çalışma alanı yetkilendirmelerini güncelleştirin:

databricks service-principals patch 1234567890123456 --json @update-service-principal.json -p <profile-name-that-references-access-token>

update-service-principal.json:

{

"Operations": [

{

"op": "add",

"path": "entitlements",

"value": {

"value": "workspace-acccess",

"value": "allow-cluster-create",

"value": "databricks-sql-access"

}

}

],

"schema": [

"urn:ietf:params:scim:api:messages:2.0:PatchOp"

]

}

Bkz . Databricks CLI için kimlik doğrulaması.

kullanarak curl:

curl -X POST \

-H 'Authorization: Bearer <access-token>' \

https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/preview/scim/v2/ServicePrincipals \

-H 'Content-type: application/scim+json' \

-d @create-service-principal.json

create-service-principal.json:

{

"displayName": "My Service Principal",

"applicationId": "12a34b56-789c-0d12-e3fa-b456789c0123",

"entitlements": [

{

"value": "allow-cluster-create"

}

],

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:ServicePrincipal"

],

"active": true

}

Aşağıdakilerden biri doğruysa Azure Databricks kullanıcısı olmayan hizmet sorumluları için Çalışma Alanı düzeyinde API erişimine atlayın:

- Çağırmak istediğiniz Azure Databricks REST API'sine çalışma alanı yöneticisi erişimi gerekir ve hizmet sorumlusu çalışma alanının bir üyesidir, ancak şu anda çalışma alanına yönetici erişimi yoktur.

- Hizmet sorumlusu hedef Azure Databricks çalışma alanına henüz eklenmemiştir.

Aşağıdaki bilgileri toplayın.

Parametre Açıklama Microsoft Entra Id erişim belirteci Microsoft kimlik platformu REST API ile Microsoft Entra Id erişim belirteci alma veya Azure CLI ile Microsoft Entra Id erişim belirteci alma bölümünde istekten döndürülen Microsoft Entra Id erişim belirteci. Databricks REST API'sini çağırmak için Birlikte

curlMicrosoft Entra Id erişim belirtecini kullanın. Örneğin:Databricks CLI sürüm 0.205 veya üzerini kullanarak (önerilir):

databricks clusters list -p <profile-name-that-references-azure-ad-access-token>Bkz . Databricks CLI için kimlik doğrulaması.

kullanarak

curl:curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://<databricks-instance>/api/2.0/clusters/listDeğiştirme:

<access-token>microsoft Entra ID erişim belirteciyle birlikte.<databricks-instance>azure databricks dağıtımınızın çalışma alanı başına URL'si ile.GETve/api/2.0/clusters/listhedef Databricks REST API için uygun HTTP işlemi ve uç noktası ile.

Örneğin:

curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

Azure Databricks kullanıcısı olmayan hizmet sorumluları için çalışma alanı düzeyinde API erişimi

Aşağıdakilerden biri doğruysa bu yordamı izleyin:

- Çağırmak istediğiniz Azure Databricks REST API'sine çalışma alanı yöneticisi erişimi gerekir ve hizmet sorumlusu çalışma alanının bir üyesidir, ancak şu anda çalışma alanına yönetici erişimi yoktur.

- Hizmet sorumlusu hedef Azure Databricks çalışma alanına henüz eklenmemiştir.

Gereksinimler:

- Hizmet sorumlusu, Azure'daki hedef çalışma alanı kaynağında Katkıda Bulunan veya Sahip rolü gerektirir.

Aşağıdaki bilgileri toplayın:

Parametre Açıklama Kiracı kimliği Azure portalında hizmet sorumlusu sağlama bölümünde Microsoft Entra Id'ye kaydedilen ilgili uygulamanın Dizin (kiracı) kimliği. Client ID Microsoft Entra Kimliği'nde kayıtlı ilgili uygulamanın Uygulama (istemci) kimliği. İstemci gizli anahtarı Azure portalında hizmet sorumlusu sağlama bölümünde oluşturduğunuz Microsoft Entra Id'ye kaydedilen ilgili uygulamanın istemci gizli dizisinin değeri. Microsoft Entra Id erişim belirteci Microsoft kimlik platformu REST API ile Microsoft Entra Id erişim belirteci alma veya Azure CLI ile Microsoft Entra Id erişim belirteci alma bölümünde istekten döndürülen Microsoft Entra Id erişim belirteci. Subscription ID Hedef Azure Databricks çalışma alanıyla ilişkili Azure aboneliğinin kimliği (adı değil). Bu ve aşağıdaki bilgilere ulaşmak için bkz . Kaynakları açma. Hedef kaynağı açmak için Azure Databricks hizmet türünü ve Azure'da hedef Azure Databricks çalışma alanı hakkında bildiğiniz diğer bilgileri arayabilirsiniz. Kaynak grubu adı Hedef Azure Databricks çalışma alanıyla ilişkili Azure kaynak grubunun adı. Çalışma alanı adı Hedef Azure Databricks çalışma alanının Azure'daki adı. Microsoft Entra ID yönetim uç noktası erişim belirtecini almak için önceki bilgilerden

curlbazılarını kullanın.curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=<client-secret>'Değiştirme:

<tenant-id>ve kayıtlı uygulamanın kiracı kimliğiyle birlikte.<client-id>ve kayıtlı uygulamanın istemci kimliğiyle birlikte.<client-secret>ve kayıtlı uygulamanın istemci gizli anahtarı değeriyle birlikte.

parametresinin değerini değiştirmeyin

resource. Microsoft Entra ID yönetim uç noktasını (https://management.core.windows.net/URL olarak kodlanmış)https%3A%2F%2Fmanagement.core.windows.net%2Ftemsil eder.Örneğin:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'Microsoft Entra Id yönetim uç noktası erişim belirteci, çağrının

access_tokençıkışındaki değerdedir.Önceki bilgilerin geri kalanıyla birlikte Microsoft Entra Id yönetim uç noktası erişim belirtecini kullanın ve

curlDatabricks REST API'sini çağırın, örneğin:curl -X GET \ -H 'Authorization: Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: <management-access-token>' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/<subscription-id>/resourceGroups/<resource-group-name>/providers/Microsoft.Databricks/workspaces/<workspace-name>' \ https://<databricks-instance>/api/2.0/clusters/listDeğiştirme:

<access-token>microsoft Entra ID erişim belirteciyle birlikte.<management-access-token>microsoft Entra ID yönetim uç noktası erişim belirteci ile.<subscription-id>hedef Azure Databricks çalışma alanıyla ilişkili aboneliğin kimliğiyle.<resource-group-name>hedef Azure Databricks çalışma alanıyla ilişkili kaynak grubunun adıyla.<workspace-name>hedef Azure Databricks çalışma alanının adıyla.<databricks-instance>azure databricks dağıtımınızın çalışma alanı başına URL'si ile.GETve/api/2.0/clusters/listhedef Databricks REST API için uygun HTTP işlemi ve uç noktası ile.

Örneğin:

curl -X GET \ -H 'Authorization:Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: abC1dE...ghIj23kl' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/12a345...bcd6789e/resourceGroups/my-resource-group/providers/Microsoft.Databricks/workspaces/my-workspace' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

Çalışma alanında kimlik doğrulamasından sonra hizmet sorumlusu bir Azure Databricks çalışma alanı yöneticisi olur ve artık çalışma alanına erişmek için Katkıda Bulunan veya Sahip rolüne ihtiyaç yoktur.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin