Planlama ve işlemler kılavuzu

Bu kılavuz bilgi teknolojisi (BT) uzmanlarına, BT mimarlarına, bilgi güvenliği analistlerine ve Bulut için Defender kullanmayı planlayarak bulut yöneticilerine yöneliktir.

Planlama kılavuzu

Bu kılavuz, Bulut için Defender kuruluşunuzun güvenlik gereksinimlerine ve bulut yönetimi modeline nasıl uyum sağladığına ilişkin arka plan sağlar. Kuruluşunuzdaki farklı kişilerin veya ekiplerin güvenli geliştirme ve operasyon, izleme, idare ve olay yanıtı gereksinimlerini karşılamak için hizmeti nasıl kullandığını anlamak önemlidir. Bulut için Defender kullanmayı planlarken dikkate alınması gereken önemli alanlar şunlardır:

- Güvenlik Rolleri ve Erişim Denetimleri

- Güvenlik İlkeleri ve Öneriler

- Veri Koleksiyonu ve Storage

- Azure dışı kaynakları ekleme

- Devam Eden Güvenlik İzleme

- Olay Yanıtlama

Sonraki bölümde, bu alanlardan her birini planlamayı ve gereksinimlerinize göre bu önerileri uygulamayı öğreneceksiniz.

Not

Tasarım ve planlama aşamasında da yararlı olabilecek yaygın soruların listesi için Bulut için Defender sık sorulan soruları okuyun.

Güvenlik rolleri ve erişim denetimleri

Kuruluşunuzun boyutuna ve yapısına bağlı olarak, birden çok kişi ve ekip güvenlikle ilgili farklı görevleri gerçekleştirmek için Bulut için Defender kullanabilir. Aşağıdaki diyagramda, hayali kişiler ile bunların rollerinin ve güvenlik sorumluluklarının bir örneğini bulabilirsiniz:

Bulut için Defender bu kişilerin bu çeşitli sorumlulukları yerine getirmelerini sağlar. Örneğin:

Cem (İş Yükü Sahibi)

Bulut iş yükünü ve ilgili kaynaklarını yönetme.

Korumaları şirket güvenlik ilkesine uygun olarak uygulamak ve korumakla sorumludur.

Emel (CISO/CIO)

Şirket için güvenliğin tüm yönlerinden sorumlu.

Şirketin bulut iş yükleri arasındaki güvenlik duruşunu anlamak istiyor.

Büyük saldırılar ve riskler hakkında bilgilendirilmelidir.

Ali (BT Güvenliği)

Uygun korumaların sağlandığından emin olmak için şirket güvenlik ilkelerini ayarlar.

İlkelerle uyumluluğu izler.

Liderlik veya denetçiler için raporlar oluşturur.

Zehra (Güvenlik İşlemleri)

Güvenlik uyarılarını istediğiniz zaman izler ve yanıtlar.

Bulut İş Yükü Sahibine veya BT Güvenlik Analistine yükseltir.

Salih (Güvenlik Analisti)

Saldırıları araştırma.

Düzeltme uygulamak için Bulut İş Yükü Sahibi ile birlikte çalışın.

Bulut için Defender kullanımları Azure'daki kullanıcılara, gruplara ve hizmetlere atanabilecek yerleşik roller sağlayan Azure rol tabanlı erişim denetimi (Azure Rol tabanlı erişim denetimi). Kullanıcı Bulut için Defender açtığında yalnızca erişim sahibi olduğu kaynaklara ilişkin bilgileri görür. Bu da bir kaynağın ait olduğu abonelik veya kaynak grubu için kullanıcıya Sahip, Katkıda Bulunan veya Okuyucu rolünün atandığı anlamına gelir. Bu rollere ek olarak, Bulut için Defender özgü iki rol vardır:

Güvenlik okuyucusu: Bu role ait bir kullanıcı yalnızca öneriler, uyarılar, ilke ve sistem durumu gibi Bulut için Defender yapılandırmaları görüntüleyebilir, ancak değişiklik yapamaz.

Güvenlik yöneticisi: Güvenlik okuyucusu ile aynıdır, ancak aynı zamanda güvenlik ilkesini güncelleştirebilir ve öneriler ile uyarıları kapatabilir.

Önceki diyagramda açıklanan kişilerin şu Azure Rol tabanlı erişim denetimi rollerine sahip olması gerekir:

Cem (İş Yükü Sahibi)

- Kaynak Grubu Sahibi/Katkıda Bulunanı.

Emel (CISO/CIO)

- Abonelik Sahibi/Katkıda Bulunanı veya Güvenlik Yönetici.

Ali (BT Güvenliği)

- Abonelik Sahibi/Katkıda Bulunanı veya Güvenlik Yönetici.

Zehra (Güvenlik İşlemleri)

Uyarıları görüntülemek için Abonelik Okuyucusu veya Güvenlik Okuyucusu.

Uyarıları kapatmak için Abonelik Sahibi/Katkıda Bulunanı veya Güvenlik Yönetici gerekir.

Salih (Güvenlik Analisti)

Uyarıları görüntülemek için Abonelik Okuyucusu.

Uyarıları kapatmak için Abonelik Sahibi/Katkıda Bulunan gerekir.

Çalışma alanına erişim gerekebilir.

Dikkate alınması gereken bazı diğer önemli bilgiler:

Güvenlik ilkesini yalnızca abonelik Sahipleri/Katkıda Bulunanları ve Güvenlik Yöneticileri düzenleyebilir.

Yalnızca abonelik ve kaynak grubu Sahipleri ve Katkıda bulunanları bir kaynak için güvenlik önerilerini uygulayabilir.

Bulut için Defender için Azure Rol tabanlı erişim denetimini kullanarak erişim denetimini planlarken, kuruluşunuzda gerçekleştirecekleri görevleri Bulut için Defender için kimlerin erişmesi gerektiğini anladığınızdan emin olun. Ardından Azure Rol tabanlı erişim denetimini düzgün yapılandırabilirsiniz.

Not

Kullanıcılara, görevlerini tamamlamak için gereken rolleri en alt seviyede esneklik sunacak şekilde atamanızı öneririz. Örneğin, yalnızca kaynakların güvenlik durumu hakkındaki bilgileri görüntülemesi gereken ancak eyleme geçmeyecek olan kullanıcıların (örneğin, önerileri uygulamak veya ilkeleri düzeltmek), Okuyucu rolüne atanmaları gerekir.

Güvenlik ilkeleri ve öneriler

Güvenlik ilkesi iş yüklerinizin istenen yapılandırmasını tanımlar ve şirketin veya yasal düzenlemelerin gerektirdiği güvenlik gereksinimlerine uyum sağlanmasına yardımcı olur. Bulut için Defender azure abonelikleriniz için iş yükü türüne veya verilerin duyarlılığına göre uyarlanabilen ilkeler tanımlayabilirsiniz.

Bulut için Defender ilkeleri aşağıdaki bileşenleri içerir:

Veri toplama: Aracı sağlama ve veri toplama ayarları.

Güvenlik ilkesi: hangi denetimlerin Bulut için Defender tarafından izleneceğini ve önerildiğini belirleyen bir Azure İlkesi. Ayrıca Azure İlkesi kullanarak yeni tanımlar oluşturabilir, daha fazla ilke tanımlayabilir ve yönetim grupları arasında ilke atayabilirsiniz.

E-posta bildirimleri: Güvenlik ilgili kişileri ve bildirim ayarları.

Fiyatlandırma katmanı: Bulut için Microsoft Defender Defender planlarıyla veya olmadan, kapsamdaki kaynaklar için hangi Bulut için Defender özelliklerin kullanılabildiğini belirler (API kullanılarak abonelikler ve çalışma alanları için belirtilebilir).

Not

Güvenlik kişisinin belirtilmesi, bir güvenlik olayı oluşursa Azure'ın kuruluşunuzdaki doğru kişiye ulaşmasını sağlar. Bu öneriyi etkinleştirme hakkında daha fazla bilgi için bkz. Bulut için Defender'da güvenlik iletişim bilgilerini sağlama.

Güvenlik ilkelerinin tanımları ve öneriler

Bulut için Defender, Azure aboneliklerinizin her biri için otomatik olarak bir varsayılan güvenlik ilkesi oluşturur. İlkeyi Bulut için Defender düzenleyebilir veya Azure İlkesi kullanarak yeni tanımlar oluşturabilir, daha fazla ilke tanımlayabilir ve yönetim grupları arasında ilke atayabilirsiniz. Yönetim grupları, kuruluşun tamamını veya kuruluş içindeki bir iş birimini temsil edebilir. Bu yönetim grupları arasında ilke uyumluluğunu izleyebilirsiniz.

Güvenlik ilkelerini yapılandırmadan önce güvenlik önerilerini gözden geçirin:

Bu ilkelerin çeşitli abonelikleriniz ve kaynak gruplarınız için uygun olup olmadığını görün.

Güvenlik önerilerini ele alan eylemleri anlayın.

Kuruluşunuzda yeni önerileri izlemek ve düzeltmek için kimin sorumlu olduğunu belirleyin.

Veri koleksiyonu ve depolama

Bulut için Defender, sanal makinelerinizden güvenlik verilerini toplamak için Log Analytics aracısını ve Azure İzleyici Aracısı'nı kullanır. Bu aracıdan toplanan veriler Log Analytics çalışma alanlarınızda depolanır.

Aracı

Güvenlik ilkesinde otomatik sağlama etkinleştirildiğinde, veri toplama aracısı tüm desteklenen Azure VM'lerine ve oluşturulan yeni desteklenen VM'lere yüklenir. VM veya bilgisayarda Log Analytics aracısı zaten yüklüyse, Bulut için Defender geçerli yüklü aracıyı kullanır. Aracının işlemi, invaziv olmayacak şekilde tasarlanmıştır ve VM performansı üzerinde en az etkiye sahiptir.

Belirli bir noktada Veri Koleksiyonu'nu devre dışı bırakmak isterseniz koleksiyonu güvenlik ilkesinden kapatabilirsiniz. Ancak Log Analytics aracısı diğer Azure yönetim ve izleme hizmetleri tarafından kullanılabildiğinden, Bulut için Defender'da veri toplamayı kapattığınızda aracı otomatik olarak kaldırılamaz. Gerekirse aracıyı el ile kaldırabilirsiniz.

Not

Desteklenen VM'lerin listesini bulmak için sık sorulan Bulut için Defender soruları okuyun.

Çalışma alanı

Çalışma alanı, veri kapsayıcısı olarak görev yapan bir Azure kaynağıdır. Siz veya kuruluşunuzun diğer üyeleri, IT altyapınızın tümünden veya bir bölümünden toplanan farklı veri kümelerini yönetmek için birden çok çalışma alanı kullanabilirsiniz.

Log Analytics aracısından toplanan veriler, Azure aboneliğinizle ilişkili mevcut bir Log Analytics çalışma alanında veya yeni bir çalışma alanında depolanabilir.

Azure portalında, Bulut için Defender tarafından oluşturulanlar da dahil olmak üzere Log Analytics çalışma alanlarınızın listesini görmek için göz atabilirsiniz. Yeni çalışma alanları için ilgili bir kaynak grubu oluşturulur. Kaynaklar şu adlandırma kuralına göre oluşturulur:

Çalışma Alanı: DefaultWorkspace-[abonelik-kimliği]-[bölge]

Kaynak Grubu: DefaultResourceGroup-[geo]

Bulut için Defender tarafından oluşturulan çalışma alanları için veriler 30 gün boyunca saklanır. Mevcut çalışma alanları için elde tutma süresi, çalışma alanının fiyatlandırma katmanını temel alır. İsterseniz var olan bir çalışma alanını kullanabilirsiniz.

Aracınız varsayılan çalışma alanı dışında bir çalışma alanına rapor verirse, abonelikte etkinleştirdiğiniz tüm Bulut için Defender Defender planları da çalışma alanında etkinleştirilmelidir.

Not

Microsoft, bu verilerin gizliliğini ve güvenliğini korumak için güçlü taahhütlerde bulunur. Microsoft kodlamadan hizmet çalıştırma konularına kadar her alanda uyumluluk ve güvenlik yönergelerine kesin olarak bağlı kalmaktadır. Veri işleme ve gizlilik hakkında daha fazla bilgi için veri güvenliği Bulut için Defender okuyun.

Azure dışı kaynakları ekleme

Bulut için Defender Azure dışı bilgisayarlarınızın güvenlik duruşunu izleyebilir, ancak önce bu kaynakları eklemeniz gerekir. Azure dışı kaynakları ekleme hakkında daha fazla bilgi için Bkz . Azure dışı bilgisayarları ekleme.

Devam eden güvenlik izleme

İlk yapılandırma ve Bulut için Defender önerilerinin uygulanmasından sonra, sonraki adım Bulut için Defender işlem süreçlerini göz önünde bulundurmaktır.

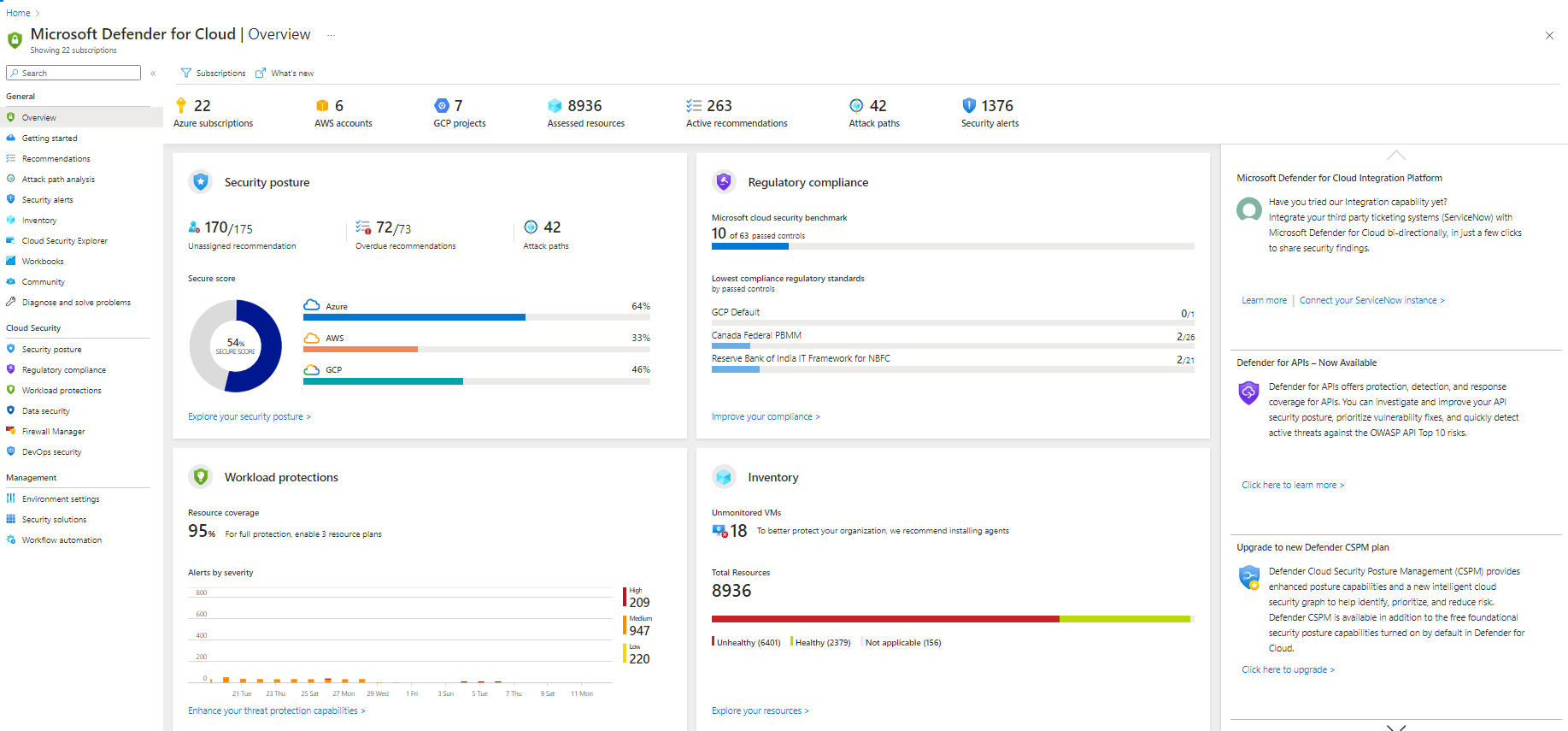

Bulut için Defender Genel Bakış, tüm Azure kaynaklarınızda ve bağladığınız Azure dışı kaynaklarda güvenliğin birleşik bir görünümünü sağlar. Bu örnekte, çözülecek birçok sorunu olan bir ortam gösterilmektedir:

Not

Bulut için Defender normal operasyon yordamlarınızı engellemez. Bulut için Defender dağıtımlarınızı pasif olarak izler ve etkinleştirdiğiniz güvenlik ilkelerine göre öneriler sağlar.

Geçerli Azure ortamınız için Bulut için Defender kullanmayı ilk kez kabul ettiğinizde, Öneriler sayfasında yapılabilecek tüm önerileri gözden geçirmeyi unutmayın.

Tehdit zekası seçeneğini ziyaret etmeyi günlük işlemlerinizin bir parçası haline getirin. Burada belirli bir bilgisayarın bir botnetin parçası olup olmadığını belirleme gibi ortamdaki güvenlik tehditlerini belirleyebilirsiniz.

Yeni veya değiştirilmiş kaynakları izleme

Azure ortamlarının çoğu dinamiktir ve kaynaklar düzenli olarak oluşturulur, yukarı veya aşağı açılır, yeniden yapılandırılır ve değiştirilir. Bulut için Defender, bu yeni kaynakların güvenlik durumuyla ilgili görünürlük sahibi olduğunuzdan emin olmanıza yardımcı olur.

Azure ortamınıza yeni kaynaklar (VM'ler, SQL DB'leri) eklediğinizde Bulut için Defender bu kaynakları otomatik olarak bulur ve PaaS web rolleri ve çalışan rolleri dahil olmak üzere güvenliklerini izlemeye başlar. Güvenlik İlkesi'nde Veri Toplama etkinleştirildiyse, sanal makineleriniz için otomatik olarak daha fazla izleme özelliği etkinleştirilir.

Ayrıca güvenlik riskleri oluşturabilecek yapılandırma değişiklikleri, önerilen temellerden sapma ve güvenlik uyarıları için mevcut kaynakları düzenli olarak izlemeniz gerekir.

Erişimi ve uygulamaları sağlamlaştırma

Güvenlik sürecinizin bir parçası olarak VM erişimini kısıtlamak ve VM'ler üzerinde çalışan uygulamaları denetlemek için önlemler de almanız gerekir. Azure VM'lerinize gelen trafiği kilitleyerek saldırılara maruz kalma oranını azaltır ve aynı zamanda gerektiğinde VM'lere bağlanmak için kolay erişim sağlarsınız. VM'lerinize erişimi sağlamlaştırmak için tam zamanında VM erişim erişimi özelliğini kullanın.

Azure'da bulunan VM'lerinizde hangi uygulamaların çalışabileceğini sınırlamak için uyarlamalı uygulama denetimlerini kullanabilirsiniz. Uyarlamalı uygulama denetimleri, vm'lerinizi kötü amaçlı yazılımlara karşı sağlamlaştırmaya yardımcı olur. makine öğrenmesi yardımıyla Bulut için Defender izin verilenler listesi kuralları oluşturmanıza yardımcı olmak için VM'de çalışan işlemleri analiz eder.

Olay yanıtı

Bulut için Defender tehditleri algılar ve sizi tehditlere karşı uyarır. Kuruluşlar, yeni güvenlik uyarılarını izlemeli ve gerekirse daha fazla araştırmak veya saldırıyı düzeltmek için eyleme geçmelidir. Bulut için Defender tehdit korumasının nasıl çalıştığı hakkında daha fazla bilgi için bkz. Bulut için Defender tehditleri algılama ve yanıtlama.

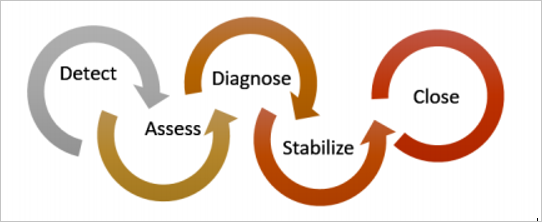

Olay Yanıtı planınızı oluşturamıyoruz ancak olay yanıtı aşamalarının temeli olarak Bulut yaşam döngüsünde Microsoft Azure Güvenlik Yanıtı'nı kullanacağız. Bulut yaşam döngüsünde olay yanıtının aşamaları şunlardır:

Not

Kendi planınızı oluşturmanıza yardımcı olması için National Institute of Standards and Technology'nin (NIST) Computer Security Incident Handling Guide belgesini kullanabilirsiniz.

Aşağıdaki aşamalarda Bulut için Defender uyarılarını kullanabilirsiniz:

Algılama: bir veya daha fazla kaynakta şüpheli bir etkinliği tanımlayın.

Değerlendirme: şüpheli etkinlik hakkında daha fazla bilgi edinmek için ilk değerlendirmeyi gerçekleştirin.

Tanılama: sorunu çözmeye yönelik teknik yordamı yürütmek için düzeltme adımlarını kullanın.

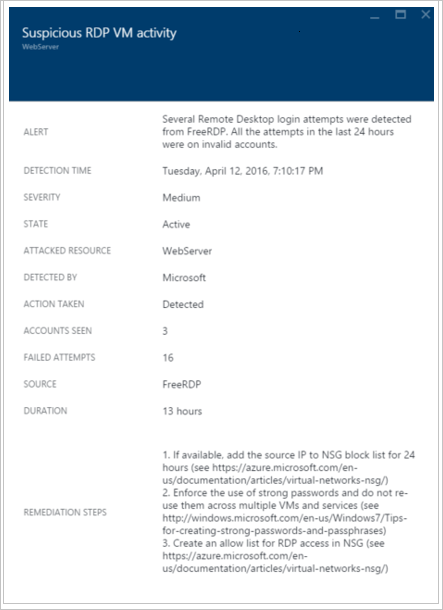

Her Güvenlik Uyarısı, saldırının yapısını daha iyi anlamanız ve olası risk azaltmalarını önermek için kullanılabilecek bilgiler sağlar. Ayrıca bazı uyarılar, daha fazla bilgi veya Azure'daki diğer bilgi kaynakları için bağlantılar sağlar. Verilen bilgileri daha fazla araştırma ya da risk azaltma için kullanabilir ve ayrıca çalışma alanınızda depolanmış güvenlikle ilgili verileri arayabilirsiniz.

Aşağıdaki örnek, gerçekleşmekte olan şüpheli bir RDP etkinliğini gösterir:

Bu sayfa, saldırının gerçekleştiği zaman, kaynak ana bilgisayar adı, hedef VM ile ilgili ayrıntıları gösterir ve ayrıca öneri adımları sunar. Bazı durumlarda, saldırının kaynak bilgileri boş olabilir. Bu davranış türü hakkında daha fazla bilgi için Bulut için Defender uyarılarında Eksik Kaynak Bilgileri'ne bakın.

Güvenliği aşılmış sistemi tanımladıktan sonra, daha önce oluşturulmuş bir iş akışı otomasyonu çalıştırabilirsiniz. İş akışı otomasyonları, bir uyarı tarafından tetiklendiğinde Bulut için Defender'den yürütülebilen yordamlardan oluşan bir koleksiyondır.

Not

Olay Yanıtı işleminiz sırasında size yardımcı olmak için Bulut için Defender özelliklerini kullanma hakkında daha fazla bilgi için Bulut için Defender'de güvenlik uyarılarını yönetme ve yanıtlama konusunu okuyun.

Sonraki adımlar

Bu belgede, Bulut için Defender benimsemeyi planlamayı öğrendiniz. Bulut için Defender hakkında daha fazla bilgi edinin:

- Bulut için Defender'de güvenlik uyarılarını yönetme ve yanıtlama

- Bulut için Defender ile iş ortağı çözümlerini izleme - İş ortağı çözümlerinizin sistem durumunu izlemeyi öğrenin.

- yaygın sorular Bulut için Defender - Hizmeti kullanma hakkında sık sorulan soruları bulun.

- Azure Güvenlik blogu - Azure güvenliği ve uyumluluğu hakkındaki blog gönderilerini okuyun.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin