Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

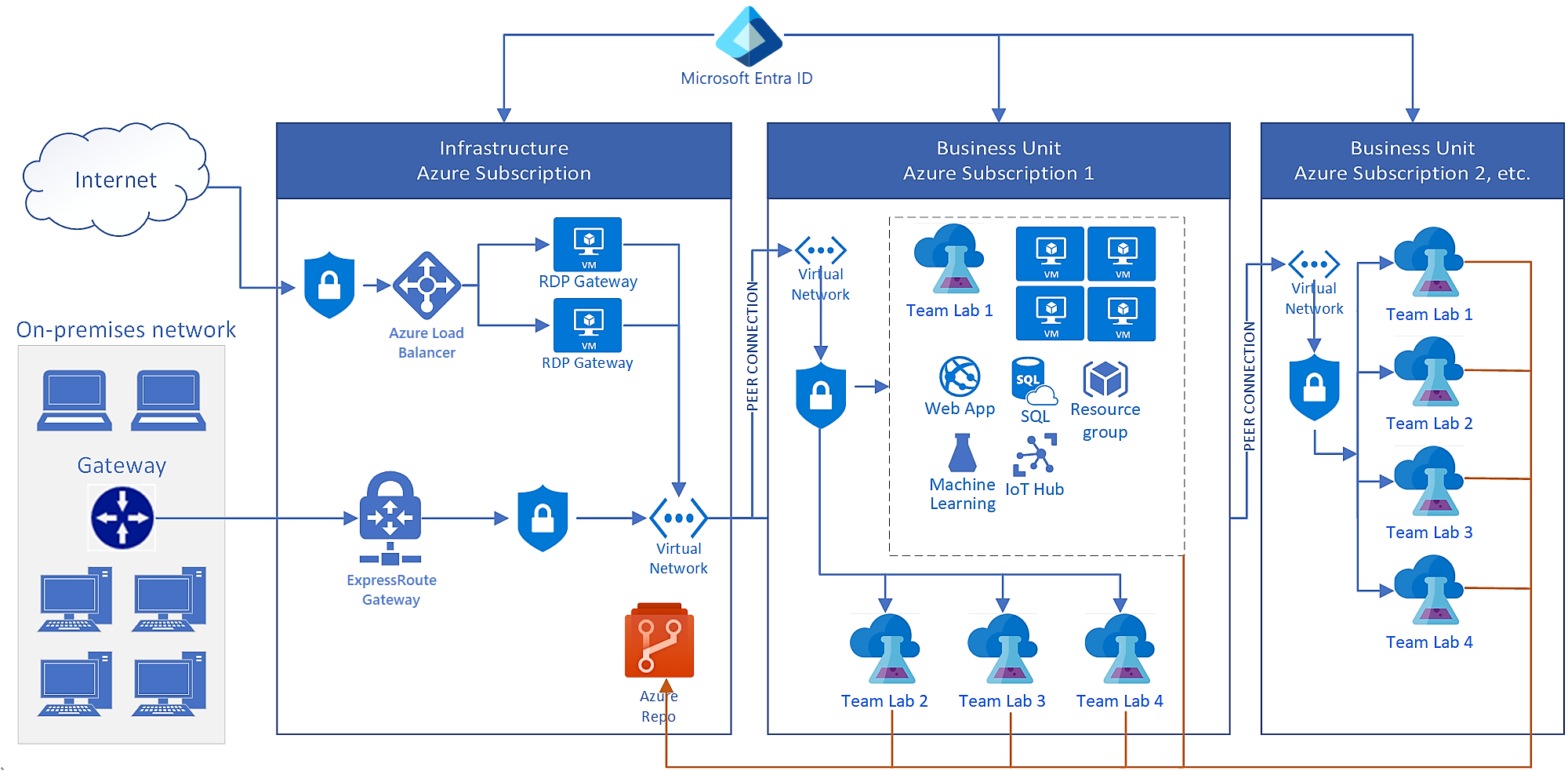

Bu makalede, bir kuruluşta Azure DevTest Labs'i dağıtmak için bir başvuru mimarisi sağlanır. Mimari aşağıdaki temel öğeleri içerir:

- Azure ExpressRoute aracılığıyla şirket içi bağlantı

- Sanal makinelerde (VM) uzaktan oturum açma işlemleri için bir uzak masaüstü ağ geçidi

- Özel yapıt deposuna bağlantı

- Laboratuvarların kullandığı diğer hizmet olarak platform (PaaS) bileşenleri

Architecture

Aşağıdaki diyagramda tipik bir DevTest Labs kurumsal dağıtımı gösterilmektedir. Bu mimari, farklı Azure aboneliklerindeki birkaç laboratuvarı bir şirketin şirket içi ağına bağlar.

DevTest Labs bileşenleri

DevTest Labs, kuruluşların Azure kaynaklarına erişim sağlamasını kolaylaştırır ve hızlı hale getirir. Her laboratuvar hizmet olarak yazılım (SaaS), hizmet olarak altyapı (IaaS) ve PaaS kaynakları içerir. Laboratuvar kullanıcıları VM'ler, PaaS ortamları ve VM yapıtları oluşturabilir ve yapılandırabilir.

Önceki diyagramda, Azure Abonelik1'deki Team Lab 1, laboratuvarların erişebileceği ve kullanabileceği Azure bileşenlerine bir örnek gösterir. Daha fazla bilgi için bkz . DevTest Labs Hakkında.

Connectivity components

Laboratuvarlarınızın şirket içi şirket kaynaklarına erişmesi gerekiyorsa şirket içi bağlantı gerekir. Yaygın senaryolar şunlardır:

- Bazı şirket içi veriler buluta taşınamaz.

- Laboratuvar VM'lerini şirket içi etki alanına eklemek istiyorsunuz.

- Güvenlik veya uyumluluk için tüm bulut ağ trafiğini şirket içi güvenlik duvarı üzerinden zorlamak istiyorsunuz.

Bu mimaride şirket içi ağa bağlantı için ExpressRoute kullanılır. Siteden siteye VPN de kullanabilirsiniz.

Şirket içi bir uzak masaüstü ağ geçidi , DevTest Labs'e giden uzak masaüstü protokolü (RDP) bağlantılarını etkinleştirir. Kuruluşlar genellikle şirket güvenlik duvarında giden bağlantıları engeller. Bağlantıyı etkinleştirmek için şunları yapabilirsiniz:

- Uzak masaüstü ağ geçidi kullanın ve ağ geçidi yük dengeleyicinin statik IP adresine izin verin.

- Tüm RDP trafiğini ExpressRoute veya siteden siteye VPN bağlantısı üzerinden yeniden yönlendirmek için zorlamalı tünel kullanın. Zorlamalı tünel, kurumsal ölçekli DevTest Labs dağıtımları için yaygın işlevlerdir.

Networking components

Bu mimaride , Microsoft Entra ID tüm ağlarda kimlik ve erişim yönetimi sağlar. Laboratuvar VM'lerinin genellikle erişim için bir yerel yönetim hesabı vardır. Microsoft Entra Kimliği, şirket içi veya Microsoft Entra Domain Services etki alanı varsa, laboratuvar VM'lerini bu etki alanına bağlayarak katılabilirsiniz. Kullanıcılar daha sonra vm'lere bağlanmak için etki alanı tabanlı kimliklerini kullanabilir.

Azure ağ topolojisi , laboratuvar kaynaklarının şirket içi ağlara ve İnternet'e nasıl erişip bunlarla iletişim kurağını denetler. Bu mimari, kuruluşların DevTest Labs ağında kullandığı yaygın bir yöntemi gösterir. Laboratuvarlar, ExpressRoute veya siteden siteye VPN bağlantısı aracılığıyla şirket içi ağa merkez-uç yapılandırmasındaeşlenmiş sanal ağlarla bağlanır.

DevTest Labs doğrudan Azure Sanal Ağı kullandığından, ağ altyapısını nasıl ayarlayacağınız konusunda herhangi bir kısıtlama yoktur. Bulut trafiğini kaynak ve hedef IP adreslerine göre kısıtlamak için bir ağ güvenlik grubu ayarlayabilirsiniz. Örneğin, yalnızca şirket ağından laboratuvarın ağlarına gelen trafiğe izin vekleyebilirsiniz.

Scalability considerations

DevTest Labs'in yerleşik kotaları veya sınırları yoktur, ancak laboratuvarların kullandığı diğer Azure kaynaklarının abonelik düzeyi kotaları vardır. Tipik bir kurumsal dağıtımda, büyük bir DevTest Labs dağıtımını kapsayacak birkaç Azure aboneliğine ihtiyacınız vardır. Kuruluşlar genellikle aşağıdaki kotalara ulaşır:

Resource groups. DevTest Labs her yeni VM için bir kaynak grubu oluşturur ve laboratuvar kullanıcıları kaynak gruplarında ortamlar oluşturur. Abonelikler en fazla 980 kaynak grubu içerebilir, bu nedenle bir abonelikteki VM'lerin ve ortamların sınırı bu kadardır.

İki strateji, kaynak grubu sınırları içinde kalmanıza yardımcı olabilir:

- Tüm VM'leri aynı kaynak grubuna yerleştirin. Bu strateji, kaynak grubu sınırını karşılamanıza yardımcı olur, ancak kaynak grubu başına kaynak türü sınırını etkiler.

- Paylaşılan genel IP'leri kullanın. VM'lerin genel IP adreslerine sahip olması için izin veriliyorsa, aynı boyutta ve bölgede bulunan tüm VM'leri aynı kaynak grubuna yerleştirin. Bu yapılandırma hem kaynak grubu kotalarını hem de kaynak grubu başına kaynak türü kotalarını karşılamanıza yardımcı olabilir.

Kaynaklar, kaynak gruplarına ve kaynak türlerine göre düzenlenir. Kaynak grubu başına kaynak türü başına varsayılan sınır 800'dür. Tüm VM'leri aynı kaynak grubuna koyarsanız, özellikle vm'lerde çok fazla disk varsa bu sınıra çok daha erken ulaşırsınız.

DevTest Labs'deki her laboratuvar bir depolama hesabıyla birlikte gelir. Abonelik başına bölge başına depolama hesabı sayısı için Azure kotası varsayılan olarak 250'dir. Bu nedenle, bir bölgedeki en fazla DevTest Lab sayısı da 250'dir. Kota artışıyla, bölge başına en fazla 500 depolama hesabı oluşturabilirsiniz. Daha fazla bilgi için bkz. Azure Depolama Hesabı Kotalarını Artırma. For more information, see Increase Azure Storage account quotas.

Rol ataması, bir kullanıcıya veya sorumluya kaynağa erişim verir. Azure'da abonelik başına 4.000 rol ataması sınırı vardır. Azure has a limit of 4,000 role assignments per subscription.

Varsayılan olarak, DevTest Labs her laboratuvar VM'si için bir kaynak grubu oluşturur. VM oluşturucusu, VM için sahip izni ve kaynak grubu için okuyucu izni alır. Bu nedenle her laboratuvar VM'sinde iki rol ataması kullanılır. Laboratuvara kullanıcı izinleri vermek, rol atamalarını da kullanır.

REST API'leri, PowerShell, Azure CLI ve Azure SDK'yı kullanarak Azure ve DevTest Labs'i otomatikleştirebilirsiniz. Her Azure aboneliği , saatte en çok 12.000 okuma isteğine ve 1.200 yazma isteğine izin verir. DevTest Labs'i otomatikleştirirseniz API istekleri sınırına ulaşabilirsiniz. If you automate DevTest Labs, you might reach the limit on API requests.

Manageability considerations

Aynı anda tek bir DevTest Labs örneğini yönetmek için Azure portalını kullanabilirsiniz, ancak kuruluşların yönetebileceği birden çok Azure aboneliği ve çok sayıda laboratuvar olabilir. Tüm laboratuvarlarda tutarlı değişiklikler yapmak için yazılım betiği otomasyonu kullanmak gereklidir.

DevTest Labs dağıtımlarında betik kullanmaya ilişkin bazı örnekler aşağıda verilmiştir:

Laboratuvar ayarları değiştiriliyor. PowerShell betikleri, Azure CLI veya REST API'lerini kullanarak tüm laboratuvarlarda belirli bir laboratuvar ayarını güncelleştirin. Örneğin, tüm laboratuvarları yeni bir VM örneği boyutuna izin verecek şekilde güncelleştirin.

Yapıt deposu kişisel erişim belirteçlerini (PAT) güncelleştirme. Git depoları için PAT'ların süresi genellikle 90 gün, bir yıl veya iki yıl içinde dolar. Sürekliliği sağlamak için PAT'yi genişletmek önemlidir. İsterseniz yeni bir PAT oluşturabilir ve tüm laboratuvarlara uygulamak için otomasyonu kullanabilirsiniz.

Laboratuvar ayarlarında yapılan değişiklikleri kısıtlama. Market görüntüsü kullanımına izin verme gibi belirli ayarları kısıtlamak için, kaynak türünde değişiklik yapılmasını önlemek için Azure İlkesi'ni kullanabilirsiniz. İsterseniz özel bir rol oluşturabilir ve kullanıcılara yerleşik laboratuvar rolü yerine bu rolü vekleyebilirsiniz. İç destek, laboratuvar duyuruları ve izin verilen VM boyutları gibi çoğu laboratuvar ayarı için değişiklikleri kısıtlayabilirsiniz.

VM'lere adlandırma kuralı uygulamak. Bulut tabanlı ortamlardaki VM'leri tanımlamaya yardımcı olan bir adlandırma düzeni belirtmek için Azure İlkesi'ni kullanabilirsiniz.

DevTest Labs için Azure kaynaklarını, diğer amaçlarla yaptığınız gibi yönetirsiniz. Örneğin, Azure İlkesi bir laboratuvarda oluşturduğunuz VM'ler için geçerlidir. Bulut için Microsoft Defender, laboratuvar VM uyumluluğunu bildirebilir. Azure Backup, laboratuvar VM'leri için düzenli yedeklemeler sağlayabilir.

Security considerations

DevTest Labs, yerleşik Azure güvenlik özelliklerinden otomatik olarak yararlanır. Gelen uzak masaüstü bağlantılarının yalnızca şirket ağından kaynaklandığını zorunlu kılması için, uzak masaüstü ağ geçidindeki sanal ağa bir ağ güvenlik grubu ekleyebilirsiniz.

Güvenlikle ilgili dikkat edilmesi gereken bir diğer nokta da laboratuvar kullanıcılarına verdiğiniz izin düzeyidir. Laboratuvar sahipleri, kullanıcılara rol atamak ve kaynak ile erişim düzeyi izinleri ayarlamak için Azure rol tabanlı erişim denetimini (Azure RBAC) kullanır. En yaygın DevTest Labs izinleri Sahip, Katkıda Bulunan ve Kullanıcı'dır. Ayrıca özel roller oluşturabilir ve atayabilirsiniz. Daha fazla bilgi için bkz. Azure DevTest Labs'de sahip ve kullanıcı ekleme.

Next step

Bu serinin sonraki makalesine bakın: Kavram kanıtı sunma