Azure'da merkez-uç ağ topolojisi

Bu başvuru mimarisi, müşteri tarafından yönetilen merkez altyapısı bileşenleriyle merkez-uç ağ deseni uygular. Microsoft tarafından yönetilen merkez altyapısı çözümü için bkz. Azure Sanal WAN ile merkez-uç ağ topolojisi.

Merkez-uç, Bulut Benimseme Çerçevesi tarafından önerilen ağ topolojilerinden biridir. Bu topolojinin birçok kuruluş için neden en iyi uygulama olarak kabul edildiğini anlamak için bkz. Azure ağ topolojisi tanımlama .

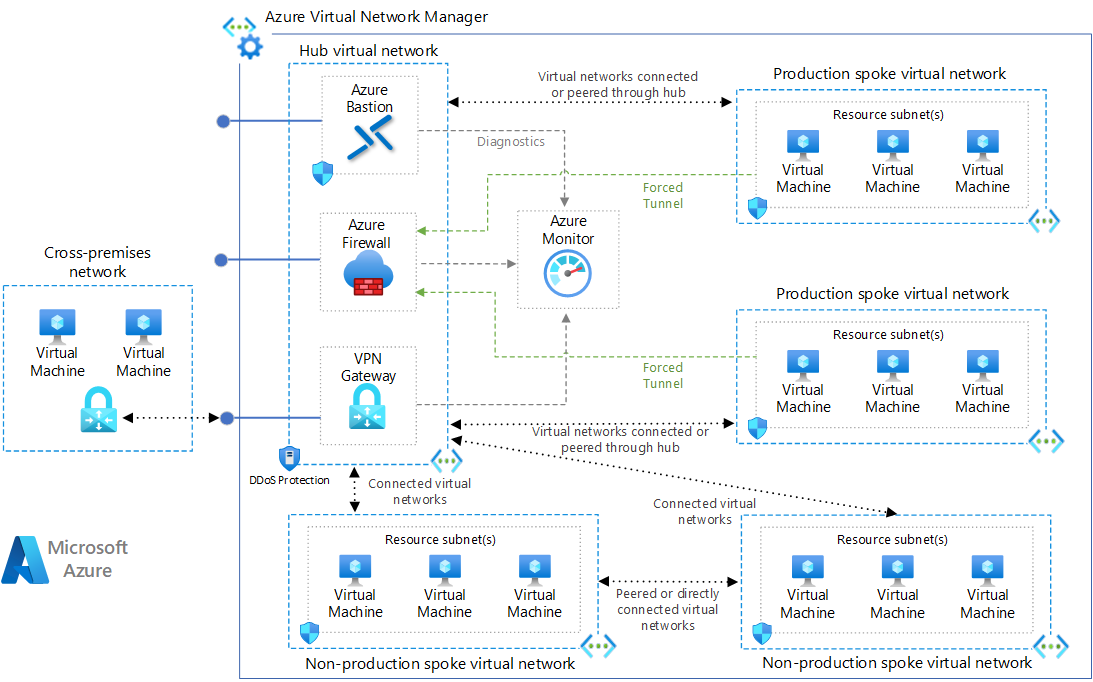

Mimari

Bu mimarinin Visio dosyasını indirin.

Merkez-uç kavramları

Merkez-uç ağ topolojileri genellikle aşağıdaki mimari kavramların çoğunu içerir:

Hub sanal ağı - Merkez sanal ağı paylaşılan Azure hizmetlerini barındırıyor. Uç sanal ağlarında barındırılan iş yükleri bu hizmetleri kullanabilir. Merkez sanal ağı, şirket içi ağlar için merkezi bağlantı noktasıdır. Merkez, birincil çıkış noktanızı içerir ve çapraz sanal ağ trafiğinin gerekli olduğu durumlarda bir uçla diğerine bağlanma mekanizması sağlar.

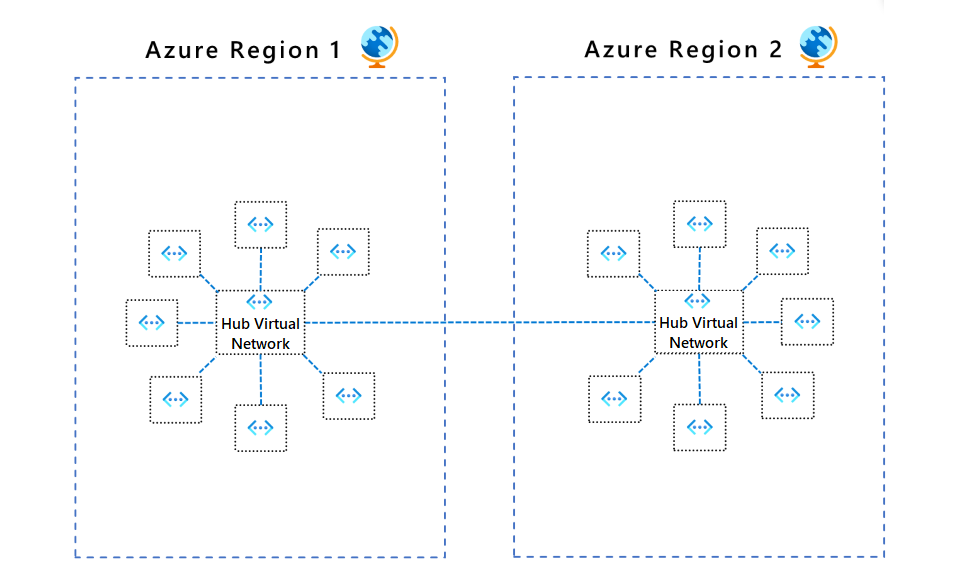

Merkez, bölgesel bir kaynaktır. İş yükleri birden çok bölgede bulunan kuruluşların her bölgede bir tane olmak üzere birden çok hub'ı olmalıdır.

Hub aşağıdaki kavramları etkinleştirir:

Şirket içi ağ geçidi - Şirket içi ağlar arası bağlantı, farklı ağ ortamlarını birbirine bağlayıp tümleştirebilme özelliğidir. Bu ağ geçidi genellikle bir VPN veya ExpressRoute bağlantı hattıdır.

Çıkış denetimi - Eşlenmiş uç sanal ağlarından kaynaklanan giden trafiğin yönetimi ve düzenlenmesi.

(isteğe bağlı) Giriş denetimi - Eşlenmiş uç sanal ağlarında bulunan uç noktalara gelen trafiğin yönetimi ve düzenlenmesi.

Uzaktan erişim - Uzaktan erişim, uç ağlarındaki tek tek iş yüklerine uçların kendi ağı dışındaki ağ konumundan nasıl erişilir? Bu, iş yükünün verileri veya denetim düzlemi için olabilir.

Sanal makineler için uzaktan uç erişimi - Merkez, uç ağlarına dağıtılmış sanal makinelere RDP ve SSH erişimi için kuruluşlar arası bir uzaktan bağlantı çözümü oluşturmak için uygun bir konum olabilir.

Yönlendirme - Güvenli ve verimli iletişim sağlamak için merkez ile bağlı uçlar arasındaki trafiği yönetir ve yönlendirir.

Uç sanal ağları - Uç sanal ağları iş yüklerini her uçta ayrı ayrı yalıtıp yönetir. Her iş yükü, Azure yük dengeleyiciler aracılığıyla bağlanan birden çok alt ağa sahip birden çok katman içerebilir. Uçlar farklı aboneliklerde bulunabilir ve üretim ve üretim dışı gibi farklı ortamları temsil eder. Bir iş yükü birden çok uçta bile yayılabilir.

Çoğu senaryoda, bir uç yalnızca tek bir merkez ağına eşlenmelidir ve bu merkez ağı uçla aynı bölgede olmalıdır.

Bu uç ağları varsayılan giden erişim kurallarını izler. Merkez-uç ağ topolojisinin temel amacı genel olarak merkez tarafından sunulan denetim mekanizmaları aracılığıyla giden İnternet trafiğini yönlendirmektir.

Sanal ağ çapraz bağlantısı - Sanal ağ bağlantısı, yalıtılmış bir sanal ağın bir denetim mekanizması aracılığıyla diğeriyle iletişim kurabildiği yoldur. Denetim mekanizması, ağlar arasındaki iletişimin izinlerini ve izin verilen yönünü zorlar. Merkez, merkezi ağ üzerinden akacak belirli ağlar arası bağlantıları destekleme seçeneği sağlar.

DNS - Merkez-uç çözümleri genellikle tüm eşlenen uçlar tarafından, özellikle de şirket içi yönlendirme ve özel uç nokta DNS kayıtları için kullanılacak bir DNS çözümü sağlamakla sorumludur.

Bileşenler

Azure Sanal Ağ, Azure'daki özel ağlar için temel yapı taşıdır. Sanal Ağ, Azure VM'leri gibi birçok Azure kaynağının birbiriyle, şirket içi ağlar ve İnternet ile güvenli bir şekilde iletişim kurmasını sağlar.

Bu mimari, sanal ağlar arasındaki geçişsiz, düşük gecikme süreli bağlantılar olan eşleme bağlantılarını kullanarak sanal ağları hub'a bağlar. Eşlenmiş sanal ağlar, yönlendiriciye gerek kalmadan Azure omurgası üzerinden trafik alışverişi yapabilir. Merkez-uç mimarisinde sanal ağları doğrudan birbiriyle eşlemek çok azdır ve özel durum senaryoları için ayrılmıştır.

Azure Bastion , genel IP adreslerini göstermeden VM'lere daha güvenli ve sorunsuz Uzak Masaüstü Protokolü (RDP) ve Güvenli Kabuk Protokolü (SSH) erişimi sağlayan tam olarak yönetilen bir hizmettir. Bu mimaride Azure Bastion, bağlı uçlar arasında doğrudan VM erişimini desteklemek için yönetilen bir teklif olarak kullanılır.

Azure Güvenlik Duvarı, Sanal Ağ kaynaklarını koruyan yönetilen bulut tabanlı bir ağ güvenlik hizmetidir. Durum bilgisi olan bu güvenlik duvarı hizmeti, abonelikler ve sanal ağlar arasında uygulama ve ağ bağlantısı ilkeleri oluşturmanıza, zorunlu kılmanıza ve günlüğe kaydetmenize yardımcı olmak için yerleşik yüksek kullanılabilirliğe ve sınırsız bulut ölçeklenebilirliğine sahiptir.

Bu mimaride Azure Güvenlik Duvarı'nın birden çok olası rolü vardır. Güvenlik duvarı, eşlenmiş uç sanal ağlarından İnternet'e yönelik trafiğin birincil çıkış noktasıdır. Güvenlik duvarı, IDPS kuralları kullanılarak gelen trafiği incelemek için de kullanılabilir. Son olarak, Güvenlik Duvarı FQDN trafik kurallarını desteklemek için dns ara sunucusu olarak da kullanılabilir.

VPN Gateway , Azure'da bir sanal ağ ile genel İnternet üzerinden farklı bir ağ arasında şifrelenmiş trafik gönderen belirli bir sanal ağ geçidi türüdür. Vpn Gateway'i, Microsoft ağı üzerinden diğer hub'lar sanal ağları arasında şifrelenmiş trafik göndermek için de kullanabilirsiniz.

Bu mimaride bu, uçların bir kısmını veya tümünü uzak ağa bağlamak için bir seçenek olacaktır. Uçlar genellikle kendi VPN Gateway'lerini dağıtmaz ve bunun yerine merkez tarafından sunulan merkezi çözümü kullanır. Bu bağlantıyı yönetmek için yönlendirme yapılandırması oluşturmanız gerekir.

Azure ExpressRoute ağ geçidi IP yollarını değiştirir ve şirket içi ağınızla Azure sanal ağınız arasında ağ trafiğini yönlendirir. Bu mimaride ExpressRoute, uçların bir kısmını veya tümünü uzak bir ağa bağlamak için VPN Gateway'e alternatif seçenek olacaktır. Uçlar kendi ExpressRoute'larını dağıtmaz ve bunun yerine bu uçlar merkez tarafından sunulan merkezi çözümü kullanır. Vpn Gateway'de olduğu gibi, bu bağlantıyı yönetmek için yönlendirme yapılandırması oluşturmanız gerekir.

Azure İzleyici, Azure ve şirket içi dahil olmak üzere şirket içi ortamlardan telemetri verilerini toplayabilir, analiz edebilir ve üzerinde işlem yapabilir. Azure İzleyici, uygulamalarınızın performansını ve kullanılabilirliğini en üst düzeye çıkarmanıza ve sorunları saniyeler içinde proaktif olarak belirlemenize yardımcı olur. Bu mimaride Azure İzleyici, hub kaynakları ve ağ ölçümleri için günlük ve ölçüm havuzudur. Azure İzleyici, uç ağlarındaki kaynaklar için günlük havuzu olarak da kullanılabilir, ancak bu çeşitli bağlı iş yükleri için bir karardır ve bu mimari tarafından zorunlu değildir.

Alternatifler

Bu mimari, çeşitli Azure kaynak temel öğelerinin oluşturulmasını, yapılandırılmasını ve bakımını içerir: virtualNetworkPeerings, routeTablesve subnets.

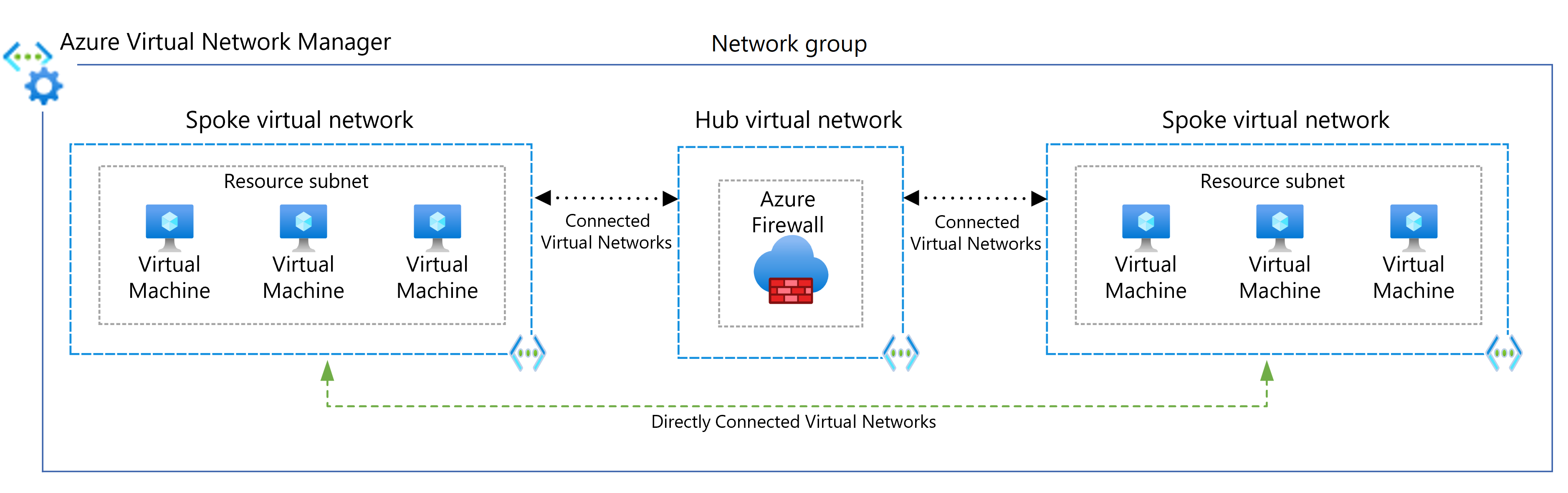

Azure Virtual Network Manager , Azure abonelikleri, bölgeleri ve Microsoft Entra dizinleri genelinde büyük ölçekte sanal ağları gruplandırmanıza, yapılandırmanıza, dağıtmanıza ve yönetmenize yardımcı olan bir yönetim hizmetidir. Virtual Network Manager ile sanal ağlarınızı tanımlamak ve mantıksal olarak segmentlere ayırmak için ağ grupları tanımlayabilirsiniz. Bir grup içindeki sanal ağların birbirleriyle el ile bağlanmış gibi iletişim kurmasına olanak sağlayan bağlı grupları kullanabilirsiniz. Bu katman, ağ topolojisini açıklamaya ve bu topolojinin uygulanmasıyla ilgili çalışmaya odaklanmak için bu temel öğelere bir soyutlama katmanı ekler.

Ağ yönetimi işlemleriyle zaman harcamanızı iyileştirmenin bir yolu olarak Virtual Network Manager'ı kullanmayı değerlendirmeniz önerilir. Virtual Network Manager'ın ağınızın boyutu ve karmaşıklığı için net bir avantaj olup olmadığını belirlemek için hizmetin maliyetini hesaplanmış değerinize/tasarrufunuza göre değerlendirin.

Senaryo ayrıntıları

Bu başvuru mimarisi, merkez sanal ağının birçok uç sanal ağına merkezi bir bağlantı noktası olarak davrandığı merkez-uç ağ desenini uygular. Uç sanal ağları hub'a bağlanır ve iş yüklerini yalıtmak için kullanılabilir. Şirket içi ağlara bağlanmak için hub'ı kullanarak da şirket içi senaryoları etkinleştirebilirsiniz.

Bu mimari, müşteri tarafından yönetilen merkez altyapısı bileşenleriyle bir ağ deseni açıklar. Microsoft tarafından yönetilen merkez altyapısı çözümü için bkz. Azure Sanal WAN ile merkez-uç ağ topolojisi.

Müşteri tarafından yönetilen merkez-uç yapılandırması kullanmanın avantajları şunlardır:

- Maliyet tasarrufları

- Abonelik sınırlarını aşma

- İş yükü yalıtımı

- Esneklik

- Ağ sanal gereçlerinin (NVA) nasıl dağıtılacağı üzerinde NIC sayısı, örnek sayısı veya işlem boyutu gibi daha fazla denetim.

- Sanal WAN tarafından desteklenmeyen NVA'ların kullanımı

Daha fazla bilgi için bkz. Merkez-uç ağ topolojisi.

Olası kullanım örnekleri

Merkez-uç mimarisinin tipik kullanımları şunlardır:

- Paylaşılan hizmetler gerektiren çeşitli ortamlara sahip olun. Örneğin, bir iş yükünün geliştirme, test ve üretim ortamları olabilir. Paylaşılan hizmetler DNS kimlikleri, Ağ Zaman Protokolü (NTP) veya Active Directory Etki Alanı Hizmetleri (AD DS) içerebilir. Paylaşılan hizmetler merkez sanal ağına yerleştirilir ve her ortam yalıtımı korumak için farklı bir uçta dağıtılır.

- Birbiriyle bağlantı gerektirmez, ancak paylaşılan hizmetlere erişim gerektirir.

- Her uçta ayrılmış iş yükü yönetimine sahip merkezdeki bir çevre ağı (DMZ olarak da bilinir) güvenlik duvarı gibi güvenlik üzerinde merkezi denetim gerektirir.

- Belirli ortamların veya iş yüklerinin uçları arasında seçmeli bağlantı veya yalıtım gibi bağlantı üzerinde merkezi denetim gerektirir.

Öneriler

Aşağıdaki öneriler çoğu senaryo için geçerlidir. Bunları geçersiz kılan belirli gereksinimleriniz olmadığı sürece bu önerileri izleyin.

Kaynak grupları, abonelikler ve bölgeler

Bu örnek çözümde tek bir Azure kaynak grubu kullanılır. Hub'ı ve her uçları farklı kaynak gruplarında ve aboneliklerde de uygulayabilirsiniz.

Farklı aboneliklerdeki sanal ağları eşlerken, abonelikleri aynı veya farklı Microsoft Entra kiracılarıyla ilişkilendirebilirsiniz. Bu esneklik, hub'da paylaşılan hizmetlerin bakımını yaparken her iş yükünün merkezi olmayan bir şekilde yönetilmesini sağlar. Bkz. Sanal ağ eşlemesi oluşturma - Resource Manager, farklı abonelikler ve Microsoft Entra kiracıları.

Azure giriş bölgeleri

Azure giriş bölgesi mimarisi merkez-uç topolojisini temel alır. Bu mimaride hub'ın paylaşılan kaynakları ve ağı merkezi bir platform ekibi tarafından yönetilirken, uçlar ise platform ekibiyle ve uç ağını kullanan iş yükü ekibiyle ortak sahiplik modelini paylaşır. Tüm hub'lar merkezi yönetim için bir "Bağlantı" aboneliğinde bulunurken, uç sanal ağları uygulama giriş bölgesi abonelikleri olarak adlandırılan birçok bireysel iş yükü aboneliğinde bulunur.

Sanal ağ alt ağları

Aşağıdaki önerilerde, sanal ağdaki alt ağların nasıl yapılandırılır açıklanmaktadır.

GatewaySubnet

Sanal ağ geçidi bu alt ağı gerektirir. Ayrıca, şirket içi ağ bağlantısına ihtiyacınız yoksa ağ geçidi olmadan merkez-uç topolojisi de kullanabilirsiniz.

En az adres aralığına sahip 26 adlı bir alt ağ oluşturun. Adres /26 aralığı, gelecekte ağ geçidi boyutu sınırlamalarına ulaşmayı önlemek ve daha fazla Sayıda ExpressRoute bağlantı hattına uyum sağlamak için alt ağa yeterli ölçeklenebilirlik yapılandırma seçenekleri sunar. Ağ geçidini ayarlama hakkında daha fazla bilgi için bkz. VPN ağ geçidi kullanarak karma ağ.

AzureFirewallSubnet

En az adres aralığına sahip AzureFirewallSubnet/26bir alt ağ oluşturun. Ölçek ne olursa olsun, /26 adres aralığı önerilen boyutdur ve gelecekteki boyut sınırlamalarını kapsar. Bu alt ağ, ağ güvenlik gruplarını (NSG) desteklemez.

Azure Güvenlik Duvarı bu alt ağı gerektirir. İş ortağı ağ sanal gereci (NVA) kullanıyorsanız, ağ gereksinimlerini izleyin.

Uç ağ bağlantısı

Sanal ağ eşlemesi veya bağlı gruplar, sanal ağlar arasında geçişli olmayan ilişkilerdir. Birbirine bağlanmak için uç sanal ağlarına ihtiyacınız varsa, bu uçlar arasına bir eşleme bağlantısı ekleyin veya bunları aynı ağ grubuna yerleştirin.

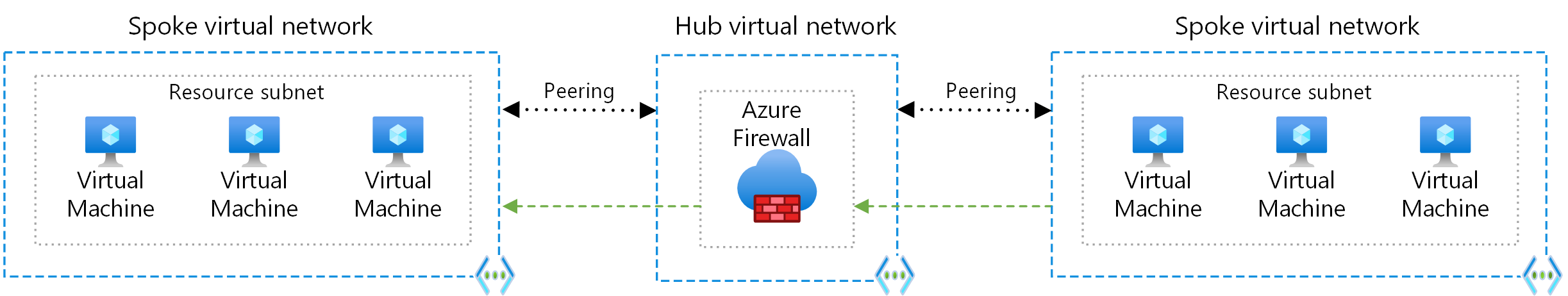

Azure Güvenlik Duvarı veya NVA aracılığıyla uç bağlantıları

Sanal ağ başına sanal ağ eşlemelerinin sayısı sınırlıdır. Birbiriyle bağlanması gereken çok sayıda uç varsa eşleme bağlantılarınız tükenebilir. Bağlı grupların da sınırlamaları vardır. Daha fazla bilgi için bkz . Ağ sınırları ve Bağlı gruplar sınırları.

Bu senaryoda, uç trafiğinin Azure Güvenlik Duvarı veya hub'da yönlendirici işlevi gören başka bir NVA'ya gönderilmesini zorlamak için kullanıcı tanımlı yolları (UDR) kullanmayı göz önünde bulundurun. Bu değişiklik sayesinde uçlar birbiriyle bağlantı kurabilir. Bu yapılandırmayı desteklemek için zorlamalı tünel yapılandırması etkinleştirilmiş Azure Güvenlik Duvarı uygulamanız gerekir. Daha fazla bilgi için bkz . Azure Güvenlik Duvarı zorlamalı tüneli.

Bu mimari tasarımdaki topoloji çıkış akışlarını kolaylaştırır. Azure Güvenlik Duvarı öncelikle çıkış güvenliği için olsa da bir giriş noktası da olabilir. Merkez NVA giriş yönlendirmesi hakkında daha fazla bilgi için bkz . Sanal ağlar için Güvenlik Duvarı ve Application Gateway.

Merkez ağ geçidi üzerinden uzak ağlara yönelik uç bağlantıları

Uçları merkez ağ geçidi üzerinden uzak ağlarla iletişim kuracak şekilde yapılandırmak için sanal ağ eşlemelerini veya bağlı ağ gruplarını kullanabilirsiniz.

Sanal ağ eşlemelerini kullanmak için sanal ağ Eşleme kurulumunda:

- Hub'daki eşleme bağlantısını Ağ geçidi aktarımına izin ver olarak yapılandırın.

- Her uçtaki eşleme bağlantısını Uzak sanal ağın ağ geçidini kullan olarak yapılandırın.

- tüm eşleme bağlantılarını İletilen trafiğe izin ver olarak yapılandırın.

Daha fazla bilgi için bkz. Sanal ağ eşlemesi oluşturma.

Bağlı ağ gruplarını kullanmak için:

- Sanal Ağ Yöneticisi'nde bir ağ grubu oluşturun ve üye sanal ağları ekleyin.

- Merkez-uç bağlantı yapılandırması oluşturun.

- Uç ağ grupları için Ağ geçidi olarak Hub'ı seçin.

Daha fazla bilgi için bkz. Azure Virtual Network Manager ile merkez-uç topolojisi oluşturma.

Uç ağ iletişimleri

Uç sanal ağlarının birbiriyle iletişim kurmasına izin vermenin iki ana yolu vardır:

- Güvenlik duvarı ve yönlendirici gibi bir NVA üzerinden iletişim. Bu yöntem, iki uç arasında bir atlama oluşturur.

- Uçlar arasında sanal ağ eşlemesi veya Sanal Ağ Yöneticisi doğrudan bağlantısını kullanarak iletişim. Bu yaklaşım iki uç arasında atlamaya neden olmaz ve gecikme süresini en aza indirmek için önerilir.

- Özel Bağlantı, tek tek kaynakları diğer sanal ağlarda seçmeli olarak kullanıma açmak için kullanılabilir. Örneğin, eşleme veya yönlendirme ilişkilerini oluşturmaya veya sürdürmeye gerek kalmadan iç yük dengeleyiciyi farklı bir sanal ağa maruz bırakma.

Uç-uç ağ desenleri hakkında daha fazla bilgi için bkz. Uç-uç ağı.

NVA aracılığıyla iletişim

Uçlar arasında bağlantıya ihtiyacınız varsa hub'da Azure Güvenlik Duvarı veya başka bir NVA dağıtmayı göz önünde bulundurun. Ardından, trafiği bir uçtan güvenlik duvarına veya NVA'ya iletmek için yollar oluşturun ve bu da ikinci uça yönlendirilebilir. Bu senaryoda eşleme bağlantılarını iletilen trafiğe izin verecek şekilde yapılandırmalısınız.

Bu seçenek gecikme süresini ve aktarım hızını etkilese de uçlar arasındaki trafiği yönlendirmek için bir VPN ağ geçidi de kullanabilirsiniz. Yapılandırma ayrıntıları için bkz. Sanal ağ eşlemesi için VPN ağ geçidi aktarımını yapılandırma.

Hub'da paylaştığınız hizmetleri değerlendirerek hub'ın daha fazla sayıda uç için ölçeklendirildiğinden emin olun. Örneğin, hub'ınız güvenlik duvarı hizmetleri sağlıyorsa, birden çok uç eklediğinizde güvenlik duvarı çözümünüzün bant genişliği sınırlarını göz önünde bulundurun. Bu paylaşılan hizmetlerden bazılarını ikinci bir hub düzeyine taşıyabilirsiniz.

Uç ağları arasında doğrudan iletişim

Merkez sanal ağından geçmeden uç sanal ağları arasında doğrudan bağlantı kurmak için uçlar arasında eşleme bağlantıları oluşturabilir veya ağ grubu için doğrudan bağlantıyı etkinleştirebilirsiniz. Aynı ortamın ve iş yükünün parçası olan uç sanal ağlarına eşlemeyi veya doğrudan bağlantıyı sınırlamak en iyisidir.

Sanal Ağ Yöneticisi'ni kullandığınızda, ağ gruplarına el ile uç sanal ağları ekleyebilir veya tanımladığınız koşullara göre ağları otomatik olarak ekleyebilirsiniz.

Aşağıdaki diyagramda, uçlar arasında doğrudan bağlantı için Sanal Ağ Yöneticisi'nin kullanılması gösterilmektedir.

Dikkat edilmesi gereken noktalar

Bu önemli noktalar, bir iş yükünün kalitesini artırmak için kullanılabilecek bir dizi yol gösteren ilke olan Azure İyi Tasarlanmış Çerçeve'nin yapı taşlarını uygular. Daha fazla bilgi için bkz. Microsoft Azure Well-Architected Framework .

Güvenilirlik

Güvenilirlik, uygulamanızın müşterilerinize sağladığınız taahhütleri karşılayabilmesini sağlar. Daha fazla bilgi için bkz. Güvenilirlik sütununa genel bakış.

Azure hizmetlerini destekleyen merkezdeki Azure hizmetleri için Kullanılabilirlik alanlarını kullanın.

Genel bir kural olarak, bölge başına en az bir hub'a sahip olmak ve bu merkezlere yalnızca aynı bölgedeki uçları bağlamak en iyisidir. Bu yapılandırma, bölge bölmelerinin bir bölgenin hub'ında ilgili olmayan bölgelerde yaygın ağ yönlendirme hatalarına neden olan bir hatayı önlemesine yardımcı olur.

Daha yüksek kullanılabilirlik elde etmek için yük devretmeye yönelik bir VPN ile birlikte ExpressRoute kullanabilirsiniz. Bkz. VPN yük devretmesi ile ExpressRoute kullanarak şirket içi ağı Azure'a bağlama ve dayanıklılık için Azure ExpressRoute tasarlama ve mimari oluşturma yönergelerini izleyin.

Azure Güvenlik Duvarı'nın FQDN uygulama kurallarını nasıl uyguladığından dolayı, güvenlik duvarından çıkan tüm kaynakların güvenlik duvarının kendisiyle aynı DNS sağlayıcısını kullandığından emin olun. Bu olmadan, güvenlik duvarının FQDN IP çözünürlüğü trafik kaynağının AYNı FQDN'nin IP çözünürlüğünden farklı olduğundan Azure Güvenlik Duvarı yasal trafiği engelleyebilir. Azure Güvenlik Duvarı proxy'sini uç DNS çözümlemesinin bir parçası olarak eklemek, FQDN'lerin hem trafik kaynağı hem de Azure Güvenlik Duvarı ile eşitlendiğinden emin olmak için bir çözümdür.

Güvenlik

Güvenlik, kasıtlı saldırılara ve değerli verilerinizin ve sistemlerinizin kötüye kullanılmasına karşı güvence sağlar. Daha fazla bilgi için bkz. Güvenlikiçin tasarım gözden geçirme denetim listesi

DDoS saldırılarına karşı koruma sağlamak için herhangi bir çevre sanal ağında Azure DDOS Koruması'nı etkinleştirin. Genel IP'ye sahip tüm kaynaklar DDoS saldırısına açıktır. İş yükleriniz genel kullanıma sunulmasa bile, yine de korunması gereken genel IP'leriniz vardır, örneğin:

- Azure Güvenlik Duvarı'nın genel IP'leri

- VPN ağ geçidinin genel IP'leri

- ExpressRoute'un denetim düzlemi genel IP adresi

Yetkisiz erişim riskini en aza indirmek ve katı güvenlik ilkeleri uygulamak için ağ güvenlik gruplarında (NSG) her zaman açık reddetme kuralları ayarlayın.

TLS incelemesini, ağ yetkisiz erişim algılama ve önleme sistemini (IDPS) ve URL filtrelemeyi etkinleştirmek için Azure Güvenlik Duvarı Premium sürümünü kullanın.

Virtual Network Manager güvenliği

Temel bir güvenlik kuralları kümesi sağlamak için , güvenlik yöneticisi kurallarını ağ gruplarındaki sanal ağlarla ilişkilendirin. Güvenlik yöneticisi kuralları önceliklidir ve NSG kuralları öncesinde değerlendirilir. NSG kuralları gibi güvenlik yöneticisi kuralları da öncelik belirlemeyi, hizmet etiketlerini ve L3-L4 protokollerini destekler. Daha fazla bilgi için bkz . Virtual Network Manager'da güvenlik yöneticisi kuralları.

Ağ grubu güvenlik kurallarında hataya neden olabilecek değişikliklerin denetimli dağıtımını kolaylaştırmak için Virtual Network Manager dağıtımlarını kullanın.

Maliyet İyileştirme

Maliyet İyileştirme, gereksiz giderleri azaltmanın ve operasyonel verimlilikleri iyileştirmenin yolları hakkındadır. Daha fazla bilgi için bkz . Maliyet İyileştirme için tasarım gözden geçirme denetim listesi.

Merkez-uç ağlarını dağıtırken ve yönetirken aşağıdaki maliyetle ilgili faktörleri göz önünde bulundurun. Daha fazla bilgi için bkz. Sanal ağ fiyatlandırması.

Azure Güvenlik Duvarı maliyetleri

Bu mimari hub ağında bir Azure Güvenlik Duvarı örneği dağıtır. Birden çok iş yükü tarafından kullanılan paylaşılan bir çözüm olarak Azure Güvenlik Duvarı dağıtımı kullanmak, diğer NVA'lara kıyasla bulut maliyetlerinden önemli ölçüde tasarruf edebilir. Daha fazla bilgi için bkz . Azure Güvenlik Duvarı ve ağ sanal gereçleri.

Dağıtılan tüm kaynakları etkili bir şekilde kullanmak için doğru Azure Güvenlik Duvarı boyutunu seçin. İhtiyacınız olan özelliklere ve geçerli iş yükleri kümenize en uygun katmana karar verin. Kullanılabilir Azure Güvenlik Duvarı SKU'ları hakkında bilgi edinmek için bkz. Azure Güvenlik Duvarı nedir?

Doğrudan eşleme

Doğrudan eşlemenin veya uçlar arasında merkez dışı yönlendirilmiş diğer iletişimin seçmeli kullanımı, Azure Güvenlik Duvarı işleme maliyetini önleyebilir. Veritabanı eşitlemesi veya büyük dosya kopyalama işlemleri gibi uçlar arasında yüksek aktarım hızına, düşük riskli iletişime sahip iş yüklerine sahip ağlarda tasarruf önemli olabilir.

Operasyonel Mükemmellik

Operasyonel Mükemmellik, bir uygulamayı dağıtan ve üretimde çalışır durumda tutan operasyon süreçlerini kapsar. Daha fazla bilgi için bkz. operasyonel mükemmellikiçin tasarım gözden geçirme denetim listesi

Azure Bastion, Azure Güvenlik Duvarı ve şirket içi ağ geçidiniz gibi tüm hizmetler için tanılama ayarlarını etkinleştirin. hangi ayarların işlemleriniz için anlamlı olduğunu belirleyin. Gereksiz maliyetlerden kaçınmak için anlamlı olmayan ayarları kapatın. Azure Güvenlik Duvarı gibi kaynaklar günlük kaydıyla ayrıntılı olabilir ve yüksek izleme maliyetlerine neden olabilirsiniz.

Anomalileri algılamak ve ağ sorunlarını belirlemek ve gidermek için uçtan uca izleme için Bağlantı izleyicisini kullanın.

Sanal ağlarınızda en çok trafik oluşturan sistemleri göstermek üzere Trafik Analizi'ni kullanmak da dahil olmak üzere ağ bileşenlerini izlemek ve sorunlarını gidermek için Azure Ağ İzleyicisi'ni kullanın. Performans sorunlarını sorun haline gelmeden önce görsel olarak belirleyebilirsiniz.

ExpressRoute kullanıyorsanız ExpressRoute bağlantı hatlarınız üzerinden gönderilen ağ akışları için akış günlüklerini çözümleyebileceğiniz ExpressRoute Trafik Toplayıcısı'nı kullanın. ExpressRoute Trafik Toplayıcı, Microsoft kurumsal uç yönlendiricileri üzerinden akan trafik hakkında görünürlük sağlar.

HTTP(ler) dışındaki protokoller için veya SQL Server'ı yapılandırırken Azure Güvenlik Duvarı'nda FQDN tabanlı kuralları kullanın. FQDN'lerin kullanılması, tek tek IP adreslerini yönetmeye göre yönetim yükünü düşürür.

Eşleme gereksinimlerinize göre IP adreslemeyi planlayın ve adres alanının şirket içi konumlarla Azure konumları arasında çakışmadığından emin olun.

Azure Virtual Network Manager ile otomasyon

Bağlantı ve güvenlik denetimlerini merkezi olarak yönetmek için Azure Sanal Ağ Yöneticisi'ni kullanarak yeni merkez-uç sanal ağ topolojileri oluşturun veya mevcut topolojileri ekleyin. Sanal Ağ Yöneticisi'nin kullanılması, merkez-uç ağ topolojilerinizin birden çok abonelik, yönetim grubu ve bölgede gelecekteki büyük ölçekli büyüme için hazırlanmasını sağlar.

Örnek Sanal Ağ Yöneticisi kullanım örneği senaryoları şunlardır:

- Uç sanal ağ yönetiminin iş birimleri veya uygulama ekipleri gibi gruplara demokratikleştirilmesi. Demokratikleştirme, çok sayıda sanal ağdan sanal ağa bağlantı ve ağ güvenlik kuralları gereksinimlerine neden olabilir.

- Uygulamalar için genel bir ayak izi sağlamak için birden çok Azure bölgesinde birden çok çoğaltma mimarisinin standartlaştırılması.

Tekdüzen bağlantı ve ağ güvenlik kuralları sağlamak için ağ gruplarını kullanarak aynı Microsoft Entra kiracısı altındaki herhangi bir abonelik, yönetim grubu veya bölgedeki sanal ağları gruplandırabilirsiniz. Dinamik veya statik üyelik atamaları aracılığıyla sanal ağları otomatik olarak veya el ile ağ gruplarına ekleyebilirsiniz.

Virtual Network Manager'ın yönettiği sanal ağların bulunabilirliğini Kapsamlar kullanarak tanımlarsınız. Bu özellik, istenen sayıda ağ yöneticisi örneği için esneklik sağlar ve bu da sanal ağ grupları için daha fazla yönetim demokratikleştirmesi sağlar.

Aynı ağ grubundaki uç sanal ağlarını birbirine bağlamak için Sanal Ağ Yöneticisi'ni kullanarak sanal ağ eşlemesi veya doğrudan bağlantı uygulayın. Farklı bölgelerdeki uç ağlarına ağ doğrudan bağlantısını genişletmek için genel mesh seçeneğini kullanın. Aşağıdaki diyagramda bölgeler arasındaki genel ağ bağlantısı gösterilmektedir.

Bir ağ grubu içindeki sanal ağları temel bir güvenlik yöneticisi kuralları kümesiyle ilişkilendirebilirsiniz. Ağ grubu güvenlik yöneticisi kuralları uç sanal ağ sahiplerinin temel güvenlik kurallarının üzerine yazmasını engellerken, kendi güvenlik kuralları ve NSG kümelerini bağımsız olarak eklemelerine izin verir. Merkez-uç topolojilerinde güvenlik yöneticisi kurallarını kullanma örneği için bkz . Öğretici: Güvenli merkez-uç ağı oluşturma.

Ağ gruplarının, bağlantının ve güvenlik kurallarının denetimli bir şekilde dağıtılmasını kolaylaştırmak için, Virtual Network Manager yapılandırma dağıtımları hub ve uç ortamlarında hataya neden olabilecek yapılandırma değişikliklerini güvenli bir şekilde yayınlamanıza yardımcı olur. Daha fazla bilgi için bkz . Azure Virtual Network Manager'da yapılandırma dağıtımları.

Yol yapılandırmaları oluşturma ve sürdürme sürecini basitleştirmek ve kolaylaştırmak için Azure Virtual Network Manager'da kullanıcı tanımlı yolların (UDR) otomatik yönetimini kullanabilirsiniz.

IP adreslerinin yönetimini basitleştirmek ve merkezileştirmek için Azure Virtual Network Manager'da IP adresi yönetimini (IPAM) kullanabilirsiniz. IPAM, şirket içi ve bulut sanal ağlarında IP adresi alanı çakışmalarını önler.

Virtual Network Manager'ı kullanmaya başlamak için bkz. Azure Virtual Network Manager ile merkez-uç topolojisi oluşturma.

Performans Verimliliği

Performans verimliliği, kullanıcılar tarafından anlamlı bir şekilde yerleştirilen talepleri karşılamak amacıyla iş yükünüzü ölçeklendirme becerisidir. Daha fazla bilgi için bkz. Performans Verimliliği sütununa genel bakış.

Düşük gecikme süresi ve yüksek bant genişliği gerektiren bir Azure sanal ağındaki şirket içinden sanal makinelere iletişim kuran iş yükleri için ExpressRoute FastPath'i kullanmayı göz önünde bulundurun. FastPath, ExpressRoute sanal ağ geçidini atlayarak performansı artırarak şirket içinden sanal ağınızdaki sanal makinelere doğrudan trafik göndermenizi sağlar.

Düşük gecikme süresi gerektiren uç-uç iletişimleri için, uçlar arası ağı yapılandırmayı göz önünde bulundurun.

Noktadan siteye veya siteden siteye bağlantı sayısı, saniye başına gerekli paketler, bant genişliği gereksinimleri ve TCP akışları gibi gereksinimlerinizi karşılayan uygun ağ geçidi SKU'su seçin.

SAP veya depolamaya erişim gibi gecikme süresine duyarlı akışlar için Azure Güvenlik Duvarı'nı atlamayı ve hatta hub üzerinden yönlendirmeyi göz önünde bulundurun. Kararınızı bilgilendirmeye yardımcı olmak için Azure Güvenlik Duvarı tarafından sunulan gecikme süresini test edebilirsiniz. İki veya daha fazla ağı bağlayan sanal ağ eşlemesi veya sanal ağınızdaki özel bir uç nokta üzerinden bir hizmete bağlanmanızı sağlayan Azure Özel Bağlantı gibi özellikleri kullanabilirsiniz.

Azure Güvenlik Duvarı'nda yetkisiz erişim algılama ve önleme sistemi (IDPS) gibi belirli özellikleri etkinleştirmenin aktarım hızınızı azalttığını anlayın. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı performansı.

Bu senaryoyu dağıtın

Bu dağıtım, bir merkez sanal ağı ve iki bağlı uç içerir ve ayrıca bir Azure Güvenlik Duvarı örneği ve Azure Bastion konağı dağıtır. İsteğe bağlı olarak, dağıtım ilk uç ağındaki VM'leri ve bir VPN ağ geçidini içerebilir. Ağ bağlantılarını oluşturmak için sanal ağ eşlemesi veya Sanal Ağ Yöneticisi bağlı grupları arasında seçim yapabilirsiniz. Her yöntemin çeşitli dağıtım seçenekleri vardır.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazarlar:

- Alejandra Palacios | Kıdemli Müşteri Mühendisi

- Jose Moreno | Baş Mühendis

- Adem Torkar | Microsoft'ta Azure Networking Global Blackbelt

Diğer katkıda bulunanlar:

- Matthew Bratschun | Müşteri Mühendisi

- Jay Li | Kıdemli Ürün Yöneticisi

- Telmo Sampaio | Baş Hizmet Mühendisliği Yöneticisi

Genel olmayan LinkedIn profillerini görmek için LinkedIn'de oturum açın.

Sonraki adımlar

- Güvenli sanal hub'lar ve Azure Güvenlik Duvarı Yöneticisi tarafından yapılandırılan ilişkili güvenlik ve yönlendirme ilkeleri hakkında bilgi edinmek için bkz. Güvenli sanal hub nedir?

Gelişmiş senaryolar

Mimariniz bu basit merkez-uç mimarisinden farklı olabilir. Bazı gelişmiş senaryolar için rehberlik listesi aşağıda verilmiştir:

Daha fazla bölge ekleyin ve hub'ları birbirine - tam olarak bağlayınAzure Route Server ile çok bölgeli bağlantı desenleri ve Çok bölgeli ağ için uç-uç ağı

Azure Güvenlik Duvarı'nı özel ağ sanal gereci (NVA) - ile değiştirmeYüksek oranda kullanılabilir NVA'ları dağıtma

Azure Sanal Ağ Geçidi'ni özel SDWAN NVA - ile değiştirmeAzure merkez-uç ağ topolojileri ile SDWAN tümleştirmesi

ExpressRoute ile VPN veya SDWAN arasında geçiş sağlamak veya Azure sanal ağ geçitlerinde BGP üzerinden tanıtılan ön ekleri özelleştirmek için Azure Route Server'ı kullanın - ExpressRoute ve Azure VPN için Azure Route Server desteği

Özel çözümleyici veya DNS sunucuları - eklemeÖzel çözümleyici mimarisi

İlgili kaynaklar

Aşağıdaki ilgili mimarileri keşfedin: