Belirli IP adreslerinden veya aralıklardan Azure Event Hubs ad alanlarına erişime izin ver

varsayılan olarak, istek geçerli kimlik doğrulaması ve yetkilendirme ile birlikte geldiği sürece Event Hubs ad alanlarına İnternet'ten erişilebilir. IP güvenlik duvarı ile, bunu yalnızca CIDR (Sınıfsız Etki Alanları Arası Yönlendirme) gösterimindeki bir dizi IPv4 ve IPv6 adresi veya adres aralığıyla kısıtlayabilirsiniz.

Bu özellik, Azure Event Hubs'ın yalnızca belirli iyi bilinen sitelerden erişilebilir olması gereken senaryolarda yararlıdır. Güvenlik duvarı kuralları, belirli IPv4 ve IPv6 adreslerinden kaynaklanan trafiği kabul etmek için kuralları yapılandırmanıza olanak tanır. Örneğin, Event Hubs'ı Azure Express Route ile kullanıyorsanız, yalnızca şirket içi altyapı IP adreslerinden gelen trafiğe izin vermek için bir güvenlik duvarı kuralı oluşturabilirsiniz.

IP güvenlik duvarı kuralları

EVENT Hubs ad alanı düzeyinde IP güvenlik duvarı kuralları belirtirsiniz. Bu nedenle, kurallar desteklenen herhangi bir protokolü kullanan istemcilerden gelen tüm bağlantılar için geçerlidir. Event Hubs ad alanında izin verilen bir IP kuralıyla eşleşmeyen bir IP adresinden yapılan tüm bağlantı girişimleri yetkisiz olarak reddedilir. Yanıtta IP kuralından bahsedilmez. IP filtresi kuralları sırayla uygulanır ve IP adresiyle eşleşen ilk kural kabul etme veya reddetme eylemini belirler.

Önemli noktalar

- Bu özellik temel katmanda desteklenmez.

- Event Hubs ad alanınız için güvenlik duvarı kurallarının açılması, isteklerin izin verilen genel IP adreslerinden çalıştırılan bir hizmetten gelmediği sürece gelen istekleri varsayılan olarak engeller. Engellenen istekler arasında diğer Azure hizmetlerinden, Azure portalından, günlüğe kaydetme ve ölçüm hizmetlerinden gelen istekler vb. bulunur. Özel durum olarak, IP filtreleme etkinleştirildiğinde bile belirli güvenilen hizmetlerden Event Hubs kaynaklarına erişime izin vekleyebilirsiniz. Güvenilen hizmetlerin listesi için bkz. Güvenilen Microsoft hizmetleri.

- Ad alanı için yalnızca belirtilen IP adreslerinden veya bir sanal ağın alt ağından gelen trafiğe izin vermek için en az bir IP güvenlik duvarı kuralı veya sanal ağ kuralı belirtin. IP ve sanal ağ kuralı yoksa, ad alanına genel İnternet üzerinden (erişim anahtarı kullanılarak) erişilebilir.

Azure portalı kullanma

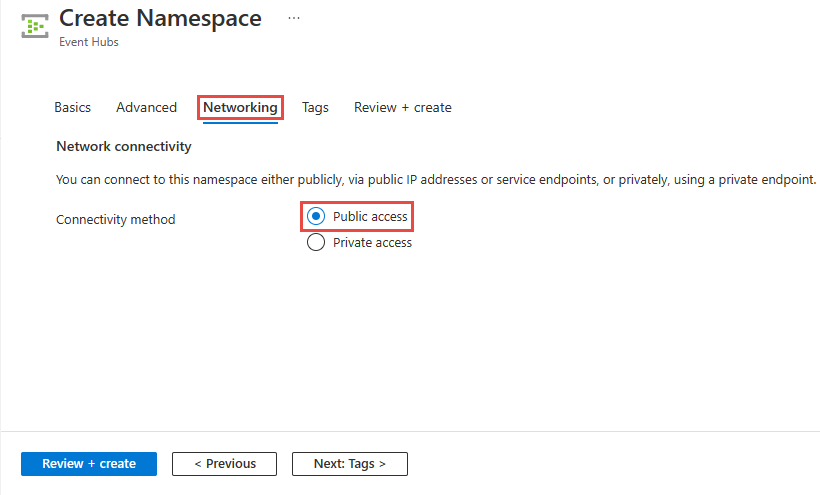

Ad alanı oluştururken, ad alanına yalnızca genel (tüm ağlardan) veya yalnızca özel (yalnızca özel uç noktalar aracılığıyla) erişimine izin vekleyebilirsiniz. Ad alanı oluşturulduktan sonra, belirli IP adreslerinden veya belirli sanal ağlardan (ağ hizmet uç noktalarını kullanarak) erişime izin vekleyebilirsiniz.

Ad alanı oluştururken genel erişimi yapılandırma

Genel erişimi etkinleştirmek için ad alanı oluşturma sihirbazının Ağ sayfasında Genel erişim'i seçin.

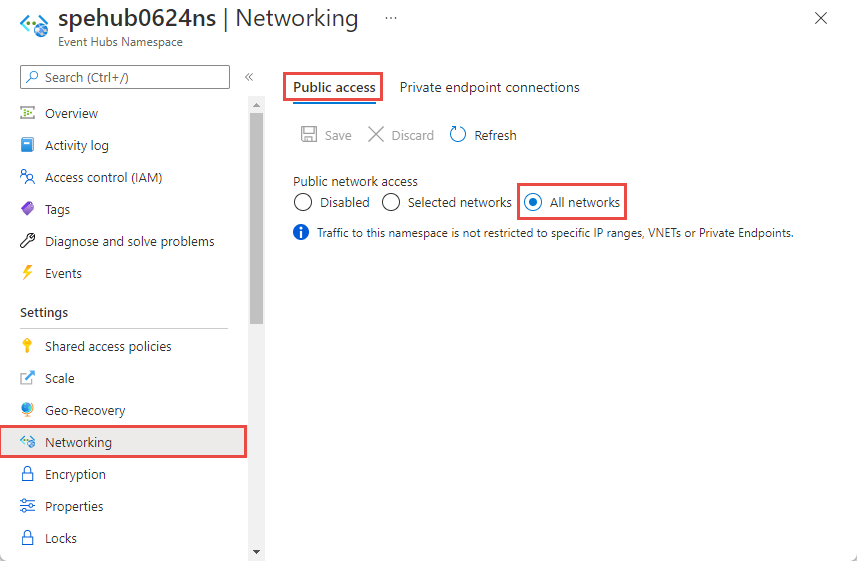

Ad alanını oluşturduktan sonra Event Hubs Ad Alanı sayfasının sol menüsünde Ağ'ı seçin. Tüm Ağlar seçeneğinin belirlendiğini görürsünüz. Seçili Ağlar seçeneğini belirleyebilir ve belirli IP adreslerinden veya belirli sanal ağlardan erişime izin vekleyebilirsiniz. Sonraki bölümde, erişime izin verilen IP adreslerini belirtmek için IP güvenlik duvarını yapılandırmaya ilişkin ayrıntılar sağlanır.

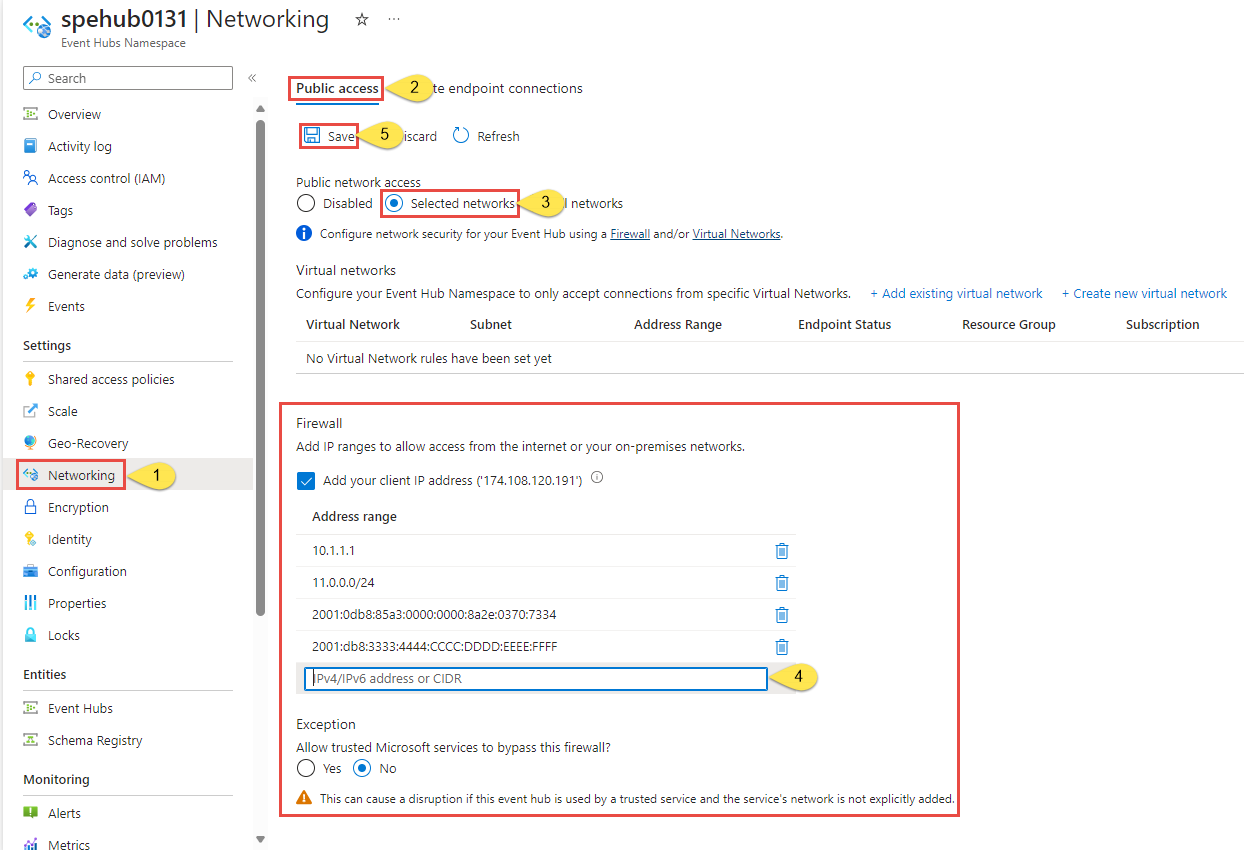

Mevcut bir ad alanı için IP güvenlik duvarını yapılandırma

Bu bölümde, Bir Event Hubs ad alanı için IP güvenlik duvarı kuralları oluşturmak üzere Azure portalını nasıl kullanacağınız gösterilmektedir.

Soldaki menüden Ayarlar altında Ağ'ı seçin.

Ağ sayfasında, Genel ağ erişimi için Yalnızca belirtilen IP adreslerinden erişime izin vermek için Seçili ağlar seçeneğini belirleyin.

Genel ağ erişimi sayfasında sağlanan seçenekler hakkında daha fazla ayrıntı aşağıdadır:

Devre dışı. Bu seçenek, ad alanına genel erişimi devre dışı bırakır. Ad alanına yalnızca özel uç noktalar üzerinden erişilebilir.

Seçili ağlar. Bu seçenek, seçili ağlardan bir erişim anahtarı kullanarak ad alanına genel erişim sağlar.

Önemli

Seçili ağlar'ı seçerseniz, ad alanına erişimi olacak en az bir IP güvenlik duvarı kuralı veya sanal ağ ekleyin. Yalnızca özel uç noktalar üzerinden bu ad alanına gelen tüm trafiği kısıtlamak istiyorsanız Devre Dışı'nı seçin.

Tüm ağlar (varsayılan). Bu seçenek, erişim anahtarı kullanarak tüm ağlardan genel erişimi etkinleştirir. Tüm ağlar seçeneğini belirtirseniz olay hub'ı herhangi bir IP adresinden (erişim anahtarını kullanarak) bağlantıları kabul eder. Bu ayar, 0.0.0.0/0 IP adres aralığını kabul eden bir kurala eşdeğerdir.

Erişimi belirli IP adreslerine kısıtlamak için Seçili ağlar seçeneğini belirleyin ve aşağıdaki adımları izleyin:

Geçerli istemci IP'nize ad alanına erişim vermek için Güvenlik duvarı bölümünde İstemci IP adresinizi ekle seçeneğini belirleyin.

Adres aralığı için CIDR gösteriminde belirli IPv4 veya IPv6 adreslerini veya adres aralıklarını girin.

Önemli

Hizmet gelecekte IPv6 bağlantılarını desteklemeye başladığında ve istemciler otomatik olarak IPv6'yı kullanmaya geçtiğinde, IPv6 adresleri değil yalnızca IPv4 adresleriniz varsa istemcileriniz bozulacaktır. Bu nedenle, hizmet sonunda IPv6'yı desteklemeye geçtiğinde istemcilerinizin bozulmaması için IPv6 adreslerini izin verilen IP adresleri listesine eklemenizi öneririz.

Güvenilen Microsoft hizmetleri bu güvenlik duvarını atlamasına izin vermek isteyip istemediğinizi belirtin. Ayrıntılar için bkz. Güvenilen Microsoft hizmetleri.

Ayarları kaydetmek için araç çubuğunda Kaydet'i seçin. Onayın portal bildirimlerinde gösterilmesi için birkaç dakika bekleyin.

Not

Belirli sanal ağlara erişimi kısıtlamak için bkz . Belirli ağlardan erişime izin verme.

Güvenilen Microsoft hizmetleri

Güvenilen Microsoft hizmetleri bu güvenlik duvarını atlamasına izin ver ayarını etkinleştirdiğinizde, aynı kiracıdaki aşağıdaki hizmetlere Event Hubs kaynaklarınıza erişim verilir.

| Güvenilen hizmet | Desteklenen kullanım senaryoları |

|---|---|

| Azure Event Grid | Azure Event Grid'in Event Hubs ad alanınızdaki olay hub'larına olay göndermesine izin verir. Aşağıdaki adımları da uygulamanız gerekir:

Daha fazla bilgi için bkz . Yönetilen kimlikle olay teslimi |

| Azure Stream Analytics | Azure Stream Analytics işinin Event Hubs ad alanınızdaki verileri okumasına (giriş) veya olay hub'larına (çıktı) veri yazmasına izin verir. Önemli: Stream Analytics işi, olay hub'ına erişmek için yönetilen kimlik kullanacak şekilde yapılandırılmalıdır. Daha fazla bilgi için bkz . Azure Stream Analytics işinden (Önizleme) olay hub'ına erişmek için yönetilen kimlikleri kullanma. |

| Azure IoT Hub | IoT Hub'ın Event Hubs ad alanınızdaki olay hub'larına ileti göndermesine izin verir. Aşağıdaki adımları da uygulamanız gerekir:

|

| Azure API Management | API Management hizmeti, Event Hubs ad alanınızdaki bir olay hub'ına olay göndermenize olanak tanır.

|

| Azure İzleyici (Tanılama Ayarlar ve Eylem Grupları) | Azure İzleyici'nin Event Hubs ad alanınızdaki olay hub'larına tanılama bilgileri ve uyarı bildirimleri göndermesine izin verir. Azure İzleyici, olay hub'ından okuyabilir ve olay hub'ına veri yazabilir. |

| Azure Synapse | Azure Synapse'in Synapse Çalışma Alanı Yönetilen Kimliği'ni kullanarak olay hub'ına bağlanmasına izin verir. Event Hubs ad alanındaki kimliğe Azure Event Hubs Veri Göndereni, Alıcı veya Sahip rolünü ekleyin. |

| Azure Veri Gezgini | Azure Veri Gezgini'nin kümenin Yönetilen Kimliğini kullanarak olay hub'ından olay almasına izin verir. Aşağıdaki adımları uygulamanız gerekir:

|

| Azure IoT Central | IoT Central'ın Event Hubs ad alanınızdaki olay hub'larına veri aktarmasına izin verir. Aşağıdaki adımları da uygulamanız gerekir:

|

| Azure Sağlık Verisi Hizmetleri | Healthcare API'lerinin IoT bağlayıcısının Tıbbi cihaz verilerini Event Hubs ad alanınızdan almalarına ve verileri yapılandırılmış Hızlı Sağlık Hizmetleri Birlikte Çalışabilirlik Kaynakları (FHIR®) hizmetinizde kalıcı hale getirebilmelerine olanak tanır. IoT bağlayıcısı, olay hub'ına erişmek için yönetilen kimlik kullanacak şekilde yapılandırılmalıdır. Daha fazla bilgi için bkz . IoT bağlayıcısı - Azure Healthcare API'lerini kullanmaya başlama. |

| Azure Digital Twins | Azure Digital Twins'in Event Hubs ad alanınızdaki olay hub'larına veri çıkışı yapmasına izin verir. Aşağıdaki adımları da uygulamanız gerekir:

|

Azure Event Hubs için diğer güvenilen hizmetler aşağıda bulunabilir:

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Resource Manager şablonu kullanma

Önemli

Güvenlik duvarı özelliği temel katmanda desteklenmez.

Aşağıdaki Resource Manager şablonu, var olan bir Event Hubs ad alanına IP filtresi kuralı eklenmesini sağlar.

Şablondaki ipMask , CIDR gösteriminde tek bir IPv4 adresi veya IP adresleri bloğudur. Örneğin, CIDR gösteriminde 70.37.104.0/24, 70.37.104.0 ile 70.37.104.255 arasında 256 IPv4 adresini temsil eder ve aralık için önemli ön ek bitlerinin sayısını belirten 24'tür.

Not

öğesinin defaultAction varsayılan değeridir Allow. Sanal ağ veya güvenlik duvarları kuralları eklerken olarak ayarladığınızdan defaultAction Denyemin olun.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespace_name": {

"defaultValue": "contosoehub1333",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.EventHub/namespaces",

"apiVersion": "2022-01-01-preview",

"name": "[parameters('namespace_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard",

"capacity": 1

},

"properties": {

"minimumTlsVersion": "1.2",

"publicNetworkAccess": "Enabled",

"disableLocalAuth": false,

"zoneRedundant": true,

"isAutoInflateEnabled": false,

"maximumThroughputUnits": 0,

"kafkaEnabled": true

}

},

{

"type": "Microsoft.EventHub/namespaces/authorizationrules",

"apiVersion": "2022-01-01-preview",

"name": "[concat(parameters('namespace_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.EventHub/namespaces', parameters('namespace_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.EventHub/namespaces/networkRuleSets",

"apiVersion": "2022-01-01-preview",

"name": "[concat(parameters('namespace_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.EventHub/namespaces', parameters('namespace_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules": [],

"ipRules": [

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

},

{

"ipMask": "172.72.157.204",

"action": "Allow"

}

]

}

}

]

}

Şablonu dağıtmak için Azure Resource Manager yönergelerini izleyin.

Önemli

IP ve sanal ağ kuralı yoksa, olarak ayarlasanız defaultAction denybile tüm trafik ad alanına akar. Ad alanına genel İnternet üzerinden erişilebilir (erişim anahtarı kullanılarak). Ad alanı için yalnızca belirtilen IP adreslerinden veya bir sanal ağın alt ağından gelen trafiğe izin vermek için en az bir IP kuralı veya sanal ağ kuralı belirtin.

Azure CLI kullanma

Event Hubs ad alanının IP güvenlik duvarı kurallarını yönetmek için ekleme, listeleme, güncelleştirme ve kaldırma komutlarını kullanın az eventhubs namespace network-rule-set .

Azure PowerShell kullanma

Set-AzEventHubNetworkRuleSet Bir veya daha fazla IP güvenlik duvarı kuralı eklemek için cmdlet'ini kullanın. Makaleden bir örnek:

$ipRule1 = New-AzEventHubIPRuleConfig -IPMask 2.2.2.2 -Action Allow

$ipRule2 = New-AzEventHubIPRuleConfig -IPMask 3.3.3.3 -Action Allow

$virtualNetworkRule1 = New-AzEventHubVirtualNetworkRuleConfig -SubnetId '/subscriptions/subscriptionId/resourcegroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVirtualNetwork/subnets/default'

$networkRuleSet = Get-AzEventHubNetworkRuleSet -ResourceGroupName myResourceGroup -NamespaceName myNamespace

$networkRuleSet.IPRule += $ipRule1

$networkRuleSet.IPRule += $ipRule2

$networkRuleSet.VirtualNetworkRule += $virtualNetworkRule1

Set-AzEventHubNetworkRuleSet -ResourceGroupName myResourceGroup -NamespaceName myNamespace -IPRule $ipRule1,$ipRule2 -VirtualNetworkRule $virtualNetworkRule1,$virtualNetworkRule2,$virtualNetworkRule3

Varsayılan eylem ve genel ağ erişimi

REST API

Özelliğin defaultAction Deny varsayılan değeri API sürüm 2021-01-01-preview ve önceki sürümler içindir. Ancak, IP filtrelerini veya sanal ağ kurallarını ayarlamadığınız sürece reddetme kuralı zorlanmaz. Başka bir ifadeyle, herhangi bir IP filtreniz veya sanal ağ kuralınız yoksa, olarak Allowdeğerlendirilir.

API 2021-06-01-preview sürümünden itibaren özelliğin defaultAction varsayılan değeri, hizmet tarafı zorlamasını doğru bir şekilde yansıtmak için şeklindedirAllow. Varsayılan eylem olarak ayarlanırsa Deny, IP filtreleri ve sanal ağ kuralları zorlanır. Varsayılan eylem olarak ayarlanırsa Allow, IP filtreleri ve sanal ağ kuralları uygulanmaz. Hizmet, kuralları kapattığınızda ve yeniden açtığınızda hatırlar.

API sürüm 2021-06-01-preview da adlı publicNetworkAccessyeni bir özellik kullanıma sunulmuştur. olarak ayarlanırsa Disabled, işlemler yalnızca özel bağlantılara kısıtlanır. olarak ayarlandıysa Enabled, genel İnternet üzerinden işlemlere izin verilir.

Bu özellikler hakkında daha fazla bilgi için bkz. Ağ Kuralı Kümesi Oluşturma veya Güncelleştirme ve Özel Uç Nokta Bağlan oluşturma veya güncelleştirme.

Not

Yukarıdaki ayarların hiçbiri SAS veya Microsoft Entra kimlik doğrulaması yoluyla talepleri doğrulamayı atlaamaz. Kimlik doğrulama denetimi, hizmet , publicNetworkAccess, privateEndpointConnections ayarları tarafından defaultActionyapılandırılan ağ denetimlerini doğruladıktan sonra her zaman çalışır.

Azure portal

Azure portalı, özellikleri almak ve ayarlamak için her zaman en son API sürümünü kullanır. Ad alanınızı 2021-01-01-preview ve önceki sürümleri ile defaultAction olarak ayarlamış Denyve sıfır IP filtresi ve sanal ağ kuralları belirtmiş olsaydınız, portal daha önce ad alanınızın Ağ sayfasında Seçili Ağlar'ı işaretlemişti. Şimdi Tüm ağlar seçeneğini denetler.

Sonraki adımlar

Event Hubs'a Azure sanal ağlarına erişimi kısıtlamak için aşağıdaki bağlantıya bakın:

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin