Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede şunlar açıklanmaktadır:

- Bu hizmet için toplayabileceğiniz izleme verilerinin türleri.

- Bu verileri analiz etmenin yolları.

Not

Bu hizmeti ve/veya Azure İzleyici'yi zaten biliyorsanız ve yalnızca izleme verilerinin nasıl çözümleneceğini öğrenmek istiyorsanız, bu makalenin sonundaki Çözümle bölümüne bakın.

Azure kaynaklarını kullanan kritik uygulamalarınız ve iş süreçleriniz varsa sisteminiz için uyarıları izlemeniz ve almanız gerekir. Azure Monitor hizmeti, sisteminizin her bileşeninden ölçümleri ve günlükleri toplar ve birleştirir. Azure İzleyici kullanılabilirlik, performans ve dayanıklılığın bir görünümünü sağlar ve sorunları size bildirir. İzleme verilerini ayarlamak ve görüntülemek için Azure portalı, PowerShell, Azure CLI, REST API veya istemci kitaplıklarını kullanabilirsiniz.

- Azure İzleyici hakkında daha fazla bilgi için bkz. Azure İzleyici'ye genel bakış.

- Azure kaynaklarını genel olarak izleme hakkında daha fazla bilgi için bkz . Azure İzleyici ile Azure kaynaklarını izleme.

Güvenlik duvarındaki trafiğinizi ve işlemlerinizi izlemek için Azure Güvenlik Duvarı günlüklerini ve ölçümlerini kullanabilirsiniz. Bu günlükler ve ölçümler aşağıdakiler dahil olmak üzere çeşitli temel amaçlara hizmet eder:

Trafik Analizi: Güvenlik duvarından geçen trafiği incelemek ve analiz etmek için günlükleri kullanın. Bu analiz, izin verilen ve reddedilen trafiği incelemeyi, kaynak ve hedef IP adreslerini, URL'leri, bağlantı noktası numaralarını, protokolleri ve daha fazlasını incelemeyi içerir. Bu içgörüler trafik desenlerini anlamak, olası güvenlik tehditlerini belirlemek ve bağlantı sorunlarını gidermek için gereklidir.

Performans ve Sistem Durumu Ölçümleri: Azure Güvenlik Duvarı ölçümleri işlenen veriler, aktarım hızı, kural isabet sayısı ve gecikme süresi gibi performans ve sistem durumu ölçümleri sağlar. Güvenlik duvarınızın genel durumunu değerlendirmek, performans sorunlarını belirlemek ve anomalileri algılamak için bu ölçümleri izleyin.

Denetim kaydı: Etkinlik günlükleri güvenlik duvarı kaynaklarıyla ilgili işlemlerin denetlenmesini, güvenlik duvarı kurallarını ve ilkelerini oluşturma, güncelleştirme veya silme gibi eylemleri yakalamayı sağlar. Etkinlik günlüklerini gözden geçirmek, yapılandırma değişikliklerinin geçmiş kaydının korunmasına yardımcı olur ve güvenlik ve denetim gereksinimleriyle uyumluluğu sağlar.

Kaynak türleri

Azure, abonelikteki her şeyi tanımlamak için kaynak türleri ve kimlikler kavramını kullanır. Kaynak türleri, Azure'da çalışan her kaynağın kaynak kimliklerinin de bir parçasıdır. Örneğin, bir sanal makine için bir kaynak türü Microsoft.Compute/virtualMachines'dir. Hizmetlerin ve ilişkili kaynak türlerinin listesi için bkz . Kaynak sağlayıcıları.

Azure İzleyici, çekirdek izleme verilerini benzer şekilde, ad alanları olarak da adlandırılan kaynak türlerine göre ölçümler ve günlükler halinde düzenler. Farklı kaynak türleri için farklı ölçümler ve günlükler kullanılabilir. Hizmetiniz birden fazla kaynak türüyle ilişkilendirilebilir.

Azure Güvenlik Duvarı kaynak türleri hakkında daha fazla bilgi için bkz. Azure Güvenlik Duvarı izleme verileri başvurusu.

Veri depolama

Azure Monitor için:

- Ölçüm verileri Azure İzleyici ölçüm veritabanında depolanır.

- Günlük verileri Azure İzleyici günlükleri deposunda depolanır. Log Analytics, Azure portalında bu depoyu sorgulayan bir araçtır.

- Azure etkinlik günlüğü, Azure portalında kendi arabirimine sahip ayrı bir depodur.

İsteğe bağlı olarak ölçüm ve etkinlik günlüğü verilerini Azure İzleyici günlük deposuna yönlendirebilirsiniz. Ardından Log Analytics'i kullanarak verileri sorgulayabilir ve diğer günlük verileriyle ilişkilendirebilirsiniz.

Birçok hizmet, ölçüm ve günlük verilerini Azure İzleyici dışındaki diğer depolama konumlarına göndermek için tanılama ayarlarını kullanabilir. Örnek olarak Event Hubs kullanarak Azure Depolama, barındırılan iş ortağı sistemleri ve Azure dışı iş ortağı sistemleri verilebilir.

Azure İzleyici'nin verileri nasıl depolandığı hakkında ayrıntılı bilgi için bkz . Azure İzleyici veri platformu.

Azure Monitor platform ölçümleri

Azure İzleyici çoğu hizmet için platform ölçümleri sağlar. Bu ölçümler şunlardır:

- Her ad alanı için ayrı ayrı tanımlanır.

- Azure İzleyici zaman serisi ölçüm veritabanında depolanır.

- Hafif ve neredeyse gerçek zamanlı uyarıyı destekleyebilecek.

- Bir kaynağın zaman içindeki performansını izlemek için kullanılır.

Koleksiyon: Azure İzleyici, platform ölçümlerini otomatik olarak toplar. Yapılandırma gerekmez.

Yönlendirme: Ayrıca bazı platform ölçümlerini Azure İzleyici Günlüklerine / Log Analytics'e yönlendirerek bunları diğer günlük verileriyle sorgulayabilirsiniz. Ölçümü Azure İzleyici Günlükleri/Log Analytics'e yönlendirmek için bir tanılama ayarı kullanıp kullanamadığını görmek için her ölçümün DS dışarı aktarma ayarını denetleyin.

- Daha fazla bilgi için Ölçüm tanılama ayarına bakın.

- Bir hizmetin tanılama ayarlarını yapılandırmak için bkz . Azure İzleyici'de tanılama ayarları oluşturma.

Azure İzleyici'deki tüm kaynaklar için toplamanın mümkün olduğu tüm ölçümlerin listesi için bkz . Azure İzleyici'de desteklenen ölçümler.

Azure Güvenlik Duvarı için kullanılabilir ölçümlerin listesi için bkz. Azure Güvenlik Duvarı izleme verileri başvurusu.

Azure Monitor kaynak günlükleri

Kaynak günlükleri, bir Azure kaynağı tarafından yapılan işlemler hakkında içgörü sağlar. Günlükler otomatik olarak oluşturulur, ancak bunları kaydetmek veya sorgulamak için Azure İzleyici günlüklerine yönlendirmeniz gerekir. Günlükler kategoriler halinde düzenlenir. Belirli bir ad alanının birden çok kaynak günlüğü kategorisi olabilir.

Koleksiyon: Bir tanılama ayarı oluşturup günlükleri bir veya daha fazla konuma yönlendirene kadar kaynak günlükleri toplanmaz ve depolanmaz. Tanılama ayarları oluşturduğunuzda hangi günlük kategorilerinin toplanacağını belirtirsiniz. Azure portalı, programatik olarak veya Azure İlkesi aracılığıyla tanılama ayarlarını oluşturmanın ve korumanın birden çok yolu vardır.

Yönlendirme: Önerilen varsayılan ayar, kaynak günlüklerini diğer günlük verileriyle sorgulayabileceğiniz Azure İzleyici Günlüklerine yönlendirmektir. Azure Depolama, Azure Event Hubs ve belirli Microsoft izleme iş ortakları gibi diğer konumlar da kullanılabilir. Daha fazla bilgi için bkz . Azure kaynak günlükleri ve Kaynak günlüğü hedefleri.

Kaynak günlüklerini toplama, depolama ve yönlendirme hakkında ayrıntılı bilgi için bkz . Azure İzleyici'de tanılama ayarları.

Azure İzleyici'deki tüm kullanılabilir kaynak günlüğü kategorilerinin listesi için bkz . Azure İzleyici'de desteklenen kaynak günlükleri.

Azure İzleyici'deki tüm kaynak günlükleri aynı üst bilgi alanlarına ve ardından hizmete özgü alanlara sahiptir. Ortak şema, Azure İzleyici kaynak günlüğü şemasında özetlenmiştir.

Mevcut kaynak günlüğü kategorileri, bunlarla ilişkili Log Analytics tabloları ve Azure Güvenlik Duvarı için günlük şemaları hakkında bilgi için bkz Azure Güvenlik Duvarı izleme verileri referansı.

Azure Güvenlik Duvarı Çalışma Kitabı, Azure Güvenlik Duvarı veri analizi için esnek bir tuval sağlar. Azure portalında zengin görsel raporlar oluşturmak için bunu kullanabilirsiniz. Azure'da dağıtılan birden çok Güvenlik Duvarına dokunabilir ve bunları birleşik etkileşimli deneyimlerde birleştirebilirsiniz.

Dilerseniz depolama hesabınıza bağlanabilir ve JSON erişim günlüklerini ve performans günlüklerini alabilirsiniz. İndirdiğiniz JSON dosyalarını CSV biçimine dönüştürebilir ve Excel, Power BI veya diğer veri görselleştirme araçlarında görüntüleyebilirsiniz.

İpucu

Visual Studio'yu ve C# dilinde sabitler ve değişkenler için değerleri değiştirmeyle ilgili temel kavramları biliyorsanız GitHub'daki günlük dönüştürücü araçlarını kullanabilirsiniz.

Azure etkinlik günlüğü

Etkinlik günlüğü, bu kaynağın dışından görüldüğü gibi her Azure kaynağı için işlemleri izleyen abonelik düzeyinde olaylar içerir; örneğin, yeni bir kaynak oluşturma veya sanal makine başlatma.

Koleksiyon: Etkinlik günlüğü olayları otomatik olarak oluşturulur ve Azure portalında görüntülemek üzere ayrı bir depoda toplanır.

Yönlendirme: Etkinlik günlüğü verilerini Azure İzleyici Günlüklerine göndererek diğer günlük verileriyle birlikte analiz edebilirsiniz. Azure Depolama, Azure Event Hubs ve belirli Microsoft izleme iş ortakları gibi diğer konumlar da kullanılabilir. Etkinlik günlüğünü yönlendirme hakkında daha fazla bilgi için bkz . Azure etkinlik günlüğüne genel bakış.

Değişiklik izleme (Önizleme)

Azure Kaynak Grafı (ARG), uygun ölçekte verimli ve performanslı kaynak keşfi sağlamak için tasarlanmış bir Azure hizmetidir. Azure Kaynak Grafı (ARG), çeşitli yönetim ve sorun giderme senaryoları için değişiklik analizi verileri sağlar. Kullanıcılar bir Azure Resource Manager (ARM) özelliğinde ne zaman değişiklik algılandığını bulabilir, özellik değişikliği ayrıntılarını görüntüleyebilir ve abonelikleri, yönetim grupları veya kiracıları genelinde değişiklikleri uygun ölçekte sorgulayabilir.

ARG değişiklik analizi kısa süre önce RuleCollectionGroups desteği ekledi. Artık Azure Portal ResourceGraphExplorer sayfasından azure kaynak grafı sorgusu kullanarak Azure Güvenlik Duvarı Kuralı Koleksiyon Grupları'na yapılan değişiklikleri aşağıdaki gibi bir sorgu kullanarak izleyebilirsiniz:

Aşağıda örnek bir değişiklik çıktısı verilmiştir.

Bu özellik, güvenlik duvarı kurallarınızda yapılan değişiklikleri izlemenize yardımcı olabilir ve güvenlik duvarı gibi hassas bir kaynak için sorumluluk sağlanmasına yardımcı olabilir.

Ayrıntılı sorgular ve örneklerle kural kümesi değişikliklerini kapsamlı bir şekilde izlemek için bkz. Kural kümesi değişikliklerini izleme.

Yapılandırılmış Azure Güvenlik Duvarı günlükleri

Yapılandırılmış günlükler, belirli bir biçimde düzenlenmiş bir günlük verileri türüdür. Günlük verilerini aramayı, filtrelemeyi ve çözümlemeyi kolaylaştıracak şekilde yapılandırmak için önceden tanımlanmış bir şema kullanır. Serbest biçimli metinlerden oluşan yapılandırılmamış günlüklerin aksine, yapılandırılmış günlükler makinelerin ayrıştırabileceği ve analiz ettiği tutarlı bir biçime sahiptir.

Azure Güvenlik Duvarı yapılandırılmış günlükleri, güvenlik duvarı olaylarının daha ayrıntılı bir görünümünü sağlar. Bunlar kaynak ve hedef IP adresleri, protokoller, bağlantı noktası numaraları ve güvenlik duvarı tarafından gerçekleştirilen eylem gibi bilgileri içerir. Ayrıca olayın zamanı ve Azure Güvenlik Duvarı örneğinin adı gibi daha fazla meta veri içerir.

Şu anda Azure Güvenlik Duvarı için aşağıdaki tanılama günlüğü kategorileri kullanılabilir:

- Uygulama kuralı günlüğü

- Ağ kuralı kaydı

- DNS proxy günlüğü

Bu günlük kategorileri Azure tanılama modunu kullanır. Bu modda, herhangi bir tanılama ayarındaki tüm veriler AzureDiagnostics tablosunda toplanır.

Yapılandırılmış günlüklerle, mevcut AzureDiagnostics tablosu yerine Kaynağa Özgü Tabloları kullanmayı seçebilirsiniz. Her iki günlük kümesinin de gerekli olması durumunda güvenlik duvarı başına en az iki tanılama ayarı oluşturulması gerekir.

Kaynağa özgü mod

Kaynağa özgü modda, tanılama ayarında seçilen her kategori için seçilen çalışma alanında tek tek tablolar oluşturulur. Bu yöntem aşağıdaki nedenden dolayı önerilir:

- ağaç kesim maliyetlerini %80'e kadar azaltabilir.

- günlük sorgularda verilerle çalışmayı daha kolay hale getirir.

- şemaları ve yapılarını bulmayı kolaylaştırır.

- hem alma gecikme süresinde hem de sorgu sürelerinde performansı artırır.

- belirli bir tabloda Azure RBAC hakları vermenizi sağlar.

Kaynağa özgü yeni tablolar artık aşağıdaki kategorileri kullanmanıza olanak tanıyan Tanılama ayarında kullanılabilir:

- Ağ kuralı günlüğü - Tüm Ağ Kuralı günlük verilerini içerir. Veri düzlemi ile ağ kuralı arasındaki her eşleşme, veri düzlemi paketi ve eşleşen kuralın öznitelikleriyle bir günlük girdisi oluşturur.

- NAT kural günlüğü - Tüm DNAT (Hedef Ağ Adresi Çevirisi) olay günlüğü verilerini içerir. Veri düzlemi ile DNAT kuralı arasındaki her eşleşme, veri düzlemi paketi ve eşleşen kuralın öznitelikleriyle bir günlük girişi oluşturur. Not olarak belirtmek gerekirse, AZFWNATRule tablosu yalnızca bir DNAT kuralı eşleşmesi gerçekleştiğinde kayıt tutar. Eşleşme yoksa günlük oluşturulmaz.

- Uygulama kuralı günlüğü - Tüm Uygulama kuralı günlük verilerini içerir. Veri düzlemi ile Uygulama kuralı arasındaki her eşleşme, veri düzlemi paketi ve eşleşen kuralın öznitelikleriyle bir günlük girdisi oluşturur.

- Tehdit Bilgileri günlüğü - Tüm Tehdit Bilgileri olaylarını içerir.

- IDPS günlüğü - Bir veya daha fazla IDPS imzasıyla eşleşen tüm veri düzlemi paketlerini içerir.

- DNS proxy günlüğü - Tüm DNS Proxy olay günlüğü verilerini içerir.

- İç FQDN Çözümleme Hata Günlüğü - İç Güvenlik Duvarı FQDN çözümleme isteklerinden hatayla sonuçlananları içerir.

- Uygulama kuralı toplama günlüğü - İlke Analizi için toplanan Uygulama kuralı günlük verilerini içerir.

- Ağ kuralı toplama günlüğü - İlke Analizi için toplanan Ağ kuralı günlük verilerini içerir.

- NAT kural toplama günlüğü - İlke Analizi için toplanan NAT kural günlüğü verilerini içerir.

- Üst akış günlüğü - Üst Akışlar (Yağ Akışları) günlüğü, güvenlik duvarı üzerinden en yüksek aktarım hızına katkıda bulunan en yüksek bağlantıları gösterir. Daha fazla bilgi için En iyi akış günlüğü başlığına bakın.

- Akış izlemesi - Akış bilgilerini, bayrakları ve akışların kaydedilildiği zaman aralığını içerir. SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (akışlar) gibi tüm akış bilgilerini görebilirsiniz.

Tüm kaynağa özgü tablolar artık kayıt maliyetlerini 80%kadar azaltabilen Temel tablo planını desteklemektedir. Bu yeni günlük planının sınırlamaları ve farkları hakkında daha fazla bilgi için bkz. Azure İzleyici Günlükleri. Yeni sorgulama deneyimi hakkında bilgi edinmek için bkz. Temel ve yardımcı tablodaki verileri sorgulama.

Not

- İlke Analizi ve Güvenlik Copilot tümleştirmeleriTemel tablo planıyla uyumlu değildir. Bu özellikleri etkinleştirmek için gerekli günlük tablolarının Analytics tablo planıyla yapılandırıldığından emin olun.

- Tablo planı yalnızca 7 günde bir güncelleştirilebilir.

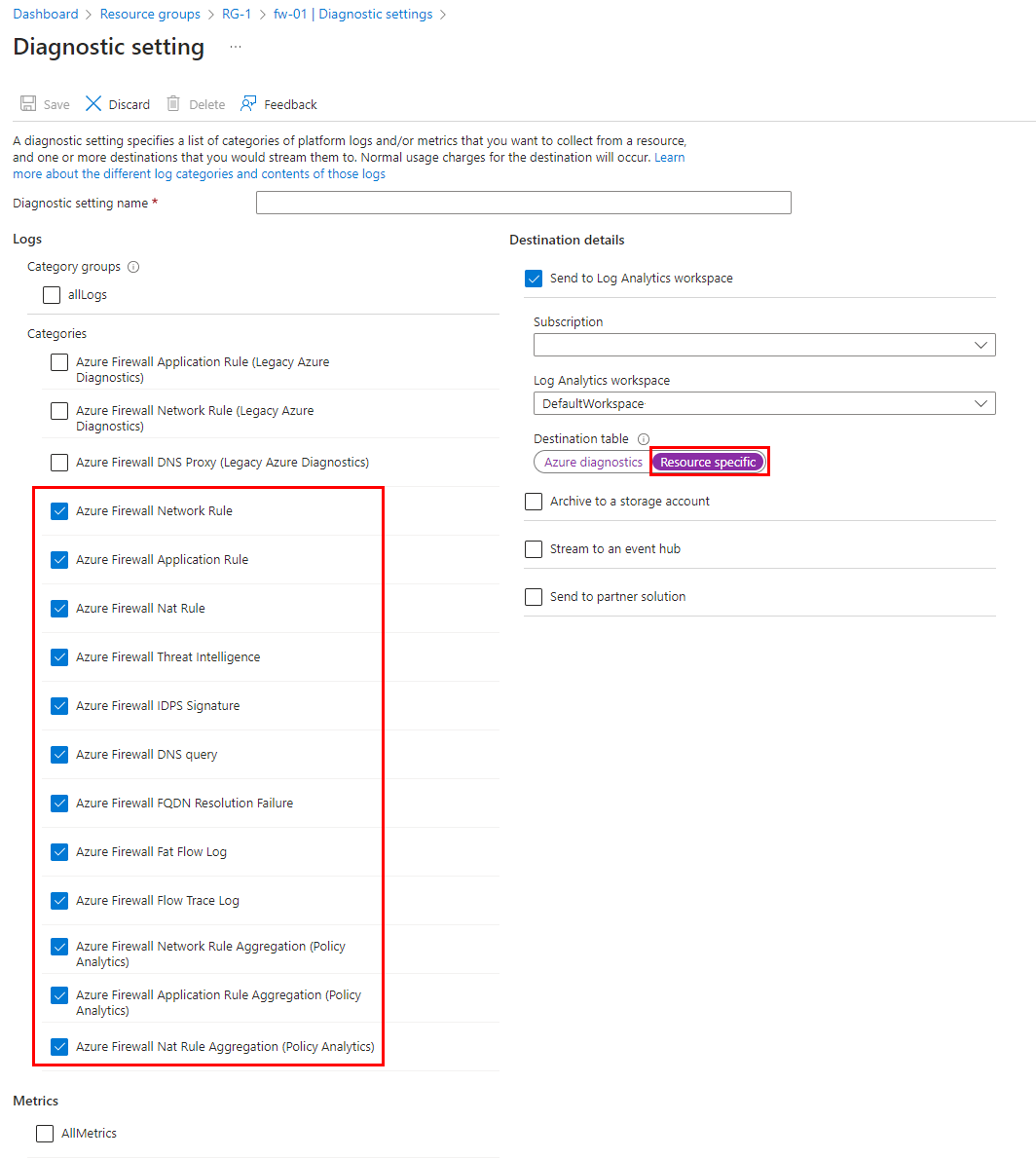

Yapılandırılmış günlükleri etkinleştirme

Yapılandırılmış Azure Güvenlik Duvarı günlükleri etkinleştirmek için öncelikle Azure aboneliğinizde bir Log Analytics çalışma alanı yapılandırmanız gerekir. Bu çalışma alanı, Azure Güvenlik Duvarı tarafından oluşturulan yapılandırılmış günlükleri depolamak için kullanılır.

Log Analytics çalışma alanını yapılandırdıktan sonra, Azure portalında Azure Güvenlik Duvarı'nın Tanılama ayarları sayfasına giderek yapılandırılmış günlükleri etkinleştirebilir. Buradan Kaynağa özgü hedef tablosunu ve günlüğe kaydetmek istediğiniz olay türünü seçmeniz gerekir.

Not

- Azure Firewall Fat Flow Log'u (Üst akış günlüğü) etkinleştirmek için Azure PowerShell üzerinden yapılandırmanız gerekir. Daha fazla bilgi için En iyi akış günlüğü başlığına bakın.

- Azure Güvenlik Duvarı yapılandırılmış günlüklerini etkinleştirdikten sonra günlüklerin doldurulmaya başlaması 30 dakika kadar sürebilir. Eski Azure Tanılama günlüklerinden yapılandırılmış biçime geçiriyorsanız, yeni kurulumla birlikte özgün Tanılama yapılandırmasını da yerinde tutmanız önerilir. Bu, eski ayarı kaldırmadan önce yeni yapılandırma altında başarılı günlük teslimini onaylamanızı sağlar.

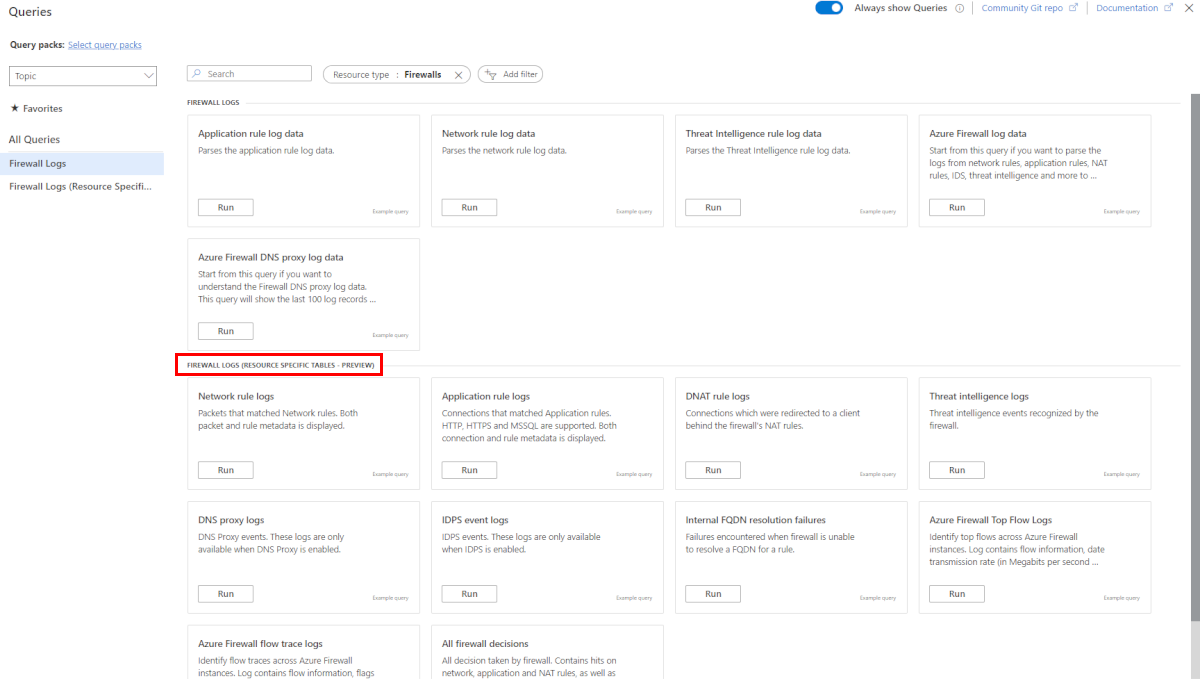

Yapılandırılmış kayıt sorguları

Azure portalında önceden tanımlanmış sorguların listesi sağlanır. Bu listede her kategori için önceden tanımlanmış bir KQL (Kusto Sorgu Dili) günlük sorgusu ve tüm Azure güvenlik duvarı günlük olaylarını tek görünümde gösteren birleştirilmiş sorgu vardır.

Azure Güvenlik Duvarı Çalışma Kitabı

Azure Güvenlik Duvarı Çalışma Kitabı, Azure Güvenlik Duvarı veri analizi için esnek bir tuval sağlar. Azure portalında zengin görsel raporlar oluşturmak için bunu kullanabilirsiniz. Azure genelinde dağıtılan birden çok güvenlik duvarına dokunabilir ve bunları birleşik etkileşimli deneyimler halinde birleştirebilirsiniz.

Azure Güvenlik Duvarı Yapılandırılmış Günlükler kullanan yeni çalışma kitabını dağıtmak için bkz Azure Güvenlik Duvarı için Azure İzleyici Çalışma Kitabı.

Eski Azure Diagnostik günlükleri

Eski Azure Tanılama günlükleri, günlük verilerini yapılandırılmamış veya serbest biçimli metin biçiminde çıkaran özgün Azure Güvenlik Duvarı günlük sorgularıdır. Azure Güvenlik Duvarı eski günlük kategorileri, Azure tanılama modunu kullanır ve verilerin tamamını AzureDiagnostics tablosunda toplar. Hem Yapılandırılmış hem de Tanılama günlüklerinin gerekli olması durumunda, güvenlik duvarı başına en az iki tanılama ayarı oluşturulması gerekir.

Teşhis günlüklerinde aşağıdaki günlük kategorileri desteklenir:

- Azure Güvenlik Duvarı uygulama kuralı

- Azure Güvenlik Duvarı ağ kuralı

- Azure Güvenlik Duvarı DNS Ara Sunucusu

Azure portalını kullanarak tanılama günlüğünü etkinleştirmeyi öğrenmek için bkz . Yapılandırılmış günlükleri etkinleştirme.

Uygulama kuralı günlüğü

Uygulama kuralı günlüğü bir depolama hesabına kaydedilir, Event hubs'a akışla gönderilir ve/veya Azure İzleyici günlüklerine yalnızca her Azure Güvenlik Duvarı için etkinleştirdiğinizde gönderilir. Yapılandırdığınız uygulama kurallarınızla eşleşen yeni bağlantılar kabul edilen/reddedilen bağlantı için bir günlük oluşturur. Veriler, aşağıdaki örneklerde gösterildiği gibi JSON biçiminde günlüğe kaydedilir:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Ağ kuralı kaydı

Ağ kuralı günlüğü bir depolama hesabına kaydedilir, Event hubs'a akışla gönderilir ve/veya Azure İzleyici günlüklerine yalnızca her Azure Güvenlik Duvarı için etkinleştirdiğinizde gönderilir. Yapılandırdığınız ağ kurallarınızla eşleşen her yeni bağlantı, kabul edilmiş/reddedilmiş bağlantılar için bir günlük kaydı oluşturur. Veriler aşağıdaki örnekte gösterildiği gibi JSON biçiminde günlüğe kaydedilir:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

DNS proxy günlüğü

DNS proxy günlüğü bir depolama hesabına kaydedilir, Event hubs'a akışla gönderilir ve/veya Azure İzleyici günlüklerine yalnızca her Azure Güvenlik Duvarı için etkinleştirdiğinizde gönderilir. Bu günlük, DNS ara sunucusu kullanılarak yapılandırılmış bir DNS sunucusuna gönderilen DNS iletilerini izler. Veriler, aşağıdaki örneklerde gösterildiği gibi JSON biçiminde günlüğe kaydedilir:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Başarı:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Başarısız:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

İleti biçimi:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

İzleme verilerini analiz etme

İzleme verilerini analiz etmek için birçok araç vardır.

Azure İzleyici araçları

Azure İzleyici aşağıdaki temel araçları destekler:

Azure portalında Azure kaynaklarına yönelik ölçümleri görüntülemenize ve analiz etmenizi sağlayan bir araç olan Ölçüm gezgini. Daha fazla bilgi için bkz Azure İzleyici ölçüm gezgini ile ölçümleri analiz etme.

Azure portalında Kusto sorgu dili (KQL) kullanarak günlük verilerini sorgulamanıza ve analiz etmenize olanak tanıyan bir araç olan Log Analytics. Daha fazla bilgi için Azure İzleyici'de günlük sorgularını kullanmaya başlama bölümüne bkz.

Azure portalında görüntülemeye ve temel aramalara yönelik bir kullanıcı arabirimine sahip olan etkinlik günlüğü. Daha ayrıntılı analiz yapmak için verileri Azure İzleyici günlüklerine yönlendirmeniz ve Log Analytics'te daha karmaşık sorgular çalıştırmanız gerekir.

Daha karmaşık görselleştirmelere olanak sağlayan araçlar şunlardır:

- Farklı veri türlerini Azure portalında tek bir bölmede birleştirmenize olanak sağlayan panolar .

- Çalışma kitapları, Azure portalında oluşturabileceğiniz özelleştirilebilir raporlar. Çalışma kitapları metin, ölçüm ve günlük sorguları içerebilir.

- Grafana, işletimsel panolarda üstünlük sağlayan açık bir platform aracıdır. Azure İzleyici dışındaki birden çok kaynaktan veri içeren panolar oluşturmak için Grafana'yı kullanabilirsiniz.

- Çeşitli veri kaynakları genelinde etkileşimli görselleştirmeler sağlayan bir iş analizi hizmeti olan Power BI. Bu görselleştirmelerden yararlanmak için Power BI'ı günlük verilerini Azure İzleyici'den otomatik olarak içeri aktaracak şekilde yapılandırabilirsiniz.

Azure İzleyici dışa aktarma araçları

Aşağıdaki yöntemleri kullanarak Azure İzleyici'nin verilerini diğer araçlara alabilirsiniz:

Ölçümler: Azure İzleyici ölçüm veritabanından ölçüm verilerini ayıklamak için ölçümler için REST API'sini kullanın. API, alınan verileri iyileştirmek için filtre ifadelerini destekler. Daha fazla bilgi için bkz . Azure İzleyici REST API başvurusu.

Günlükler: REST API'sini veya ilişkili istemci kitaplıklarını kullanın.

Bir diğer seçenek de çalışma alanı verilerini dışarı aktarmadır.

Azure Monitor için REST API'yi kullanmaya başlamak için bkz Azure Monitor REST API kılavuzu.

Kusto sorguları

Kusto sorgu dilini (KQL) kullanarak Azure İzleyici Günlükleri/Log Analytics deposundaki izleme verilerini analiz edebilirsiniz.

Önemli

Portaldaki hizmetin menüsünden Günlükler'i seçtiğinizde Log Analytics açılır ve sorgu kapsamı geçerli hizmete ayarlanır. Bu kapsam, günlük sorgularının yalnızca bu kaynak türündeki verileri içereceği anlamına gelir. Diğer Azure hizmetlerinden veri içeren bir sorgu çalıştırmak istiyorsanız Azure İzleyici menüsünden Günlükler'i seçin. Ayrıntılar için Azure İzleyici Log Analytics'te günlük sorgusu kapsamı ve zaman aralığına bakın.

Herhangi bir hizmet için yaygın sorguların listesi için Log Analytics sorguları arabirimi'ne bakın.

Uyarılar

Azure İzleyici uyarıları, izleme verilerinizde belirli koşullar bulunduğunda sizi proaktif olarak bilgilendirir. Uyarılar, müşterileriniz fark etmeden önce sisteminizdeki sorunları tanımlamanıza ve çözmenize olanak sağlar. Daha fazla bilgi için bkz . Azure İzleyici uyarıları.

Azure kaynakları için birçok yaygın uyarı kaynağı vardır. Azure kaynaklarına yönelik yaygın uyarı örnekleri için bkz: Örnek günlük uyarısı sorguları. Azure İzleyici Temel Uyarıları (AMBA) sitesi, önemli platform ölçüm uyarılarını, panolarını ve yönergelerini uygulamak için yarı otomatik bir yöntem sağlar. Site, Azure Giriş Bölgesi'nin (ALZ) parçası olan tüm hizmetler de dahil olmak üzere Azure hizmetlerinin sürekli olarak genişleyen bir alt kümesi için geçerlidir.

Ortak uyarı şeması, Azure İzleyici uyarı bildirimlerinin kullanımını standartlaştırır. Daha fazla bilgi için bkz . Ortak uyarı şeması.

Uyarı türleri

Azure İzleyici veri platformundaki herhangi bir ölçüm veya günlük veri kaynağı hakkında uyarı alabilirsiniz. İzlediğiniz hizmetlere ve topladığınız izleme verilerine bağlı olarak birçok farklı uyarı türü vardır. Farklı uyarı türlerinin çeşitli avantajları ve dezavantajları vardır. Daha fazla bilgi için bkz . Doğru izleme uyarı türünü seçme.

Aşağıdaki listede oluşturabileceğiniz Azure İzleyici uyarılarının türleri açıklanmaktadır:

- Ölçüm uyarıları , kaynak ölçümlerini düzenli aralıklarla değerlendirir. Ölçümler platform ölçümleri, özel ölçümler, Azure İzleyici'den ölçümlere dönüştürülen günlükler veya Application Insights ölçümleri olabilir. Ölçüm uyarıları birden çok koşul ve dinamik eşik de uygulayabilir.

- Günlük uyarıları , kullanıcıların önceden tanımlanmış bir sıklıkta kaynak günlüklerini değerlendirmek için Log Analytics sorgusu kullanmasına olanak sağlar.

- Etkinlik günlüğü uyarıları , tanımlı koşullarla eşleşen yeni bir etkinlik günlüğü olayı oluştuğunda tetikler. Kaynak Durumu uyarıları ve Hizmet Durumu uyarıları, hizmetiniz ve kaynak durumunuz hakkında rapor veren etkinlik günlüğü uyarılarıdır.

Bazı Azure hizmetleri akıllı algılama uyarılarını, Prometheus uyarılarını veya önerilen uyarı kurallarını da destekler.

Bazı hizmetler için, aynı Azure bölgesinde bulunan aynı türdeki birden çok kaynağa aynı ölçüm uyarı kuralını uygulayarak büyük ölçekte izleyebilirsiniz. İzlenen her kaynak için tek tek bildirimler gönderilir. Desteklenen Azure hizmetleri ve bulutları için Tek bir uyarı kuralıyla birden çok kaynağı izleme, bkz.

Azure Güvenlik Duvarı ölçümleriyle ilgili uyarı

Ölçümler, kaynak durumunuzu izlemek için kritik sinyaller sağlar. Bu nedenle kaynağınızın ölçümlerini izlemek ve anomalilere dikkat etmek önemlidir. Peki ya Azure Güvenlik Duvarı ölçümlerin akışı durursa? Olası bir yapılandırma sorununa veya kesinti gibi daha kötü bir şeye işaret edebilir. Eksik ölçümler, Azure Güvenlik Duvarı'nın ölçümleri yüklemesini engelleyen varsayılan yolların yayımlanması veya sağlıklı örneklerin sayısının sıfıra düşmesinden kaynaklanabilir. Bu bölümde, log analytics çalışma alanında ölçümleri yapılandırmayı ve eksik ölçümlerle ilgili uyarı almayı öğreneceksiniz.

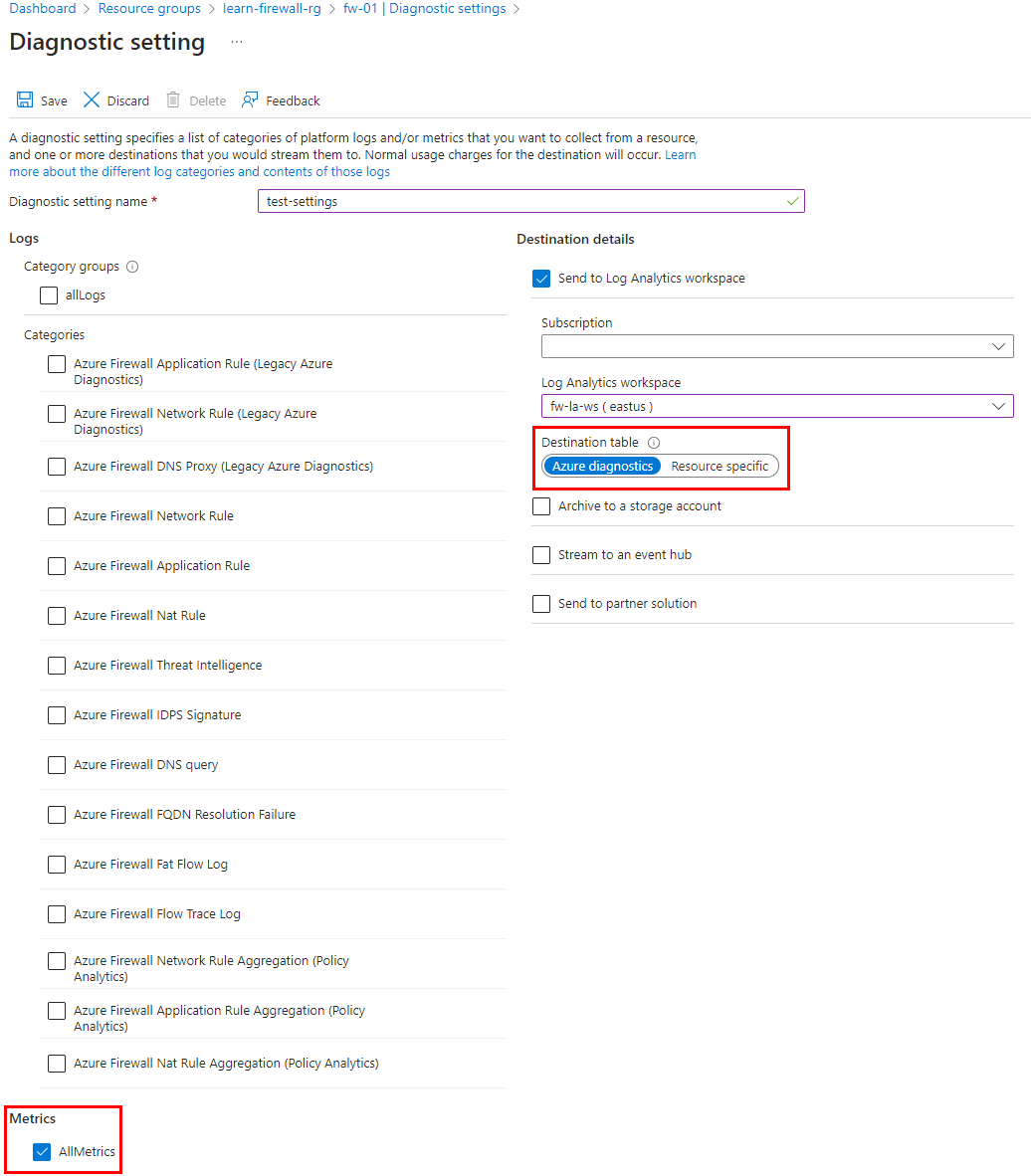

Log Analytics çalışma alanında ölçümleri yapılandırma

İlk adım, güvenlik duvarındaki tanılama ayarlarını kullanarak log analytics çalışma alanında ölçümlerin kullanılabilirliğini yapılandırmaktır.

Tanılama ayarlarını aşağıdaki ekran görüntüsünde gösterildiği gibi yapılandırmak için Azure Güvenlik Duvarı kaynak sayfasına gidin. Bu, güvenlik duvarı ölçümlerini yapılandırılan çalışma alanına iletir.

Not

Ölçümlerin tanılama ayarları günlüklerden ayrı bir yapılandırma olmalıdır. Güvenlik duvarı günlükleri Azure Tanılama veya Kaynağa Özgü olarak yapılandırılabilir. Ancak güvenlik duvarı ölçümleri her zaman Azure Tanılama kullanmalıdır.

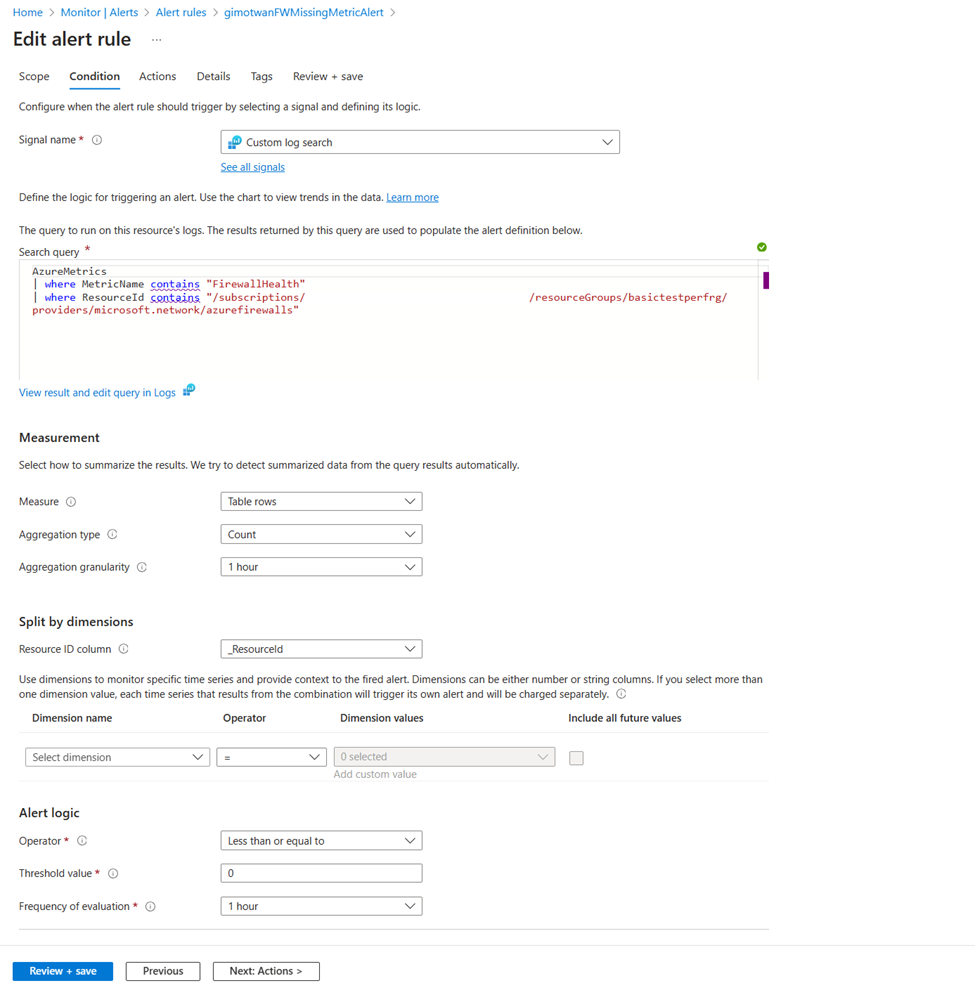

Hata olmadan güvenlik duvarı ölçümlerini almak için uyarı oluşturma

Ölçüm tanılama ayarlarında yapılandırılan çalışma alanına göz atın. Aşağıdaki sorguyu kullanarak ölçümlerin kullanılabilir olup olmadığını denetleyin:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Ardından, 60 dakikalık bir süre boyunca eksik ölçümler için bir uyarı oluşturun. Eksik ölçümlerle ilgili yeni uyarılar ayarlamak için Log Analytics çalışma alanında Uyarı sayfasına göz atın.

Azure Güvenlik Duvarı uyarı kuralları

Azure Güvenlik Duvarı izleme veri başvurusunda listelenen herhangi bir ölçüm, günlük girişi veya etkinlik günlüğü girişi için uyarılar ayarlayabilirsiniz.

Danışman önerileri

Bazı hizmetler için, kaynak işlemleri sırasında kritik koşullar veya yakın değişiklikler gerçekleşirse portaldaki hizmete Genel Bakış sayfasında bir uyarı görüntülenir. Uyarı için daha fazla bilgi ve önerilen düzeltmeleri soldaki menüde İzleme altında Danışman önerileri bölümünde bulabilirsiniz. Normal işlemler sırasında hiçbir danışman önerisi görüntülenmez.

Azure Danışmanı hakkında daha fazla bilgi için bkz . Azure Danışmanına genel bakış.

İlgili içerik

- Azure Güvenlik Duvarı için oluşturulan ölçümler, günlükler ve diğer önemli değerler hakkında bilgi almak için Azure Güvenlik Duvarı izleme verileri başvurusu bölümüne bakın.

- Azure kaynaklarını izleme hakkında genel ayrıntılar için bkz . Azure İzleyici ile Azure kaynaklarını izleme.